Содержание

ОбзорыСертификацияКорпорацииКод БезопасностиSecret Net StudioЗащита персональных компьютеровПерсональные межсетевые экраныСистемы реагирования и управления инцидентами (IRP)Системы аутентификацииСредства криптографической защиты информацииГОСТСредства контроля внешних устройствСетевые DLP-cистемыПерсональный VPNСистемы защиты от несанкционированного доступа8.1HIPSАвторизация…

Лицензируются следующие компоненты системы:

- защита от несанкционированного доступа (включает в себя механизмы, обеспечивающие защиту входа в систему, доверенную информационную среду, контроль утечек и каналов распространения защищаемой информации);

- контроль устройств (входит в защиту от НСД, но может также приобретаться отдельно);

- защита диска и шифрование контейнеров;

- персональный межсетевой экран;

- средство обнаружения и предотвращения вторжений;

- антивирус;

- шифрование сетевого трафика.

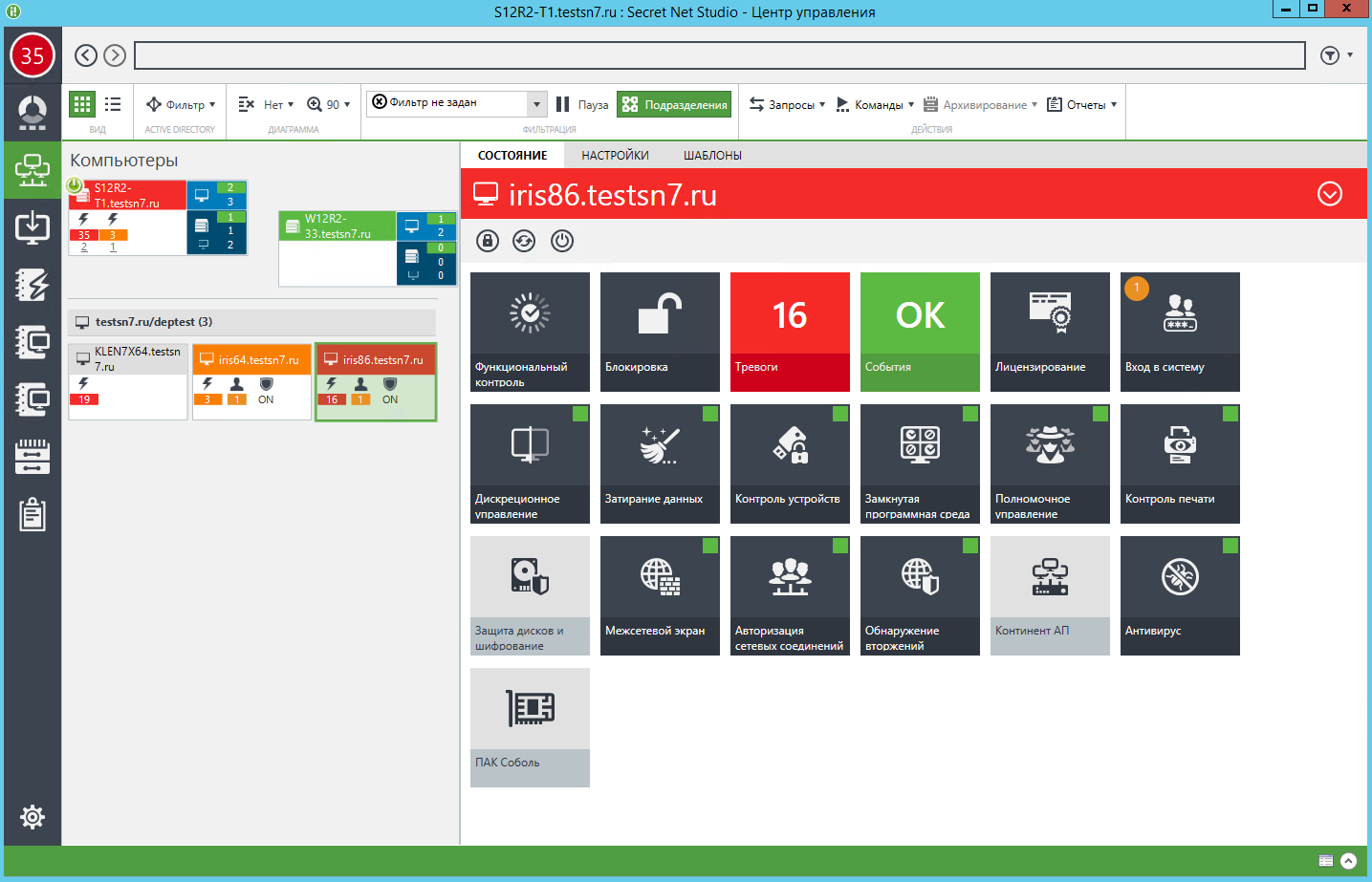

Рисунок 2. Централизованное управление защитными компонентами Secret Net Studio

Защита от НСД обеспечивается механизмами, применяемыми в СЗИ от НСД Secret Net. Их описание приведено ниже.

Защита входа в систему обеспечивает предотвращение доступа посторонних лиц к компьютеру. К механизму защиты входа относятся следующие средства:

- средства для идентификации и аутентификации пользователей;

- средства блокировки компьютера;

- аппаратные средства защиты от загрузки ОС со съемных носителей (интеграция с ПАК «Соболь»).

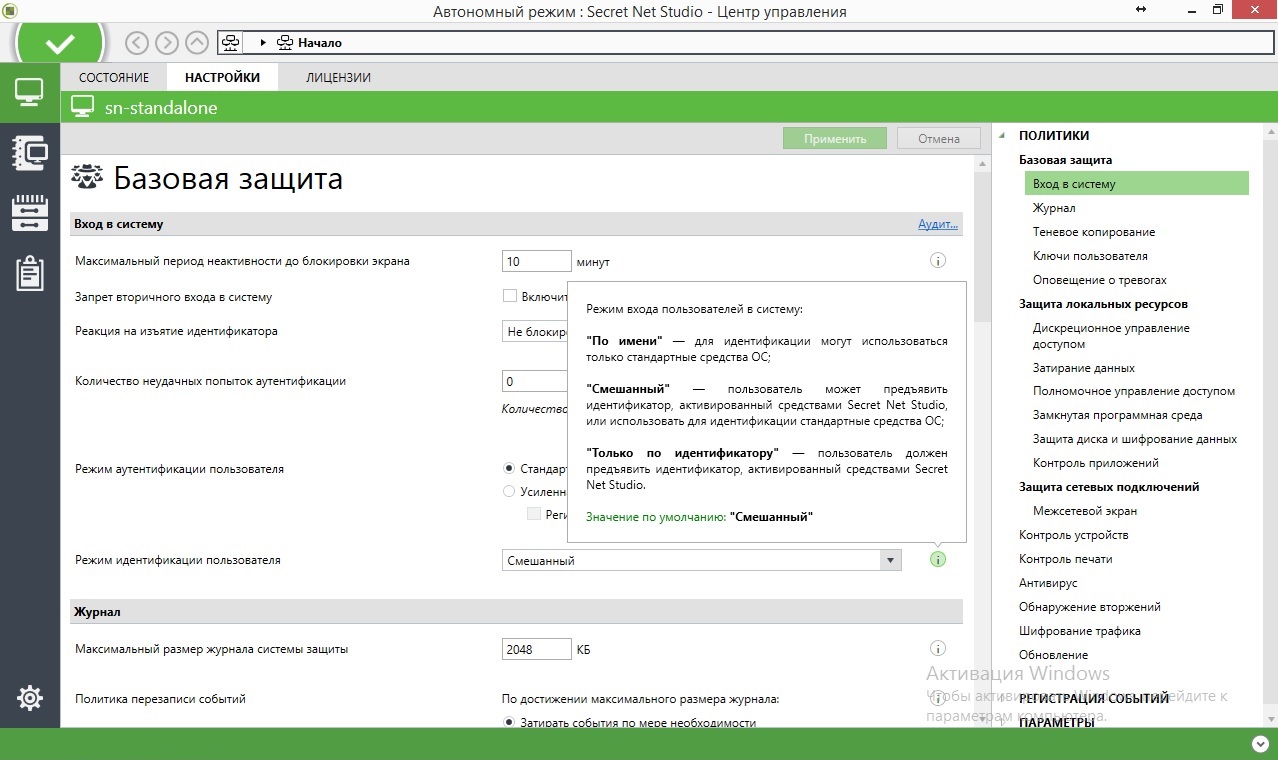

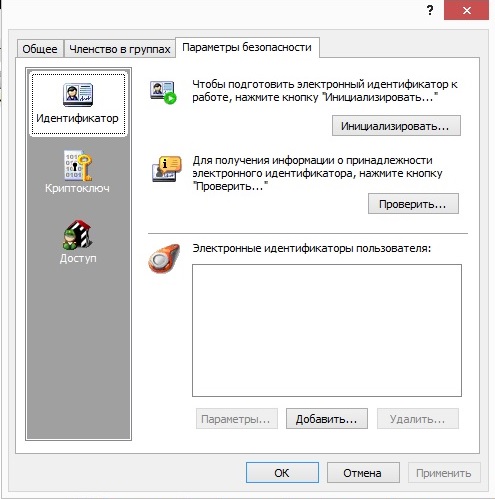

Идентификация и аутентификация выполняются при каждом входе в систему. В системе Secret Net Studio идентификация пользователей осуществляется по одному из 3-х вариантов: по имени (логин и пароль), по имени или токену, только по токену.

Рисунок 3. Политики в Secret Net Studio. Настройка входа в систему

В Secret Net Studio 8.1 поддерживается работа со следующими аппаратными средствами:

- средства идентификации и аутентификации на базе идентификаторов eToken, iKey, Rutoken, JaCarta и ESMART;

- устройство Secret Net Card;

- программно-аппаратный комплекс (ПАК) «Соболь».

Рисунок 4. Настройка электронных идентификаторов для пользователей в Secret Net Studio

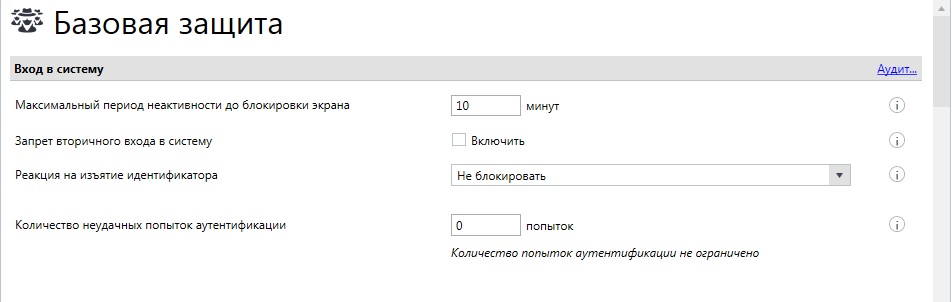

Средства блокировки компьютера предназначены для предотвращения его несанкционированного использования. В этом режиме блокируются устройства ввода (клавиатура и мышь) и экран монитора. Предусмотрены следующие варианты:

- блокировка при неудачных попытках входа в систему;

- временная блокировка компьютера;

- блокировка компьютера при срабатывании защитных подсистем (например, при нарушении функциональной целостности системы Secret Net Studio);

- блокировка компьютера администратором оперативного управления.

Рисунок 5. Настройка средств блокировки в Secret Net Studio

Функциональный контроль предназначен для обеспечения гарантии того, что к моменту входа пользователя в ОС все ключевые защитные подсистемы загружены и функционируют.

В случае успешного завершения функционального контроля этот факт регистрируется в журнале Secret Net Studio. При неуспешном завершении регистрируется событие с указанием причин, вход в систему разрешается только пользователям из локальной группы администраторов компьютера.

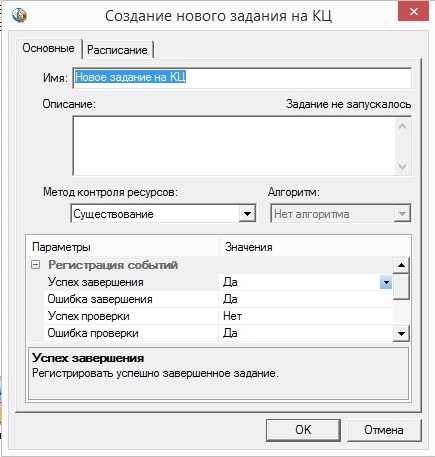

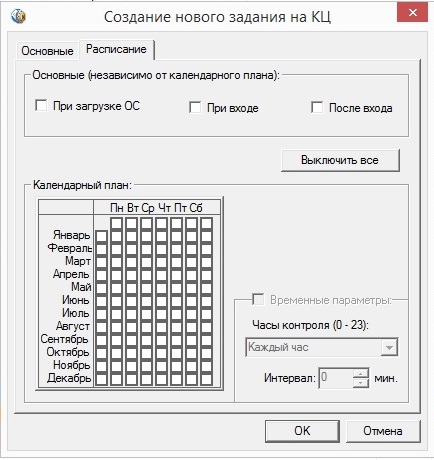

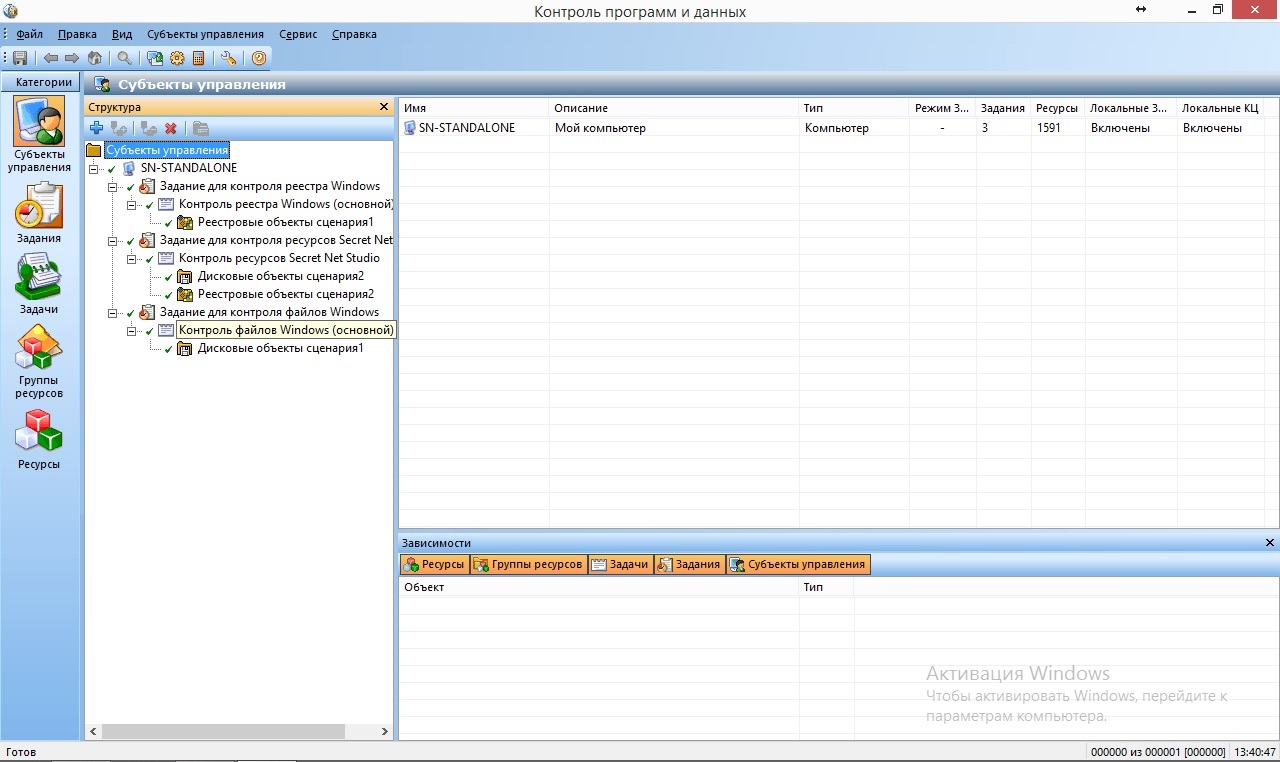

Механизм контроля целостности следит за неизменностью контролируемых объектов. Контроль проводится в автоматическом режиме в соответствии с заданным расписанием. Объектами контроля могут быть файлы, каталоги, элементы системного реестра и секторы дисков (последние только при использовании ПАК «Соболь»).

Рисунок 6. Создание нового задания для контроля целостности в Secret Net Studio

При обнаружении несоответствия возможны различные варианты реакции на ситуации нарушения целостности. Например, регистрация события в журнале Secret Net Studio и блокировка компьютера.

Вся информация об объектах, методах, расписаниях контроля сосредоточена в модели данных. Она хранится в локальной базе данных системы Secret Net Studio и представляет собой иерархический список объектов с описанием связей между ними.

Рисунок 7. Создание модели данных для контроля целостности в Secret Net Studio

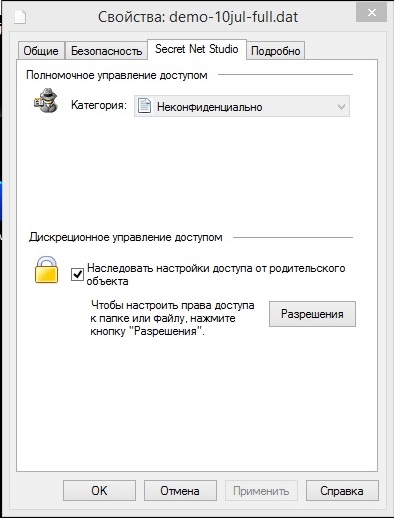

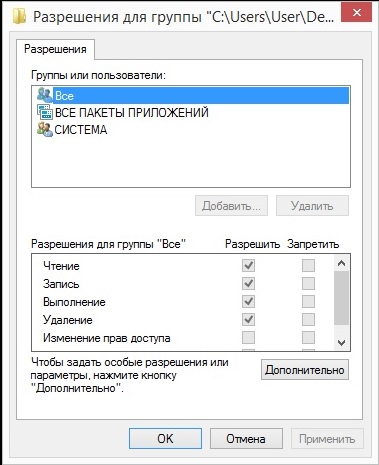

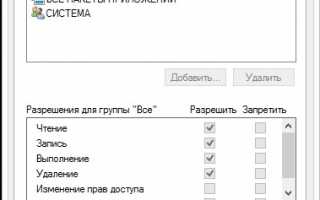

В состав системы Secret Net Studio 8.1 входит механизм дискреционного управления доступом к ресурсам файловой системы. Этот механизм обеспечивает:

- разграничение доступа пользователей к каталогам и файлам на локальных дисках на основе матрицы доступа субъектов (пользователей, групп) к объектам доступа;

- контроль доступа к объектам при локальных или сетевых обращениях, включая обращения от имени системной учетной записи;

- запрет доступа к объектам в обход установленных прав доступа;

- независимость действия от встроенного механизма избирательного разграничения доступа ОС Windows. То есть установленные права доступа к файловым объектам в системе Secret Net Studio не влияют на аналогичные права доступа в ОС Windows и наоборот.

Рисунок 8. Настройка дискреционных прав доступа в Secret Net Studio

Кроме того, пользователю предоставляется возможность определения учетных записей, которым даны привилегии по управлению правами доступа.

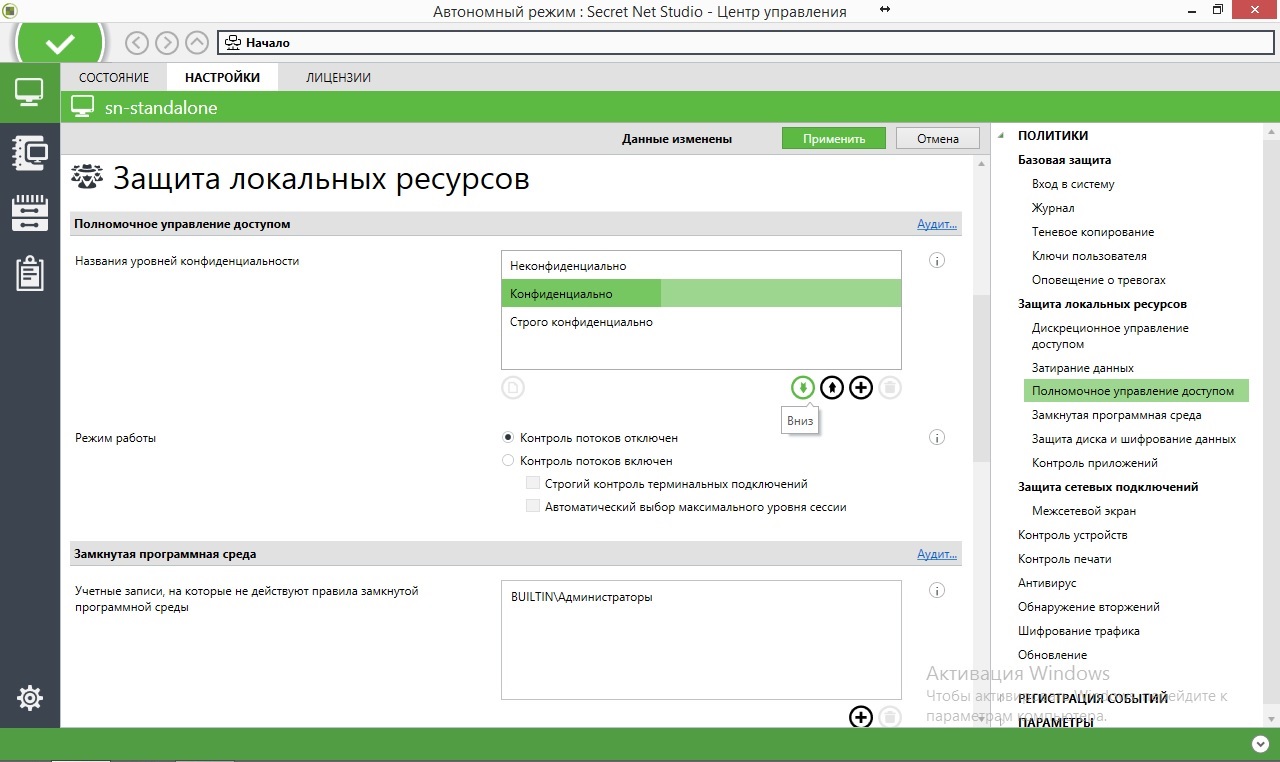

Механизм полномочного управления доступом обеспечивает:

- разграничение доступа пользователей к информации, которой назначена категория конфиденциальности (конфиденциальная информация);

- контроль подключения и использования устройств с назначенными категориями конфиденциальности;

- контроль потоков конфиденциальной информации в системе;

- контроль использования сетевых интерфейсов, для которых указаны допустимые уровни конфиденциальности сессий пользователей;

- контроль печати конфиденциальных документов.

Рисунок 9. Политики в Secret Net Studio. Настройка полномочного управлении доступом

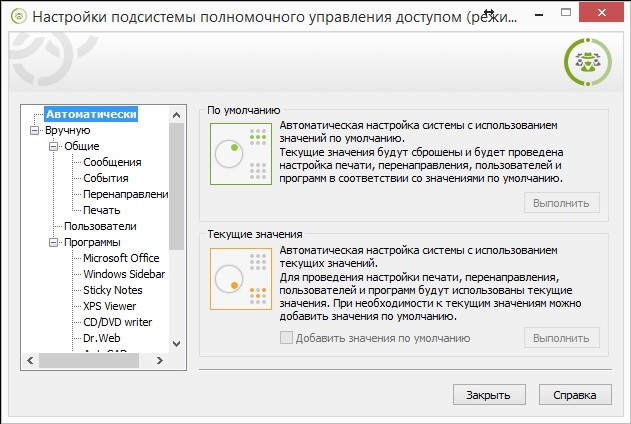

Чтобы обеспечить функционирование механизма полномочного управления доступом при включенном режиме контроля потоков, требуется выполнить дополнительную настройку локально на компьютере. Для этого используется программа настройки подсистемы полномочного управления доступом для режима контроля. Настройка выполняется перед включением режима контроля потоков, а также при добавлении новых пользователей, программ, принтеров, для оптимизации функционирования механизма.

Рисунок 10. Программа настройки подсистемы полномочного управления доступом в Secret Net Studio

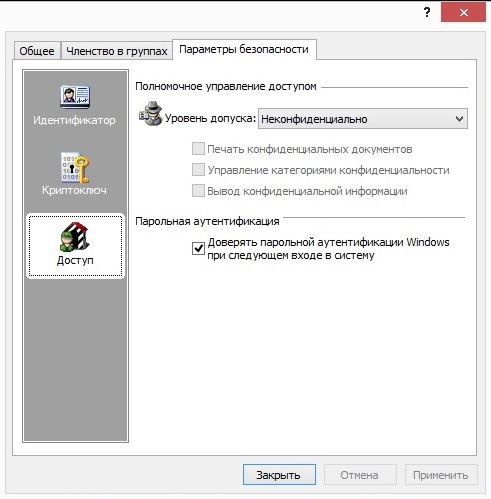

Доступ пользователя к конфиденциальной информации осуществляется в соответствии с его уровнем допуска. Например, если уровень допуска пользователя ниже, чем категория конфиденциальности ресурса — система блокирует доступ к этому ресурсу.

Рисунок 11. Назначение уровней допуска и привилегий пользователям в Secret Net Studio

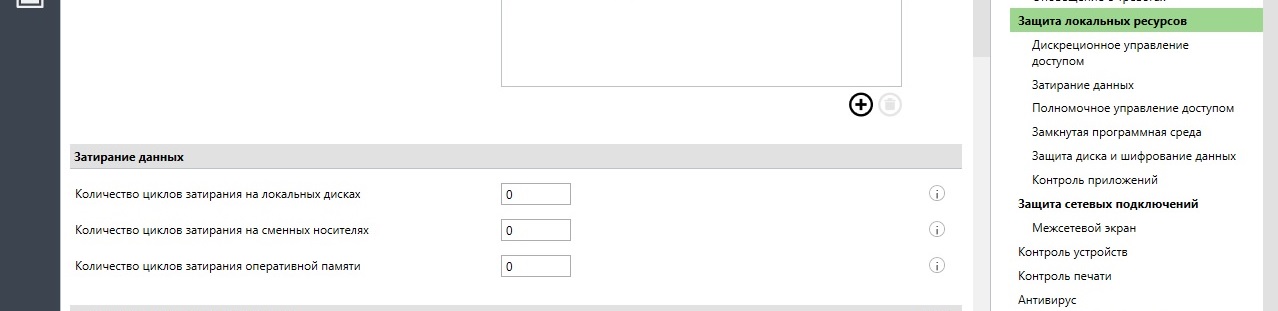

Затирание удаляемой информации делает невозможным восстановление и повторное использование данных после удаления. Гарантированное уничтожение достигается путем записи последовательности случайных чисел на место удаленной информации в освобождаемой области памяти. Для большей надежности может быть выполнено несколько циклов (проходов) затирания.

Рисунок 12. Политики в Secret Net Studio. Настройка механизма затирания данных

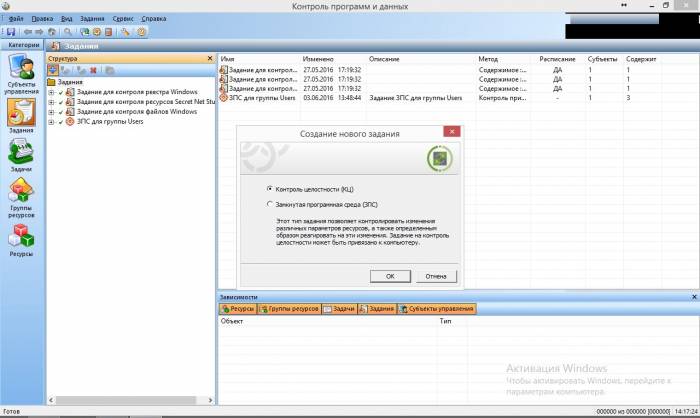

Механизм замкнутой программной среды позволяет определить для любого пользователя индивидуальный перечень разрешенного программного обеспечения. Система защиты контролирует и обеспечивает запрет использования следующих ресурсов:

- файлы запуска программ и библиотек, не входящие в перечень разрешенных для запуска и не удовлетворяющие определенным условиям;

- сценарии, не входящие в перечень разрешенных для запуска и не зарегистрированные в базе данных.

Попытки запуска неразрешенных ресурсов регистрируются в журнале как события тревоги.

На этапе настройки механизма составляется список ресурсов, разрешенных для запуска и выполнения. Список может быть сформирован автоматически на основании сведений об установленных на компьютере программах или по записям журналов, содержащих сведения о запусках программ, библиотек и сценариев. Также предусмотрена возможность формирования списка вручную.

Рисунок 13. Создание модели данных для замкнутой программной среды в Secret Net Studio

Механизм контроля подключения и изменения устройств компьютера обеспечивает:

- своевременное обнаружение изменений аппаратной конфигурации компьютера и реагирование на эти изменения;

- поддержание в актуальном состоянии списка устройств компьютера, который используется механизмом разграничения доступа к устройствам.

Начальная аппаратная конфигурация компьютера определяется на этапе установки системы. Настройку политики контроля можно выполнить индивидуально для каждого устройства или применять к устройствам наследуемые параметры от моделей, классов и групп, к которым относятся устройства.

Рисунок 14. Политики в Secret Net Studio. Настройка политики контроляустройств компьютера

При обнаружении изменений аппаратной конфигурации система требует у администратора безопасности утверждение этих изменений.

На основании формируемых списков устройств осуществляется разграничение доступа пользователей к ним: разрешение/запрет на выполнение операций и настройки уровней конфиденциальности.

Механизм контроля печати обеспечивает:

- разграничение доступа пользователей к принтерам;

- регистрацию событий вывода документов на печать в журнале Secret Net Studio;

- вывод на печать документов с определенной категорией конфиденциальности;

- автоматическое добавление грифа в распечатываемые документы (маркировка документов);

- теневое копирование распечатываемых документов.

Рисунок 15. Политики в Secret Net Studio. Настройка контроля печати

Для реализации функций маркировки и/или теневого копирования распечатываемых документов в систему добавляются драйверы «виртуальных принтеров».

Рисунок 16. Редактирование маркировки распечатываемых документов

Механизм теневого копирования обеспечивает создание в системе дубликатов данных, выводимых на отчуждаемые носители информации. Дубликаты (копии) сохраняются в специальном хранилище, доступ к которому имеют только уполномоченные пользователи. Действие механизма распространяется на те устройства, для которых включен режим сохранения копий при записи информации.

Рисунок 17. Политики в Secret Net Studio. Настройка теневого копирования

При включенном режиме сохранения копий вывод данных на внешнее устройство возможен только при условии создания копии этих данных в хранилище теневого копирования. Если по каким-либо причинам создать дубликат невозможно, операция вывода данных блокируется.

Теневое копирование поддерживается для устройств следующих видов:

- подключаемые по USB жесткие диски, флешки и др. накопители;

- дисководы CD- и DVD-дисков с функцией записи;

- принтеры;

- дисководы гибких дисков.

В рамках указанного компонента реализованы два защитных механизма, описание которых представлено ниже.

Механизм защиты информации на локальных дисках компьютера (механизм защиты дисков) предназначен для блокирования доступа к жестким дискам при несанкционированной загрузке компьютера. Несанкционированной считается загрузка с внешнего носителя или загрузка другой ОС, установленной на компьютере, без установленного клиентского ПО Secret Net Studio.

Система Secret Net Studio 8.1 предоставляет возможность шифрования содержимого объектов файловой системы (файлов и папок). Для этого используются специальные хранилища — криптографические контейнеры.

Физически криптоконтейнер представляет собой файл, который можно подключить к системе в качестве дополнительного диска.

Для работы с шифрованными ресурсами пользователи должны иметь ключи шифрования. Реализация ключевой схемы шифрования криптоконтейнеров базируется на алгоритмах ГОСТ Р34.10–2012, ГОСТ Р34.11–2012 и ГОСТ 28147-89.

Рисунок 18. Управление криптографическими ключами пользователей

Система Secret Net Studio 8.1 обеспечивает контроль сетевого трафика на сетевом, транспортном и прикладном уровнях на основе формируемых правил фильтрации. Подсистема межсетевого экранирования Secret Net Studio реализует следующие основные функции:

- фильтрация на сетевом уровне с независимым принятием решений по каждому пакету;

- фильтрация пакетов служебных протоколов (ICMP, IGMP и т. д.), необходимых для диагностики и управления работой сетевых устройств;

- фильтрация с учетом входного и выходного сетевого интерфейса для проверки подлинности сетевых адресов;

- фильтрация на транспортном уровне запросов на установление виртуальных соединений (TCP-сессий);

- фильтрация на прикладном уровне запросов к прикладным сервисам (фильтрация по символьной последовательности в пакетах);

- фильтрация с учетом полей сетевых пакетов;

- фильтрация по дате / времени суток.

Рисунок 19. Политики в Secret Net Studio. Настройка межсетевого экрана

Фильтрация сетевого трафика осуществляется на интерфейсах Ethernet (IEEE 802.3) и Wi‑Fi (IEEE 802.11b/g/n).

Авторизация сетевых соединений в Secret Net Studio осуществляется с помощью механизма, основанного на протоколе Kerberos. С его помощью удостоверяются не только субъекты доступа, но и защищаемые объекты, что препятствует реализации угроз несанкционированной подмены (имитации) защищаемой информационной системы с целью осуществления некоторых видов атак. Механизмы аутентификации защищены от прослушивания, попыток подбора и перехвата паролей.

События, связанные с работой межсетевого экрана, регистрируются в журнале Secret Net Studio.

В Secret Net Studio 8.1 выполняется обнаружение и блокирование внешних и внутренних атак, направленных на защищаемый компьютер. С помощью групповых и локальных политик администратор Secret Net Studio настраивает параметры работы системы.

Рисунок 20. Политики в Secret Net Studio. Настройка механизма обнаружения вторжений

Вся информация об активности механизма обнаружения и предотвращения вторжений регистрируется в журнале Secret Net Studio.

Защитный модуль «Антивирус» в Secret Net Studio 8.1 осуществляет обнаружение и блокировку вредоносного кода по технологии ESET NOD32.

Таким образом, Secret Net Studio позволяет осуществлять эвристический анализ данных и автоматическую проверку на наличие вредоносных программ, зарегистрированных в базе сигнатур. При проверке компьютера осуществляется сканирование жестких дисков, сетевых папок, внешних запоминающих устройств и др. Это позволяет обнаружить и заблокировать внешние и внутренние сетевые атаки, направленные на защищаемый компьютер.

Благодаря использованию в рамках одного продукта СЗИ от НСД и антивируса время на проверку и открытие файлов составляет на 30% меньше, чем при независимой реализации защитных механизмов.

Обновление антивируса можно осуществлять как в режиме онлайн с серверов «Кода Безопасности» при подключении защищаемого компьютера к интернету, так и с сервера обновлений компании (в случае, когда компьютер не имеет прямого выхода в интернет).

Администратору доступна настройка параметров антивируса с помощью групповых и локальных политик в программе управления Secret Net Studio. Вся информация об активности механизма регистрируется в журнале Secret Net Studio.

Рисунок 21. Политики в Secret Net Studio. Настройка антивируса

В состав клиентского ПО системы Secret Net Studio 8.1 включен VPN-клиент, предназначенный для организации доступа удаленных пользователей к ресурсам, защищаемым средствами АПКШ «Континент». VPN-клиент «Континент-АП» обеспечивает криптографическую защиту трафика, циркулирующего по каналу связи, по алгоритму ГОСТ 28147-89.

При подключении абонентского пункта к серверу доступа выполняется процедура установки соединения, в ходе которой осуществляется взаимная аутентификация абонентского пункта и сервера доступа. Процедура установки соединения завершается генерацией сеансового ключа, который используется для шифрования трафика между удаленным компьютером и сетью предприятия.

Рисунок 22. Подключение «Континент-АП» через Secret Net Studio

При аутентификации используются сертификаты x.509v3. Расчет хэш-функции выполняется по алгоритму ГОСТ Р 34.11–1994 или ГОСТ Р 34.11–2012, формирование и проверка электронной подписи — по алгоритму ГОСТ Р 34.10–2001 или ГОСТ Р 34.10–2012.

Рисунок 23. Настройка «Континент-АП» в Secret Net Studio

Secret Net Studio 8.1 представляет собой сбалансированный набор защитных механизмов, которые обеспечивают защиту информации на рабочих станциях и файловых серверах как от внешних, так и от внутренних угроз. Наличие единой консоли управления упрощает администрирование СЗИ, а интегрированность защитных механизмов между собой исключает возможность нарушения функционирования защищаемой системы.

В текущем виде Secret Net Studio можно считать полноценным комплексным решением для защиты конечных точек сети от всех видов угроз, включающим в себя все необходимые для этого модули. Наличие в составе модулей контроля приложений (контроль доступа к сети, контроль запуска приложений, поведения приложения), интеграции со средствами доверенной загрузки и встроенного VPN-клиента делает Secret Net Studio уникальным для российского рынка.

Необходимо отметить, что в продукте реализован целый ряд защитных механизмов, позволяющих выполнить различные требования законодательства России в части обеспечения безопасности информации. В частности, после получения сертификата ФСТЭК Secret Net Studio можно будет применять для защиты государственных информационных систем и АСУ ТП до класса К1, защиты персональных данных до УЗ1, автоматизированных систем до класса 1Б включительно (гостайна с грифом «совершенно секретно»).

О механизмах централизованного управления и мониторинга читайте во второй части статьи.

</ul></ul></ul></ul></ul></ul></ul></ul></ul></ul></ul>

Реестр сертифицированных продуктов »

ДемонстрацияПробная версияЗапросить ценыЗадать вопросЗаписаться на демонстрациюЗапросить пробную версиюЗапросить ценыЗадать вопросВыбор редакции: Код Безопасности представил Secret Net Studio и СОВ Континент 4.0Вышла новая версия Secret Net Studio 8.1 Secret Net Studio получил сертификат ФСТЭК РоссииОбзор Secret Net Studio 8.1. Часть 2 — механизмы централизованного управления и мониторингаSecret Net StudioВозможностиАрхитектураЛицензированиеДокументацияСистемные требованияСертификатыДокументация Secret Net StudioВ реестре российского ПОАктуальная сертифицированная версия продукта: 8.5.5329Рассчитать стоимостьПочитать в Базе знанийВсе материалы

На представленные в этом разделе документы распространяются все условия лицензионного соглашения. Без специального письменного разрешения компании «Код Безопасности» эти документы или их части в печатном или электронном виде не могут быть подвергнуты копированию и передаче третьим лицам с коммерческой целью.

Информация, содержащаяся в этих документах, может быть изменена разработчиком без специального уведомления, что не является нарушением обязательств по отношению к пользователю со стороны компании-разработчика.

Secret Net Studio (версия 8.5)

ReleaseNotes.pdf — Данный документ содержит описание основных особенностей и ограничений, которые необходимо учитывать при эксплуатации СЗИ Secret Net Studio.

Документация Secret Net Studio

| Начало работыДокумент содержит сведения, позволяющие администраторам быстро установить, ознакомиться и приступить к работе с Secret Net Studio | |

| Руководство администратора. Принципы построенияВ руководстве содержатся сведения об общих принципах построения и функционирования системы Secret Net Studio | |

| Руководство администратора. Установка, обновление и удалениеВ руководстве содержатся сведения, необходимые администраторам для развертывания системы, ее обновления, исправления и удаления | |

| Руководство администратора. Централизованное управление, мониторинг и аудитВ руководстве содержатся сведения, необходимые для работы с компонентом «Secret Net Studio — Центр управления» | |

| Руководство администратора. Настройка и эксплуатацияВ руководстве содержатся сведения, необходимые администраторам для настройки и управления основными механизмами защиты | |

Руководство администратора. Настройка и эксплуатация. Локальная защитаВ руководстве содержатся сведения, необходимые администраторам для настройки и управления следующими механизмами защиты:

|

|

Руководство администратора. Настройка и эксплуатация. Сетевая защитаВ руководстве содержатся сведения, необходимые администраторам для настройки и управления следующими механизмами защиты:

|

|

| Руководство администратора. Настройка и эксплуатация. Антивирус и средство обнаружения вторженийВ руководстве содержатся сведения, необходимые администраторам для настройки и управления антивирусом и механизмом обнаружения вторжений | |

| Руководство администратора. Сервер обновлений. Установка и настройкаВ руководстве содержатся сведения, необходимые администраторам для развертывания и настройки средства автоматического обновления антивирусных баз и баз решающих правил системы обнаружения вторжений на рабочих станциях в локальной сети | |

| Руководство администратора. Настройка и эксплуатация. Доверенная средаВ руководстве содержатся сведения, необходимые для установки, настройки и эксплуатации компьютера с функционирующей ДС. | |

| Руководство пользователяВ руководстве содержатся сведения, необходимые пользователю для работы с системой Secret Net Studio, установленной на компьютере | |

| Сведения о совместимости с другими программными средствамиДанный документ содержит сведения о совместимости СЗИ Secret Net Studio версии 8.5.5329 с некоторыми другими программными средствами при совместном функционировании | |

| Сведения о вспомогательных утилитах и файлах настройкиДокумент содержит информацию о дополнительных средствах, предназначенных для настройки и управления Secret Net Studio |

Secret Net Studio — C (версия 8.5)

ReleaseNotes.pdf — Данный документ содержит описание основных особенностей и ограничений, которые необходимо учитывать при эксплуатации СЗИ Secret Net Studio — С.

Документация Secret Net Studio — C

| Начало работыДокумент содержит сведения, позволяющие администраторам быстро установить, ознакомиться и приступить к работе с Secret Net Studio — C | |

| Руководство администратора. Принципы построенияВ руководстве содержатся сведения об общих принципах построения и функционирования системы Secret Net Studio — C | |

| Руководство администратора. Установка, обновление и удалениеВ руководстве содержатся сведения, необходимые администраторам для развертывания системы, ее обновления, исправления и удаления | |

| Руководство администратора. Централизованное управление, мониторинг и аудитВ руководстве содержатся сведения, необходимые для работы с компонентом «Secret Net Studio — C — Центр управления» | |

| Руководство администратора. Настройка и эксплуатацияВ руководстве содержатся сведения, необходимые администраторам для настройки и управления основными механизмами защиты | |

Руководство администратора. Настройка и эксплуатация. Локальная защитаВ руководстве содержатся сведения, необходимые администраторам для настройки и управления следующими механизмами защиты:

|

|

Руководство администратора. Настройка и эксплуатация. Сетевая защитаВ руководстве содержатся сведения, необходимые администраторам для настройки и управления следующими механизмами защиты:

|

|

| Руководство администратора. Настройка и эксплуатация. Доверенная средаВ руководстве содержатся сведения, необходимые для установки, настройки и эксплуатации компьютера с функционирующей ДС. | |

| Руководство пользователяВ руководстве содержатся сведения, необходимые пользователю для работы с системой Secret Net Studio — C, установленной на компьютере | |

| Сведения о совместимости с другими программными средствамиДанный документ содержит сведения о совместимости СЗИ Secret Net Studio — C версии 8.5.5329 с некоторыми другими программными средствами при совместном функционировании | |

| Сведения о вспомогательных утилитах и файлах настройкиДокумент содержит информацию о дополнительных средствах, предназначенных для настройки и управления Secret Net Studio — C |

Дополнительные инструкции

| Миграция с Secret Net на Secret Net StudioДокумент содержит сведения о переходе от использования изделия «Средство защиты информации Secret Net 7» к использованию Secret Net Studio с сохранением имеющихся настроек | |

| Миграция с TrustAccess на Secret Net StudioДокумент содержит сведения о переносе настроек из изделия «Средство защиты информации TrustAccess» в Secret Net Studio. | |

| Мандатное управление доступом для сетевого трафикаВ документе содержатся сведения о маркировке сетевого трафика с помощью утилиты ScAuthSrvConfig.exe. |

Купить Secret Net StudioСпросить на форумеОбратиться в техподдержкуНовостиВсе новости по продуктуМатериалыЛистовка Secret Net StudioСкачать | 976.49 kbЗащита информации на рабочих станциях и серверахСкачать | 3.36 mbПрезентация Secret Net StudioСкачать | 3.02 mbВсе материалы Все продукты примерно равны по характеристикам (особенно с появлением в версии 7.7 Dallas Lock’а контроля USB-устройств), вопрос о применении конкретного средства решается либо на основе возможности установки в целевую систему, либо на основе уровня взаимоотношений с поставщиками. Под возможностью установки я понимаю различия архитектуры СЗИ и требования к наличию аппаратной части. К примеру, Dallas Lock (или Страж NT) перехватывают управление компьютером на этапе загрузки, не позволяя запуститься операционной системе, пока пользователь не введет пароль и не предъявит идентификатор. Различие в реализации этого механизма — Страж NT для этого использует PCI-плату расширения, которую необходимо установить внутрь ПК (в новых версиях это необязательно, в версии 2.5 тоже заявлялось, но не работало было проще воспользоваться другим СЗИ). Соответственно, на ноутбук ставился, например, Dallas Lock — вся реализация доверенной загрузки полностью программна. Под уровнем взаимоотношений с поставщиками следует читать «возможный процент с перепродажи». Последнее время удается убедить начальство и в пунктах «качество тех.поддержки», «удобство эксплуатации».

Применение

Практически все заказы требуют аттестации локальных автоматизированных рабочих мест (АРМ). Соответственно, сетевые версии защитного ПО редко получается пощупать используются. В автономных же версиях все просто — фаворитом является Secret Net, за весьма удобную, простую и понятную настройку — полное встраивание в компоненты Windows (оснастки консолей), четкое разграничение доступа. На втором месте Страж NT — настройка более сложна и механизм мандатного контроля доступа несколько неочевиден пользователям. Dallas Lock, касательно версии 7.5, использовался крайне редко в следствии отсутствия контроля USB-устройств. С появлением версии 7.7 ситуация изменится — не в последнюю очередь из-за ценовой политики. В сетевом варианте (соответственно, рассматриваем только Secret Net и Dallas Lock) ситуация противоположная. И менее простая. С одной стороны, удобство настроек Secret Net’а никуда не делось. Да и встраивание в Active Directory, работа через механизмы ОС достаточно проста и понятна. С другой стороны, все возможности сетевой версии (конкретно Сервера Безопасности, по терминологии Secret Net) состоят в удаленном сборе журналов, тогда как АРМ администратора безопасности в Dallas Lock позволяет удаленное манипулирование всеми настройками безопасности каждого подключенного клиента. Зачастую это является решающим фактором в выборе СЗИ. Однажды мне пришлось выслушать много удивления и разочарования от администратора заказчика, когда он увидел свою обновленную вотчину. К сожалению, заказчик завязан на «Информзащите» и приобрести продукт «Конфидента» было невозможно.

Проблемы

Многие ошибки возникают просто из-за невнимательности или непонимания принципов работы конкретного СЗИ. Понятно, что справка/руководство спасет отца русской демократии поможет в разрешении ситуации, однако зачастую проще вызвать интегратора системы защиты. Естественно, проблема будет устранена — но потеряно время. Как заказчика, так и интегратора. Я хочу поделиться личным опытом, который возможно поможет в разрешении наиболее типичных жалоб пользователя. Начнем.

Secret Net

Фаворит — он везде фаворит Многие проблемы возникают из-за незнания практически фундаментального свойства установленного СЗИ — все папки создаются в файловой системе всегда несекретными, а файлы — с текущим уровнем секретности сессии, который можно проверить во всплывающем окошке: Часто возникает проблема неработоспособности офисного пакета (Word, Excel). К слову, не стоит забывать что с OpenOffice.org СЗИ не работает. Ошибки могут быть самыми разными, но причина у всех одна — не были корректно настроены папки, необходимые для проведения служебных операций, по мандатному разграничению доступа. Полный список папок приведен в документации, а конкретные проблемы всегда можно диагностировать через журнал Secret Net — в журнале появляется информация о любых действиях программы. При назначении мандатных меток файлам и папкам, следует помнить что гриф папки должен быть максимально допустимый для конкретного АРМ, так как Secret Net позволяет хранить в папках любые файлы грифом не выше грифа папки. Соответственно, если запущен Microsoft Word в секретной сессии — для записи файлов автосохранения ему нужен гриф «секретно» на определенной папке. Встречаются ситуации, когда производится установка ПО в режиме, отличном от «не секретно». Конечно, стоит перелогиниться и выбрать не секретную сессию, чтобы все заработало: В случае, когда на АРМ допустимо использовать USB-флэш накопители, бывает невозможно скопировать большие объемы данных, рассортированных по папкам. Здесь все то же самое — вновь созданная папка стала несекретной, а файлы автоматом получают текущий гриф. Если же использовать флэшки запрещено, то при попытке подключения таковой ПК блокируется — за это отвечают выделенные два параметра, выставленные в «жесткий»: Если пользователи непрерывно жалуются на медленную работу компьютера, а в организации используется антивирус Касперского, стоит проверить версию — часто версия 6.0.3 оказывается несвоместима с SecretNet 5.x. Вот так тормоза точно исчезнут: И напоследок — небольшая тонкая настройка может сильно облегчить жизнь пользователям и сохранить их нервы, если обратиться к ветке реестра HKLMSystemCurrentControlSetServicesSNMC5xxParams (для 5.х версий), где можно найти два строковых параметра — MessageBoxSuppression (и второй -ByDir), где указываются расширения файлов или папки, для которых не будут выводиться диалоговые окна о повышении категории конфиденциальности ресурса.

Страж NT

Для этого СЗИ проблемы встречаются гораздо реже (как минимум у наших клиентов), что может говорить о более дружелюбном к пользователю механизму защиты. Непонимание в случае данного ПО связано с необходимостью выбора уровня секретности каждого приложения отдельно и невозможности делегировать какие-либо права стандартному проводнику. Соответственно, если на АРМ есть прописанные USB-флэш диски и они секретны, попытка открыть их проводником приведет к ошибке доступа. Следует выбрать установленный файловый менеджер, выбрав при запуске гриф допуска, соответствующий секретности флэшки. Также, если при открытии документа Word/Excel сначала появляется окно выбора грифа секретности, а далее разворачивается окно соответствующего редактора без запрошенного документа — это нормально. Следует открыть файл повторно, используя уже само офисное приложение.

Dallas Lock

Как и в случае Стража, ошибок крайне мало — не подходили пароли, пропадал параметр «категория конфиденциальности» с окна логина и ошибка привязки электронного идентификатора. Первая ошибка связана с возможным использованием двух паролей — для Dallas Lock’а и Windows можно установить разные, в том числе и случайно (например, сменой пароля администратором). В подобном случае можно после загрузки окна приветствия Windows ввести пароль Dallas Lock и нажав «ОК» в диалоге несовпадения пароля СЗИ и ОС, ввести пароль пользователя Windows и отметить галочку «Использовать в Dallas Lock». Вторая связана со скрытым по-умолчанию полем выбора грифа сеанса. Бывает, пользователи забывают об этом — а потом жалуются, что не могут попасть даже в папки с грифом ДСП. Электронный идентификатор может не привязываться, если эту операцию делают для администратора, или если используемый токен не подходит по версии. Так, в версии 7.5 применимы eToken 64k с драйвером eToken RTE. Давно доступный eToken PKI не подойдет, равно как и eToken 72k Java, к примеру.

Послесловие

Надеюсь данный пост окажется полезным для сообщества или просто познавательным. Спасибо за внимание!Используемые источники:

- https://www.anti-malware.ru/reviews/secret_net_studio_part1

- https://www.securitycode.ru/products/secret-net-studio/documentation/

- https://habr.com/post/134861/

Обзор Secret Net Studio 8.1. Часть 1 — защитные механизмы

Обзор Secret Net Studio 8.1. Часть 1 — защитные механизмы

Как подключить MIDI устройство к Fl Studio

Как подключить MIDI устройство к Fl Studio

Как записать голос в Fl Studio 12 (2 способа)

Как записать голос в Fl Studio 12 (2 способа)

Руководство для начинающих о том, как начать работу с Visual Studio

Руководство для начинающих о том, как начать работу с Visual Studio Блокировка и защита смартфона Xiaomi

Блокировка и защита смартфона Xiaomi Наладка и настройка универсального фрезерного станка

Наладка и настройка универсального фрезерного станка Технические характеристики четырехстороннего деревообрабатывающего станка

Технические характеристики четырехстороннего деревообрабатывающего станка