Содержание

ViPNet Client представляет собой программный комплекс, предназначенный для защиты компьютеров корпоративных пользователей. Благодаря встроенной функции фильтрации трафика, обеспечивается надежная защита от внешних и внутренних сетевых атак. ViPNet Client поддерживает работу на компьютерах под управлением операционных систем Windows, Linux и OS X.

СКАЧАТЬ VIPNET CSP

СКАЧАТЬ VIPNET CLIENT 4.3

Установка и настройка ViPNet

Установка ViPNet Client

Установить ViPNet Client 4.3 на компьютер

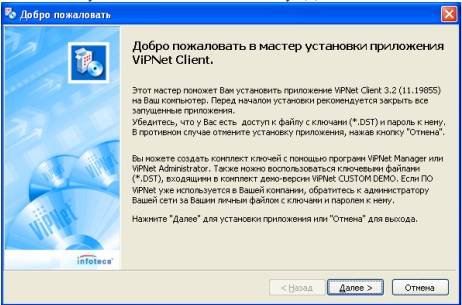

1 Для установки VipNet Client запустите установочный файл Setup.exe и в открывшемся окне установки нажмите на кнопку Далее.

Проблемы с ViPNet на Windows 10?Возможно вас заинтересует,как установить ViPNet на Windows 10, читайте на нашем сайте. У многих пользователей возникают ошибки с программой в 10-й версии Windows. В статье приведено некоторое решение этой проблемы.

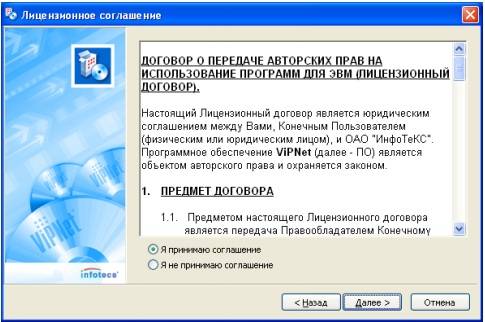

2 Примите условия лицензионного соглашения и нажмите на кнопку Далее.

3 На все остальные вопросы установщика последовательно отвечайте Далее.

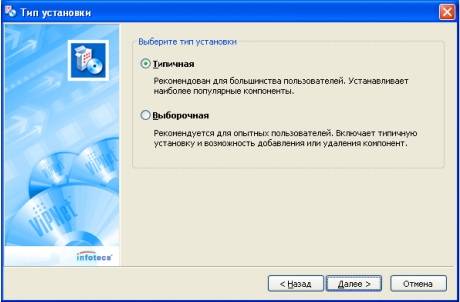

4 Выберите Типичную установку и нажмите на кнопку Далее.

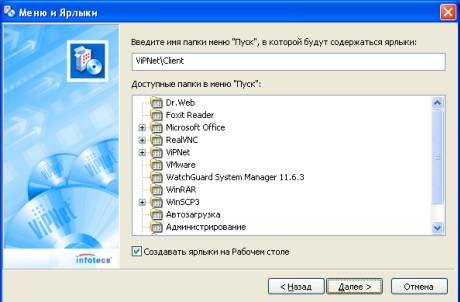

5 В следующем окне Меню и ярлыки нажмите на кнопку Далее.

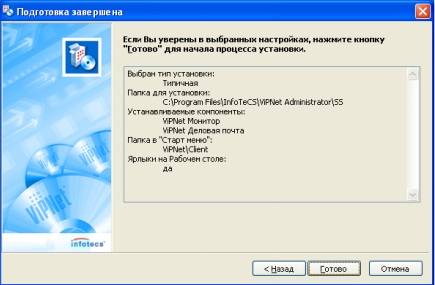

6 Нажмите на кнопку Готово.

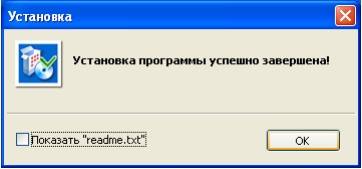

7 Дождитесь окончания установки и перезагрузите компьютер. Галочку с readme.txt можно снять.

Установка ViPNet Client 3.2 завершена. Если вам необходимо установить ViPNet Client 4.3 воспользуйтесь этой ссылкой.

Инициализация ViPNet

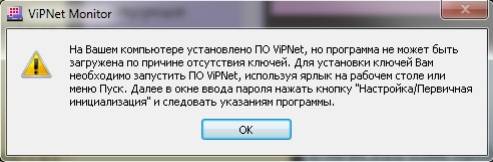

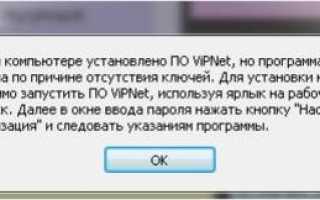

8 После перезагрузки компьютера появится сообщение о необходимости произвести первичную инициализацию с использованием ключевого набора и ввести пароль.

Ключевой набор представляет собой папку с названием вашей организации, в которой находятся файл с расширением .DST и пароль. Пароль содержится в файле с именем, начинающимся со слова «parols…». В файле содержится сам пароль — 9-значный набор английских символов и мнемоническая фраза для простого запоминания пароля – из трёх слов. Пароль складывается из первых трех букв каждого слова, набирается пароль на английской раскладке. Например, парольная фраза «командир дурит солдата» означает, что надо на англ. раскладке набрать комдурсол, что соответствует паролю rjvlehcjk.

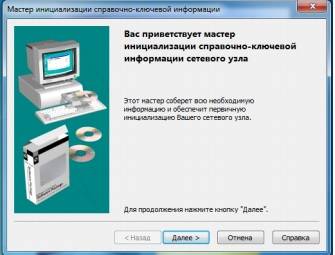

9 Для того чтобы произвести инициализацию, запустите приложение ViPNet Client [Монитор] и выберите пункт Первичная инициализация. Запустится мастер первичной инициализации.

10 В открывшемся окне нажмите на кнопку Далее.

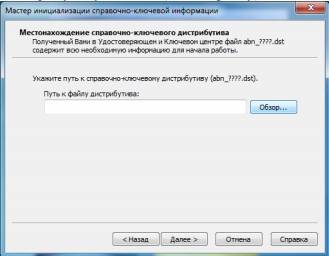

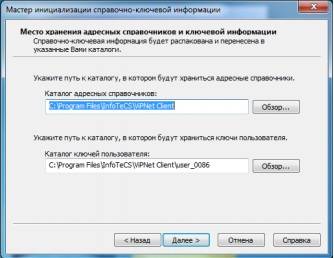

11 Следуя подсказкам мастера, укажите путь к файлу с расширением .DST и пароль. Остальные настройки оставьте по умолчанию, не изменяя их. В открывшемся окне нажмите на кнопку Далее и выберите путь к полученному дистрибутиву ключей (*.DST файлу).

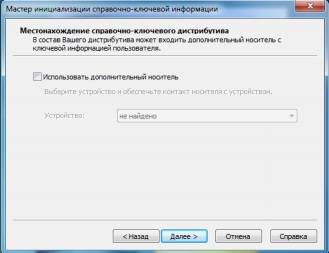

12 В следующем окно нажмите на кнопку Далее.

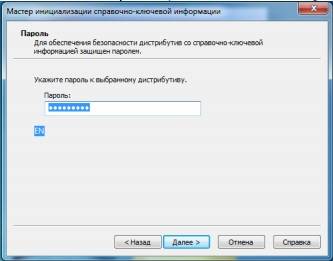

13 В следующем окне введите пароль для данного ViPNet Client (пароль отправляется вместе с .DST файлом) и нажмите на кнопку Далее.

14 На все дальнейшие вопросы установщика отвечайте Далее.

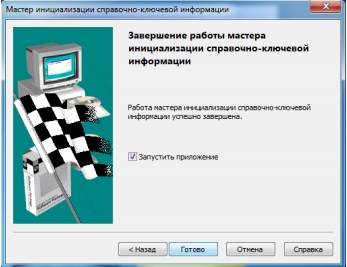

15 В конце завершения работы мастера инициализации установите галочку Запустить приложение и нажмите на кнопку Готово.

16 После инициализации в настройках ViPNet Client необходимо отключить криптопровайдер ViPNet CSP.

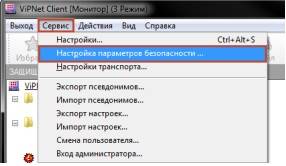

17 Запустите ViPNet Client [Монитор] и перейдите в раздел Сервис → Настройка параметров безопасности.

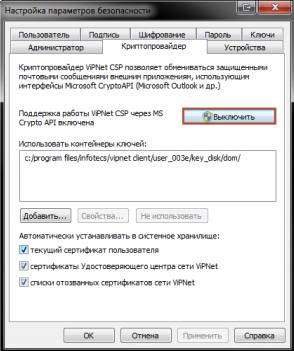

18 В открывшемся окне Настройка параметров безопасности перейдите на вкладку Криптопровайдер и проверьте, что Поддержка работы ViPNet CSP через MS CryptoAPI выключена. Если это не так, нажмите на кнопку Выключить.

19 Сохраните настройки, нажав на кнопку Оk, и согласитесь с предложением перезагрузить компьютер, нажав на кнопку Да и перезагрузите компьютер.

Настройка ViPNet

После перезагрузки компьютера запустите приложение ViPNet Client [Монитор] и выберите в нем пункт меню Сервис → Настройка → Защищённая сеть и убедитесь, что выбраны следующие параметры:

→ Стоит галочка Использовать межсетевой экран.

→ Тип межсетевого экрана С динамической трансляцией адресов.

→ Координатор для соединений с внешними узлами выбран Координатор HW1000 ETZP.

20 Разверните окно программы VipNet Client [Monitor]. Для этого дважды кликните на значок VipNet на панели задач.

21 В открывшемся окне слева выберите пункт Защищенная сеть и найдите абонентский пункт HW1000 ETZP.

22 Далее откройте свойства абонентского пункта HW-1000 ETZP (дважды кликнув левой кнопкой мыши на записи HW-1000 ETZP). На вкладке IP- адреса убедитесь, что первым в списке стоит адрес 10.248.2.23 и стоит галочка Использовать виртуальные IP-адреса.

23 На вкладке Межсетевой экран убедитесь, что в настройках доступа через межсетевой экран на первом месте стоит IP-адрес 217.175.155.68, и, при необходимости, передвиньте его наверх списка. Также рекомендуется выставить метрику 10 для этого IP-адреса, если он не верхний в списке, а для остальных IP-адресов установить метрику 100.

24 Перейдите на вкладку Туннель и убедитесь в наличие следующих туннельных IP-адресов:

Удостоверьтесь, что стоит галочка Использовать IP-адреса для туннелирования (если галки нет, поставьте её) и что не стоит галочка Использовать виртуальные IP-адреса.

25 Сохраните изменения – нажмите на кнопки Применить и Ок.

26 Убедитесь, что связь по защищенному каналу установлена. Для этого выделите в списке защищенной сети ПО VipNet-Монитор Координатор HW1000 ETZP и нажмите на клавишу F5 на клавиатуре. Должна появиться надпись, что узел доступен.

Инструкция по установке и настройке ViPNet-Клиент

НП «РТКС», март 2010

В данном документе содержится пошаговая инструкция, подробно описывающая процесс установки и настройки средства криптографическойзащиты информации (СКЗИ) ViPNet-Клиент для организации защищенного взаимодействия с .

Перед тем как приступить к установке ViPNet-Клиент, необходимо убедиться в наличии доступа к сети Интернет. Для этого следует проверить загрузку веб-страниц: http://www. *****, http://www. *****, при их удачном открытии можно перейти к установке ViPNet-Клиент.

1. Подготовка к установке ViPNet-Клиент

Использование ViPNet-Клиент одновременно с другими межсетевыми экранами (firewall), в том числе входящими в состав антивирусов, может привести к конфликтам между программами и вызвать проблемы с доступом в сеть. Перед установкой ViPNet-Клиент убедитесь, что все другие межсетевые экраны (firewall) отключены, либо удалены с Вашего компьютера, при наличии встроенного в антивирус межсетевого экрана (модуля анти-хакер) отключите его.

Перед началом установки ViPNet-Клиент убедитесь, что у вас имеются все необходимые файлы для установки и настройки ViPNet-Клиент:

Файл-настроек для ViPNet-клиент: abn_XXXX.dst Файл с паролем от ViPNet-Клиент: ******.psw Установочный файл ViPNet-Клиент: vipnet3.exe

Архив с файлом-настроек и файлом с паролем для ViPNet-клиента Вы должны получит в НП «РТКС»

Внимание! Архив защищен паролем, пароль для распаковки узнавайте в НП «РТКС» по телефонам указанным внизу страницы.

Установочный файл ViPNet-Клиент вы можете скачать здесь – http://www. *****/budget/soft/vipnet3.exe

По вопросам получения данных файлов обращаться в НП «РТКС» по телефонам:

(41, – ,

2. Настройка времени и часового пояса (обязательная настройка)

Необходимо установить правильные настройки часового пояса, даты и времени на вашем компьютере, т. е. необходимо чтобы часовой пояс, дата и время совпадали с г. Якутском. Разница во времени с г. Якутском не должна превышать 30 минут.

Обратите внимание на текущий часовой пояс, должен быть установлен – (GMT +09:00 Якутск)

3. Установка ViPNet-Клиент версии 3.0

Для вызова мастера установки ViPNet-Клиент необходимо запустить файл vipnet3.exe

Чтобы продолжить установку нажмите «Далее» (см. Рис. 1)

Рис. 1

Для продолжения установки нажмите «Далее» (см. Рис. 2)

Рис. 2

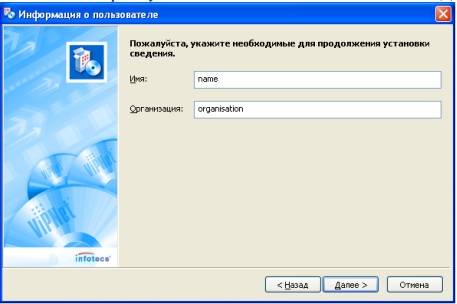

Для продолжения установки нажмите «Далее» (см. Рис. 3). Поля Имя и Организация заполняются по вашему усмотрению (не обязательно для заполнения).

Рис. 3

Для продолжения установки нажмите «Далее» (см. Рис. 4)

Рис. 4

Подтвердите создание папки нажав кнопку «Да» (см. Рис. 5)

Рис. 5

Выберите типичный тип установки и нажмите «Далее» (см. Рис. 6)

Рис. 6

Для продолжения установки нажмите «Далее» (см. Рис. 7)

Рис. 7

Для продолжения установки нажмите «Готово» (см. Рис. 8)

Рис. 8

Нужно подождать, пока скопируются необходимые файлы (см. Рис. 9)

Рис. 9

Закройте окно с ярлыками программы (см. Рис. 10)

Рис. 10

Снимите галочку с Показать “readme.txt” и нажмите на кнопку ОК (см. Рис. 11)

Рис. 11

Перезагрузите ваш компьютер, нажав кнопку «Да» (см. Рис. 12)

Рис. 12

После перезагрузки Windows, закройте информационное окно, нажав на кнопку «OK» (см. Рис. 13)

Рис. 13

Запустите ViPNet-Клиент через иконку ViPNet Монитор на рабочем столе.

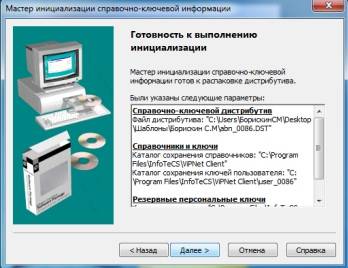

В появившемся окне выберите «Первичная Инициализация» (см. Рис. 14)

Рис. 14

Нажмите «Далее» (см. Рис. 15)

Рис. 15

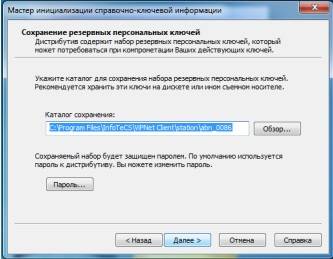

Укажите местоположение на диске вашего файла-настроек вида abn_XXXX.dst нажав кнопку «Обзор» (см. Рис. 16)

Рис. 16

Нажмите кнопку «Открыть» (см. Рис. 17)

Рис. 17

Нажмите кнопку «Далее» (см. Рис. 18)

Рис. 18

Нажмите кнопку «Далее» (см. Рис. 19)

Рис. 19

Введите Ваш пароль на ViPNet-Клиент и нажмите кнопку «Далее» (см. Рис. 20)

Примечание:

Свой пароль Вы можете посмотреть в прилагаемом к файлу-настроек текстовом файле ******.psw через Блокнот Windows.

Для простоты его запоминания рекомендуется использовать указанную там же парольную фразу. Пароль на ViPNet Клиент состоит из первых трех букв каждого слова фразы, набирать которые нужно в английской раскладке клавиатуры.

Пример: Если парольная фраза имеет вид — чабан определяет синяк (чабопрсин), паролем будет xf,jghcby

Рис. 20

Нажмите кнопку «Далее» (см. Рис. 21)

Рис. 21

Нажмите кнопку «Далее» (см. Рис. 22)

Рис. 22

Нажмите кнопку «Далее» (см. Рис. 23)

Рис. 23

Для инициализации генератора случайных чисел поводите указателем мыши в пределах окна (См. Рис. 24) или нажимайте любые клавиши на клавиатуре до завершения процесса.

Рис. 24

Для завершения работы мастера и запуска ViPNet-Клиент нажмите кнопку «Готово» (см. Рис. 25)

Рис. 25

4. Настройка ViPNet-Клиент

Закройте окно приветствия, нажав кнопку «OK» (см. Рис. 26)

Рис. 26

Далее переходим в меню «Режимы» и устанавливаем режим №3 «Пропускать все исходящие соединения кроме запрещенных» в области «Режим обработки открытых IP-пакетов».

Также нужно выставить режим №3 «Пропускать все исходящие соединения кроме запрещенных» в области «При старте программы…».

Обязательно нажмите кнопку Применить (см. Рис. 27)

Примечание: Обе настройки выбраны по умолчанию при первичной установке ViPNet-Клиент.

Рекомендуется использовать данный режим для работы и взаимодействия с защищенными ресурсами и менять его только в исключительных случаях.

Рис. 27

Обратите внимание

При использовании режима защиты №3, ваш компьютер будет взаимодействовать только с защищенными ресурсами ViPNet-сети, т. е. он не будет доступен для компьютеров локальной (открытой) сети.

Режим защиты №4 следует использовать, в случае, если на вашем компьютере установлено какое-либо серверное приложение, необходимое для работы других компьютеров локальной сети (например база 1С-Бухгалтерия). Для смены режима зайдите в меню «Режимы», где выберете режим №4 «Пропускать все соединения» и нажмите кнопку Применить (См. Рис. 28)

Рис. 28

Далее в меню перейдите в Настройки. В окне настроек поставьте галочку на «Любой трафик с внешними узлами направлять через сервер IP-адресов» и нажмите кнопку «Применить» (см. Рис. 29)

Рис. 29

В меню перейдите в Дополнительно под Настройки

Поставьте галочку на «Не отображать подтверждение о выходе из программы».

Снимите галочку с «Не отображать IP-адрес в списке Защищенная сеть» и нажмите кнопку «Применить» (см. Рис. 30)

Рис. 30

После окончания настроек следует произвести проверку соединения с , для этого в меню переключитесь на Защищенная сеть, где в списке защищенных ресурсов выделите курсором СМ Сахамедстрах и нажмите F5 на клавиатуре (см. Рис. 31).

Рис. 31

При удачном соединении появится окно (См. Рис. 32):

Рис. 32

Если данное окошко (Рис. 32) не отобразилось на экране, Вам нужно еще раз проверить все настройки, либо обратиться в НП «РТКС» по телефонам указанным в конце данной инструкции.

Примечания:

- Соединение может быть установлено с небольшой задержкой (3-15 сек) Статус соединения может быть «

активным», либо «неактивным» </ul>

Далее, двойным кликом мыши по ресурсу АП SMSserver откройте его правило доступа (см Рис. 33).

Рис. 33

В правиле доступа переключитесь на вкладку «IP-адреса», снимите галочку с «Использовать виртуальные IP-адреса» и нажмите кнопку «OK» (См. Рис. 34)

Рис. 34

Для проверки соединения в защищенной сети выделите курсором ресурс АП SMSserver и нажмите F5 на клавиатуре (См. Рис. 35). При удачном соединении появится окно (См. Рис. 36)

Рис. 35

Рис. 36

Отключение Контроля приложений

Далее войдите в VipNetClient [Контроль приложений], воспользовавшись ярлыком ViPNet Клиент [Контроль приложений], который расположен возле системных часов (см. Рис. 37), в случае отсутствия ярлыка запустите его через ViPNetClient [Монитор] (см. Рис. 38)

Рис. 37

Рис. 38

Перейдите в пункт Настройка и снимите галочку с Автоматически стартовать при старте Windows. Обязательно нажмите кнопку Применить (см. Рис. 39)

Рис. 39

После чего закрываем ViPNet [Контроль приложений] через меню Сервис – Выход (см. Рис. 40)

Рис. 40

Проверка доступа к серверу

Запускаем Internet Explorer и переходим по ссылке http://192.168.1.100

Результат (см. Рис. 41)

Рис. 41

По возникшим вопросам настройки ViPNet-Клиент обращаться в НП «РТКС»

Тел. (41– , *****@***ru

</span>Получить полный текстПожаловаться<center>Подпишитесь на рассылку:</center><center>

Проекты по теме:

<center> Поиск</center><center> Вики</center><center> Архив</center><center> Отчеты</center><center> Бизнес</center>

буржуйского заграничного IPSec. Рынок таких решений мал, поставщиков — раз-два и кончились. Реализация… ну не Checkpoint и не Cisco, но терпимо. Но это была присказка, а за сказкой прошу под кат!

1. Ты помнишь, как все начиналось?

Защищенная сеть партнера построена на базе решения ViPNet от отечественного производителя — компании Инфотекс. До недавнего времени использовались индивидуальные клиенты ViPNet client с именными ключами. Однако сотрудников у нас много, а ключей — всего десять, больше партнер не дает. Как-то справлялись, но было жутко неудобно, поэтому решили ставить выделенный шлюз. После переговоров с менеджером Инфотекса и специалистами партнера остановились на ПАК ViPNet Coordinator HW1000 на базе сервера Aquarius. Импортозамещение же Внутри этого ПАК — обычный debian-based линукс с собственным шеллом (можно выйти в bash) и установленным софтом ViPNet Coordinator (тестовую версию можно скачать в виде пакета). Т.к. рынок таких решений крайне небольшой, то стандартизацией там и не пахнет. Ты должен купить железку у того же производителя, что и твой партнер, иначе ничего не получится. Отсюда и уровень сервиса — никаких тебе NBD (хотя стоимость поддержки далеко не копеечная), хотя саппорт отвечает довольно оперативно, стоит отметить, чего, порой, не скажешь о менеджерах. Первым «открытием» после получения оборудования было то, что управляющий софт требует для своей работы 16-bit MS-DOS подсистему (!). Учитывая, что программ две («Центр Управления Сетью» и «Удостоверяющий и Ключевой Центр»), используют они общие папки (хотя в документации описано их разнесение на разные АРМ), то наименее геморройным вариантом стала установка виртуалки с Win2003 x32. 2015й год говорите? x86-64? Не, не слышали. Версия софта, поддерживающего 64-битные ОС, в настоящий момент проходит сертификацию органами — был ответ саппорта. Инструкция пользователя подробна и многостранична, а описание готовых схем занимает едва ли полтора десятка страниц и наполовину состоит из рисунков. Если бы не помощь коллег, которые уже запускали подобные ПАК (Саша, спасибо!), то процесс только настройки и освоения документации затянулся бы, думаю, на месяц-другой. Сам же Инфотекс настоятельно рекомендует пройти пятидневные курсы (разумеется, платные, но относительно дешевые), либо воспользоваться услугами интегратора. Но мы ведь не ищем легких путей, правда? 🙂 К слову, краткую инструкцию саппорт мне, все же, прислал.

2. Поехали!

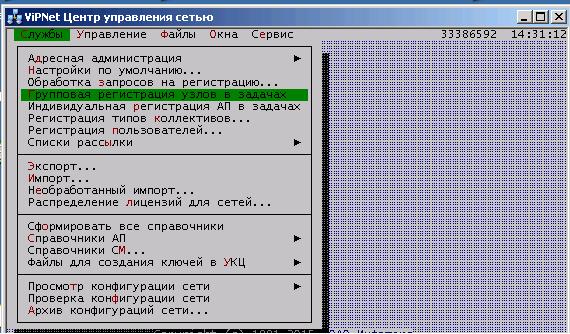

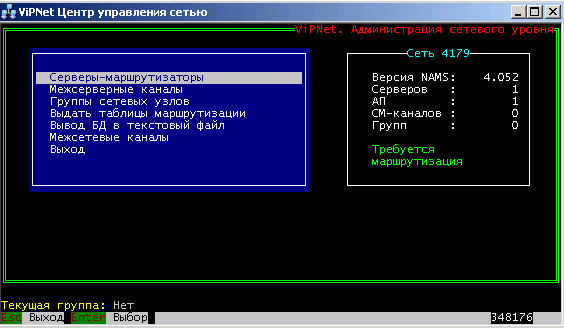

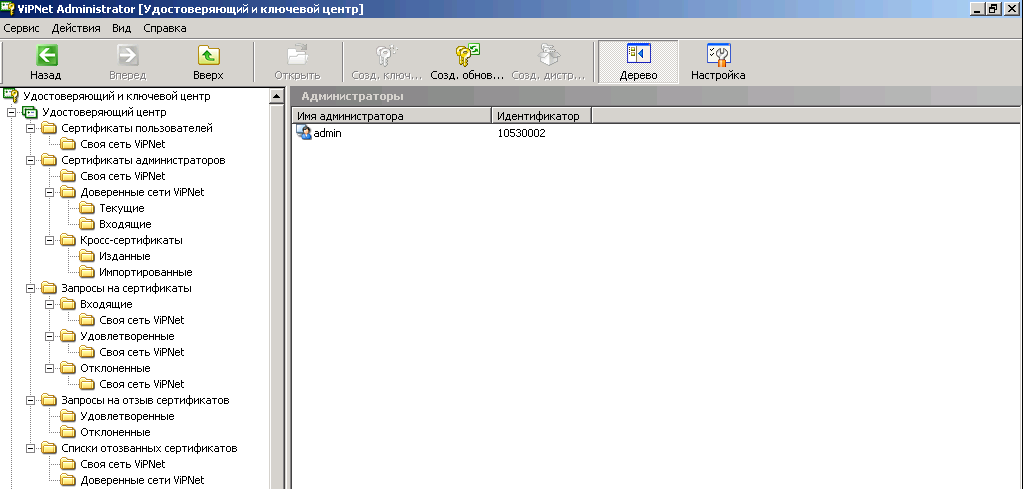

Начинается все с установки ПО администратора: Центр Управления Сетью (ЦУС), Удостоверяющий и Ключевой Центр (УКЦ) и ViPNet Client, которым мы будем проверять наш канал. Для работы потребуется лицензия (идет вместе с ПАК). Клиент пока не запускаем, нам для него еще ключи надо сделать. Файлик лицензии копируем в C:Program filesInfoTecs{NCC,KC}. Ребутаемся.Запускаем ЦУС.

3. Бонус

Failover подразумевает, что железок у вас две, и они работают вместе, представляясь как один кластер. Работа основана на VRRP плюс синхронизация криптосессий.Настройка failover

[network] checktime = 10 timeout = 2 activeretries = 3 channelretries = 3 synctime = 5 fastdown = yes [channel] device = eth1 ident = iface-1 activeip = 192.168.1.3 passiveip = 192.168.1.1 testip = 192.168.1.4 checkonlyidle = yes [channel] device = eth2 ident = iface-2 activeip = 1.2.3.3 passiveip = 1.2.3.1 testip = 1.2.3.4 checkonlyidle = yes [sendconfig] activeip = 192.168.2.2 sendtime = 60 device = eth0 config = yes keys = yes journals = yes port = 10090 [misc] activeconfig = /etc/iplirpsw passiveconfig = /etc/iplirpsw maxjournal = 30 #days reboot = no [debug] debuglevel = 3 debuglogfile = syslog:daemon.debug [events] ### eth1 — это линк в сторону наших внутренних сетей 192.168.1.3 — это внутренний IP кластера 192.168.1.1 — это внутренний IP ноды 192.168.1.4 — это IP-адрес шлюза, через который мы видим клиентские сети eth2 — линк в сторону интернета 1.2.3.3 — это внешний IP кластера 1.2.3.1 — это внешний IP ноды 1.2.3.4 — это IP шлюза по-умолчанию eth0 — это интерконнект между нодами кластера 192.168.2.2 — это IP-адрес второй ноды кластера Обратите внимание на секцию [misc] и опцию «reboot = no». По умолчанию она установлена в yes, и если failover с первого раза не запустится, то вам придется переустанавливать ОС ПАК заново из образа. При этом в инструкции указано, что значение по умолчанию именно «no». Возможно, это уже пофиксили, но вы все равно имейте ввиду. Проверяем, что и у вас и у партнера установлен одинаковый тип шифрования:iplir set cipher-mode cfb Еще из полезного, настройки модуля шифрования:iplir show config После всех импортов-экспортов тут должны быть ваши сети и сети партнера, между которым нужно настроить обмен. Ну и не забудьте правильно настроить маршрутизацию, чтобы трафик на узлы партнера заворачивался в координатор.

4. Через тернии — к звездам!

Итак, настройка завершена, но канал между нашим ПАК и сетью партнера не поднимается. И тут-то началось самое интересное. Естественно, был заведен тикет в саппорте, были уточняющие вопросы, неоднократный сброс ПАК «в дефолт», перепроверка всех настроек, в т.ч. самим саппортом через удаленную сессию… Через месяц стучания в бубен и копирования очередного файлика из одной папки в другую канал поднялся. Бинго? В общем, да, но осадочек-то остался немалый! Месяц, потраченный почти впустую, сотни писем в саппорт и администратору партнера, бесконечный обмен настройками (одна из фишек ViPNet — импорт-экспорт настроек между ПАК с ключевой информацией и настройками сетей) и письмо от руководства в сторону Инфотекс с предложением забрать глючную железку взад. Были даже привлечены разработчики, ответ которых был, по-своему, гениален: «наверное, вы делали что-то не так». Ну разумеется, канал-то в итоге заработал. И работает до сих пор, тьфу-тьфу. Коллеги подсказывают, что они мучались тоже с месяц, и оно, в итоге, «заработало само», когда подключилась техподдержка производителя. Мистика, не иначе. А может, это, своего рода, посвящение — система покоряется только настойчивым. В заключение хочу сказать, что не стремлюсь кого-то «полить грязью», просто описываю свой опыт. Особый диссонанс поначалу вызвала терминология, заточенная, как мне кажется, на специалистов ИБ, нежели на сетевиков: абонентские пункты, дистрибутивы ключей, коллективы пользователей, связи и прочее. Хотя, железо рассчитано на крупные компании, а в них, как правило, присутствуют айтишники-безопасники. С другой стороны, явная заточка под госструктуры (а кто еще в здравом уме будет пользовать ГОСТовское шифрование?) накладывает требования по локализации, ну а заодно и на терминологию, похоже.Используемые источники:

- https://winternete.ru/vipnet-client.html

- https://pandia.ru/text/78/435/56878.php

- https://habr.com/post/260415/

ViPNet Client

ViPNet Client

Визуализация в Archicad

Визуализация в Archicad

Печать листов в Автокад (Публикация в Автокад)

Печать листов в Автокад (Публикация в Автокад)

Импорт и обработка модели персонажа от DAZ Studio в Максе.

Импорт и обработка модели персонажа от DAZ Studio в Максе. Настройка параметров рабочего экрана

Настройка параметров рабочего экрана Настройка AutoCAD

Настройка AutoCAD Как подключить сервис 1С-Отчетность в программе?

Как подключить сервис 1С-Отчетность в программе?