Содержание

Выполнение настроек

Прежде чем перейти к настройке следует учесть, что при установке слишком высоких параметров защиты можно заблокировать доступ браузеров не только к вредоносным сайтам или закрыть вирусным программам выход в интернет, но и усложнить работу даже безопасных приложений, которые по какой-то причине вызовут подозрение у брандмауэра. В то же время, при установке заниженного уровня защиты есть риск подвергнуть систему угрозе со стороны злоумышленников или допустить проникновение на компьютер вредоносного кода. Поэтому рекомендуется не вдаваться в крайности, а использовать оптимальные параметры. Кроме того, во время регулировки сетевого экрана следует учесть, в какой именно среде вы работаете: в опасной (всемирная паутина) или относительно безопасной (внутренняя сеть).

Этап 1: Переход в настройки брандмауэра

Сразу разберемся, как перейти в настройки сетевого экрана в Виндовс 7.

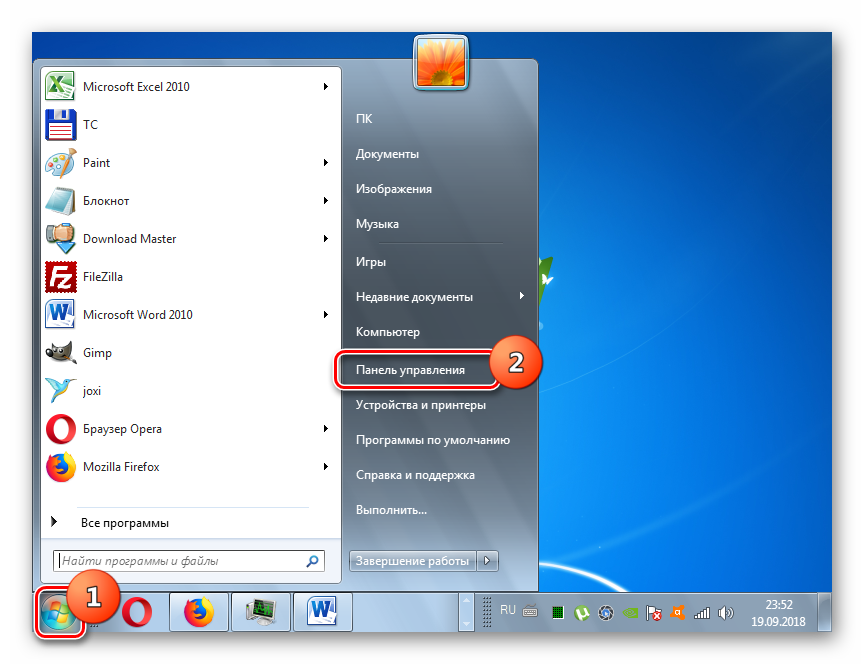

- Щелкайте «Пуск» и переходите в «Панель управления».

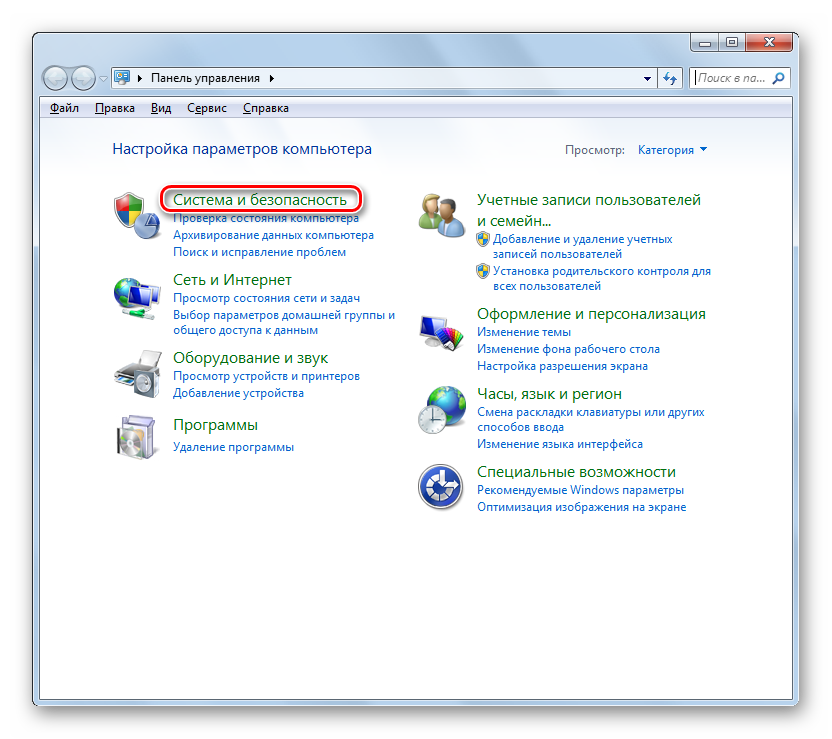

Откройте раздел «Система и безопасность».</li>

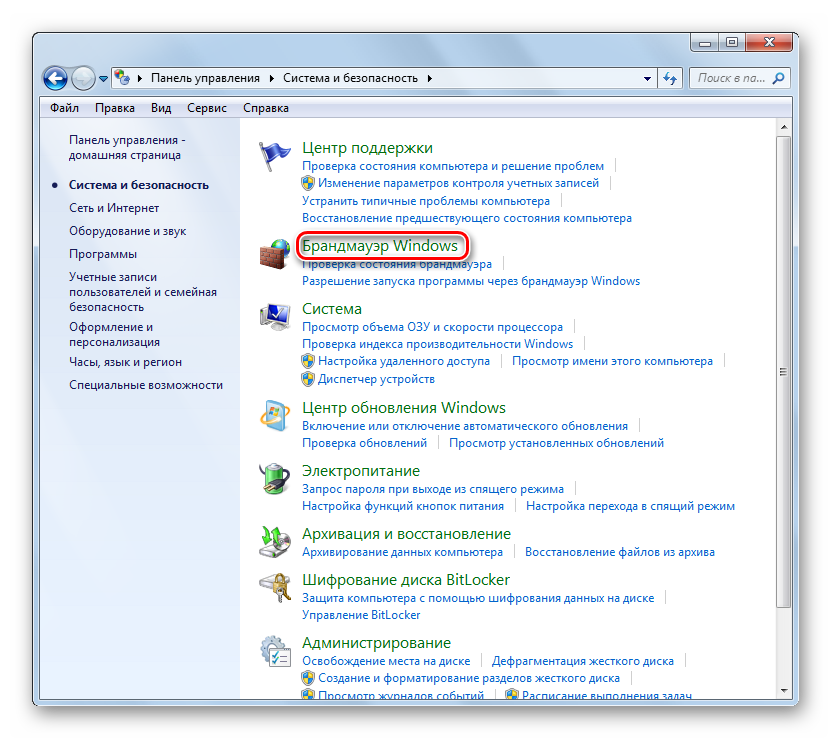

Далее щелкните по элементу «Брандмауэр Windows».

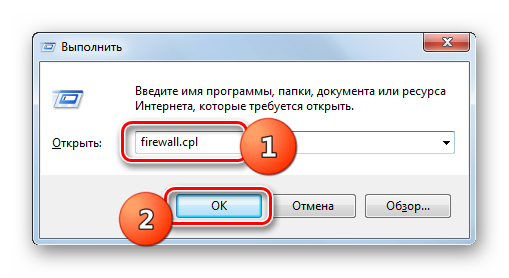

Также этот инструмент можно запустить и более простым способом, но требующим запоминание команды. Наберите Win+R и введите выражение:

firewall.cpl

Нажмите кнопку «OK».</li>

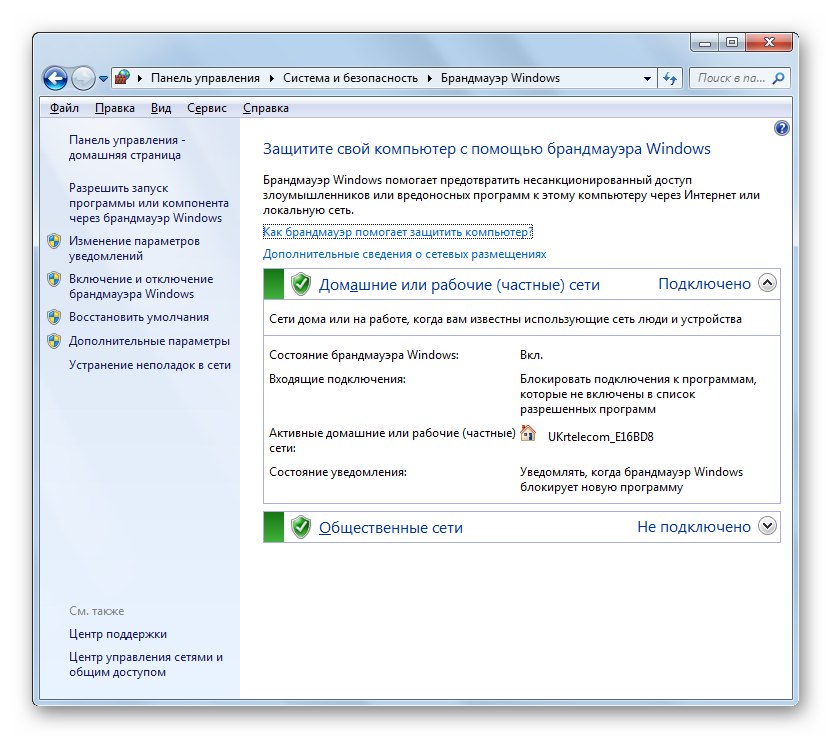

Окно настроек сетевого экрана будет открыто.</li></ol>

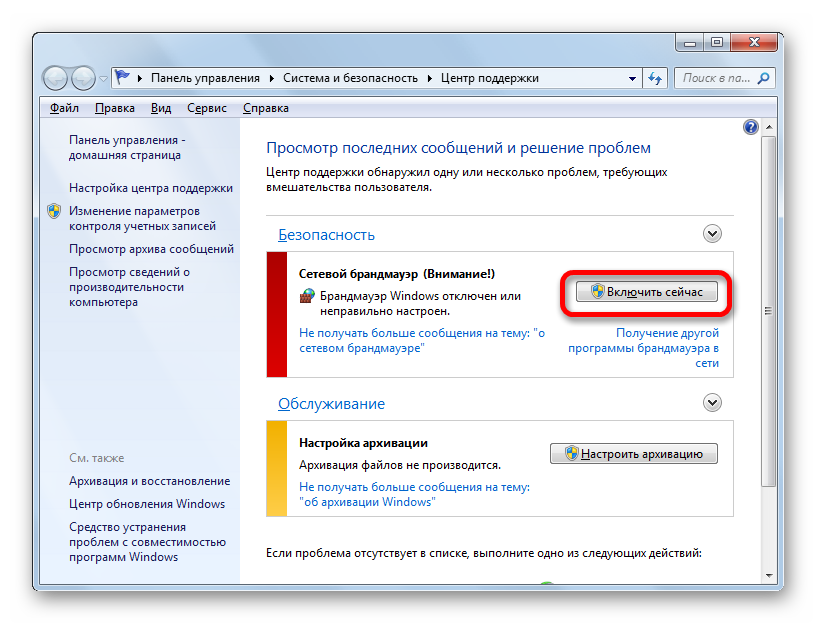

Этап 2: Активация сетевого экрана

Теперь рассмотрим непосредственную процедуру настройки брандмауэра. Прежде всего, сетевой экран нужно активировать, если он отключен. Этот процесс описан в нашей отдельной статье.

Урок: Как включить брандмауэр в Windows 7

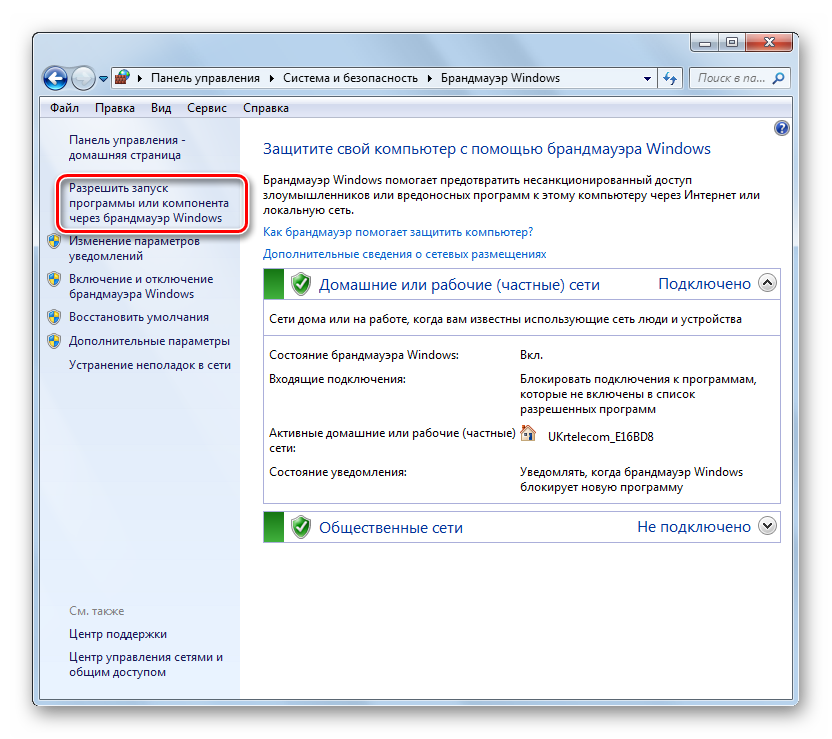

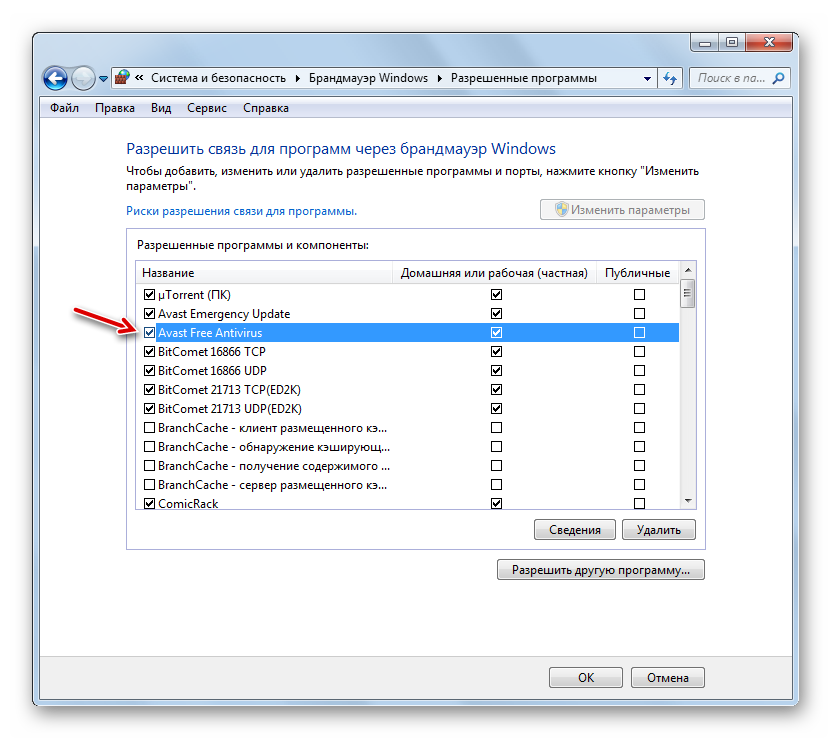

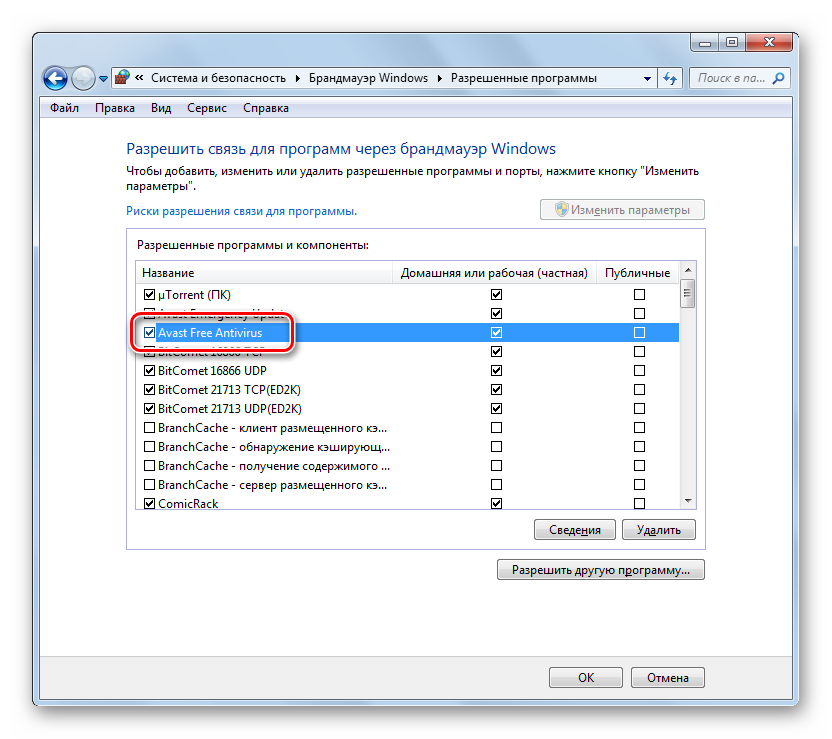

Этап 3: Добавление и удаление приложений из списка исключений

При настройке файервола нужно добавить те программы, которым вы доверяете, в перечень исключений для их корректной работы. Прежде всего, это касается антивируса, чтобы избежать конфликта между ним и брандмауэром, но вполне возможно, что возникнет необходимость проделать эту процедуру и с некоторыми другими приложениями.

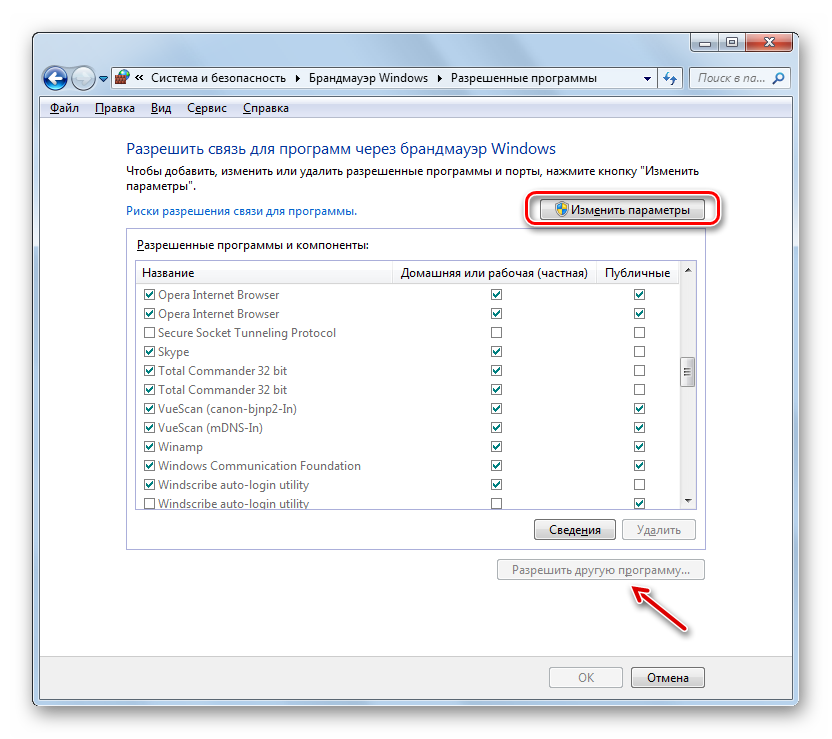

- В левой части окна настроек сетевого экрана щелкайте по пункту «Разрешить запуск…».

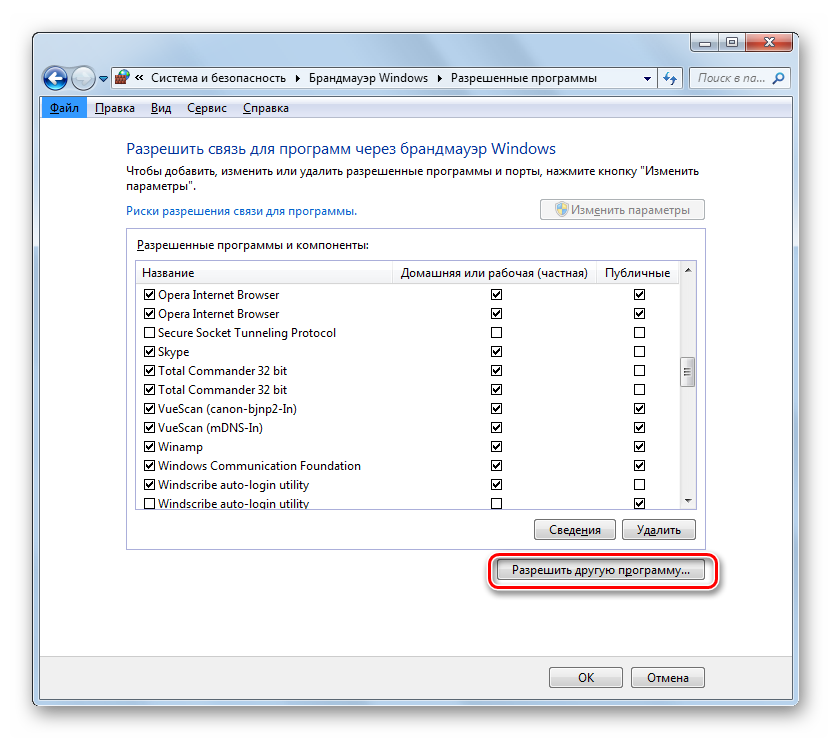

Откроется список установленного на ПК программного обеспечения. Если в нем вы не обнаружили наименование того приложения, которое собираетесь добавить в исключения, нужно нажать на кнопку «Разрешить другую программу». При выявлении, что эта кнопка не активна, жмите «Изменить параметры».</li>

После этого все кнопки станут активными. Теперь вы сможете щелкнуть по элементу «Разрешить другую программу…».</li>

Откроется окошко с перечнем программ. Если и в нем не будет обнаружено нужное приложение, нажмите «Обзор…».</li>

В окне открывшегося «Проводника» переместитесь в ту директорию жесткого диска, в которой расположен исполняемый файл нужного приложения с расширением EXE, COM или ICD, произведите его выделение и нажмите «Открыть».</li>

После этого наименование данного приложения отобразится в окне «Добавление программы» брандмауэра. Выделите его и нажмите «Добавить».</li>

Наконец, название этого ПО появится и в основном окне добавления исключений брандмауэра. </li>

По умолчанию программа будет добавлена в исключения для домашней сети. При необходимости добавить её ещё и в исключения публичной сети щелкните по наименованию данного ПО.</li>

Откроется окошко изменения программы. Щелкните по кнопке «Типы сетевых размещений…».</li>В открывшемся окошке установите галочку напротив пункта «Публичные» и нажмите «OK». При необходимости одновременно удалить программу из исключений домашней сети, снимите отметку около соответствующей надписи. Но, как правило, в реальности это почти никогда не требуется.</li>Вернувшись в окно изменения программы, щелкайте «OK».</li>Теперь приложение будет добавлено в исключения и в публичных сетях.

Внимание! Стоит помнить, что добавление программы в исключения, а особенно через публичные сети, повышает степень уязвимости вашей системы. Поэтому отключайте защиту для публичных соединений только при острой необходимости.

</li>При выявлении ошибочного добавления какой-то программы в список исключений или обнаружении того, что она создает неприемлемо высокий уровень уязвимости в плане обеспечения безопасности от злоумышленников, необходимо такое приложение извлечь из списка. Для этого выделите его наименование и нажмите «Удалить».</li>В открывшемся диалоговом окне подтвердите свои намерения, нажав «Да».</li>Приложение будет удалено из списка исключений.</li></ol>

Этап 4: Добавление и удаление правил

Более точные изменения параметров брандмауэра путем создания конкретных правил производятся через окно дополнительных настроек данного инструмента.

- Вернитесь в главное окно настроек брандмауэра. Как перейти туда из «Панели управления», рассказывалось выше. При необходимости вернуться из окна со списком разрешенных программ, просто нажмите в нем кнопку «OK».

- Далее щелкайте в левой части оболочки по элементу «Дополнительные параметры».

- Открывшееся окно дополнительных параметров разделено на три области: в левой части – название групп, в центральной — перечень правил выбранной группы, в правой – список действий. Для создания правил для входящих соединений кликните по пункту «Правила для входящих подключений».

- Откроется перечень уже созданных правил для входящих подключений. Для добавления нового элемента в список щелкните в правой части окна по пункту «Создать правило…».

- Далее вам следует выбрать тип создаваемого правила:

- Для программы;

- Для порта;

- Предопределенные;

- Настраиваемые.

В большинстве случаев пользователям требуется выбрать один из первых двух вариантов. Итак, для настройки приложения установите радиокнопку в позицию «Для программы» и нажмите «Далее».

- Затем путем установки радиокнопки нужно выбрать, на все инсталлированные программы будет распространяться данное правило или только на определенное приложение. В большинстве случаев требуется выбрать второй вариант. После установки переключателя для того, чтобы выбрать конкретное ПО, нажмите «Обзор…».

- В запустившемся окне «Проводника» перейдите в директорию размещения исполняемого файла той программы, для которой требуется создать правило. Например, это может быть браузер, который блокируется брандмауэром. Выделите название этого приложения и нажмите «Открыть».

- После того, как путь к исполняемому файлу отобразился в окне «Мастера создания правила», жмите «Далее».

- Затем вам нужно будет путем перестановки радиокнопки выбрать один из трех вариантов:

- Разрешить подключение;

- Разрешить безопасное подключение;

- Блокировать подключение.

Чаще всего используется первый и третий пункт. Второй пункт применяют продвинутые пользователи. Итак, выберите нужный вариант в зависимости от того, хотите вы разрешить или запретить приложению доступ в сеть, и нажмите «Далее».

- Затем путем установки или снятия галочек следует выбрать, для какого именно профиля создается правило:

- частного;

- доменного;

- публичного.

При необходимости можно активировать сразу несколько вариантов. После выбора жмите «Далее».

- В последнем окне в поле «Имя» следует вписать любое произвольное наименование данного правила, под которым в будущем вы сможете найти его в списке. Кроме того, в поле «Описание» можно оставить краткий комментарий, но это делать не обязательно. После присвоения имени жмите «Готово».

- Новое правило будет создано и отобразится в списке.

Правило для порта создается немного по другому сценарию.

- В окне выбора типа правила выберите вариант «Для порта» и нажмите «Далее».

- Путем перестановки радиокнопки нужно выбрать один из двух протоколов: TCP или USD. Как правило, в большинстве случаев используется первый вариант. Далее следует выбрать, над какими именно портами вы хотите произвести манипуляции: над всеми или над определенными. Тут опять же стоит помнить, что первый вариант применять не рекомендуется в целях безопасности, если у вас нет веских оснований на обратные действия. Так что выбирайте второй вариант. В поле справа нужно указать номер порта. Можно сразу вписать несколько номеров через точку с запятой или целый диапазон чисел через тире. После назначения указанных настроек жмите «Далее».

- Все дальнейшие шаги точно такие же, как были описаны при рассмотрении создания правила для программы, начиная с пункта 8, и зависят от того, хотите вы открыть порт или, наоборот, заблокировать.

Урок: Как открыть порт на компьютере Windows 7

Создание правил для исходящих подключений производится точно по такому же сценарию, как и входящих. Единственное отличие состоит в том, что вы должны в левой части окна дополнительных настроек брандмауэра выбрать вариант «Правила для исходящего подключения» и только после этого нажать элемент «Создать правило…».

Алгоритм удаления правила, если такая необходимость вдруг появится, достаточно прост и интуитивно понятен.

- Выделите нужный элемент в списке и нажмите «Удалить».

- В диалоговом окне подтвердите действие, нажав «Да».

- Правило будет удалено из перечня.

В данном материале нами были рассмотрены только базовые рекомендации по настройке брандмауэра в Виндовс 7. Тонкая регулировка этого инструмента требует немалого опыта и целого багажа знаний. В то же время, простейшие действия, например, разрешение или запрещение доступа в сеть конкретной программы, открытие или закрытие порта, удаление ранее созданного правила, с помощью представленной инструкции доступны для выполнения даже для новичков. Мы рады, что смогли помочь Вам в решении проблемы.Опишите, что у вас не получилось. Наши специалисты постараются ответить максимально быстро.

Помогла ли вам эта статья?

В этом году Windows XP исполняется 10 лет. Возраст встроенного в ОС firewall можно считать по разному. Сейчас уже, наверное, далеко не каждый вспомнит, что в исходной версии Windows XP прообраз нынешнего брандмауэра назывался Internet Connection Firewall (ICF), имел весьма ограниченный функционал и настраивался вручную в свойствах конкретного сетевого интерфейса. Тем не менее, уже тогда один из самых частых вопросов, который мы получали от корпоративных заказчиков, звучал примерно так: «Почему вы не включили ICF по умолчанию?». Забавно, да? Собственно Windows Firewall появился с выходом SP2 для Windows XP, содержал ряд существенных улучшений по сравнению с ICF и был включен в ОС по умолчанию. Последний факт первое время частенько приводил к неработоспособности многих устаревших приложений, необходимости задания в Windows дополнительных настроек и, естественно, критике в адрес MS. А сколько было написано по поводу отсутствия исходящей фильтрации… Но уже прогремели Nimda, Slammer, Blaster, другие приятные слуху названия, и для многих было очевидно, что наличие встроенного брандмауэра является далеко не лишним. Vista и Windows Server 2008 привнесли еще большие изменения в Windows Firewall: фактически появилась новая платформа фильтрации, на основе которой работал firewall и могли создаваться сторонние решения, с настройками брандмауэра были объединены политики IPsec, таки появилась фильтрация исходящего трафика. В рамках этого поста я хотел бы остановиться на особенностях Windows Firewall в «семерке» и R2. Эти особенности, конечно, уже перечислены в различных статьях на том же TechNet, но, как правило, настолько кратко, что суть усовершенствований может ускользнуть и остаться недооцененной. Несколько активных профилей Первая и главная, как мне кажется, особенность firewall в Windows 7 заключается в том, что несколько профилей могут быть активными одновременно. Напомню, начиная с Windows Vista, встроенный firewall поддерживает три профиля – domain, private и public (в XP их было два – domain и standard). Каждый профиль представляет собой набор применяемых firewall-ом правил. Всякий раз, когда компьютер подключается к сети, ОС пытается идентифицировать эту сеть и применить соответствующий профиль. В частности, если в сети доступен контроллер домена, которому принадлежит данный компьютер, автоматически применяется доменный профиль. Если же в новой сети, к которой компьютер подключился, контроллер домена отсутствует, применяется наиболее ограничивающий public-профиль. При этом перед пользователем возникает окно, в котором можно явным образом выбрать профиль для данной сети (см. рис. 1). Рис. 1 Служба Network Location Awareness (NLA) сохраняет информацию о сети в специальной базе данных. Когда в следующий раз компьютер подключится к этой сети, и NLA успешно ее идентифицирует на основе сохраненной в базе информации, firewall автоматически применит соответствующий профиль. Так вот в Windows Vista в каждый момент времени только один профиль может быть активным. То есть в каждый момент времени настройки только одного профиля применяются ко всем сетевым интерфейсам, для которых firewall включен. Это порождает определенные проблемы. Например, в доменном профиле администратор разрешил входящие подключения для некоторого бизнес-приложения (Microsoft Office Groove, как вариант). Пользователь работает на ноутбуке в доменной сети и использует это бизнес-приложение. Предположим, пользователь перемещается в переговорную комнату, из которой доступна некоторая публичная WiFi-сеть, скажем, офиса соседнего этажа или оператора мобильной связи. WiFi-адаптер ноутбука автоматически подключается к этой публичной сети, и для нее должен быть применен профиль public. В подобной ситуации, когда адаптеры “смотрят” в разные сети, Vista всегда применяет наиболее ограничивающий профиль, то есть public, в котором, в свою очередь, все входящие подключения запрещены. Как следствие, наше бизнес-приложение перестает корректно работать. Другой пример – VPN. Все тот же пользователь со своего ноутбука пытается получить доступ к корпоративным ресурсам, но уже из дома. Он устанавливает VPN-подключение, и перед ним вся корпоративная сеть. Однако поскольку для VPN-подключения используется, например, private-профиль, настройки доменного профиля firewall-а не применяются, и бизнес-приложение опять не работает так, как надо. Все это создает определенную головную боль для ИТ-отдела компании. Windows 7 поддерживает такие же три профиля firewall. Однако сразу несколько профилей одновременно могут быть активными. Каждый сетевой адаптер использует наиболее подходящий профиль для той сети, к которой он подключен (см. рис.2). Рис. 2 Стало быть, после подключения из Интернет-кафе с помощью VPN к корпоративной сети, ко всему трафику, следующему через VPN-туннель, применяется доменный профиль, в то время как весь остальной трафик защищен профилем public. Дальше перечислены менее существенные, но весьма полезные изменения, на которые стоит обратить внимание. Настройка исключений для нескольких профилей Есть несколько усовершенствований в интерфейсе аплета Windows Firewall в панели управления. Раньше, при настройке исключений, то есть указании, какому приложению разрешено работать через firewall, настройки сохранялись в текущем (активном в настоящий момент) профиле. В Windows 7 можно явным образом выбрать один или несколько профилей, на которые распространяется данное исключение (см. рис. 3). Рис. 3 Подобная возможность есть и при появлении оповещения о том, что некоторое приложение пытается работать через firewall (см. рис. 4). Рис. 4 Подчеркну, что речь идет именно об аплете Windows Firewall. Если создавать правило с помощью Windows Firewall with Advanced Security, то и в Vista, и в Windows 7 создаваемое правило можно сразу же распространить на несколько профилей. Включение/выключение firewall для профилей В Windows 7 можно довольно легко включить или выключить firewall, а также оповещения о блокировании приложений для конкретного профиля или профилей (см. рис. 5). Рис. 5Дополнительные ссылки С помощью дополнительных ссылок из аплета Windows Firewall в “семерке” можно быстро перейти к консоли Windows Firewall with Advanced Security, настройкам по умолчанию или к инструменту разрешения проблем. Эта мелочь, на которую обычно не обращают внимание, помогает сэкономить время (рис. 6.). Рис. 6Исключения для пользователей и компьютеров При создании правил в Windows Vista можно было задействовать IPSec и указать, что соединения разрешены для конкретных пользователей и/или компьютеров. В Windows 7 плюс к этому можно задавать исключения для пользователей и/или компьютеров (см. рис. 7). Рис. 7Диапазоны портов Последняя деталь, которую хотелось бы отметить, возможность в правилах указывать теперь диапазоны портов. В Vista можно было указывать конкретные номера портов, разделяя их запятой (см. рис. 8). Рис. 8 Добавлю также, что для разработчиков третьих фирм доступен обновленный по сравнению с предыдущими версиями API, позволяющий, с одной стороны, добавлять свой функционал, с другой, задействовать только нужные возможности встроенного firewall. Например, разработчик может реализовать свои политики управления firewall, но при этом опираться на встроенные политики IPsec. Однако следует помнить, что если вы выключаете Windows Firewall не через API, а штатными средствами Windows (панель управления, netsh), то выключаются и все политики IPsec. Последнее приводит к отключению, например, DirectAccess на клиенте. Еще одна особенность связана с возможность настройки фильтров для virtual account и Service SID. Оба этих механизма подробно рассмотрены здесь. Итак, Windows Firewall эволюционирует вместе с операционной системой, отвечая на не менее активно совершенствующиеся угрозы безопасности. Не претендуя на звание мощного специализированного брандмауэра, Windows Firewall при этом доступен «из коробки», эффективно управляется через групповые политики, либо скриптами и выполняет свою главную задачу – дополнительная защита рабочей станции / сервера от внешнего нежелательного сетевого воздействия. Мне кажется, справляется с этой задачей очень неплохо. Почему бы не использовать?

Правильная настройка встроенных средств защиты Windows 10 позволяет комфортно и безопасно использовать компьютер. Ниже будут приведены основные способы настройки и варианты с полным отключением защиты.

Содержание:

Windows Firewall – важный компонент комплекса встроенной защиты операционной системы предназначенный для блокировки и ограничения входящего и исходящего трафика. С его помощью можно выборочно заблокировать подключение к сети для определенных приложений, что значительно повышает безопасность и защиту от вредоносного ПО, которое может отправлять данные и личную информацию сторонним лицам.

Такая информация может быть использована в корыстных целях, например, для воровства аккаунтов социальных сетей и различных сервисов, электронных почтовых ящиков или взлома электронных кошельков пользователя. После установки чистой операционной системы Windows, брандмауэр будет активирован по умолчанию. Сообщения о блокировке доступа в сеть приложениям демонстрируются при запуске неизвестного ПО. На экране оповещения системы безопасности можно выбрать режим предоставления доступа приложения к сети: доступ только к частным сетям или полный доступ ко всем сетям.

При выборе первого варианта запущенное приложение будет иметь доступ только к частным сетям пользователя без выхода в интернет. Второй вариант дает программе полный доступ в открытую сеть.

Зачем отключать Windows Firewall?

Окно «Оповещение системы безопасности» является единственным, что может помешать пользователю при включенном защитнике, поэтому брандмауэр Windows работает очень ненавязчиво и многие предпочитают оставлять его включенным. Такой подход – наиболее оптимален, поскольку даже встроенной системы защиты – вполне достаточно для обычных пользователей.

Стоит добавить, многие разработчики вирусного ПО утверждают, что стандартная система безопасности Windows 10 имеет незначительное количество уязвимостей, которые заполняются при постоянных обновлениях ОС. Конечно это не гарантирует стопроцентную защиту от узкоспециализированного хакерского ПО, но обеспечивает высокую степень безопасности при попадании рядовых вирусов.

Читайте также: Создание загрузочной флешки Windows 10

В некоторых случаях пользователь предпочитает устанавливать защиту своей системы от сторонних производителей. В таких случаях брандмауэр Windows можно отключить при установке нового антивирусного комплекса. Это поможет избежать конфликта между различными системами безопасности.

Настройки Windows Firewall

Для настройки параметров защитника Windows следует перейти в расширенные настройки брандмауэра. Для этого:

Шаг 1. Нажимаем по иконке поиска возле по «Пуск» и вводим фразу «Панель управления».

Шаг 2. В открывшемся окне, выбираем режим отображения «Мелкие значки» и переходим в «Брандмауэр защитника Windows».

Шаг 3. Чтобы перейти в окно расширенных настроек защиты, выбираем пункт «Дополнительные параметры».

Находясь в меню «Дополнительные параметры» можно посмотреть текущее состояние защитника и его основные настройки. Данная информация находится в первом пункте «Монитор брандмауэра».

Для создания собственных блокировок определенных приложений, следует воспользоваться графой «Правила для исходящих подключений», где следует выбрать пункт «Создать правило».

В открывшемся окне присутствует несколько вариантов блокировок сети. К примеру, можно заблокировать целый порт или конкретную программу. В нашем случае будет заблокирована конкретная программа, поэтому выбираем первый пункт и нажимаем далее.

Для блокировки конкретной программы, следует выбрать пункт «Путь программы» и выбрать необходимое приложение. Для примера, блокировка будет произведена на браузере Google Chrome. Исполняемый файл браузера находится по пути «C:Program Files (x86)GoogleChromeApplication». Его можно выбрать в пункте обзор, или самостоятельно ввести, скопировав путь из проводника.

Выбрав необходимую программу, следует выбрать действие, которое будет применено. Для блокировки, выбираем пункт «Блокировать подключение» и далее.

В следующем окне следует выбрать те профили, к каким будет применено созданное правило блокировки.

В последнем окне необходимо задать имя правилу. Для удобства поиска данной настройки называем её «Блокировка подключения Google Chrome» и подтверждаем действие кнопкой «Готово».

Читайте также: Что такое процесс «Runtime Broker» и для чего используется?

После выполнения вышеуказанных действий браузер Google Chrome перестанет подключаться к сети Интернет. Перезагрузка компьютера не потребуется.

Чтобы вернуть работоспособность браузера необходимо найти созданное правило в списке, нажать по нему ПКМ и выбрать пункт «Отключить». Если в настройке более нет необходимости, её можно удалить.

Стоит понимать, что не все исполнительные файлы относятся к подключению, поэтому в некоторых случаях блокировка может оказаться неэффективной. Чтобы устранить это, следует узнать через что происходит подключение к интернету и уже блокировать данный элемент. К примеру, многие онлайн игры, работающие на Jawa, подключаются к сети через исполнительный файл Jawa, а не собственный. Таким образом для блокировки игры необходимо заблокировать доступ исполнительного файла Jawa.

Как полностью отключить брандмауэр Windows?

Существует несколько быстрых способов полного отключения Windows Firewall, которые следует применять перед установкой новой защитной системы от сторонних производителей. Отключение защитника делает систему уязвимой для вредоносного ПО, поэтому отключать брандмауэр без нужды – строго не рекомендуется.

Отключение брандмауэра в панели управления

Одним из самых легких способов отключения защиты, является отключение через панель управления. Чтобы сделать это, необходимо:

Находясь в панели управления в пункте «Брандмауэр защитника Windows» следует перейти в пункт «Включение и выключение защитника».

В открывшемся окне достаточно перевести все пункты в отключенный режим и подтвердить действие кнопкой «Ок».

Отключение защитника при помощи командной строки

Другим способом отключения защитника Windows является командная строка. Чтобы выполнить отключение, необходимо:

Нажать ПКМ по кнопке пуск и выбрать «Командная строка(администратор)», «Windows PowerShell (администратор)».

В открывшемся окне командной строки вводим «netsh advfirewall set allprofiles state off» и подтверждаем Enter.

Данная команда отключит все профили сети и Windows Firewall станет неактивным.

Для включения защитника следует воспользоваться командой «netsh advfirewall set allprofiles state on».

Используемые источники:

- https://lumpics.ru/configuring-firewall-in-windows-7/

- https://habr.com/post/115538/

- https://recovery-software.ru/blog/configure-windows-firewall.html

Сказ о том, как мы отечественного производителя поддерживали

Сказ о том, как мы отечественного производителя поддерживали

Инструкция по использованию брандмауэра в Windows 7

Инструкция по использованию брандмауэра в Windows 7

ViPNet Client

ViPNet Client

Как добавить правило в брандмауэр Windows Server 2012

Как добавить правило в брандмауэр Windows Server 2012 Пошаговая установка freebsd 11 для чайников

Пошаговая установка freebsd 11 для чайников Визуализация в Archicad

Визуализация в Archicad Печать листов в Автокад (Публикация в Автокад)

Печать листов в Автокад (Публикация в Автокад)