Содержание

- 1 Групповые политики, использующиеся для управления настройками Брандмауэра Защитника Windows

- 2 Включаем Windows Firewall с помощью GPO

- 3 Создаем правило файервола с помощью групповой политики

- 4 Проверка политик брандмаэера Windows на клиентах

- 5 Импорт / экспорт правил Брандмауэра Windows в GPO

- 6 Доменные и локальные правила брандмауэра

- 7 Несколько советов об управлении брандмауэром Windows через GPO

- 8 Межсетевой экран (Firewall)

Брандмауэр Windows позволяет ограничить исходящий / входящий сетевой трафик для определенного приложения или TCP/IP порта, и является популярным средством ограничения сетевого доступа к (от) рабочим станциям пользователей или серверам. Правила Windows Firewall можно настроить индивидуально на каждом компьютере, или, если компьютер пользователя включен в домен Windows, администратор может управлять настройками и правилами брандмауэра Windows с помощью групповых политик.

В крупных организация правила фильтрации портов обычно выносятся на уровень маршрутизатором, L3 коммутаторов или выделенных межсетевых экранах. Однако ничего не мешает вам распространить ваши правила ограничения сетевого доступа Windows Firewall к рабочим станциям или серверам Windows.

Содержание:

Групповые политики, использующиеся для управления настройками Брандмауэра Защитника Windows

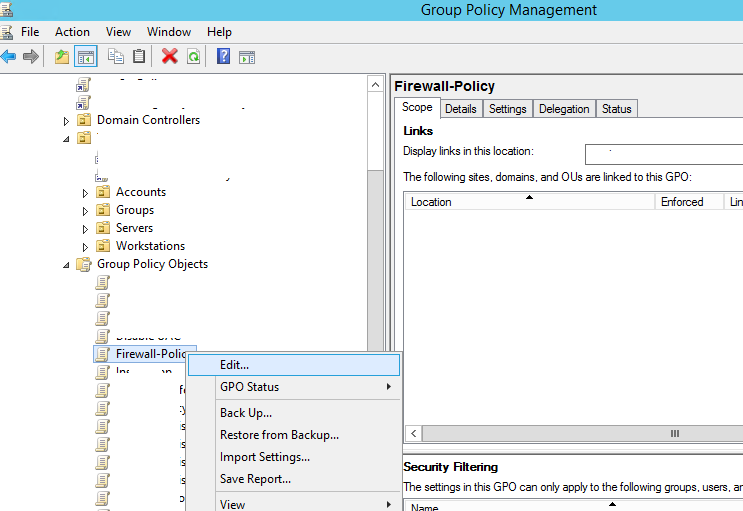

С помощью редактора доменной групповой политики (group Policy Management Console – gpmc.msc) создайте новую политику с именем Firewall-Policy и перейдите в режим редактирования (Edit).

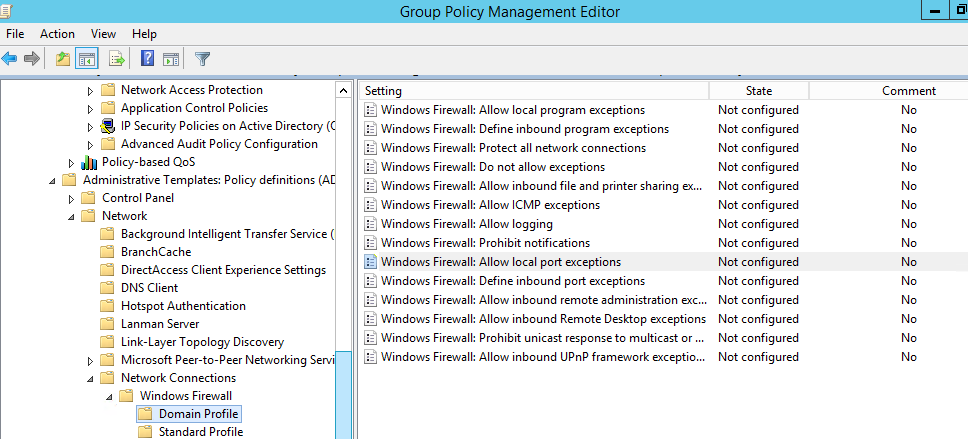

В консоли групповой политики есть две секции, в которых можно управлять настройками брандмауэра:

- Computer Configuration -> Administrative Templates -> Network -> Network Connections -> Windows Firewall – эта секция GPO использовалась для настройки правил брандмауэра для ОС Vista / Windows Server 2008 и ниже. Если у вас в домене нет компьютеров со старыми ОС, для настройки файервола используется следующая секция.

Network -> Network Connections -> Windows Firewall » srcset=»http://nastoysam.ru/wp-content/uploads/2020/10/pp_image_19766_bjtwh0z0ftadministrative-templates-greater-network-greater-network-con.png 968w, https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con-300×136.png 300w, https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con-768×348.png 768w» sizes=»(max-width: 609px) 100vw, 609px» />

- Computer Configuration -> Windows Settings -> Security Settings -> Windows Firewall with Advanced Security – это актуальный раздел для настройки Брандмауэра Windows в современных версиях ОС и по интерфейсу он напоминает интерфейс локальной консоли управления Брандмауэра.

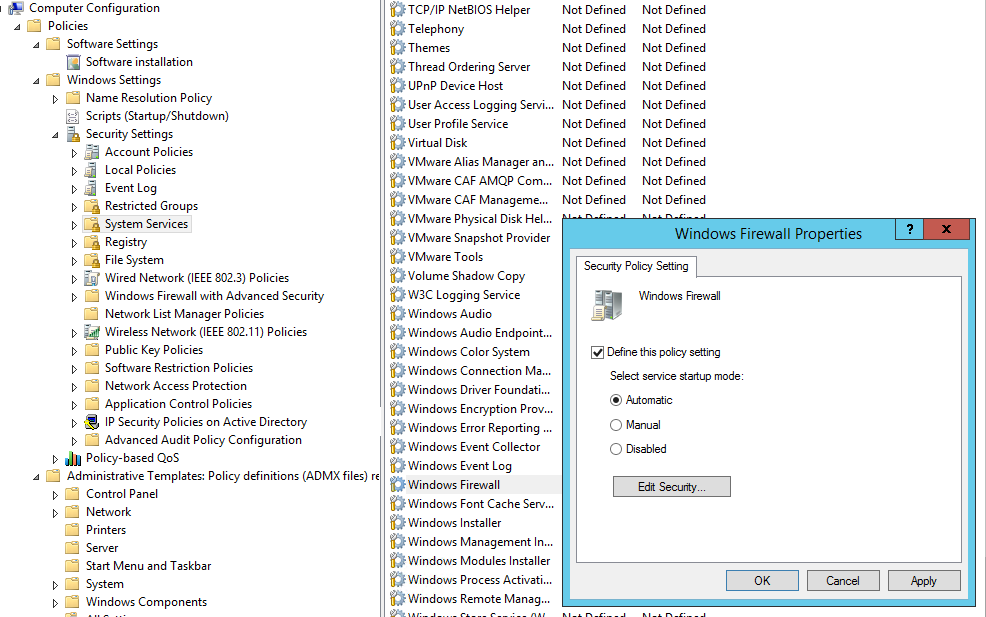

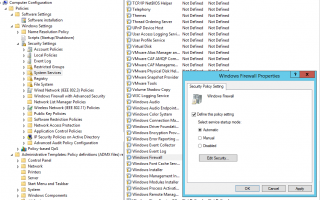

Включаем Windows Firewall с помощью GPO

Чтобы пользователи (даже с правами локального админа) не могли выключить службу брандмауэра, желательно настроить автоматический запуск службы Windows Firewall через GPO. Для этого перейдите в раздел Computer Configuration- > Windows Settings -> Security Settings -> System Services. Найдите в списке служб Windows Firewall и измените тип запуск службы на автоматический (Define this policy setting -> Service startup mode Automatic). Убедитесь, что у пользователей нет прав на остановку службы.

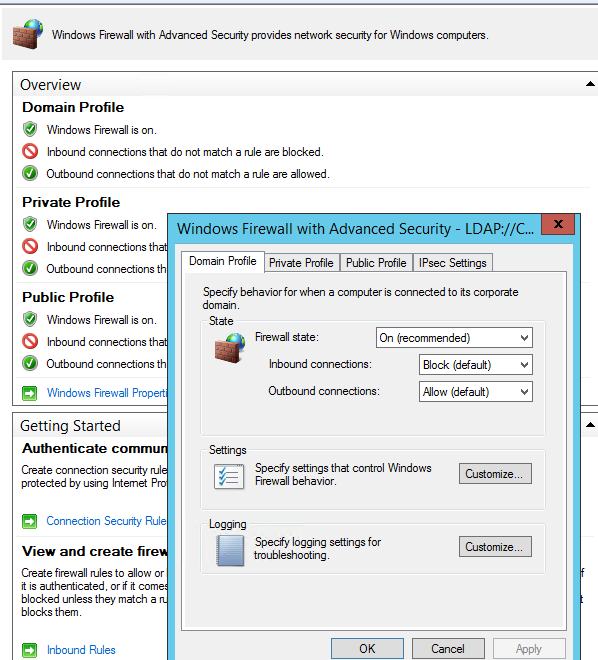

Перейдите в раздел консоли GPO Computer Configuration -> Windows Settings -> Security Settings. Щелкните ПКМ по Windows Firewall with Advanced Security и откройте свойства.

На всех трех вкладках Domain Profile, Private Profile и Public Profile (что такое профиль сети) измените состояние Firewall state на On (recommended). В зависимости от политик безопасности в вашей организации вы можете указать, что все входящие подключения по умолчанию запрещены(Inbound connections -> Block), а исходящие разрешены (Outbound connections -> Allow) и сохраните изменения.

Создаем правило файервола с помощью групповой политики

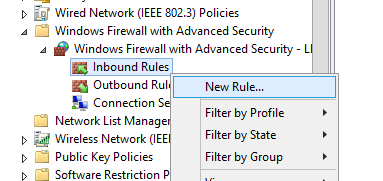

Теперь попробуем создать разрешающее входящее правило файервола для всех. Например, мы хотим разрешить подключение к компьютерам по RDP (порт TCP 3389). Щелкните ПКМ по разделу Inbound Rules и выберите пункт меню New Rule.

Мастер создания правила брандмауэра очень похож на интерфейс локального Windows Firewall на обычном компьютере.

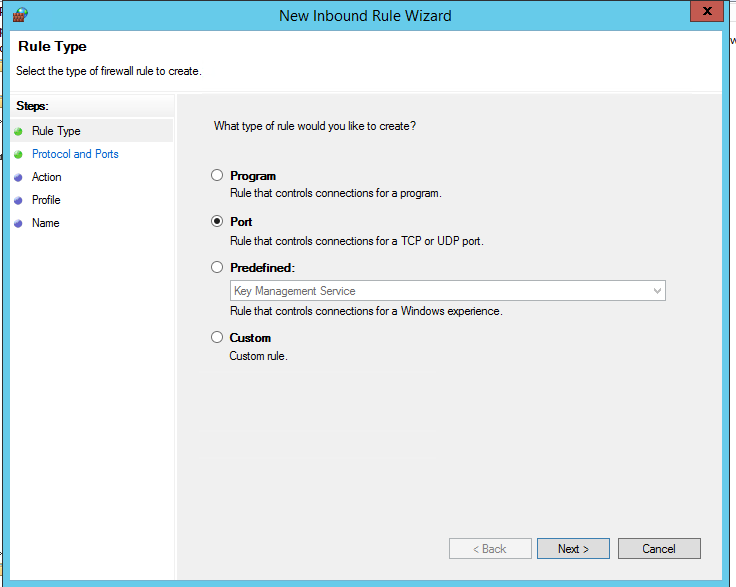

Выберите тип правила. Можно разрешить доступ для:

- Программы (Program) – можно выбрать исполняемый exe программы;

- Порта (Port) – выбрать TCP/UDP порт или диапазон портов;

- Преднастроенное правило (Predefined) – выбрать одно из стандартных правил Windows, в которых уже имеются правила доступа (описаны как исполняемые файлы, так и порты) к типовым службам (например, AD, Http, DFS, BranchCache, удаленная перезагрузка, SNMP, KMS и т.д.);

- Собственное правило (Custom) – здесь можно указать программу, протокол (другие протоколы помимо TCP и UDP, например, ICMP, GRE, L2TP, IGMP и т.д.), IP адреса клиентов или целые IP подсети.

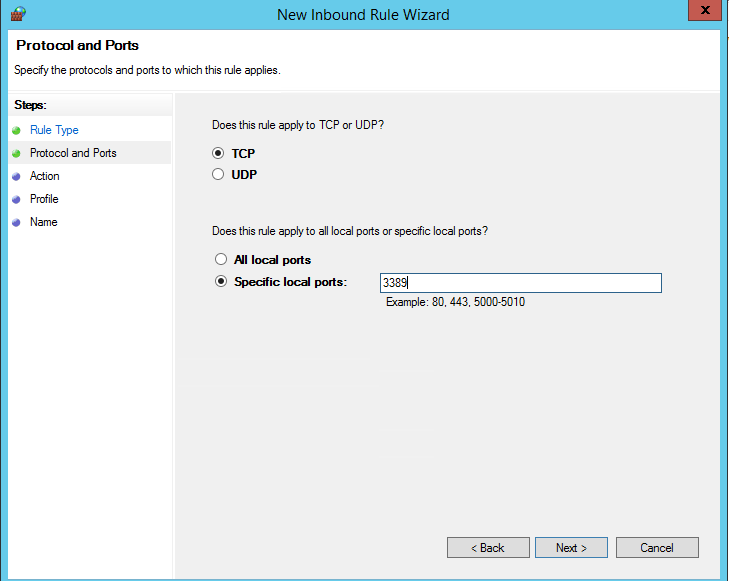

В нашем случае мы выберем правило Port. В качестве протокола укажем TCP, в качестве порта – порт 3389 (RDP порт по-умолчанию, можно изменить).

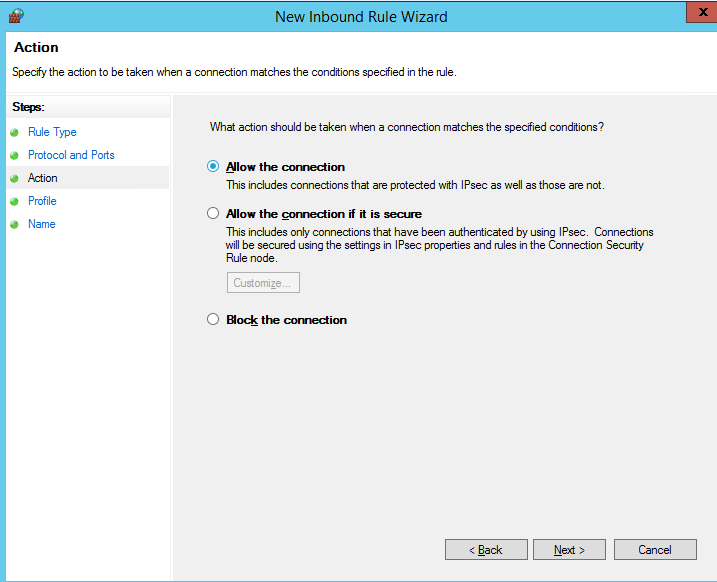

Далее нужно выбрать что нужно сделать с таким сетевым соединением: разрешить (Allow the connection), разрешить если оно безопасное или заблокировать (Block the connection).

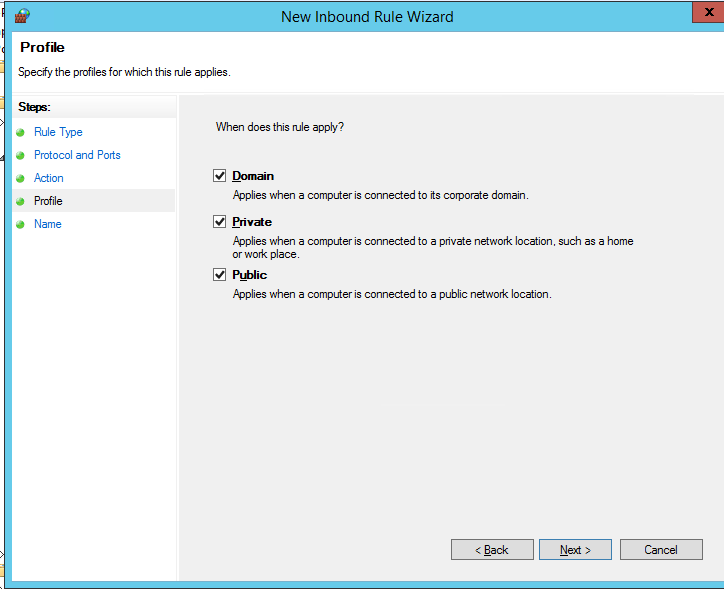

Осталось выбрать профили файервола, которым нужно применить правило. Можно оставить все профили (Domain, Private и Public).

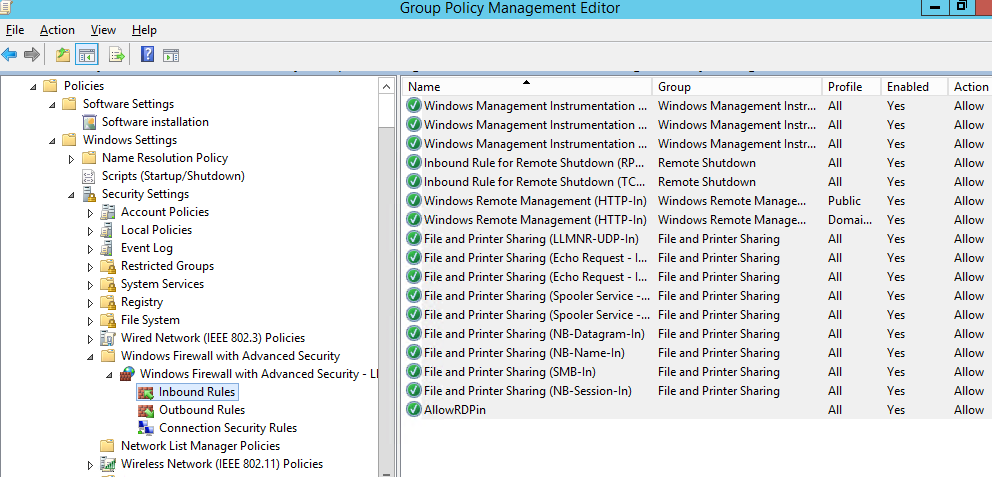

На последнем шаге нужно указать имя правило и его описание. Нажмите кнопку Finish и оно появится в списке правил брандмауэра.

Аналогичным образом вы можете настроить другие правила для входящего трафика, которые должны применятся к вашим клиентам Windows.

Не забываете, что нужно создать правила для входящего и исходящего трафика.

Теперь осталось назначить политику Firewall-Policy на OU с компьютерами пользователей

Важно. Прежде, чем применять политику файервола к OU с продуктивными компьютерами, настоятельно рекомендуется проверить ее на тестовых компьютерах. В противном случае из-за неправленых настроек брандмауэра вы можете парализовать работу предприятия. Для диагностики применения групповых политик используйте утилиту gpresult.exe.

Проверка политик брандмаэера Windows на клиентах

Обновите политики на клиентах (gpupdate /force). Проверьте, что указанные вами порты доступны на компьютерах пользователей (можно использовать командлет Test-NetConnection или утилиту Portqry).

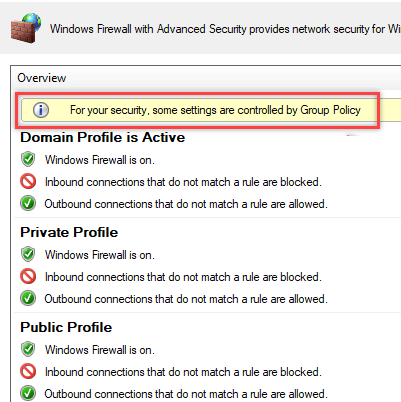

На ПК пользователя откройте Панель управленияСистема и безопасностьБрандмауэр Защитника Windows и убедитесь, что появилась надпись: Для обеспечения безопасности, некоторые параметры управляются групповой политикой (For your security, some settings are controlled by Group Policy), и используются заданные вами настройки брандмаэера.

Пользователь теперь не может изменить настройки брандмауэра, а в списке Inbound Rules должны быть указаны все созданные вами правила.

Также вы можете вывести настройки файервола с помощью команды:

netsh firewall show state

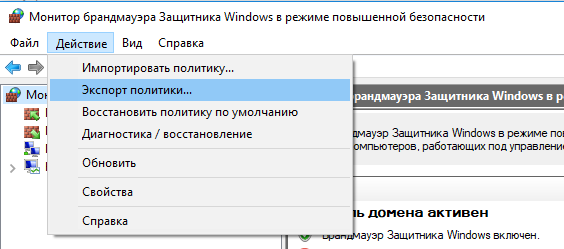

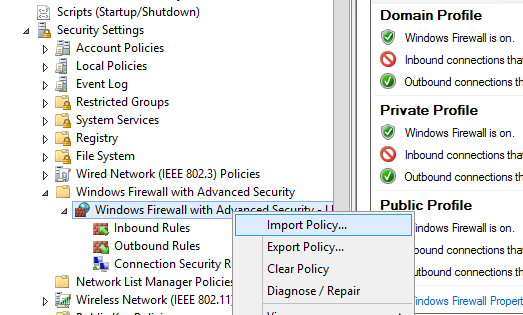

Импорт / экспорт правил Брандмауэра Windows в GPO

Конечно, процесс создания правил для брандмауэра Windows – очень кропотливое и долгое занятие (но результате того стоит). Для упрощения свое задачи можно воспользоваться возможностью импорт и экспорта настроек брандмауэра Windows. Для этого вам достаточно нужным образом настроить локальные правила брандмауэра на обычном рабочей станции. Затем встаньте на корень оснастки брандмауэра (Монитор Брандмауэра Защитника Windows в режиме повышенной безопасности) и выберите пункт Действие -> Экспорт политики.

Политика выгружается в WFW файл, который можно импортировать в редакторе Group Policy Management Editor, выбрав пункт Import Policy и указав путь к файлу wfw (текущие настройки будут перезаписаны).

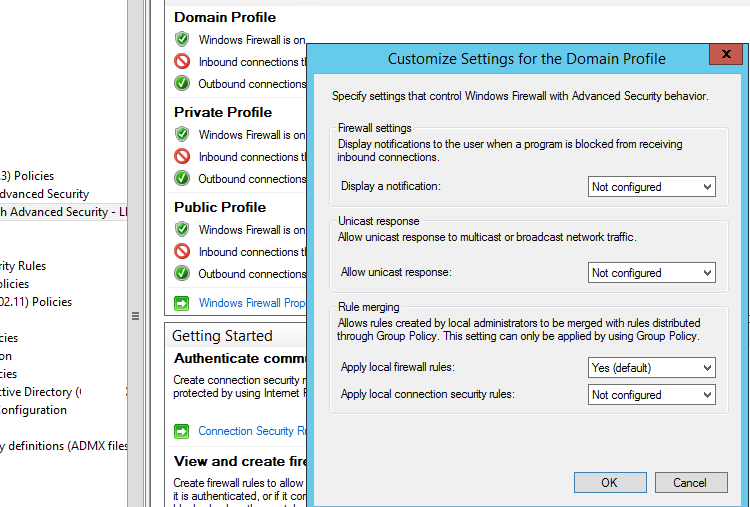

Доменные и локальные правила брандмауэра

В зависимости от того, хотите ли вы, чтобы локальные администраторы могли создавать на своих компьютерах собственные правила брандмауэра и эти должны быть объединены с правилами, полученными с помощью групповой политики. в групповой политике вы можете выбрать режим объединения правил. Откройте свойства политики и обратите внимание на настройки в разделе Rule merging. По умолчанию режим объединения правил включен. Вы можете принудительно указать, что локальный администратор может создавать собственные правила брандмауэра: в параметре Apply local firewall rules выберите Yes (default).

Совет. Блокирующие правила файервола имеют приоритет перед разрешающими. Т.е. пользователь не сможет создать собственное разрешающее правило доступа, противоречащее запрещающему правилу, настроенному администратором через GPO. Однако пользователь может создать локальное запрещающее правило, даже если этот доступ разрешен администратором в политике.

Несколько советов об управлении брандмауэром Windows через GPO

Конечно, для серверов и рабочих станций нужно создавать отдельные политики управления правилами брандмауэра (для каждой группы одинаковых серверов возможно придется создать собственные политики в зависимости от их роли). Т.е. правила файервола для контроллера домена, почтового Exchange сервера и сервера SQL будут отличаться.

Какие порты нужно открыть для той или иной службы нужно искать в документации на сайте разработчика. Процесс довольно кропотливый и на первый взгляд сложный. Но постепенно вполне реальной придти к работоспособной конфигурации Windows файервола, который разрешает только одобренные подключения и блокирует все остальное. По опыту хочу отметить, что на ПО Microsoft можно довольно быстро найти список используемых TCP/UDP портов.

В данной статье я расскажу как добавить разрешающее правило в Брандмауэр Windows Server 2012 R2 (в Windows Server 2008 R2 действия аналогичны). Правило будем добавлять на примере работы сервера 1С:Предприятие 8.х (необходимо открыть порт 1541 для менеджера кластера, порты 1560-1591 для рабочих процессов и порт 1540 для агента сервера).

Некоторые программы и службы при работе через сетевые протоколы используют определенные порты для обмена данными. По умолчанию включенный брандмауэр Windows блокирует подобную сетевую активность. В частности, если попытаться подключиться с клиентской машины к серверу 1С:Предприятие 8.х можно натолкнуться на ошибку:

«Ошибка при выполнении операции с информационной базой (…). Ошибка сетевого доступа к серверу (…). Попытка установить соединение была безуспешной, т. к. от другого компьютера за требуемое время не получен нужный отклик, или было разорвано уже установленное соединение из-за неверного отклика уже подключенного компьютера (…) »

Данная ошибка означает, что по указанному адресу не найден сервер «1С:Предприятия», ну или на сервере закрыт порт (в данном случае порт 1541).

Для открытия порта, заходим на компьютер, где установлен сервер «1С:Предприятия» (в моем примере это компьютер с адресом 10.192.128.15 и установленной на нем операционной системой Windows Server 2012 R2).

Запускаем брандмауэр Windows. Сделать это можно кликнув правой кнопкой мыши по «Пуск» (Start), затем «Панель управления» (Control Panel) — «Система и безопасность» (System and Security) — «Брандмауэр Windows» (Windows Firewall). Или же выполнив команду firewall.cpl (для этого необходимо нажать комбинацию клавиш Win + R, в окне «Отрыть» (Open) ввести имя команды и нажать «ОК» ) .

Далее нажимаем на «Дополнительные параметры» (Advanced Settings) в меню слева.

В открывшемся окне, в дереве слева откроем вкладку «Правила для входящих подключений» (Inbound Rules), а затем в меню «Действия» (Actions) выберем пункт «Создать правило…» (New Rule…).

Запустится «Мастер создания правила для нового входящего подключения» (New Inbound Rule Wizard). На первой странице выберем тип правила (Rule Type) «Для порта» (Port) и нажмем «Далее» (Next).

Затем необходимо указать протокол (в нашем примере это TCP) и, непосредственно, номер порта (Specific local ports), который открываем. После чего жмем «Далее» (Next).

Теперь укажем действие связанное с добавляемым правилом. Выберем «Разрешить подключение» (Allow the connection) и нажмем «Далее» (Next).

На следующей странице нужно указать, для каких профилей брандмауэра будет действовать правило. Отмечаем нужные профили галочками и жмем «Далее» (Next).

Ну и наконец, вводим имя и описание для нового правила и нажимаем «Готово» (Finish) для завершения работы мастера.

Пробуем снова подключиться к серверу «1С:Предприятия» и видим что ошибка сохранилось, но в сообщении уже другой, 1560-ый порт.

Вышеописанным способом добавим еще одно разрешающее правило, с названием «1С: Рабочие процессы» для всего диапазона портов с 1560 по 1591 (для рабочих процессов 1С), указав их через дефис на шаге «Протокол и порты» (Protocol and Ports).

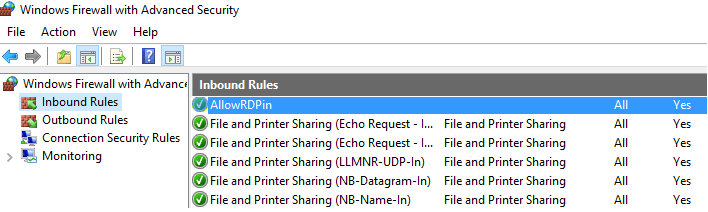

Теперь, в оснастке «Брандмауэр Windows в режиме повышенной безопасности» (Windows Firewall with Advanced Security) в таблице «Правила для входящих подключений» (Inbound Rules) мы должны увидеть 2 только что созданных правила.

Ну а клиент «1С:Предприятия» должен без ошибок подключиться к серверу. Если же потребуется подключаться к этом серверу через консоль администрирования серверов «1С:Предприятия», то необходимо также открыть порт 1540.

Аналогичным образом добавляются правила для для исходящих подключений (Outbound Rules), запрещающие правила, правила для определенных программ и протоколов. Также любое правило можно изменить, открыв его свойства из данной оснастки.

Помогла ли Вам данная статья?Главная » Server 2012 » Сетевая безопасность Server 2012

Традиционно, когда говорят о компьютерной безопасности подразумевают прежде всего сетевую безопасность Server 2012. Не случайно считается что самый безопасный компьютер – это компьютер который от сети отключен.

Сейчас мы подробнее их рассмотрим:

Самым нижнем уровнем является «Физический уровень» он определяет способ передачи данных которые представлены в двоичном виде от одного устройства к другому.

Вторым уровнем является «Канальный» он предназначен для того что бы обеспечивать взаимодействия по физическому уровню, полученные с этого уровня данные представлены в битах на канальном уровне упаковываются, проверяется их целостность, возможные ошибки и передаются на 3-й уровень

Который является «Сетевым» данный уровень небходим для определения путей по которым передаются данные, определяется трансляция логического адреса и имени, определяются кратчайшие маршруты, отслеживаются различные сбои в сети

4-й уровень «Транспортный» предназначен для распределения проверенных передач данных от отправителя к получателю

5-й уровень «Сеансовый» поддерживает сеанс связи, позволяет приложениям осуществлять связь между собой продолжительное время

6-й уровень – это уровень «Представления» который обеспечивает преобразование протоколов из шифрования

Последний уровень «Прикладной» обеспечивает взаимодействие пользовательских программ или приложений с сетью

«Межсетевой экран (Firewall)» предназначен для защиты компьютера и компьютерной сети от сетевых атак, защита осуществляется благодаря фильтрации пакетов данных, которые передаются по сети!

Межсетевой экран (Firewall)

Межсетевой экран защищает хосты одной сети от хостов с другой сети, например трафик которых приходит с интернета отфильтровывается в Firewall и в нашу сеть поступает только разрешенный трафик, тоже самое будет происходить и в обратном порядке.

Давайте теперь попробуем создать правила для нашего Firewall и посмотрим как изменится поведение системы.

Для этого зайдите на контроллер домена Server 2012, далее в сервер-менеджере выберете пункт «Средства» далее «Брандмауэр Windows в режиме повышенной безопасности»

Здесь мы можем создавать правила входящие и исходящие подключения, изменять существующие правила, отслеживать результаты работы сети и т.д

Сейчас мы создадим правило для одной из пользовательских служб Windows. Что бы это сделать перейдите на «Правила для входящих подключений» щелкните ПКМ и жмите «Создать правило» Для начала определимся что мы хотим сделать, в качестве примера я разберу запрет команды Ping пользователем, для этого ставлю чек-бокс на «Предопределенные» и в раскрывающимся списке выбираю «Доменные службы Active Directory» и «Далее» Выбираем 2 пункт и жмем «Далее»

И в завершающем этапе ставим «Блокировать подключение» и соответственно «Готово» Для проверки правила переходим на компьютер пользователя открываем командную строку, для этого жмите сочетание клавиш «WIN + R» и вбейте команду «cmd» Пишем команду ping и ip адрес нашего сервера, и жмем «Enter» для проверки правила. Как вы можете наблюдать ping не проходит Теперь попробуем удалить правило и проделать ту же самую операцию на компьютере пользователя. Для этого снова открываем «Брандмауэр Windows» затем «Правила для входящих подключений» и удаляем правило которые мы создали Заходи назад к нашему пользователю AD и проверяем работу команды Ping, как видим все работает

Если в процессе чтения у ваз возникли вопросы по теме задавайте их в комментарии и не забываем подписываться на рассылку!

—> Используемые источники:

- https://winitpro.ru/index.php/2018/12/06/nastrojka-pravil-windows-firewall-gpo/

- https://tavalik.ru/dobavlenie-pravila-v-brandmauer-windows-server_2012_r2/

- https://mixprise.ru/server-2012/bezopasnost/

Network -> Network Connections -> Windows Firewall » srcset=»http://nastoysam.ru/wp-content/uploads/2020/10/pp_image_19766_bjtwh0z0ftadministrative-templates-greater-network-greater-network-con.png 968w, https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con-300×136.png 300w, https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con-768×348.png 768w» sizes=»(max-width: 609px) 100vw, 609px» />

Network -> Network Connections -> Windows Firewall » srcset=»http://nastoysam.ru/wp-content/uploads/2020/10/pp_image_19766_bjtwh0z0ftadministrative-templates-greater-network-greater-network-con.png 968w, https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con-300×136.png 300w, https://winitpro.ru/wp-content/uploads/2018/12/administrative-templates-greater-network-greater-network-con-768×348.png 768w» sizes=»(max-width: 609px) 100vw, 609px» />

Резервное копирование системы Server 2012 R2

Резервное копирование системы Server 2012 R2

Инструкция по использованию брандмауэра в Windows 7

Инструкция по использованию брандмауэра в Windows 7

Резервное копирование windows server систем

Резервное копирование windows server систем

Резервное копирование и восстановление Server 2008 R2

Резервное копирование и восстановление Server 2008 R2 Как установить, настроить и использовать Outpost Firewall Free

Как установить, настроить и использовать Outpost Firewall Free Windows Server 2016 в Azure Pack Infrastructure: виртуальные рабочие места за 10 минут

Windows Server 2016 в Azure Pack Infrastructure: виртуальные рабочие места за 10 минут Настройка клиентов WSUS с помощью групповых политик

Настройка клиентов WSUS с помощью групповых политик