Настройка Outpost Firewall Pro

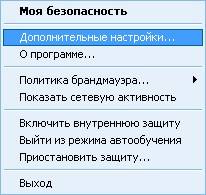

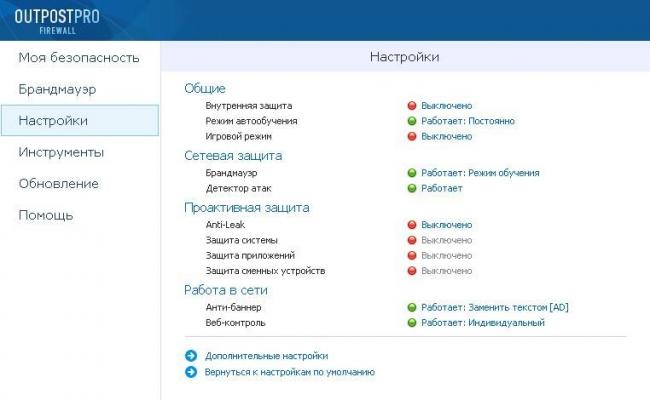

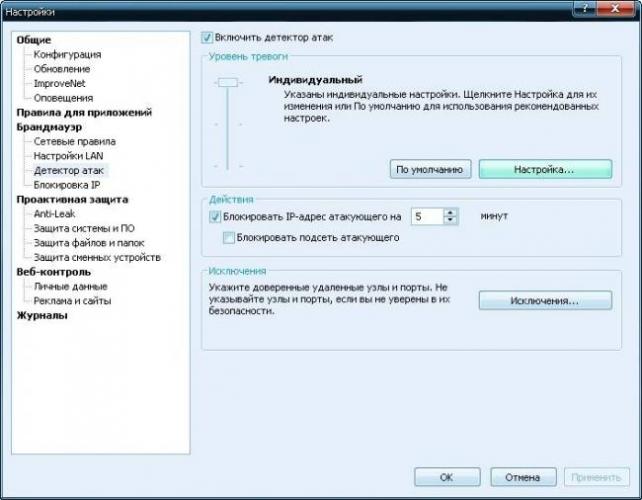

Доступ к настройкам Outpost Firewall Pro можно получить, нажав одноименную кнопку. Основные пункты настроек совпадают с названиями в основном окне программы (рис. 4.6).

Рис. 4.6. Окно настроек Outpost Firewall Pro

Рассмотрим наиболее часто используемые настройки и те, которые могут понадобиться на начальном этапе работы.

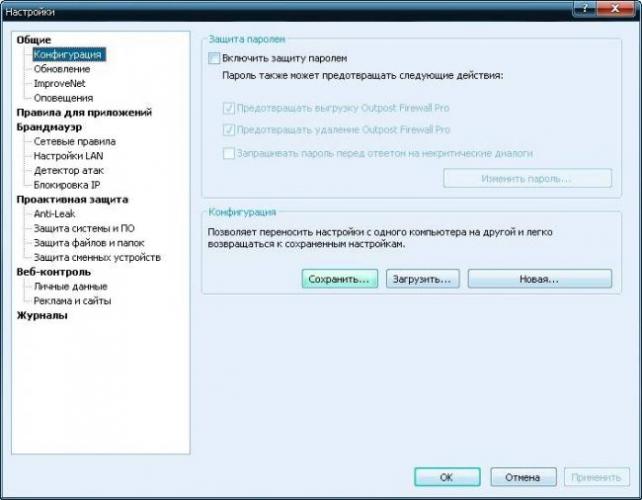

В меню Общие выбирается язык интерфейса, режим загрузки и разрешение игрового режима, при котором брандмауэр не беспокоит пользователя сообщениями. Установкой флажков активизируется технология SmartScan и внутренняя защита брандмауэра. Перейдя в подменю Конфигурация, можно защитить настройки паролем, сохранить и восстановить конфигурацию. Расписание обновлений указывается в подпункте Обновление. После установки обновления проверяются ежечасно. При необходимости это можно изменить.

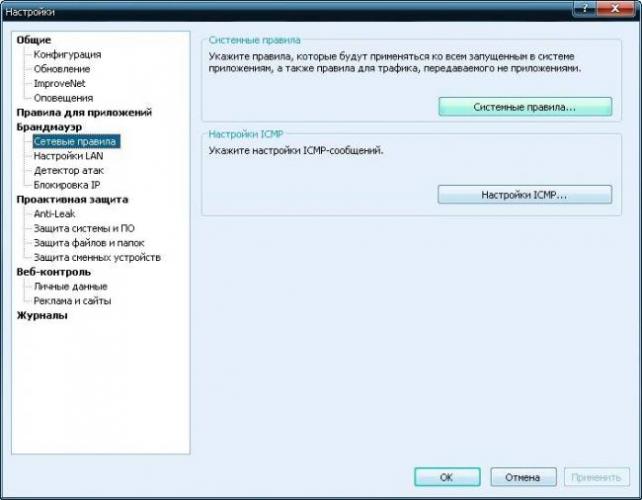

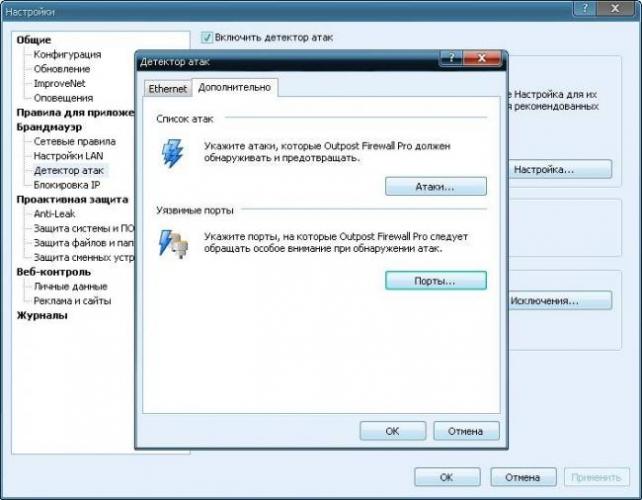

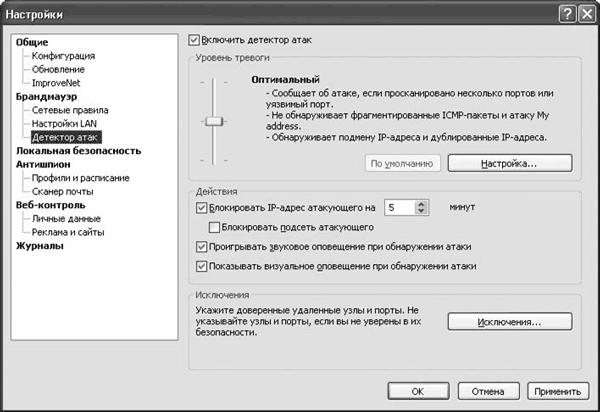

В меню Брандмауэр настраиваются режим работы межсетевого экрана в обычном, фоновом и игровом режиме. При установке Outpost Firewall Pro анализирует сетевые настройки, и безопасные с его точки зрения локальные сети заносятся в подпункт Настройки LAN. По умолчанию любой обмен данными с такими сетями разрешен. При необходимости здесь можно изменить список доверенных сетей, отдельных IP-адресов и доменов. Установка флажка Доверенный напротив адреса разрешит все соединения; чтобы разрешить подключения к общим файлам или каталогам по протоколу NetBIOS, установите одноименный флажок. Модуль Детектор атак, настройки которого находятся в соответствующем меню (рис. 4.7), добавляет функции, обычно не свой ственные классическим брандмауэрам: обнаружение и предотвращение атак компьютера из локальной сети и Интернета. Модуль просматривает входящие данные на предмет наличия сигнатур известных атак, а также анализирует попытки сканирования и атаки, направленые на отказ в обслуживании (DoS – Denial of Service), и другие, в том числе неизвестные, сетевые атаки.

Рис. 4.7. Настройки модуля Детектор атак

Совет

Если на компьютере установлена сетевая система обнаружения и отражения атак, модуль Детектор атак следует отключить, сняв соответствующий флажок.

В поле Уровень тревоги настраивается уровень тревоги и действия модуля при обнаружении атаки. С помощью ползунка можно выбрать один из трех уровней тревоги: Низкий, Оптимальный и Максимальный, которые отличаются реакцией на некоторые неопасные виды атак. Последний обеспечивает самый высокий уровень защиты, однако будет выдавать большое количество предупреждений. Нажав кнопку Настройка, можно указать, какие виды атак должен обнаруживать и предотвращать Outpost Firewall. На вкладке Ethernet настраивается защита от некоторых атак, характерных для Ethernet и сетей Wi-Fi. В частности, здесь следует включить ARP-фильтрацию, позволяющую защититься от подмены нападающим IP-адреса. В области Ethernet-атаки настраивается реакция модуля на такие атаки. На вкладке Дополнительно можно отредактировать список атак, которые должен обнаруживать и предотвращать модуль. Каждая атака имеет краткое описание, но отключать что-либо рекомендуется только если вы точно знаете, что делаете. Нажав кнопку Уязвимые порты, можно указать все номера портов, которым требуется уделять особое внимание. Сюда можно занести номера портов, традиционно используемых троянцами и программами дистанционного управления компьютером. Установка флажка Блокировать атакующего на … минут позволяет установить промежуток времени, на который IP-адрес нападающего узла будет заблокирован, то есть никто не сможет подключиться к защищаемому компьютеру с этого адреса. Дополнительный флажок Блокировать подсеть атакующего позволяет подстраховаться на случай, если атакующий захочет сменить IP-адрес (например, при переподключении по модемному соединению можно получить другой IP-адрес). Чтобы получать оповещения при обнаружении атак, установите флажки Проигрывать звуковое оповещение при обнаружении атак и Показывать визуальное оповещение при обнаружении атак. Чтобы доверенные узлы не блокировались детектором атак, их следует указать в поле Исключения – все пакеты, посланные ими, не будут считаться вредоносными.

Настройка модуля Локальная безопасность аналогична описанной выше. С помощью ползунка в зависимости от характера текущей работы выставляется один из четырех уровней безопасности – от Низкий, при котором контролируются только запросы сетевого доступа от измененных исполняемых файлов, до Максимальный, активизация которого включает максимальную защиту системы. Нажав кнопку Настройка, можно указать, какие действия, события и компоненты должен контролировать этот модуль. Пользоваться этой возможностью следует только в случае появления проблем или если вы точно знаете, чего хотите добиться. В большинстве случаев удобнее пользоваться ползунком Уровень безопасности. Приложения, которые могут быть вызваны другими программами, можно занести в список Известные приложения, и настроить правила контроля индивидуально в списке Исключения Контроля Anti-Leak. Для этого необходимо нажать одноименную кнопку и указать путь к исполняемому файлу. Модуль Локальная безопасность не будет контролировать их действия и беспокоить пользователя запросами.

На вкладке Антишпион включаются и отключаются модуль контроля над шпионским программным обеспечением и настройка оповещений и исключений. Установка флажка Проверять наличие шпионского ПО при запуске программы разрешит проверку всех запущенных программ после старта Outpost Firewall Pro. Если проверка нагружает систему, можно установить флажок Выполнять указанные задания с низким приоритетом. В подпункте Профили и расписание настраиваются профили проверок системы и задания на автоматическую проверку в указанное время. При настройке профиля проверки можно указать, какие системные объекты и разделы жесткого диска следует проверять, а также проверку определенных типов файлов и архивов. С помощью раскрывающегося списка Выберите действие устанавливается действие по умолчанию для обнаруженных вредоносных объектов. Установка флажка Пропускать файлы, размер которых превышает: … Мб позволяет задать максимальный размер проверяемых файлов. На вкладке Сканер почты настраивается режим проверки вложений в электронные письма. Если почту уже проверяет антивирусная программа, можно отключить такую проверку, установив флажок Отключить фильтр вложений. Остальные пункты позволяют переименовывать вложения с указанными расширениями или помещать их в карантин.

Вкладка Веб-контроль содержит настройки одноименного модуля. С помощью ползунка выбирается уровень веб-контроля. На самом низком Облегченный блокируется только реклама по ключевым словам, интерактивные элементы разрешаются. Несмотря на то что изначально интерактивные элементы разрабатывались с целью упростить взаимодействие пользователей, они могут использоваться хакерами. При установке уровня Оптимальный блокируются некоторые опасные интерактивные элементы. Нажав кнопку Настройка, вы можете указать, какие конкретно элементы блокировать или разрешать: сценарии ActiveX и Visual Basic, приложения и сценарии Java, Cookies, всплывающие окна, внешние интерактивные элементы, скрытые фреймы, анимацию и реферреры.

Как и остальные информационные источники, многие интернет-ресурсы существуют благодаря рекламе. Некоторые сайты злоупотребляют баннерами, представляющими собой изображения различного размера, что приводит к замедлению загрузки. Кроме того, пользователь с помегабайтной оплатой теряет ценный трафик. Отключение отображения рисунков решает проблему только частично.

Примечание

Принято считать, что баннеры замедляют загрузку из-за своего размера, который иногда превышает размер самой информации, из-за которой пользователь загрузил ресурс. Это еще не все: баннеры загружаются с помощью сценариев, генерирующих адрес динамически, но чаще всего с других сайтов, поэтому в некоторых случаях пользователь вынужден ждать, пока будет найден сайт и определена информация, которую он затем увидит.

При установке ползунка на уровень Максимальный рекламу можно блокировать по размеру. Однако активное содержимое сегодня используется на многих ресурсах, и без его активизации невозможна полноценная работа. Такие сайты можно занести на вкладку Исключения. На вкладке Личные данные настраивается блокировка передачи личных данных, например попытка передачи номера кредитной карточки. Устанавливая различные параметры, можно автоматически заменять персональную информацию звездочками или блокировать передачу таких пакетов. Однако если вы работаете с интернет-магазинами и прочими ресурсами, требующими такой информации, занесите их в меню Исключения. Полностью блокировать известные вредоносные сайты и настроить блокировку рекламы по ключевым словам можно в подпункте Реклама и сайты. На вкладке По ключевым словам вы можете указать список ключевых слов, при совпадении с которыми в HTML-тегах IMG SRC= и A HREF= их загрузка будет блокирована. Нажав кнопку Загрузить или Сохранить, можно загрузить список, полученный с другого компьютера, или сохранить такой список для дальнейшего использования в других системах. Вкладка По размеру содержит список размеров рисунков, при совпадении с которыми в HTML-теге A рисунок будет блокирован. Чтобы добавить размер баннера, которого нет в списке, следует ввести его данные в поля Ширина и Высота и нажать кнопку Добавить.

Данный текст является ознакомительным фрагментом. Поделитесь на страничке

Следующая глава

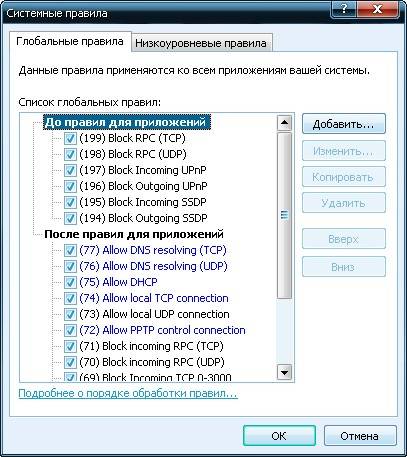

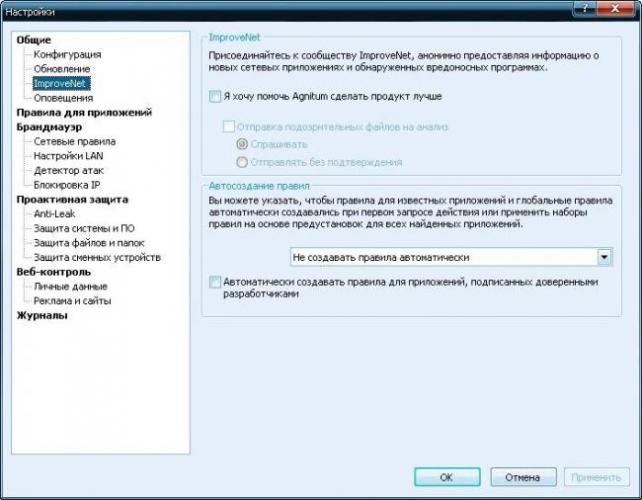

Основные настройкиЗаходим в Настройки: через правый клик на иконку в трее, выбрать Дополнительные настроки…

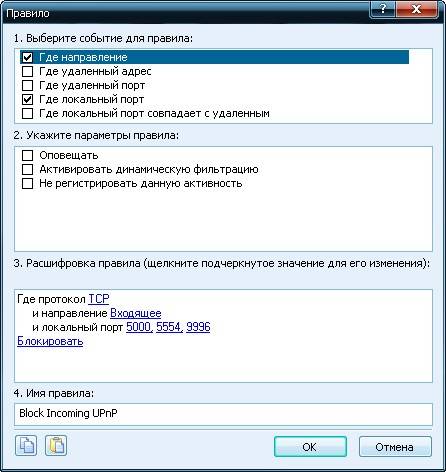

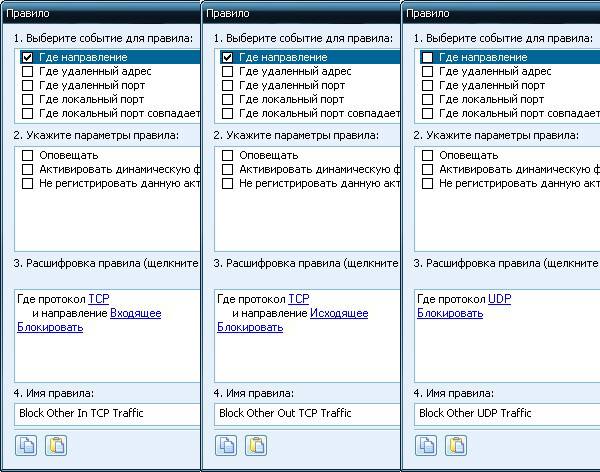

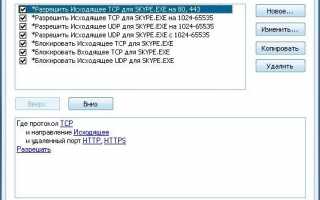

Блокировка по TCP и UDP в конце правилСледующие правила для блокировки неопределенных протоколов — ставим на свое усмотрение, поместите Строго последними в списке (перемещение: отметить правило справа кнопки вверх, вниз), то есть любое правило для TCP/UDP протоколов стоящие ниже по списку действовать не будет, при вкл.(поставить флажок) этих правил.Block Other Out TCP TrafficГде протокол: TCPГде направление: ИсходящееБлокировать эти данныеBlock Other In TCP TrafficГде протокол: TCPГде направление: ВходящееБлокировать эти данныеBlock Other UDP TrafficГде протокол: UDPБлокировать эти данные

Детектор атакДобавляем в список уязвимые порты, открываем Брандмауер > Детектор атак справа кнопка Настройка…

Системные:Malware (Троянские):Указывая уязвимые порты, резко возростает реакция на сканироание системы и окупит Ваше потраченое время.

Некритично… для комфортной работы в Сети можно создать правила, которые легко выключить при необходимости, как результат количество атак значительно уменьшится. Рекомендуют удалить в правилах для браузера разрешающее соединение на 21 порт (закрываем доступ по FTP), используйте к примеру CuteFTP.Далее блокируем входящие TCP с 0 по 3000 порт оставляя 80-HTTP, нужен SSL разрешите 443-HTTPS (0-79, 81-442, 444-3000)… в Глобальные правила добавляем:Block Outgoing FTPГде протокол: TCPГде направление: ИсходящееГде удаленный порт: 21Блокировать эти данныеBlock Incoming FTPГде протокол: TCPГде направление: ВходящееГде локальный порт: 21Блокировать эти данныеBlock Incoming TCP 0-3000Где протокол: TCPГде направление: ВходящееГде локальный порт: 0-79,81-3000Блокировать эти данные

Эти правила не перекрывают Правила для приложений, например если у Opera открыт доступ по FTP (21 порт), т.к. ставим в списке После правил для приложений если передвинуть в — До правил для приложений мы закроем 21-порт для всех программ, что делать не стоит.

СлужбыНесколько слов по службе Svchost добавляем в Правила для приложений (отвечает за многие службы) но удаляем все правила для SVCHOST.EXE, можно оставить правило для синхронизации времени если используете.Time synchronize TCP connectionГде протокол: TCPГде направление: ИсходящееГде удаленный порт: 13,37,123Разрешить эти данныеTime synchronize UDP connectionГде протокол: UDPГде удаленный порт: 37,123Разрешить эти данные

Доп.

• файл конфигурации Config версия AOF 8.0.З.Ы. Перед обновлением версии Outpost Firewall Pro обязательно отключите интернет соединение,также рекомендую предварительно сохранить свою Конфигурацию.

• баг версия Outpost Firewall Pro 8.1.1 (4312.687.1936) на Win XP (32-Bit) система виснет при открытии страниц в браузере, пришлось откатится на версию Outpost Firewall Pro 8.0 (4164…).• версия Outpost Firewall Pro 8.1.2. (4313.670.1936) пишут:исправлено возможное зависание системы при загрузке страниц в браузере на Windows XP.

• Архив версий | Архив x64

| В В В | <nobr>Домой</nobr> | В | Описание | В | Отзывы | В | В |

Думаю, что проблема безопасности волнует каждого пользователя компьютера. И если с такой неприятностью, как вирусы и троянские программы всё более или менее понятно, то с прямыми атаками на систему дела обстоят намного сложнее. Чтобы избежать посягательства на дорогую сердцу информацию, необходимо установить так называемый FireWall. Принцип действия любого firewall’а основан на полном контроле всех служб и программ, которым необходим доступ во Всемирную паутину или локальную сеть. Правильно настроить такой “щит” – задача не из лёгких. Разработчики это понимают и часто делают простой и понятный интерфейс с минимумом видимых настроек программы. Такой подход применяется и в программе Agnitum Outpost Firewall. Однако автоматическая конфигурация не всегда подходит для того или иного пользователя. И вот здесь многие сталкиваются с проблемой создания правила для определённой программы. Все испытания проводились с Agnitum Outpost Firewall ver. 3.5. Но многие настройки будут присутствовать и в ранних версиях данного продукта. Если в статье что-то не указано – лучше не трогать и оставить так как есть. Итак, начнём. Установка не вызывает особых проблем. Попросят перезагрузиться – соглашаемся. Дальше идёт создание автоматической конфигурации – создаём. Сразу идём в “Параметры – Системные – Глобальные правила и доступ к raw socket”. Жмём вкладку “Параметры” и видим все глобальные правила, которые применяются ко всем программам и службам в сети. • Allow DNS Resolving. Без этого правила работа в сети будет невозможна, так как будет заблокирован доступ к серверу DNS. • Allow Outgoing DHCP. Это правило позволяет использовать DHCP. Если ваш провайдер использует DHCP, то оставляйте, если нет – смело отключайте. • Allow Inbound Identification. Рекомендую отключить. Для большинства пользователей получение входящих данных на порт 113 для идентификации ни к чему. • Allow Loopback. Производить loopback-соединения, которые чаще называются “замыканием на себя”. Если вы используете такое соединение, то галочку следует оставить, если нет – смело отключайте. • Allow GRE Protocol. Необходим всем, кто использует РРТР (организация VPN-доступа). Если не используете такое соединение, то отключаете. Если есть сомнения – обратитесь к вашему провайдеру. • Block Remote Procedure Call. Блокировка удаленного вызова процедур. Большинству пользователей удаленный вызов процедур абсолютно не нужен. Зато всяким плохим пользователям такое право непременно пригодится. Галочку оставляем. • Deny Unknown Protocols. Это правило позволяет блокировать любое соединение, если не удаётся определить тип протокола. Оставляем “птицу”. Все остальные правила позволяют корректно работать с протоколами TCP и UDP, поэтому оставляем всё, как есть. Здесь же мы можем закрыть полностью доступ к определённому порту системы. Как это сделать? Всё достаточно просто. 1. Выберите “Добавить” для создания нового системного/общего правила. Далее откроется окошко с опциями (вариантами) настройки общих/системных правил. 2. Выберите событие для правила обозначьте “Где протокол”, “Где направление” и “Где локальный порт”. 3. В поле “Описание правила” кликните на “Не определено” в строке “Где протокол” и выберите необходимый протокол. 4. В поле “Описание правила” кликните на “Не определено” в строке “Где направление” и выберите “Входящее” соединение. 5. В поле “Описание правила” кликните на “Не определено” в строке “Где локальный порт” и обозначьте номер порта, который вы хотите закрыть. 6. В поле “Выберите действия” для правила отметьте “Блокировать эти данные” и пометить правило как “Правило с высоким приоритетом” и “Игнорировать Контроль компонентов”. 7. В поле Имя правила введите название правила и нажмите “ОК” для его сохранения. Название правила должно появиться в списке “Параметры”. Настоятельно рекомендую создать правила для полного блокирования входящего трафика UDP-портов 135, 137, 138 и ТСР-портов 135, 139,445. Можно смело блокировать 5000 порт и на входящие и на выходящие соединения (это Universal Plug&play) Можно закрыть ещё 5554 и 9996 по TCP. Именно через эти порты чаще всего происходят атаки на ваш компьютер. Далее отправляемся на вкладку “Приложения” и удаляем оттуда все программы. Для чего это нам надо? Сейчас попробую объяснить. Обыкновенному пользователю для работы необходимо всего несколько программ: браузер, менеджер закачек, почтовая программа, ftp-клиент, ICQ. Остальные подождут… Ставим политику “Обучение”, входим в Интернет и запускаем каждую из них. Outpost попросит создать правило для каждой программы, что мы и делаем. Затем редактируем каждое правило в отдельности. Для браузера Opera разработчики Outpost’а разрешили следующие соединения: исходящие для протокола TCP на порты 21,25, 80-83, 110, 119, 135, 443, 1080, 3128, 8080,8081, 8088. Достаточно много, не правда ли? Давайте разберёмся, что нам надо от браузера (Аналогия с IE и Mozilla будет практически полной). 21-ый порт (Opera FTP connection) блокируем в первую очередь, однако если вы закачиваете файлы с ftp-серверов с помощью браузера, следует оставить галочку. Порты 80-83 отвечают за работу по HTTP протоколу. Их не трогаем. 25-ый (Opera SMTP connection) и 110-ый (Opera POP3 connection) порты отвечают за отправку и получение почты соответственно. Если не пользуетесь сторонней почтовой программой, то оставляйте; если нет – смело убираете галочку. На порт 119-ый приходят новости по протоколу NNTP, если вы не получаете новости подобным образом, то порт можно смело закрывать. 135-ый следует заблокировать. 443-й порт отвечает за соединения по протоколу HTTPS, который чаще называют SSL, использующемуся для организации криптографически защищенного канала для обмена данными (пароли, ключи, личная информация) в сети. Думаю, что лучше всего оставить без изменений. 1080-ой порт отвечает за SOCKS-соединения. Если вы не пользуетесь SOCKS-серверами при работе, порт можно смело отключать. 3128, 8080,8081, 8088 – это всё порты работы с прокси-серверами: используете их – оставляете. Outlook работает с помощью исходящих ТСР-соединений через порты 25. 80–83,119, 110,143,389,443.995,1080. 3128. 8080. 8088. 25-ый и 110-ый не трогаем – они отвечают за выполнение основной функции. Со 119-ым портом мы уже разобрались. Порт с номером 995 – получение почты по протоколу РОРЗ, используя защищенное соединение SSL/TLS. Если вам это не нужно, то 995-й порт закрываем. 143-й порт отвечает за работу с почтой по протоколу IMAP. Нет IMAP – порт закрыт. Через 389-й порт можно получить доступ к серверу LDAP. Дома она вряд ли может пригодиться. Стало быть, закрываем. The Bat! использует практически те же порты, что и Outlook, кроме портов, необходимых для PROXY. Правила для менеджеров закачек не следует изменять. Они используют только необходимые порты, однако если не пользуетесь прокси, можно смело блокировать всё те же порты 3128. 8080. 8088. Для ftp-клиента следует оставить только 21-ый порт.Необходимо обратить внимание на некоторые служебные программы. • Alg.exe – Microsoft Application Layer Gateway Service. Этот процесс обеспечивает поддержку плагинов Internet Connection Sharing / Internet Connection Firewall. Эти службы дают возможность нескольким компьютерам сети подключиться к Интернету через один компьютер. В большинстве случаев она не нужна. • Conf.exe – это Net-Meeting. Не нужен – отключаем.. • Dwwin.exe – Microsoft Application Error Reporting. Ясно без слов! • Mstsc.exe — Microsoft Remote Desktop. Подключение к удалённому рабочему столу. • Explorer.exe — Microsoft Windows Explorer. Что нужно Проводнику в Интернете? • Lsass.exe – Local Security Authority Service. Это локальный сервер проверки подлинности, порождающий процесс, ответственный за проверку пользователей в службе Winlogon. • Служба Messenger, которая пересылает административные сообщения между клиентами и серверами. По большому счету, домашнему пользователю она не нужна. Для работы в Интернете я рекомендую использовать режим “Обучение”. Он позволяет создавать правила “на лету” для незнакомых программ.Категория:БезопасностьИсточник: sys.alfamoon.com Опубликовал: Feeder, Дата: 16.1.2007, Просмотров сегодня: 2, Просмотров всего: 32721, Рейтинг: Теги: Расскажи друзьям:Еще статьи на угад:Настройка правил для Agnitum Outpost FirewallБезопасность TCP/IPInternet Password Recovery Toolbox 1.3.0.2Брандмауэры для приложений Web.Уничтожение — тоже защита. Paragon Disk Wiper 7.0 Professional Edition.Собирая головоломку под названием DRMКак хорошо защищен ваш компьютер?Ваши комментарии:вверх страницы</td>le></td>В <font>В Подпишитесь на лист рассылки и стань одним из <nobr><font>16411</font>,</nobr> кто узнает о новых программах по почте!!В Введтите ваш e-mail:</font></td></tr> В Архив рассылки В В Новые программы В В Новые статьи</td></tr>Используемые источники:

- https://it.wikireading.ru/25133

- http://effect8.ru/articles/config-outpost-firewall-pro.html

- https://www.panvasoft.com/rus/blog/161

Обмен через универсальный формат

Обмен через универсальный формат NS сервера CloudFlare – отличный выбор для сайта WordPress

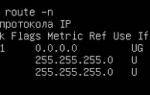

NS сервера CloudFlare – отличный выбор для сайта WordPress Простая настройка роутера Mikrotik - пошаговое руководство

Простая настройка роутера Mikrotik - пошаговое руководство

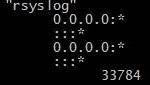

Установка и настройка Rsyslog в Linux

Установка и настройка Rsyslog в Linux Как правильно включить USB порты в БИОСе

Как правильно включить USB порты в БИОСе Ошибка [порт не открыт: загрузка возможна] в uTorrent

Ошибка [порт не открыт: загрузка возможна] в uTorrent Как настроить VPN на роутерах разных производителей

Как настроить VPN на роутерах разных производителей