Содержание

Компания TP-Link предлагает широкий модельный ряд роутеров для массового сегмента. Маршрутизаторы tp-link часто рекомендуются интернет провайдерами, а также провайдерами VPN из-за простоты их настройки и богатых возможностей выбора. Для настройки ВПН подключения, в первую очередь необходимо убедиться, что провайдер поддерживает устройство, а также что устройство способно работать с выбранным протоколом.

Протоколы и тип подключения

Существует две ситуации, когда может потребоваться настройка ВПН на tp-link:

- Настройка доступа в интернет через PPTP или L2TP. Большинство интернет провайдеров в многоквартирных домах подключают пользователей именно таким способом. Предоставляется минимальная безопасность, но очевидно, что никакой речи об анонимности не идет. Для настройки такого подключения достаточно убедиться, что роутер поддерживает PPTP через VPN.

- Подключение к платному ВПН провайдеру для обхода блокировок и обеспечения анонимности и безопасности. Подключение обычно настраивается через OpenVPN протокол, который поддерживается не всеми роутерами. Можно подключиться и через PPTP, но в таком случае теряется смысл всей затеи. Большинство ВПН провайдеров работают с кастомными прошивками DD-WRT или Tomato.

Как настроить PPTP соединение

Расширенные инструкции по настройке можно найти на сайте интернет провайдера. Если роутер tp-link поддерживает PPTP через VPN, настроить его не составит труда:

- Зайти в веб-интерфейс устройства. Для этого в адресной строке нужно ввести tplinklogin.net, 192.168.0.1 или 192.168.1.1 (зависит от модели).

- Имя пользователя и пароль по умолчанию – admin/admin.

- В меню Network зайти в категорию WANWAN Connection type: L2TP или PPTP, в зависимости от провайдера.

- Ввести Логин, пароль.

- Выбрать Dynamic IP, если используется динамический айпи.

- Ввести IP адрес сервера VPN.

- IP Address, Subnet Mask, gateway заполняются, если выбран статический айпи адрес.

- DNS: При защищенном подключении следует заполнить публичный DNS адрес серверов google или yandex.

- Кнопка «Save» сохраняет изменения.

Настройка OpenVPN на роутере

Поддержки протокола openvpn в оригинальной прошивке tp-link нет. Для подключения к впн сети, необходимо использовать кастомные прошивки DD-WRT или Tomato. Проверить совместимость устройства с openvpn протоколом и прошивкой DD-WRT, а также скачать прошивку и прочитать инструкцию по прошивке, можно на сайте DDWRT.

Поднять VPN можно на большинстве популярных роутеров TP link, в том числе tl-wr740n и tl-wr841n. При этом модель tl-wr841n ревизии 13.х не поддерживает DDWRT, а ревизии 12 и ниже – поддерживают. Роутеры tp-link способны работать и с soft — router, например Shrew Soft VPN Client.

Перед тем, как поменять прошивку, нужно убедиться, что устройство полностью с ней совместимо. Не нужно пытаться установить прошивки других ревизий или модификаций – это превратит маршрутизатор в «кирпич». Полное название модели устройства и его ревизия должны полностью совпадать с таблицей на сайте DD-WRT.

Как настроить обновленную прошивку

У большинства ВПН провайдеров есть инструкции для установки подключения. Разберемся на примере впн сервиса IPVanish. По ссылке https://www.ipvanish.com/vpn-setup/routers/#dd-wrt, необходимо выбрать модель роутера, совместимую с сервисом. Нажав на кнопку Visual guide, откроется подробная инструкция по настройке подключения. Необязательно зацикливаться на крупных ВПН сервисах, можно воспользоваться списком частных бесплатных серверов. Понадобятся адреса сервера и CA сертификаты.

Как поднять собственный сервер

В кастомных прошивках от Andy Padavan или DD-WRT на роутере Tp-link можно поднять собственный сервер. Для этого нужно сгенерировать ключи и сертификаты openvpn, а также профиль сети. Сделать это можно либо через программу OpenVPN для ПК либо через веб-интерфейс маршрутизатора.

Недостатки и вывод

Маршрутизаторы tp-link – это, в основном, бюджетные устройства для массового сегмента. Во многих протокол VPN поддерживается в урезанном виде, а при использовании роутера в качестве VPN сервера, соединение может быть нестабильным.

VPN подключение создает повышенную нагрузку на процессор маршрутизатора, из-за чего бюджетные устройства могут зависать, терять соединение с сервером или глючить.

Исправить ситуацию поможет дополнительное самодельное охлаждение на процессор, в виде термопасты, теплоотводного материала и куллера. Однако даже такие меры не способны заставить устройство за 1500 рублей работать, как маршрутизаторы Cisco. Если нужен максимальный аптайм и надежность, лучше купить устройство более высокого класса. Например, маршрутизаторы asus гораздо лучше приспособлены к работе с openvpn а в модельном ряду у компании гораздо больше совместимых устройств.

Если вы ещё не выбрали VPN наша редакция подготовила топ 3 лучших VPN-сервиса

ExpressVPN

1 место. Лучшее предложение на рынке VPN Сервисов

- Скидка 49%

- 30 дней бесплатного периода

- Поддержка всех устройств и платформ

NordVPN

2 место в рейтинге VPNside

- Скидка 41%

- 30 дней бесплатного периода

- Поддержка всех устройств и платформ

PureVPN

3 место в рейтинге VPNside

- Скидка 70%

- 30 дней бесплатного периода

- Поддержка всех устройств и платформ

Была ли эта статья вам полезна?

1 из 1 пометили это полезным для себя

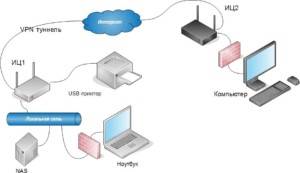

Сегодня защита в интернете не менее важна, чем в реальной жизни. Многие предпочитают бродить по сайтам и страницам через VPN — специальную технологию, позволяющую зашифровать и спрятать свое пребывания. Настройка VPN на роутере довольно проста, может быть осуществлена самостоятельно.

Назначение

VPN расшифровывается как «Virtual Private Network» или «виртуальная частная сеть». При выходе в интернет каждое устройство получают индивидуальный IP-адрес, по которому его можно отследить. При использовании ВПН происходит подмена IP на подставной (из другого города или страны) и шифрование соединения.

Важно! При обычном подключении доступ в интернет проходит напрямую через провайдера, при использовании ВПН — по зашифрованному каналу.

Использование VPN для wifi роутера позволяет скрыть свое расположение и деятельность в сети, а также снимает действующие ограничения.

Главное отличие и достоинство такой модели роутера — в возможности использовать шифрование на всех подключенных к маршрутизатору устройствах. Например, в офисе все компьютеры, использующие роутер с ВПН, будут автоматически защищены.

Плюсы и минусы использования ВПН

У использования ВПН-маршрутизатора есть как плюсы, так и минусы.

Можно использовать на нескольких устройствах

Обзор и настройка модема D-Link Dir-320

Все компьютеры, ноутбуки, смартфоны, получающие интернет через данный роутер, будут полностью защищены.

Важно! Защита распространяется абсолютно на все устройства: Смарт-ТВ, PlayStation, Xbox и другие.

Настройка нужна всего один раз

Достаточно правильно настроить работу модема.

Активное соединение

ВПН не придется включать самостоятельно: оно будет активно с момента выхода в интернет.

Защита от «WiFi-паразитов»

Никто не сможет получить информацию о месторасположении компьютера и его владельца, поскольку IP-адрес станет «плавающим». Если злоумышленник решит воспользоваться сетью, он не сможет войти в нее второй раз по известному ему ай-пи.

У маршрутизаторов с ВПН отмечают несколько недостатков.

Может упасть скорость подключения и скачивания

Это может произойти по нескольким причинам:

- Используется протокол с высоким уровнем шифрования;

- Сам маршрутизатор недостаточно силен;

- Подключено одновременно слишком много устройств.

Могут возникнуть проблемы с доступом к контенту

При включенном VPN можно получить доступ к любому контенту или сайту, даже если они запрещены в стране. Но это действует и в обратную сторону: если сайт закрыт для всего мира, кроме страны пользователя, при смене IP на адрес другой страны сайт автоматически закроется.

Настройка может быть сложной

Как настроить ВПН на роутере? Устанавливать настройки маршрутизаторов немного сложнее, чем простейшие программы и утилиты, но освоить ее несложно. Большинство производителей прикладывают к приборам подробную инструкцию, полезные советы можно найти в интернете.

Как получить VPN-роутер

В чем отличия между сетями 3G и 4G: особенности, преимущества и недостатки

Как установить ВПН на роутер? Это можно сделать 2 способами: купить готовый или сменить прошивку на неподходящем изначально.

Роутеры, совместимые с VPN-сетями

Это почти готовый вариант: защита производится через специальный сервер. Необходимо только включить маршрутизатор и подключить к сети, введя данные с VPN-сервиса.

Преднастроенные VPN-роутеры

Он полностью готов изначально: защита встроена в саму модель. Потребуется только выбрать сервис, с которым будет работать прибор.

VPN-роутеры, прошиваемые вручную

Изначально модель не предназначалась для шифрования, но на нее можно установить улучшенное ПО, через которое получится работать с ВПН.

Проверка поддержки VPN

Роутер TP-Link Archer C7 AC1750: подготовка, настройка

Сделать это довольно просто: достаточно посмотреть на сайте прошивки список совместимых моделей. Если имеющийся прибор там отмечен, его можно перепрошивать.

Операционные системы роутеров не всегда хорошо защищены

Решить эту проблему пока не удалось никому. Зачастую уязвимости могут прятаться в баге в ОС, неправильной прошивке, а также в отсутствии регулярных обновлений.

VPN-шифрование на роутере неидеально

К сожалению, защита роутера по сравнению с защитой отдельного ПК ниже. Это связано с тем, что маршрутизатор защищает сеть только до самого себя: локальная сеть компьютеров, подключенных к нему, не защищается.

Настройка VPN на роутере

Сделать это можно самостоятельно в несколько шагов.

Перепрошивка роутера (опционально)

Перепрошивка необходима, если текущая не поддерживает ВПН-подключение. Чаще всего возникает необходимость заменить заводскую прошивку на новую.

Выбор VPN-Сервиса

Для этого необходимы логин и пароль от сервиса, чьими шифровальными услугами планируется пользоваться. Соответственно, сперва потребуется приобрести эти услуги.

VPN-протокол

Существует 3 типа ВПН-протоколов:

- OpenVPN: имеет самый высокий уровень шифрования и защиту, но зачастую замедляет работу сети;

- PPTP: он дает меньше защиты, но и почти не влияет на скорость. Настройка роутера с протоколом PPTP не вызывают сложности;

- L2TP: аналогичен предыдущему варианту.

Выбор между TCP и UDP

Это протоколы транспортного уровня. Их задача — облегчить обмен данными.

- TCP — протокол управления передачей, используется для стандартной работы в интернете;

- UDP — протокол пользовательских датаграмм, подходит для онлайн-игр и стримов.

Настройка VPN на роутере

Настройка происходит в несколько шагов:

- Параметры DHCP и DNS меняются на выданные ВПН-сервисом;

- Вбивается IP-адрес VPN-сервера;

- Выбирается тип шифрования и TCP или UDP;

- Вводится логин и пароль.

Важно! У каждой модели маршрутизаторов есть определенные нюансы.

Готовые VPN-роутеры

Сегодня можно приобрести маршрутизаторы с готовой поддержкой шифрования. Их необходимо только включить и настроить сеть, однако стоимость таких моделей довольно высока — от 200 долларов.

Настройка, использование, отключение VPN на роутере

Если настроено все правильно, включение защиты происходит автоматически при заходе в сеть. Включать или использовать протокол не нужно.

Отключить его можно, остановив в прошивке.

Как переключаться между VPN-серверами

Сделать это можно через прошивку: потребуется вручную вписать новый IP-адрес и сохранить его. Некоторые модели маршрутизаторов могут хранить 2 настройки, между которыми можно легко переключаться.

Поблемы, связанные с VPN

Проблемы могут возникнуть самые разные в зависимости от типа и модели маршрутизатора, ВПН-сервера, прошивки.

Наиболее распространены следующие проблемы:

- Проблемы с установкой туннельного подключения между сервером и клиентом из-за фильтрации пакетов на маршрутизаторе;

- Проблемы с соединением между сервером и клиентом из-за отсутствия поддержки ВПН Passthrough;

- Появление двойных настроек NAT, если в квартире или офисе маршрутизаторов больше одного;

- Утечка DNS (системы доменных имен) за зашифрованный туннель. Для устранения угрозы необходимо отключить в настройках прошивки IPv6.

Лучший роутер для VPN

Считается, что лучше всего с защитой работают прошивки для модемов DD-WRT и Tomato, то есть стоит выбирать модели, на которые можно поставить эти варианты. DD-WRT работает на базе Linux, Tomato может поддерживать 2 сервера и 2 клиента.

DD-WRT-роутеры

Это маршрутизаторы с установленной одноименной VPN-прошивкой. Настраивать устройство дополнительно не нужно, необходимо только подключить к сети. Их главный минус — довольно высокая по сравнению с обычными роутерами цена. Наиболее известные производители — «Mikrotik», «Xiaomi».

Что такое VPN-роутеры

Это маршрутизаторы, которые поддерживают протокол OpenVPN — один из самых популярных на сегодня. Их можно найти у фирм «Асус», «ZyXEL Keenetic», «TP-Link». При этом работа с ними не особо сложна: например, настройка VPN на роутер «TP-Link» занимает несколько минут.

VPN-роутер — это устройство, осуществляющее выход в интернет через ВПН. Его главное отличие — возможность предоставить защиту всем подключенным устройствам (не только ПК и ноутбукам) и необходимость произвести настройки всего раз.

Прежде всего разберемся, что такое маршрутизация. Маршрутизация — это процесс определения маршрута следования информации в сетях связи. Скажем честно, тема эта весьма глубокая и требующая солидного багажа теоретических знаний, поэтому в рамках данной статьи мы сознательно упростим картину и коснемся теории ровно в той мере, которой будет достаточно для осмысления происходящих процессов и получения практических результатов.

Возьмем произвольную рабочую станцию, подключенную к сети, каким образом она определяет куда посылать тот или иной пакет? Для этой цели предназначена таблица маршрутизации, которая содержит перечень правил для всех возможных адресов назначения. На основании этой таблицы хост (или маршрутизатор) принимают решение, на какой интерфейс и адрес назначения отправить пакет, адресованный определенному получателю.

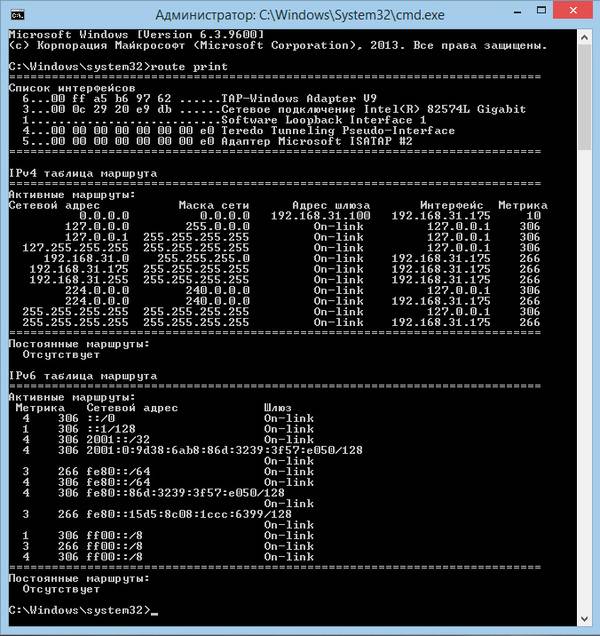

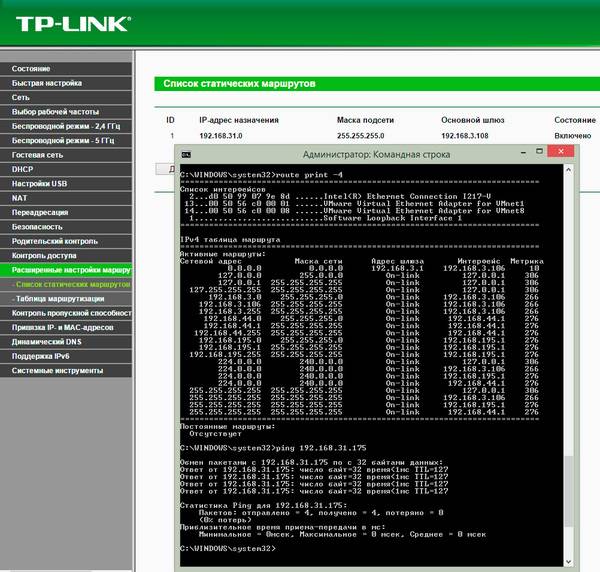

Чтобы не быть голословными рассмотрим таблицу маршрутов самой обыкновенной рабочей станции. В Windows системах это можно сделать командой:

route printВ итоге мы увидим следующую таблицу:

Наша рабочая станция принадлежит к сети 192.168.31.0 и, согласно таблице маршрутов, все запросы к данной сети отправляет на интерфейс 192.168.31.175, что соответствует сетевому адресу это станции. Если адрес назначения находится в одной сети с адресом источником, то доставка информации происходит без использования IP-маршрутизации (сетевой уровень L3 модели OSI), на канальном уровне (L2). В противном случае пакет отправляется узлу, указанному в соответствующему сети назначения правилу таблицы маршрутов.

Если такого правила нет, то пакет отправляется по нулевому маршруту, который содержит адрес основного шлюза сети. В нашем случае это адрес роутера 192.168.31.100. Нулевым этот маршрут называется потому, что адресом назначения для него указывается 0.0.0.0. Этот момент является очень важным для дальнейшего понимания процесса маршрутизации: все пакеты, не принадлежащие данной сети и не имеющие отдельных маршрутов, всегда отправляются основному шлюзу сети.

Что сделает маршрутизатор, получив такой пакет? Прежде всего разберемся, чем отличается маршрутизатор от обычной сетевой станции. Если говорить крайне упрощенно, то маршрутизатором (роутером) является сетевое устройство, которое настроено передавать пакеты между сетевыми интерфейсами. В Windows это достигается включением службы Маршрутизация и удаленный доступ, в Linux заданием опции ip_forward.

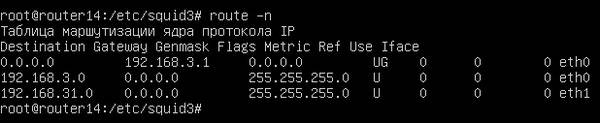

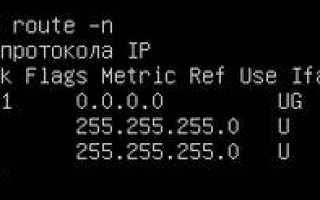

Решение о передаче пакетов в этом случае также принимается на основании таблицы маршрутизации. Посмотрим, что содержит данная таблица на самом обычном роутере, например, описанном нами в статье: Ubuntu Server. Настраиваем роутер NAT + DHCP + Squid3. В Linux-системах получить таблицу маршрутов можно командой:

route -nКак видим, наш роутер содержит маршруты к известным ему сетям 192.168.31.0 и 192.168.3.0, а также нулевой маршрут к вышестоящему шлюзу 192.168.3.1.

Следующий важный момент — адреса приватных (частных) сетей, они же «серые», к ним относятся три диапазона:

- 10.0.0.0/8

- 172.16.0.0/12

- 192.168.0.0/16

Данные адреса могут свободно использоваться любым желающим и поэтому они не маршрутизируются. Что это значит? Любой пакет с адресом назначения принадлежащим одной из этих сетей будет отброшен маршрутизатором, если для него нет отдельной записи в таблице маршрутизации. Проще говоря, маршрут по умолчанию (нулевой) для таких пакетов маршрутизатором не применяется. Также следует понимать, что данное правило применяется только при маршрутизации, т.е. при передаче пакетов между интерфейсами, исходящий пакет с «серым» адресом будет отправлен по нулевому маршруту, даже если данный узел сам является маршрутизатором.

Например, если наш роутер получит входящий пакет с назначением, скажем, 10.8.0.1, то он будет отброшен, так как такая сеть ему неизвестна и адреса этого диапазона не маршрутизируются. Но если мы обратимся к этому же узлу непосредственно с роутера, то пакет будет отправлен по нулевому маршруту шлюзу 192.168.3.1 и будет отброшен уже им.

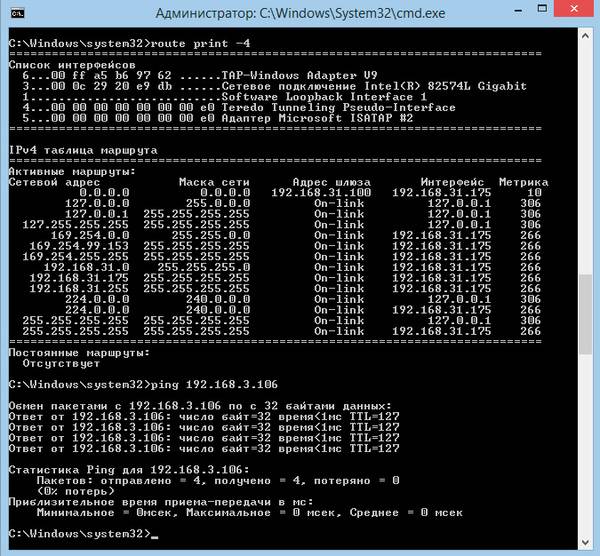

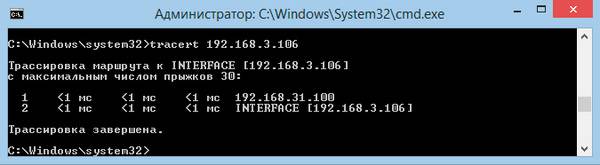

Самое время проверить, как это все работает. Попробуем с нашего узла 192.168.31.175 пропинговать узел 192.168.3.106, который находится в сети за роутером. Как видим, это нам удалось, хотя таблица маршрутов узла не содержит никаких сведений о сети 192.168.3.0.

tracert 192.168.3.106

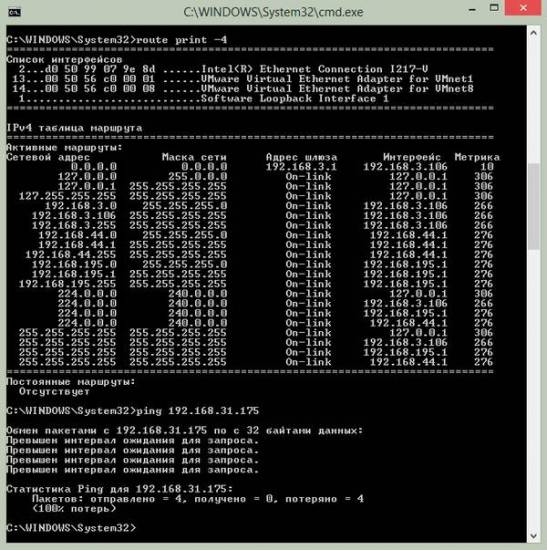

Чтобы пакеты для сети 192.168.31.0 отправлялись именно ему, нам нужно создать отдельный маршрут.

192.168.31.0 mask 255.255.255.0 192.168.3.108В дальнейшем мы будем придерживаться такой записи маршрутов, что она значит? Все просто, пакеты для сети 192.168.31.0 с маской 255.255.255.0 следует отправлять узлу 192.168.3.108. В Windows маршрут можно добавить командой:

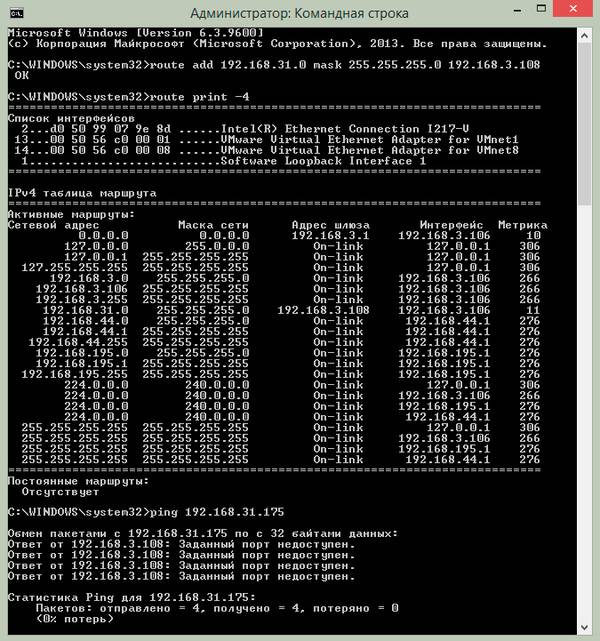

route add 192.168.31.0 mask 255.255.255.0 192.168.3.108В Linux:

route add -net 192.168.31.0 netmask 255.255.255.0 gw 192.168.3.108Попробуем.

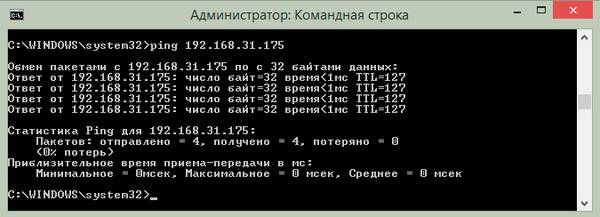

route add 192.168.31.0 mask 255.255.255.0 192.168.3.108 -pВ Linux в /etc/network/interfaces, после описания интерфейса, следует добавить:

post-up route add -net 192.168.31.0 netmask 255.255.255.0 gw 192.168.3.108Кстати, это не единственный способ настроить доступ из сети 192.168.3.0 в сеть 192.168.31.0, вместо того, чтобы добавлять маршрут для каждого узла, можно «научить» правильно отправлять пакеты маршрутизатор.

Мы настоятельно рекомендуем самим потренироваться на аналогичных примерах, чтобы маршрутизация перестала быть для вас черным ящиком, а маршруты — китайской грамотой. После того как возникнет понимание, можно переходит ко второй части данной статьи.

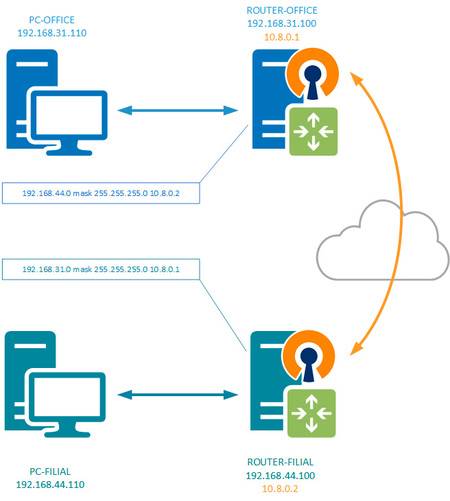

Теперь рассмотрим реальные примеры по объединению сетей офисов через VPN-соединение. Несмотря на то, что чаще всего для этих целей используется OpenVPN и в наших примерах мы также подразумеваем решения на его основе, все сказанное будет справедливо для любого типа VPN-соединения.

Самый простой случай, когда VPN-сервер (клиент) и маршрутизатор сети располагаются на одном хосте. Рассмотрим схему ниже:

Чтобы получить доступ к сети филиала нам нужно предать пакеты для этой сети узлу, который является частью этой сети или имеет маршрут к ней. В нашем случае это маршрутизатор филиала. Поэтом на маршрутизаторе офиса добавляем маршрут:

192.168.44.0 mask 255.255.255.0 10.8.0.2Теперь шлюз офиса, получив пакет для сети филиала, отправит его через VPN-канал маршрутизатору филиала, который, являясь узлом сети 192.168.44.0 доставит пакет по назначению. Для доступа из сети филиала в сеть офиса нужно прописать аналогичный маршрут на маршрутизаторе филиала.

Возьмем схему посложнее, когда маршрутизатор и VPN-сервер (клиент) являются разными узлами сети. Здесь возможны два варианта, передать нужный пакет непосредственно VPN-серверу (клиенту) или заставить это делать шлюз.

Сначала рассмотрим первый вариант.

192.168.44.0 mask 255.255.255.0 192.168.31.101Однако VPN-сервер ничего не знает о сети филиала, но может отправлять пакеты в пределах VPN-сети, где есть интересующий нас узел сети филиала, поэтому направим пакет туда, добавив на VPN-сервере (клиенте) маршрут:

192.168.44.0 mask 255.255.255.0 10.8.0.2Недостаток данной схемы — необходимость прописывать маршруты на каждом узле сети, что не всегда удобно. Его можно использовать если устройств в сети немного или требуется выборочный доступ. В остальных случаях задачу маршрутизации будет правильнее переложить на основной маршрутизатор сети.

192.168.44.0 mask 255.255.255.0 192.168.31.101Про задачу VPN-сервера (клиента) мы упоминали выше, он должен доставить пакеты тому узлу VPN-сети, который является частью сети назначения или имеет маршрут к ней.

192.168.44.0 mask 255.255.255.0 10.8.0.2Для доступа из сети филиала в сеть офиса потребуется добавить соответствующие маршруты на сетевые узлы филиала. Сделать это можно любым удобным способом, не обязательно также, как это сделано в офисе. Простой реальный пример: все компьютеры филиала должны иметь доступ к сети офиса, но не все компьютеры офиса должны иметь доступ в филиал. В таком случае в филиале добавляем маршрут к VPN-серверу (клиенту) на маршрутизаторе, а в офисе добавляем его только на нужные компьютеры.

В целом, если вы представляете, как работает маршрутизация и каким образом принимается решение о перенаправлении пакетов, а также умеете читать таблицу маршрутизации, то настройка правильных маршрутов не должна вызывать затруднений. Надеемся, что после прочтения данной статьи у вас их также не будет.

Используемые источники:

- https://www.vpnside.com/ru/vpn-na-routerah-tp-link/

- https://vpautinu.com/nastrojki-routerov/obshchee/nastroyka-vpn-na-routere

- https://interface31.ru/tech_it/2015/08/organizaciya-vpn-kanalov-mezhdu-ofisami-marshrutizaciya.html

Простая настройка роутера Mikrotik - пошаговое руководство

Простая настройка роутера Mikrotik - пошаговое руководство

Полный гайд по настройке кс го

Полный гайд по настройке кс го

Hearts of Iron IV — Больше никаких лагов!

Hearts of Iron IV — Больше никаких лагов! Пропадание звука на телефоне или планшете на платформе Андроид: как решить проблему?

Пропадание звука на телефоне или планшете на платформе Андроид: как решить проблему? Как понизить высокий пинг - 10 способов. От чего зависит пинг и как его узнать...

Как понизить высокий пинг - 10 способов. От чего зависит пинг и как его узнать... Как правильно монтировать проектор и не допустить распространенных ошибок

Как правильно монтировать проектор и не допустить распространенных ошибок