Содержание

- 1 Что такое D-link DFL-260E

- 2 На что можно расчитывать от DFL-260E

- 3 Достоинства и недостатки DFL-260E

- 4 Настройка D-link DFL-260E

- 5 Огонь и стены нашей сети: Настройка файервола D-Link DFL-260

- 6 Что есть файервол?

- 7 Интерфейс настройки

- 8 Базовые настройки

- 9 Правила фильтрации

- 10 VPN-туннелирование

- 11 IPSec

- 12 PPTP/L2TP

- 13 В результате

Я удостоверился, что D-link DFL-260E — отличный аппарат, который всего за 12000 рублей готов предоставить очень впечатляющий функционал сетевой инфраструктуры. Причем его производительность удивляет: раздача интернета с шейпингом (весьма широко настраиваемыми ограничениями скорости по сервисам) до 200 Мбитс! Как настраивать данный аппарат и на что он реально способен, а также его отличительные достоинства будем обсуждать в этой статье. Кроме того, сравним девайс с другими решениями? но наперед скажу, что D-link мне понравился.

Что такое D-link DFL-260E

DFL-260E является членом серии межсетевых роутеров/фаерволов от D-Link. Только не спешите закрывать эту страничку, услышав название «глючно-виснующего» бренда. Эта популярная серия межсетевых экранов имеет имя NetDefend UTM и прогремела положительными отзывами в интернете с момента появления этой линейки продуктов. Я расскажу все бонусы серии на примере младшей модели, являющейся законченным решением для управления, мониторинга и обслуживания корпоративной сети. Я настаиваю, что такое решение способно удовлетворить большинство потребностей именно корпоративных сетей размером от 20 до 200 компьютеров. Как таковая модель является младшей в линейке NetDefend, однако железка способна на многое.

Обзор серии межсетевыйх экранов NetDefend от D-Link

Очень кратенько о NetDefend, с точки зрения позиционирования на рынке, и решаемых задач с помощью данной серии продуктов.

Назначение

- Корпоративные сети. Почему не домашние? Да потому что самые младшие модели имеют высокую производительность, которая дома (где от силы 6-7 девайсов, из них 2 компа, 1 NAS, телик, пара телефонов на wifi…) ну вообще ни к чему. Почему для корпоративных сетей? Да потому что вполне переваривает офисы в 100-200 компьютеров, а это могут быть как центральные офисы небольших компаний, так и филиальные офисы более масштабных компаний.

- Точка выхода в интернет. Это роутер для раздачи интернета, фаервол (причем его возможности весьма гибкие) трафика, динамическая маршрутизация для сложного роутинга по критериям-признакам трафика, отказоустойчивость интернет-каналов (в штатном режиме работаем, маршрутизируя трафик на оба канала, при аварии одного из них переключаемся на другой), шейпер трафика (настраивается легко и просто: это несомненное достоинство). За отдельную подписку — сканирование трафика антивирусом (эта функция очень требовательна к ресурсам фаервола, и на младших моделях сильно замедляет его работу). Ну и конечно, приятные няшки вроде DHCP-серверов и DHCP-релеев, vlan-ов, IGMP-Rulers и т.п.

- VPN-сервер и клиент (ipsec, pptp, l2tp) c LDAP-возможностями. Отдельный пункт. Роутер идеально вписывается для использования в филиале, откуда надо ip-sec-нуть канальчик до центрального офиса мегабит так 20-40.

- Старшие модели линейки NetDefand стоят как Циски но имеют производительность многим выше Цисок того же ценового диапазона. Умеют работать в отказоустойчивой инфраструктуре и по сути, очень грубо говоря, аналоги Cisco ASA 5500 серии. Старшие модели в этой статье мы рассматривать не будем.

Ценник

Чем хороша линейка NetDefend — так это приемлемыми ценами:

- D-link DFL-260E стоит 12000 рублей и умеет:

- производительность межсетевого экрана: 150 Мбит/с;

- Производительность VPN: 45 Мбит/с;

- Производительность IPS: 60 Мбит/с;

- Производительность антивируса: 35 Мбит/с.

- D-Link DFL-860E стоит 18000 рублей, является копией DFL-260E с железом помощнее и умеет:

- производительность межсетевого экрана: 200 Мбит/с;

- Производительность VPN: 60 Мбит/с;

- Производительность IPS: 80 Мбит/с;

- Производительность антивируса: 50 Мбит/с.

- D-Link DFL-1660 (от 90000 рублей), серия DFL-2500 ( за 150000 рублей) — профессиональные девайсы совершенно другого уровня и более серьезного назначения. Даже не будем их обсуждать, ограничимся словами «мощные, дорогие, умеют много, и судя по отзывам, работают исправно без сюрпризов».

Да, кстати, данные производительности взяты с сайта D-Link, и цифры вещают настроящее быстродействие, в чем я полностью убедился (у меня пара простых правил на фаерволе и шейпинг показали итоговую производительность даже выше на треть от задекларированной в документации)

На что можно расчитывать от DFL-260E

Как и более мощная модель DFL-860E — это небольшая коробочка, которая решает кучу сетевых вопросов. Отличаются обе друг от друга производительностью, но не возможностями. Да, у DFL-260E есть более строгие ограничения по поличеству vlan-ов (до 8-ми штук), количество сессий (до 25000 штук, до 2500 новых сессий в секунду), поменьше портов LAN (пять против восьми), но нравится мне этот девайс больше: низкая цена, большие возможности. Что еще можно прикупить аналогичного за 12 тысяч рублей?

Итак, девайс готов раздавать интернет для 100 компьютеров (канал в 100 мегабитс) плюс держать пару-тройку ipsec-туннелей по 10-20 Мбит. Нужно больше интернета? Пожалуйста, второй шнурок от провайдера в порт роутера — и у вас два канала в интернет: настраиваете роутинг между каналами как хотите. Хотите — через один пойдет ipsec-трафик, через другой — http. Или, к примеру к подсетке 123.45.67.0/24 трафик будет лезть через одного провайдера, а весь остальной — через другой.

Не надо ipsec, но нужно быстрый интернет? Да пожалуйста: без нагрузки на ipsec-тунели DFL-260E готов порадовать каналом в 200 мегабитс.

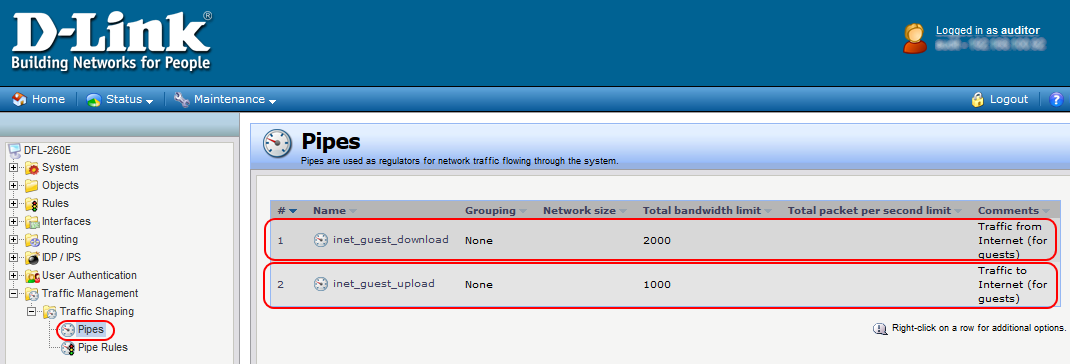

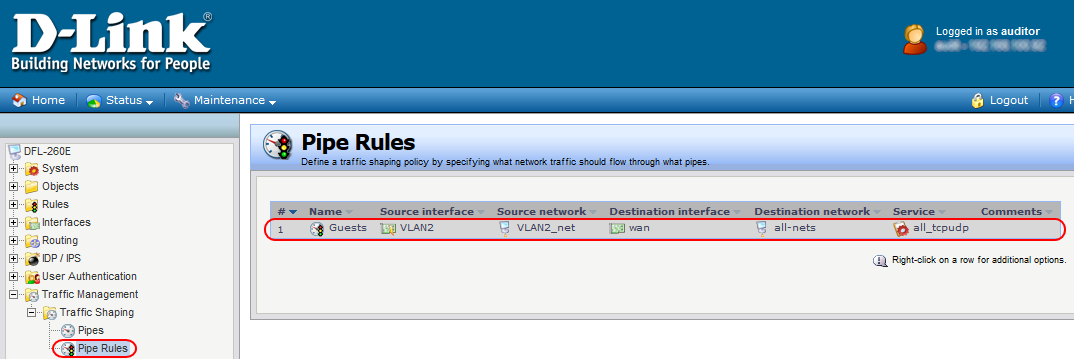

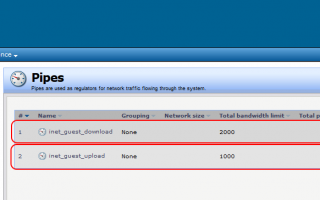

Нужно ограничить скорость каналов для пользователей иили отдельных сервисов? Чавкает ip-телефония? Вот вам шейпер: пара строк, пара правил, циферки подобрать под требования к скорости — и готово!

Я не говорю про всем понятные мелочи типа DHCP-серверов, DMZ-зоны и публикации серверов и портов в интернет. Это все, естественно, есть.

Достоинства и недостатки DFL-260E

Начнем с достоинств — тех качеств, которые выделяют эту железку среди прочих:

- Цена. За такую цену не видел ничего рядом стоящего с Длинком. Вообще ничего не видел дешевле с той же производительностью!

- Юзерфрендли — вебморда для администрирования. Админится все через веб-страничку, это удобно. Привыкать к интерфейсу все же придется, нет ничего «интуитивно-понятного», и админ должен разбираться в теории сетей, чтобы осилить девайс. Ни разу не домашний роутер.

- Отличнейший шейпер скорости: легко настраивается, отлично работает

- Удобная настройка роутера относительно нескольких сетей: lan, dmz, vlan. Это продумано. Роутинг между сетями и нат между ними гибко настраивается на одной страничке «ip-rules». Ваще жара!

- vpn настроить просто и понятно. Плюсуем пол-балла.

Недостатки: те недоработки и «особенности», которые могут подкинуть палки в колеса:

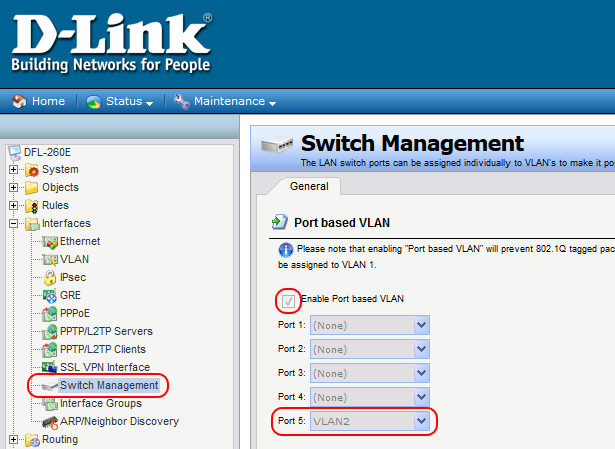

- vlan… Реализация вланов неполноценна в том смысле, что приходится выбирать одно:

- или у тебя vlan выходит из настраиваемых LAN-портов роутера как нетегируемый трафик, но тогда ты не можешь остальные LAN-порты настроить для vlan-tagged пакетов,

- или у тебя все LAN-порты роутера принимают все заведенные vlan-ы на всех портах LAN, причем все vlan будут тегируемыми.

- конечно, vlan-ы на WAN-порту никак не касаются LAN. Можно задать несколько vlan-ов провайдера и натить-шейпить-роутить все их как-будто отдельные WAN-порты. Кстати, про роутинг vlan-ов

- роутинг vlan-ов проходит через фаервол DFL-260E. А это значит, что роутинг ограничен производительностью фаервола на 150-200 мегабитах в секунду. Если необходимо соединить два влана (читать два сегмента сети) и сделать между ними простой роутинг, длинк с этим справится плохо, каждый vlan он будет фаерволить точно также, как и трафик между LAN и WAN.

- греется… На DFL-260E вообще нет вентиляторов, и железяки нагреваются до 50 градусов. Тепленькие. Как-то несерьезно на самом деле… Нужно класть в холодную серверную.

- Нет такой банальной вещи, как STP или Loopback-защиты. У девайса встроенный свич на 5 LAN-портов. И как-бы должно же быть! Девайс стабильно и сразу напрочь зависает, когда делаешь петлю.

Настройка D-link DFL-260E

Приступим к настройке. Перед этим определим задачи, которые мы будем решать с помощью данного девайса. Сразу хочу отметить, что инструментов об организации отказоустойчивости на уровне шлюза-межсетевого экрана у DFL-260E попросту нет. Поэтому это единственный девайс для раздачи интернета в офисе, и он не будет кластеризован. Т.е. один девайс для выхода в интернет для всего офиса, это единственная точка отказа. Это дешево и д-линк прямо делался для такой инфраструктуры! Нет, ну конечно же, в целях отказоустойчивости мы можем взять второй аналогичный девайс, потом взять пару линукс-машин и настроить на них роутинг с high availability,.. но это же уже совсем другие требования, масштабы, бюджеты… и DFL-260E в таком случае совсем не игрок.

Требования к сети небольшой компании (до 200 компьютеров), которые DFL-260E решает в одиночку в представленных мной настройках:

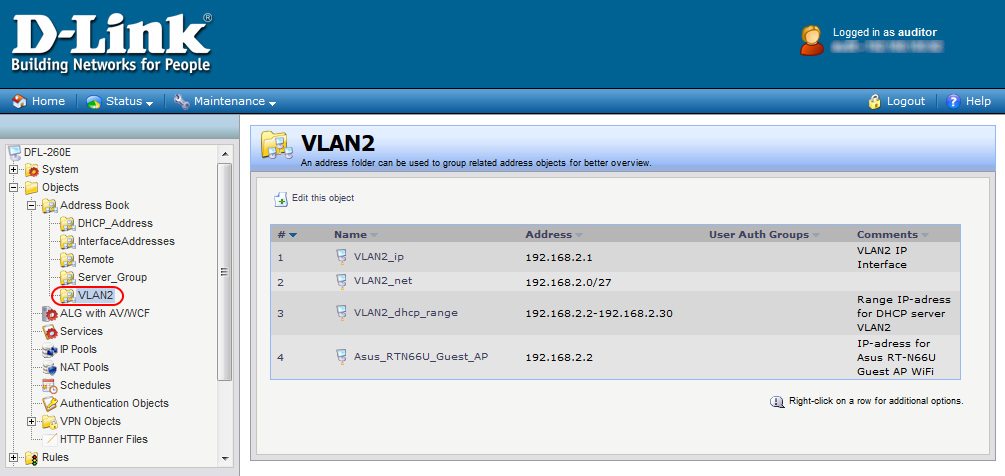

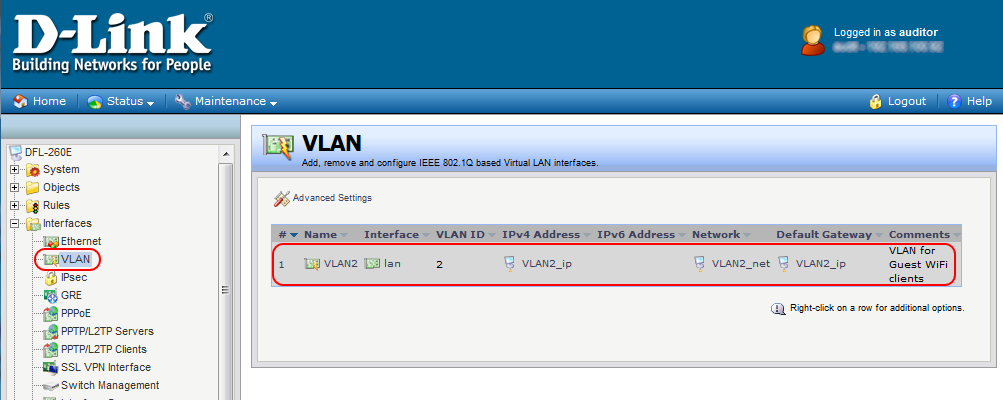

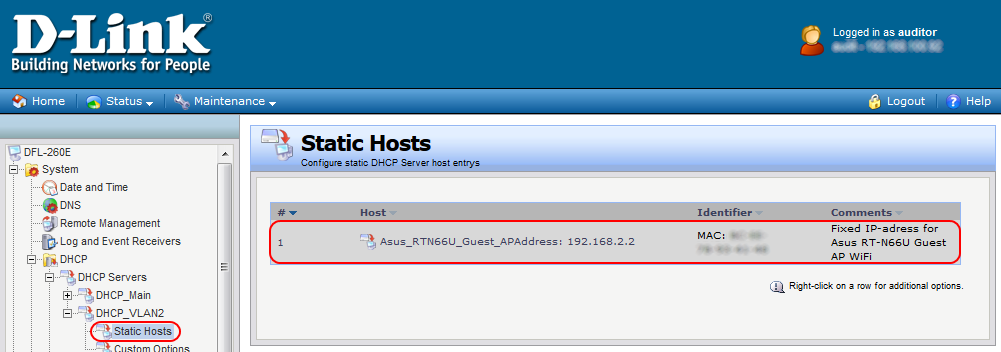

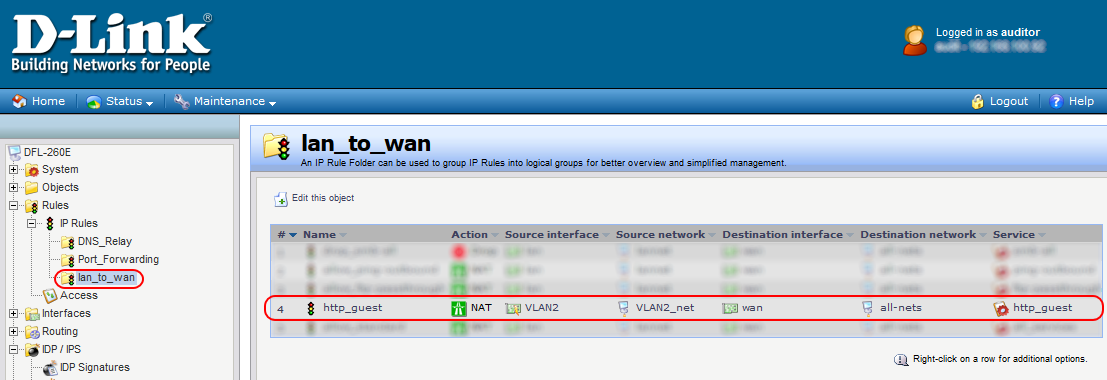

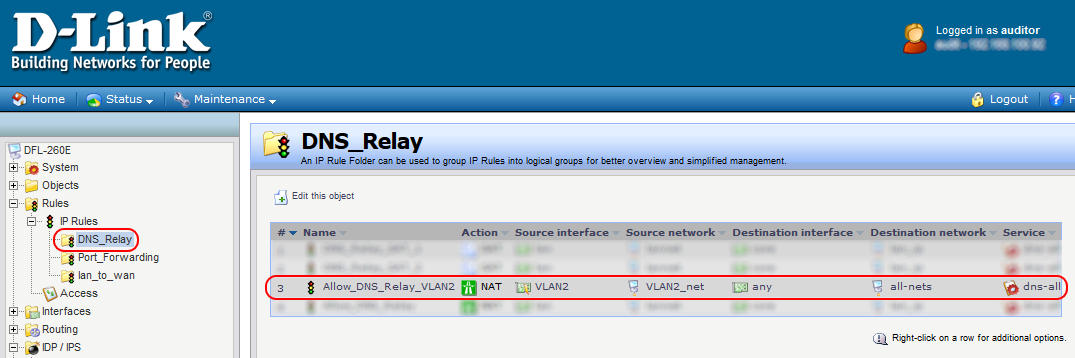

- Раздать интернет посредством nat офису в 200 машин, где имеется три отдельных vlan: один нетегируемый, остальные с тегами.

- Подключение к интернету одним каналом от одного провайдера на скорости 50 Мбитс.

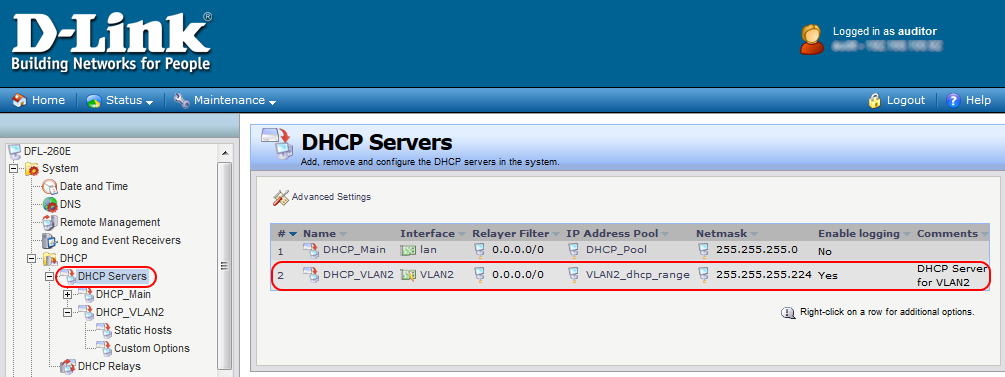

- Настроить вспомогательные сервисы, а именно: dhcp-сервер для внутренней сети и в каждом vlan-е. Для тегируемого влана должен быть настроен DHCP-relay на управляемом Layer-2 свиче, если же vlan заводить отдельными «шнурками» на отдельные LAN-порты Длинка, это не требуется. Я в своей конфигурации рассматриваю первый вариант с тегированным vlan-ом, и не касаюсь темы настройки DHCP-relay (но там все чертовски просто).

- Настроить базово фаервол, который будет ограничивать внутренних пользователей некоторыми интернет-ресурсами.

- Настроить ограничение скоростей для всех интернет-пользователей во всех сетях (LAN, vlan) таким образом, чтобы пресечь попытки торрент-сетей загрузить весь канал в офисе. Кроме того, приоритезировать необходимый трафик, выделить ему скорость побольше, и приоритет повыше. Это касается как входящего трафика, так и исходящего (DFL легко справляется с этой задачей).

Конфигурирование D-Link DFL-260E

- Новый девайс из коробки имеет ip-адрес 192.168.10.1 в LAN. По-умолчанию, веб-морда администрирования доступна по httpS (secured http), и следовательно, узел администрирования https://192.168.10.1 логин admin пароль admin

- Если девайс уже имеет конфигурацию, и ее надо обнулить (обнуляется, кстати, и прошивка: откатывается до заводской версии, предустановленной при производстве), не читайте документацию — там неправильно указана последовательность действий для сброса всех настроек. Делайте следующее: выключаете шнур питания от роутера, зажимаете кнопку Reset на морде свича какой-нибудь скрепкой, и, не отпуская ее, включаете шнур питания обратно. Держите кнопку Reset 30 секунд (за это время на морде успеет загореться лампа «галочка»), потом отпускаете, и ждете пока роутер перегрузится. ПОтом открываете https://192.168.10.1, логин admin пароль admin

- Заходим и видим слева разделы. Возможно, вы увидите мастер первоначальной настройки, который спросит базовые настройки. Рекомендую им воспользоваться, он достойно сделан (настроит ip-адреса и dhcp-сервер для LAN);

Итак, веб-морда открыта, готовы к администрированию.

Заметка номер раз: если Вы меняете конфигурацию vlan, а именно выделение или удаление LAN-портов для отдельного vlan (отправка нетегируемых пакетов с определенного LAN-порта в рамках vlan-сети), необходимо сохранить и активировать настройки, дождаться завершения, и роутер надо полностью обесточить-включить.

Продолжение следует…

Previous Entry | Next Entry

Огонь и стены нашей сети: Настройка файервола D-Link DFL-260

Сейчас компьютерные сети все глубже проникают в нашу повседневную жизнь. Организация и настройка домашней сети перестала быть уделом энтузиастов и по сути уже является необходимостью. Сделать возможным одновременный выход в Интернет с нескольких домашних компьютеров и обеспечить безопасность от угроз – насущная проблема, которую теперь приходится решать домашним пользователям. В данном материале мы кратко расскажем о принципах сетевой безопасности на примере файервола D-Link DFL-260.

Что есть файервол?

Было бы неправильно не сказать пару слов об этом классе устройств в целом. Файервол, или по-другому – межсетевой экран, представляет собой шлюз между внутренней и внешней сетью. Таким образом, в его задачи входит обработка запросов от внутренних пользователей и блокирование всех угроз и попыток совершить вторжение извне. По принципу своей работы файервол практически полностью идентичен домашнему интернет-маршрутизатору или интернет-шлюзу. Однако отличия кроются в большей производительности и расширенной функциональности, позволяющих быстро и гибко управлять сетевым трафиком.

D-Link DFL-260 – яркий представитель из разряда недорогих межсетевых экранов. Он оснащен одним портом WAN (для связи с внешним миром), четырьмя портами LAN (для подключения домашних компьютеров) и портом DMZ (DeMilitarized Zone), который пригодится, в случае если ты захочешь поднимать дома сервер, к которому будет необходимо разрешить доступ из Интернета.

Интерфейс настройки

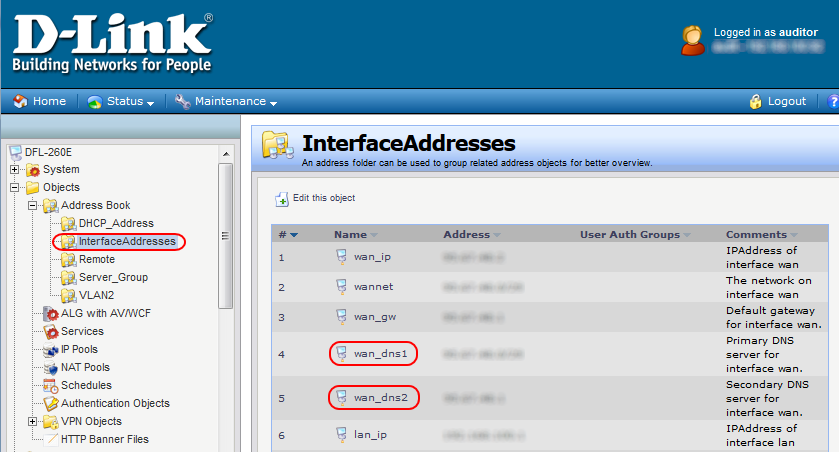

Одним из основных достоинств файервола D-Link является интуитивно понятный веб-интерфейс настройки. Несмотря на простоту, это мощный инструмент для использования всех возможностей данного устройства. В основе лежит идея создания новых объектов/переменных, которые интегрируются в общую среду. Скажем, ты создаешь объект «wan_ip» – IP-адрес на WAN-интерфейсе, задаешь значение и после этого можешь использовать данную переменную при создании правил фильтрации/маршрутизации и др. Таким образом, не обязательно помнить, какой именно IP-адрес задан на интерфейсе (ведь он может выдаваться динамически с DHCP-сервера), значение переменной автоматически будет использоваться всеми функциями. Такой подход применяется не только к значениям IP-адресов. Фактически это основной принцип выстраивания всех настроек данного файервола.

Базовые настройки

Прежде чем переходить к опциям безопасности, в двух словах приведем базовые настройки, необходимые для функционирования устройства в сети. По умолчанию файервол имеет IP-адрес 192.168.1.1, а веб-интерфейс откликается только через SSL HTTP соединение, то есть в адресной строке браузера следует вводить https://192.168.1.1/. Дефолтные логин и пароль – admin/admin. На выбор присутствуют несколько языков интерфейса, в числе которых есть и русский. Таким образом, незнающим иностранных языков не придется копаться в словаре в процессе конфигурирования устройства.

Прежде всего, следует задать параметры интерфейсов. Для этого необходимо перейти в закладку «Интп0фейсы», а затем – в «Ethernet». Там присутствует три интерфейса: LAN, WAN и DMZ. Если с первыми двумя все более-менее ясно, то DMZ в данном случае – это не только физический порт, но и полноценный интерфейс, на который распространяются все функции маршрутизации данного файервола. Для WAN-интерфейса доступно задание статических или динамических настроек IP. В случае же необходимости создания дополнительных соединений (как то PPPoE, PPTP или L2TP) следует перейти к разделу «PPPoE» или «Клиенты PPTP/L2TP», добавить новый субинтерфейс, в настройках которого его следует привязать к физическому WAN-интерфейсу. Кстати, если адрес VPN-сервера требуется задать в виде URL, то в соответствующем пункте настроек необходимо его прописать в виде «dns:domain_name».

Для автоматической выдачи сетевых настроек домашним компьютерам следует поднять DHCP-сервер. Его настройка осуществляется в разделе «Система – DHCP». В общих настройках задается, на каком интерфейсе сервер должен ожидать запросов, а в дополнительных опциях прописываются, собственно, значения параметров, которые сервер будет выдавать клиентам: адреса DNS-серверов, основной шлюз и WINS-серверы.

Правила фильтрации

Теперь перейдем к функциям обеспечения безопасности. Первым пунктом у нас будет создание правил разрешения/запрета того или иного трафика. Сразу хочется отметить, что для обеспечения максимальной безопасности стоит отталкиваться от общего принципа «разрешения только того, что необходимо, и запрещения всего остального».

Итак, перед нами появляется список всех созданных правил. На каждое правило распространяется одно из возможных действий: сбросить (drop), отклонить (reject), быстрое перенаправление (fast forward), разрешить (allow), транслировать (SAT или NAT) или мультиплексировать (Multiplex SAT). Разберемся по порядку. Первые два действия отличаются тем, что в одном случае файервол просто игнорирует запрос (так называемый невидимый режим), а во втором отправляет пакет о закрытии IP-сессии. В целях безопасности предпочтительнее использовать первый вариант, так как во втором варианте файервол явно подтверждает свое присутствие в сети. Все остальные варианты действий – разрешающие. Fast Forward и Allow разрешают маршрутизирование трафика, однако не обеспечивают трансляции адресов, которая необходима для доступа из внутренней сети в Интернет. Таким образом, для всех разрешающих правил из LAN в WAN необходимо выбирать NAT. Он, как известно, позволяет «пользоваться» одним внешним IP-адресом нескольким внутренним. Если же компьютер один или провайдер выдает по контракту несколько внешних IP-адресов, можно каждому домашнему компьютеру сопоставить один внешний IP-адрес. Делается это с помощью SAT, который позволяет транслировать все номера портов с внутреннего IP на внешний и в обратную сторону. Последний вариант – мультиплексирование SAT – пригодится только для переадресации широковещательных (multicast) потоков во внутреннюю сеть.

Что касается отличий разрешающих действий быстрого перенаправления от обычного, то они кроются в принципе работы файервола. Они бывают stateless и statefull. В первом случае каждый пакет рассматривается как отдельный элемент, и, соответственно, принимается решение о его разрешении/запрете вне зависимости от последующих действий запрашивающей стороны. Statefull-фильтры следят за всей сессией передачи данных, поэтапно принимая решение о продолжении соединения. Разумеется, в последнем случае достигается большая защита от нежелательных «гостей». Так вот, быстрое перенаправление (fast forward) отключает функции statefull-инспекции для данного правила.

Для более наглядного объяснения создадим три правила: разрешающее запросы из локальной сети в Интернет, разрешающее доступ к торрент-клиенту из Интернета и запрещающее все остальное.

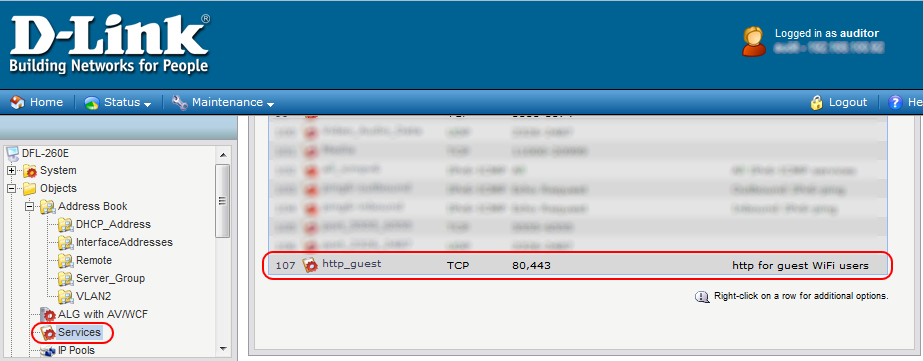

Выбираем действие NAT, так как понадобится трансляция многих внутренних адресов на один внешний, в качестве сервиса выбираем пункт «all_services», источник интерфейс и сеть – lan/lannet, назначение – wan/all-nets. Это правило разрешает и транслирует запросы из внутренней сети любых сервисов. Но, например, такие программы, как торрент-клиент, создают не только исходящие соединения, поэтому для более эффективной работы они должны иметь возможность приема входящих. Для этого создадим еще одно разрешающее правило. Но предварительно потребуется создать сервис с номером порта, соответствующим таковому в настройках торрент-программы.

Переходим в раздел «Объекты – Сервисы» и добавляем новый сервис с именем torrent. Он использует протокол TCP, а номер внешнего и внутреннего портов, как уже говорилось, должен соответствовать тому, что задано в программе клиенте. Допустим, в нашем случае это 14875. Возвращаемся к разделу «Правила – IP-правила». Создаем новое правило со следующими настройками: действие – SAT, сервис – torrent, источник – wan/allnets, назначение – lan/внутренний IP-адрес компьютера с torrent-клиентом. Не нажимая, сразу переходим к закладке SAT, где выбираем «перевести IP-адрес назначения» и указываем IP-адрес компьютера с torrent-клиентом и порт 14875. Теперь торрент-клиент сможет принимать входящие соединения.

Ну и последнее, но, пожалуй, самое важное правило запрета всего остального. Его параметры таковы: действие – drop, сервис – all_services, источник – any/all-nets и назначение так же any/all-nets. Кстати стоит заметить, что первые или находящиеся в списке выше правила имеют больший приоритет, чем нижние. Иными словами, перед принятием решения файервол начинает просматривать список сверху (начиная с первого правила) до тех пор, пока не найдет то, которое соответствует всем критериям поиска. Поэтому если поместить правило запрета на все первым в списке, файервол будет запрещать все действия вне зависимости от того, какие еще правила присутствуют в настройках фильтрации.

VPN-туннелирование

Этот раздел пригодится тем, кто собирается использовать данный файервол для связи удаленных офисов. Итак, есть задача обеспечить конфиденциальную связь между двумя территориально удаленными точками. Очевидно, что придется использовать общедоступные каналы связи, это либо Интернет, либо телефонные сети. С точки зрения дешевизны и скорости предпочтительнее использовать Интернет. А чтобы обеспечить безопасность и конфиденциальность передаваемых данных, организовывается защищенный VPN-туннель. Чаще всего используются IPSec-туннели, хотя в ряде случаев можно использовать протоколы PPTP/L2TP. Также сейчас активно популяризируется применение SSL-туннелей, однако поскольку D-Link DFL-260 не поддерживает работу с таковыми, поговорим о первых трех.

IPSec

Для начала необходимо создать ключ, который будет использоваться для аутентификации. Переходим в раздел «Объекты – Объекты аутентификации» и создаем новый ключ (IPSecKey). Значение можно ввести в виде фразы (набора символов) или в виде шестнадцатеричного ключа. Также возможно создать ключ случайным образом. Далее открываем закладку раздела «Интерфейсы – IPSec» и добавляем новый туннель. В общих настройках выбираем локальную сеть – ту, которая является внутренней для данного файервола, удаленную сеть – ту, которая будет внутренней для удаленного файервола, удаленный конечный узел – внешний IP-адрес удаленного файервола, режим инкапсуляции – туннель, алгоритмы IKE/IPSec – high. Переходим в закладку «Аутентификация», выбираем использование предустановленного ключа и указываем его имя. Далее в закладке «Маршрутизация» ставим галочку около пункта «Динамически добавить маршрут в удаленную сеть, когда туннель установлен». Жмем [ok] – туннель создан. Последнее, что потребуется сделать на данном файерволе, – создать правило, разрешающее трафик из локальной сети в туннель и обратно. Тут надо отметить, что трансляция NAT в данном случае не потребуется, так как маршрут до удаленной сети будет добавлен в таблицу маршрутизации автоматически, и файерволы с обоих концов будут знать о существовании друг друга и путей следования трафика. Таким образом, следует просто разрешить двусторонний обмен внутри туннеля. На удаленном маршрутизаторе следует произвести аналогичные действия по настройке. Разница будет только в параметрах адресов локальной и удаленной сетей и конечного узла.

PPTP/L2TP

В случае с протоколами PPTP/L2TP схема организации туннеля несколько иная. С одной стороны настраивается серверная часть, которая ждет «звонков» от клиентов. Соответственно, в первую очередь нужно создать пользовательскую базу данных. Создаем таковую в закладке «Аутентификация пользователей – Локальные базы данных пользователей». Далее создаем в базе пользователя (или нескольких). Все что потребуется указать, это имя/логин и пароль.

Далее создаем собственно PPTP-сервер. Переходим к закладке «Интерфейсы – Серверы PPTP/L2TP». В общих настройках указываем имя сервера (произвольно), внутренний IP-адрес (адрес сервера внутри туннеля, например, 172.16.1.1), протокол туннелирования – PPTP, фильтр интерфейсов WAN и IP-адрес сервера – wan_ip. Далее в закладке параметров PPP указываем пул выдаваемых клиентам IP-адресов (например, 172.16.1.10-172.16.1.20). Теперь файервол будет ожидать соединений на внешнем (WAN) интерфейсе, а после корректной авторизации открывать туннель и выдавать пользователям IP-адреса из указанного пула.

Но это еще не все. Переходим в раздел «Аутентификация пользователей – Правила аутентификации пользователей» и создаем новое правило. В качестве агента указываем PPP, источник аутентификации – Local (при наличии в сети централизованного RADIUS-сервера можно использовать для авторизации его базу), интерфейс – pptp_server, IP-адрес источника – все сети, адрес терминатора – адрес PPTP-сервера на внешнем интерфейсе (wan_ip). В закладке «Опции аутентификации» указываем имя локальной пользовательской базы, а в опциях PPP-агента – допустимые протоколы авторизации. Остается только настроить правило, разрешающее обмен информацией между PPTP-клиентами и ресурсами внутренней сети.

Настройка со стороны клиента куда более прозрачна. В разделе «Интерфейсы – Клиенты PPTP/L2TP» создаем нового клиента. В настройках указываем используемый протокол – PPTP, удаленный конечный узел – внешний IP-адрес PPTP-сервера, удаленная сеть – либо только внутренняя сеть, находящаяся за PPTP-сервером, либо все сети, если доступ в Интернет будет обеспечен также через PPTP-сервер, логин и пароль для авторизации. Также нужно не забыть создать правило для разрешения трафика через PPTP-соединение.

Поскольку L2TP-туннель использует для шифрования алгоритмы IPSec, его настройка содержит этапы, схожие с конфигурацией как IPSec-туннеля, так и PPTP. Для начала создается PSK-ключ для авторизации (как и в случае с IPSec), далее пользовательская база и логины (по аналогии с настройкой PPTP-сервера). Далее создаем IPSec-туннель в разделе «Интерфейсы – IPSec». Локальной сетью для него по-прежнему будет являться внутренняя сеть, удаленной сетью может быть как внутренняя сеть удаленного файервола, так и любой IP-адрес (например, при необходимости обеспечения доступа сотрудников компании, где бы они ни находились). Выбираем режим инкапсуляции – транспорт, поскольку IPSec будет отвечать только за шифрование трафика внутри L2TP-туннеля, и, собственно, алгоритмы шифрования. Также не забудь указать используемый ключ в закладке «Аутентификация» и поставить галочку «Динамически добавить маршрут в удаленную сеть, когда туннель установлен» в разделе «Маршрутизация». Далее создаем L2TP-сервер в разделе «Интерфейсы – Серверы PPTP/L2TP». Указываем внутренний IP-адрес сервера в туннеле (например, 172.16.2.1), протокол – L2TP, фильтр интерфейсов – l2tp_ipsec (соединения будут устанавливаться через транспорт IPSec) и внешний IP-адрес сервера (wan_ip). Далее в параметрах PPP указываем допустимые виды шифрования MPPE и задаем пул IP-адресов, которые будут выдаваться клиентам (например, 172.16.2.10-172.16.2.20). Туннель создан.

Остается по аналогии настройкой PPTP создавать правило аутентификации пользователей и добавить правило разрешения прохождения трафика внутри туннеля.

В результате

Итак, интерфейсы сконфигурированы, туннели подняты, настроены аутентификация пользователей и правила фильтрации – можно приступать к работе. Как видишь, небольшая коробочка под названием файервол способна на множество полезных функций по обеспечению безопасного информационного обмена. К слову, рассмотренный в примере файервол D-Link DFL-260 имеет более дешевый аналог – DFL-210, который при сохранении почти всех тех же функций и производительности продается по куда более низкой цене. Таким образом, персональный файерволинг может быть рекомендован к применению не только в офисах, но и в домашних условиях.

Profile

- Информационные технологии

Latest Month

| August 2010 | ||||||

| S | M | T | W | T | F | S |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 | 31 |

View All Archives

Tags

View my Tags page

Categories

View my Categories page Powered by LiveJournal.comDesigned by Lilia AhnerИспользуемые источники:

- https://winlinos.blogspot.com/2014/06/d-link-dfl-260e-wifi.html

- https://itisok.ru/stati/d-link-dfl-260e-professionalnaya-nastrojka-routera-s-ogranicheniem-skorostej-klientov-neskolkimi-vlan-dhcp-serverami-otlichnoe-dostupnoe-reshenie-dlya-vashej-korporativnoj-seti

- https://daily-it.livejournal.com/51400.html

Настройка vlan на коммутаторах фирмы Cisco (Часть 1) ~ Сетевые заморочки

Настройка vlan на коммутаторах фирмы Cisco (Часть 1) ~ Сетевые заморочки Пример настройки VLAN в коммутаторах ZyXEL

Пример настройки VLAN в коммутаторах ZyXEL D-link DFL-860E

D-link DFL-860E

Настройка VLAN на Микротик

Настройка VLAN на Микротик Настройка smart-оборудования Zyxel в автономном и «облачном» режимах

Настройка smart-оборудования Zyxel в автономном и «облачном» режимах Базовая инфа (команды) по свитчам DLINK

Базовая инфа (команды) по свитчам DLINK Коммутатор Zyxel GS1200-5 инструкции

Коммутатор Zyxel GS1200-5 инструкции