Содержание

- 1 Настройка VLAN на управляемом коммутаторе Dlink DES-3528

- 2 Vlan: что это такое?

- 3 Для чего нужен vlan?

- 4 Примеры использования vlan

- 5 Схема сети

- 6 Настройка роутера

- 7 Настройка VLAN100, все порты подключены в него.

- 8 Настройка VLAN200, все порты подключены в него.

- 9 VLAN100 и VLAN200

- 10 Сеть управления VLAN99

- 11 89 вопросов по настройке MikroTik

Представим такую ситуацию. У нас есть офис небольшой компании, имеющей в своем арсенале 100 компьютеров и 5 серверов. Вместе с тем, в этой компании работают различные категории сотрудников: менеджеры, бухгалтеры, кадровики, технические специалисты, администраторы. Необходимо, чтобы каждый из отделов работал в своей подсети. Каким образом разграничить трафик этой сети? Вообще есть два таких способа: первый способ – разбить пул IP-адресов на подести и выделить для каждого отдела свою подсеть, второй способ – использование VLAN.

VLAN (Virtual Local Area Network) – группа узлов сети, трафик которой, в том числе и широковещательный, на канальном уровне полностью изолирован от трафика других узлов сети. В современных сетях VLAN – главный механизм для создания логической топологии сети, не зависящей от ее физической топологии.

Технология VLAN определена в документе IEEE 802.1q – открытый стандарт, который описывает процедуру тегирования для передачи информации о принадлежности к VLAN. 802.1q помещает внутрь ethernet фрейма тег, который передает информацию о принадлежности трафика к VLAN.

Рассмотрим поля VLAN TAG:

- TPID (Tag Protocol Identifier) – идентификатор протокола тегирования. Указывает какой протокол используется для тегирования. Для 802.1Q используется значение 0x8100.

- Priority – приоритет. Используется для задания приоритета передаваемого трафика (QoS).

- CFI (Canoncial Format Indicator) – указывает на формат MAC-адреса (Ethernet или Token Ring).

- VID (Vlan Indentifier) – идентификатор VLAN. Указывает какому VLAN принадлежит фрейм. Можно задавать число от 0 до 4094.

Компьютер при отправке фреймов ничего не знает в каком VLAN он находится – этим занимается коммутатор. Коммутатор знает к какому порту подключен компьютер и на основании этого определит в каком VLAN этот компьютер находится.

У коммутатора есть два вида портов:

- Тегированный порт (tagged, trunk) – порт, через который можно передавать или получать трафик нескольких VLAN-групп. При передаче через тегированный порт, к кадру добавляется метка VLAN. Используется для подключения к коммутаторам, маршрутизаторам (то есть тем устройствам, которые распознают метки VLAN).

- Нетегированный порт (untagged, access) – порт, через который передаются нетегированные кадры. Используется для подключения к конечным узлам (компьютерам, серверам). Каждый нетегированный порт находится в определенном VLAN. При передаче трафика с данного порта, метка VLAN удаляется и до компьютера (который не распознает VLAN) идет уже нетегированный трафик. В обратном случае, при приеме трафика на нетегированный порт к нему добавляется метка VLAN.

Настройка VLAN на управляемом коммутаторе Dlink DES-3528

Серия коммутаторов DES-3528/3552 xStack включает в себя стекируемые коммутаторы L2+ уровня доступа, обеспечивающие безопасное подключение конечных пользователей к сети крупных предприятий и предприятий малого и среднего бизнеса (SMB). Коммутаторы обеспечивают физическое стекирование, статическую маршрутизацию, поддержку многоадресных групп и расширенные функции безопасности. Все это делает данное устройство идеальным решением уровня доступа. Коммутатор легко интегрируется с коммутаторами уровня ядра L3 для формирования многоуровневой сетевой структуры с высокоскоростной магистралью и централизованными серверами. Коммутаторы серии DES-3528/3552 снабжены 24 или 48 портами Ethernet 10/100Мбит/с и поддерживают до 4-х uplink-портов Gigabit Ethernet.

Рассмотрим принципы настройки VLAN на управляемых коммутаторах Dlink. В ходе работы изучим способы создания, удаления, изменения VLAN, добавления различных видов портов (тегированных и нетегированных).

Подключение к коммутатору производится через консольный порт с помощью программы HyperTerminal.

С помощью команды show vlan посмотрим информацию о существующих VLAN.

В начальный момент времени все компьютеры находятся в одной подсети и пингуются между собой. Необходимо разделить их так, чтобы PC22, PC20, PC18 находились в одном VLAN, а PC 19, PC21 в другом VLAN. Для этого создаем два VLAN:

- VLAN=10 с именем net1 (PC18, PC20, PC22)

- VLAN=20 с именем net2 (PC19, PC21)

Для коммутаторов исходя из схемы был разработан план настройки портов. При этом учитывалось, что для компьютеров необходимо использовать нетегированные порты, а для связей между коммутаторами тегированные порты. При настройке коммутаторов тегированные порты размещались в VLAN=10 и VLAN=20, а нетегированные порты размещались только в том VLAN, к которому принадлежит компьютер.

На каждом из коммутаторов необходимо настроить порты в соответствии со схемой. На рисунке ниже показан пример настройки SW5. В начале создается vlan с идентификатором net1 и меткой 10. Далее создаем второй vlan net2 с меткой 20. После чего, добавляем порты коммутатора в соответствующие vlan. Порт 1 подключен к компьютеру PC22, который находится в 10 VLAN’е. Значит 1 порт будет нетегированным (untagged). Второй порт по схеме подключен к SW4 и должен пропускать через себя 10 и 20 VLAN’ы.

Остальные коммутаторы настраиваются по аналогии.

Командой show vlan просмотрим каждый из созданных нами VLAN.

Теперь можно посмотреть работу VLAN в действии. Согласно плану наши компьютеры имеют следующие IP-адреса:

- PC18 – 10.90.90.118

- PC19 – 10.90.90.119

- PC20 – 10.90.90.120

- PC21 – 10.90.90.121

- PC22 – 10.90.90.122

Будем пинговать с PC22.

Из результатов видно, что PC22 пингуется с PC20, PC18 так как они находятся в одном VLAN 10. PC21, PC19 недоступны, потому что находятся в другом VLAN 20.

На страницах нашего сайта мы неоднократно использовали термин VLAN в инструкциях по настройке различных роутеров и созданию корпоративной сети. Однако современная vlan технология требует детального изучения, поэтому следующий цикл статей посвящен характеристике и настройке «влан» на различных устройствах.

Данный материал является своего рода «вступительным словом», и здесь мы рассмотрим, что такое VLAN и как технология VLAN помогает в настройке сети.

Рекомендуем также ознакомиться со статьями:

- — тегированный и нетегированный vlan

- — деление локальной сети на подсети с помощью VLAN

- — маршрутизация между vlan на примере cisco 2960

Vlan: что это такое?

VLAN – технология, позволяющая сконфигурировать несколько виртуальных широковещательных доменов в рамках одного физического широковещательного домена.

Другими словами, имея «плоскую» физическую сеть из нескольких или одного коммутатора, можно разделить ее на несколько изолированных друг от друга полноценных «плоских» сетей, таким образом разграничив ПК пользователей по признаку принадлежности к определенному отделу или же в случае с серверами – по определенным ролям и специфике их работы.

В таком случае решаются одновременно несколько проблем:

- — уменьшается количество широковещательных запросов, снижающих пропускную способность сети;

- — улучшается безопасность каждого отдела предприятия, т.к. исключается возможность прослушивания трафика сторонними сотрудниками, не входящими в данный конкретный VLAN;

- — появляется возможность территориально разнести разные отделы и подразделения по признаку принадлежности. То есть, например, сотрудники Отдела кадров, не находясь в одном здании, смогут «видеть» друг друга в рамках своей подсети.

Сетевая архитектура использует VLAN для обеспечения сетевой сегментации сервисов, обычно осуществляемой маршрутизаторами, которые фильтруют широковещательный трафик между разными VLAN-ми, улучшают безопасность сети, выполняют агрегацию подсетей и снижают перегрузку в сети. Коммутаторы не могут передавать трафик между VLAN-ами ввиду ограничения, накладываемого широковещательным доменом.

Некоторые коммутаторы могут иметь функции 3-го сетевого уровня модели OSI, храня и используя таблицу маршрутизации для осуществления передачи трафика между подсетями. В таком случае на коммутаторе создается виртуальный интерфейс конкретного VLAN с определенным ip-адресом и маской подсети. Такой интерфейс выступает в роли шлюза по умолчанию для устройств, находящихся в данном VLAN.

Для чего нужен vlan?

В сетях, основанных на широковещательном трафике, передающемся ко всем устройствам для нахождения пиров, с ростом количества пиров растет и количество широковещательного трафика (который потенциально может почти полностью вытеснить собой полезную нагрузку на сеть).

VLAN-ы же помогают снизить сетевой трафик формированием нескольких широковещательных доменов, разбивая большую сеть на несколько меньших независимых сегментов с небольшим количеством широковещательных запросов, посылаемых к каждому устройству всей сети в целом.

Технология VLAN также помогает создать несколько сетей 3-го уровня модели OSI в одной физической инфраструктуре. Например, если DHCP-сервер, раздающий ip-адреса, включен в коммутатор в определенном VLAN – устройства будут получать адреса только в рамках данного VLAN. Если же DHCP-сервер включен транком с набором из нескольких VLAN – устройства из всех этих VLAN смогут получить адреса.

VLAN работает на 2-м, канальном, уровне сетевой модели OSI, аналогично IP-подсетям, которые оперируют на 3-м, сетевом, уровне. Обычно каждому VLAN соответствует своя IP-подсеть, хотя бывают и исключения, когда в одном VLAN могут существовать несколько разных подсетей. Такая технология у Cisco известна как «ip secondary», а в Linux как «ip alias».

В старых сетевых технологиях пользователям присваивались подсети, основываясь на их географическом местоположении. Благодаря этому они были ограничены физической топологией и расстоянием. VLAN технология же позволяют логически сгруппировать территориально разрозненных пользователей в одни и те же группы подсетей, несмотря на их физическое местонахождение. Используя VLAN, можно легко управлять шаблонами трафика и быстро реагировать на переезд пользователей.

Технология VLAN предоставляет гибкую адаптацию к изменениям в сети и упрощает администрирование.

Примеры использования vlan

Пример разделения сети на несколько VLAN по сегментам в зависимости от ролей и используемых технологий:

- 1) Продуктивный VLAN

- 2) VoIP

- 3) Управление сетью

- 4) SAN – сеть хранилищ данных

- 5) Гостевая сеть

- 6) DMZ-зоны

- 7) Разделение клиентов (в случае с сервис провайдером или дата-центром)

Наиболее часто используемым стандартом для конфигурации VLAN является IEEE 802.1Q, в то время как Cisco имеет свой собственный стандарт ISL, а 3Com – VLT. И IEEE 802.1Q и ISL имеют схожий механизм работы, называемый “явным тегированием” – фрейм данных тегируется информацией о принадлежности к VLAN. Отличие между ними в том, что ISL использует внешний процесс тегирования без модификации оригинального Ethernet-фрейма, а 802.1Q – внутренний, с модификацией фрейма.

Рубрики: корпоративная сеть

Самая непонятная, сложная и странная тема в нашем обзоре – настройка VLAN на Mikrotik. Вы можете найти миллион статей в интернете, но как на зло, ни одна из них не объяснит, как же все-таки настраивается эта технология. Честно признаться, я сам иногда задумываюсь «Как же устроен мозг того разработчика, который реализовал это именно таким образом?».

На курсах Mikrotik не особо уделяют этому время (понять можно, за 3-ех дневной тренинге роутинга особо не расскажешь про данную технологию), и в большинстве случаев, не сразу улавливаешь суть. В голове простого человека сразу же начинают возникать кучу вопросов – как? откуда? Кто роутер? Кто свитч? и т.д. Подливает масло в огонь следующее – реализация отличается на разных железках. «Куда мир катится?» — и я с вами соглашусь. Существует 2 способа реализации на трех типах устройствах. Но обо всем по порядку.

Содержание

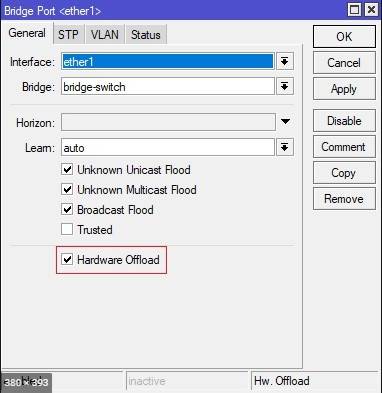

Важный нюанс. С версии прошивки 6.41 изменился подход к реализации. Абсолютно все устройства настраиваются через Bridge. Появилось понятие Hardware Offload – аппаратная разгрузка, означает, что трафик обрабатывается свитч чипом, а не процессором. Параметр выставляется при добавлении порта в бридж. Но если вы имеете в вашей схеме сети в качестве роутера Hap Lite, hAP AC lite или любое устройство из первого и второго пунктов, а также не планируется на этом же устройстве делать порты доступа, создавать и добавлять порты в бридж не нужно.

Вышесказанное может сбить с толку. В первом и втором типе, порты нужно добавлять в Bridge, а настраивать в меню Switch. Но если у вас один порт, который используется для tagged трафика, то добавлять не нужно, просто вешаете на него VLAN-ы. Здесь подразумевается, что это устройство скорее всего роутер. Но если вы добавили все порты в Bridge, и настраиваете в меню Bridge, то вы отключите HW Offload и задействуется ЦП. В третьем типе, все настраивается в Bridge и это будет аппаратная реализация.

Всегда следите за аппаратной разгрузкой, если вы включили функционал, который не поддерживается чипом, разгрузка выключится и трафик побежит через процессор.

В данной инструкции мы остановимся на свитчах третьей серии и будем настраивать Mikrotik VLAN через Bridge для нескольких сценариях:

- Только VLAN100 и все порты подключены в него;

- Только VLAN200 и все порты подключены в него;

- На коммутаторе VLAN100 и VLAN200;

- Управления VLAN99 и VLAN.

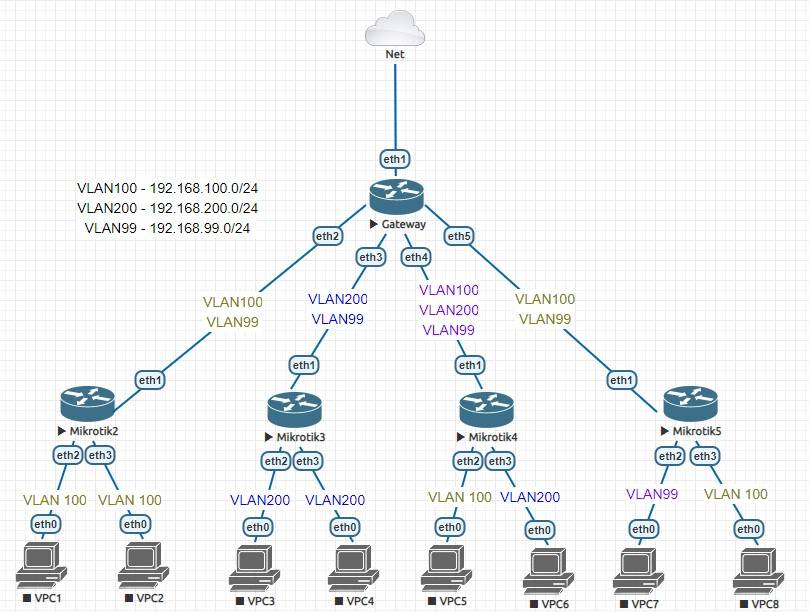

Схема сети

Мы имеем:

- VLAN100 – 192.168.100.0/24 – для ПК и принтеров;

- VLAN200 – 192.168.200.0/24 – для ПК и принтеров;

- VLAN99 – 192.168.99.0/24 – management сеть;

- Gateway – выполняет роль роутера и имеет доступ во все сети;

- Mikrotik2-5 – коммутаторы;

- VPC7 – админский ПК, полный доступ;

- RouterOS версии 6.46.4.

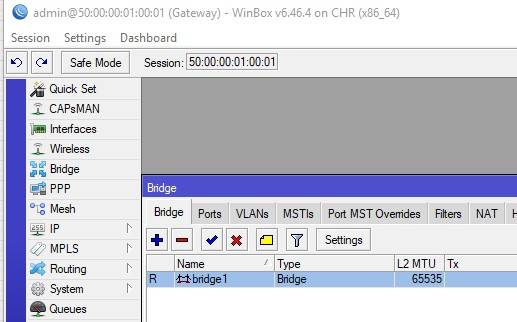

Настройка роутера

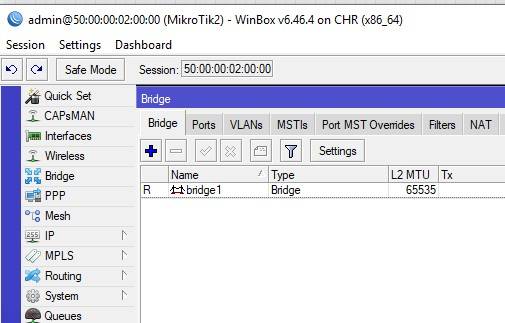

Роутер на то и роутер чтобы управлять трафиком через firewall. Но мы не будем настраивать правила фильтрации в данной статье. Так же у нас не будет включена Hardware Offload т.к. мы используем лабораторный стенд и отсутствуют какие-либо чипы коммутации. Чипы коммутации отсутствуют на RouterBoard серии CCR и виртуалок CHR. Первым делом создадим bridge и добавим в него ether2-5.

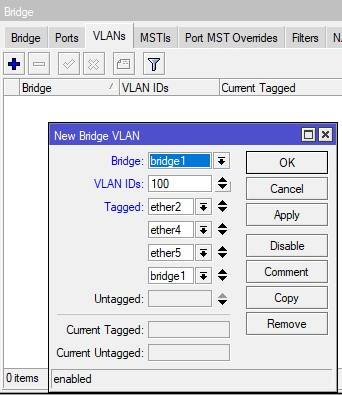

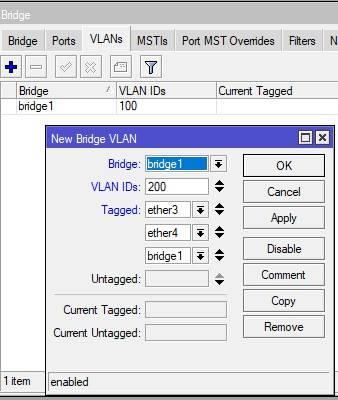

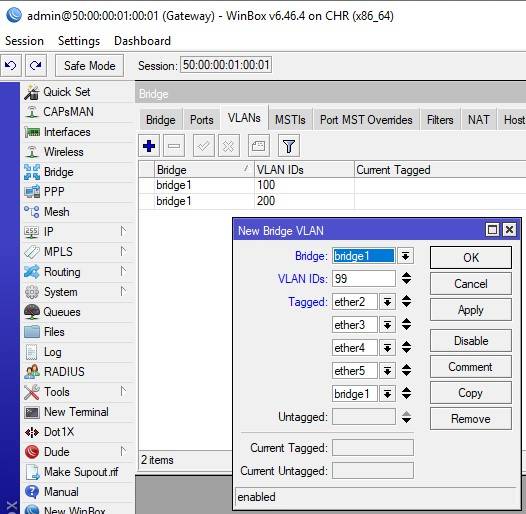

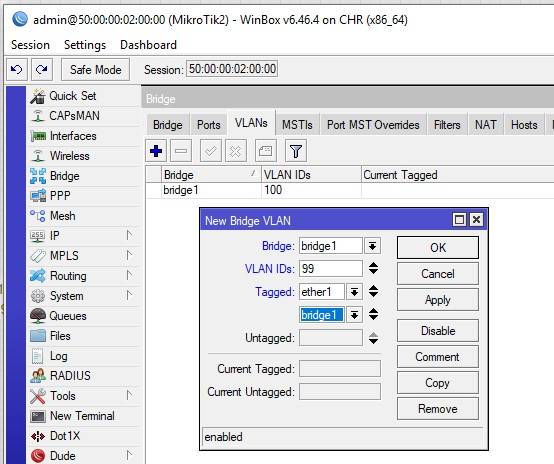

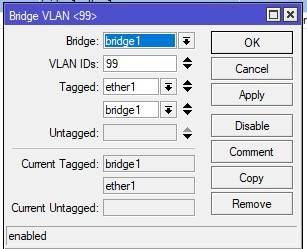

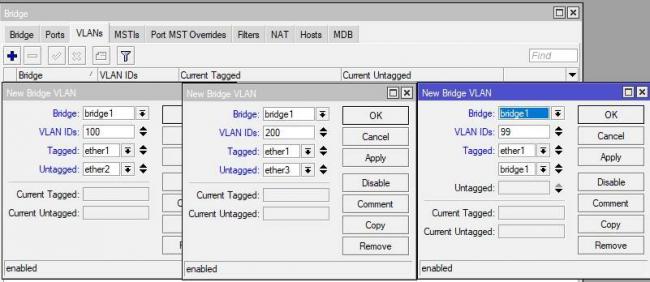

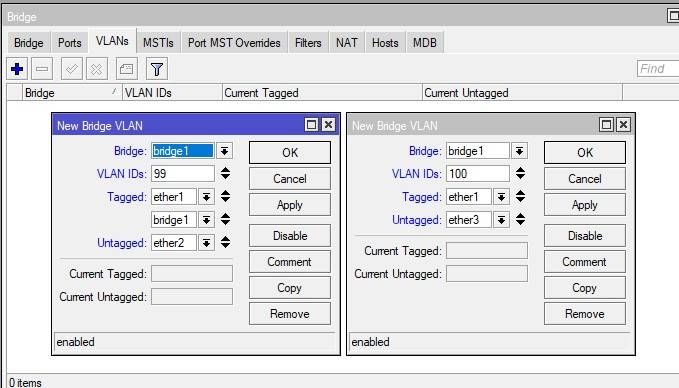

На вкладке VLANs укажем сети.

Согласно схеме коммутации, у нас есть ПК в VLAN100 за Mikrotik2, Mikrotik4, Mikrotik5, в связи с этим указываем соответствующие Tagged интерфейсы. Добавляем бридж в бридж, это так сказать некий порт, между роутером и сетью который позволяет понимать трафик в определенном VLAN. Проделываем аналогично для 200-ой сети.

Далее настроим сеть управления, в которой будут коммутаторы и роутер, а также ПК VPC7.

«Почему так?» —спросите вы. Потому что данный тег нужно передавать на все коммутаторы, чтобы ими управлять, принимая его на устройствах.

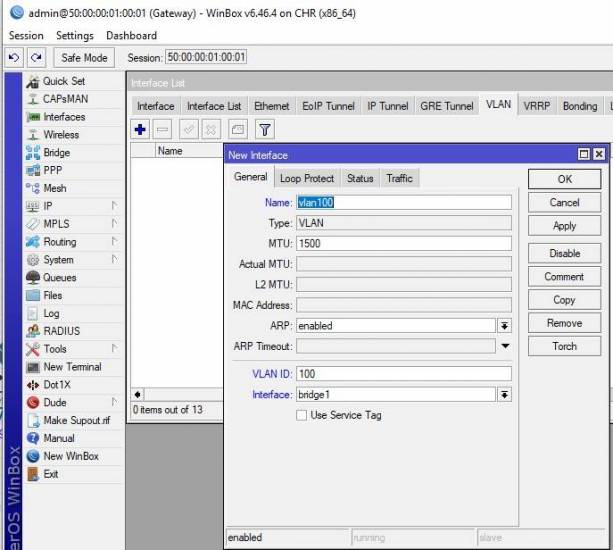

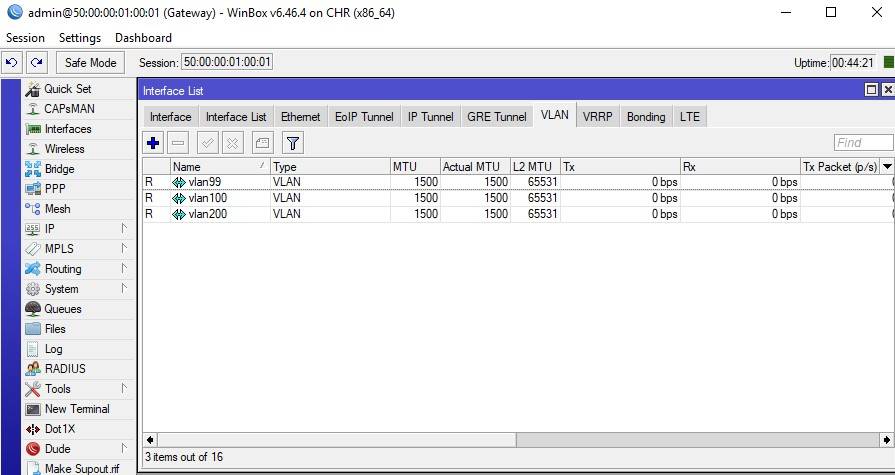

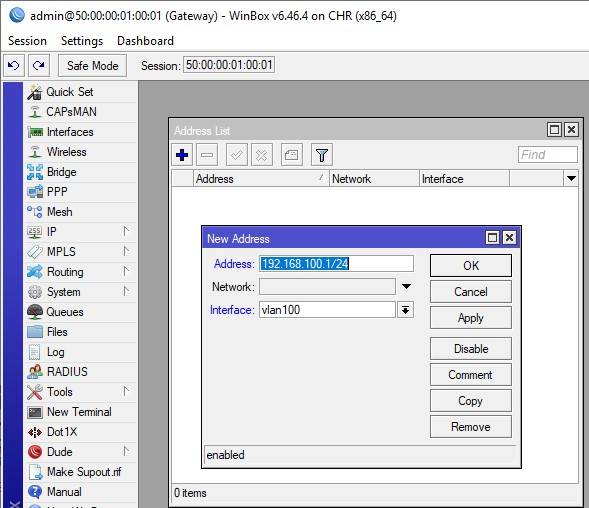

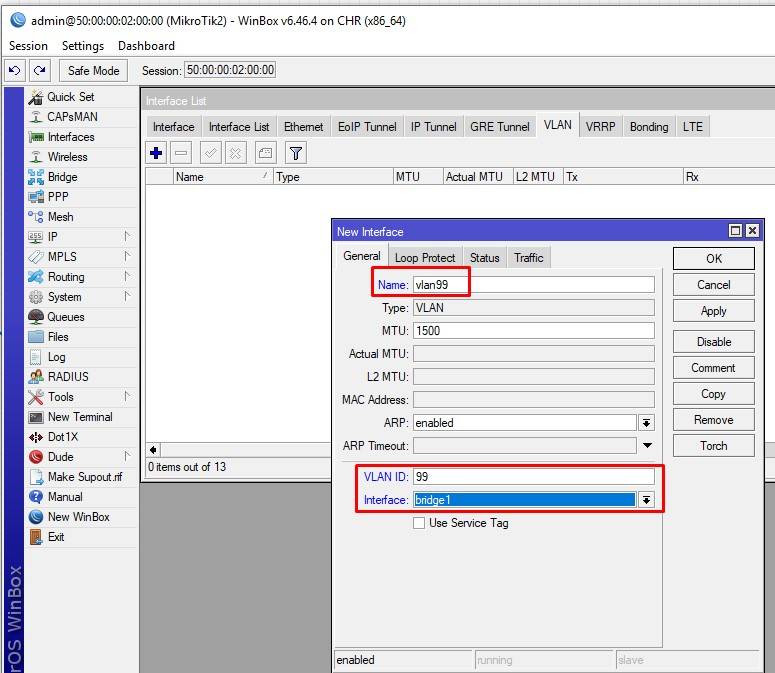

Далее создадим VLAN интерфейсы и укажем на них адреса. В Interfaces создадим новый указав понятное название и VID. Обязательно указываем bridge1, т.к. повесить метку на физический интерфейс не получится, в связи с тем, что он находится в slave режиме (зависит от bridge).

Создаем по аналогии для меток 200 и 99.

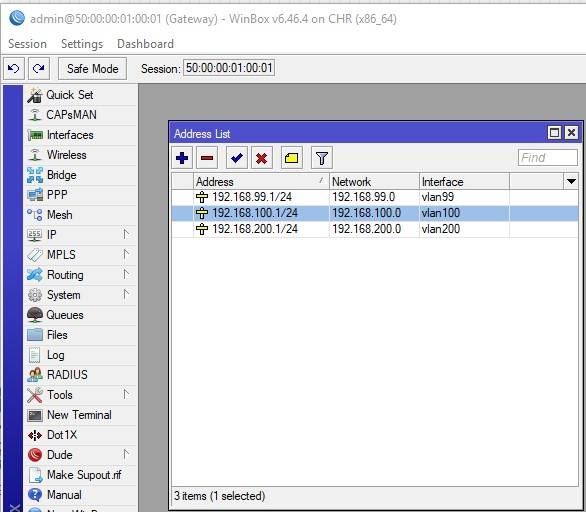

Далее задаем адреса на интерфейсы:

- VLAN100 – 192.168.100.1/24;

- VLAN200 – 192.168.200.1/24;

- VLAN99 – 192.168.99.1/24.

По аналогии добавляем адреса для сетей 200 и 99 выбрав соответствующее интерфейсы.

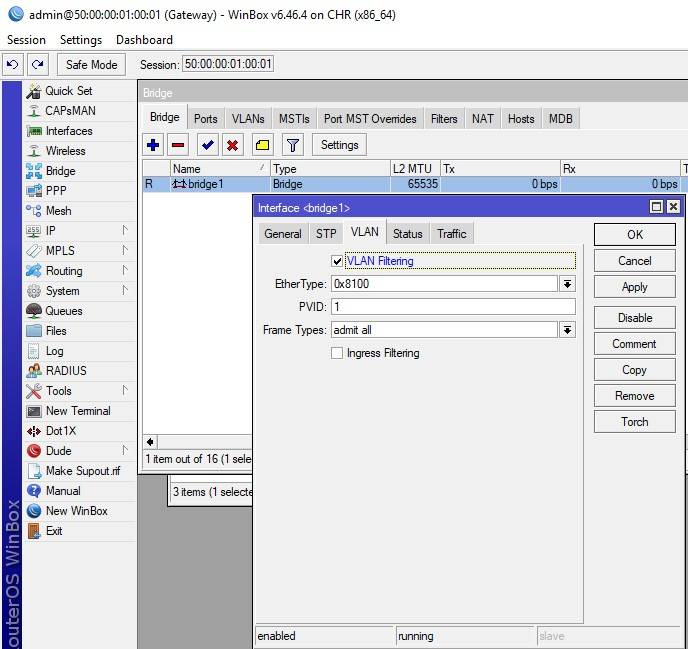

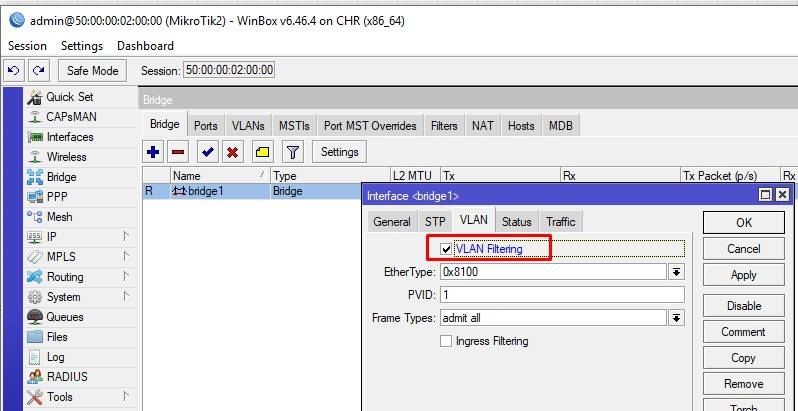

Все что мы сделали выше – подготовительные работы. Еще ничего не работает, метки не бегают, адреса фейковые. Обязательно все перепроверим и только после этого, открываем свойства bridge1 и включаем VLAN Filtering. Все начинает работать, до этой галочки – нет.

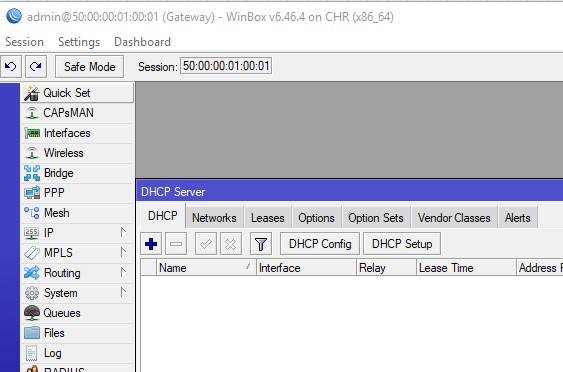

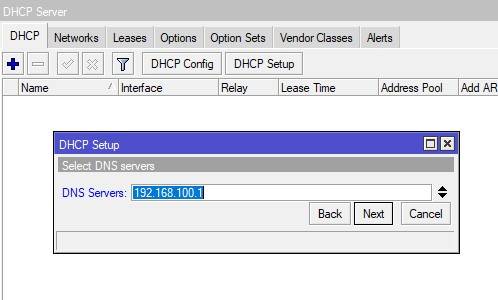

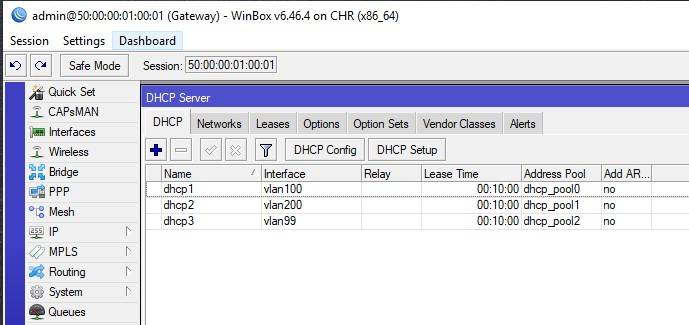

Сохраняем и перейдем к созданию DHCP серверов для Vlan сетей на нашем микротике Открываем IP – DHCP Server и жмем DHCP Setup.

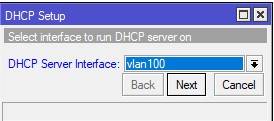

Выбираем интерфейс, на котором будет работать служба DHCP.

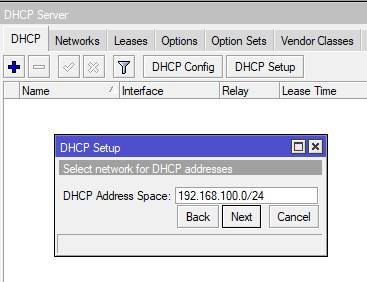

На следующем шаге ничего не меняем.

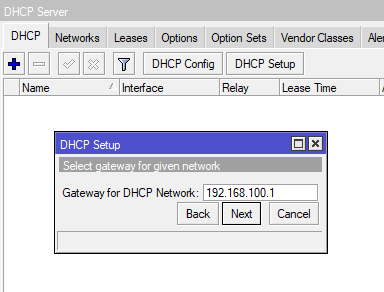

Следом необходимо указать шлюз. В данном случае будет 192.168.100.1

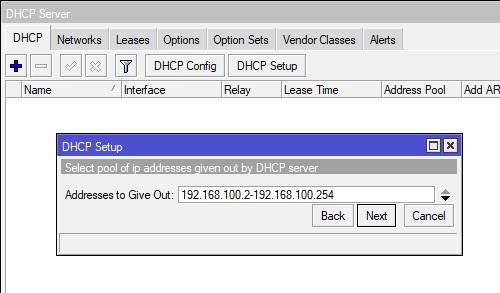

Далее нам предлагают указать выдаваемый пул адресов.

DNS-сервер. В нашей инсталляции будет свой на каждый VLAN, т.е. 192.168.100.1. Если у вас уже есть DNS сервера, можете указать их.

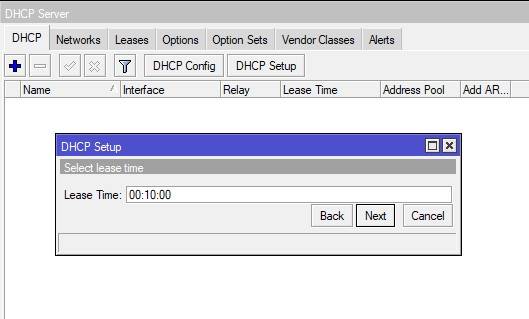

И последнее – время аренды. Оставим по умолчанию.

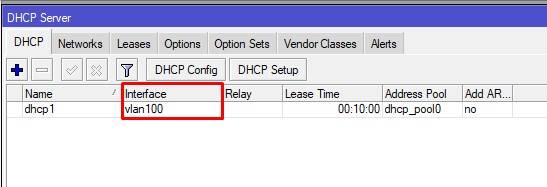

После создания проверим, на верном ли интерфейсе у нас работает служба.

По аналогии создаем для 200 и 99.

На этом базовая настройка шлюза завершена.

Настройка VLAN100, все порты подключены в него.

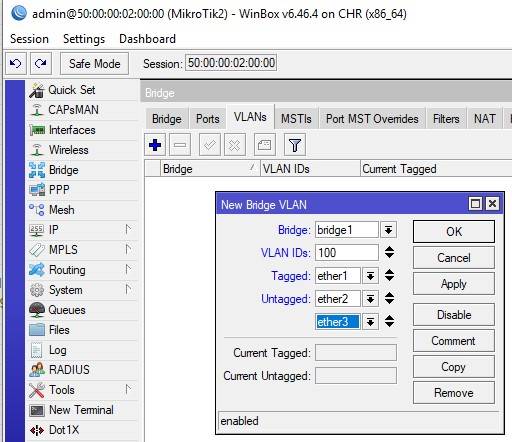

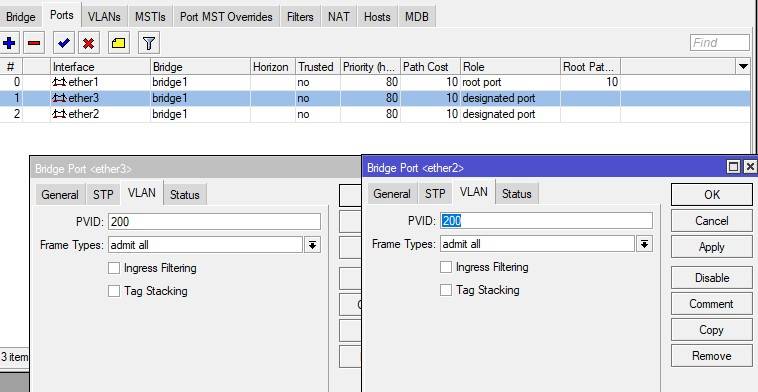

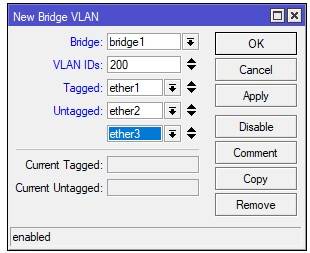

Согласно нашей схеме, нам нужно принять два тега: 100 и 99. Первый для ПК, второй для управления самим коммутатором (service tag). Создадим bridge.

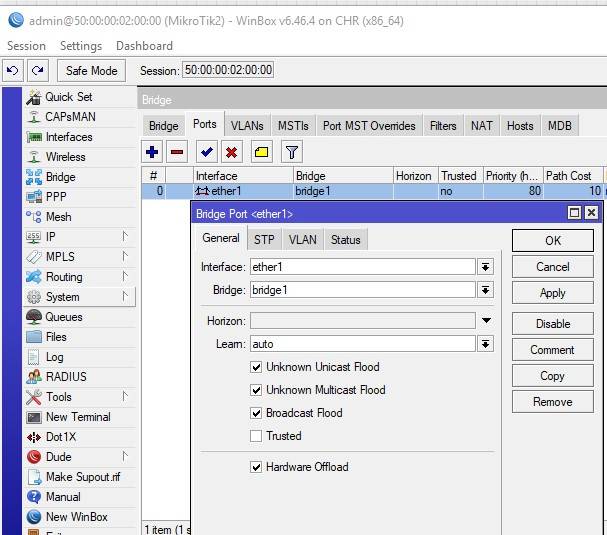

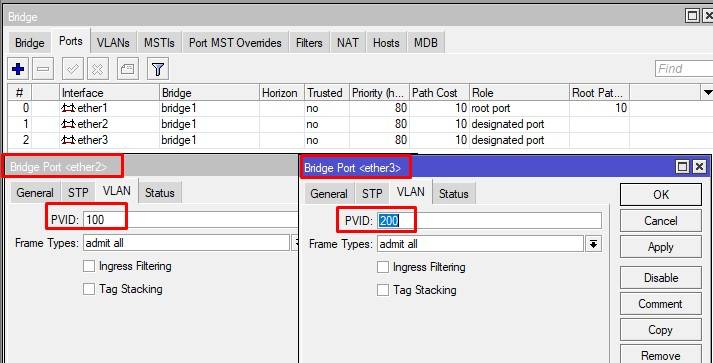

Добавим в него tagged ether1.

Untagged ether2, ether3. Указав PVID 100 на вкладке VLAN.

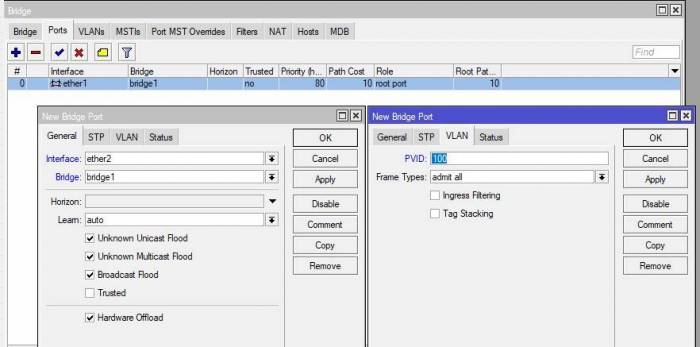

Переходим в вкладку VLANs бриджа. Указываем тегированные и не тегированные порты. В нашем случае tagged ether1, untagged ether2 и ether3.

Добавляем VLAN для управления.

Перепроверив, включаем фильтрацию.

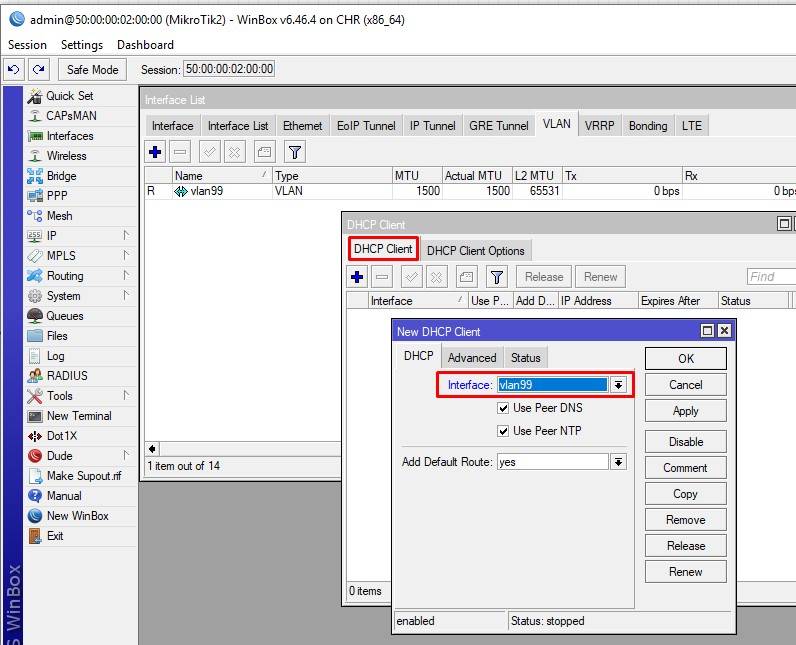

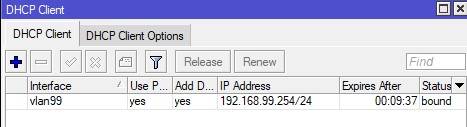

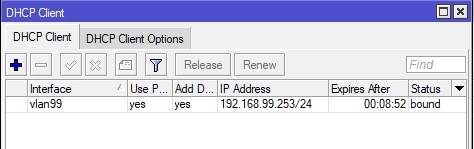

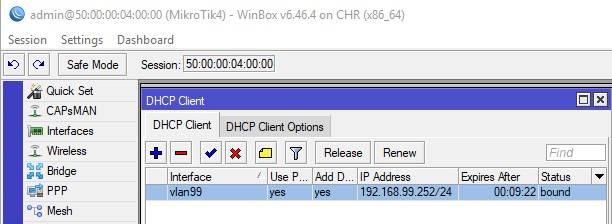

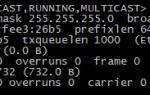

Далее нужно получить адрес из сети управления.

Повесим DHCP-Client на него.

После чего мы удачно получили адрес.

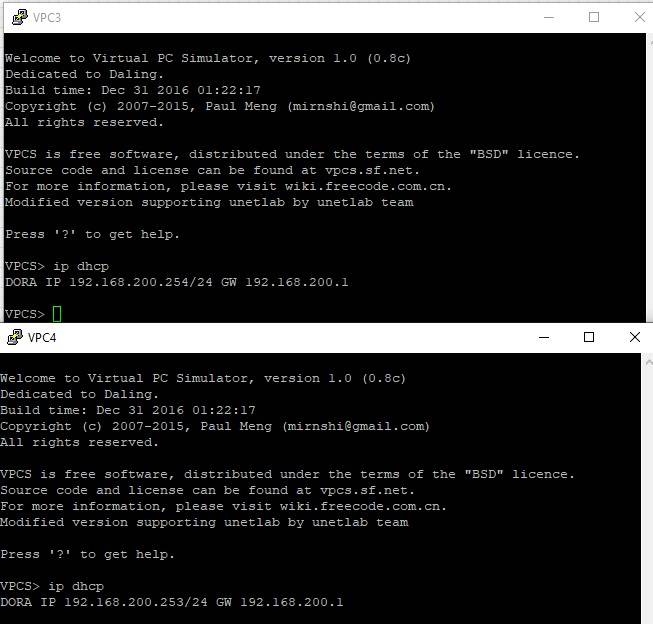

Далее нам нужно включить наши ПК и проверить какие адреса мы получили на них.

Настройка VLAN200, все порты подключены в него.

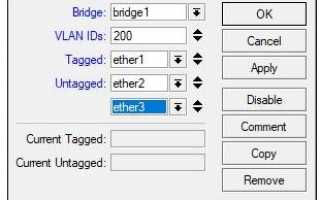

Настройка будет аналогична предыдущему примеру, за исключением номеров тэгов. В бридже на интерфейсах доступа укажем PVID 200.

Укажем порты и сеть управления.

После, создаем интерфейс в Interfaces, вешаем на бридж и включаем DHCP-Client.

Включаем ПК и принимаем адреса.

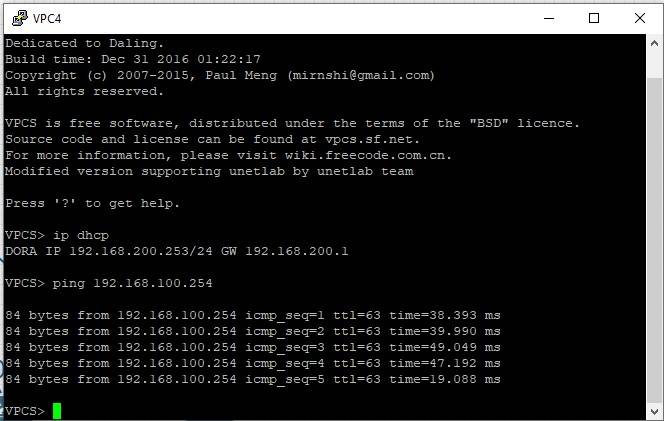

Проверим связь между VPC4 и VPC1

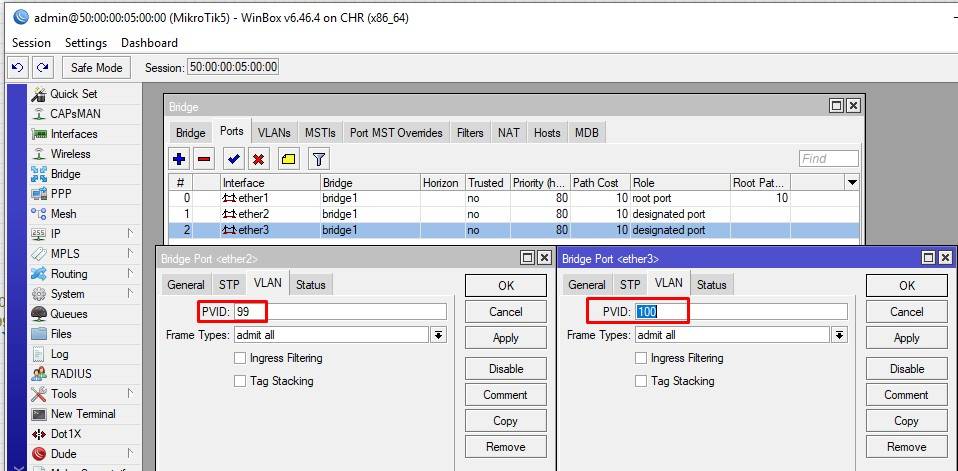

VLAN100 и VLAN200

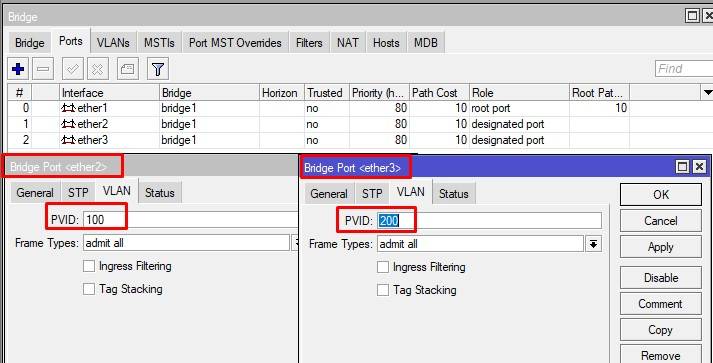

В предыдущих двух примерах мы настраивали свитчи только под определенные метки. А что, если на одном свитче живут разные сети. После создания бриджа на этапе добавления интерфейсов нужно указать соответствующее PVID. В нашем случае ether2 – 100, ether3 – 200.

Настраиваем порты.

Не забываем включить фильтрацию и проверим что коммутатор получил адрес из нужной сети.

Включим рабочие станции.

Сеть управления VLAN99

Ну и напоследок представим, что в одном коммутаторе доступа есть ПК административного персонала, за которыми работают администраторы, а также обычные пользователи. Посмотрим на PVID для интерфейсов.

Т.к. нам нужно чтобы ПК администратора VP7 был в одной сети с коммутаторами и роутером, сделаем его untagged.

Получим адрес управления.

Включим оба ПК.

Попробуем проверить связь с коммутаторами и ПК.

Взглянем на DHCP сервер.

89 вопросов по настройке MikroTik

Вы хорошо разбираетесь в Микротиках? Или впервые недавно столкнулись с этим оборудованием и не знаете, с какой стороны к нему подступиться? В обоих случаях вы найдете для себя полезную информацию в курсе «Настройка оборудования MikroTik». 162 видеоурока, большая лабораторная работа и 89 вопросов, на каждый из которых вы будете знать ответ. Подробности и доступ к началу курса бесплатно тут.

Используемые источники:

- https://netclo.ru/razdelyaem-set-s-pomoshhyu-vlan/

- https://tvoi-setevichok.ru/korporativnaya-set/chto-takoe-vlan-tehnologiya-i-nastroyka.html

- https://mikrotiklab.ru/nastrojka/artga-vlan.html

Пример настройки VLAN в коммутаторах ZyXEL

Пример настройки VLAN в коммутаторах ZyXEL Настройка smart-оборудования Zyxel в автономном и «облачном» режимах

Настройка smart-оборудования Zyxel в автономном и «облачном» режимах Коммутатор Zyxel GS1200-5 инструкции

Коммутатор Zyxel GS1200-5 инструкции

Support

Support Настраиваем VLAN на сетевом оборудовании от MikroTik

Настраиваем VLAN на сетевом оборудовании от MikroTik Как настраивать Cisco 2960

Как настраивать Cisco 2960 Настройка VLAN интерфейсов в Linux

Настройка VLAN интерфейсов в Linux