Содержание

Самая непонятная, сложная и странная тема в нашем обзоре – настройка VLAN на Mikrotik. Вы можете найти миллион статей в интернете, но как на зло, ни одна из них не объяснит, как же все-таки настраивается эта технология. Честно признаться, я сам иногда задумываюсь «Как же устроен мозг того разработчика, который реализовал это именно таким образом?».

На курсах Mikrotik не особо уделяют этому время (понять можно, за 3-ех дневной тренинге роутинга особо не расскажешь про данную технологию), и в большинстве случаев, не сразу улавливаешь суть. В голове простого человека сразу же начинают возникать кучу вопросов – как? откуда? Кто роутер? Кто свитч? и т.д. Подливает масло в огонь следующее – реализация отличается на разных железках. «Куда мир катится?» — и я с вами соглашусь. Существует 2 способа реализации на трех типах устройствах. Но обо всем по порядку.

Содержание

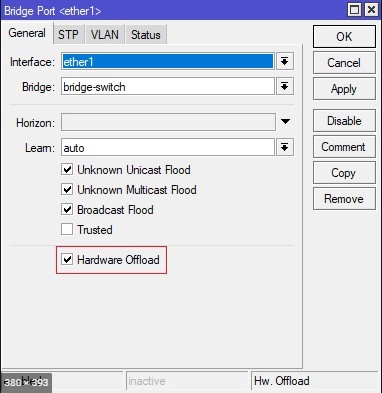

Важный нюанс. С версии прошивки 6.41 изменился подход к реализации. Абсолютно все устройства настраиваются через Bridge. Появилось понятие Hardware Offload – аппаратная разгрузка, означает, что трафик обрабатывается свитч чипом, а не процессором. Параметр выставляется при добавлении порта в бридж. Но если вы имеете в вашей схеме сети в качестве роутера Hap Lite, hAP AC lite или любое устройство из первого и второго пунктов, а также не планируется на этом же устройстве делать порты доступа, создавать и добавлять порты в бридж не нужно.

Вышесказанное может сбить с толку. В первом и втором типе, порты нужно добавлять в Bridge, а настраивать в меню Switch. Но если у вас один порт, который используется для tagged трафика, то добавлять не нужно, просто вешаете на него VLAN-ы. Здесь подразумевается, что это устройство скорее всего роутер. Но если вы добавили все порты в Bridge, и настраиваете в меню Bridge, то вы отключите HW Offload и задействуется ЦП. В третьем типе, все настраивается в Bridge и это будет аппаратная реализация.

Всегда следите за аппаратной разгрузкой, если вы включили функционал, который не поддерживается чипом, разгрузка выключится и трафик побежит через процессор.

В данной инструкции мы остановимся на свитчах третьей серии и будем настраивать Mikrotik VLAN через Bridge для нескольких сценариях:

- Только VLAN100 и все порты подключены в него;

- Только VLAN200 и все порты подключены в него;

- На коммутаторе VLAN100 и VLAN200;

- Управления VLAN99 и VLAN.

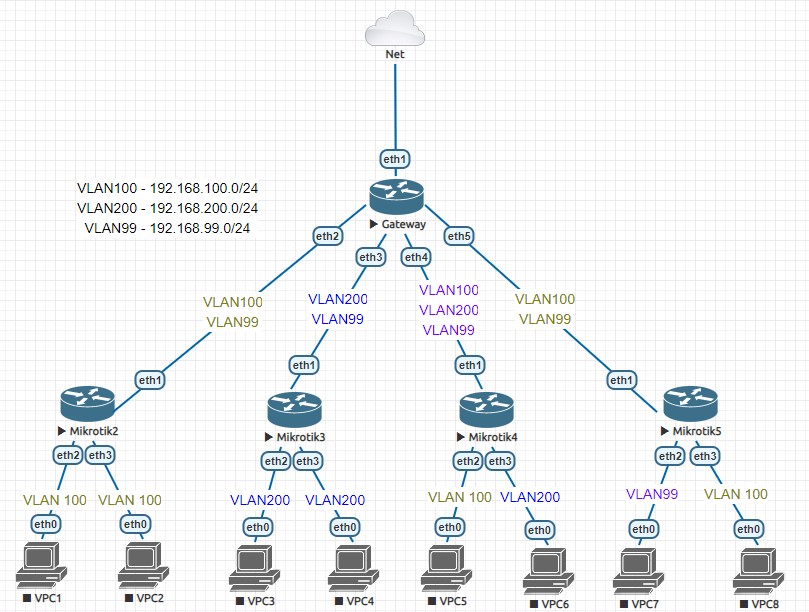

Схема сети

Мы имеем:

- VLAN100 – 192.168.100.0/24 – для ПК и принтеров;

- VLAN200 – 192.168.200.0/24 – для ПК и принтеров;

- VLAN99 – 192.168.99.0/24 – management сеть;

- Gateway – выполняет роль роутера и имеет доступ во все сети;

- Mikrotik2-5 – коммутаторы;

- VPC7 – админский ПК, полный доступ;

- RouterOS версии 6.46.4.

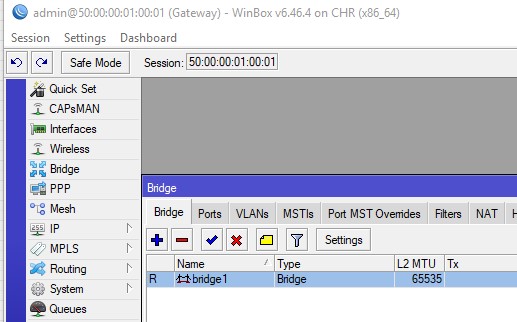

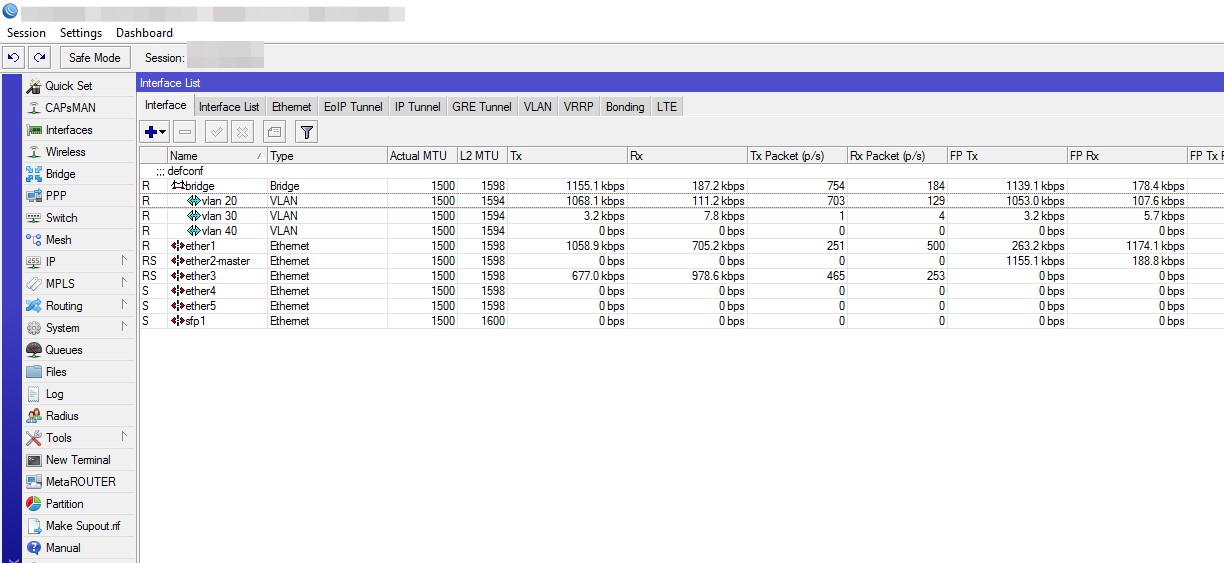

Настройка роутера

Роутер на то и роутер чтобы управлять трафиком через firewall. Но мы не будем настраивать правила фильтрации в данной статье. Так же у нас не будет включена Hardware Offload т.к. мы используем лабораторный стенд и отсутствуют какие-либо чипы коммутации. Чипы коммутации отсутствуют на RouterBoard серии CCR и виртуалок CHR. Первым делом создадим bridge и добавим в него ether2-5.

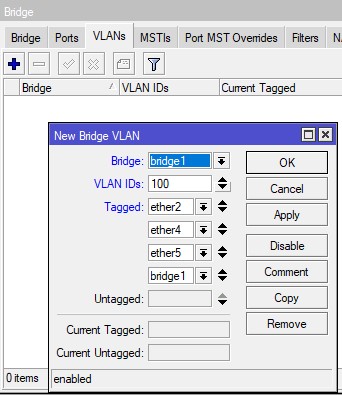

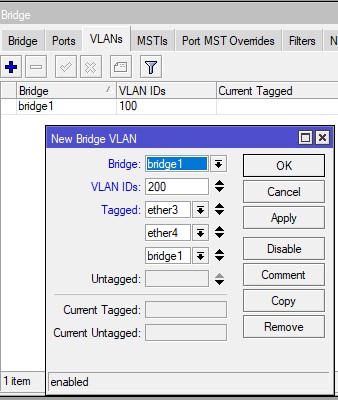

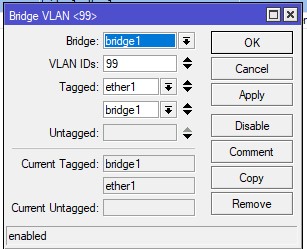

На вкладке VLANs укажем сети.

Согласно схеме коммутации, у нас есть ПК в VLAN100 за Mikrotik2, Mikrotik4, Mikrotik5, в связи с этим указываем соответствующие Tagged интерфейсы. Добавляем бридж в бридж, это так сказать некий порт, между роутером и сетью который позволяет понимать трафик в определенном VLAN. Проделываем аналогично для 200-ой сети.

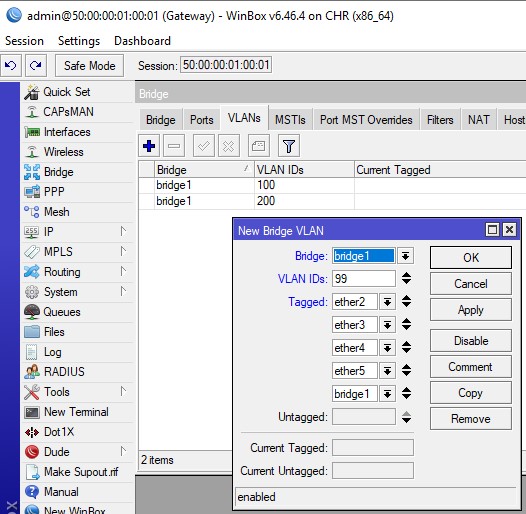

Далее настроим сеть управления, в которой будут коммутаторы и роутер, а также ПК VPC7.

«Почему так?» —спросите вы. Потому что данный тег нужно передавать на все коммутаторы, чтобы ими управлять, принимая его на устройствах.

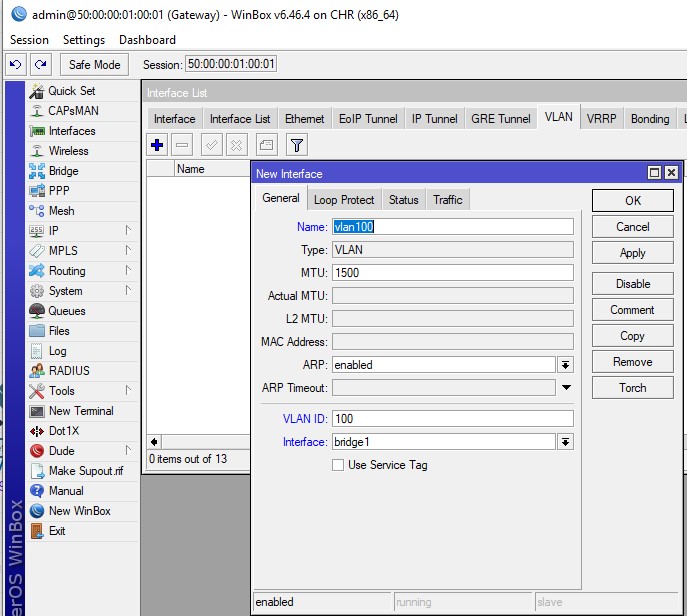

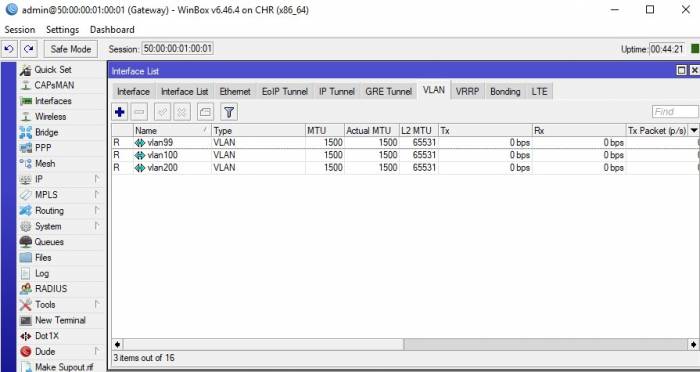

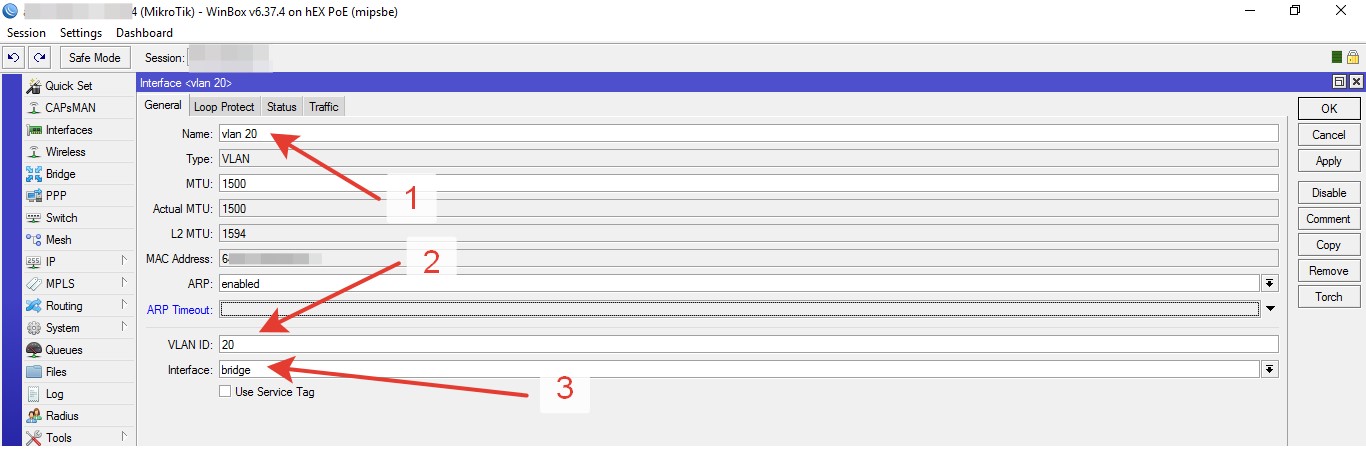

Далее создадим VLAN интерфейсы и укажем на них адреса. В Interfaces создадим новый указав понятное название и VID. Обязательно указываем bridge1, т.к. повесить метку на физический интерфейс не получится, в связи с тем, что он находится в slave режиме (зависит от bridge).

Создаем по аналогии для меток 200 и 99.

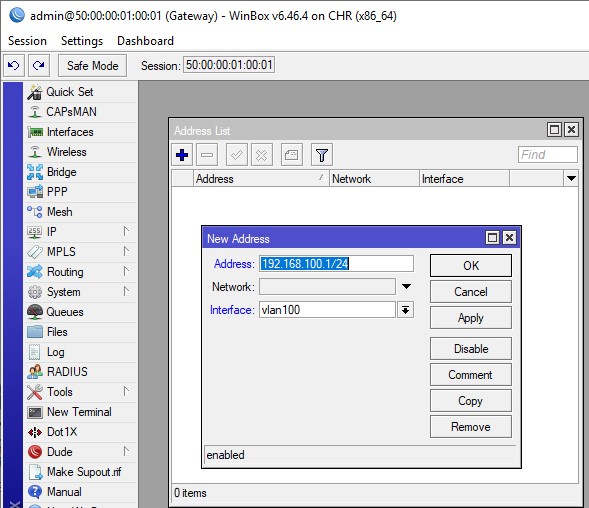

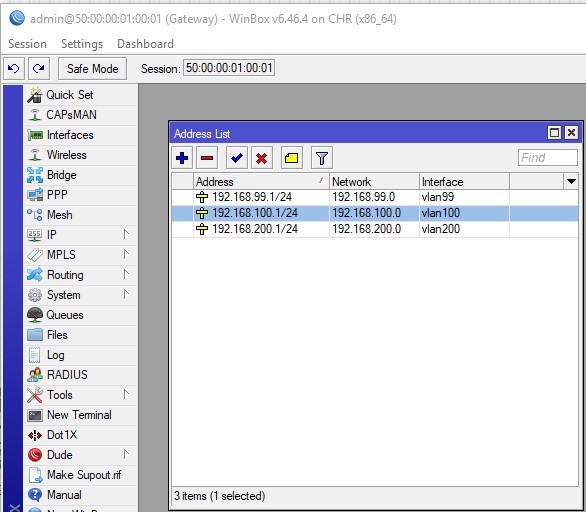

Далее задаем адреса на интерфейсы:

- VLAN100 – 192.168.100.1/24;

- VLAN200 – 192.168.200.1/24;

- VLAN99 – 192.168.99.1/24.

По аналогии добавляем адреса для сетей 200 и 99 выбрав соответствующее интерфейсы.

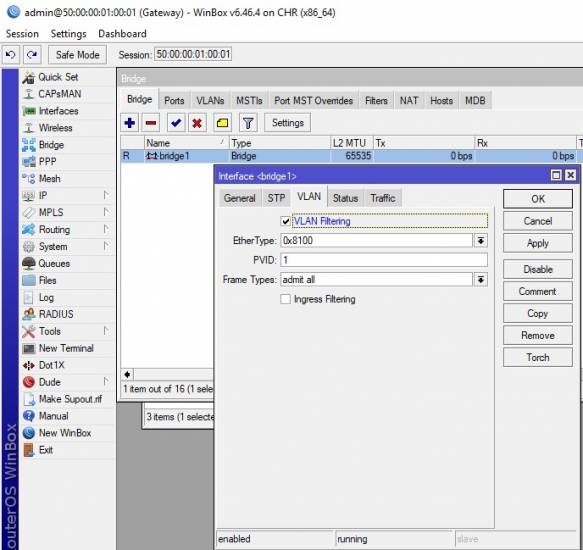

Все что мы сделали выше – подготовительные работы. Еще ничего не работает, метки не бегают, адреса фейковые. Обязательно все перепроверим и только после этого, открываем свойства bridge1 и включаем VLAN Filtering. Все начинает работать, до этой галочки – нет.

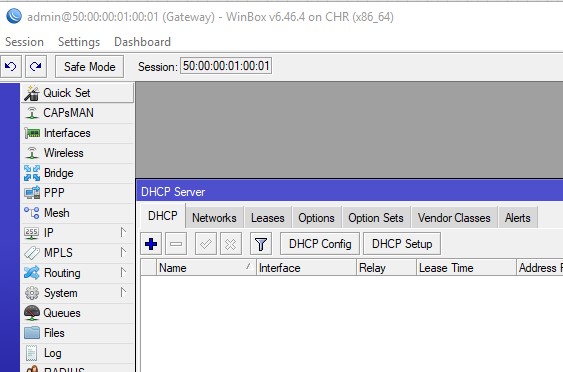

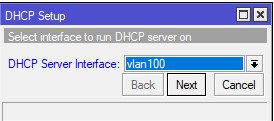

Сохраняем и перейдем к созданию DHCP серверов для Vlan сетей на нашем микротике Открываем IP – DHCP Server и жмем DHCP Setup.

Выбираем интерфейс, на котором будет работать служба DHCP.

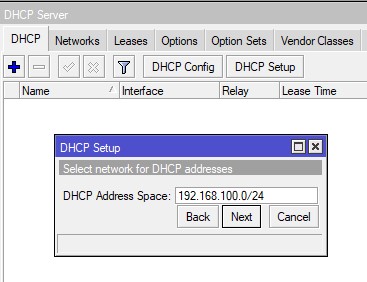

На следующем шаге ничего не меняем.

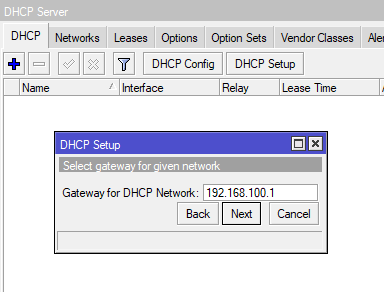

Следом необходимо указать шлюз. В данном случае будет 192.168.100.1

Далее нам предлагают указать выдаваемый пул адресов.

DNS-сервер. В нашей инсталляции будет свой на каждый VLAN, т.е. 192.168.100.1. Если у вас уже есть DNS сервера, можете указать их.

И последнее – время аренды. Оставим по умолчанию.

После создания проверим, на верном ли интерфейсе у нас работает служба.

По аналогии создаем для 200 и 99.

На этом базовая настройка шлюза завершена.

Настройка VLAN100, все порты подключены в него.

Согласно нашей схеме, нам нужно принять два тега: 100 и 99. Первый для ПК, второй для управления самим коммутатором (service tag). Создадим bridge.

Добавим в него tagged ether1.

Untagged ether2, ether3. Указав PVID 100 на вкладке VLAN.

Переходим в вкладку VLANs бриджа. Указываем тегированные и не тегированные порты. В нашем случае tagged ether1, untagged ether2 и ether3.

Добавляем VLAN для управления.

Перепроверив, включаем фильтрацию.

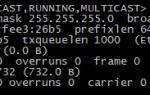

Далее нужно получить адрес из сети управления.

Повесим DHCP-Client на него.

После чего мы удачно получили адрес.

Далее нам нужно включить наши ПК и проверить какие адреса мы получили на них.

Настройка VLAN200, все порты подключены в него.

Настройка будет аналогична предыдущему примеру, за исключением номеров тэгов. В бридже на интерфейсах доступа укажем PVID 200.

Укажем порты и сеть управления.

После, создаем интерфейс в Interfaces, вешаем на бридж и включаем DHCP-Client.

Включаем ПК и принимаем адреса.

Проверим связь между VPC4 и VPC1

VLAN100 и VLAN200

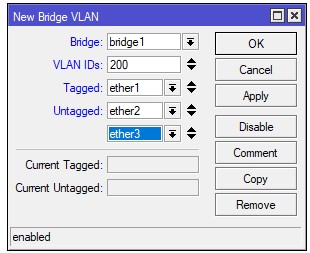

В предыдущих двух примерах мы настраивали свитчи только под определенные метки. А что, если на одном свитче живут разные сети. После создания бриджа на этапе добавления интерфейсов нужно указать соответствующее PVID. В нашем случае ether2 – 100, ether3 – 200.

Настраиваем порты.

Не забываем включить фильтрацию и проверим что коммутатор получил адрес из нужной сети.

Включим рабочие станции.

Сеть управления VLAN99

Ну и напоследок представим, что в одном коммутаторе доступа есть ПК административного персонала, за которыми работают администраторы, а также обычные пользователи. Посмотрим на PVID для интерфейсов.

Т.к. нам нужно чтобы ПК администратора VP7 был в одной сети с коммутаторами и роутером, сделаем его untagged.

Получим адрес управления.

Включим оба ПК.

Попробуем проверить связь с коммутаторами и ПК.

Взглянем на DHCP сервер.

89 вопросов по настройке MikroTik

Вы хорошо разбираетесь в Микротиках? Или впервые недавно столкнулись с этим оборудованием и не знаете, с какой стороны к нему подступиться? В обоих случаях вы найдете для себя полезную информацию в курсе «Настройка оборудования MikroTik». 162 видеоурока, большая лабораторная работа и 89 вопросов, на каждый из которых вы будете знать ответ. Подробности и доступ к началу курса бесплатно тут.

Приветствую всех! Хотел поделится простой настройкой, как сделать несколько trunk портов на роутере Mikrotik. Пусть это будет ещё одним из способов, среди остальных описанных в Интернете, который поможет вспомнить, как это сделать. Итак начнём!

Давайте придумаем сеть, в которой будут следующие vlan-ы:

- vlan 150: сеть для роутеров и серверов

- vlan 151: сеть для пользователей

- vlan 152: сеть для бухгалтерии

- vlan 153: гостевая сеть

Для экспериментов можно взять образ RouterOS — VirtualBox, который можно скачать на официальном сайте, под названием Cloud Hosted Router. Далее создаём виртуальную машину для роутера, выделаем ей 128 Мб ОЗУ и для примера 5 сетевых портов. Запускаем виртуальную машину и подключившись WinBox-ом к роутеру начинаем конфигурацию. Порты можно распределить так:

- ether1 – будет access портом для vlan 151

- ether2 – будет access портом для vlan 152

- ether3 – будет access портом для vlan 153

- ether4 – trunk

- ether5 – trunk

Теперь объединим порты для trunk мостом. Создаём мост и обзываем его, к примеру bridge-trunk.

Bridge - Плюс – Name bridge-trunk

После в созданный мост добавляем порты

Bridge – Ports – Плюс – Interface: ether4, Brige: brige-trunk

Так же добавляем ether5 в мост.

Теперь можно на только что созданный мост повестить требуемые нам vlan-ы, которые надо передавать по trunk портам.

Interface – VLAN – плюс – Name: vlan151-lan, VLAN ID: 151, Interface: bridge-trunk

Таким же способом добавляем остальные vlan-ы.

Собственно и всё. Остаётся только раскидать vlan-ы по access портам. Для этого создаём мосты для каждого vlan-а.

Bridge - Плюс – Name bridge-vlan151

И так для vlan 152, 153

И теперь добавляем в эти мосты vlan-ы и нужные ether порты. Получается так:

Готово. Схема которые мы придумали реализована.

– Wi-Fi сети (с разделением на гостевой и служебный Wi-Fi);

– VoIP телефонии (Voice VLAN);

– серверов компании;

– сотрудников компании;

– служебный vlan (для коммутаторов, Wi-Fi точке доступа и другого сетевого оборудования).

Далее подключаемся к маршрутизатору и заходим в раздел Interfaces для создания новых VLAN:

- Нажимаем «+» и выбираем «VLAN».

- В разделе «General», необходимо указать название vlan (лучше так и назвать: vlan 20 или vlan Wi-Fi).

- В поле «VLAN ID» прописываем номер влана.

- И с выпадающего списка «Interface» указываем «bridge».

Специалисты компании «Амика» всегда готовы проконсультировать вас по сервисам, услугам и сетевому направлению. Что мы можем:

- Провести аудит существующей сети и, не предлагая лишнего, модернизировать ее;

- Построить беспроводную сеть, в том числе и специфическую – с высокой плотностью клиентов, для локации клиентов внутри помещения, распределённую беспроводную сеть (единая беспроводная сеть в филиалах), радиолинк на несколько километров;

- Построить WAN-сеть для объединения филиалов в единую сеть предприятия (Cisco DMVPN, Cisco IWAN, HP DVPN);

- Внедрить систему безопасности на базе видеонаблюдения, построить систему видеоаналитики, распознавания номеров, подсчет посетителей;

- Внедрить IP-телефонию, call-центр и систему экстренного оповещения;

- Внедрить видеоконференцсвязь и решения для веб-конференций (Сisco Telepresence, Cisco WebEx, Polycom);

- Внедрить специализированные решения – для монетизации Wi-Fi, для аналитики ПО работающего в сети и для централизованного управления сетью.

Бесплатную консультацию вы можете получить, обратившись к нам по телефону +38 044 355-07-70 или по адресу network@amica.ua.

Есть вопросы по сетевому направлению? Обращайтесь к нашим специалистам.

Заполните форму справа и наши менеджеры свяжутся с вами в течении 10 минут.

Используемые источники:

- https://mikrotiklab.ru/nastrojka/artga-vlan.html

- https://prestigecomputer.ru/info/news/mikrotik-trunk-setup-on-several-ports/

- https://amica.ua/nastrojka-tranka-na-mikrotik/

Пример настройки VLAN в коммутаторах ZyXEL

Пример настройки VLAN в коммутаторах ZyXEL

Настройка smart-оборудования Zyxel в автономном и «облачном» режимах

Настройка smart-оборудования Zyxel в автономном и «облачном» режимах

Как настраивать Cisco 2960

Как настраивать Cisco 2960

Как мы настраивали новый маршрутизатор

Как мы настраивали новый маршрутизатор Настройка VLAN интерфейсов в Linux

Настройка VLAN интерфейсов в Linux Mikrotik: настройка гостевого доступа к WiFi

Mikrotik: настройка гостевого доступа к WiFi