Подписаться

ПодписатьсяEthernet-коммутатор ZyXEL может работать либо с VLAN на базе порта (Port-based), либо с VLAN на базе тега (802.1Q).

Виртуальная локальная сеть на базе порта (Port-based VLAN)

Для выбора типа VLAN зайдите в меню веб-конфигуратора Basic Settings > Switch Setup и установите VLAN Type = Port Based. Для дальнейшей настройки VLAN перейдите к менюAdvanced Application > VLAN.

VLAN на базе порта настраивается следующим образом: требуется указать для каждого порта N коммутатора список портов, в которые разрешена передача данных из порта N.

C помощью VLAN на базе порта можно настраивать довольно сложные схемы «перекрывающихся» виртуальных сетей, однако у этого метода есть существенный недостаток: он не позволяет распространить VLAN на несколько коммутаторов. Для передачи информации о VLAN между коммутаторами используется тегирование кадров по стандарту 802.1Q.

Виртуальная локальная сеть на базе тега (Tag-based VLAN 802.1Q)

Стандарт IEEE 802.1Q определяет изменения в структуре кадра Ethernet, позволяющие передавать информацию о VLAN по сети. В кадр Ethernet вставляется тег (tag), в котором указывается идентификатор VLAN (VID). Поле VID занимает 12 бит, номер VLAN может принимать любое значение от 1 до 4094; номера 0 и 4095 зарезервированы для специальных целей. Кадр с тегом называется маркированным (тегированным, tagged).

Кроме VID в теге указывается 3-битный приоритет. Стандарт IEEE 802.1p предусматривает наличие этого поля.

Тег занимает 4 байта. Он состоит из TPID (Tag Protocol Identifier, 2 байта) и TCI (Tag Control Information, 2 байта). Исходное поле типа кадра сдвигается вправо, на его место становится TPID, указывающий на новый тип кадра (802.1Q). В TCI содержится 12 бит VID и 3 бита Priority.

Добавление четырех байтов к максимальному размеру кадра Ethernet ведет к возникновению проблем в работе многих коммутаторов. Это связано с тем, что максимальный размер маркированного кадра составляет не 1518 байт, а 1522. Если невозможно заменить устаревшее оборудование, не поддерживающее увеличенные кадры, то можно на 4 байта уменьшить MTU в настройках сетевых устройств: с 1500 до 1496.

Типы кадров

Untagged frame — Кадр, в котором не установлен признак 802.1Q.Priority-tagged frame — Кадр, содержащий установленный признак VLAN, однако поле VID равно 0. Такой кадр не принадлежит никакому VLAN, в нем имеет значение только поле приоритета.VLAN-tagged frame — Кадр с установленным полем 802.1Q и VID больше 0.

Поддержка VLAN в сети

-

- VLAN Aware – устройства поддерживающие признак VLAN в соответствии с 802.1Q и могут принимать пакеты с учетом этого поля.

-

- VLAN Unaware – устройства которые не могут обрабатывать пакеты с учетом VID и Priority. Иногда эти устройства даже не могут обрабатывать эти кадры (не пропускает через себя кадры с MTU — 1522 байт). При передаче кадра на VLAN-Unaware-устройство тег снимается, а после приема кадра с него – устанавливается тег по-умолчанию.

Процессы 802.1Q

Входной процесс: Ставит маркер. Если кадр с маркером, то он без изменений направляется в процесс пересылки, если без маркера, то на него ставится маркер согласно входному правилу.

Процесс пересылки (перенаправления): Принимает решения о фильтрации или пересылке пакета в порт назначения согласно таблицам VLAN и MAC.

Выходной процесс: Определяет, оставлять ли признак VLAN в кадре. Если известно, что к порту подключено устройство VLAN-Unaware, то тег снимается.

Входное правило (VLAN на базе протокола)

VLAN-aware устройства могут принимать как тегированные, так и нетегированные кадры.

Если кадр тегированный

-

- он без изменений передаётся дальше

Если кадр без тега или кадр с VID=0

Protocol VID:

Входное правило (PVID)

VLAN-aware устройства могут принимать как тегированные, так и нетегированные кадры.

Если кадр тегированный

-

- он без изменений передаётся дальше

Если кадр нетегированный или это кадр приоритета

-

- он маркируется PVID по умолчанию

-

- после этого кадр передаётся дальше

PVID:

-

- VLAN ID по умолчанию, который назначается на каждый порт.

Настройка VLAN на базе протокола

Port: номер порта на котором будет применяться данное правилоEthernet-type: значение поля type кадра EthernetVID: VLAN ID, которым будет маркироваться кадрPriority: значение поля приоритета, которым будет маркироваться кадр

Таблица VLAN

В меню VLAN отображается информация о текущих VLAN (статических и динамических). Динамические VLAN регистрируются по протоколу GVRP, а статические вводятся вручную администратором.

Статические VLAN настраиваются в меню Static VLAN. При настройке указывается имя, VID и состояния портов по отношению к данному VLAN:

-

- Fixed – порт является выходным для данного VLAN;

-

- Forbidden – в порт запрещено передавать кадры, принадлежащие VLAN;

-

- Normal – в порт запрещено передавать кадры, принадлежащие VLAN, до тех пор, пока на этот порт не придет информация о данном VLAN по протоколу GVRP. Состояние normal при отключенном GVRP эквивалентно состоянию forbidden.

Флаг Tx Tagging указывает, нужно ли оставлять маркер при отправке кадра из порта.

С помощью статических таблиц VLAN регулируется только выдача маркированных кадров из коммутатора. Например, если порт находится в состоянии forbidden по отношению к некоторому VLAN ID=200, то в порт запрещена выдача кадров с меткой 200. При этом получение на этот порт кадра с меткой 200 не запрещено. Проверку входящих кадров можно включить в меню Port Security.

Параметры VLAN 802.1q на портах

У каждого порта имеется набор полей:

-

- PVID (см. выше).

-

- Acceptable Frame Type – типы принимаемых кадров: или любые, или только с тегами.

-

- VLAN Trunking – если включено, то все VLAN выходят в этот порт с тегами, если явно не указано обратное. В коммутаторе, особенно если он работает где-то в центре сети, могут регистрироваться динамические VLAN, которые нужно «проводить» прозрачно в другие участки сети. В этом случае пригодится VLAN Trunking, иначе пришлось бы в явном виде вводить все возможные VLAN в таблицу.

-

- Ingress check – если включено, то на порт принимаются только кадры с идентификаторами VLAN ID, для которых данный порт является выходным.

-

- GVRP – протокол передачи информации о VLAN по сети с одного коммутатора на другой. Если требуется, его нужно включить как на всем коммутаторе, так и на отдельных портах.

-

- Port Isolation (в настройках VLAN 802.1Q) – если включено, то данные не могут передаваться между клиентскими портами. Клиентским портам разрешен только обмен данными с Uplink-портами.Port Isolation (в настройках Port-based VLAN) – если включено, то данные не могут передаваться с одного порта на другой. Разрешен только обмен данными между портами и коммутатором (CPU) для настройки.

VLAN Stacking

Провайдер сетевых услуг может использовать стекирование VLAN (VLAN Stacking) для того, чтобы разделять всех своих клиентов, которые при этом могут проводить через сеть провайдера свои собственные VLAN даже в том случае, когда идентификаторы VLAN одного клиента совпадают с идентификаторами других клиентов.

Делается это с помощью «двойного тегирования» – добавления еще одного (внешнего) маркера VLAN.

У каждого порта коммутатора может быть две роли (Port Role):

-

- Access Port – входящий кадр считается «не маркированным» вторым тегом, поэтому на него при входе ставится второй (туннельный) тег. Такие порты обычно используются на границе сети провайдера.

-

- Tunnel Port – функция доступна только на гигабитных портах. Входящий кадр обрабатывается так же, как и при настройке Access Port, только при условии, что поле типа (TPID) кадра не совпадает с SP TPID (Service Provider’s TPID), настроенным на коммутаторе (меню VLAN Stacking, вверху).

Помимо роли на порт устанавливается SP VID – «внешний» идентификатор VLAN – и внешний приоритет SP Priority.

Приведем пример создания и настройки VLAN на базе 802.1Q с помощью команд Ethernet-коммутатора. Создадим VLAN с номером 100 в который будут включены порты 5-8 и с которых будут отправляться кадры с признаком 802.1Q (тегированные кадры).

| ES-4124# config – для создания и настройки VLAN необходимо войти в режим configES-4124(config)# vlan 100 – создаем VLAN с номером 100ES-4124(config-vlan)# name vlan100 – имя статической таблицы VLANES-4124(config-vlan)# fixed 5-8 – порты 5-8 включаем в VLAN 100ES-4124(config-vlan)# no untagged 5-8 – указываем, что на портах 5-8 исходящие кадры коммутатор будет отправлять с установленным тегом 802.1QES-4124(config-vlan)# exit – выход из режима config-vlanES-4124(config)# interface port-channel 5-8 – входим в режим config-interface для определения PVID на портах 5-8ES-4124(config-interface)# pvid 100 – устанавливаем PVID = 100 на портах 5-8ES-4124(config-interface)# exit – выход из режима config-interfaceES-4124(config)# exit – выход из режима configES-4124# wr mem – запись выполненных настроек в память коммутатораES-4124# |

Для настройки статической таблицы VLAN в режиме config-vlan используются следующие команды:

| команда устанавливающая название статической таблицы VLAN |

| команда определяет порты , которые будут являться выходными для данного VLAN |

| команда указывает, что в порты запрещено передавать кадры принадлежащие данному VLAN |

| команда указывает порты которые не включены в определенный VLAN, но могут быть включены по протоколу GVRP |

| команда указывает отправлять исходящие кадры с портов без тега 801.1Q |

| команда указывает отправлять исходящие кадры с портов с тегом 802.1Q |

| команда устанавливает настройки портов в статус Normal |

При создании VLAN по умолчанию все порты находятся в режиме NORMAL.

Еще есть вопросы? Отправить запросО чем статья? 1. Короткий обзор и unboxing smart-коммутатора Zyxel XGS1930-28HP и точки доступа NWA1123-ACv2 2. Описание процесса настройки:

- в автономном режиме

- “облачном” режиме с использованием Nebula Control Center (NCC)

3. решение ряда мелких проблем, возникших в процессе настройкиДля тех, кому лень читать: 1. Критичных проблем при настройке оборудования обнаружено не было. 2. Использование Zyxel NCC значительно упрощает и ускоряет процесс настройки оборудования (по сравнению с автономной настройкой) 3. Бесплатная лицензия NCC пригодна к использованию в prod в следующих случаях: 3.1. Небольшое кол-во оборудования 3.2. Отсутствие требований к длительному хранению исторических данных мониторинга и логов 4. Функционал NCC достаточен для настройки оборудования под типичные кейсы SOHO. 5. По состоянию “на сейчас” — NCC не вполне подходит для кейсов, в которых требуется тонкая настройка ACL напрямую на коммутаторе — “автономный” редактор правил проработан лучше.

Содержание

1. Что тестируем?1.1. Коммутатор Zyxel XGS1930-28HP1.1.1. Фото1.1.2. Общая информация1.1.3. Комплектация1.2. Точка доступа Zyxel NWA1123-ACv21.2.1. Фото1.2.2. Общая информация1.2.3. Комплектация2. Тестирование2.1. Конфигурация тестового стенда2.2. Настройка в автономном режиме2.2.1. Коммутатор2.2.2. Точка доступа2.3. Сброс настроек2.4. Настройка с использованием Nebula Control Center2.4.1. Несколько слов о сервисе2.4.2. Лицензирование NCC2.4.3. Настройка коммутатора с использованием NCC2.4.3.1. Регистрация коммутатора в NCC2.4.3.2. Процесс настройки2.4.4. Настройка точки доступа2.4.4.1. Регистрация точки доступа в NCC2.4.4.2. Процесс настройки3. Мнение автора4. Спасибо

Что тестируем?

Коммутатор Zyxel XGS1930-28HP

Фото

Общая информация

| Производитель | |

| Модель | |

| Тип коммутатора | |

| Кол-во 1G RJ45 портов с поддержкой PoE 802.3at | |

| PoE-бюджет | |

| Кол-во 10G SFP+ портов | |

| Кол-во БП | |

| Поддержка стекирования | |

| Возможности мониторинга и управления | |

| Полная спецификация | www.zyxel.com/products_services/24-48-port-GbE-Smart-Managed-Switch-with-4-SFP—Uplink-XGS1930-Series/specifications |

Комплектация

Поставляется коммутатор в стандартной картонной коробке. Все запчасти собраны в отдельную коробку меньшего размера. Комплектация выглядит следующим образом: 1 — коммутатор 2 — руководство пользователя 3 — “Safety Warnings” 4 — EU Declaration of Conformity (информация о соответствии требованиям регуляторов ЕС) 5 — гарантийный талон 6,7 — стоечные крепления (“уши”) 8 — комплект резиновых “ножек” для desktop-монтажа 9 — комплект болтиков для крепления “ушей” к коммутатору 10 — комплект болтов для монтажа коммутатора в 19” стойку 11 — кабель питания C13/SchukoЗаметки тестировщика: Предоставленный образец — типичный современный L2+ PoE-коммутатор уровня доступа. Подходит для подключения конечных устройств в корпоративных сетях (Small Business). Несмотря на относительно высокую пропускную способность и наличие 10G-портов — не подходит для использования в условиях ЦОД в силу: — относительно высокой задержки коммутации — отсутствия резервного блока питания L2+ функционал типичен для Smart / Small Business линеек других вендоров (статическая маршрутизация, L3-L4 ACL, DCHP Relay).Нет поддержки DHCP Snooping. Способы управления ограничены (что, в общем-то типично для smart-коммутаторов) Нет: — полноценного управления коммутатором через CLI — возможности настройки через COM-порт

Точка доступа Zyxel NWA1123-ACv2

Фото

Общая информация

| Производитель | |

| Модель | |

| Поддерживаемые частотные диапазоны | |

| Кол-во радиомодулей | |

| Антенны | |

| Кол-во Ethernet-портов | |

| Питание | |

| Возможности мониторинга и управления | |

| Полная спецификация | www.zyxel.com/products_services/802-11ac-Dual-Radio-Ceiling-Mount-PoE-Access-Point-NWA1123-ACv2/specifications |

Комплектация

1 — точка доступа Zyxel NWA1123-ACv2 2 — внешний блок питания с вилкой UK Plug 3 — сменная вилка Schuko (EU Plug) для внешнего БП 4 — монтажное крепление 5 — 2 набора дюбелей 6 — 2 шурупа 7 — руководство пользователя 8 — гарантийный талон 10 — Safety Warnings 11 — EU Declaration of Conformity (информация о соответствии требованиям регуляторов ЕС)

Тестирование

Конфигурация тестового стенда

Эмулируем достаточно типичную сеть небольшого офиса (Small Business же).Сегментация сети:Распределение портов коммутатора:Беспроводные сети:Заметки тестировщика: 1. В качестве маршрутизатора тестового стенда используем MikroTik RB750UP. Он используется для: — терминирования VLAN’ов и маршрутизации трафика между ними — терминирования аплинка — статической маршрутизации интернет-трафика и SNAT на внешнем интерфейсе Т.к. производительность маршрутизации в рамках этого теста не критично — 100М-портов на маршрутизаторе будет достаточно. 2. В сегменте vlan.MGMT используем DHCP (рекомендация Zyxel относительно оптимальной первичной настройки) 3. Ограничения доступа между сегментами внутренней сети реализуем с помощью ACL коммутатора (ради того, чтобы ознакомиться с процессом настройки ACL).Стенд в собранном виде:

Настройка в автономном режиме

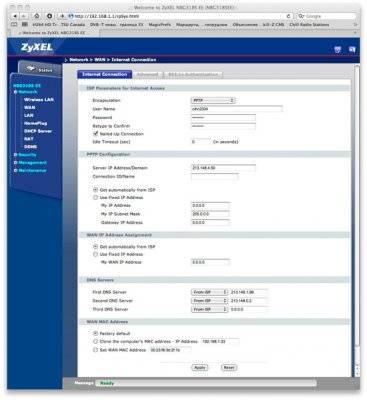

Коммутатор

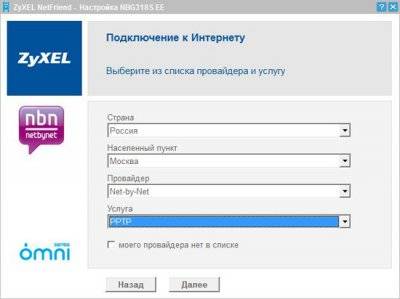

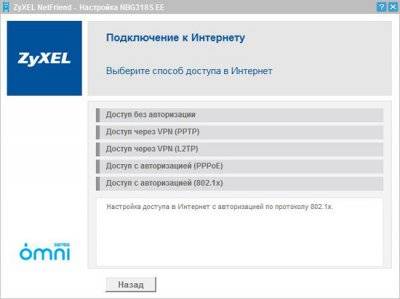

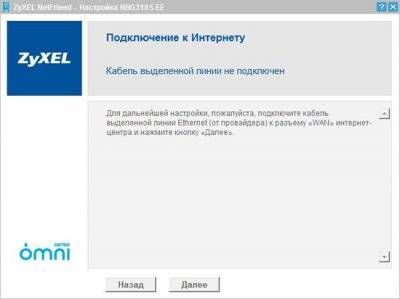

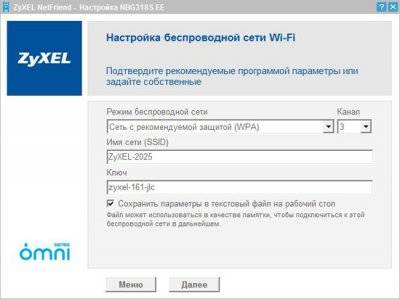

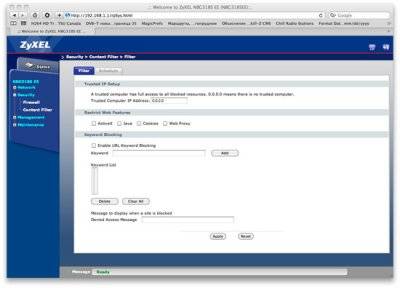

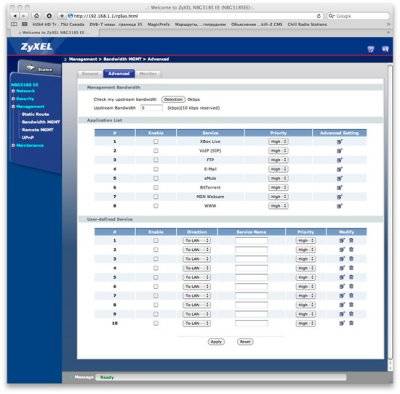

1. Качаем мануал, читаем. 2. Ловим коммутатор и точку в DHCP 3. Заходим на веб-интерфейс коммутатора по IP-адресу. 4. Выбираем режим автономной конфигурации, авторизуемся под учетной записью по-умолчанию (admin/1234) 5. Пытаемся настроить VLAN’ы и порты с помощью Wizard’aЗаметки тестировщика: 1.Возможности Wizard’a сильно ограничены, лучше сразу применять настройки по-умолчанию и переходить в полноценный веб-интерфейс. Что не так: — настроить можно не более 5 VLAN’ов за раз — транковый порт при можно привязать только ко всему набору VLAN’ов (но не подмножеству). — нельзя сменить MGMT VLAN. — нет поддержки hybrid режима работы портов. Порт может или нетегированным (access) или пропускать трафик всех тегированных VLAN’ов (trunk) 2. Возможности настройки через CLI, по факту, нет (что, в общем, нормально для этого класса коммутаторов): 6. Cоздаем MGMT VIF через веб-интерфейс (“Basic setting” > “IP Setup” > “IP Configuration”) 7.Добавляем ограничения доступа для гостевой сети. Процесс не совсем интуитивен, но достаточно прост. Необходимо: — создать: L2-L4 правила классификации (“Classifier”) — создать политики доступа, основанные на правилах классификации трафика (“Policy rule”) 7.1. Знакомимся с классификатором. Переходим в “Advanced Application” > “Classifier” > “Classifier configuration” Создаем несколько правил классификации для гостевой сети: 7.2. Переходим в “Advanced Application” > “Policy Rule” и создаем несколько политик на основе правил классификации. 7.3. Проверяем работу ACL:

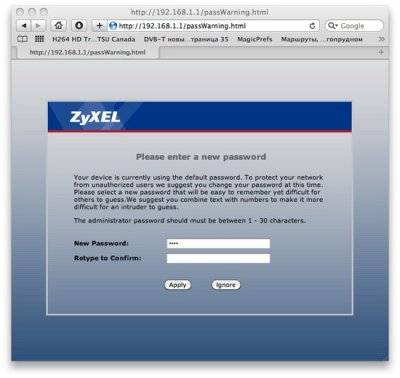

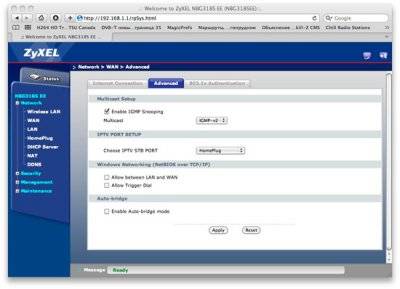

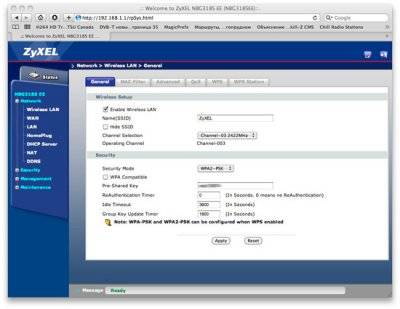

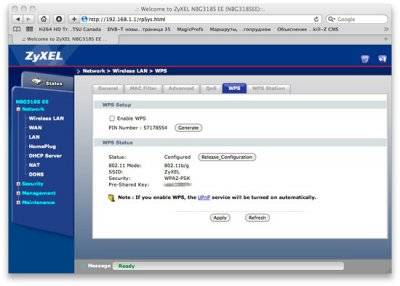

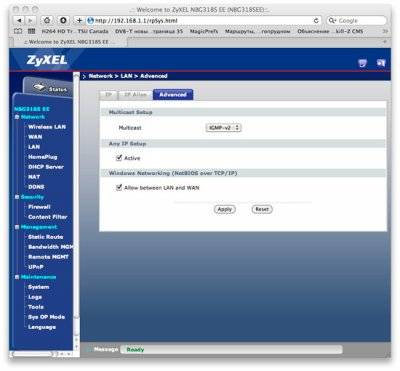

Точка доступа

1. Качаем мануал, читаем 2. Заходим на веб-интерфейс точки доступа 3. Авторизуемся с учетными данными по-умолчанию (admin/1234) 4. Меняем пароль (обязательный шаг, без этого дальше пройти не получится) 5. Создаем SSID. Настройки спрятаны довольно глубоко. 5.1. Добавляем профили безопасности для гостевой и корпоративной сетей “Configuration” > “Object” > “AP Profile” > “SSID” > “Security list” 5.2.Добавляем гостевой и корпоративный SSID “Configuration” >“Object” > “AP Profile” > “SSID” > “SSID list” 6. Переходим в “AP Management” и выбираем, какой SSID каком диапазоне будет вещать. Предположим, гостевой SSID должен вещать в 2.4+5 ГГц, а корпоративный — только в 5Ггц. 7. Опционально — изменяем настройки радио-интерфейсов и каналов вещания. Перенастраиваем менеджмент-интерфейс. “Configuration” > “Network” Для нашего кейса: — изменяем VID Management-VLAN’a — изменяем IP-адрес — изменяем режим теггирования После этого менеджмент-сессия с точкой доступа прервется (из-за потери L2-связности). 8. Изменяем режим работы порта точки доступа на коммутаторе (trunk вместо access) 9. Проверяем доступность точки доступа по менеджмент-интерфейсу и работу обоих SSID

Сброс настроек

На точке доступа: На коммутаторе:

Настройка с использованием Nebula Control Center

Несколько слов о сервисе

Nebula Control Center (NCC) — SaaS-решение для мониторинга и управления сетевым оборудованием Zyxel. Поддерживаются: — коммутаторы — точки доступа — шлюзы безопасности Детально функционал описывается здесь.

Лицензирование NCC

Есть 3 вида лицензий: 1. бесплатная, ограниченная по функционалу 2. платная c ежегодным продлением 3. платная пожизненнаяДетальное сравнение лицензий Лицензируется только кол-во устройств, разницы по функционалу между платными лицензиями нет.Относительно бесплатной версии: 1. кол-во управляемых устройств не ограничено 2. ограничения функционала касаются: — безопасности (авторизация на портах 802.1X, возможности аудита действий и т.п) — массового управления конфигурациями — мониторинга (возможность настройки триггеров, сокращенные сроки хранения исторических данных)Вывод: Бесплатная лицензия NCC пригодна к использованию в prod при: — небольшом кол-ве оборудования (т.е. в случае, когда функционал массового управления конфигурациями не востребован) — отсутствии требований к длительному хранению исторических данных мониторинга и логов

Коммутатор

Регистрация коммутатора в NCC

1. Процесс регистрации выглядит следующим образом: 2. Региструем учетную запись на nebula.zyxel.com 3. Желательно — настраиваем двухфакторную аутентификацию 4. Создаем Organization и Site 5. Привязываем устройство к учетной записи, просканировав QR-код или вручную введя MAC-адрес и серийный номер в Nebula 6. PROFIT! QR-код можно найти в веб-интерфейсе («Basic» > «Cloud Management» > «Nebula Switch Registration») или на коробке устройства. Сканировать QR-код нужно с помощью приложения Nebula Mobile (Apple App Store, Google Play)Для любопытных: была выполнена попытка повторной регистрации устройства под другой учетной записью. Не прокатило 😉 После регистрации в NCC: — настройки коммутатора сбрасываются на заводские — в коммутатор из облака заливаются актуальные прошивка и конфиг. — блокируется локальная аутентификация — коммутатор появляется в веб-интерфейсе NCC Выглядит это следующим образом: Дешборд: Логи: Информация по порту:

Процесс настройки

Вернемся к исходной задаче и настройке коммутатора 1.Настраиваем VLAN’ы и порты. Порт точки доступа: Маршрутизатора: Терминала:Заметка тестировщика: при настройке через NCC почему-то поддерживаются только hybrid и access режимы работы портов (но не trunk). Настроить порт без указания native VLAN / PVID нельзя. Как вариант — можно в качестве PVID указать неиспользуемый в prod VLAN. 2. Меняем MGMT-VLAN (“Switch” > “Switch Configuration” > “VLAN Configuration”) 3. Настраиваем ACL для гостевой сети. Делается это через “Switch” > “Switch Configuration” > “IP Filtering”. Редактор правил выглядит следующим образом:Заметка тестировщика: для сравнения, еще раз приведу скриншоты локального редактора ACL. Облачный явно проигрывает по кол-ву опций.

Точка доступа

Регистрация точки доступа в NCC

Согласно документации, для новой точки доступа процесс должен проходить по следующей схеме: 1. Авторизация веб-интерфейсе точки доступа 2. Смена пароля по-умолчанию 3. Сканирование QR-кода с помощью мобильного приложения. QR-код появляется в PopUp после авторизации.Заметка тестировщика:Если QR-код не отображается — наиболее вероятной причиной является устаревшая прошивка (как и произошло в моем случае). Обновляется она следующим образом: — качаем прошивку с соответствующего раздела сайта производителя — распаковываем архив с прошивкой — переходим в “Maintenance” > “File Manager” > “Firmware Package” — заливаем *.BIN файл с прошивкой — ждем 3-5 мин. Идет процесс перепрошивки. Тонкие моменты: — Прогрессбар “Uploading firmware” во время перепрошивки будет заполняться бесконечно, это нормально. — Признак того, что процесс идет — быстрое мигание красным LED-индикатора на точке. — Признак того, что процесс окончен и точка нормально работает — медленное мигание LED-индикатора зеленым. — В веб-интерфейсе при этом ничего не отображается, прогресс-бар продолжит заполняться. По окончанию перепрошивки обновляем страницу. Нас встречает окно авторизации и очередной Wizard. Нажимаем “Cancel” и видим обновленный интерфейс и QR-код: Сканируем QR-код в Nebula Mobile, ждем 5-10 минут. За это время: — настройки точки сбрасываются на заводские — из облака заливается актуальная прошивка и конфиг.Заметка тестировщика: интересный момент — в отличие от коммутатора, локальная авторизация на точке не блокируется. После автонастройки точки можно зайти на веб-интерфейс и увидеть статус подключения к облаку: Дешборд для точек доступа: Профиль точки доступа: Страница логов: Возможностей фильтрации логов меньше, чем для коммутаторов.

Процесс настройки

1. Переходим в профиль точки доступа, меняем MGMT VLAN. 2. Переходим в “AP” > “Configure” > “SSIDs”, создаем гостевой и корпоративный SSID:Не забываем включить второй SSID. 3. Переходим в “AP” > “Configure” > “Authentication”. Создаем профиль безопасности для корпоративного и гостевого SSID. 3. Настраиваем радиочасть: 4. Подключаемся к обеим сетям, проверяем работу.

Мнение тестировщика

1. Критичных проблем при настройке оборудования обнаружено не было. 2. Использование Zyxel NCC значительно упрощает и ускоряет процесс настройки оборудования (по сравнению с автономной настройкой) 3. Бесплатная лицензия NCC пригодна к использованию в prod в следующих случаях: 3.1. Небольшое кол-во оборудования 3.2. Отсутствие требований к длительному хранению исторических данных мониторинга и логов 4. Функционал NCC достаточен для настройки оборудования под типичные кейсы SOHO. 5. По состоянию “на сейчас” — NCC не вполне подходит для кейсов, в которых требуется тонкая настройка ACL напрямую на коммутаторе — “автономный” редактор правил проработан лучше.

Спасибо

— коллегам из MTI за оперативную доставку тестового оборудования — коллегам из Zyxel за конструктивные ответы на вопросы, возникшие в процессе написания этой статьи — читателям, осилившим эту простыню до конца 😉

- https://support.rdb24.com/hc/ru/articles/212468069-пример-настройки-vlan-в-коммутаторах-zyxel

- https://habr.com/ru/post/438008/

- http://12ac.ru/obzory/zyxel/107-nastroyka-kommutatora-zyxel-nbg318s-ee.html

Пример настройки VLAN в коммутаторах ZyXEL

Пример настройки VLAN в коммутаторах ZyXEL Настройка роутера ZyXEL Keenetic

Настройка роутера ZyXEL Keenetic Как настраивать Cisco 2960

Как настраивать Cisco 2960

Настройка роутера Zyxel Keenetic под Ростелеком

Настройка роутера Zyxel Keenetic под Ростелеком Подключение и настройка роутера ZyXEL Keenetic Start

Подключение и настройка роутера ZyXEL Keenetic Start Wi-Fi роутер (маршрутизатор) Zyxel NebulaFlex NWA1123-AC PRO цвет белый инструкции

Wi-Fi роутер (маршрутизатор) Zyxel NebulaFlex NWA1123-AC PRO цвет белый инструкции Настраиваем интернет-центр Zyxel Keenetic Lite

Настраиваем интернет-центр Zyxel Keenetic Lite