Статья раскрывает особенности настройки технологии VLAN на примере конкретного оборудования.

Доброго времени суток, уважаемый посетитель. Сегодня я, как обычно, по нашей доброй традиции, буду рассказывать кое-что интересное. А рассказ сегодня пойдет про замечательную штуку в локальных сетях под названием VLAN. В природе не мало разновидностей данной технологии, про все рассказывать не будем, а только про те, которые решили бы стоящую перед нашей компанией задачу. Данная технология уже не раз применялась нашими специлистами в нашей практике ИТ аутсорсинга в регионе, Но в этот раз, всё было несколько интереснее, т.к. оборудование с которым пришлось работать — несколько «урезанное» (прошлая похожая задача релизовывалась на коммутаторе D-link DES-1210-28). Но, обо всем по порядку.

Что же такое VLAN?

VLAN – логическая («виртуальная») локальная сеть, представляет собой группу хостов с общим набором требований, которые взаимодействуют так, как если бы они были подключены к широковещательному домену, независимо от их физического местонахождения. VLAN имеет те же свойства, что и физическая локальная сеть, но позволяет конечным станциям группироваться вместе, даже если они не находятся в одной физической сети. Такая реорганизация может быть сделана на основе программного обеспечения вместо физического перемещения устройств.

Данная технология позволяет выполнять две задачи:

1) группировать устройства на канальном уровне (т.е. устройства, находящиеся в одном VLAN’е), хотя физически при этом они могут быть подключены к разным сетевым коммутаторам (расположенным, к примеру, географически отдаленно);

2) разграничивать устройства (находящиеся в разных VLAN’ах), подключенные к одному коммутатору.

Иначе говоря, VLAN ‘ы позволяют создавать отдельные широковещательные домены, снижая, тем самым, процент широковещательного трафика в сети.

Port—BaseVLAN

Port-Base VLAN – представляет собой группу портов или порт в коммутаторе, входящий в один VLAN. Порты в таком VLAN называются не помеченными (не тегированными), это связанно с тем, что кадры приходящие и уходящие с порта не имеют метки или идентификатора. Данную технологию можно описать кратко – VLAN ’ы только в коммутаторе. Эту технологию мы будем рассматривать на управляемом коммутаторе D-link DGS-1100-24.

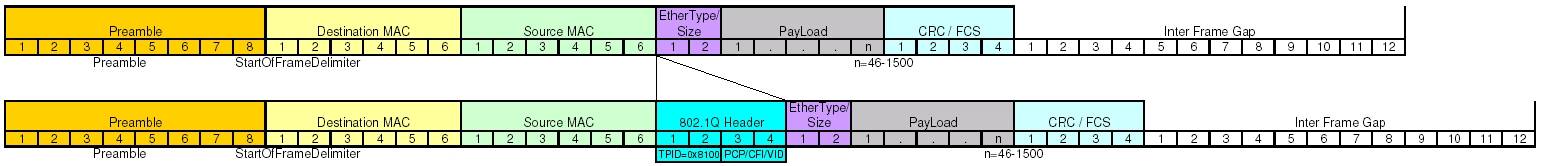

IEEE 802.1Q

IEEE 802.1Q — открытый стандарт, который описывает процедуру тегирования трафика для передачи информации о принадлежности к VLAN. Для этого в тело фрейма помещается тег, содержащий информацию о принадлежности к VLAN’у. Т.к. тег помещается в тело, а не в заголовок фрейма, то устройства, не поддерживающие VLAN’ы, пропускают трафик прозрачно, то есть без учета его привязки к VLAN’у.

Немного наркомании, а именно — процедура помещения тега в кадр называется – инъекция.

Размер тега — 4 байта. Он состоит из таких полей:

- Tag Protocol Identifier (TPID, идентификатор протокола тегирования). Размер поля — 16 бит. Указывает какой протокол используется для тегирования. Для 802.1Q используется значение 0x8100.

- Priority (приоритет). Размер поля — 3 бита. Используется стандартом IEEE 802.1p для задания приоритета передаваемого трафика.

- Canonical Format Indicator (CFI, индикатор канонического формата). Размер поля — 1 бит. Указывает на формат MAC-адреса. 0 — канонический, 1 — не канонический. CFI используется для совместимости между сетями Ethernet и Token Ring.

- VLAN Identifier (VID, идентификатор VLAN). Размер поля — 12 бит. Указывает какому VLAN принадлежит фрейм. Диапазон возможных значений от 0 до 4095.

Порты в 802.1Q

Порты могут быть в одном из следующих режимов:

- Tagged port (в терминологии CISCO — trunk-port) — порт пропускает пакеты маркированные указанными номерами VLAN, но при этом сам никак не маркирует пакеты

- Untagged port (в терминологии CISCO — access-port) — порт прозрачно пропускает немаркированный трафик для указанных VLAN, если трафик уходит в другие порты коммутатора за пределы указанного VLAN, то там он уже виден как маркированный номером этой VLAN.

- Порт не принадлежит никаким VLAN и не учувствует в работе коммутатора

Пример. Имеется офисное помещение, в котором отдел кадров разделен на два этажа, нужно, чтобы сотрудники были отделены от общей сети. Имеется два коммутатора. Создадим VLAN 3 на одном и втором, порты, которые будут в одном из VLAN укажем как Untagget Port. Для того, чтобы коммутаторы понимали в какой VLAN адресуется кадр, нужен порт, через который будет пересылаться трафик в этот же VLAN другого коммутатора. Выделим, к примеру, один порт и укажем его как Tagget. Если у нас, помимо VLAN 3, есть еще и другие, и ПК-1 расположенный в VLAN 3 будет искать ПК-2, то широковещательный трафик не будет «ходить» по всей сети, а только в VLAN 3. Прибежавший кадр будет пропускаться через MAC-таблицу, если же адрес получателя не будет найдет, такой кадр будет отправлен через все порты такого VLAN откуда он прибежал и порт Tagget с меткой VLAN, чтобы другой коммутатор воспроизвел широковещание на ту группу портов, которые указаны в поле VID. Данный пример описывает VLAN – один порт может быть только в одном VLAN.

IEEE 802.1ad

802.1ad — это открытый стандарт (аналогично 802.1q), описывающий двойной тег. Также известен как Q-in-Q, или Stacked VLANs. Основное отличие от предыдущего стандарта — это наличие двух VLAN’ов — внешнего и внутреннего, что позволяет разбивать сеть не на 4095 VLAN’ов, а на 4095х4095.

Сценарии могут быть различны – провайдеру надо “пробросить” транк клиента, не затрагивая схему нумерации VLAN’ов, надо балансировать нагрузку между субинтерфейсами внутри сети провайдера, либо просто – маловато номеров. Самое простое – сделать ещё одну такую же метку (tag).

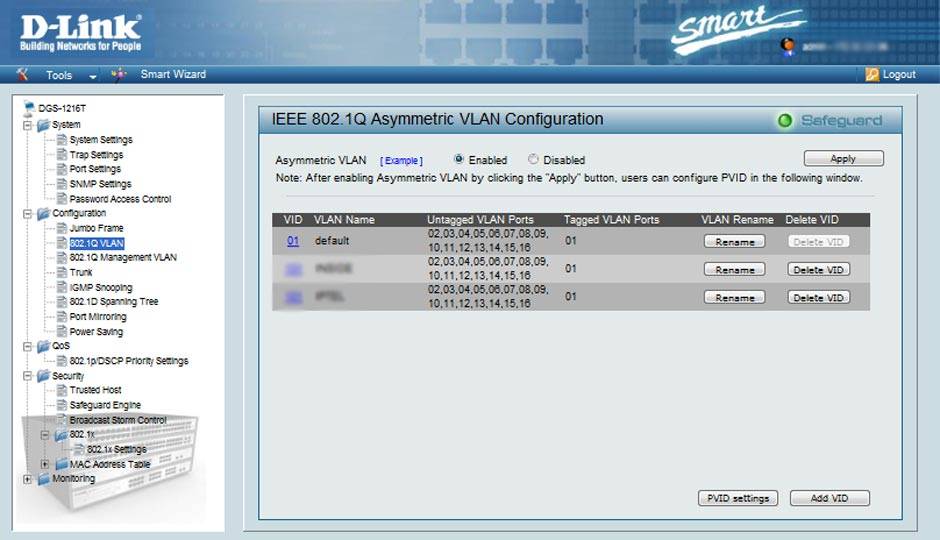

Асимметричный VLAN

В терминологиях D-Link, а также в настройках VLAN, есть понятие асимметричный VLAN – это такой VLAN, в котором один порт может быть в нескольких VLAN.

Состояние портов меняется

- Tagged порты работают прежним образом

- Появляется возможность назначать как Untagged несколько портов на несколько VLAN. Т.е. один порт сразу работает в нескольких VLAN как Untagged

- У каждого порта появляется еще один параметр PVID — это VLAN ID, которым маркируется трафик с этого порта, если он уходит на Tagged порты и за пределы коммутатора. У каждого порта может быть только один PVID

Таким образом, мы получаем то, что внутри устройства один порт может принадлежать сразу нескольким VLAN, но при этом, уходящий в tagged (TRUNK) порт, трафик будет маркироваться номером, который мы задаем в PVID.

Ограничение: Функция IGMP Snooping не работает при использовании асимметричных VLAN.

Создание VLAN на D-link DGS-1100-24.

Что имеется. Два коммутатора, один из них D-link DGS-1100-24, к нему подключен коммутатор №2. В коммутатор №2 подключены машины пользователей – абсолютно всех, а также сервера, шлюз по умолчанию и сетевое хранилище.

Задача. Ограничить отдел кадров от общей среды, так, чтобы при этом были доступны сервера, шлюз и сетевое хранилище.

Ко всему прочему, коммутатор D-link DGS-1100-24 только что вынули из коробки. По умолчанию большинство управляемых коммутаторов компании D-Link имеют адрес 10.90.90.90/8. Нас не интересует физическое нахождение у коммутатора или смена адреса. Существует специальная утилита D-Link SmartConsole Utility, которая помогает найти наше устройство по сети. После установки запускаем утилиту.

Прежде чем переходить к настройке, переключим порты должным образом:

1) Переключим порт отдела кадров с коммутатора №2 в коммутатор №1

2) Переключим сервера, шлюз и сетевое хранилище с коммутатора №2 в коммутатор №1

3) Подключим коммутатор №2 в коммутатор №1

После такого переключения видим следующую картину: сервера, шлюз, сетевое хранилище и отдел кадров подключены в коммутатор №1, а все остальные пользователи в коммутатор №2.

Жмем кнопку «Discovery»

Ставим галочку и жмем значок шестеренки, открывается окно настройки коммутатора. После задания адреса, маски и шлюза, пишем пароль, который по умолчанию admin.

Далее логинимся на Web-интерфейсе устройства и переходим в ветку VLAN – Port-Based VLAN. На картинки виден уже созданный VLAN, но в качестве демонстрации создадим еще один.

Жмем «Add VLAN» и указываем имя VLAN и порты

Жмем «Apply»

После создания нужных VLAN, сохраним настройку, для этого нажмем «Save», «Save configuration»

Итак, мы видим, что VLAN 3 не имеет доступа к портам 01-08, 15-24 – следовательно, не имеет доступ к серверам, шлюзу, сетевому хранилищу, к VLAN2 и остальным клиентам – которые подключены к коммутатору №2. Тем не менее VLAN 2 имеет доступ к серверам, шлюзу, сетевому хранилищу, но не имеет к остальным машинам. И наконец, все остальные машины видят сервера, шлюз, сетевое хранилище, но не видят порты 05,06.]

Таким образом, при наличии определенных знананий об особенностях оборудования и навыков ИТ-аутсорсинга, можно удовлетворить потребности клиента даже на таком бюджетном оборудовании как коммутатор D-Link DGS1100-24.

Все, люди, Мир Вам!

Автор ag | Просмотров 159917

Буду краток, сходу к делу.

Минимальный список необходимых команд для работы с длинками.

В [квадратных скобках] — опциональные параметры

cable_diag ports номер_порта — проверка кабеля указанного порта. Работает (логично) только для езернета. Показывает значение близкое к правде только при вытащенном кабеле. Состояние open свидетельствует об обрыве (ну или это конец кабеля), short — короткое на паре. Также есть 2 длины, указывающие на проблемы с соединением — 92 и 120 метров. Обычно на таких длинах порт «залипает».

Если вместо номер_порта написать all — делает проверку по всем портам

Command: cable_diag ports 12

Perform Cable Diagnostics …

Port Type Link Status Test Result Cable Length (M)

—- ——- ————— ————————- ——————

12 FE Link Up OK 15

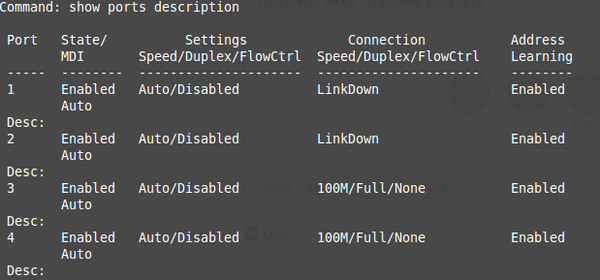

show ports [номер_порта] [description] — выводит информацию о порте/тах:

Думаю переводить не надо.

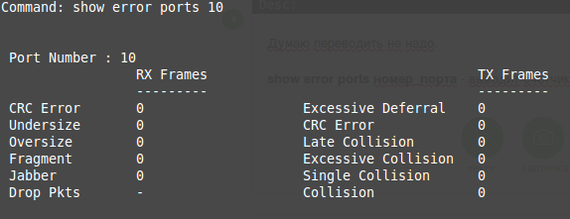

show error ports номер_порта — выводит счетчики ошибок нужного порта:

Хорошо когда их нет. Если порт работает на халфе, то по ТХ будут резво набегать ошибки.

CRC и Fragments — плохо кабелю. Дропы — порту (свитча или клиентского устройства).

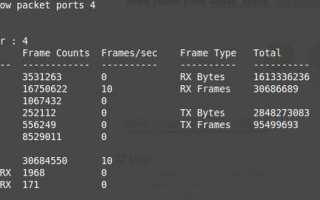

show packet ports номер_порта — показывает траффик в пакетах по порту.

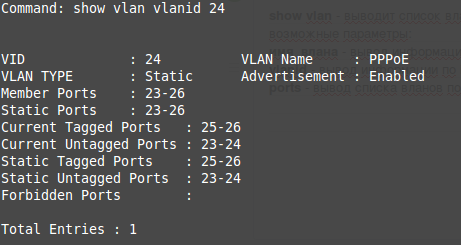

show vlan — выводит список вланов на свитче

возможные параметры:

имя_влана — вывод информации по имени (кэп)

vlanid — вывод информации по id влана

ports — вывод списка вланов по порту

show switch — вывод инфомации о свитче

show log — лог

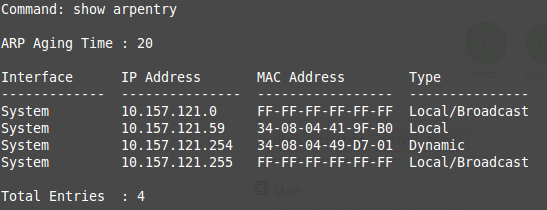

show arpentry — вывод арп таблицы свитча

show fdb mac — поиск мака на свитче

show fdb ports номер_порта — выводит маки с порта

show fdb vlan имя_влана — выводит маки в влане

show address_binding dhcp_snoop max_entry — выводит максимальное количество связок на портах

show address_binding dhcp_snoop binding_entry ports номер_порта — выводит связки (ип-мак) по порту

clear counters ports номер_порта — чистит счетчики на порту

clear address_binding dhcp_snoop binding_entry ports номер_порта — удаляет связки ип-мак с указанного порта

configure ports номер_порта state enable/disable — включить/выключить порт

configure ports номер_порта description текст — добавляет примечание к порту

configure ports номер_порта speed 10_half/10_full/100_half/100_full/auto — задаем скоростной режим работы порта

configure vlan vlanid %id add tagged/untagged ports номер_порта — добавить влан тагом/антагом на порт

configure vlan vlanid %id delete ports — удалить влан с порта

configure vlan vlanid name имя — задать имя влану

create vlan vlanid %id — создать влан с указанным ид

308

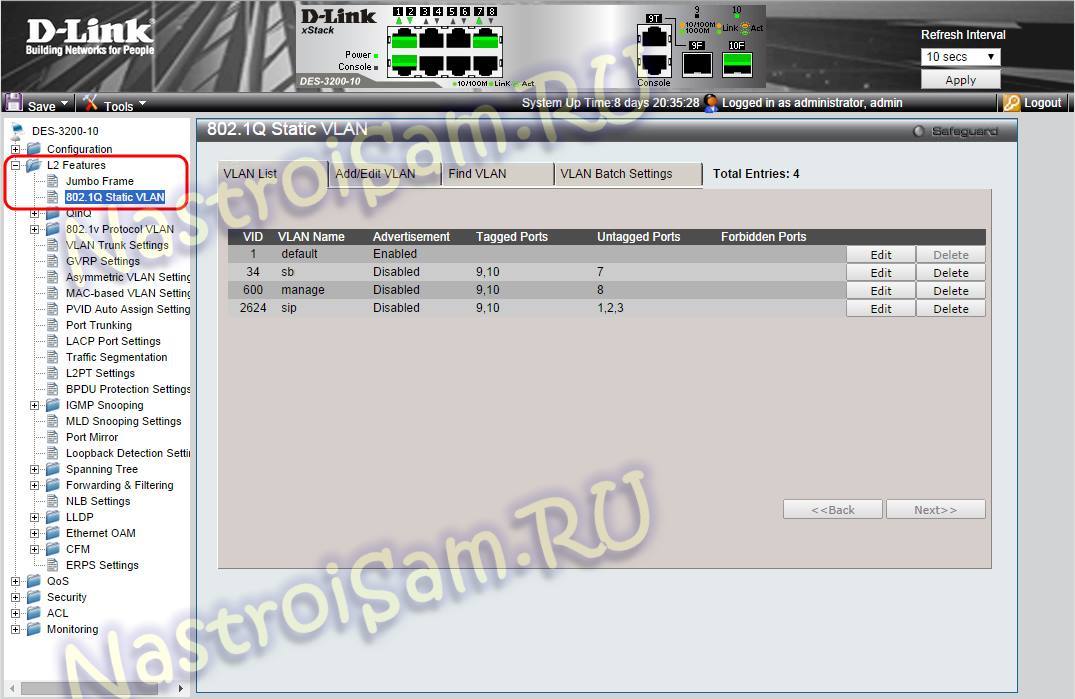

1. Через WEB-интерфейс:

Заходим в настройки роутера и в меню слева выбираем раздел l2 Features => 802.1Q Static VLAN. По умолчанию откроется список виртуальных сетей:

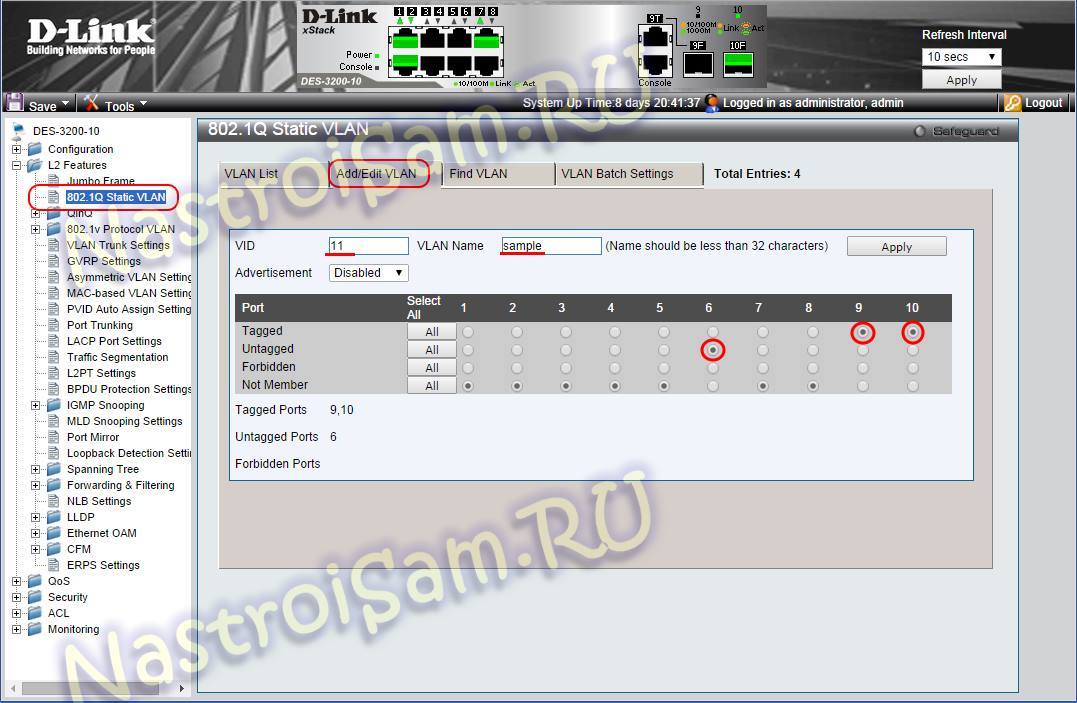

Для создания нового влан надо зайти на вкладку Add/Edit Vlan :

В поле VID прописываем идентификатор, т.е. номер влана, а в поле VLAN Name — его имя. Теперь обратите на таблицу с портами. Если вам надо просто добавить порт в виртуальную сеть, то напортив его номера ставим галку «Untagged». Если нужно, чтобы сеть уходила через транковый порт на другой коммутатор (Uplink/Downlink порты), то напротив этого порта ставим галку «Tagged». Нажимаем кнопку «Apply».

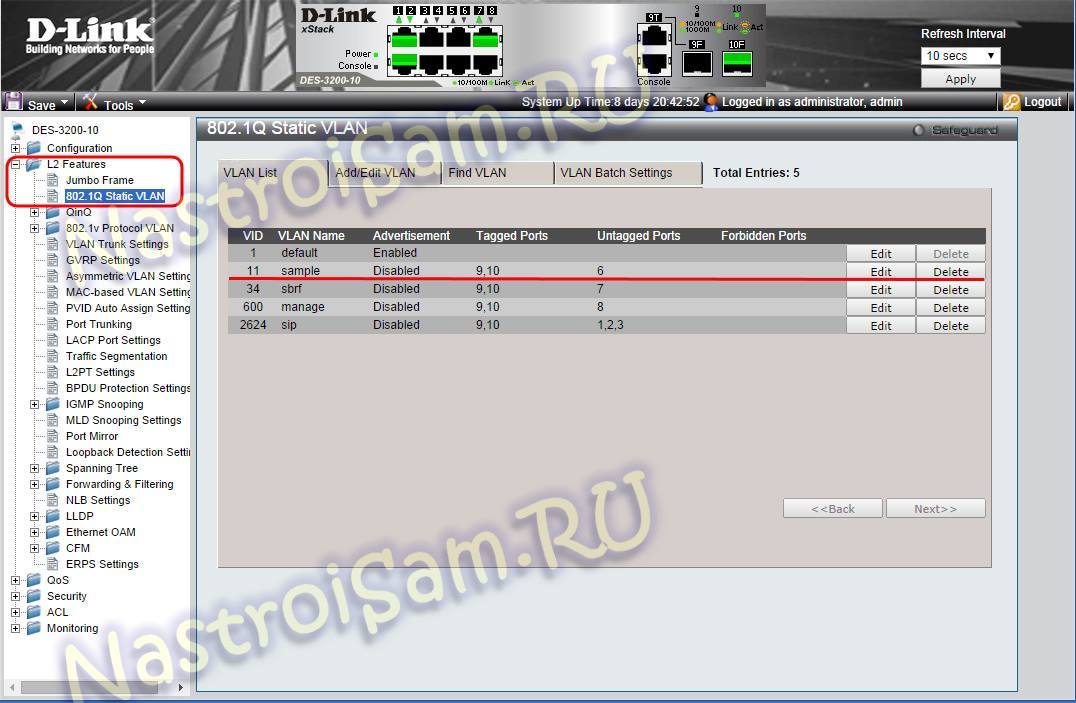

Смотрим в таблицу вланов:

Созданная нами виртуальная сеть добавлена.

2. Через telnet:

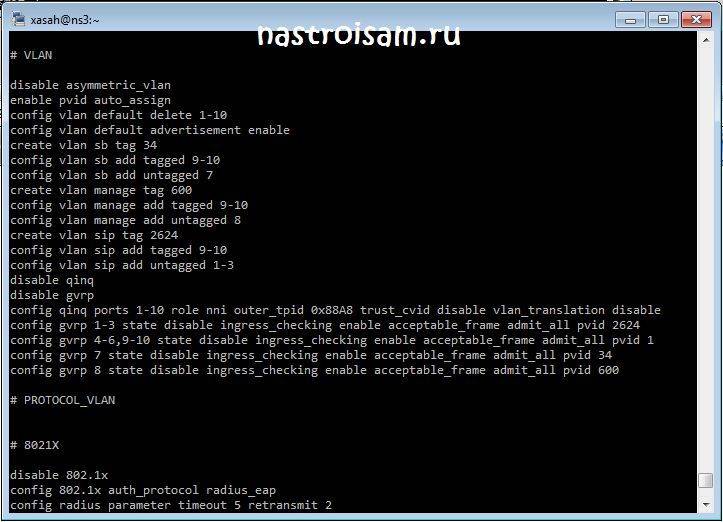

DES-3200-10:4#show config current_config

Нас интересует подраздел VLAN — именно в нем прописаны все созданные на свитяе виртуальные сети.

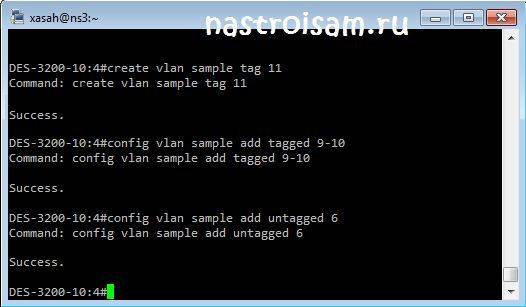

Теперь давайте создадим для примера влан с идентификатором 11. Для этого набираем команду:

DES-3200-10:4#create vlan sample tag 11

Теперь добавим порт 1 в 11-й влан:

DES-3200-10:4#config vlan sample add untagged 1

Ну и добавим влан в список транковых портов Uplink/Downlink:

DES-3200-10:4#сonfig vlan sample add tagged 9-10

Результата выполнения каждой команды должен быть — Success:

Используемые источники:

- https://it.oneweb.pro/блог/настройка-vlan-на-примере-коммутатора-d-link-dgs-1100-24

- https://pikabu.ru/story/bazovaya_infa_komandyi_po_svitcham_dlink_4258090

- https://nastroisam.ru/nastroyka-vlan-na-kommutatorah-d-link-des-3200-10-18-26-28/

Пример настройки VLAN в коммутаторах ZyXEL

Пример настройки VLAN в коммутаторах ZyXEL

Настройка vlan на коммутаторах фирмы Cisco (Часть 1) ~ Сетевые заморочки

Настройка vlan на коммутаторах фирмы Cisco (Часть 1) ~ Сетевые заморочки

Support

Support

Настройка smart-оборудования Zyxel в автономном и «облачном» режимах

Настройка smart-оборудования Zyxel в автономном и «облачном» режимах Коммутатор Zyxel GS1200-5 инструкции

Коммутатор Zyxel GS1200-5 инструкции Как настраивать Cisco 2960

Как настраивать Cisco 2960 Настройка VLAN на Микротик

Настройка VLAN на Микротик