Итак, имеем белорусского провайдера (любого, в принципе) и необходимость использовать VPN для доступа к ресурсам некоей подсети. Не суть важно какой и зачем. Вводная — провайдер такого качества, что VPN постоянно падает либо по полиси установлено недостаточное время жизни соединения. На той стороне софт или оборудование от Cisco — это важно, потому что лишает возможности пользоваться целым списком VPN-клиентов.

Итак в идеале — cisco совместимый клиент со способностью автоматически восстанавливать обрыв связи (повторю — не дозвон до провайдера, а автоматически восстановить оборванное VPN соединение).

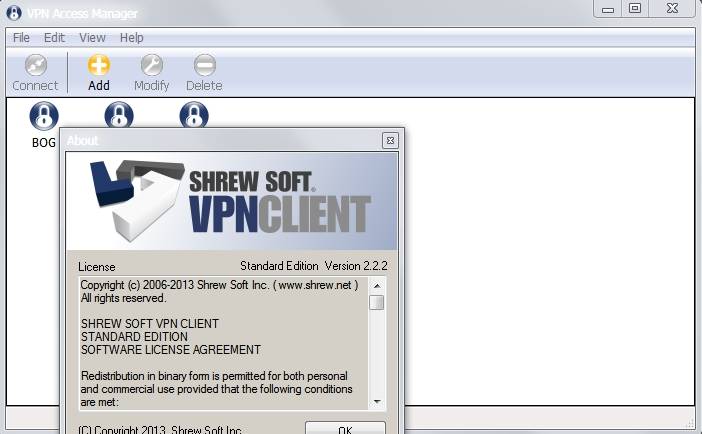

Хорошенько поискав в гугле и перепробовав безуспешно несколько популярных клиентов, наткнулся на одном форуме на ветку, где народу требовалось решить абсолютно аналогичную задачу. И там же была информация про VPNClient от Shrew Soft. Пошел, скачал, поставил. Импортировал .pcf, кое-что настроил. Пользуюсь.

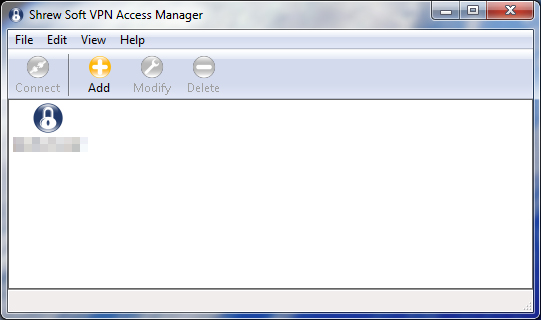

Скрины:

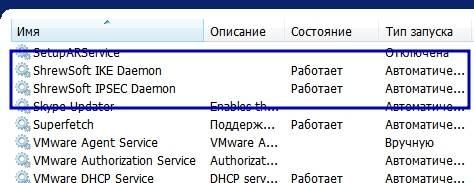

После установки в сервисах появляются пара новых. Для работы клиента они должны быть запущены.

после установки появляются новые сервисы

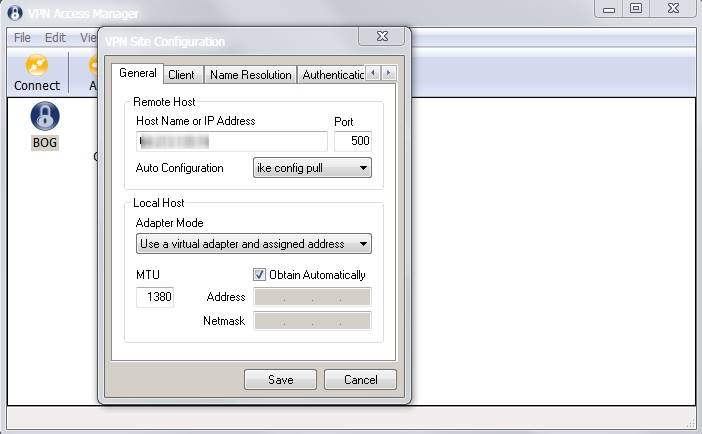

Импортируем PCF или же создаем соединение вручную. Я импортировал готовые. Проблем не возникло.

После импорта PCF

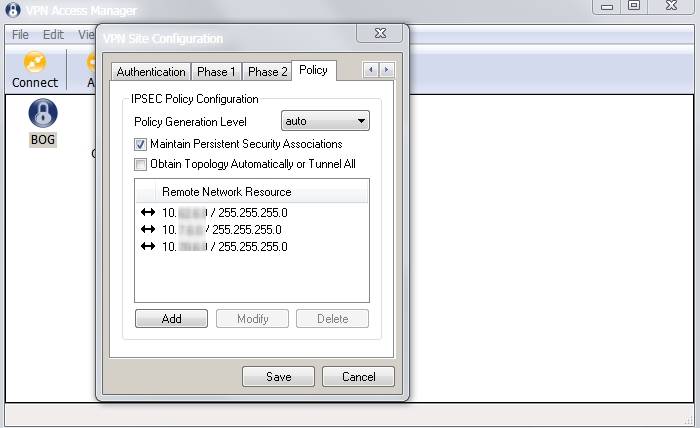

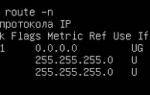

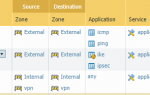

Иногда надо настроить, например роуты на некоторые сервера подсети. Это можно сделать в свойствах соединения на вкладке Policy.

настройка Policy — тут можно прописать роуты.

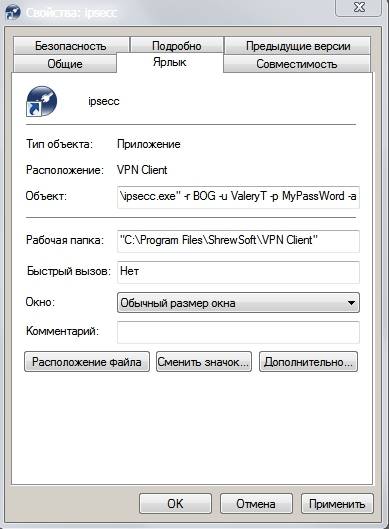

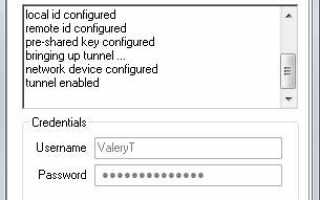

А теперь о самом главном. Если поднять соединение из Connection Manager, то особо ничего не изменится — при обрыве соединения придется заново вводить пароль вручную. Это не то, что нам надо. Поэтому запускаем демона ярлыком. Это, несомненно, нарушается различные стандарты безопасности и полиси, но очень бережет нервы.

создаем ярлык на ipsecc.exe

Создаем ярлык на утилиту ipsecc.exe — это и есть демон соединения. В свойствах ярлыка указываем профайл (коннекшен) пользователя и пароль.

Ключи -r — профайл, -u — пользователь, -p — пароль, -a — автоматом восстанавливать соединение.

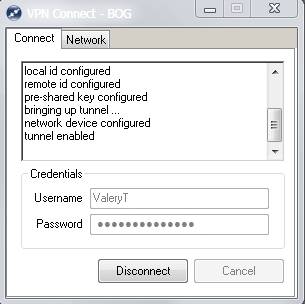

Все. Теперь просто кликом по ярлыку запускаем демона и он сам устанавливает конект, отслеживает обрывы и восстанавливает связь. Сворачивается в трей.

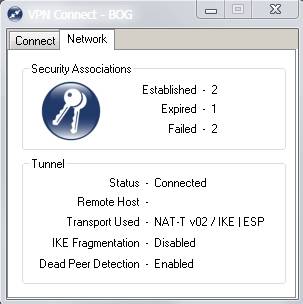

окошко демона после установки соединения

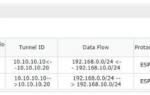

На вкладке Network можно посмотреть статистику обрывов/соединений.

статистика соединения и обрывов

Как видите, никакой магии и выкручивания рук. Есть софт и он работает. Существует и под линукс и под виндовс.

Shrew Soft VPNClient

Используемые источники:

- https://habr.com/post/71077/

- https://antabis.ru/obzory/shrew-soft-vpn-client.html

CUCM и Region, что и для чего?

CUCM и Region, что и для чего?

Как настроить IPSec VPN туннель на TD-W8960N/TD-W8950ND

Как настроить IPSec VPN туннель на TD-W8960N/TD-W8950ND

Настройка VPN-сервера SoftEtherVPN под Linux

Настройка VPN-сервера SoftEtherVPN под Linux

Как настроить VPN на роутерах разных производителей

Как настроить VPN на роутерах разных производителей Настройка IPSec Site-to-Site VPN на оборудовании Palo Alto Networks

Настройка IPSec Site-to-Site VPN на оборудовании Palo Alto Networks Лучшие бесплатные VPN для браузера Google Chrome

Лучшие бесплатные VPN для браузера Google Chrome