Содержание

- 1 Содержание:

- 2 Зачем отключать Windows Firewall?

- 3 Настройки Windows Firewall

- 4 Как полностью отключить брандмауэр Windows?

- 5 Отключение брандмауэра в панели управления

- 6 Отключение защитника при помощи командной строки

- 7 Firewall Chain

- 8 Firewall Action

- 9 Фильтрация в firewall

- 10 Примеры настройки firewall

Правильная настройка встроенных средств защиты Windows 10 позволяет комфортно и безопасно использовать компьютер. Ниже будут приведены основные способы настройки и варианты с полным отключением защиты.

Содержание:

Windows Firewall – важный компонент комплекса встроенной защиты операционной системы предназначенный для блокировки и ограничения входящего и исходящего трафика. С его помощью можно выборочно заблокировать подключение к сети для определенных приложений, что значительно повышает безопасность и защиту от вредоносного ПО, которое может отправлять данные и личную информацию сторонним лицам.

Такая информация может быть использована в корыстных целях, например, для воровства аккаунтов социальных сетей и различных сервисов, электронных почтовых ящиков или взлома электронных кошельков пользователя. После установки чистой операционной системы Windows, брандмауэр будет активирован по умолчанию. Сообщения о блокировке доступа в сеть приложениям демонстрируются при запуске неизвестного ПО. На экране оповещения системы безопасности можно выбрать режим предоставления доступа приложения к сети: доступ только к частным сетям или полный доступ ко всем сетям.

При выборе первого варианта запущенное приложение будет иметь доступ только к частным сетям пользователя без выхода в интернет. Второй вариант дает программе полный доступ в открытую сеть.

Зачем отключать Windows Firewall?

Окно «Оповещение системы безопасности» является единственным, что может помешать пользователю при включенном защитнике, поэтому брандмауэр Windows работает очень ненавязчиво и многие предпочитают оставлять его включенным. Такой подход – наиболее оптимален, поскольку даже встроенной системы защиты – вполне достаточно для обычных пользователей.

Стоит добавить, многие разработчики вирусного ПО утверждают, что стандартная система безопасности Windows 10 имеет незначительное количество уязвимостей, которые заполняются при постоянных обновлениях ОС. Конечно это не гарантирует стопроцентную защиту от узкоспециализированного хакерского ПО, но обеспечивает высокую степень безопасности при попадании рядовых вирусов.

Читайте также: Создание загрузочной флешки Windows 10

В некоторых случаях пользователь предпочитает устанавливать защиту своей системы от сторонних производителей. В таких случаях брандмауэр Windows можно отключить при установке нового антивирусного комплекса. Это поможет избежать конфликта между различными системами безопасности.

Настройки Windows Firewall

Для настройки параметров защитника Windows следует перейти в расширенные настройки брандмауэра. Для этого:

Шаг 1. Нажимаем по иконке поиска возле по «Пуск» и вводим фразу «Панель управления».

Шаг 2. В открывшемся окне, выбираем режим отображения «Мелкие значки» и переходим в «Брандмауэр защитника Windows».

Шаг 3. Чтобы перейти в окно расширенных настроек защиты, выбираем пункт «Дополнительные параметры».

Находясь в меню «Дополнительные параметры» можно посмотреть текущее состояние защитника и его основные настройки. Данная информация находится в первом пункте «Монитор брандмауэра».

Для создания собственных блокировок определенных приложений, следует воспользоваться графой «Правила для исходящих подключений», где следует выбрать пункт «Создать правило».

В открывшемся окне присутствует несколько вариантов блокировок сети. К примеру, можно заблокировать целый порт или конкретную программу. В нашем случае будет заблокирована конкретная программа, поэтому выбираем первый пункт и нажимаем далее.

Для блокировки конкретной программы, следует выбрать пункт «Путь программы» и выбрать необходимое приложение. Для примера, блокировка будет произведена на браузере Google Chrome. Исполняемый файл браузера находится по пути «C:Program Files (x86)GoogleChromeApplication». Его можно выбрать в пункте обзор, или самостоятельно ввести, скопировав путь из проводника.

Выбрав необходимую программу, следует выбрать действие, которое будет применено. Для блокировки, выбираем пункт «Блокировать подключение» и далее.

В следующем окне следует выбрать те профили, к каким будет применено созданное правило блокировки.

В последнем окне необходимо задать имя правилу. Для удобства поиска данной настройки называем её «Блокировка подключения Google Chrome» и подтверждаем действие кнопкой «Готово».

Читайте также: Что такое процесс «Runtime Broker» и для чего используется?

После выполнения вышеуказанных действий браузер Google Chrome перестанет подключаться к сети Интернет. Перезагрузка компьютера не потребуется.

Чтобы вернуть работоспособность браузера необходимо найти созданное правило в списке, нажать по нему ПКМ и выбрать пункт «Отключить». Если в настройке более нет необходимости, её можно удалить.

Стоит понимать, что не все исполнительные файлы относятся к подключению, поэтому в некоторых случаях блокировка может оказаться неэффективной. Чтобы устранить это, следует узнать через что происходит подключение к интернету и уже блокировать данный элемент. К примеру, многие онлайн игры, работающие на Jawa, подключаются к сети через исполнительный файл Jawa, а не собственный. Таким образом для блокировки игры необходимо заблокировать доступ исполнительного файла Jawa.

Как полностью отключить брандмауэр Windows?

Существует несколько быстрых способов полного отключения Windows Firewall, которые следует применять перед установкой новой защитной системы от сторонних производителей. Отключение защитника делает систему уязвимой для вредоносного ПО, поэтому отключать брандмауэр без нужды – строго не рекомендуется.

Отключение брандмауэра в панели управления

Одним из самых легких способов отключения защиты, является отключение через панель управления. Чтобы сделать это, необходимо:

Находясь в панели управления в пункте «Брандмауэр защитника Windows» следует перейти в пункт «Включение и выключение защитника».

В открывшемся окне достаточно перевести все пункты в отключенный режим и подтвердить действие кнопкой «Ок».

Отключение защитника при помощи командной строки

Другим способом отключения защитника Windows является командная строка. Чтобы выполнить отключение, необходимо:

Нажать ПКМ по кнопке пуск и выбрать «Командная строка(администратор)», «Windows PowerShell (администратор)».

В открывшемся окне командной строки вводим «netsh advfirewall set allprofiles state off» и подтверждаем Enter.

Данная команда отключит все профили сети и Windows Firewall станет неактивным.

Для включения защитника следует воспользоваться командой «netsh advfirewall set allprofiles state on».

Инструкция по настройке правил Firewall для виртуальных серверов в панели управления Serverspace.

Что это такое?

С помощью межсетевого экрана прямо из панели управления можно управлять доступом к серверу, сетевыми пакетами данных. Данная опция отдельно не тарифицируется и входит в стоимость сервера.

На данный момент существует ограничение в 50 правил, если вам будет недостаточно этого лимита, то увеличить его можно по запросу в техническую поддержку.

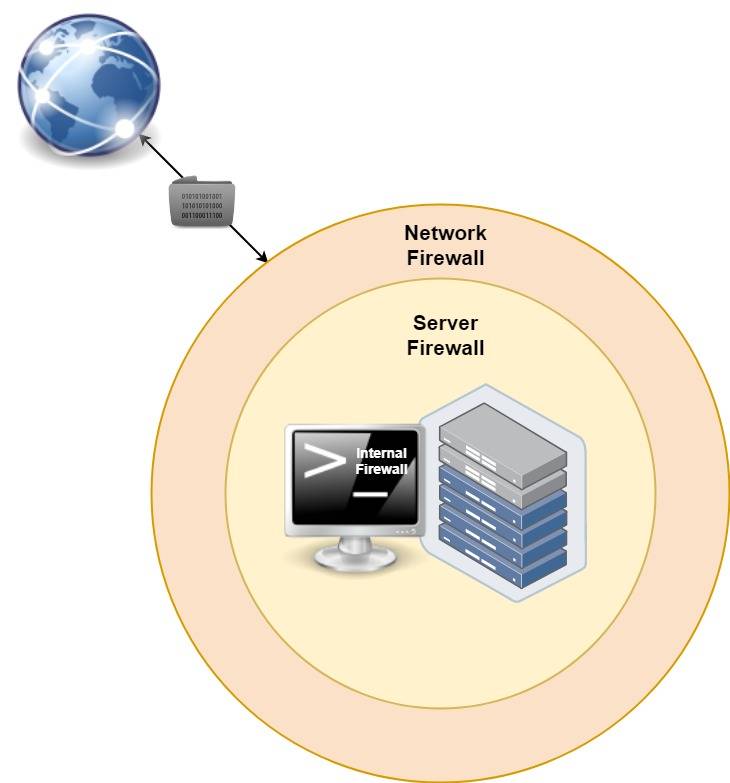

Сетевая архитектура

Для избежания конфликта правил межсетевого экрана и его правильной настройки необходимо понимать порядок действия существующих брандмауэров. Во-первых, вы можете настроить брандмауэр для частной сети. Во-вторых, для сервера через панель управления. В-третьих, вы можете настроить внутренний брандмауэр, например, для Linux через iptables, для Windows — встроенный.

Для входящих пакетов первым будет применяться брандмауэр на уровне сети (при наличии). Если пакет прошел, дальше будет применяться фаерволл на уровне сервера, в последнюю очередь будет использоваться внутренний программный механизм. Для исходящих пакетов будет применена обратная последовательность действий.

Мы не рекомендуем одновременно использовать межсетевой экран на уровне сервера и внутренний программный:

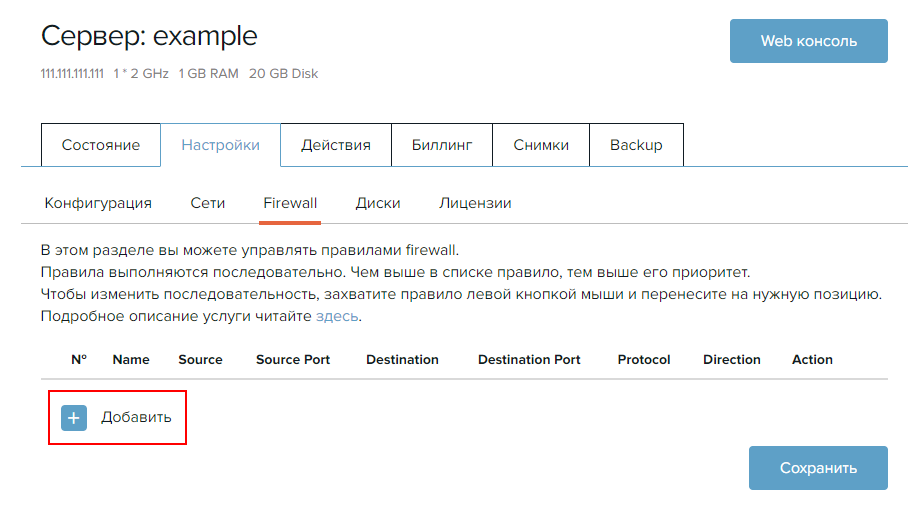

Создание правила

Конфигурация брандмауэра доступна для всех VPS и находится в настройках сервера в разделе Firewall.

Для создания правила нажмите кнопку Добавить:

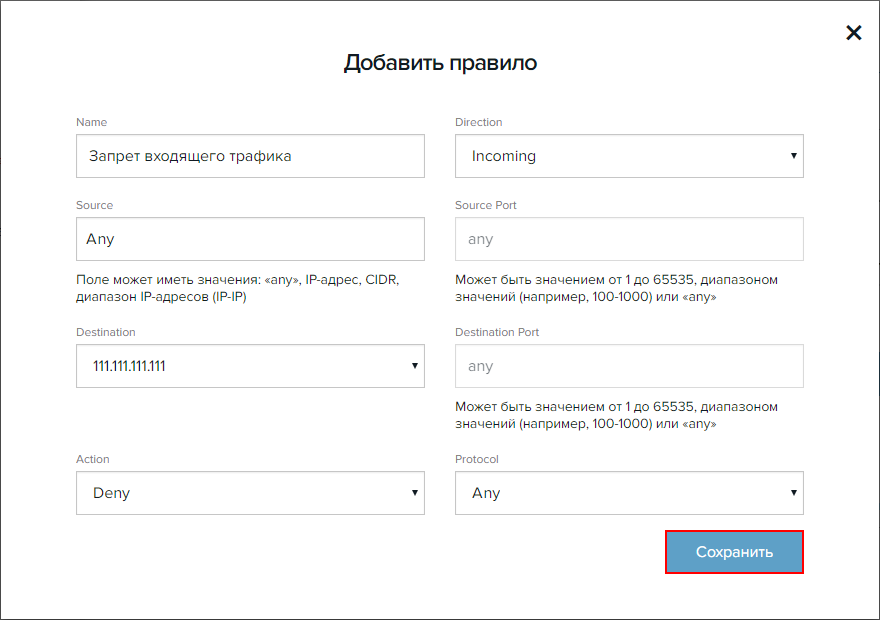

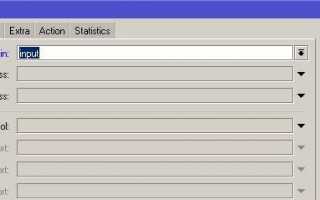

Перед вами откроется окно добавления правила. Необходимо заполнить следующие поля:

- Name — понятное для пользователя название (не более 50 символов), как правило кратко описывает назначение правила;

- Direction — направление пакетов, для которых необходимо применить правило, принимает одно из двух значений: Incoming или Outgoing. Incoming — правило распространяется на входящие пакеты данных, Outgoing — на исходящие;

- Source/Destination — в зависимости от направления содержит IP-адрес сервера или одно из значений: IP-адрес, CIDR, диапазон IP-адресов и any;

- SourcePort/DestinationPort — при выборе протокола TCP, UDP или TCP and UDP возможно указать порт, диапазон портов, либо Any;

- Action — действие, которое необходимо применить, принимает одно из двух значений: Allow или Deny. Allow — разрешение пересылки пакетов данных, Deny — запрет пересылки;

- Protocol — тип протокола, доступно ANY, TCP, UDP, TCP and UDP и ICMP.

Для создания правила нажмите Сохранить.

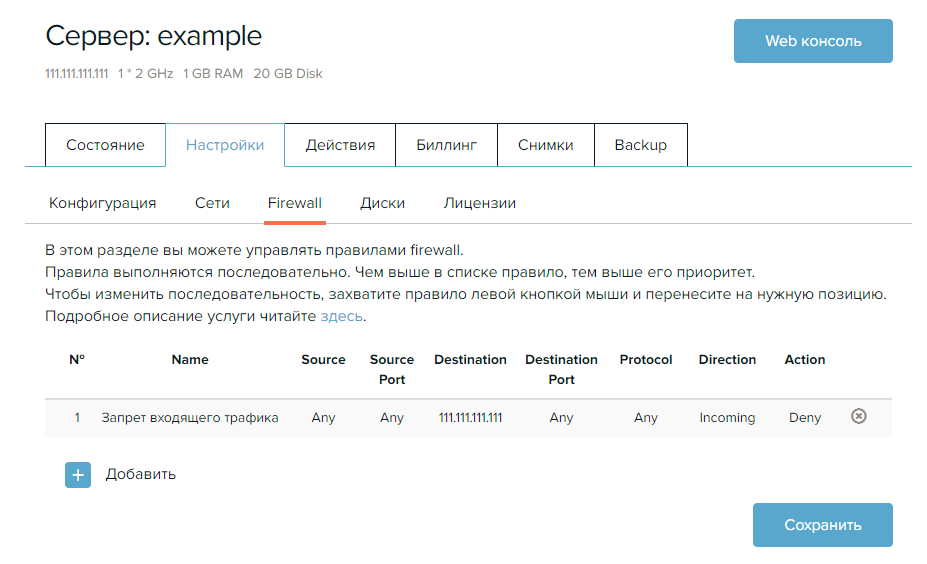

В нашем примере правило блокирует все входящие на сервер пакеты:

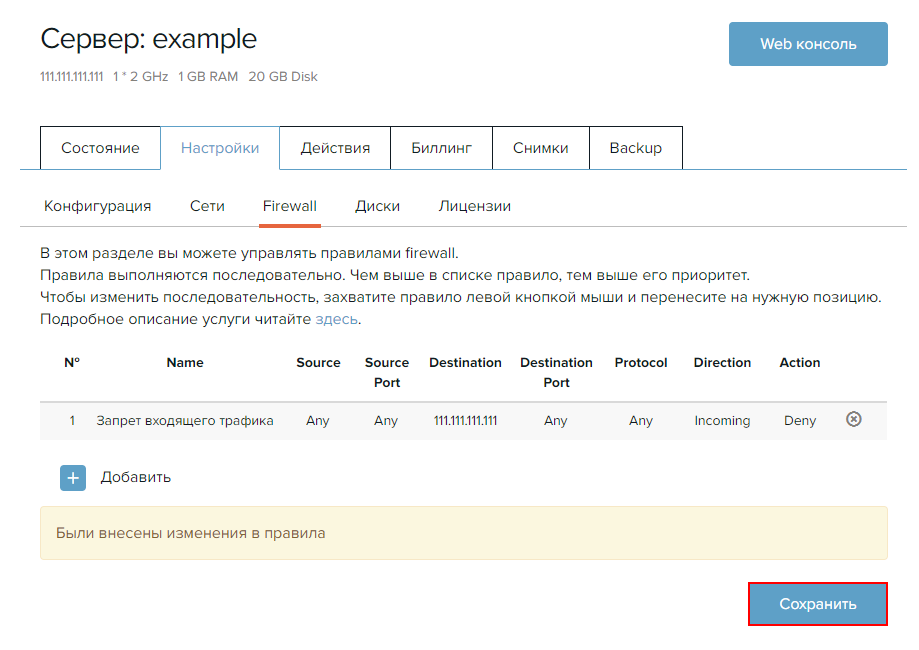

Чтобы созданное правило вступило в силу необходимо сохранить изменения с помощью кнопки Сохранить. Вы можете создать несколько правил и затем сохранить все разом:

После этого страница будет выглядеть следующим образом:

Приоритет правил

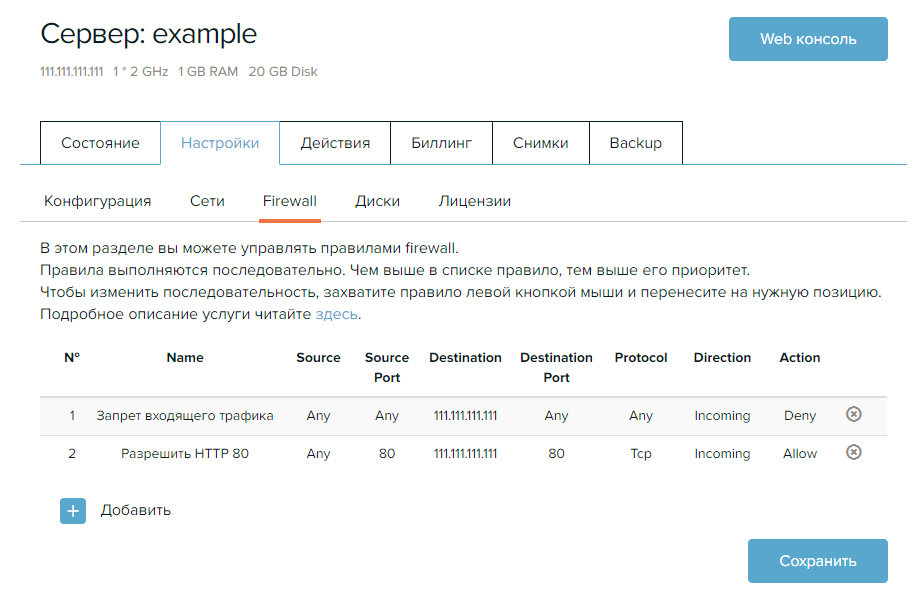

Чем меньше порядковый номер правила (чем выше оно в списке), тем выше его приоритет. Например, после того как было создано запрещающее правило для всего входящего трафика, создадим правило разрешающее получать входящие пакеты по 80 порту протокола Tcp. После сохранения изменений при такой конфигурации данный порт все также будет недоступен, в связи с тем, что запрещающее правило имеет более высокий приоритет:

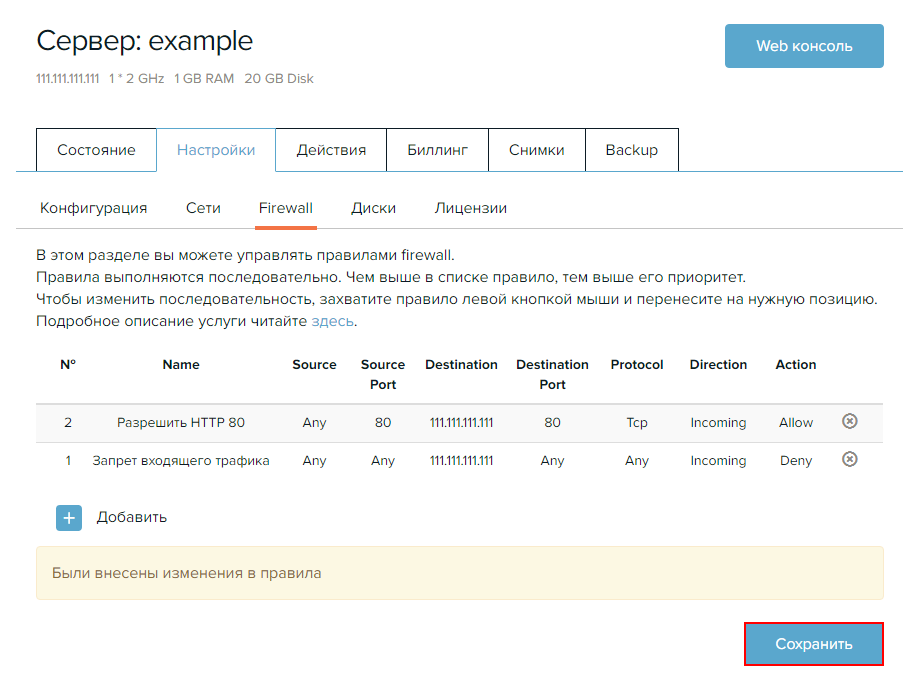

Для изменения приоритета правил перетащите с помощью левой кнопки мыши разрешающее правило на первое место и сохраните изменения:

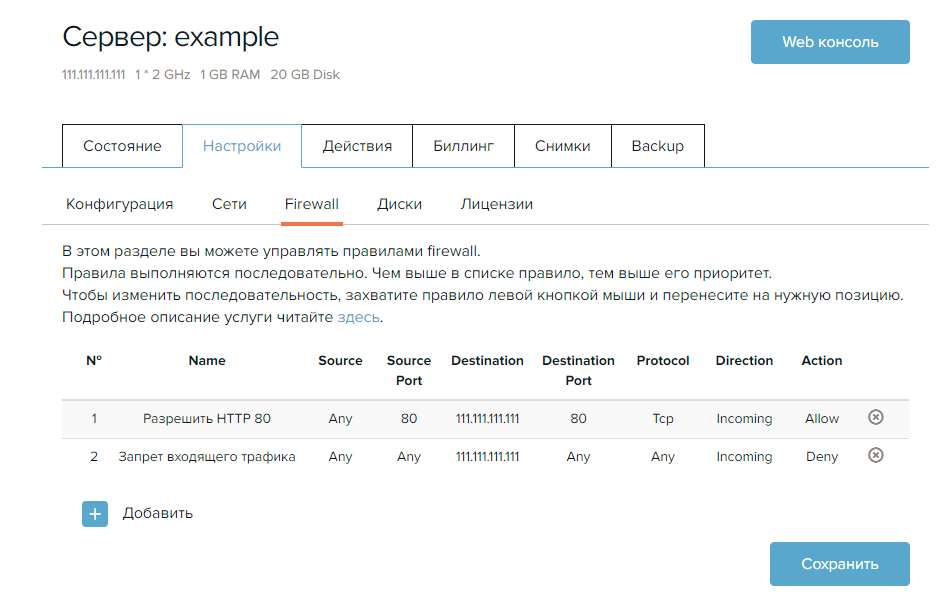

После сохранение порядковые номера правил изменятся, а также изменится их приоритет:

Теперь конфигурация брандмауэра позволяет получать пакеты по протоколу Tcp по 80 порту, остальные пакеты проходить не будут.

Облачные VPS/VDS

Создайте сервер всего за 1 минуту!

от8 руб/месяц

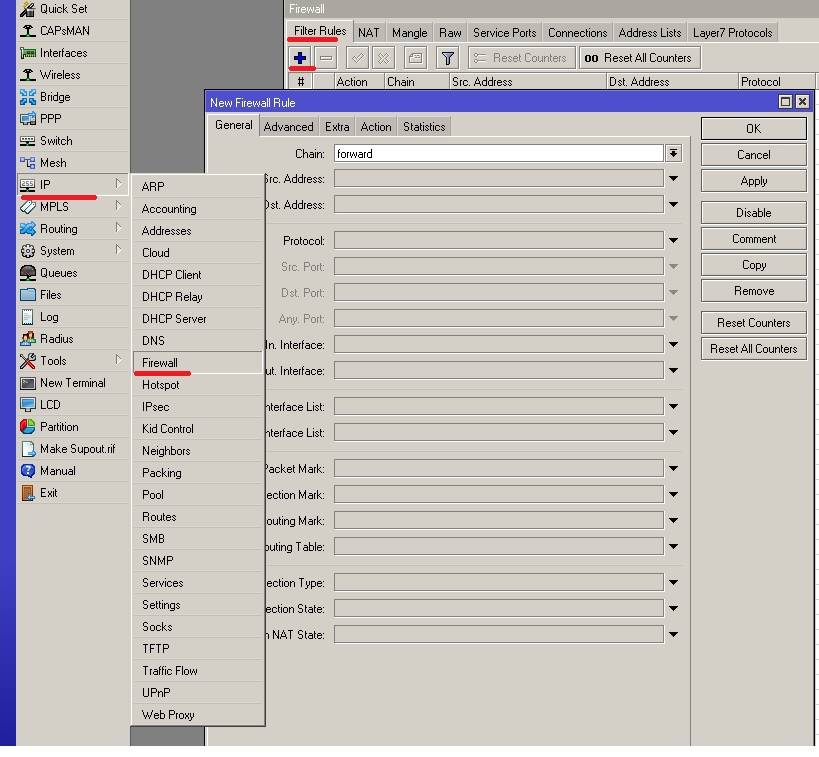

Firewall на микротик состоит из следующих составляющих, это цепочки (chain) и действия в этих цепочках (Action), а также различные фильтры к трафику который обрабатывается в цепочках.

Содержание

Firewall Chain

В Mikrotik существуют следующие цепочки

Input – цепочка для обработки пакетов поступающих на маршрутизатор, имеющих в качестве адреса назначение ip самого маршрутизатора.

Forward – в этой цепочки обрабатываются пакеты проходящие через маршрутизатор

Output – цепочка для обработки пакетов созданных маршрутизатором, например когда мы с маршрутизатора пингуем или подключаемся по telnet

Из описания понятно, что для защиты маршрутизатора нужно использовать цепочку input. А для обработки трафика от пользователей и к пользователям использовать chain forward. Использование Output мне не приходилось.

Firewall Action

В цепочках можно осуществлять следующие действия

| Параметр | Действие |

| Accept | Разрешить |

| add-dst-to-address-list | Добавить ip назначение в список адресов указанный в Address List |

| add-src-to-address-list | Добавить ip источника в список адресов указанный в Address List |

| Drop | запретить |

| fasttrack-connection | Обрабатывать пакеты включив FastTrack т.е пакеты будут проходить по самому быстрому маршруту, минуя остальные правила firewall и обработку в очередях |

| Jump | Прыжок, переход на другую цепочку заданную в Jump target |

| log | Запись в лог |

| passthrough | Перейти к следующему правилу не делая никаких действий(полезно для сбора статистики) |

| Reject | Отбить пакет с причиной указанной в Reject with |

| Return | Вернуть пакет в цепочку из который он пришел |

| tarpit | захватывает и поддерживает TCP-соединения (отвечает с SYN / ACK на входящий пакет TCP SYN) |

Фильтрация в firewall

Фильтрация пакетов которые могут попасть в цепочки может осуществляться по

Src.Address – адрес источника

Dst.Address – адрес назначения

Protocol – Протокол(TCP, UDP и т.д)

Src.Port – порт источника

Dst.Port –порт назначения

In.Interface –входящий интерфейс

Out.Interface – исходящий интерфейс

Packet.Mark – метка пакета

Connection.Mark –метка соединения

Routing Mark – метка маршрута

Roting table — адрес получателя которых разрешен в конкретной таблице маршрутизации

Connection Type – тип соединения

Connection State — состояние соединения (установлено, новое и т.д)

Connection NAT State – цепочка NAT (srcnat, dstnat)

Примеры настройки firewall

Рассмотрим некоторые примеры по настройки firewall на маршрутизаторе микротик.

Настройка безопасности Микротик

Для начала настроим безопасность на наше маршрутизаторе, Для этого сделаем следующие

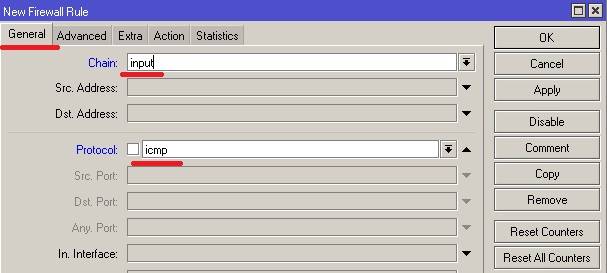

1.Запретим пинговать наше устройство

2.Запретим доступ к микротику всем кроме локальной сети и разрешенных ip адресов

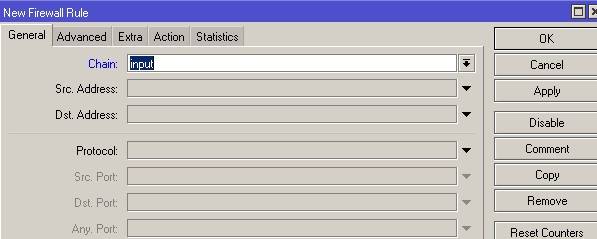

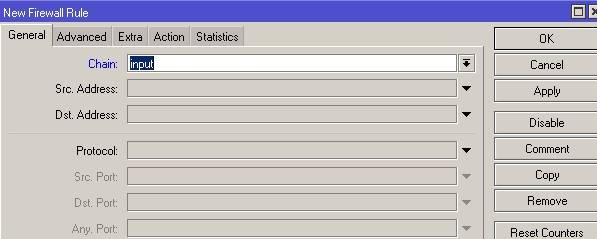

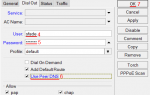

Для настройки подключаемся к роутеру с помощью утилиты winbox и идем в меню IP-Firewall. Вкладка Filter Rules и нажимаем добавить.

Запрещаем пинги на наше устройство, для этого, на вкладке general, chain выбираем input protocol icmp

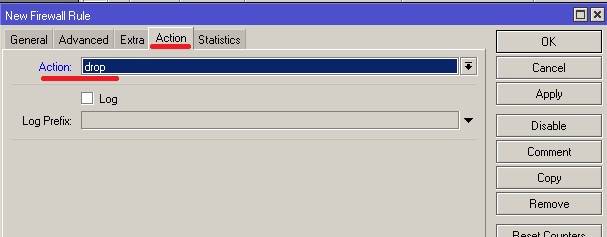

На вкладке Action выбираем drop

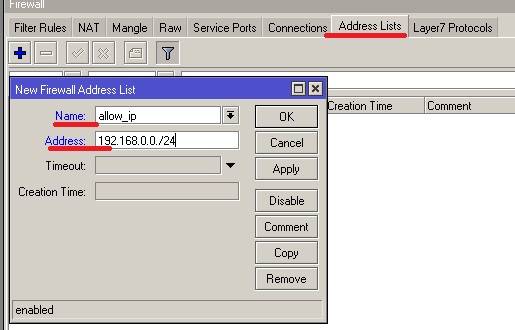

Запрещаем доступ к управлению маршрутизатора. Для начала создаем лист с нашими разрешенными адресами, переходим в IP-Firewall, вкладка Address Lists, добавляем новый лист

Name – название нашего листа

Address – адреса относящиеся к этому листу, можно указывать как отдельные адреса так и сети.

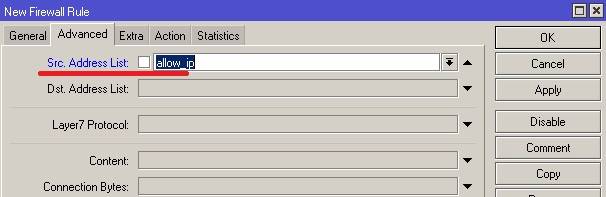

Дальше создаем новое правило, снова переходим в Filter rules и добавляем его

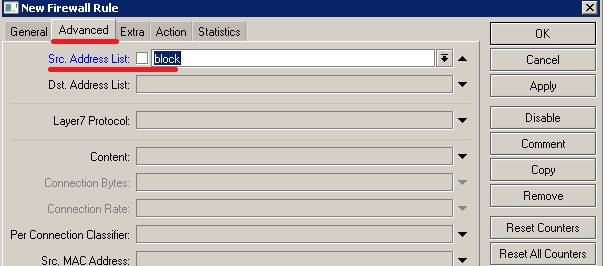

Затем переходим на вкладку Advanced и в качестве Src. List выбираем созданный лист

В действии Action выбираем разрешить accept.

Можно было не создавать лист, а на вкладке General в параметре Src. Address прописать нашу сеть, просто мне удобнее работать со списками адресов, в будущем для добавления нового адреса нужно его просто добавить в лист allow_ip.

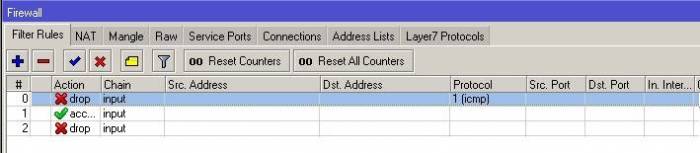

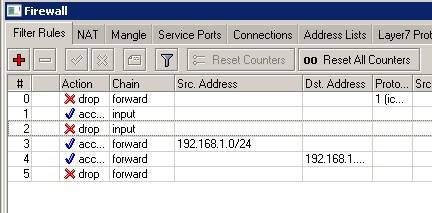

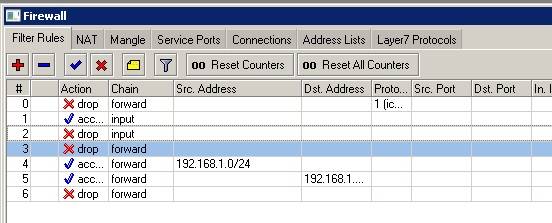

Следующим шагом запрещаем все входящие соединения. Добавляем правило на chain input, и в действии ставим drop. Должно получится следующие

Здесь следует отметить что обработка правил идет сверху вниз, т.е правило запрещающее все подключения должно находится внизу, иначе разрешающие правила не сработают.

Доступ пользователей в интернет

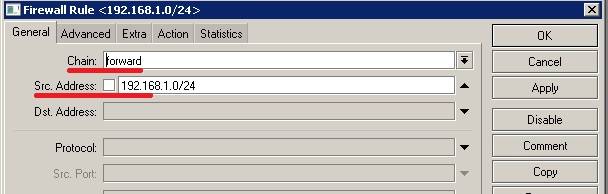

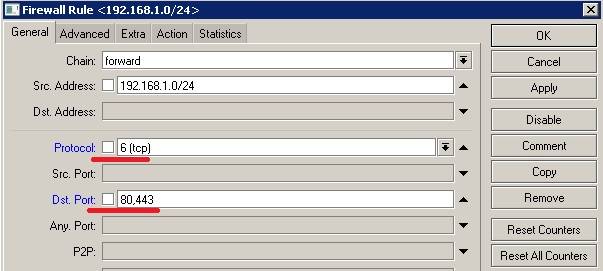

Допустим нам нужно дать доступ в интернет только для определенной сети. Для этого создаем два разрешающих правила в chain forward. Первое правило разрешает исходящий трафик из нашей сети

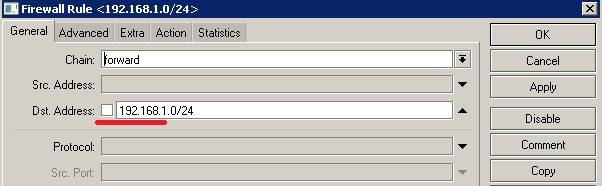

Action ставим accept. Можно как указать Src. Address, так и использовать Address Lists, как мы это делали выше. Следующим правилом разрешаем прохождение пакетов в нашу сеть.

B следующим правилом запрещаем все остальные сети,

Action выбираем drop. В результате получится следующее

Запрет доступа пользователя в интернет

Если нам нужно запретить доступ в интернет определенным пользователям, давайте сделаем это через Address Lists, что бы в дальнейшем проще было добавлять или удалять правила, переходим на вкладку address Lists и создаем список block в который добавим адреса для блокировки.

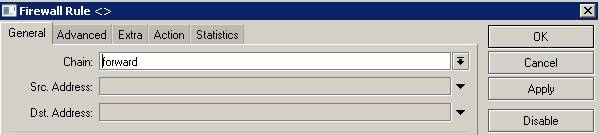

Создаем запрещающее правило firewall в chain forward, в котором на вкладке Advanced в Src. Address List выбираем наш список для блокировки

В Action выбираем Drop. Теперь, наше правило нужно поставить выше разрешающего правила, иначе оно не сработает, как это сделать я писал выше, в результате получится следующая картина

Аналогично можно запретить доступ к внешним ресурсам, так же создаем список для блокировки, но в настройка firewall уже указываем его в качестве Dst. Address List. Кроме ip адреса в список можно вносить и доменные имена, например если мы хотим запретить доступ пользователей в соцсети, одноклассники или вконтакте.

Доступ только к сайтам

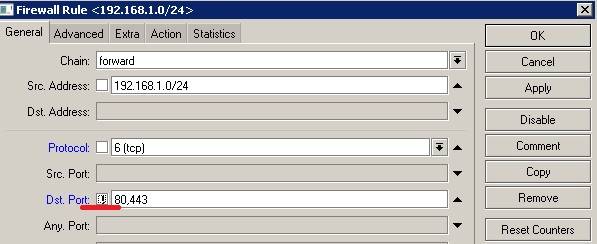

В следующим примере рассмотрим как разрешить пользователям выход в интернет только по 80 и 443 порту и запретить все остальные, для этого создадим разрешающее правило в chain forward, Protocol выбираем tcp и в параметре Dst.Prort указываем разрешенные порты

Тоже самое можно сделать с помощью запрещающего правила, используя оператор отрицания «!», а Action установить drop

Это означает, запретит все порты кроме 80 и 443.

Конечно, все возможности firewall на микротик я показать не смогу, но основные параметры думаю понятны.

Внимание! при настройке firewall на MikroTIK, настоятельно рекомендую проводить их в «Safe Mode» как ее включить описано здесь, в противном случае вы рискуете потерять доступ к маршрутизатору.

Обучающий курс по настройке MikroTik

Нужно разобраться с MikroTik, но не определились с чего начать? В курсе «Настройка оборудования MikroTik» все по порядку. Подойдет и для начала работы с этим оборудованием, и для того, чтобы систематизировать знания. Это видеокурс из 162 уроков и 45 лабораторных работ, построен на официальной программе MTCNA. Проходить можно, когда удобно и пересматривать по необходимости – материалы курса выдаются бессрочно. Также есть 30 дней на личные консультации с автором. На пробу выдают 25 уроков бесплатно, заказать их можно на странице курса.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Используемые источники:

- https://recovery-software.ru/blog/configure-windows-firewall.html

- https://serverspace.by/support/help/firewall-nastrojka-servera/

- https://itproffi.ru/nastrojka-firewall-na-mikrotik/

Как добавить правило в брандмауэр Windows Server 2012

Как добавить правило в брандмауэр Windows Server 2012 Как установить, настроить и использовать Outpost Firewall Free

Как установить, настроить и использовать Outpost Firewall Free Изучение и настройка CentOS 6.4 для сервера

Изучение и настройка CentOS 6.4 для сервера

Настройка PPPoE сервера на mikrotik

Настройка PPPoE сервера на mikrotik Знакомство с Kerio Winroute Firewall

Знакомство с Kerio Winroute Firewall Инструкция по использованию брандмауэра в Windows 7

Инструкция по использованию брандмауэра в Windows 7