Настройка прав доступа к файлам и ограничение прав пользователей

В процессе работы на компьютере часто возникает необходимость защитить те или иные свои данные от неквалифицированного и несанкционированного просмотра и редактирования. Эта задача обычно возникает при работе в локальной сети, а также в случае, когда к компьютеру в разное время имеют доступ несколько разных пользователей.

Механизм защиты информации от постороннего вмешательства существовал и в предыдущих версиях операционной системы Windows. В данном разделе мы расскажем, как он функционирует в системе Windows 7.

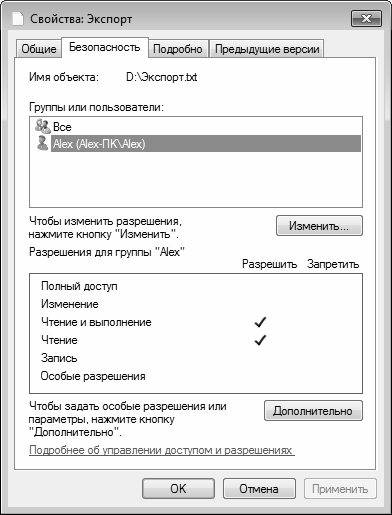

Чтобы настроить права доступа к файлу, щелкните на нем в окне Проводника правой кнопкой мыши, и в появившемся контекстном меню выберите команду Свойства. Затем в открывшемся окне перейдите на вкладку Безопасность, содержимое которой показано на рис. 5.12.

Рис. 5.12. Свойства файла, вкладка Безопасность

В верхней части данной вкладки отображается полный путь к выбранному объекту (на рис. 5.12 это D: Экспорт. txt). Ниже располагается список пользователей или групп пользователей, имеющих доступ к данному компьютеру. Еще ниже отображается перечень разрешений для пользователя или группы, выделенной курсором. На рис. 5.12 пользователи группы Alex применительно к данному файлу имеют разрешение Чтение и выполнение.

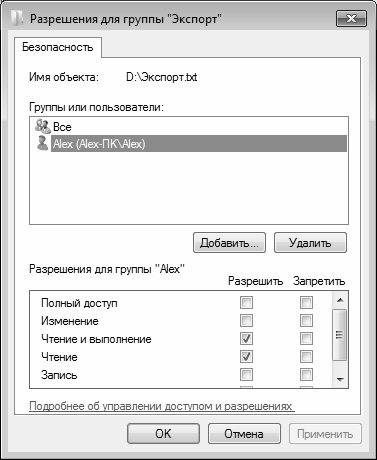

Отметим, что на вкладке Безопасность вы не сможете изменить текущие разрешения. Чтобы добавить пользователя или группу пользователей, либо чтобы отредактировать действующие разрешения нажмите кнопку Изменить. В результате на экране откроется окно, изображенное на рис. 5.13.

Рис. 5.13. Редактирование разрешений

Если вы хотите изменить разрешения для пользователя или группы пользователей, выберите в списке Группы или пользователи соответствующую позицию щелчком мыши, после чего в нижней части окна путем установки соответствующих флажков определите запреты или разрешения.

Чтобы добавить в список нового пользователя или группу пользователей, нажмите кнопку Добавить. В результате на экране откроется окно, изображенное на рис. 5.14.

Рис. 5.14. Добавление пользователя или группы для управления доступом к файлу

В данном окне в поле Введите имена выбираемых объектов нужно ввести имя пользователя или группы пользователей для последующей настройки прав доступа. Вы можете ввести в данное поле одновременно несколько имен – в этом случае разделяйте их точкой с запятой. При вводе имен используйте следующие варианты синтаксиса:

• Выводимое Имя (пример: Имя Фамилия);

• Имя Объекта (пример: Компьютер1);

• Имя Пользователя (пример: Пользователь1);

• Имя Объекта@Имя Домена (пример: Пользователь1@Домен1);

• Имя ОбъектаИмя Домена (пример: Домен1Пользователь1).

С помощью кнопки Проверить имена осуществляется поиск имен пользователей и групп пользователей, указанных в поле Введите имена выбираемых объектов.

В поле Выберите тип объекта, которое находится в верхней части данного окна, указывается тип объекта, который нужно найти, Например, вы можете настраивать разрешения только для пользователей, или только для групп пользователей, или для встроенных субъектов безопасности, или всех типов объектов одновременно (последний вариант предлагается использовать по умолчанию). Чтобы выбрать типы объектов, нажмите кнопку Типы объектов, затем в открывшемся окне путем установки соответствующих флажков укажите требуемые типы объектов и нажмите кнопку ОК.

Область для поиска объектов указывается в поле В следующем месте. Этой областью может являться, например, конкретный компьютер (по умолчанию предлагается текущий компьютер). Чтобы изменить область для поиска, нажмите кнопку Размещение, затем в открывшемся окне укажите требуемую область и нажмите кнопку ОК.

Чтобы удалить пользователя или группу из списка объектов для настройки разрешений, выделите соответствующую позицию в списке (см. рис. 5.13) щелчком мыши и нажмите кнопку Удалить. При этом следует соблюдать осторожность, поскольку система не выдает дополнительный запрос на подтверждение операции удаления, а сразу удаляет выбранный объект из списка.

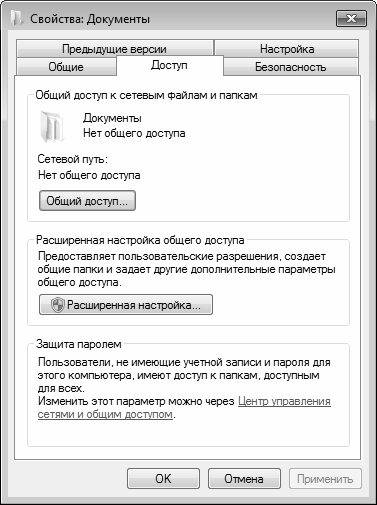

Аналогичным образом выполняется настройка разрешений и для папок. Однако для папок и каталогов можно настроить также дополнительные параметры доступа. Для этого в окне свойств папки предназначена вкладка Доступ, содержимое которой показано на рис. 5.15.

Рис. 5.15. Настройка параметров общего доступа

Чтобы настроить общий доступ к папке (это обычно используется при работе в локальной сети), нажмите на данной вкладке кнопку Общий доступ. В результате на экране отобразится окно, которое показано на рис. 5.16.

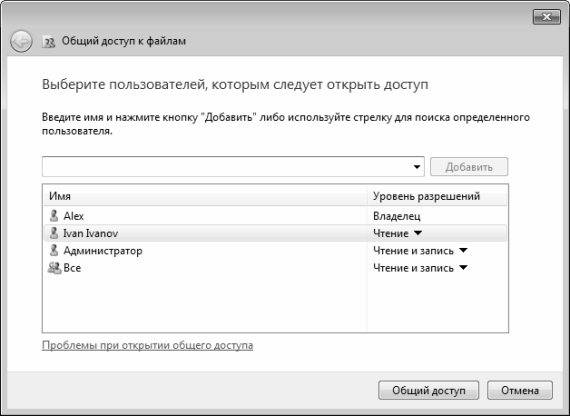

Рис. 5.16. Настройка общего доступа для отдельных пользователей

В данном окне из раскрывающегося списка нужно выбрать пользователя, которому требуется настроить доступ. Отметим, что содержимое данного списка формируется системой автоматически по мере добавления в нее учетных записей (о том, как осуществляется добавление и редактирование учетных записей, мы говорили ранее, в соответствующих разделах данной главы). Помимо имен учетных записей, добавленных в систему пользователем, данный список содержит также позиции Все, Гость, Администратор, Запись для сети и Домашняя группа, которые добавляются в него по умолчанию.

После выбора пользователя нужно нажать кнопку Добавить – в результате его имя отобразится в перечне, который находится чуть ниже. В поле Уровень разрешений нужно из раскрывающегося списка выбрать уровень разрешений для данного пользователя применительно к данной папке. Возможен выбор одного из двух вариантов:

• Чтение – в данном случае пользователь будет иметь право только на просмотр содержимого данной папки.

• Чтение и запись – при выборе этого варианта пользователь будет иметь право не только на просмотр, но и на редактирование содержимого данной папки.

Чтобы удалить пользователя из списка, выберите для него в поле Уровень разрешений команду Удалить. При этом следует соблюдать осторожность, поскольку программа не выдает дополнительный запрос на подтверждение операции удаления.

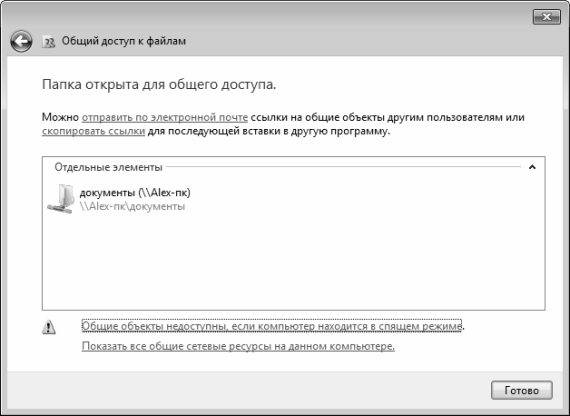

Чтобы настройки общего доступа вступили в силу, нажмите в данном окне кнопку Общий доступ. Отметим, что процесс предоставления общего доступа может занять определенное время – это может зависеть от количества пользователей, которым открыт общий доступ к папке, от производительности и конфигурации компьютера, а также от иных факторов. Через некоторое время на экране отобразится информационное сообщение о предоставлении общего доступа к выбранной папке (рис. 5.17).

Рис. 5.17. Информация о предоставлении папке общего доступа

Вы можете информировать по электронной почте других пользователей о том, что им предоставлен общий доступ к папке – для этого воспользуйтесь соответствующей ссылкой. Чтобы просмотреть содержимое каталога, к которому вы предоставили общий доступ, дважды щелкните мышью на его значке в поле Отдельные элементы. Для завершения операции нажмите в данном окне кнопку Готово.

В данном примере мы открывали общий доступ к папке, которая называется Документы. В окне, изображенном на рис. 5.15, для данной папки в области Общий доступ к сетевым файлам и папкам отображается информация Нет общего доступа. После предоставления общего доступа к данной папке эта информация изменится, и отобразится текст Есть общий доступ. Кроме этого, будет показан сетевой путь к данной папке, по которому ее смогут найти другие пользователи локальной сети.

Для перехода в режим расширенной настройки общего доступа нажмите на вкладке Доступ (см. рис. 5.15) кнопку Расширенная настройка. При этом на экране откроется окно, которое показано на рис. 5.18.

Рис. 5.18. Расширенная настройка общего доступа

Параметры данного окна являются доступными для редактирования только при установленном флажке Открыть общий доступ к этой папке. Если вы ранее уже открыли общий доступ к данной папке (так, как было рассказано чуть выше), то по умолчанию этот флажок будет установлен. Если же общий доступ к папке до настоящего момента не открывался, то флажок по умолчанию будет снят, и вы можете установить его самостоятельно.

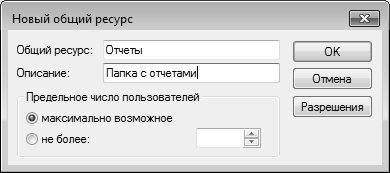

Имя ресурса, к которому открывается общий доступ, отображается в поле Имя общего ресурса. В некоторых случаях это значение можно перевыбрать из раскрывающегося списка. Вы можете добавить новый общий ресурс – для этого нажмите в данном окне кнопку Добавить. В результате откроется окно добавления ресурса (рис. 5.19).

Рис. 5.19. Добавление общего ресурса

В данном окне в поле Общий ресурс с клавиатуры вводится имя общего ресурса – в соответствии с именем, под которым он храниться в компьютере. В поле Описание при желании можно с клавиатуры ввести дополнительное описание к ресурсу – например, кратко охарактеризовать его содержимое, и т. д.

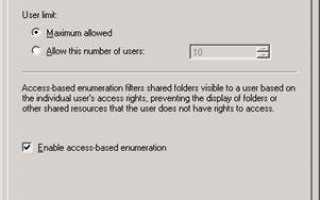

С помощью переключателя Предельное число пользователей вы можете определить максимально допустимое число пользователей, которые могут одновременно работать с данным ресурсом. Если переключатель установлен в положение максимально возможное (этот вариант предлагается использовать по умолчанию), то ограничение по числу пользователей не будет – все, кто захочет, могут в любой момент получить доступ к ресурсу независимо от того, работает с ним кто-то в данный момент или нет. Если же переключатель установлен в положение не более, то справа открывается для редактирования поле, в котором с клавиатуры или с помощью кнопок счетчика указывается предельное число пользователей, которые могут одновременно работать с данным ресурсом. Иначе говоря, если вы не хотите, чтобы с вашей папкой одновременно работало более 3 пользователей, установите переключатель Предельное число пользователей в положение не более, и в расположенном справа поле введите значение 3.

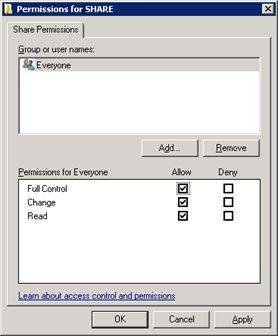

С помощью кнопки Разрешения осуществляется переход в режим настройки разрешений для выбранного ресурса. О том, как работать в данном режиме, шла речь выше (см. рис. 5.13).

Завершается ввод нового общего ресурса нажатием в данном окне кнопки ОК. С помощью кнопки Отмена осуществляется выход из данного режима без сохранения выполненных изменений.

Чтобы удалить общий ресурс, выберите его из раскрывающегося списка (см. рис. 5.18) и нажмите кнопку Удалить. При этом будьте внимательны, поскольку программа не выдает дополнительный запрос на подтверждение данной операции.

В поле Ограничить число одновременных пользователей до (см. рис. 5.18) можно ограничить число пользователей, которые одновременно могут работать с данным ресурсом. Этот параметр работает таким же образом, как и переключатель Предельное число пользователей в окне Новый общий ресурс (см. рис. 5.19).

В поле Примечание при необходимости можно ввести или отредактировать дополнительную информацию произвольного характера, относящуюся к данному общему ресурсу.

С помощью кнопки Разрешения осуществляется переход в режим настройки разрешений для выбранного ресурса. О том, как работать в данном режиме, шла речь выше (см. рис. 5.13).

С помощью кнопки Кэширование (см. рис. 5.18) вы можете определить, какие файлы и программы будут доступны пользователям вне локальной сети. При нажатии данной кнопки на экране открывается окно, изображенное на рис. 5.20.

Рис. 5.20. Настройка автономного режима

В данном окне с помощью соответствующего переключателя можно открыть или закрыть доступ к файлам и папкам вне сети. Возможен выбор одного из трех вариантов:

• Вне сети доступны только указанные пользователем файлы и программы;

• Файлы и программы в этой общей папке недоступны вне сети;

• Вне сети автоматически доступны все открывавшиеся пользователем файлы и программы.

По умолчанию данный переключатель установлен в положение Вне сети доступны только указанные пользователем файлы и программы.

Все настройки, выполненные в окне Расширенная настройка общего доступа (см. рис. 5.18), вступают в силу после нажатия кнопки ОК или Применить. Чтобы выйти из данного режима без сохранения выполненных изменений, нажмите кнопку Отмена.

Данный текст является ознакомительным фрагментом. Поделитесь на страничке

Следующая глава

- Доступ разграничивается только на уровне каталогов. Ограничение доступа к отдельным файлам не проводится.

- Назначение прав доступа выполняется на базе групп безопасности. Назначение прав доступа на отдельные учетные записи пользователей не проводится.

- Явно запрещающие полномочия доступа (deny permissions) не применяются.

- Разграничение прав доступа проводится только на уровне файловой системы. На уровне сетевых протоколов SMB/CIFS права не разграничиваются (Группа «Все» – полномочия «Чтение/Запись» / Everyone – Change).

- При настройке сетевого доступа к файловому информационному ресурсу в настройках SMB/CIFS устанавливается опция «Перечисление на основе доступа (Access based enumeration)».

- Создание файловых информационных ресурсов на рабочих станциях пользователей недопустимо.

- Не рекомендуется размещать файловые информационные ресурсы на системных разделах серверов.

- Не рекомендуется создавать несколько точек входа в файловый информационный ресурс.

- Следует по возможности избегать создание вложенных файловых информационных ресурсов, а в случаях, когда имена файлов или каталогов содержат конфиденциальную информацию, это вовсе недопустимо

Доступ пользователей к файловому информационному ресурсу предоставляется путем наделения их одним из вариантов полномочий:

- Доступ «Только на чтение (Read Only)».

- Доступ «Чтение и запись (Read & Write)».

В подавляющем количестве задач разграничения доступа подобных вариантов полномочий доступа будет достаточно, но при необходимости возможно формирование новых вариантов полномочий, например, «Чтение и запись, кроме удаления (Read & Write without Remove)». Для реализаций новый полномочий необходимо будет уточнить пункт В.3 Таблицы 1, в остальном применение Стандарта останется неизменным. Имена групп доступа пользователей формируются по шаблону:FILE-Имя файлового информационного ресурса–аббревиатура полномочийИмя файлового информационного ресурса должно совпадать с UNC именем ресурса или состоять из имени сервера и локального пути (если сетевой доступ к ресурсу не предоставляется). При необходимости в данном поле допускаются сокращения. Символы «\» опускаются, а «» и «:» заменяются на «-». Аббревиатуры полномочий:

- RO — для варианта доступа «Только на чтение (Read Only)»

- RW — для варианта доступа «Чтение и запись (Read & Write)».

Пример 1 Имя группы доступа пользователей, имеющих полномочия «Только чтение» для файлового информационного ресурса с UNC именем \FILESRVReport, будет: FILE-FILESRV-Report-ROПример 2 Имя группы доступа пользователей, имеющих полномочия «Чтение и запись» для файлового информационного ресурса, размещенного на сервере TERMSRV по пути D:UsersData, будет: FILE-TERMSRV-D-UsersData-RWТаблица 1 – Шаблон NTFS-прав доступа для корневого каталога файлового информационного ресурса.

| Субъекты | Права | Режим наследования |

| Наследование прав доступа от вышестоящих каталогов отключено | ||

| А) Обязательные права | ||

| Б.1) Полномочия «Только чтение (Read Only)» | ||

| Б.2) Полномочия «Чтение и запись (Read & Write)» | ||

| Б.3) Другие полномочия при их наличии |

Табилца 2 – Шаблон NTFS-прав доступа для промежуточных каталогов файлового информационного ресурса.

| Субъекты | Права | Режим наследования |

| Наследование прав доступа от вышестоящих каталогов включено, но если данный каталог является вышестоящим по отношению к файловым информационным ресурсам и не входит ни в один другой файловый информационный ресурс, то наследование отключено | ||

| А) Обязательные права | ||

| Б.1) Полномочия «Проход через каталог (TRAVERSE)» |

А. Создание файлового информационного ресурса При создании файлового информационного ресурса выполняются следующие действия:

- Создаются группы доступа пользователей. Если сервер, на котором размещен файловый информационный ресурс, является членом домена, то создаются доменные группы. Если нет, то группы создаются локально на сервере.

- На корневой каталог и промежуточные каталоги файлового информационного ресурса назначаются права доступа согласно шаблонам прав доступа.

- В группы доступа пользователей добавляются учетные записи пользователей в соответствии с их полномочиями.

- При необходимости для файлового информационного ресурса создается сетевая папка (shared folder).

Б. Предоставление пользователю доступа к файловому информационному ресурсу Учетная запись пользователя помещается в соответствующую группу доступа пользователя в зависимости от его полномочий.В. Изменение доступа пользователя к файловому информационному ресурсу Учетная запись пользователя перемещается в другую группу доступа пользователей в зависимости от указанных полномочий.Г. Блокирование доступа пользователя к файловому информационному ресурсу Учетная запись пользователя удаляется из групп доступа пользователей файлового информационного ресурса. Если работник увольняется, то членство в группах не меняется, а блокируется учетная запись целиком.Д1. Создание вложенного файлового информационного ресурса. Расширение доступа Данная задача возникает, когда к некоторому каталогу файлового информационного ресурса необходимо предоставить доступ дополнительной группе лиц (расширить доступ). При этом выполняются следующие мероприятия:

- Регистрируется вложенный файловый информационный ресурс (согласно процессу А)

- В группы доступа пользователей вложенного файлового информационного ресурса добавляются группы доступа пользователей вышестоящего составного файлового информационного ресурса.

Д2. Создание вложенного файлового информационного ресурса. Сужение доступа Данная задача возникает, когда к некоторому каталогу файлового информационного ресурса необходимо ограничить доступ и предоставить его только ограниченной группе лиц:

- Регистрируется вложенный файловый информационный ресурс (согласно процессу А)

- В группы доступа пользователей создаваемого информационного ресурса помещаются те учетные записи пользователей, которым требуется предоставить доступ.

Е. Изменение модели предоставления доступа к файловому информационному ресурсу В случаях, когда к стандартным вариантам полномочий «Только чтение (Read only)» или «Чтение и запись (Read & Write)» необходимо добавить новые типы полномочий, например, «Чтение и запись, кроме удаления (Read & Write without Remove)» выполняют следующие действия:

- Организационными (или техническими, но не связанными с изменением прав доступа к каталогам файловой системы) мерами блокируется доступ пользователей к данному и всем вложенным файловым информационным ресурсам.

- К корневому каталогу файлового информационного ресурса назначаются новые права доступа, при этом заменяются права доступа для всех дочерних объектов (активируется наследие).

- Перенастраиваются права доступа для всех вложенных информационных ресурсов.

- Настраиваются промежуточные каталоги для данного и вложенных информационных ресурсов.

Рассмотрим применение данного стандарта на примере гипотетической организации ООО «ИнфоКриптоСервис», где для централизованного хранения файловых информационных ресурсов выделен сервер с именем «FILESRV». Сервер работает под управлением операционной системы Microsoft Windows Server 2008 R2 и является членом домена Active Directory с FQDN именем «domain.ics» и NetBIOS именем «ICS».Подготовка файлового сервера На диске «D:» сервера «FILESRV» создаем каталог «D:SHARE». Этот каталог будет единой точкой входа во все файловые информационные ресурсы, размещенные на данном сервере. Организуем сетевой доступ к данной папке (используем апплет «Share and Storage Management»):

Создание файлового информационного ресурсаПостановка задачи. Пусть в составе организации ООО «ИнфоКриптоСервис» имеется Отдел разработки информационных систем в составе: начальника отдела Иванова Сергея Леонидовича (SL.Ivanov@domain.ics), специалиста Маркина Льва Борисовича (LB.Markin@domain.ics), и для них нужно организовать файловый информационный ресурс для хранения данных подразделения. Обоим работникам требуется доступ на чтение и запись к данному ресурсу. Решение. В каталоге «D:SHARE» сервера «FILESRV» создадим папку «D:SHAREОтдел разработки информационных систем», которая будет корневым каталогом для файлового информационного ресурса. Также создадим группы доступа пользователей (глобальные группы безопасности домена «ICS») для данного ресурса:

- «FILE-FILESRV-SHARE-Отд. разр. ИС-RO»

- «FILE-FILESRV-SHARE-Отд. разр. ИС-RW»

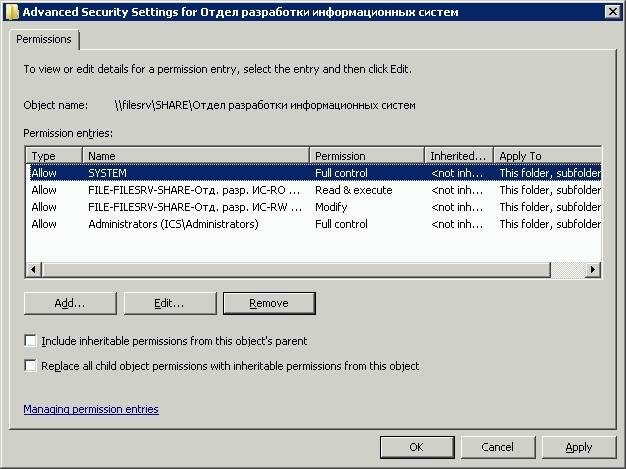

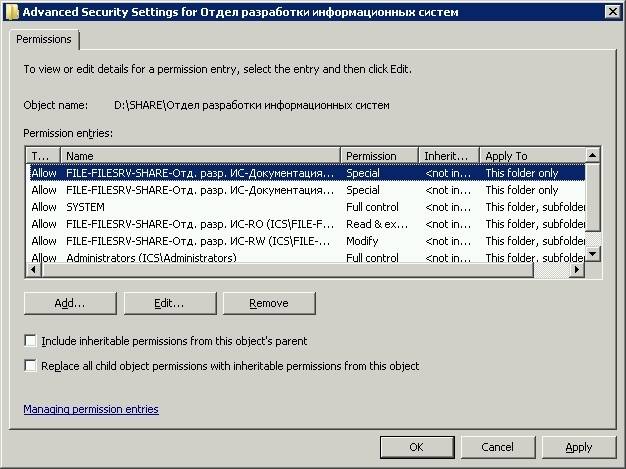

Настроим права доступа для каталога «D:SHAREОтдел разработки информационных систем»:

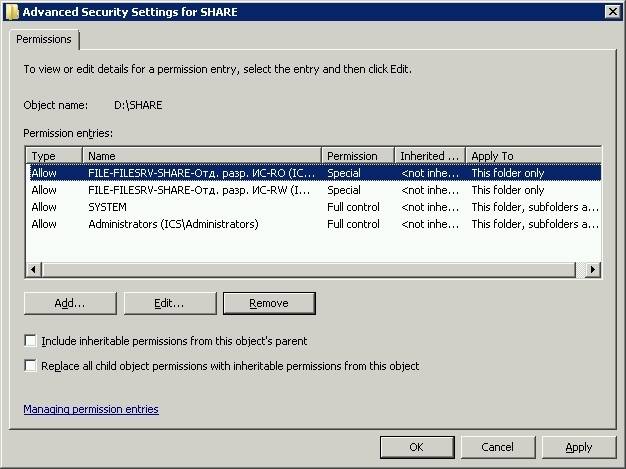

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-RO:(OI)(CI)R ICSFILE-FILESRV-SHARE-Отд. разр. ИС-RW:(OI)(CI)C NT AUTHORITYSYSTEM:(OI)(CI)F BUILTINAdministrators:(OI)(CI)F Каталог D:SHARE является точкой входа и промежуточным каталогом для данного ресурса. Добавим в него права на проход (Traverse) для групп: «FILE-FILESRV-SHARE-Отд. разр. ИС-RO» и «FILE-FILESRV-SHARE-Отд. разр. ИС-RW»

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-RO:R ICSFILE-FILESRV-SHARE-Отд. разр. ИС-RW:R NT AUTHORITYSYSTEM:(OI)(CI)F BUILTINAdministrators:(OI)(CI)F Поскольку пользователям требуется доступ на чтение и запись, добавим их учетные запаси в группу «FILE-FILESRV-SHARE-Отд. разр. ИС-RW»Предоставление доступа пользователю к файловому информационному ресурсуПостановка задачи. Предположим, в отдел разработки приняли еще одного работника – специалиста Егорова Михаила Владимировича (MB.Egorov@domain.ics), и ему, как и остальным работникам отдела, требуется доступ на чтение и запись к файловому информационному ресурсу отдела.Решение. Учетную запись работника необходимо добавить в группу «FILE-FILESRV-SHARE-Отд. разр. ИС-RW»Создание вложенного информационного ресурса. Расширение доступаПостановка задачи. Предположим, Отдел разработки информационных систем решил улучшить качество взаимодействия с Отделом маркетинга и предоставить руководителю последнего — Кругликовой Наталье Евгеньевне (NE.Kruglikova@domain.ics) — доступ на чтение к актуальной документации на продукты, хранящейся в папке «Документация» файлового информационного ресурса Отдела разработки информационных систем.Решение. Для решения данной задачи необходимо сделать вложенный ресурс «\FILESRVshareОтдел разработки информационных системДокументация», доступ к которому на чтение и запись должен быть (остаться) у всех пользователей, имевших доступ к «\FILESRVshareОтдел разработки информационных систем и добавиться доступ на чтение для пользователя Кругликовой Натальи Евгеньевне (NE.Kruglikova@domain.ics) В каталоге «D:SHAREОтдел разработки информационных систем» создадим папку «D:SHAREОтдел разработки информационных системДокументация», которая будет корневым каталогом для нового ресурса. Также создадим две группы доступа пользователей:

- «FILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RO»

- «FILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RW»

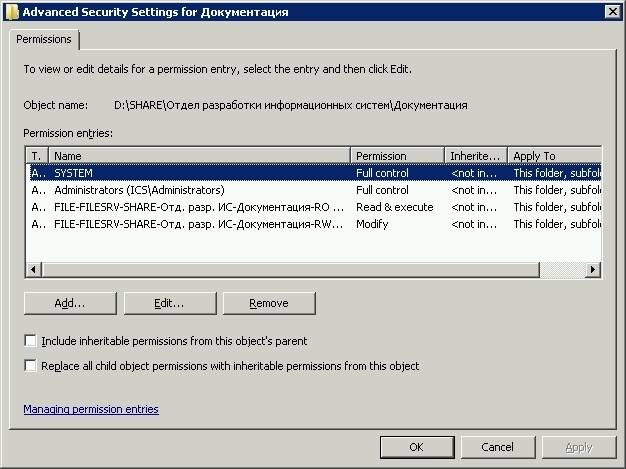

Настроим права доступа на папку «D:SHAREОтдел разработки информационных системДокументация» следующим образом:

NT AUTHORITYSYSTEM:(OI)(CI)F BUILTINAdministrators:(OI)(CI)F ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RO:(OI)(CI)R ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RW:(OI)(CI)C Поскольку всем пользователям, имеющим доступ в «\FILESRVshareОтдел разработки информационных систем», необходим аналогичный доступ в \FILESRVshareОтдел разработки информационных системДокументация», то добавим группу «FILE-FILESRV-SHARE-Отд. разр. ИС-RO» в «FILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RO» и «FILE-FILESRV-SHARE-Отд. разр. ИС-RW» в «FILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RW» соответственно. Добавим учетную запись Кругликовой Натальи Евгеньевны (NE.Kruglikova@domain.ics) в группу «FILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RW» Теперь, если Кругликова Наталья Евгеньевна (NE.Kruglikova@domain.ics) обратится по ссылке «\FILESRVshareОтдел разработки информационных системДокументация», то она сможет попасть в интересующую ее папку, но обращаться по полному пути не всегда удобно, поэтому настроим сквозной проход к данной паке от точки входа «\FILESRVshare» («D:SHARE»). Для этого настроим права доступа на промежуточные каталоги «D:SHARE» и «D:SHAREОтдел разработки информационных систем». Проведем настройку «D:SHARE»:

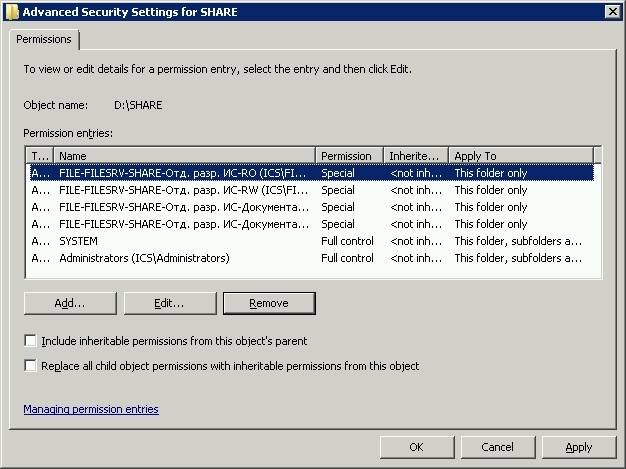

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-RO:R ICSFILE-FILESRV-SHARE-Отд. разр. ИС-RW:R ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RO:R ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RW:R NT AUTHORITYSYSTEM:(OI)(CI)F BUILTINAdministrators:(OI)(CI)F и «D:SHAREОтдел разработки информационных систем»:

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RO:R ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RW:R ICSFILE-FILESRV-SHARE-Отд. разр. ИС-RO:(OI)(CI)R ICSFILE-FILESRV-SHARE-Отд. разр. ИС-RW:(OI)(CI)C NT AUTHORITYSYSTEM:(OI)(CI)F BUILTINAdministrators:(OI)(CI)F Создание вложенного информационного ресурса. Сужение доступаПостановка задачи В целях организации резервного копирования наработок Отдела разработки информационных систем начальнику отдела Иванову Сергею Леонидовичу (SL.Ivanov@domain.ics), в рамках файлового информационного ресурса отдела, понадобилась сетевая папка «Архив», доступ к которой был бы только у него.Решение. Для решения данной задачи в файловом информационном ресурсе отдела требуется сделать вложенный ресурс «Архив» («\FILESRVshareОтдел разработки информационных системАрхив»), доступ к которому предоставить только начальнику отдела. В каталоге «D:SHAREОтдел разработки информационных систем» создадим папку «D:SHAREОтдел разработки информационных системАрхив», которая будет корневым каталогом для нового ресурса. Также создадим две группы доступа пользователей:

- «FILE-FILESRV-SHARE-Отд. разр. ИС-Архив-RO»

- «FILE-FILESRV-SHARE-Отд. разр. ИС-Архив-RW»

Проведем настройки прав доступа на каталоги «D:SHAREОтдел разработки информационных системАрхив»: Дамп NTFS разрешений, полученных командой cacls:NT AUTHORITYSYSTEM:(OI)(CI)F BUILTINAdministrators:(OI)(CI)F ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Архив-RO:(OI)(CI)R ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Архив-RW:(OI)(CI)C «D:SHAREОтдел разработки информационных систем» Дамп NTFS разрешений, полученных командой cacls:ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RO:R ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RW:R ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Архив-RO:R ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Архив-RW:R ICSFILE-FILESRV-SHARE-Отд. разр. ИС-RO:(OI)(CI)R ICSFILE-FILESRV-SHARE-Отд. разр. ИС-RW:(OI)(CI)C NT AUTHORITYSYSTEM:(OI)(CI)F BUILTINAdministrators:(OI)(CI)F и «D:SHARE»: Дамп NTFS разрешений, полученных командой cacls:ICSFILE-FILESRV-SHARE-Отд. разр. ИС-RO:R ICSFILE-FILESRV-SHARE-Отд. разр. ИС-RW:R ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RO:R ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RW:R ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Архив-RO:R ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Архив-RW:R NT AUTHORITYSYSTEM:(OI)(CI)F BUILTINAdministrators:(OI)(CI)F Учетную запись пользователя Иванова Сергея Леонидовича (SL.Ivanov@domain.ics) добавим в группу FILE-FILESRV-Отд. раз.ИС-Архив-RW.

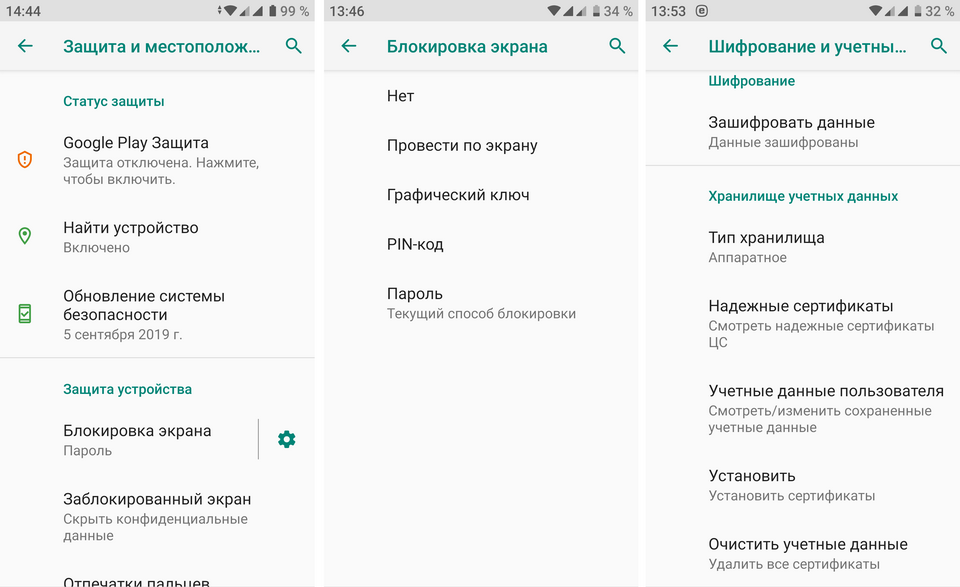

Настройте блокировку экрана и регулярно проверяйте обновления безопасности

Начнем с раздела «Защита и местоположение», где можно активировать сервис удаленного поиска и стирания данных на случай утери или кражи устройства. В этом же меню можно загружать обновления системы безопасности, настраивать блокировку экрана, просматривать параметры шифрования данных на встроенном накопителе, а также управлять списками приложений администратора и агентов доверия (например, SmartLock).

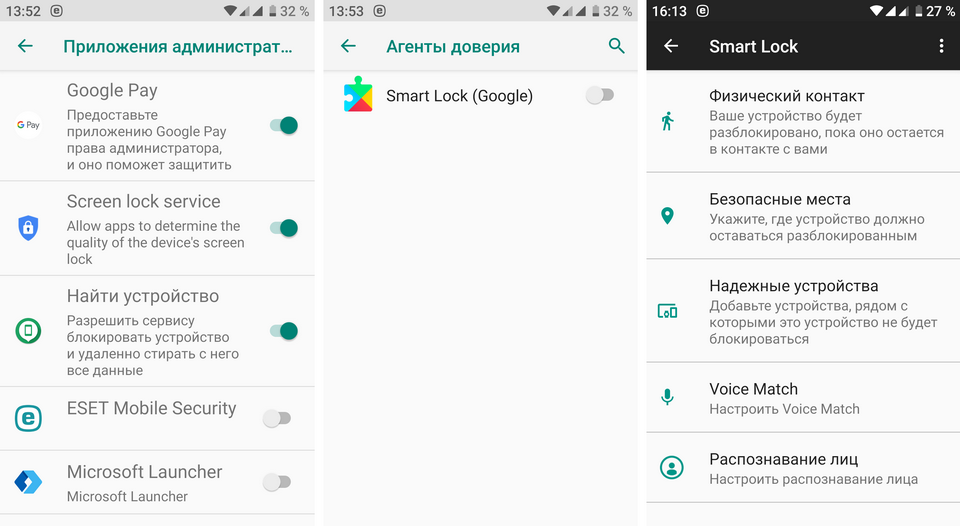

Контролируйте приложения администратора и агентов доверия

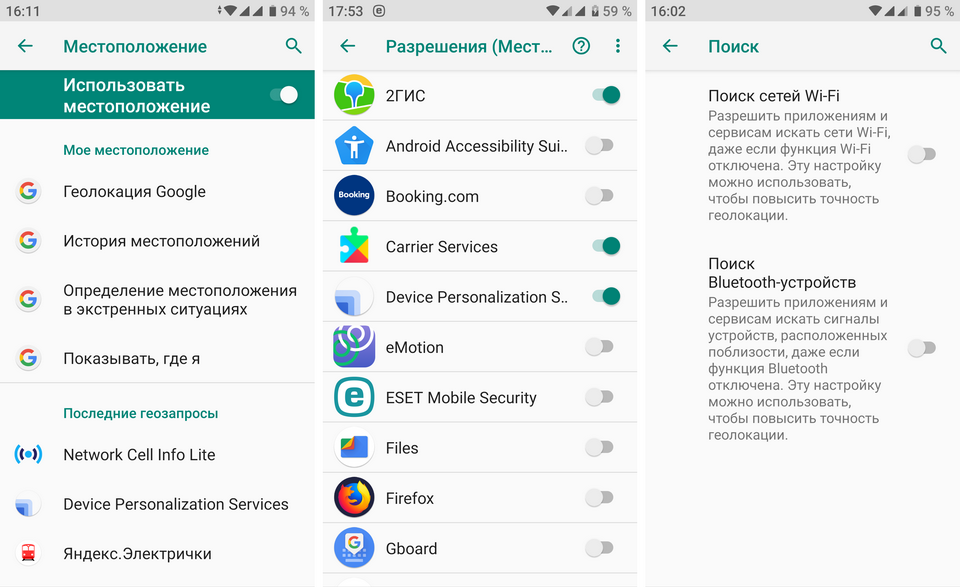

В подразделе «Местоположение» собраны параметры позиционирования. Если отключить «Геолокацию Google», телефон начнет использовать только спутниковую навигацию. Так системам аналитики и доставки таргетированной рекламы будет сложнее идентифицировать владельца устройства.

Настройте геолокацию и отключите поиск приложениями беспроводных сетей

Более интересные функции прячутся в неприметном подразделе «Поиск». По умолчанию в Android приложениям разрешается искать сети Wi-Fi и сигналы Bluetooth, даже если соответствующие модули отключены. Это может стать потенциальной уязвимостью, поэтому сканирование лучше отключить. Стоит также отметить появление в Android 10 запрета доступа к геолокации для фоновых приложений — раньше такая возможность была только в iOS.

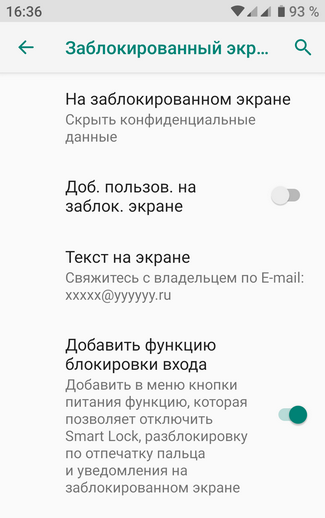

Скрывайте конфиденциальные данные на экране блокировки

Теперь пробежимся по другим важным разделам приложения «Настройки». В первую очередь стоит заблокировать автоматическое включение Wi-Fi: Настройки — Сеть и интернет — Wi-Fi — Настройки Wi-Fi.

Заблокируйте автоматическое включение Wi-Fi

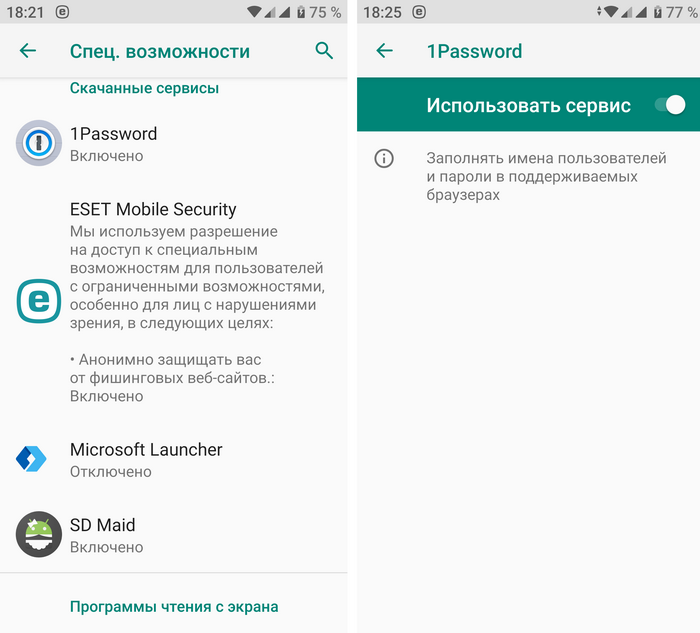

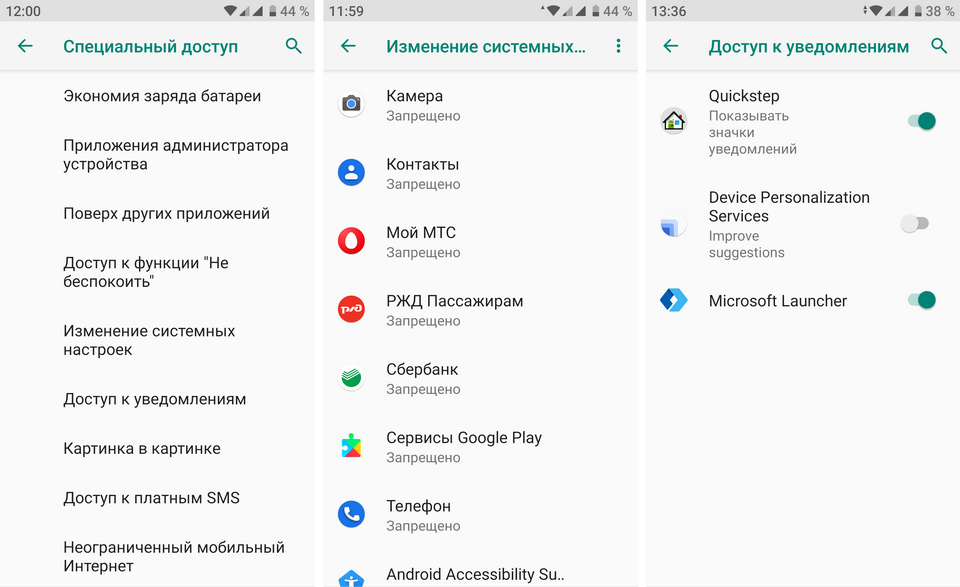

В разделе «Настройки — Спец. возможности» есть список приложений, имеющих доступ к потенциально опасным функциям, вроде получения содержимого активного окна или автоматического заполнения полей ввода. Так вредоносная программа может получить доступ к логинам и паролям или платежным данным. Давать эти права стоит только проверенным приложениям.

Проверьте список приложений, имеющих доступ к потенциально опасным функциям

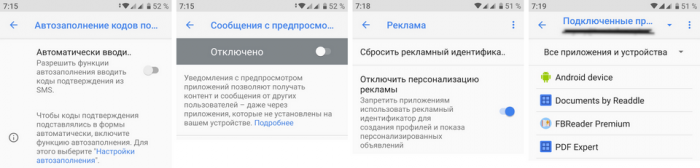

Последний интересный раздел — «Google (сервисы и настройки)». Он позволяет контролировать параметры, связанные с учетной записью. Стоит упомянуть «Автозаполнение кодов подтверждения», «Сообщения с предпросмотром приложений» из подраздела «Данные и сообщения», «Настройки персонализации рекламы» и «Подключенные устройства». Также в меню «Сервисы в аккаунте» можно найти устройства, сторонние приложения и сервисы, имеющие доступ к вашей учетной записи Google.

Проверьте параметры раздела «Google (сервисы и настройки)»

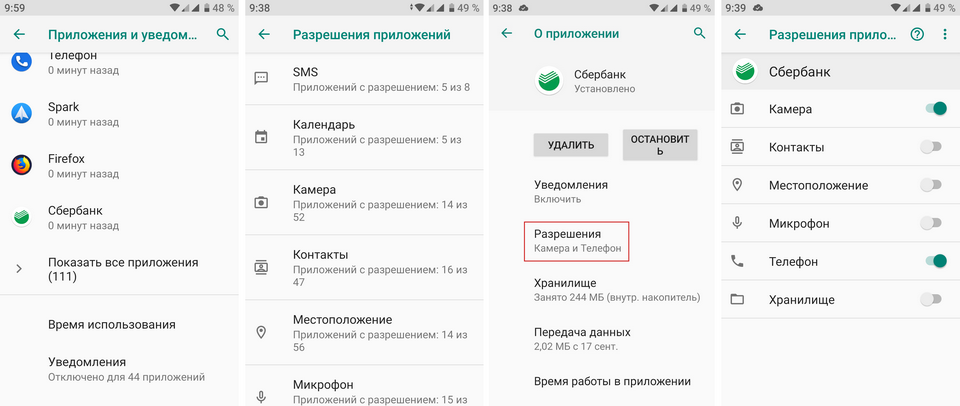

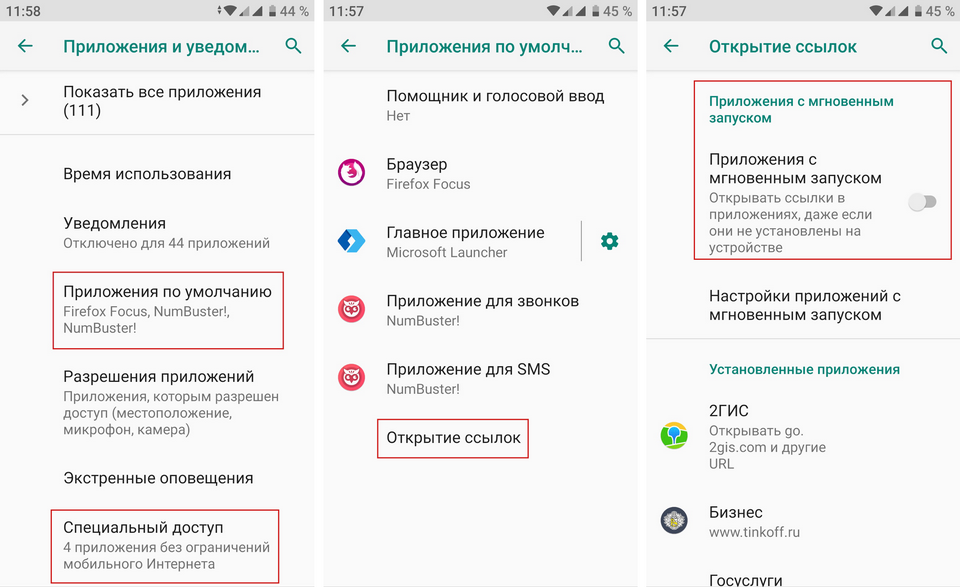

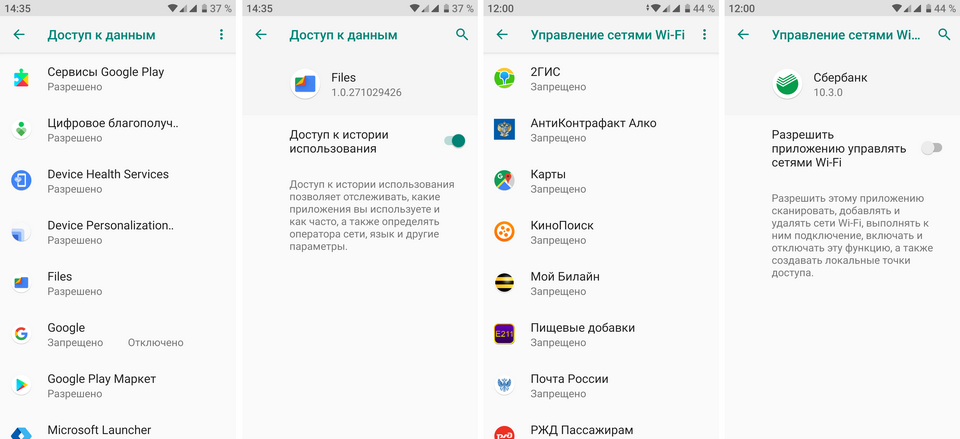

В разделе «Приложения и уведомления» есть пункт «Разрешения приложений». В том же разделе можно выбрать конкретное приложение и увидеть все (на самом деле нет) его доступы.

Проверьте выданные приложениям доступы

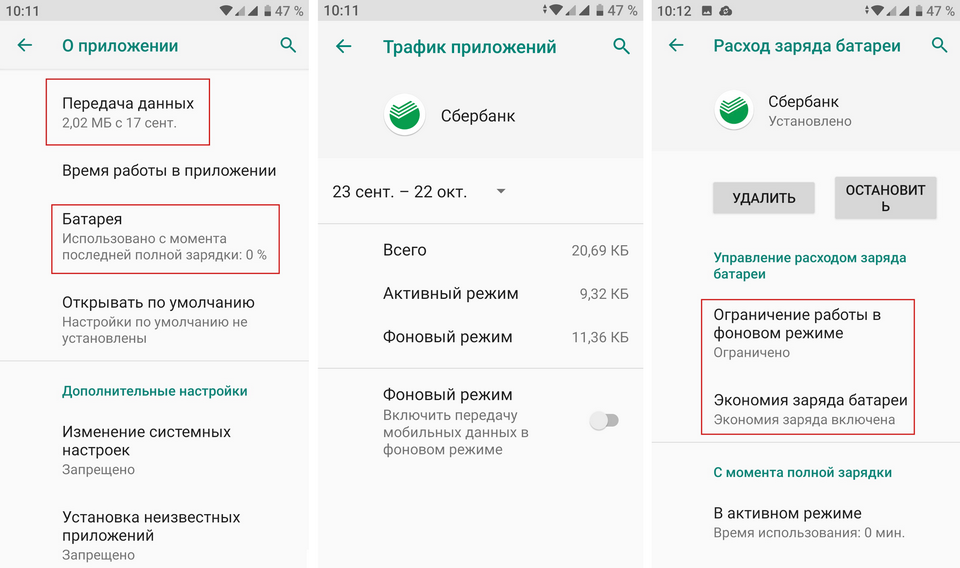

После установки параметров приложения отключите пуш-уведомления, если они вам не нужны. Переходим к пунктам «Передача данных» и «Батарея».

Разрешите передачу мобильных данных в фоне только избранным приложениям

Постоянно быть на связи с удаленными сервисами требуется далеко не всем приложениям — это необходимо в основном почтовым клиентам, мессенджерам и сетевым медиаплеерам. Поэтому рекомендуем ограничить передачу данных в фоновом режиме и включить экономию заряда батареи. Эти функции продлят время работы устройства и в некоторой степени помогут пользователю скрыться от слежки.

Отключите мгновенный запуск приложений без установки

Контролируйте доступ приложений к уведомлениям и запретите им вносить изменения в системные настройки

Подразделы «Доступ к платным SMS», «Неограниченный мобильный интернет» и «Установка неизвестных приложений» в пояснениях не нуждаются. В последнем включенные по умолчанию запреты лучше не менять.

Настройте доступ приложений к данным и управлению Wi-Fi

Смартфон содержит массу персональных данных и обеспечивает пользователю доступ ко множеству сервисов, включая банковские. Утечка информации может обойтись дорого во всех смыслах. Поэтому используйте наши рекомендации, чтобы оптимизировать настройки устройства и сократить риски. Кроме того, стоит установить надежный мобильный антивирус для Android. Он будет проверять скачанные программы еще до запуска, а также периодически сканировать внутренний накопитель. Это важно, потому что многие вредоносные программы для Android способны загружать модули через некоторое время после инсталляции.

|

Евгений Крестников, разобрался с настройками Android |

</span>Используемые источники:

- https://it.wikireading.ru/17892

- https://habr.com/post/281937/

- https://club.esetnod32.ru/articles/analitika/pomogi-sebe-sam/

Как на телевизоре LG смотреть фильмы с компьютера (по wi-fi, или сети)? Настройка DLNA через Smart Share

Как на телевизоре LG смотреть фильмы с компьютера (по wi-fi, или сети)? Настройка DLNA через Smart Share ViPNet Client

ViPNet Client

Визуализация в Archicad

Визуализация в Archicad

Печать листов в Автокад (Публикация в Автокад)

Печать листов в Автокад (Публикация в Автокад) Импорт и обработка модели персонажа от DAZ Studio в Максе.

Импорт и обработка модели персонажа от DAZ Studio в Максе. CHMOD (777, 755, 444): настройка прав доступа к файлам и папкам блога WordPress

CHMOD (777, 755, 444): настройка прав доступа к файлам и папкам блога WordPress Настройка параметров рабочего экрана

Настройка параметров рабочего экрана