Итак, мы установили ESXi, развернули виртуальную машину с Vcenter(VCSA 6.5), произвели его первоначальную настройку. Давайте теперь настроим сеть на нашем хосте ESXi.

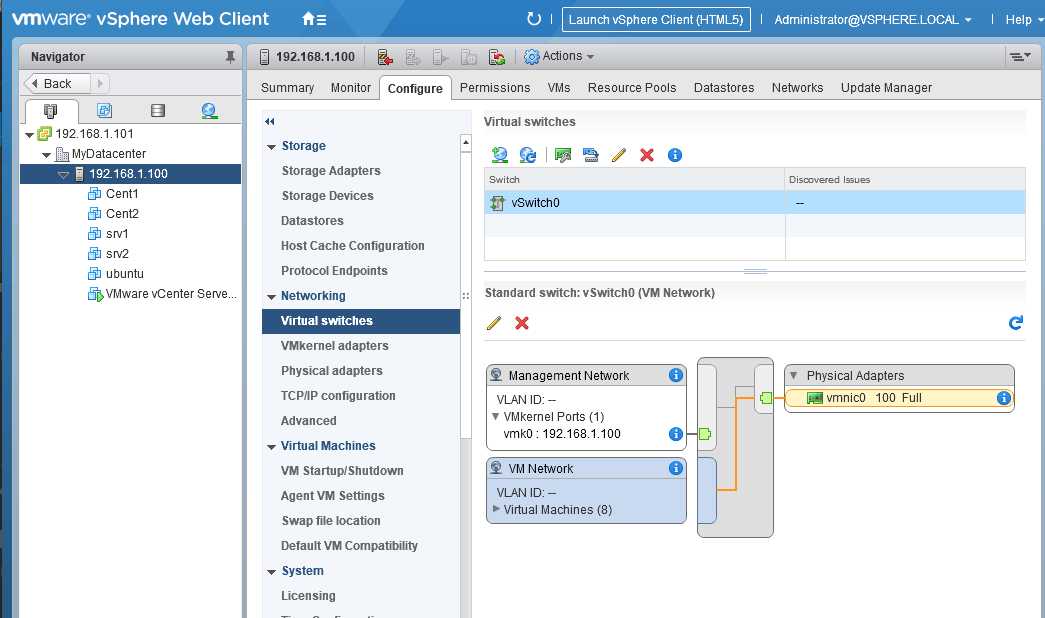

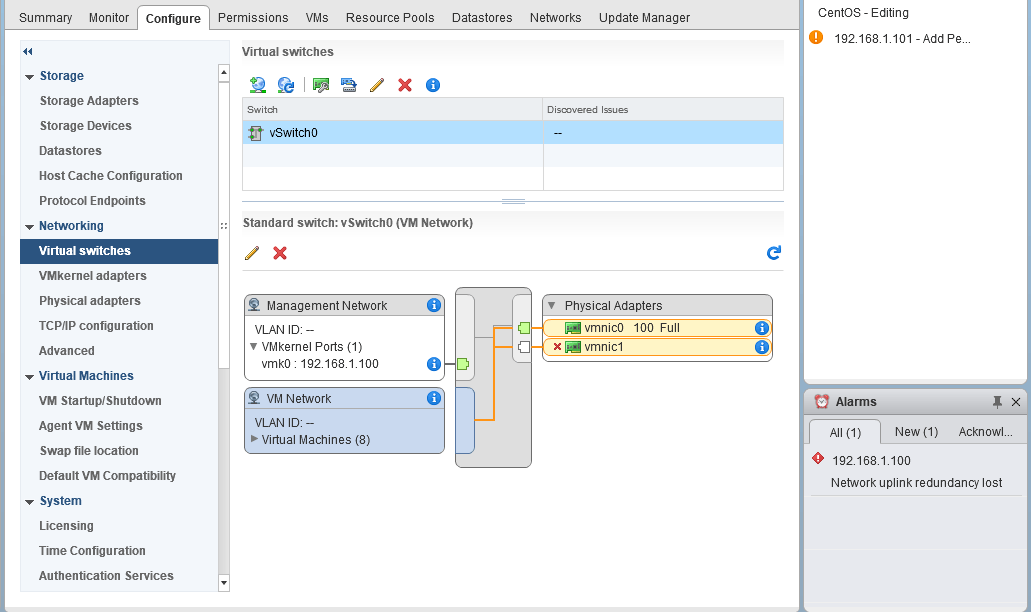

Для этого выбираем наш хост, жмем на вкладку Configure, и в разделе Networking выбираем Virtual Switches.

Поскольку у нас на хосте имеется два сетевых адаптера(как установить драйвер на неподдерживаемую сетевую карту мы рассматривале в статье), давайте добавим нашу сетевую карту в виртуальный свич и настроим так называемый тиминг(объединение сетевых интерфейсов).

Виртуальных коммутаторов на хосте может быть несколько. Если вы хотите, чтобы ваши виртуальные машины находились в изолированной сети, можно создать виртуальный коммутатор, не используя сетевые адаптеры.

Ну а мы рассмотрим настройку обычного виртуального свича.

VMware настройка сети

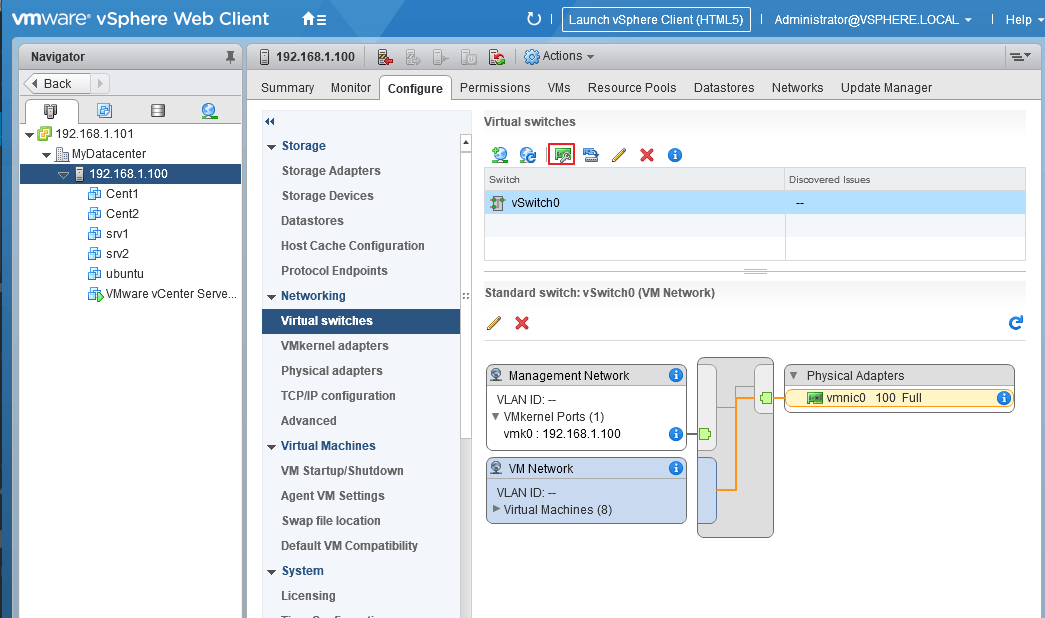

Выбираем наш единственный виртуальный коммутатор и нажимаем на значок сетевой карты

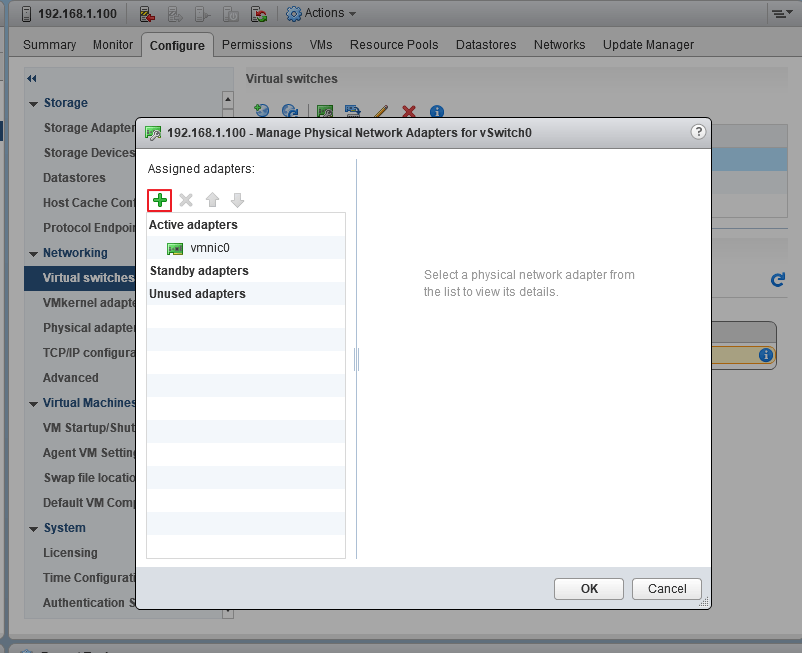

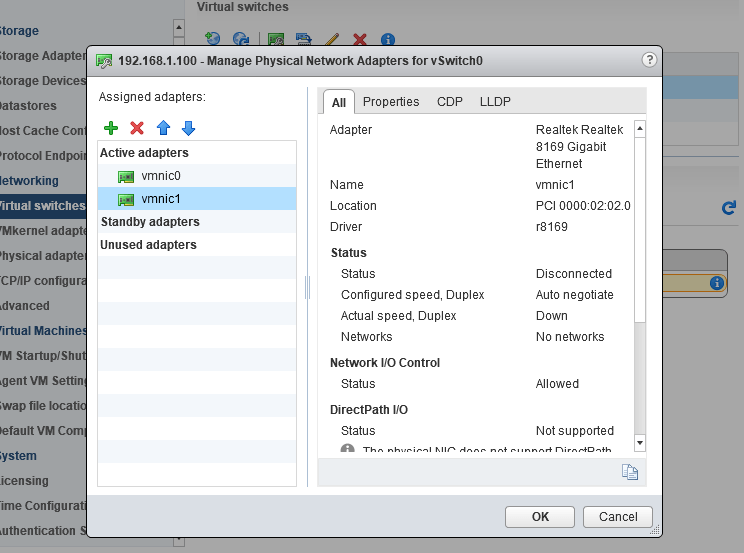

В открывшемся окне видим, что у нас сейчас активен один сетевой адаптер vmnic0. Жмем на зеленый плюс, чтобы добавить второй

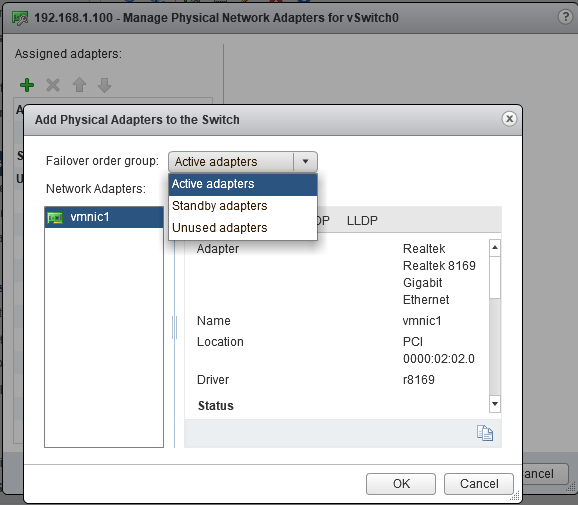

Видим нашу вторую сетевуху, выбираем ее и группу адаптеров, в которую нужно ее добавить(в нашем случае Active adapters).

Active adapters — сетевая карта будет использоваться

Standby adapters — сетевая карта будет задействована в случае выхода из строя основной

Unused adapters — сетевая карта не будет использоваться.

На следующем экране видим, что наши адаптеры находятся в группе активных(можно поменять группу адаптера с помощью синих стрелок, а также удалить адаптер или добавить еще).

Жмем ОК и видим, что теперь в нашем свиче два сетевых адаптера(у меня подключен только один, поэтому VMware «сигналит», что отказоустойчивость потеряна.

Читайте также: Как установить ESXi на обычный компьютер

В виртуальных свичах VMware есть сеть для виртуальных машин VM Network(сюда подключаются виртуальные машины) и VMkernel, предназначенный для служебного трафика(Management, VMotion, iscsi и т.п.).

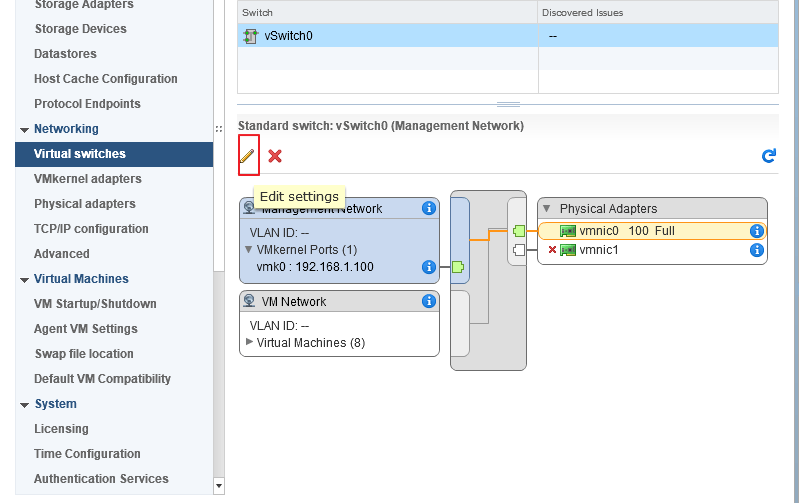

Давайте настроим наш управляющий интерфейс, который используется для управления хостом.

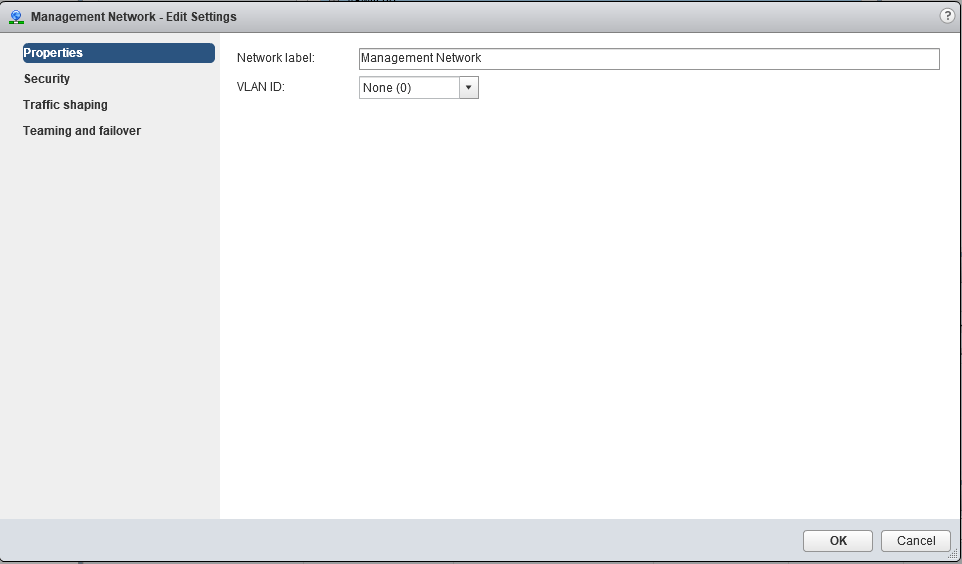

Выделяем окно с заголовком Management Network и нажимаем на карандаш для редактирования.

В настройках Management Network вы можете изменить название сети, VLAN(если используется), настройки безопасности, traffic shaping(в стандартном свиче ограничивается только исходящий трафик) и режим файловера и балансировки нагрузки.

Настройки по умолчанию вполне себе работают, поэтому оставим их без изменения. Если вас они не устраивают, можете выставить желаемые настройки(информацию по best practices можно поискать на сайте https://www.vmware.com).

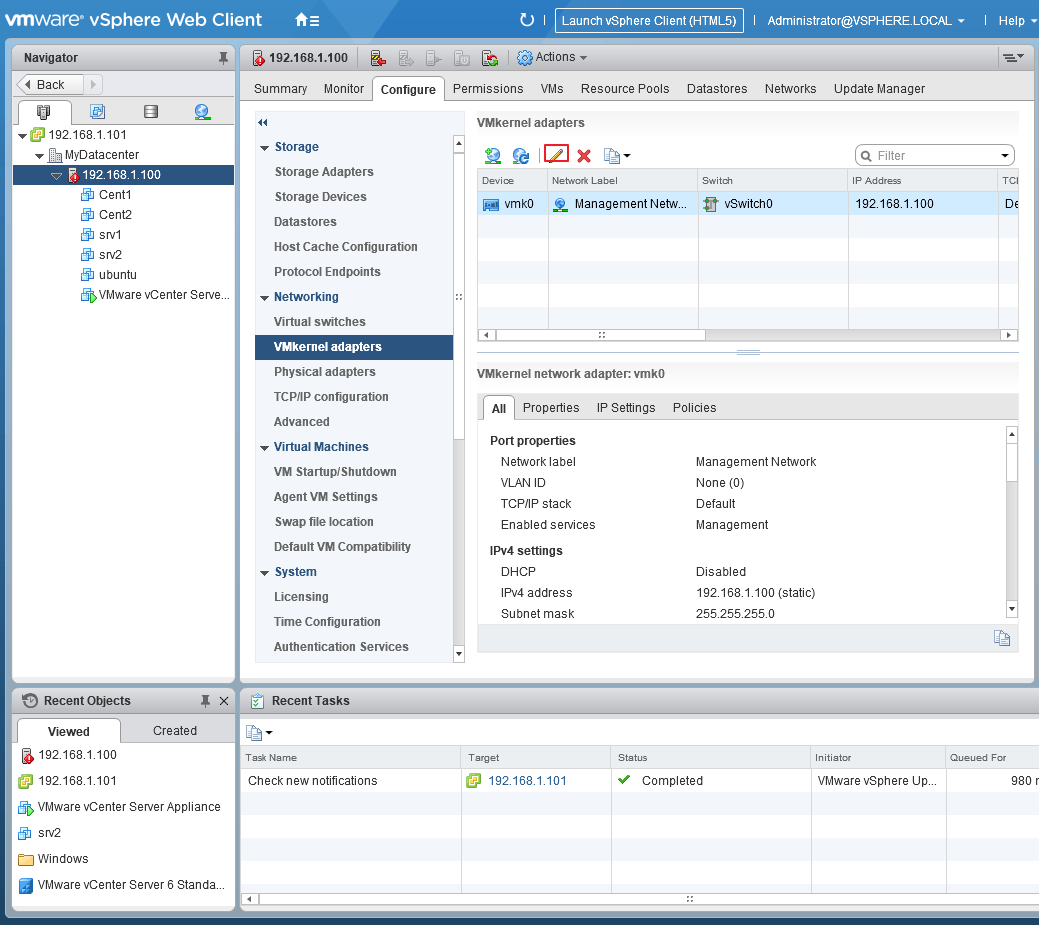

Думаю, нужно еще рассмотреть настройки интерфейса VMkernel, используемого для служебных нужд.

Интерфейсов VMkernel может(и должно) быть несколько, чтобы разделить трафик управления от, например, трафика iscsi. Желательно, чтобы это были физически разделенные сети, ну или, хотя бы, на уровне VLANs.

Давайте настроим несколько таких интерфейсов.

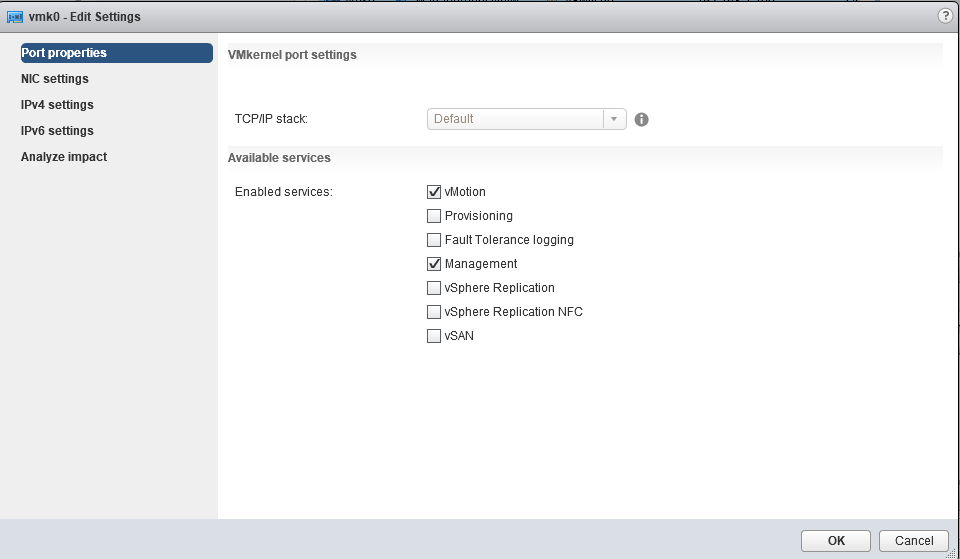

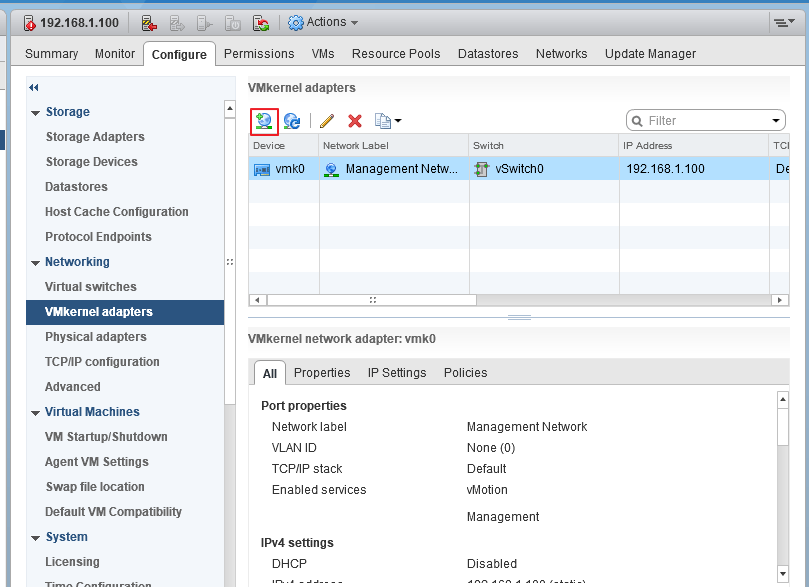

Выбираем в секции Networking вкладку VMkernel adapters, выделяем пока единственный vmk0 и жмем карандаш для редактирования

В открывшемся окне на первой вкладке выбираем тип трафика, который разрешен на этом интерфейсе(давайте разрешим здесь еще VMotion — трафик миграции ВМ).

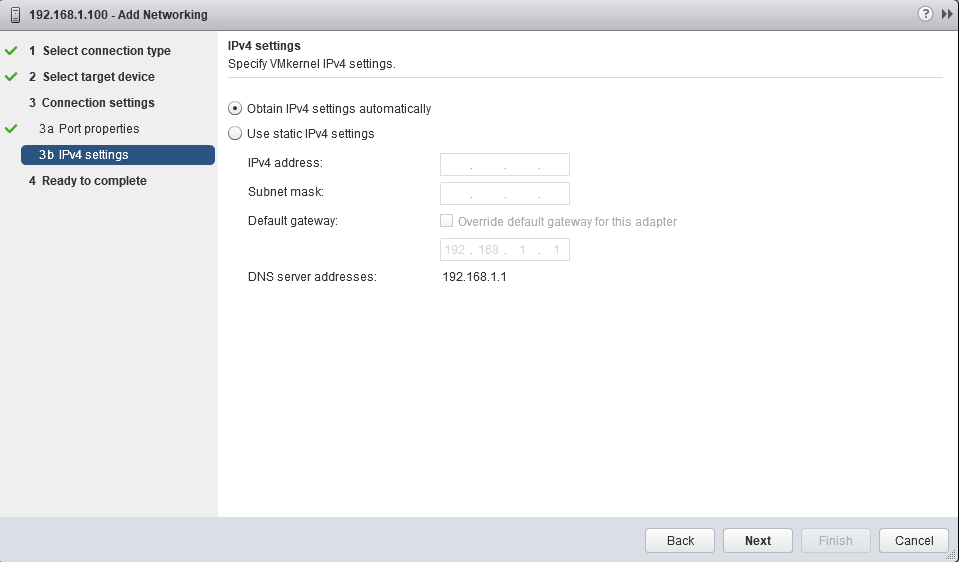

На других вкладках этого мастера можно изменить такие настройки как MTU, настройки IPv4 и IPv6.

Читайте также: Как выгрузить список виртуальных машин VMware.

После нажатия ОК настройки будут сохранены.

Теперь давайте создадим еще один VMkernel для трафика, например Fault Tolerance. Настройка сети для трафика хранилищ iscsi описана в статье Как подключить iscsi-lun к хосту esxi.

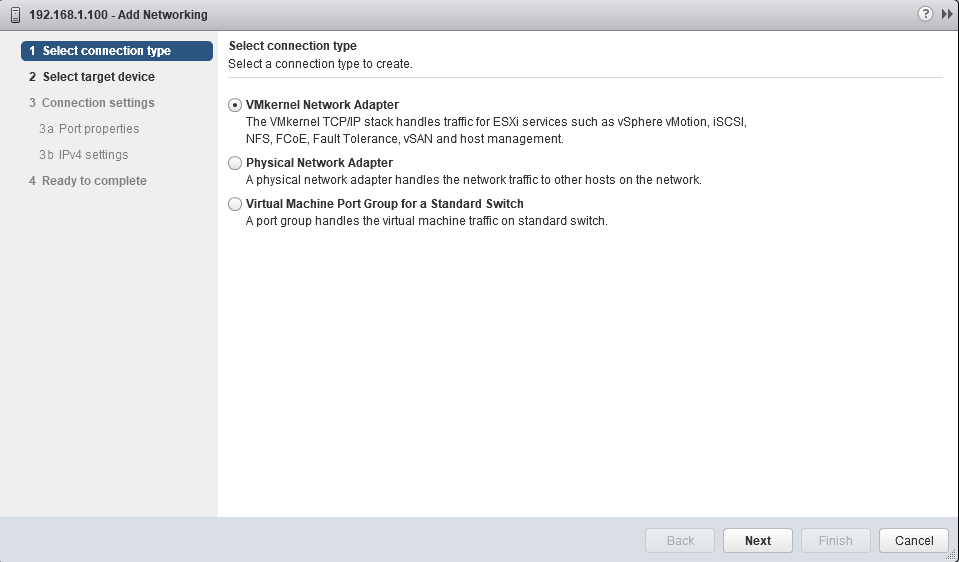

Итак, жмем на глобус с плюсом, чтобы добавить новый адаптер VMkernel

Выбираем тип VMkernel Network Adapter

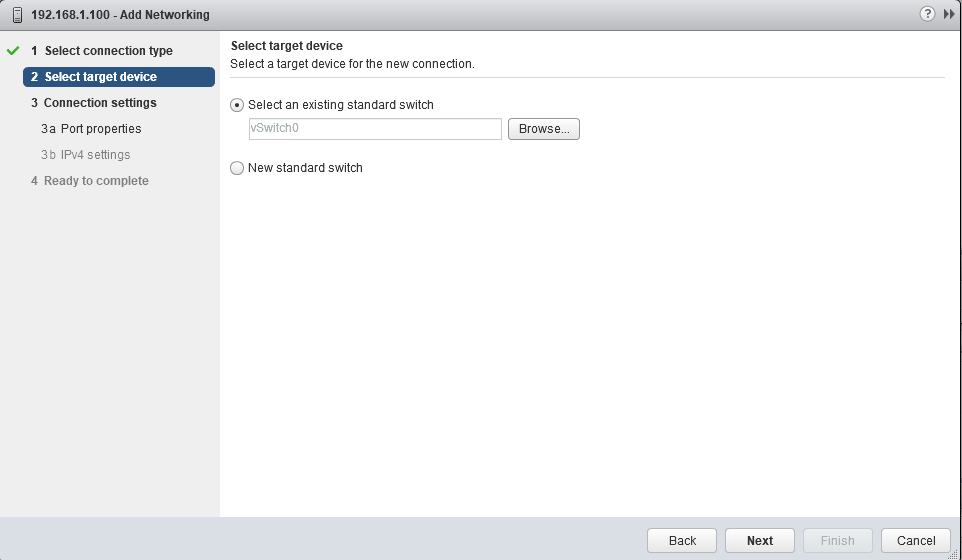

Выбираем, использовать имеющийся или создать новый виртуальный коммутатор(мы выберем наш единственный). Жмем Next.

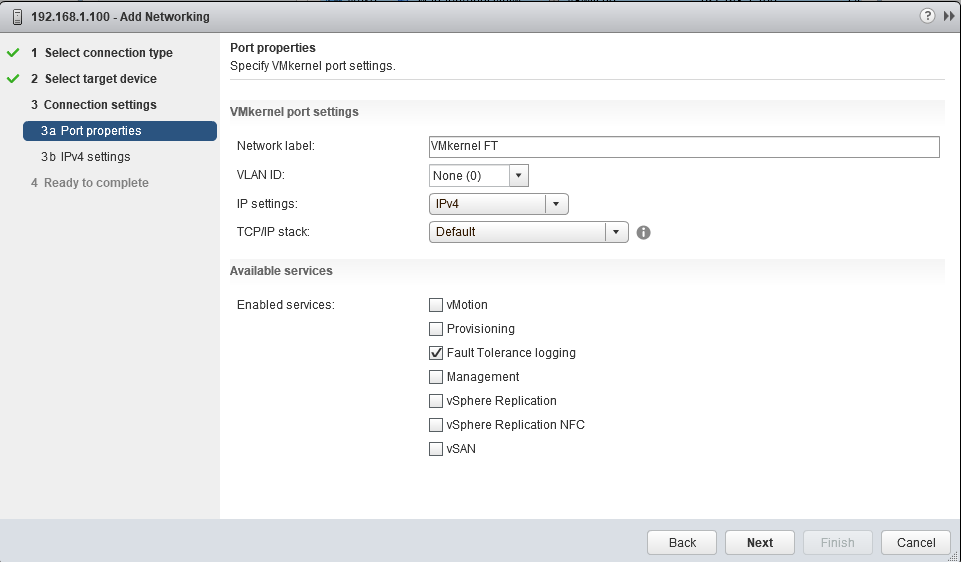

На следующем экране задаем имя нашего адаптера, выбираем какой версии протокол IP будет использоваться и какой трафик

Указываем сетевые настройки(статика или DHCP)

На завершающем экране мастера проверяем настройки и жмем Finish.

Видим, что теперь у нас появился второй VMkernel адаптер, который будет использован для передачи трафика Fault Tolerance logging.

Сеть виртуальных машин создается аналогично, только в мастере нужно выбрать Virtual Machine Port Groupe

Выбрать или создать VSwitch

указать название сети и VLAN

и завершить создание

После этого в нашем виртуальном коммутаторе появится еще одна сеть виртуальных машин и в настройках виртуальных машин станет доступно подключение к этой сети.

Дополнительный виртуальный коммутатор можно создать при создании VMkernel или VM Network. Как я уже говорил, наличие физического сетевого адаптера требуется только, если ВМ должны иметь доступ к внешним ресурсам.

Ну вот вкратце и всё по настройке сети VMware. Если что-то осталось не рассмотренным или непонятным, пишите в комментариях, — будем дополнять.

Поделиться ссылкой:

Существует много статей о том, как сконфигурировать сеть на VMware ESX, но они по большей части на английском, либо затрагивают возможности тонкой настройки сети. Судя по вопросам, чаще всего задаваемым мне, у многих российских администраторов не хватает как раз базовых знаний и понимания, как все работает. Постараюсь в нескольких постах раскрыть тему сетей в VMware vSphere. Ключевой компонент виртуальной сетевой инфраструктуры vSphere — vSwitch, виртуальный L2 коммутатор. vSwitch бывает двух типов — Standard vSwitch, и c выходом vSphere 4.0 появился vNetwork Distributed vSwitch (vDS). Мы будем рассматривать Standard vSwitch, присутствующий в любой редакции vSphere, в том числе и бесплатной. vSwitch работает под управлением гипервизора (vmkernel) и отвечает за все сетевые операции хоста, в том числе он обеспечивает прохождение управляющего трафика. Все сетевые компоненты ESX(i) хоста подключаются к vSwitch через «портгруппы», о которых мы поговорим позже. Также обращаю ваше внимание, что по умолчанию разговор пойдет об устройстве сети в ESX, на 95% совпадающем с ESXi. vSwitch очень богат функциями, и о них я расскажу в следующих постах:

- Security

- Promiscuous mode enable/disable

- MAC Address Change enable/disable

- Forged Transmit enable/disable

- Traffic Shaping Configuration (outbound traffic only)

- Average Bandwidth

- Peak Bandwidth

- Burst Size

- NIC Teaming Policies

- Active

- Standby

- Unused

- Load Balancing Policies

- vSwitch Port Based

- MAC Address Based

- IP Hash Based

- Explicit Failover Order

- Network Path Failure Detection

- Link State

- Beacon Probing

- Cisco Discovery Protocol (CDP)

Так же хочу обратить ваше внимание на разницу между vSwitch и pSwitch (физическим L2 коммутатором):

- vSwitch не изучает MAC адреса из проходящего трафика

- vSwitches не участвует в Spanning Tree

- vSwitch не может создать сетевую петлю

vSwitch обрабаытвает следующие типы трафика:

- Управляюший трафик ESX Service Console

- Сетевой трафик VMkernel

- Трафик vMotion между хостами

- Трафик Fault Tolerance между хостами

- IP Storage (iSCSI и NFS) трафик

- Управляющий трафик ESXi

- Трафик между ВМ и сетевыми устройствами

В упрощенном виде это выглядит так (портгруппы не указаны намеренно). На одном ESX хосте можно создать до 248 Standard vSwitch (vSphere 4.0 Configration Maximums). Следующий рисунок показывает довольно распространенный вариант использования нескольких vSwitch для разделения трафика. Важно знать одну особенность vSwitch — ВМ, подключенные к разным vSwitch на одном хосте, будут общаться через внешнюю сеть. Прямое соединение vSwitch между собой невозможно. Поэтому невозможно и образование петель. vSwitch — сетевое устройство, работающее на L2, канальном уровне сетевой модели OSI. Как любое устройство второго уровня, vSwitch отвечает за доставку пакетов соседним устройствам и не может осуществлять маршрутизацию. Поэтому если возникает необходимость доставки пакета в сегмент сети, напрямую не подключенный к vSwitch, то требуется наличие дополнительного маршрутизирующего устройства (физического или виртуального). Существенное архитектурное отличие виртуальной инфраструктуры от привычной физической в том, что vSwitch берет на себя обеспечение отказоустойчивости сетевого соединения. В большинстве физических сред отказоустойчивость достигается добавлением дополнительной сетевой карты. Эти сетевые интерфейсы «связываются» при помощи специального ПО для поддержки агрегации (объединение пропускной способности нескольких сетевых интерфейсов в одном логическом) либо failover (при падении одного из линков трафик автоматически переключается на другой — не нашел адекватного перевода термина). Так выглядит отказоустойчивость в физической среде. А так — в виртуальной. Легко заметить, что количество сетевых портов сократилось с 8 до 2 при сохранении эффективного уровная отказоустойчивости. vSwitch поддерживает IEEE 802.1Q VLAN Tagging, расширение, позволяющее делить физическую сеть на несколько виртуальных. Для ESX характерны три режима работы с VLAN:

- Virtual Guest Tagging (VGT) – сетевые пакеты пересылаются ВМ через vSwitch в нетронутом виде, вместе с VLAN тэгами 802.1Q. Для включения данного режима необходимо указать VLAN ID = 4095 в свойствах портгруппы.

- External Switch Tagging (EST) – этот метод наболее распространен в физических сетях. VLAN тэги добавляются и обрезаются при передаче трафика на физическом коммутаторе, поэтому пакет, достигший сервера, уже не будет иметь никакого тэга.

- Virtual Switch Tagging (VST) – этот метод распространен в виртуальных инфраструктурах VMware. В режиме VST VLAN тэги обрабатываются на vSwitch, а гостевая ОС работает с нетэгированным трафиком.

При работе в VST режиме vSwitch поддерживает определение VLAN’ов через свойства портгрупп, и каждый VLAN видится как отдельная L2 сеть. Таким образом, требуется устройство L3 для маршрутизации трафика между VLAN’ами. Небольшой пример. Скажем, у нас есть сервер, которому требуется доступ в несколько VLAN’ов. Если мы сделаем то же самое в виртуальной инфраструктуре, картинка будет такой. Обратите внимание, что для виртуальной машины не требуется Storage VLAN, он обрабатывается на уровне ESX и предоставляется ВМ в форме SCSI устройств. А если машин становится больше, то дополнительных портов нам все равно не требуется. Краткое представление и VLANах и EST режиме мы получили, теперь перейдем к VST режиму. Для включения VST режима достаточно указать VLAN ID в свойствах портгруппы. Обратите особое внимание, что для работы в VST режиме ваш физический коммутатор, к которому подключен ESX, должен уметь работать с 802.1Q трафиком! Теперь мы можем избавиться от лишних сетевых интерфейсов, пустив весь трафик по одному транку. vSwitch автоматически определит кому предназначен трафик, отрежет VLAN тэг и направит пакет в требуемый vNIC. А помните что мы говорили об уровне L2 и vSwitch? vSwitch не может маршрутизировать трафик между разными VLAN, поэтому для того, чтобы ВМ из VLAN 100 смогли работать с ВМ из VLAN 200, пакеты должны выйти из vSwitсh по аплинк-порту (pNIC) и добраться до L3 устройства (маршрутизатора). При написании статьи использованы материалы «The Great vSwitch Debate» by Ken Cline.Используемые источники:

- https://fun-admin.ru/virtualizaciya/vmware/vmware-nastrojka-seti/

- http://blog.vadmin.ru/2010/10/standard-vswitch-1.html

Пример настройки VLAN в коммутаторах ZyXEL

Пример настройки VLAN в коммутаторах ZyXEL

HA (High Available) кластер VMware vSphere на блейд-серверах HP BL460c и EVA

HA (High Available) кластер VMware vSphere на блейд-серверах HP BL460c и EVA

Настройка высокой доступности (HA) для VMWare vCenter 6.5

Настройка высокой доступности (HA) для VMWare vCenter 6.5

Настройка локальной сети между компьютером и виртуальной машиной VMware Workstation

Настройка локальной сети между компьютером и виртуальной машиной VMware Workstation Настройка smart-оборудования Zyxel в автономном и «облачном» режимах

Настройка smart-оборудования Zyxel в автономном и «облачном» режимах Настройка локальной сети между виртуальными машинами VMWare и хостом

Настройка локальной сети между виртуальными машинами VMWare и хостом Коммутатор Zyxel GS1200-5 инструкции

Коммутатор Zyxel GS1200-5 инструкции