- 20-03-2017, 19:15

- 2 622

Сеть и интернет / Практика

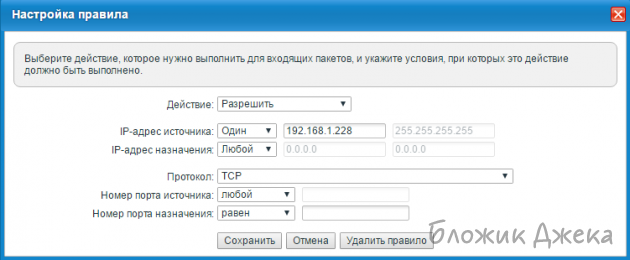

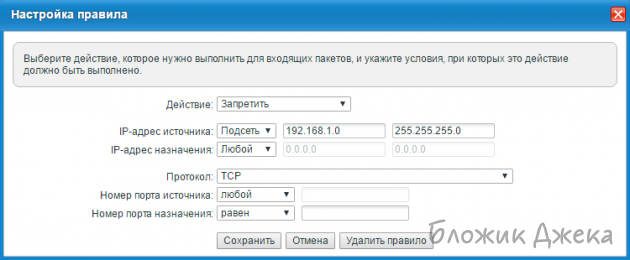

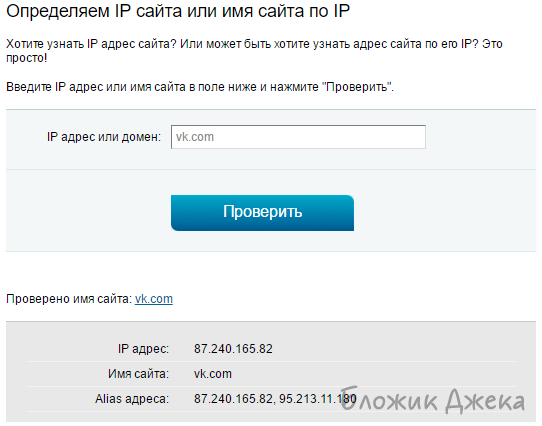

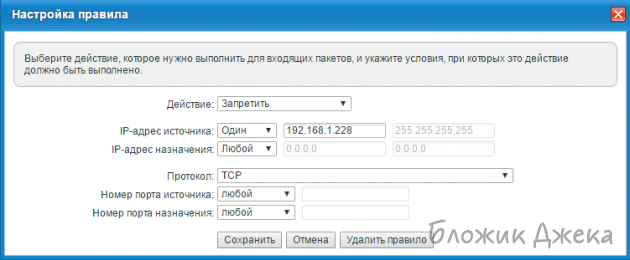

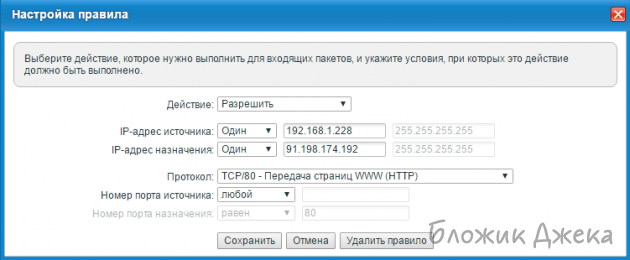

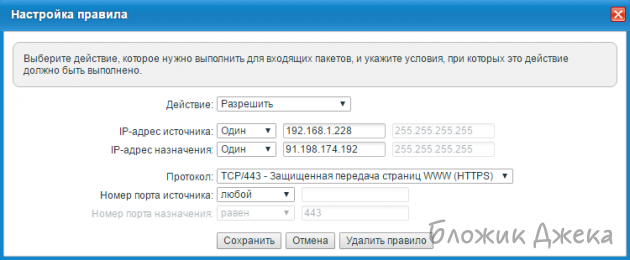

Итак, в предыдущей статье мы разобрались с блокировками сайтов посредством Межсетевого экрана (в меню Безопасность), а теперь разберем подробнее, на что еще способен его функционал.Примечание. Для прикрытия доступа к сети Интернет в правилах сетевого экрана мы использует протокол передачи данных TCP, ведь Интернет у нас настроен на базе стека протоколов TCP/IP. В большинстве примеров правила настраиваются для интерфейса Home Network (или просто Home), если не сказано ничего другого.Пример 1. Разрешить доступ в Интернет только одному определенному компьютеру локальной сети, а для всех остальных заблокировать доступ.В данном примере нужно создать два правила для интерфейса локальной сети Home network.Сначала создаем разрешающее правило, в котором указываем IP-адрес источника (IP-адрес компьютера, которому будет разрешен доступ) и тип протокола TCP.

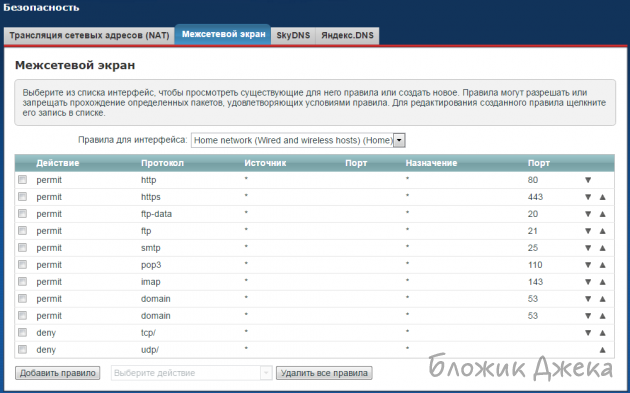

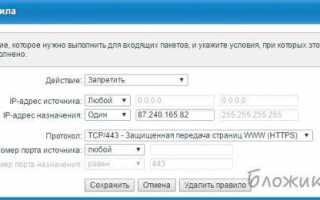

Пример 5. Разрешить доступ из локальной сети в Интернет только по определенным протоколам (сервисам, службам).Разрешим доступ компьютерам локальной сети в Интернет только по протоколам HTTP, HTTPS, FTP, SMTP, POP3, IMAP, DNS, а весь остальной трафик заблокируем.В данном примере нужно создать правила для интерфейса локальной сети Home network.Сначала создаем разрешающие правила, в которых указываем значение Любой в полях IP-адрес источника и IP-адрес назначения, а в поле Протокол выбираем из списка нужный тип протокола (сервиса или службы).А затем создаем два запрещающих правила, в которых указываем значение Любой в полях IP-адрес источника и IP-адрес назначения, а в поле Протокол значение TCP и UDP для блокирования доступа в Интернет.Обращаем ваше внимание, что для корректной работы Интернета необходима работа службы доменных имен DNS (TCP/53, UDP/53), которая позволяет преобразовывать символьные имена сайтов/доменов в IP-адреса (и наоборот).В нашем примере получился следующий набор правил сетевого экрана:

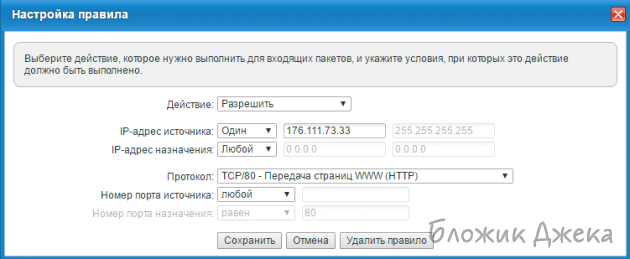

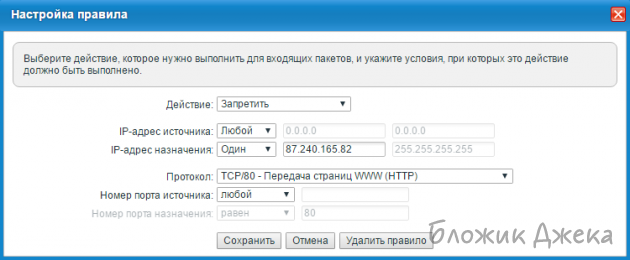

Пример 5. Разрешить доступ из локальной сети в Интернет только по определенным протоколам (сервисам, службам).Разрешим доступ компьютерам локальной сети в Интернет только по протоколам HTTP, HTTPS, FTP, SMTP, POP3, IMAP, DNS, а весь остальной трафик заблокируем.В данном примере нужно создать правила для интерфейса локальной сети Home network.Сначала создаем разрешающие правила, в которых указываем значение Любой в полях IP-адрес источника и IP-адрес назначения, а в поле Протокол выбираем из списка нужный тип протокола (сервиса или службы).А затем создаем два запрещающих правила, в которых указываем значение Любой в полях IP-адрес источника и IP-адрес назначения, а в поле Протокол значение TCP и UDP для блокирования доступа в Интернет.Обращаем ваше внимание, что для корректной работы Интернета необходима работа службы доменных имен DNS (TCP/53, UDP/53), которая позволяет преобразовывать символьные имена сайтов/доменов в IP-адреса (и наоборот).В нашем примере получился следующий набор правил сетевого экрана: Пример 6. Разрешить удаленное управление интернет-центром.Внимание! По умолчанию доступ к управлению интернет-центром (к его веб-конфигуратору) из внешней сети (из Интернета) заблокирован. Это реализовано с целью безопасности устройства и локальной сети.Доступ к устройству из Интернета возможен только при наличии «белого» публичного IP-адреса на внешнем интерфейсе (WAN), через который роутер подключается к глобальной сети. Желательно, чтобы это был статический или постоянный IP-адрес. Если же IP-адрес для выхода в Интернет динамический (т.е. меняется каждый раз при новом соединении с провайдером), нужно воспользоваться сервисом динамического DNS.В данном примере создадим правило межсетевого экрана для возможности удаленного управления роутером из Интернета (в частности для подключения к веб-конфигуратору устройства).В дополнении к этому разрешим выполнение пинг-запросов ICMP на роутер из Интернета (это позволит проверять доступность устройства в сети).В целях повышения безопасности удаленное управление и пинг роутера со стороны внешней сети разрешим только с определенного публичного IP-адреса (в нашем примере с IP-адреса 176.111.73.33).Внимание!Не открывайте доступ к веб-конфигуратору интернет-центра и не разрешайте выполнение пинг-запросов для всех пользователей со стороны публичной (глобальной) сети.В нашем примере нужно создать правила для интерфейса внешней сети Broadband connection (ISP). Нужно создавать правила для интерфейса, через который осуществляется выход в Интернет (это может быть PPPoE, PPTP, USB LTE, Yota и др.).Создаем разрешающее правило, в котором указываем в поле IP-адрес источника (публичный IP-адрес компьютера, с которого будет разрешен доступ из Интернета) и в поле Протокол выбираем TCP/80 (HTTP).

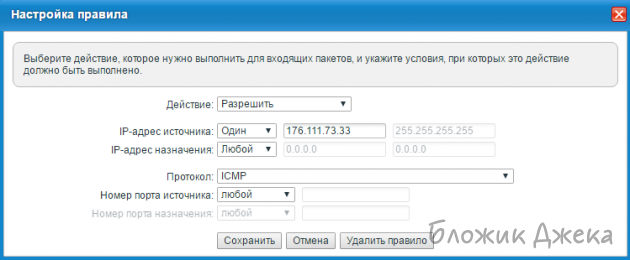

Пример 6. Разрешить удаленное управление интернет-центром.Внимание! По умолчанию доступ к управлению интернет-центром (к его веб-конфигуратору) из внешней сети (из Интернета) заблокирован. Это реализовано с целью безопасности устройства и локальной сети.Доступ к устройству из Интернета возможен только при наличии «белого» публичного IP-адреса на внешнем интерфейсе (WAN), через который роутер подключается к глобальной сети. Желательно, чтобы это был статический или постоянный IP-адрес. Если же IP-адрес для выхода в Интернет динамический (т.е. меняется каждый раз при новом соединении с провайдером), нужно воспользоваться сервисом динамического DNS.В данном примере создадим правило межсетевого экрана для возможности удаленного управления роутером из Интернета (в частности для подключения к веб-конфигуратору устройства).В дополнении к этому разрешим выполнение пинг-запросов ICMP на роутер из Интернета (это позволит проверять доступность устройства в сети).В целях повышения безопасности удаленное управление и пинг роутера со стороны внешней сети разрешим только с определенного публичного IP-адреса (в нашем примере с IP-адреса 176.111.73.33).Внимание!Не открывайте доступ к веб-конфигуратору интернет-центра и не разрешайте выполнение пинг-запросов для всех пользователей со стороны публичной (глобальной) сети.В нашем примере нужно создать правила для интерфейса внешней сети Broadband connection (ISP). Нужно создавать правила для интерфейса, через который осуществляется выход в Интернет (это может быть PPPoE, PPTP, USB LTE, Yota и др.).Создаем разрешающее правило, в котором указываем в поле IP-адрес источника (публичный IP-адрес компьютера, с которого будет разрешен доступ из Интернета) и в поле Протокол выбираем TCP/80 (HTTP). Затем создаем аналогичное правило, только для протокола ICMP (для работы утилиты ping).

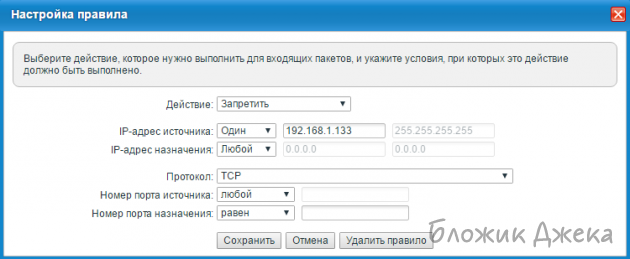

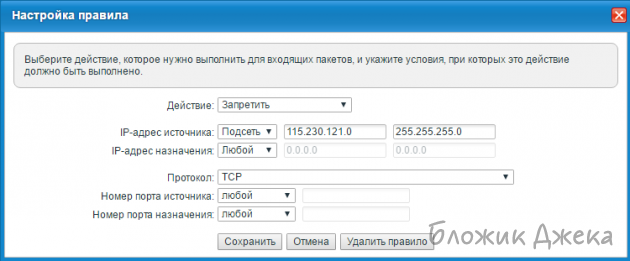

Затем создаем аналогичное правило, только для протокола ICMP (для работы утилиты ping). Таким образом пинг интернет-центра (по протоколу ICMP) и доступ к его веб-конфигуратору (по протоколу HTTP) будут возможны из Интернета, только с определенного IP-адреса.Обращаем ваше внимание, что в веб-браузере для доступа к веб-конфигуратору интернет-центра нужно использовать публичный WAN IP-адрес роутера в глобальной сети (его можно посмотреть в веб-конфигураторе интернет-центра в окне Системный монитор на вкладке Система в поле Адрес IPv4). Адрес в браузере нужно начинать с http://, т.е. http://IP-адрес (например, http://176.111.73.33).Пример 7. Заблокировать обращения к интернет-центру с IP-адресов определенной подсети со стороны Интернета или внешней сети.Предположим, что вы обнаружили частые попытки обращений (атаки) из Интернета на WAN-порт роутера с неизвестных IP-адресов.Например, попытки подключения идут с разных IP-адресов, но все они принадлежат одной подсети 115.230.121.x.В данном случае на внешнем интерфейсе интернет-центра (через который осуществляется доступ в Интернет) нужно заблокировать доступ к WAN-порту для IP-адресов подсети 115.230.121.x.Создайте запрещающие правила для трафика TCP/UDP/ICMP (пинг), где в качестве IP-адреса источника нужно установить значение Подсеть и указать номер подсети и маску. Обращаем ваше внимание, что при использовании маски подсети с префиксом /24 (255.255.255.0) IP-адрес подсети должен заканчиваться на 0 (в нашем примере это 115.230.121.0).

Таким образом пинг интернет-центра (по протоколу ICMP) и доступ к его веб-конфигуратору (по протоколу HTTP) будут возможны из Интернета, только с определенного IP-адреса.Обращаем ваше внимание, что в веб-браузере для доступа к веб-конфигуратору интернет-центра нужно использовать публичный WAN IP-адрес роутера в глобальной сети (его можно посмотреть в веб-конфигураторе интернет-центра в окне Системный монитор на вкладке Система в поле Адрес IPv4). Адрес в браузере нужно начинать с http://, т.е. http://IP-адрес (например, http://176.111.73.33).Пример 7. Заблокировать обращения к интернет-центру с IP-адресов определенной подсети со стороны Интернета или внешней сети.Предположим, что вы обнаружили частые попытки обращений (атаки) из Интернета на WAN-порт роутера с неизвестных IP-адресов.Например, попытки подключения идут с разных IP-адресов, но все они принадлежат одной подсети 115.230.121.x.В данном случае на внешнем интерфейсе интернет-центра (через который осуществляется доступ в Интернет) нужно заблокировать доступ к WAN-порту для IP-адресов подсети 115.230.121.x.Создайте запрещающие правила для трафика TCP/UDP/ICMP (пинг), где в качестве IP-адреса источника нужно установить значение Подсеть и указать номер подсети и маску. Обращаем ваше внимание, что при использовании маски подсети с префиксом /24 (255.255.255.0) IP-адрес подсети должен заканчиваться на 0 (в нашем примере это 115.230.121.0). скачать dle 12.0

скачать dle 12.0

Введение

Давным-давно прошли времена, когда единственным средством защиты периметра сети мог быть роутер из старого компьютера с какой-нибудь бесплатной UNIX-like операционной системой, например, FreeBSD и штатным файерволом. Сегодня системным администраторам доступны как многочисленные специализированные дистрибутивы для установки на сервер, так и готовые программно-аппаратные комплексы. Развитие спроса и предложения привело к усилению специализации. Если раньше организация доступа в Сеть и обеспечение безопасности было делом избранных гуру, то сейчас количество точек с выходом в Интернет растёт день ото дня, и любой школьник может подключить шлюз, роутер, точку доступа и начать раздавать трафик внутри сети. Изменились и угрозы в сети. Сейчас основную опасность представляют не хакеры «старой школы», а массовые заражения новыми типами вирусов и троянских программ. В подготовке атак злоумышленники могут использовать сторонние ресурсы, например, заранее созданные ботнеты (зомби-сети) для рассылки спама, организации DDOS-атак и так далее. Но это ещё не всё. С развитием сети всё большую роль играет не только уровень безопасности на отправителе и получателе, но как передаётся информация: в каком виде, по какому маршруту и т. д. Если оставить эти вопросы без ответа, придётся отвечать на другие вопросы, например: «Куда делись деньги со счёта?», «Как ОНИ про это узнали?» и «Когда в конце концов хоть что-то заработает?!». Сейчас нужно точно знать, что и от чего мы защищаем и какой инструмент лучше выбрать.

Что предлагает Zyxel: разделение по специфике

Можно выделить два основных направления, которые требуют защиты:

- Доступ к сторонним ресурсам и доступ сторонних пользователей к корпоративным (например, к web-сайту). Эти решения можно разделить с привлечением облачных ресурсов в шлюзах Zyxel серии ZyWALL ATP и полностью закрытые серии USG.

- Связь между собой отдельных узлов, например, филиалов с центром или физических лиц с работодателем. Это обычно выполняется при помощи виртуальных приватных каналов связи VPN и тут подходит Zyxel серии ZyWALL VPN.

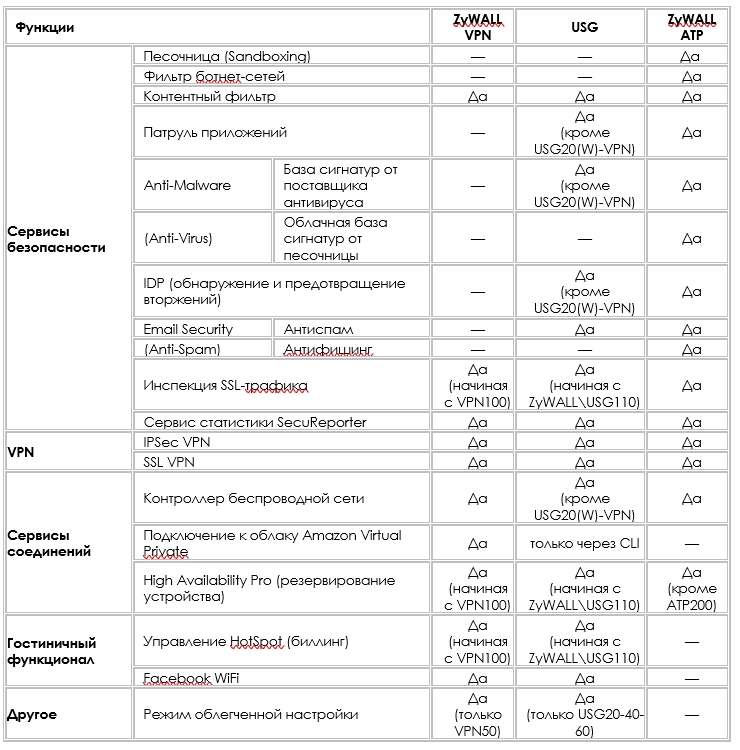

Таблица 1. Классификация шлюзов Zyxel серий ZyWALL VPN, USG и ZyWALL ATP.

Zyxel серии ZyWALL VPN

Рекомендуемая область использования — безопасное и надежное соединение VPN Основное предназначение — туннелирование трафика с использованием стойкого алгоритма шифрования Secure Hash Algorithm 2 (SHA-2). С помощью ZyWALL VPN 50/100/300 можно внедрить высокоскоростной защищенный обмен данными между локальными серверами, удаленными устройствами и развернутыми в облаке приложениями.

- Соединение VPN с функцией IPSec VPN load balancing and failover между локациями.

- Удаленный доступ с использованием SSL, IPSec и L2TP over IPSec VPN.

- Размещенный в главном офисе VPN шлюз также может организовать соединение IPSec VPN с облаком Amazon VPC для безопасного доступа к различным облачным приложениям и расширения корпоративной сети за счет подключения к ней ресурсов облака. Это можно использовать как через графический интерфейс, так и через интерфейс командной строки (CLI)

- Управление Hotspot Management (начиная с VPN100) — обеспечение доступа к Интернет, например, для посетителей кафе, ресторанов, постояльцев гостиниц и так далее. Можно предоставлять разные уровни сервиса, вести журнал событий в соответствии с требованиями законодательства.

- Благодаря интеграции в ZyWALL VPN сервиса Facebook Wi-Fi маленькие магазины и рестораны могут не только предоставить своим посетителям выход в Интернет, но и улучшить свою популярность с помощью Facebook.

- Интегрированный контроллер точек доступа обеспечивает централизованное управление для гибкого развертывания беспроводной сети. Функция AP Controller в ZyWALL VPN series позволяет централизованно управлять несколькими точками доступа с помощью одного интерфейса пользователя. Эта функция максимально упрощает развертывание и обслуживание сети WiFi компании.

- Возможность организации соединений site-to-site IPSec VPN.

- Отказоустойчивый кластер IPSec VPN HA (балансировка нагрузки и переключение при отказах) для обеспечения высокой доступности соединения VPN.

- Организация безопасного доступа к внутренним ресурсам с помощью SSL, IPSec и L2TP over IPSec VPN.

- Соединение USG/ZyWALL через канал IPSec VPN с Microsoft Azure для безопасного доступа к различным облачным приложениям.

Для более крупных организаций лучше подходят более мощные шлюзы, такие как USG110/210/310 которые имеют более мощную аппаратную часть, могут поддерживать большее число соединений и так далее. Стоит отметить, что данное устройство работает по принципу «всё своё ношу с собой». Тут и VPN, и неплохой уровень защиты, и ограничение полосы пропускания. Но если нужно сосредоточиться именно на функциях безопасности, то лучше использовать шлюзы Zyxel серии ZyWALL ATP с поддержкой в лице облачного сервиса Zyxel Cloud.

Zyxel серии ZyWall ATP

Рекомендованная область использования — усиленная защита от вредоносных программ и оптимизация приложений Основной изюминкой этого семейства защищённых шлюзов можно назвать привлечение облачных ресурсов для поднятия уровня защиты. Ресурсов одного, даже самого мощного шлюза бывает мало для анализа и диагностики множества поступающих угроз. Поэтому привлечение дополнительных облачных ресурсов в рамках защищённого шифрованного доступа выглядит весьма оправданным шагом. Внимание! Zyxel Cloud не участвует в обмене информации между защищаемым шлюзом и доступом извне. То есть трафик через него не проходит. Облачный ресурс используется в первую очередь для оперативного обмена информацией об уязвимостях, а также результатов дополнительной проверки подозрительных объектов, например, в рамках песочницы (Sandboxing). В целом набор функций семейства Zyxel ZyWall ATP похож на ранее рассмотренный вариант Zyxel USG, но поддержка облачных механизмов значительно усиливает такие сервисы, как антивирусная защита, которым всегда не хватает ресурсов.

Заключение

Разумеется, в рамках одной небольшой статьи нельзя описать весь широкий спектр возможностей, которые имеются в распоряжении современных защитных шлюзов Zyxel. Для получения более подробной информации читайте наш блог на Хабра, материалы на сайте Zyxel, и, конечно, документацию к продуктам.

Источники

[1] Построение расширенной системы антивирусной защиты небольшого предприятия. Часть 1. Выбор стратегии и решения. [2] Построение расширенной системы антивирусной защиты небольшого предприятия. Часть 2. Антивирусный шлюз ZyWall USG40W от Zyxel. [3] Построение расширенной системы антивирусной защиты небольшого предприятия. Часть 3. [4] Завтрак съешь сам, работой поделись с «облаком». [5 ] Страница на официальном сайте Zyxel, посвящённая межсетевым экранам. Gifx

Про обход блокировок здесь писали много, внесу и я свои пять копеек в борьбу за свободный контент.

Этот способ подойдет счастливым обладателям интернет-центров Zyxel у которых в домашней сети много клиентов, чтоб не настраивать каждый отдельно. А так же тем, у кого есть устройства, умеющие воспроизводить медиаконтент, а обходить блокировки — нет. Например как у меня :

Работоспособность проверена на Keenetic Ultra, но в теории должно работать и на других моделях:

Keenetic 4G III

Keenetic 4G III B

Keenetic Air

Keenetic DSL

Keenetic Extra

Keenetic Extra II

Keenetic Giga II

Keenetic Giga III

Keenetic II

Keenetic III

Keenetic LTE

Keenetic Lite II

Keenetic Lite III

Keenetic Lite III B

Keenetic Omni

Keenetic Omni II

Keenetic Start II

Keenetic Ultra

Keenetic Ultra II

Keenetic VOX

Keenetic Viva

Для начала убедимся, что версия прошивки роутера не нижеВ «2.10.A.1.0-0».

Если это не так, то качаем отсюда http://files.keenopt.ru/experimental/ для конкретной модели роутера и желательно самую свежую.

После установки прошивки заходим в веб-конфигуратор -> переходим в раздел «Система» -> «Обновление» -> кликаем «Показать компоненты» и в разделе «Networking» ставим галку напротив «Клиент OpenVPN».

Листаем в самый низ и кликаем «Установить». Роутер — перезагружается.

Теперь нам нужен файл конфигурации. Идем на http://www.vpngate.net выбираем сервер и жмем на OpenVPN Config file.

Далее выбираем одну из конфигураций этого сервера, например с использованием доменного имени DDNS и TCP 995.

При этом на компьютер скачается файл конфигурации с расширением .ovpn. Откройте его в текстовом редакторе Блокнот (Notepad) и скопируйте все содержимое в буфер обмена (Ctrl A, Ctrl C). После чего в веб-конфигураторе Keenetic зайдите в раздел Интернет и на вкладке PPPoE/VPN добавьте соединение. В его настройках поставьте галочку Включить, добавьте Описание (например, vpngate), выберите Тип (протокол) — OpenVPN, а в поле Конфигурация OpenVPN вставьте скопированную конфигурацию из буфера обмена (Ctrl V) и нажмите Применить.

На этом настройка окончена.

Проверьте, что соединение установлено в разделе Интернет на вкладке Подключения.

Лично я подбирал конфигурации openvpn опытным путем, замеряя отклик и пропускную способность соединения.

Если вы все сделали как я написал, но блокировки не пропали, возможно стоит отключитьВ DNS сервера провайдера через командную строку.

Для начала включаем telnet-клиент:

Теперь жмем Пуск – Выполнить…

В открывшемся окне набираем cmd и нажимаем OK. Для подключения к интерфейсу командной строки (CLI — Command Line Interface) интернет-центра введите команду telnet 192.168.1.1 и нажимаем Enter. (192.168.1.1 — адрес роутера по умолчанию, если вы его меняли, значит у вас он будет другой)

Набираем последовательно команды:

(config)> interface ISP no ip dhcp client name-servers

system configuration save

Не забудте назначить вручную в настройках ISP подключения адреса DNS серверов Google: 8.8.8.8 и 8.8.4.4

Если захотите вернуть настройки назад, наберите:

(config)> interface ISP ip dhcp client name-servers

system configuration save

В конце должно получиться примерно вот так:

При написании поста использованы материалы https://help.keenetic.com

Если какие-то моменты остались не понятны, постараюсь ответить в комментариях.

Всем свободного контента и хороших выходных!

95Используемые источники:

- http://routeworld.ru/132-routery-zyxel-chto-umeet-mezhsetevoy-ekran-primery.html

- https://habr.com/post/428477/

- story/obezzhaem_blokirovki_roskomnadzora_na_routere_6039250

Ищем вход в настройки роутера Zyxel Keenetic

Ищем вход в настройки роутера Zyxel Keenetic Как подключить модем Yota к роутеру Zyxel Keenetic 4G

Как подключить модем Yota к роутеру Zyxel Keenetic 4G Настройка роутера ZyXEL Keenetic

Настройка роутера ZyXEL Keenetic

Настройка роутера Zyxel Keenetic под Ростелеком

Настройка роутера Zyxel Keenetic под Ростелеком Подключение и настройка роутера ZyXEL Keenetic Start

Подключение и настройка роутера ZyXEL Keenetic Start Настройка роутера ZyXEL Keenetic 4G 3 (III)

Настройка роутера ZyXEL Keenetic 4G 3 (III) Настраиваем интернет-центр Zyxel Keenetic Lite

Настраиваем интернет-центр Zyxel Keenetic Lite