Содержание

- Цена: 39 000 р.

Технические характеристики NETGEAR ReadyNAS NVX

- Модель: RNDX4210-100EUS

- Процессор, МГц: 1066, Intel EP80579

- Память, Гб: 1 Гб, DDR2-800

- Слоты под HDD: 4x SATA II, поддержка Hot-swap

- Установленные диски: 2x Seagate ST31000340NS (по 1 Тб каждый)

- Организация массива: X-RAID2, RAID 0, RAID 1, RAID 5

- Дополнительные порты: 3x USB 2.0

- Порты Ethernet, Мбит/сек: 2x 10/100/1000

- Размеры, мм: 200х132х222

- Вес, кг: 4.6 (без дисков)

Тестовый стенд:

- Процессор, ГГц: 3.0, AMD Phenom II 940

- Материнская плата: ASUS M3A78-T (AMD 790GX)

- ОЗУ, Гб: 2, Corsair DOMINATOR TWIN2X2048-10000C5DF

- Жесткий диск, Гб: 80, Intel X25-E

- Сетевой контроллер: Marvell 88E9056 (интегрированный; Gigabit Ethernet)

Совсем недавно мы тестировали топовый NAS от NETGEAR – ReadyNAS Pro. По скоростным результатам он оказался рекордсменом, но его непомерно высокая стоимость (даже в варианте без дисков) может отпугнуть и «богатенького буратино». Новый продукт от NETGEAR – это четырехдисковый NAS с сопоставимой по заявлению производителя скоростью работы и почти аналогичной функциональностью. Имя ему – NETGEAR ReadyNAS NVX.

Внешний вид и аппаратная начинка

Данная модель пришла на смену NETGEAR ReadyNAS NV+ – весьма удачному сетевому хранилищу данных, единственным недостатком которого можно было считать не очень высокую производительность. Новый NETGEAR ReadyNAS NVX построен на более мощной платформе. И хотя его начинка не столь наворочена, как у старшего собрата, NETGEAR ReadyNAS Pro, для домашнего применения ее должно вполне хватить. В основе используется процессор Intel 80579 с тактовой частотой 1.06 ГГц и 1 Гб оперативной памяти DDR2-800. Внешние сходства с профессиональной версией также более чем очевидны: похожий черный корпус, информационный ЖК-дисплей и дверца, за которой скрыты четыре слота для жестких дисков SATA. Поскольку устройство поддерживает функцию Hot-swap, подключать новые диски можно прямо на лету, не выключая девайс. Равно как и извлекать их из системы.

Функциональные возможности

NETGEAR ReadyNAS NVX поддерживает большинство типов организации RAID-массива: RAID 0, RAID 1, RAID 5 и X-RAID2. Последний тип является особенностью всех последних моделей сетевых хранилищ от NETGEAR. В своей основе он использует RAID уровня 5, но с дополнительными функциями. Так становится возможным автоматически добавлять в том новые диски «на лету». Соответственно общий объем массива также увеличивается. Но гораздо более интересна возможность «горячей замены» дисков. В ситуации, когда все слоты уже заняты хардами, увеличить объем массива X-RAID2 возможно путем последовательной смены установленных дисков на более емкие. После смены каждого винчестера NAS будет производить синхронизацию массива – этот процесс, в зависимости от объема и текущей нагрузки на устройство, может занимать от нескольких часов до суток.

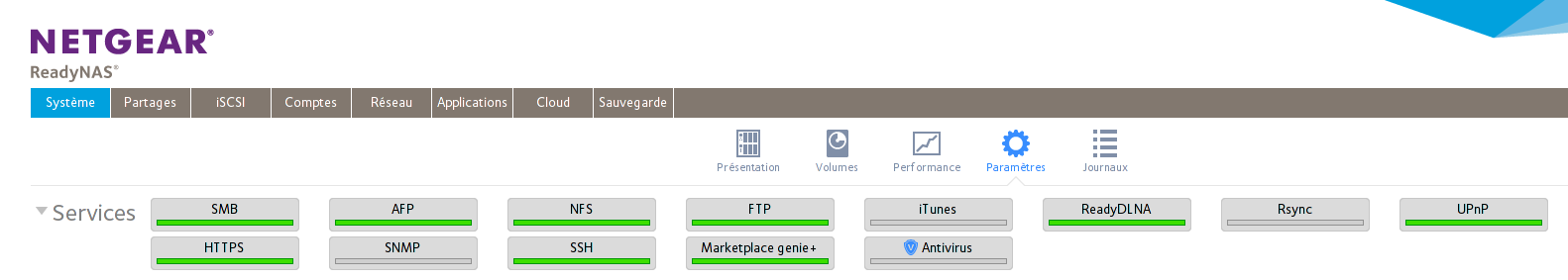

К расшаренным на NETGEAR ReadyNAS NVX папкам можно получить доступ с помощью любого из основных протоколов: SMB, NFS, AFP, FTP. Причем, для того чтобы начать работу, не потребуется производить каких-либо настроек. При наличии в твоей домашней сети DHCP-сервера NAS автоматически получит настройки IP и станет доступен по хостнейму «readynas». А поскольку девайс снабжен ЖК-дисплеем, на который выводится полезная системная информация (в том числе IP-адрес), можно зайти на него и по IP-адресу.

Из дополнительных функций имеется возможность подключения к разъемам USB-флешек и принтеров. С помощью USB девайс также может получать сигнал от ИБП для оперативного завершения работы. Кроме того, имеется мощный функционал для автоматического резервирования данных. Доступно создание нескольких заданий, которые будут копировать информацию из заданного места в указанное время. Причем можно организовать бэкапинг как целых дисков, так и отдельных папок. А для особо ценной информации пригодится функция ReadyNAS Vault. С ее помощью может скидывать важные данные на хранилище в дата-центре NETGEAR. Услуга эта, конечно, не бесплатна и будет полезна, скорее всего, только в корпоративных целях. Однако для любопытства можно воспользоваться 30-дневным триал-периодом. Имеется здесь и удобная утилита для удаленного доступа к хранилищу, которая будет в особенности полезна людям, плохо представляющим, как это реализуется на практике. А для домашнего применения пригодится поддержка медиавещания UPnP AV и DLNA. При наличии телевизора или плеера с поддержкой соответствующих протоколов станет возможным просмотр фильмов, фотографий и прослушивание музыки непосредственно с NAS по сети. В NETGEAR ReadyNAS NVX реализованы серверы iTunes и Logitech SqueezeCenter.

Методика тестирования

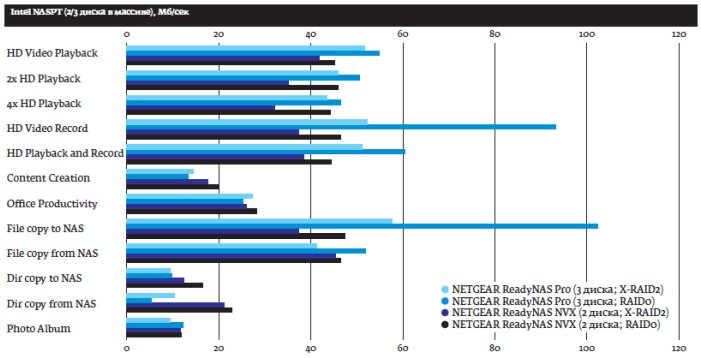

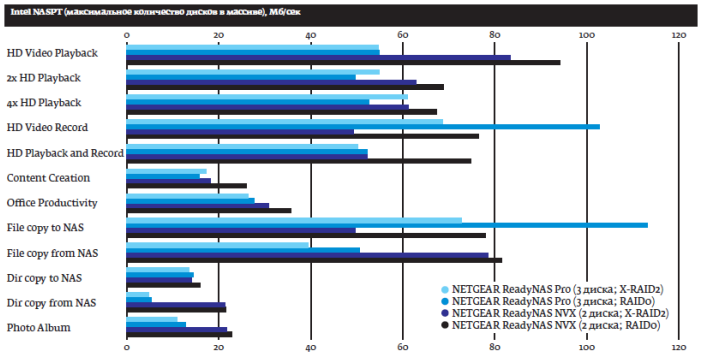

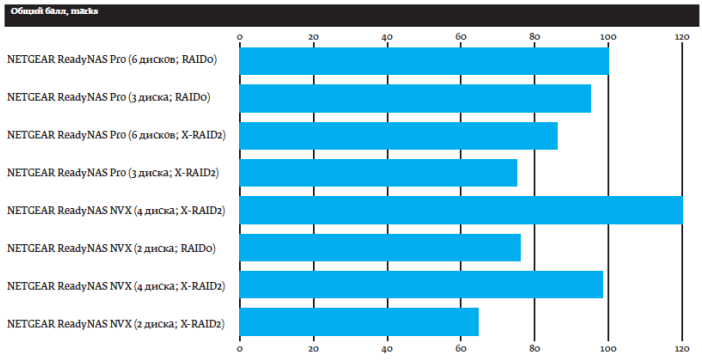

NETGEAR ReadyNAS NVX был протестирован в двух вариантах: с 2 и 4 установленными винчестерами. Как показывает практика, только при установке максимального числа дисков NAS демонстрирует максимальную производительность. Мы также приводим для сравнения результаты, полученные для NETGEAR ReadyNAS Pro в конфигурациях с 3 и 6 дисками. NETGEAR ReadyNAS NVX тестировался с прошивкой RAIDiator версии 4.2.5.

Чтобы получить максимально достоверные результаты, мы использовали достаточно мощную тестовую платформу с SSD-накопителем Intel X25-E. Помимо этого, на сетевом адаптере была активирована поддержка кадров большого размера (Jumbo Frames). По результатам измерений мы вывели общий балл. Он высчитан путем суммирования скоростей, полученных во всех проведенных тестах. Наиболее производительной конфигурации присвоен условный рейтинг 100. Таким образом, ты можешь наглядно увидеть, насколько быстрее или медленнее будет та или иная конфигурация.

Результаты тестов

Учитывая несколько более слабую конфигурацию устройства, по сравнению с , мы ожидали более низкий уровень производительности, однако результаты тестов оказались неожиданными. При использовании двух дисков у модели NVX и трех у версии Pro, последняя лишь в режиме массива RAID 0 показывает существенно большую производительность. А в случае максимального количества установленных винчестеров малыш NETGEAR ReadyNAS NVX и вовсе во многих тестах обогнал старшего собрата. Причем наибольшая разница выявилась в тестах с доступом к большому числу небольших файлов. Возможно, это связано с тем, что были использованы разные версии прошивки RAIDiator. Однако, поскольку у нас не было возможности перетестировать NETGEAR ReadyNAS Pro с более новой версией софта, утверждать это однозначно нельзя.

В целом же NETGEAR ReadyNAS NVX демонстрирует отличную производительность и по общему баллу находится фактически на одном уровне с профессиональной версией сетевого хранилища.

Выводы

Итак, подводя итог, можно сказать, что NETGEAR ReadyNAS NVX стал достойной сменой NETGEAR ReadyNAS NV+. Фактически, в нем присутствует почти тот же функционал и близкий уровень производительности, что и у версии Pro. И все было бы замечательно, если б не цена. Но и тут производитель старается идти на встречу своему потребителю – совсем недавно вышла специальная версия без дисков по рекомендуемой цене около 33-35 тысяч рублей. И даже при схожем функционале и близкой производительности очевидно, что наличие двух дополнительных слотов для жестких дисков будет весомым перевесом в сторонуNETGEAR ReadyNAS Pro. По сравнению с моделями от конкурентов ситуация абсолютно аналогичная – наиболее близкий соперник в лице QNAP TS-409 Pro в бездисковом варианте стоит 30-35 тыс. руб. Таким образом, новый NAS от сочетает в себе как отличную функциональность, так и высокую производительность наравне с высокой же ценой.

Попала ко мне эта железка случайно. Можно сказать досталась бесплатно! Очень она мне понравилась внешне! Смотрится строго, ничего лишнего. Конечно она уже старовата, как никак ей уже 4 года! Но я решил оставить ее у себя дома.

В этой заметке я хочу рассказать про грабли с которыми я столкнулся при ее настройке.

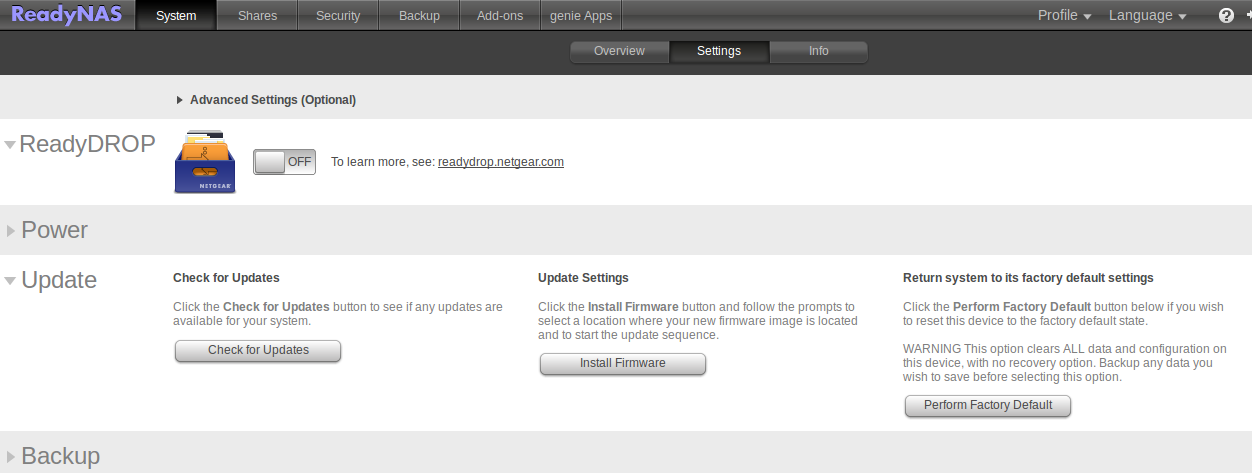

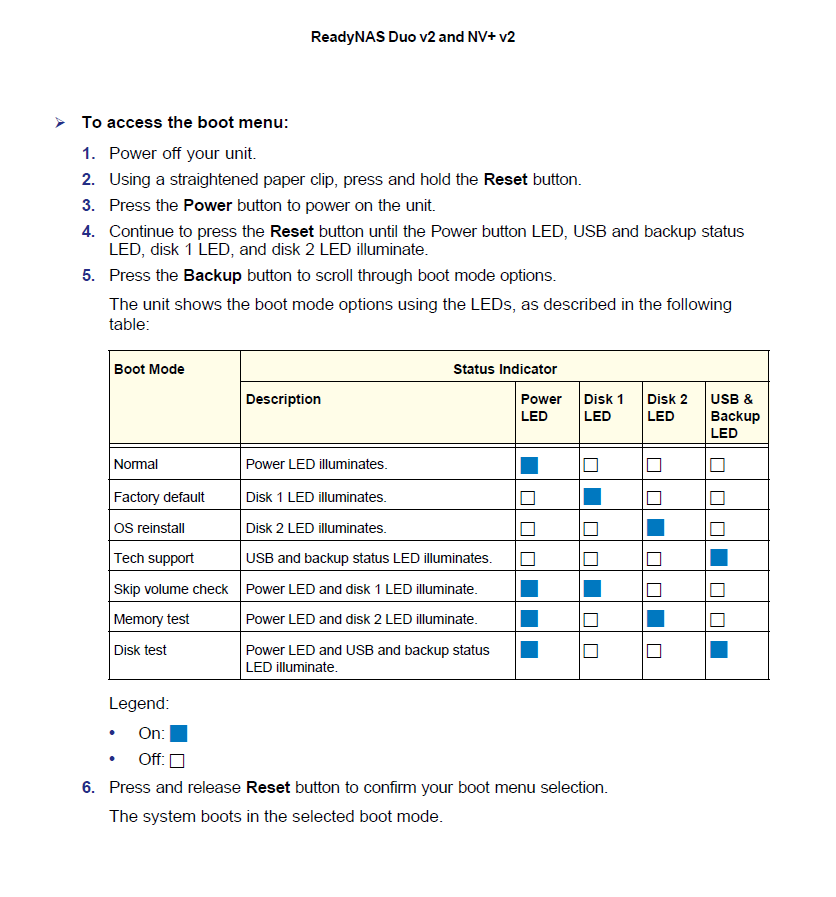

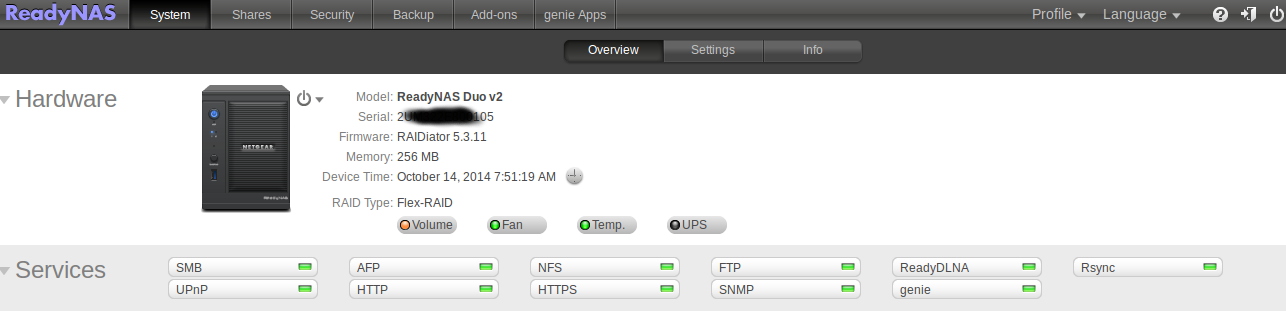

До этого у меня в качестве сетевого хранилища трудился маленький компьютер с ITX платой, на котором крутилась самая обычная винда. Как только ко мне в руки попал RND2000, я решил его сбросить и настроить под себя. Мне всего то и нужно было чтоб в нем крутились два отдельных диска по 2тб, но не тут то было! Сбрасываю по мануалу устройство до заводских (выключаем, зажимаем кнопку ресет, которая находится сзади устройства, и включаем. Ждем когда загорятся все лампочки на морде и потом кнопкой «backup» выбираем режим полного сброса — должна гореть лампочка с подписью 2

Устройство весело шурша дисками начинает переустановку ОС.

Хочу напомнить что все манипуляции проводились в 2016 году.

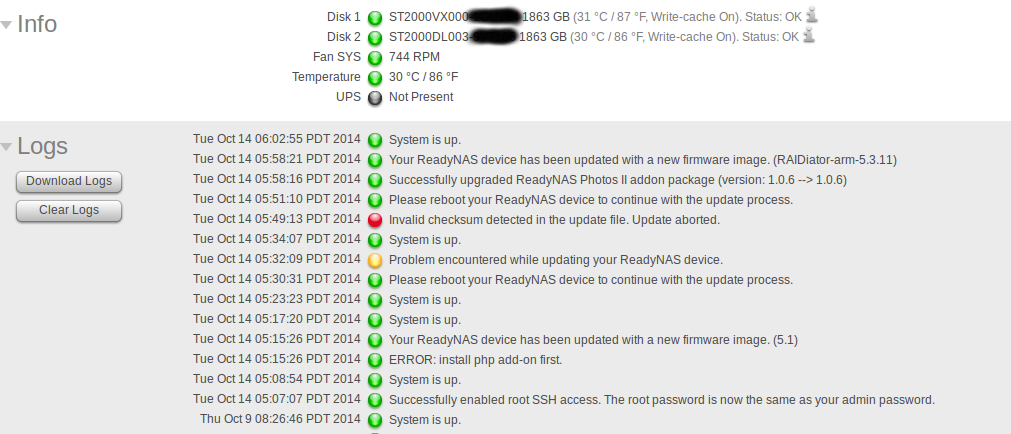

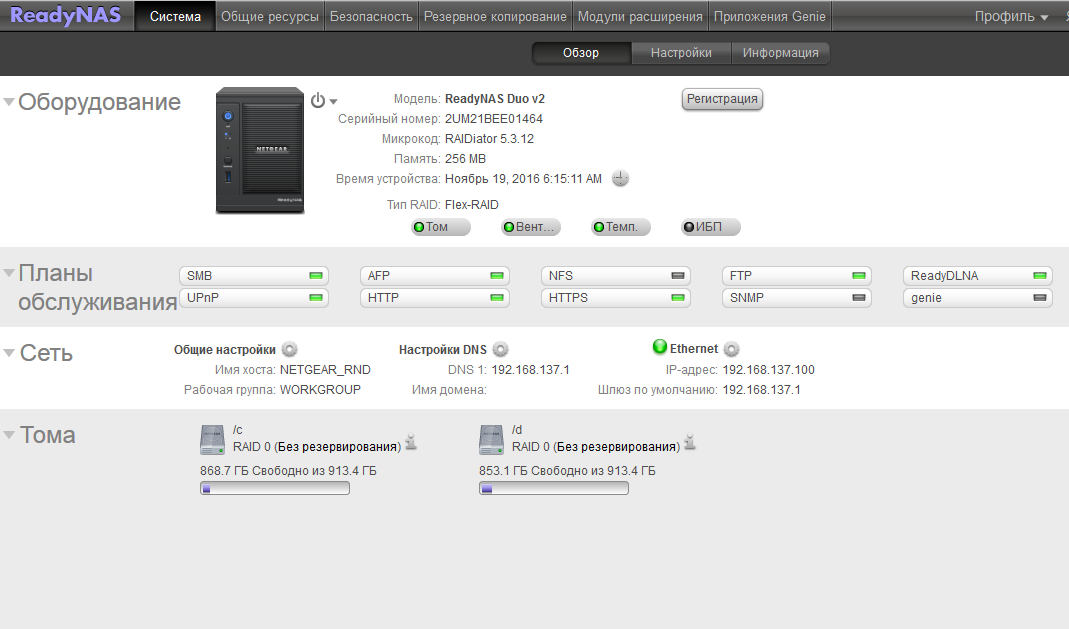

Устройство работает на версии микрокода 5.3.12.

Затем запускаем программу RAIDar и ищем наше устройство. В ней очень удобно наблюдать за состоянием NASa. Как только переустановка завершится, в РАДАРЕ появится кнопка «Установка», смело жмем. В появившемся окне выбираем вариант объединения дисков. Есть несколько вариантов.

- X-RAID фирменный режим от Нетгира, не понять как работает.. пропускаем

- FLEX-RAID это уже человеческий RAID, есть 3 варианта. RAID0, RAID1,JBOD.

И вот тут ждет первая неприятность! Какой бы мы вариант не выбрали, устройство объединит диски в один!!! Никаких тебе C и D!! Как можно было сделать такую хрень, понятно только самому Нетгиру! Хорошо покурив форумы я нашел выход из этой ситуации! Делаем по инструкции:

- Сбрасываем НАС до заводских настроек.

- Оставляем только один диск!

- Начинаем установку в режиме RAID0 или JBOD

- Устанавливаем и все настраиваем через веб морду

- Потом на включенном устройстве вставляем второй диск.

- Коробка весело пошурша, рапортует нам о втором томе D !

- Готово?! Фиг вам1

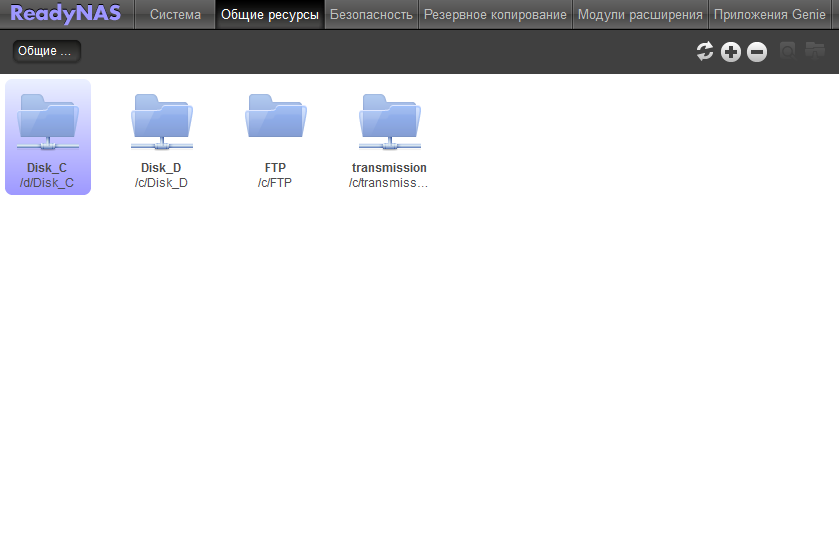

Диск D есть, но вот шары на нем нетгир упорно не хочет создавать!!! Для того чтоб эта фигня прошла, нужно отдельно загрузится только на диске D, а уже после этого вставить оба. Теперь у нас есть два отдельных диска УРА!

Коробка работает с файловой системой EXT4, обернутой в LINUX-RAID, так что просто снять жесткий и подмонтировать его к WINDOWS или LINUX системе не выйдет!

Ну а теперь продолжим напилинг коробки Netgear ReadyNasDuo RND2000 v2 !

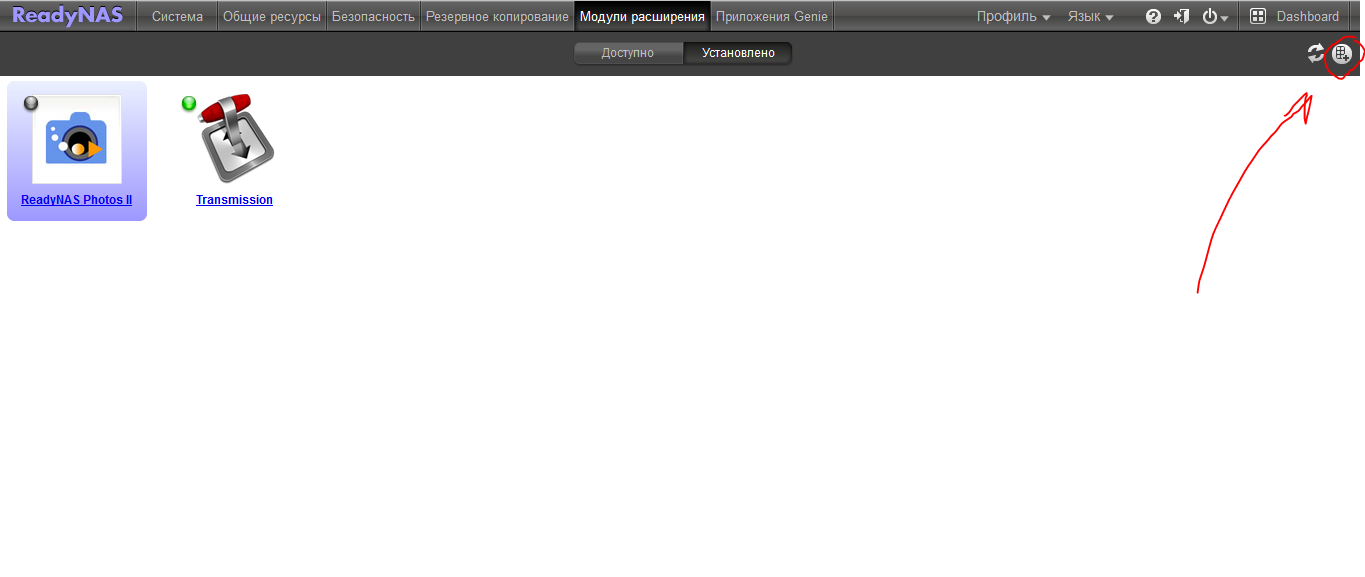

Для того чтобы заработал SSH нужен плагин, его активирующий. Вот и он enablerootssh_1-0-arm-bin

Ставим через веб интерфейс, и вот у нас есть доступ! Логин root пароль такой же как и веб админке.

Порывшись в интернете, понимаю что оффициальная версия Трансмишна для архитектуры ARM, стала платной! Но мы же не ищем легких путей)

Тут выложу рабочий, БЕСПЛАТНЫЙ, Transmission transmission-legacy-arm-2-92-0-07-bin ( темка на англоязычном ресурсе ТУТ Ссылка на GITHUB )

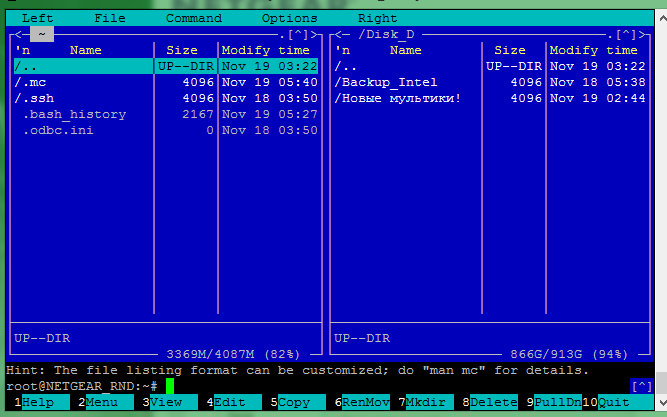

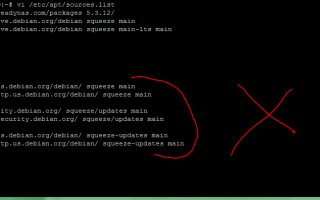

Все, практически все для нормальной жизни железки готово! Теперь доставим midnight commander, screen и nano для пущего счастья!

Пишем в консоли

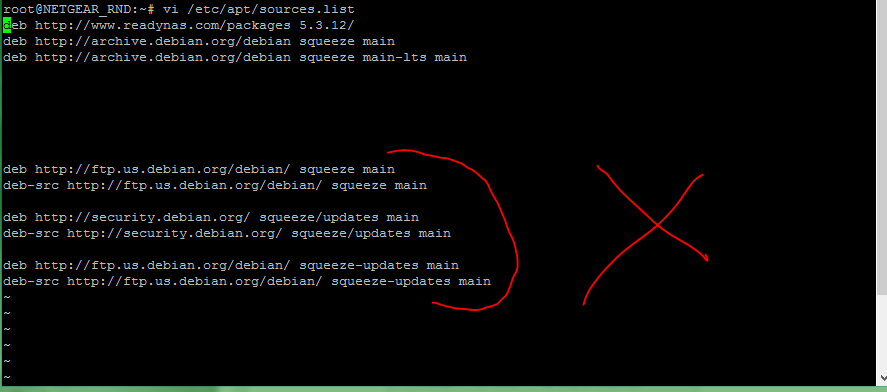

как советую многие форумы, и получаем жесткий облом!

В репозитории нет такого пакета! Ну мы же не дураки!

и опять облом!!!!

лезем в

и смотрим что к чему.

Железка на Debian Squeeze, который уже не поддерживается! Половина из записей в файле уже не действительна! Спасибо Нетгиру за хорошую поддержку, железке всего 4 года!

Не долго думая дописываем изменившиеся репозитории

Отмеченные на скрине ссылке уже мертвы(((

И снова вводим

Пошла установка!!! Аналогично ставим screen и nano.

И что же логи?

В логах обнаружилась строчка «Enabled root SSH access»

Решение

Дальнейшее описание решения занимает совсем мало текста, но это заняло много времени и нервов. Первое, что я попробовал — залить на устройство этот плагин enable root в надежде, что это приведёт к сбросу пароля рута. Надеялся, что плагин просто перезаписывает /etc/shadow для root с дефолтным паролем. Плагин успешно залился, устройство перезагрузилось. Но вот проблемы это не решило. Следующим шагом я решил попробовать обновить прошивку устройства, если она не последней версии. Вдруг это перезапишет системные файлы и проблема чудным образом решится?

Заключение

Многим своим друзьям и знакомым я советую не выдавать «белые» IP своим устройствам из «интернета вещей». Можно «забить» (или не желать) менять заводские пароли на устройстве. Но спрятавши их от общедоступности через интернет, можно избавить себя от таких вот неприятных историй. Тогда как смена заводского пароля не факт, что решит проблемы. Я говорю им: «ставьте их за маршрутизатором. Тем паче, что не придётся платить за ещё один статический адрес. Нужен доступ удалённо? Настройте проброс порта маршрутизатор правильно. По технологии port knoking (статья раз, статья два)» Замучившись объяснять подробно как это делать, написал статью Пример безопасной настройки домашней локальной сети. Надеюсь, кому-то из читателей тоже будет полезно А те немногочисленные товарищи, для которых проблемно настраивать по статье в виду малых знаний в сфере сетевых технологий… Я просто прошу их раскошелиться на роутер Mikrotik и приезжаю с заранее подготовленными настройками, в которых мне остаётся поменять только настройки для интерфейса, куда втыкается кабель от провайдераUPD: Mikrotik может быть полезен и в плане анализа проходящего трафика от изучаемого устройства в сеть. Mikrotik позволяет перехватывать и анализировать трафик очень удобно: в конфиге задаётся адрес компа, где будет анализироваться лог, правило сбора трафика. Далее на компе запускаем Wireshark, настраиваем его и в режиме реального времени видим трафик. Более подробно об этом тут. Т.е. трафик можно анализировать не отрывая попы от своего стула, нет необходимости собирать тестовые сети. Хотя, на самом устройстве можно было бы попробовать посниферить трафик через tcpdump (если он там есть, надо будет глянуть).Используемые источники:

- https://xakep.ru/2010/01/27/50931/

- http://it-chainik.ru/netgear-readynasduo-rnd2000-v2-nastrojka-ustanovka-ssh-transmission-mc-v-2016-godu/

- https://habr.com/post/240763/

Дифференцируя по времени

Дифференцируя по времени

Как создать рейд массив штатными средствами

Как создать рейд массив штатными средствами

Настройка программного RAID в Windows

Настройка программного RAID в Windows

Как настроить роутер Netgear N300

Как настроить роутер Netgear N300 Как подключить и настроить роутер Netgear N300

Как подключить и настроить роутер Netgear N300 Как вернуть роутер Netgear к заводским настройкам?

Как вернуть роутер Netgear к заводским настройкам? Настройка роутера NETGEAR WNR1000v2 для Onlime

Настройка роутера NETGEAR WNR1000v2 для Onlime