Содержание

- 1 <font>SMTP-сервер</font>

- 2 <font>Компоненты почтовой службы</font>

- 3 <font>Установка почтового сервера</font>

- 4 <font>Настройка сервера</font>

- 5 <font>Проверка очереди сообщений</font>

- 6 <font>Тестирование почтового сервера</font>

- 7 <font>Борьба со спамом</font>

- 8 <font>Защита SMTP-соединения</font>

- 9 <font>Основы протоколов POP3 и IMAP</font>

- 10 <font>Установка Dovecot</font>

- 11 <font>Настройка Dovecot</font>

- 12 <font>Итоги</font>

- 13 Когда это бывает нужно

- 14 Настройка почтового сервера Windows

- 15 Переход с бесплатной почты на выделенный клиент

- 16 Настройка сервера Mail.Ru

Автор оригинала: Администратор likegeeks.com

- Перевод

Как наладить работу почтового сервера, умеющего принимать и отправлять электронную корреспонденцию, бороться со спамом, взаимодействовать с клиентами? На самом деле, всё довольно просто. Сегодня поговорим о почтовых серверах на Linux. Мы расскажем о том, как настроить сервер, о широко распространённом в интернете протоколе SMTP, а также о других протоколах, таких, как POP и IMAP. В итоге вы окажетесь обладателем полноценной системы для работы с электронной почтой.

<font>SMTP-сервер</font>

Протокол SMTP (Simple Mail Transfer Protocol) определяет правила пересылки почты между компьютерами, при этом, он не регламентирует правила хранения или визуализации сообщений. Это системно-независимый протокол, то есть, отправитель и получатель почты могут иметь различные ОС. SMTP требует лишь чтобы сервер был способен отправлять обычный ASCII-текст другому серверу, используя порт 25, который является стандартным портом SMTP. Сегодня в большинство дистрибутивов Linux встроены две наиболее распространённых реализации SMTP: sendmail и postfix. Sendmail — это популярный почтовый сервер с открытым кодом, используемый во многих дистрибутивах Linux. К его минусам можно отнести несколько усложнённую архитектуру и недостаточно высокий уровень защиты. Postfix — система немного более продвинутая, при разработке этого почтового сервера особое внимание было уделено вопросам безопасности.

<font>Компоненты почтовой службы</font>

Типичная почтовая служба состоит из трёх основных компонентов:Почтовый клиент, который ещё называют почтовым агентом (Mail User Agent, MUA). Именно с ним взаимодействует пользователь, например — это почтовые клиенты Thunderbird или Microsoft Outlook. Они позволяют пользователю читать почту и писать электронные письма.Почтовый сервер, или агент пересылки сообщений (Mail Transport Agent, MTA). Этот компонент ответственен за перемещение электронной почты между системами, этим занимаются, например, Sendmail и Postfix.Агент доставки электронной почты (Mail Delivery Agent, MDA). Этот компонент ответственен за распределение полученных сообщений по почтовым ящикам пользователей. Например, это Postfix-maildrop и Procmail.

<font>Установка почтового сервера</font>

Для настройки нашего сервера был выбран пакет Postfix. Это — популярный среди системных администраторов выбор, стандартный почтовый сервер в большинстве современных дистрибутивов Linux. Начнём, проверив, установлен ли Postfix в системе:

$ rpm -qa | grep postfixЕсли обнаружить Postfix не удалось, установить его, например, в дистрибутивах, основанных на Red Hat, можно с помощью такой команды:

$ dnf -y install postfixЗатем запустим службу postfix и организуем её автозапуск при загрузке системы:

$ systemctl start postfix $ systemctl enable postfixВ дистрибутивах, основанных на Debian, вроде Ubuntu, установить Postfix можно так:

$ apt-get -y install postfixВ ходе установки будет предложено выбрать конфигурацию сервера. Среди доступных четырёх вариантов (No configuration, Internet site, Internet with smarthost, Satellite system and Local only), мы выберем No configuration, что приведёт к созданию необходимых Postfix учётных записей пользователя и группы.

<font>Настройка сервера</font>

После установки почтового сервера Postfix, его нужно настроить. Большинство конфигурационных файлов находятся в директории /etc/postfix/. Главный конфигурационный файл Postfix можно найти по адресу /etc/postfix/main.cf. Здесь имеется множество параметров, рассмотрим самые важные.myhostname Этот параметр используется для указания имени хоста почтовой системы. Это — имя хоста в интернете, для которого Postfix будет получать почту. Типичные примеры имён хостов почтовых серверов — mail.example.com и smtp.example.com. Настраивают этот параметр так:

myhostname = mail.example.commydomain Эта настройка позволяет указать почтовый домен, обслуживанием которого занимается сервер, например — example.com:

mydomain = example.commyorigin Этот параметр позволяет указать доменное имя, используемое в почте, отправленной с сервера. Присвоим ему значение $mydomain:

myorigin = $mydomain В настройках можно ссылаться на параметры, добавляя знак $ перед именем переменной.mydestination Этот параметр содержит список доменов, которые сервер Postfix будет считать конечными пунктами назначения для входящей почты. В нашем случае здесь будут имя хоста сервера и доменное имя, но данный параметр может содержать и другие имена:

mydestination = $myhostname, localhost.$mydomain, $mydomain, mail.$mydomain, www.$mydomainmail_spool_directory Почтовый сервер Postfix может использовать два режима доставки почты:

- Непосредственно в почтовый ящик пользователя.

- В центральную директорию очередей, при этом почта попадает в папку /var/spool/mail, где имеется файл для каждого пользователя.

mail_spool_directory = /var/spool/mailmynetworks Эта переменная — важный параметр настройки. Она позволяет указывать то, какие сервера могут пересылать почту через сервер Postfix. Обычно разрешают передачу почты только от локальных клиентских компьютеров. В противном случае вашим сервером могут заинтересоваться спамеры. Если неправильно настроить параметр mynetworks, спамеры вполне смогут воспользоваться сервером как ретранслятором почты. Это очень быстро приведёт к тому, что какая-нибудь система борьбы со спамом поместит его в один из чёрных списков, вроде DNS Blacklist (DNSBL), или Realtime Blackhole List (RBL). Как только сервер попадёт в подобный список, очень немногие смогут получить письма, отправленные с его помощью. Вот как может выглядеть настройка этого параметра:

mynetworks = 127.0.0.0/8, 192.168.1.0/24smtpd_banner Эта переменная позволяет задать ответ, который возвращает сервер при подключении клиентов. Лучше всего поменять это значение так, чтобы оно не указывало на то, какой именно используется почтовый сервер.inet_protocols Эта переменная позволяет задавать версию IP, которую будет использовать Postfix при установлении соединений.

inet_protocols = ipv4Для того, чтобы изменения, внесённые в конфигурационные файлы, вступили в силу, службу Postfix надо перезагрузить:

$ systemctl reload postfixНа самом деле, в конфигурационном файле Postfix можно ещё много чего настроить. Например — управлять уровнями безопасности, задавать опции отладки и другие параметры. Возможно, настраивая сервер, вводя значения параметров, вы допустите ошибку. Проверить правильность настроек можно с помощью такой команды:

$ postfix checkС помощью этого средства можно найти строку, в которой допущена ошибка, и исправить её.

<font>Проверка очереди сообщений</font>

Иногда очередь почтовых сообщений переполняется. Это может быть вызвано множеством факторов, вроде сетевой ошибки, или по любой причине, способной задержать отправку почты. Для того чтобы проверить очередь сообщений, воспользуйтесь такой командой:

$ mailqОна выведет сообщения, находящиеся в очереди. Если очередь переполнена и на отправку сообщения уходит по несколько часов, можно инициировать процесс отправки сообщений такой командой:

$ postfix flushЕсли теперь проверить очередь, она должна оказаться пустой.

<font>Тестирование почтового сервера</font>

После настройки сервера на Postfix, его надо протестировать. Первый шаг в тестировании — использование локального почтового клиента, вроде mailx или mail (это — символьная ссылка на mailx). Попробуйте отправить письмо кому-нибудь, чей адрес обслуживается на том же сервере, а если это сработает — отправьте письмо на адрес, который находится где-нибудь ещё.

$ echo "This is message body" | mailx -s "This is Subject" -r "likegeeks" -a /path/to/attachment someone@example.comЗатем попробуйте принять письмо, отправленное с другого сервера. Если вы столкнётесь с проблемами — проверьте логи. В дистрибутивах, основанных на Red Hat, то, что вам надо, можно найти по адресу /var/log/maillog. В Debian-дистрибутивах нужный файл можно найти здесь: /var/log/mail.log, или же по пути, заданному в настройках rsyslogd. Вот, если нужно, материал о логировании в Linux, и о том, как настраивать rsyslogd. Если проблемы всё ещё не решены, попытайтесь проверить настройки DNS, взгляните на MX-записи, используя сетевые команды Linux.

<font>Борьба со спамом</font>

Существует немало решений для выявления среди почтовых сообщений нежелательных писем — спама. Одно из лучших — проект с открытым исходным кодом SpamAssassin. Установить его можно так:

$ dnf -y install spamassassinЗатем надо запустить соответствующую службу и добавить её в автозагрузку:

$ systemctl start spamassassin $ systemctl enable spamassassinПосле установки SpamAssassin, взгляните на его настройки в файле /etc/mail/spamassassin/local.cf. SpamAssassin умеет отличать обычные письма от спама, основываясь на результатах исследования корреспонденции с помощью различных скриптов. Результаты проверок оцениваются в баллах. Чем выше итоговая оценка письма — тем выше и вероятность того, что оно является спамом. В конфигурационном файле параметр required_hits 5 указывает на то, что SpamAssassin пометит сообщение как спам, если его рейтинг составляет 5 или выше. Параметр report_safe принимает значения 0, 1, или 2. Установка его в 0 означает, что письма, помеченные как спам, пересылаются в исходном виде, но их заголовок модифицируется с указанием на то, что они являются спамом. Если этот параметр установлен в значение 1 или 2, SpamAssassin сгенерирует отчёт и отправит его получателю. Разница между значениями 1 и 2 заключается в том, что в первом случае спам-сообщение будет закодировано в формате message/rfc822, а во втором — в формате text/plain. Кодирование text/plain безопаснее, так как некоторые почтовые клиенты исполняют сообщения формата message/rfc822, что при определённых условиях может привести к заражению клиентского компьютера вирусом. После установки и настройки SpamAssassin, нужно интегрировать его с Postfix. Пожалуй, легче всего это сделать с помощью использования procmail. Создадим файл /etc/procmailrc и добавим в него следующее:

:0 hbfw | /usr/bin/spamc Затем отредактируем файл настроек Postfix — /etc/postfix/main.cf, задав параметр mailbox_command следующим образом:

mailbox_command = /usr/bin/procmailИ, наконец, перезапустим службы Postfix и SpamAssassin:

$ systemctl restart postfix $ systemctl restart spamassassinНадо сказать, что SpamAssassin не всегда распознаёт спам, что ведёт к наполнению почтовых ящиков ненужными письмами. К счастью, сообщения, прежде чем они достигнут почтового сервера на Postfix, можно фильтровать, используя Realtime Blackhole Lists (RBLs). Это снизит нагрузку на почтовый сервер и поможет сохранить его в чистоте. Откройте конфигурационный файл Postfix /etc/postfix/main.cf, измените параметр smtpd_recipient_restrictions и настройте другие параметры следующим образом:

strict_rfc821_envelopes = yes relay_domains_reject_code = 554 unknown_address_reject_code = 554 unknown_client_reject_code = 554 unknown_hostname_reject_code = 554 unknown_local_recipient_reject_code = 554 unknown_relay_recipient_reject_code = 554 unverified_recipient_reject_code = 554 smtpd_recipient_restrictions = reject_invalid_hostname, reject_unknown_recipient_domain, reject_unauth_pipelining, permit_mynetworks, permit_sasl_authenticated, reject_unauth_destination, reject_rbl_client dsn.rfc-ignorant.org, reject_rbl_client dul.dnsbl.sorbs.net, reject_rbl_client list.dsbl.org, reject_rbl_client sbl-xbl.spamhaus.org, reject_rbl_client bl.spamcop.net, reject_rbl_client dnsbl.sorbs.net, permit Затем перезагрузите сервер Postfix:

$ systemctl restart postfixВышеприведённые чёрные списки используются чаще всего, но вы можете найти и другие подобные сервера.

<font>Защита SMTP-соединения</font>

Лучше всего передавать SMTP-трафик по TLS для защиты его от атаки через посредника. Для начала нужно сгенерировать сертификат и ключ с использованием команды openssl:

$ openssl genrsa -des3 -out mail.key $ openssl req -new -key mail.key -out mail.csr $ cp mail.key mail.key.original $ openssl rsa -in mail.key.original -out mail_secure.key $ openssl x509 -req -days 365 -in mail.csr -signkey mail_secure.key -out mail_secure.crt $ cp mail_secure.crt /etc/postfix/ $ cp mail_secure.key /etc/postfix/Затем надо добавить в файл настроек Postfix /etc/postfix/main.cf следующее:

smtpd_use_tls = yes smtpd_tls_cert_file = /etc/postfix/mail_secure.crt smtpd_tls_key_file = /etc/postfix/mail_secure.key smtp_tls_security_level = mayИ, наконец, нужно перезагрузить службу Postfix:

$ systemctl restart postfixТеперь, при подключении клиента к серверу, нужно выбрать TLS. Тут вы, при первой отправке почты после изменении настроек, увидите предупреждение, так как сертификат не подписан.

<font>Основы протоколов POP3 и IMAP</font>

Итак, мы наладили процесс отправки и получения электронных писем по SMTP, но на этом организация полноценной почтовой службы не заканчивается. Рассмотрим следующие ситуации: Для того, чтобы учесть все эти особые случаи, были созданы другие протоколы. Их можно описать как протоколы для доступа к электронной почте. Сильнее всего распространены два популярных протокола доступа к почте — POP (Post Office Protocol), и IMAP (Internet Message Access Protocol). В основе POP лежит очень простая идея. Центральный почтовый сервер на Linux всё время подключён к интернету, он получает и сохраняет письма для всех пользователей. Все полученные письма остаются в очереди на сервере до тех пор, пока пользователь не подключится к нему по протоколу POP и не загрузит письма. Когда пользователь хочет отправить письмо, почтовый клиент обычно передаёт его через центральный сервер по SMTP. Обратите внимание на то, что SMTP-сервер и POP-сервер могут без проблем работать на одной и той же машине. В наши дни это — обычная практика. Возможности, вроде хранения исходных экземпляров писем пользователей на сервере с хранением на клиенте лишь кэшированных копий, в POP отсутствуют. Это привело к разработке протокола IMAP. Используя IMAP, сервер будет поддерживать три режима доступа к почте: Существуют различные реализации IMAP и POP, в этой сфере весьма популярен сервер Dovecot, который позволяет работать с обоими протоколами. Сервера POP3, POP3S, IMAP, и IMAPS слушают, соответственно, порты 110, 995, 143, и 993.

<font>Установка Dovecot</font>

Большинство дистрибутивов Linux содержат предустановленный Dovecot, однако, его можно установить и самостоятельно. В системах, основанных на Red Hat, это делается так:

$ dnf -y install dovecotВ системах, основанных на Debian, функционал IMAP и POP3 предоставляются в двух разных пакетах:

$ apt-get -y install dovecot-imapd dovecot-pop3dТут вам предложат создать самозаверенный сертификат для работы с IMAP и POP3 по SSL/TLS. Ответьте на вопрос yes и, при появлении соответствующего запроса, введите имя хоста вашей системы. Затем можно запустить соответствующую службу и добавить её в автозагрузку:

$ systemctl start dovecot $ systemctl enable dovecot<font>Настройка Dovecot</font>

Главный файл настроек Dovecot расположен по адресу /etc/dovecot/dovecot.conf. В некоторых дистрибутивах Linux этот файл размещается в папке /etc/dovecot/conf.d/ и, для подключения файлов настроек, используется директива include. Вот некоторые из параметров, используемых для настройки Dovecot.protocols: протоколы, которые надо поддерживать.

protocols = imap pop3 lmtpЗдесь lmtp означает Local Mail Transfer Protocol. listen: IP-адрес, который будет слушать сервер.

listen = *, ::Здесь звёздочка означает все интерфейсы IPv4, двойное двоеточие означает все интерфейсы IPv6.userdb: база данных пользователей для аутентификации.

userdb { driver = pam } mail_location: это запись в файле /etc/dovecot/conf.d/10-mail.conf. Выглядит она так:

mail_location = mbox:~/mail:INBOX=/var/mail/%uDovecot поставляется со стандартными SSL-сертификатами и файлами ключей, которые используются в файле /etc/dovecot/conf.d/10-ssl.conf.

ert => Когда пользователь пытается подключиться к Dovecot, сервер покажет предупреждение, так как сертификаты не подписаны. Если нужно, подписанные сертификаты можно приобрести в подходящем центре сертификации. Не забудьте открыть порты сервера Dovecot на файрволе.$ iptables -A INPUT -p tcp --dport 110 -j ACCEPT $ iptables -A INPUT -p tcp --dport 995 -j ACCEPT $ iptables -A INPUT -p tcp --dport 143 -j ACCEPT $ iptables -A INPUT -p tcp --dport 993 -j ACCEPT И про SMTP-порт не забудьте.

$ iptables -A INPUT -p tcp --dport 25 -j ACCEPT Затем сохраните правила. Если хотите освежить в памяти особенности работы с iptables в Linux, взгляните на этот материал. Или, если вы используете firewalld, можете поступить так:

$ firewall-cmd --permanent --add-port=110/tcp --add-port=995 $ firewall-cmd --permanent --add-port=143/tcp --add-port=993 $ firewall-cmd --reload А, если что-то пошло не так, посмотрите лог-файлы /var/log/messages, /var/log/maillog, и /var/log/mail.log.

<font>Итоги</font>

Теперь вы можете настроить почтовую службу на своём Linux-сервере. Как видите, много времени это не займёт. Конечно, у рассмотренных здесь пакетов, вроде Postfix, уйма настроек, но если вы освоили описанную здесь последовательность действий и разобрались с основами, то всё, что вам понадобится, несложно будет выяснить из документации. Уважаемые читатели! А как вы настраиваете почтовые сервера на Linux?</pre>

Сегодня, когда можно без проблем заполучить любое количество бесплатных почтовых ящиков, просто регистрируя аккаунт на службах «Яндекса», «Мэйл.Ру» и им подобных, такой вопрос, как настройка почтового сервера, беспокоит не слишком многих пользователей.

Однако бывают и такие моменты, когда знать хотя бы некоторые аспекты данного вопроса будет полезно.

Когда это бывает нужно

Ситуаций, когда элементарные знания по настройке почты нужны рядовому пользователю, не так уж и много. И тем не менее любая из них может приключиться когда угодно:

- Если было решено перейти с браузерного почтового клиента на выделенный в отдельную программу. Ведь во многих отношениях такие клиенты являются предпочтительнее: они позволяют совмещать почтовую программу с органайзером, записной книжкой, а также более гибко управлять адресной книгой и администрировать сообщения.

- Произошел непредвиденный сбой в работе почтового клиента, «слетели» все настройки. И тогда просто необходима установка почтового сервера. Настройка его обычно не требует много времени и сил, но в противном случае можно остаться без почты на довольно длительное время.

- Бесплатные почтовые ящики могут уничтожаться администрацией, причем без объяснения причин. Да и выглядит такой ящик в глазах деловых партнеров, прямо скажем, несолидно. А потому придется заводить выделенный, на сервере.

- Если провайдер предлагает отдельный почтовый ящик, то почему бы не воспользоваться таким предложением.

Настройка почтового сервера Windows

Основные параметры электронной почты, такие как DNS, данные по IP и подобные сведения, выдаются непосредственно провайдером.

Чтобы начать использовать почтовые клиенты ОС Windows, потребуется либо скачать подходящий для этой операционной системы клиент, либо прибегнуть к помощи встроенных в нее клиентов. Для начала потребуется завести новую учетную запись. Как правило, при этом также просят ввести ее название, придумать пароль и логин для входа.

Возможно, потребуется включить поддержку почтовых служб Windows через панель «Удаление и установка программ» в разделе установки компонентов E-mail Services.

Далее потребуется запустить POP3 Service и указать новый домен почты, например mail.serv.main.com. Более точный домен нужно узнавать у своего провайдера.

Для создания нового ящика нужно будет придумать имя пользователя и пароль.

В параметрах настроек SMTP надо указать номер порта 25, а для сервера POP3 – 110. Если провайдер выдает иные параметры, следует ввести их. В том случае, когда используемый клиент почты не предполагает ввода номера портов, нужно оставить лишь адрес, выданный провайдером, в пунктах «Сервер для входящих сообщений» (это может быть как POP3, так и IMAP) и «Имя для сервера исходящих сообщений» (обычно только SMTP).

Более тонкая настройка почтового сервера Windows во многом зависит от используемого почтового приложения, но принцип работы будет тем же самым. Разница может заключаться в вариантах графического интерфейса и в пунктах меню.

Переход с бесплатной почты на выделенный клиент

Иногда требуется оставаться на бесплатном почтовом сервисе, однако применять в качестве клиента отдельное приложение. Можно показать это на примере настроек почты для сервиса «Яндекс». Настройка почтового сервера тогда будет проводиться со следующими параметрами.

1. Настройки по протоколу IMAP для входящих сообщений:

- адрес сервера почты: imap.yandex.ru;

- в параметрах защиты для соединения следует указать SSL;

- номер порта указывается 993.

2. Для настроек исходящих сообщений по протоколу IMAP:

- в качестве адреса сервера указать smtp.yandex.ru;

- в параметрах защиты соединения нужно также выставить SSL;

- номер порта нужно выставить 465.

3. Что касается протокола POP3 для отправленных сообщений:

- в качестве адреса сервера указать pop.yandex.ru;

- в качестве параметров защиты используемого соединения указывается SSL;

- номер порта указывается 995.

4. Для исходящих сообщений, отправляемых по протоколу POP3:

- в качестве адреса сервера почты указывается smtp.yandex.ru;

- в параметрах защиты для используемого соединения указывается опять же SSL;

- номер порта выставляется 465.

В качестве имени пользователя, а также адреса и пароля следует выставить уже существующие адреса и пароли от почты на «Яндексе».

Настройка сервера Mail.Ru

Порой требуется узнать и про настройки почтового сервера Mail.Ru. В целом настройка выглядит точно так же, как было описано в случае с почтой «Яндекс». Но параметры при этом будут выглядеть так:

- полный электронный адрес (в формате со значком @, например main@mail.com);

- для IMAP-сервера указывается imap.mail.ru;

- для SMTP-сервера указывается smtp.mail.ru;

- именем пользователя является полный электронный адрес от уже существующей почты;

- пароль – это используемый пароль от почты;

- IMAP: номер 993 (для протоколов SSL/TLS);

- POP3: номер 995 (для протоколов SSL/TLS);

- SMTP: номер 465 (для протоколов SSL/TLS);

- нужно указать, что требуется авторизовать сервер отправленных писем, в параметрах аутентификации – простой пароль, без шифрования.

В общем-то, настройки указываются точно такие же, как и в случае с «Яндексом», но лишь с добавлением префикса mail. Для прочих бесплатных серверов следует выставлять те же параметры, но с соответствующими префиксами.

Как видно, в целом ничего сложного в таком вопросе, как настройка почтового сервера, нет. С этой задачей может справиться даже начинающий пользователь. Зато можно быть уверенным в том, что даже в случае критического сбоя без почты остаться не придется.

Задача же поднять собственные почтовые серверы при помощи Linux-инструментов, Apache, SQL и тому подобных требует более глубоких знаний в области информационных технологий.

Для правильной работы почтового сервера важно иметь правильно настроенную DNS зону. В прошлой статье мы уже касались некоторых аспектов, связанных с системой DNS, сегодня мы остановимся на этом вопросе более подробно. Настройка DNS зоны относится к подготовительным операциям перед развертыванием почтового сервера и от нее непосредственно зависит работоспособность системы электронной почты.

Неправильные настройки способны привести к тому, что почту будет невозможно доставить вашему почтовому серверу или сервера получателей будут отклонять вашу почту. Действительно, если записи вашей зоны не содержат сведений о почтовом сервере, куда должна отправляться почта? На деревню дедушке? Можно, конечно, попросить настроить DNS зону вашего провайдера, но лучше сделать это самим. Что нам понадобиться? Выделенный IP адрес (допустим 11.22.33.44), который вы должны получить у своего провайдера. Доменное имя (например example.com), его можно зарегистрировать у любого регистратора или их партнера. При регистрации у партнера уточняйте, предоставляет ли он доступ к управлению DNS зоной, иначе придется потратить дополнительное время, нервы и деньги на перенос домена к регистратору. Если у вас уже есть домен и, скорее всего, на нем функционирует сайт, уточните, возможно ли управление DNS зоной из панели хостинг провайдера, в противном случае лучше перенести домен к регистратору, для этого обратитесь в поддержку провайдера. Итак, домен у нас есть. Какие записи содержит его DNS зона? Во первых это SOA запись — описание зоны. Мы не будем подробно разбирать все записи, это выходит за рамки нашей статьи, но иметь общее представление о них необходимо. Также должны быть две NS записи, указывающие на сервера имен (DNS сервера) обслуживающие данный домен, это будут сервера регистратора или хостинг провайдера. Первой записью, которую необходимо добавить будет A запись или запись имени. Она должна указывать на IP-адрес вашего сервера, если вы решите обслуживать все запросы к домену у себя или на IP адрес хостинг провайдера, если решите разместить свой сайт на хостинге. При размещении сайта у хостера домен обычно делегируется на его DNS сервера (прописываются соответствующие NS записи) и A запись будет сделана автоматически при парковке домена. Чаще всего встречается этот вариант, но при необходимости вы всегда сможете создать A запись сами. Данная запись имеет вид

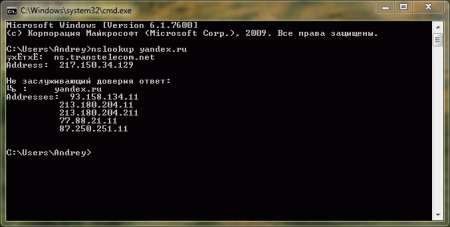

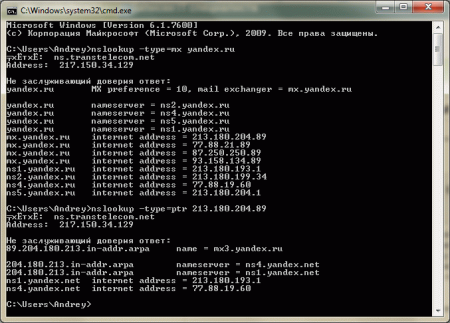

example.com. IN A 22.11.33.44В нашем примере 22.11.33.44 адрес нашего хостинг провайдера, у которого расположен сайт. Обратите внимание на точку в конце имени, это указывает что имя абсолютное, при отсутствии точки имя считается относительным и к нему добавляется доменное имя из SOA. Проверить запись можно командой nslookup.

example.com. IN MX 10 mail.example.com.Также можно написать просто:

example.com. IN MX 10 mailК такому имени (без точки на конце) example.com будет добавлено автоматически. Цифра 10 определяет приоритет сервера, чем она меньше, тем выше приоритет. Кстати, DNS зона уже может содержать MX запись вида:

example.com. IN MX 0 example.com.mail.example.com. IN A 11.22.33.44Теперь вся почта для домена example.com будет направляться хосту mail имеющему адрес 11.22.33.44, т.е. вашему почтовому серверу, в то-же время сайт example.com продолжит работать на сервере провайдера по адресу 22.11.33.44.Может возникнуть вопрос, а почему нельзя сразу указать в MX записи IP адрес почтового сервера? В принципе можно, некоторые так и делают, но это не соответствует спецификациям DNS. Также можно сделать алиасы для почтового сервера типа pop.example.ru и smtp.example.ru. Зачем это надо? Это позволит клиенту не зависеть от особенностей вашей инфраструктуры, один раз прописав настройки. Допустим, что ваша компания разрослась и выделила для обслуживания внешних клиентов отдельный почтовый сервер mail1, все что вам понадобиться, это изменить две DNS записи, клиенты и не заметят того, что работают с новым сервером. Для создания алиасов используются записи типа CNAME:

pop IN CNAME mail.example.com.smtp IN CNAME mail.example.com.На этом настройку прямой DNS зоны можно считать законченной, остается самое интересное — обратная зона. Обратная зона управляется провайдером, выдавшим вам IP адрес и самостоятельно управлять ей вы не можете (если только вы не владелец блока IP адресов). Но добавить как минимум одну запись в обратную зону необходимо. Как мы писали в прошлой статье, многие почтовые сервера проверяют PTR записи (записи обратной зоны) для отправляющего сервера и при их отсутствии или несовпадении с доменом отправителя такое письмо будет отклонено. Поэтому попросите провайдера добавить для вас запись вида:

44.33.22.11.in-addr.arpa. IN PTR mail.example.com.Немного странный вид, не правда ли? Разберем структуру PTR записи более подробно. Для обратного преобразования имен используется специальный домен верхнего уровня in-addr.arpa. Это сделано для того, чтобы использовать для прямого и обратного преобразования имен одни и те же программные механизмы. Дело в том, что мнемонические имена пишутся слева направо, а IP адреса справа налево. Так mail.example.com. означает что хост mail находится в домене example, который находится в домене верхнего уровня com., 11.22.33.44 означает что хост 44 находится в подсети 33, которая входит в подсеть 22, принадлежащую сети 11. Для сохранения единого порядка PTR записи содержат IP адрес «задом наперед» дополненный доменом верхнего уровня in-addr.arpa.

Проверить MX и PTR записи также можно командой nslookup используя дополнительный параметр -type=MX или -type=PTR

Используемые источники:

- https://habr.com/post/325356/

- https://fb.ru/article/259181/gramotnaya-i-byistraya-nastroyka-pochtovogo-servera

- https://interface31.ru/tech_it/2010/10/pochtovyj-server-dlya-nachinayushhix-nastraivaem-dns-zonu.html

Postfix: настройка, установка. Почтовый сервер Postfix

Postfix: настройка, установка. Почтовый сервер Postfix Почтовый сервер Postfix

Почтовый сервер Postfix Как правильно настроить функцию SMTP от Google и при чем здесь вообще видеонаблюдение

Как правильно настроить функцию SMTP от Google и при чем здесь вообще видеонаблюдение

Как использовать бесплатный SMTP Сервер от Google

Как использовать бесплатный SMTP Сервер от Google Thunderbird

Thunderbird Настройка электронной почты Яндекс

Настройка электронной почты Яндекс