Содержание

- 1 Windows Playlist:

- 2 Учебник по Windows:

- 3 Учебник — Установка Radius Server в Windows

- 4 Руководство Radius Server — интеграция с Active Directory

- 5 Руководство Radius Server — добавление клиентских устройств

- 6 Tutorial Radius Server — Настройка сетевой политики

- 7 Tutorial Radius Server — Проверка подлинности

- 8 Установка ролей сервера для VPN и NPS

- 9 Настройка службы маршрутизации и удаленного доступа для VPN

- 10 Настройка Network Policy Server (NPS)

Хотите узнать, как выполнить установку Radius Server в Windows 2012? В этом руководстве мы покажем вам, как установить и настроить службу Radius на сервере Windows.

В нашем примере сервер Radius использует IP-адрес 192.168.0.50.

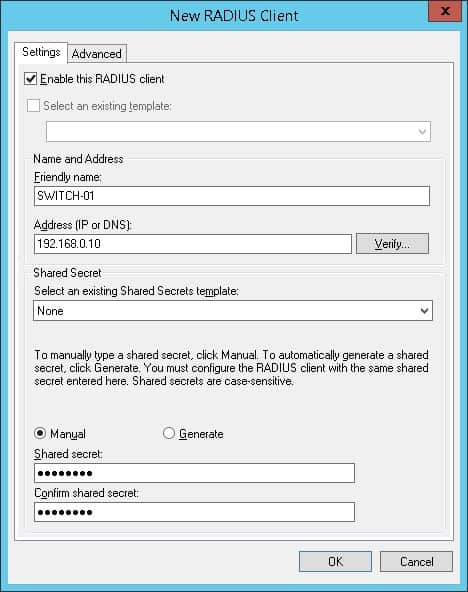

В нашем примере сетевой коммутатор использует IP-адрес 192.168.0.10.

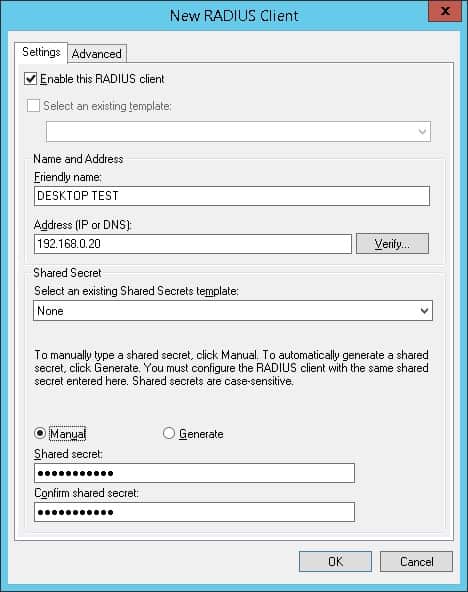

В нашем примере рабочий стол под управлением Windows 10 использует IP-адрес 192.168.0.20.

И сетевой коммутатор, и рабочий стол хотят аутентифицироваться в базе данных Radius.

Windows Playlist:

На этой странице мы предлагаем быстрый доступ к списку видео, связанных с установкой Windows.

-

Playlist

Не забудьте подписаться на наш канал на YouTube FKIT.

Учебник по Windows:

На этой странице мы предлагаем быстрый доступ к списку учебных пособий по Windows.

-

Учебник по Windows

-

Zabbix — мониторинг сети

-

Кактусы — Сетевой мониторинг

Учебник — Установка Radius Server в Windows

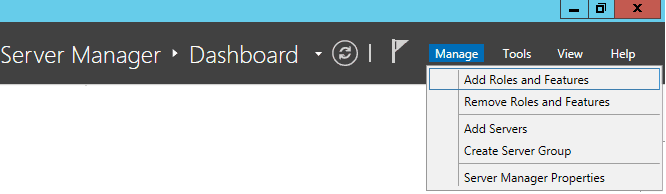

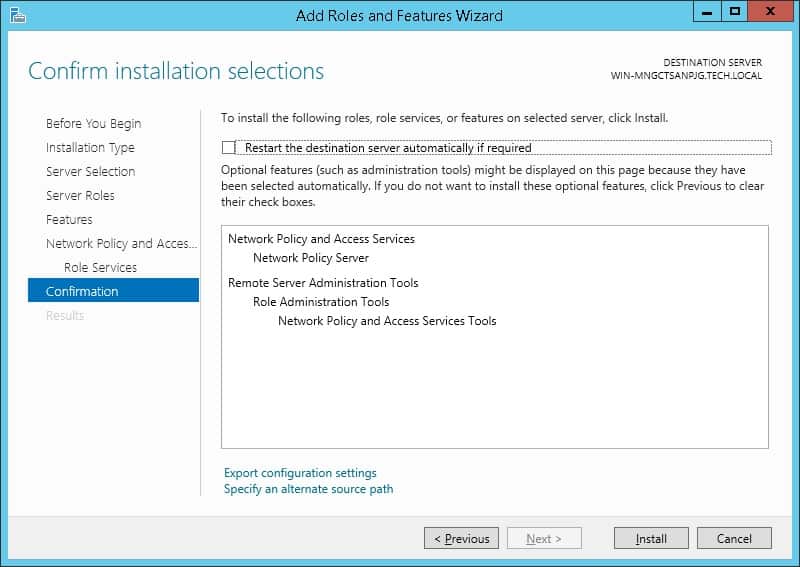

Откройте приложение Диспетчер серверов.

Откройте меню «Управление» и нажмите «Добавить роли и функции»

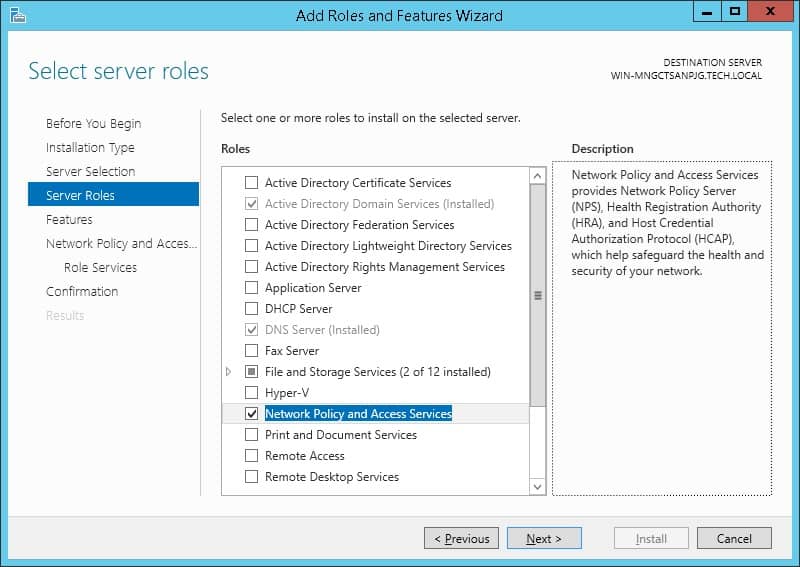

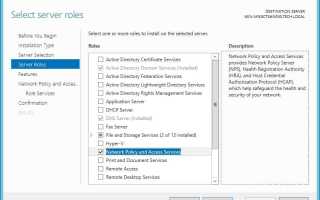

Откройте экран «Роли сервера», выберите параметр «Политика сети и служба доступа».

Нажмите на кнопку Далее.

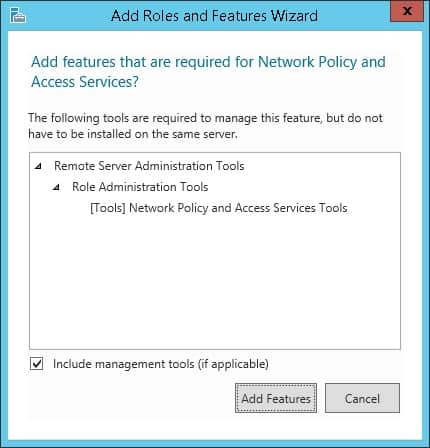

На следующем экране нажмите кнопку Добавить функции.

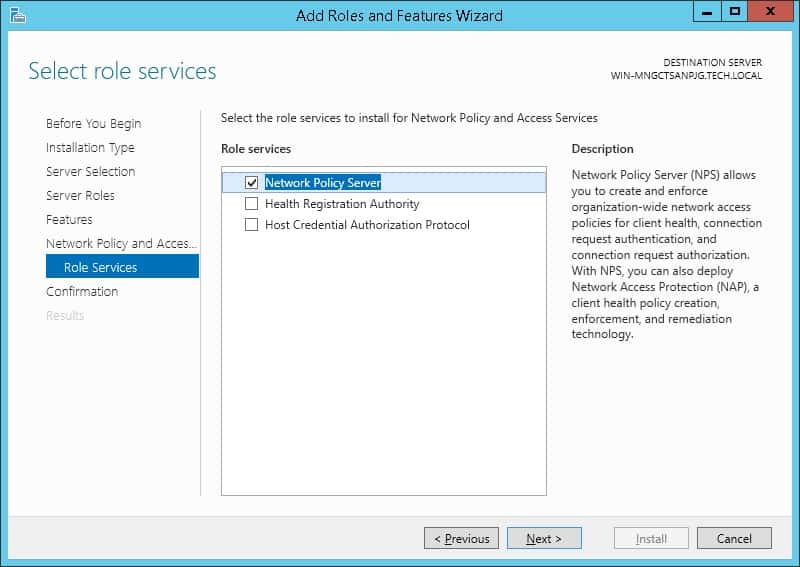

На экране службы ролей нажмите кнопку «Далее».

На следующем экране нажмите на кнопку Установить.

Вы завершили установку сервера Radius в Windows 2012.

Руководство Radius Server — интеграция с Active Directory

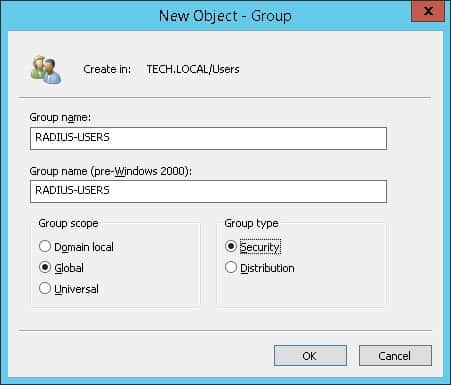

Далее необходимо создать группу авторизованных пользователей для аутентификации с использованием Radius.

Группа RADIUS-USERS перечислит учетные записи пользователей, которым разрешено проходить аутентификацию на сервере Radius.

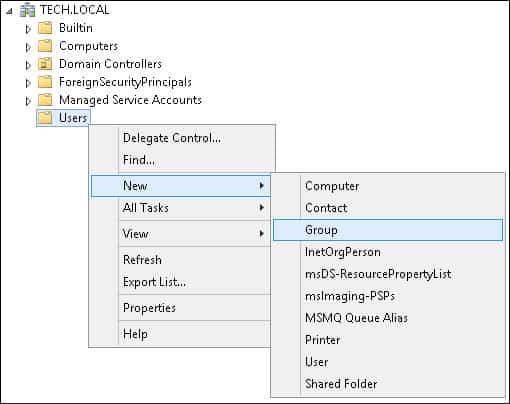

На контроллере домена откройте приложение с именем: Active Directory — пользователи и компьютеры.

Создайте новую группу внутри контейнера Users.

Создайте новую группу с именем: RADIUS-USERS.

Членам этой группы будет разрешено проходить аутентификацию на сервере Radius.

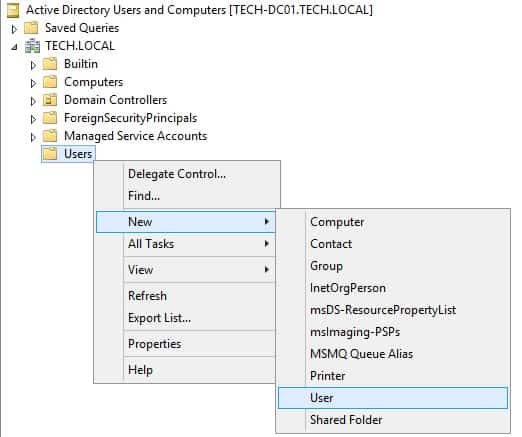

Мы также создадим 2 учетные записи пользователей, чтобы протестировать нашу конфигурацию.

Создайте новую учетную запись пользователя в контейнере Users.

Создайте новую учетную запись пользователя с именем: VEGETA

Учетной записи пользователя Vegeta будет разрешено проходить аутентификацию на сервере Radius.

Установите учетную запись пользователя Vegeta в качестве члена группы RADIUS-USERS.

Затем создайте новую учетную запись пользователя с именем: GOKU

Учетная запись пользователя Goku не будет входить в группу RADIUS-USERS.

Учетная запись пользователя Goku не будет авторизована на сервере Radius.

В нашем примере Члены RADIUS-USERS могут проходить аутентификацию на сервере Radius.

В нашем примере учетная запись пользователя Vegeta является членом группы RADIUS-USERS.

В нашем примере учетная запись пользователя Goku не является членом группы RADIUS-USERS.

Вы завершили необходимую настройку Active Directory.

Руководство Radius Server — добавление клиентских устройств

На сервере Radius откройте приложение с именем: Сервер сетевой политики

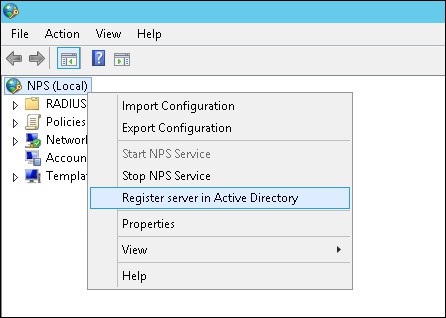

Вам необходимо авторизовать сервер Radius в базе данных Active Directory.

Щелкните правой кнопкой мыши NPS (LOCAL) и выберите параметр «Зарегистрировать сервер в Active Directory».

На экране подтверждения нажмите кнопку ОК.

Далее необходимо настроить клиентов Radius.

Клиенты Radius — это устройства, которым разрешено запрашивать аутентификацию с сервера Radius

Важный! Не путайте клиентов Radius с пользователями Radius.

Щелкните правой кнопкой мыши по папке Radius Clients и выберите опцию New.

Ниже приведен пример клиента, настроенного для подключения коммутатора Cisco к серверу Radius.

Вам необходимо установить следующую конфигурацию:

Общий секретный ключ будет использоваться для авторизации устройства для использования сервера Radius.

Добавьте другое клиентское устройство, установите IP-адрес вашего рабочего стола и общий секретный ключ kamisma123.

Вы завершили настройку клиента Radius.

Tutorial Radius Server — Настройка сетевой политики

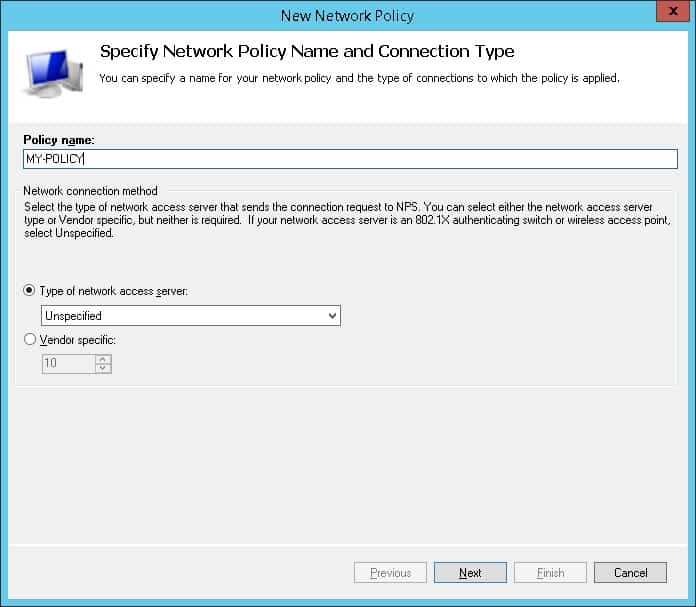

Теперь вам нужно создать сетевое устройство, чтобы разрешить аутентификацию.

Щелкните правой кнопкой мыши папку «Сетевые политики» и выберите «Новый».

Введите имя в политику сети и нажмите кнопку Далее.

Нажмите на кнопку Добавить условие.

Мы собираемся позволить членам группы RADIUS-SERS проходить аутентификацию.

Выберите опцию «Группа пользователей» и нажмите кнопку «Добавить».

Нажмите на кнопку Добавить группы и найдите группу RADIUS-USERS.

Выберите опцию «Предоставлен доступ» и нажмите кнопку «Далее».

Это позволит членам группы RADIUS-USERS проходить аутентификацию на сервере Radius.

На экране «Методы проверки подлинности» выберите параметр «Незашифрованная проверка подлинности (PAP, SPAP)».

Если появится следующее предупреждение, нажмите кнопку «Нет».

Проверьте сводную конфигурацию сервера Radius и нажмите кнопку Готово.

Поздравляем! Вы завершили настройку сервера Radius.

Tutorial Radius Server — Проверка подлинности

Проверьте аутентификацию радиуса на рабочем столе с помощью программного обеспечения NTRadPing.

Устройство с программным обеспечением NTRadPing должно быть настроено как клиент Radius на сервере Radius.

Вот пример теста аутентификации Radius.

В нашем примере мы использовали наш рабочий стол в качестве клиентского устройства Radius.

В нашем примере учетная запись пользователя Vegeta смогла пройти проверку подлинности на сервере Radius.

В нашем примере учетная запись пользователя Goku не смогла пройти проверку подлинности на сервере Radius.

Учетная запись пользователя Goku не является членом группы RADIUS-USERS в Active Directory.

Сегодня речь пойдет об установке и настройке VPN сервера на Windows Server 2008 в связке с Network Policy Server (NPS), который будет выполнять роль RADIUS сервера, а также будет защищать нашу сеть с помощью сетевых политик.

Для начала определимся для чего нам нужно устанавливать и настраивать VPN? Чаще всего VPN используется для предоставления доступа в свою сеть из вне, по защищенному каналу. Но тут нужно подумать, является это для Вас лучшим решением или можно обойтись и без VPN (например «Удаленный рабочий стол»). Но если у Вас нет другого выхода, кроме как настраивать VPN, то давайте приступим.

Для начала расскажу, в каких условиях мы будем все это дело настраивать.

- Во-первых, на базе службы каталогов Active Directory Windows Server 2008;

- Во-вторых, обычно второй сетевой интерфейс, который слушает входящие звонки, имеет внешний IP адрес, я для тестов буду использовать просто другую локальную сеть. Предполагается, что у нас на сервере имеется два сетевых интерфейса:

Первый (локальный) 10.10.10.3 255.255.255.0Второй (как бы выход в инет, т.е. этот интерфейс будет принимать входящие подключения) 192.168.1.1 255.255.255.0

Задача. Настроить VPN сервер и NPS сервер. При этом клиенты VPN сервера должны подключаться только в определенное время (с 20:00 до 21:00) в другое время им запрещено входить в сеть.

Для начала создайте группу безопасности в оснастке Active Directory «Пользователи и компьютеры». Для того чтобы в нее помещать пользователей, которые будут иметь возможность подключаться к сети по VPN.

Содержание

Установка ролей сервера для VPN и NPS

Далее можно переходить к установке необходимых ролей сервера. В качестве VPN сервера у нас будет выступать «Служба маршрутизации и удаленного доступа», а в качестве RADIUS сервера будет выступать «Сервер политики сети». Для установки как обычно зайдите в «Диспетчер сервера» и добавьте роль «Служба политики сети и доступа». На вкладке «Службы ролей» поставьте необходимые галочки (как на картинке).

Настройка службы маршрутизации и удаленного доступа для VPN

После того как все установилось можно переходить к настройке «Службы маршрутизации и удаленного доступа». Для этого запустите соответствующую оснастку в администрирование. Запускайте мастер настройка сервера (правой кнопкой «Настроить и включить маршрутизацию и удаленный доступ»).

Выбирайте «Удаленный доступ (VPN или модем)» как на картинке (мы сейчас будем настраивать только удаленный доступ, NAT настраивать не будем, у нас нет такой задачи, поэтому выбираем самый первый пункт).

Далее выбираем «Доступ к виртуальной частной сети (VPN)».

На следующем этапе выбирайте интерфейс, который будет слушать входящие звонки, т.е. именно по этому адресу клиенты будут к нам подключаться (в настоящих условиях это интерфейс который смотрит в Интернет).

Далее выберете способ раздачи IP адресов клиентам, которые будут подключаться, другими словами, для того чтобы пользователь находился в одной сети, ему необходимо присвоить соответствующий IP адрес. Существует два способа это сделать:

- Раздать через DHCP;

- Задать вручную диапазон.

Первый вариант можно использовать тогда, когда у Вас настроен DHCP сервер в Вашей сети. Весь процесс выглядит так – если Вы выбрали этот вариант «Служба маршрутизации и удаленно доступа» сразу займет на DHCP сервере 10 IP адресов, поэтому не удивляйтесь, почему у Вас на DHCP сервере появились занятые ip-ки с уникальном кодом RAS. Кстати если одновременных подключений будет больше 10, то RAS займет еще 10 и так далее, т.е. занимает сразу по десять штук.

Если Вы не хотите использовать DHCP, то просто на всего выберете соответствующий пункт и задайте диапазон IP адресов.

Примечание!Если Вы решили задать вручную и при этом у Вас работает DHCP сервер, то задавайте тот диапазон, который не будет пересекаться с выдачей DHCP, или просто на DHCP сервере задайте диапазон исключений, IP адреса которого не будут выдаваться, а здесь Вы его укажите для выдачи.

На следующем этапе Вам предложат выбрать способ проверки подлинности запросов на подключение. Здесь у Вас снова два варианта: первый, сама служба будет это делать, а второй RADIUS сервер, как раз второй вариант мы сегодня и рассматриваем.

Далее предстоит выбрать адрес основного RADIUS сервера, так как основным сервером являемся мы сами, то и пишем наш IP адрес: 10.10.10.3

Все жмите готово, у Вас при этом настроится DHCP сервер для совместной работы с данной службой.

Настройка Network Policy Server (NPS)

Теперь переходим к настройке Network Policy Server (NPS) для этого запускайте оснастку «Сервер политики сети». Для начала зарегистрируйте этот сервер в AD, правой кнопкой «Зарегистрировать сервер в AD». Потом можно выключить политики, которые создались по умолчанию (также легко, правой кнопкой выключить). Затем можете запускать мастер настройки сервера.

Сначала выбираете тип подключения и можете задать имя Ваших политик, я например не изменял, а оставил все по умолчанию.

Затем можно указать клиентов RADIUS сервера. Под этим понимается сервера, которым нужны услуги RADIUS сервера, например наш VPN сервер, но так как он находится на нашем локальном компьютере, то здесь можно ничего не заполнять.

На следующем этапе у Вас спросят, какой метод проверки подлинности Вы хотите использовать, выберите вариант MS-CHAPv2.

Далее добавьте группу пользователей, которые имеют право на подключения к VPN серверу. Свою группу я назвал VPN.

Потом Вас попросят настроить ip-фильтры, но мы этого делать не будем, жмем далее и попадаем на этап настройки шифрования, здесь опять ничего не меняем (по умолчанию все галочки включены). Переходим к следующему этапу, где необходимо указать «Имя сферы» мы это тоже пропускаем и жмем далее, где нам уже скажут, что настройка прошла успешно. Жмем «Готово».

Теперь можете раскрыть политики, выберете «Политики запросов на подключение» нажмите правой кнопку на созданную Вами политику и нажмите свойства, перейдите на вкладку условия и нажмите добавить. Найдите там раздел «Ограничение по дням недели и времени суток» и жмите еще раз добавить. Настройте время так, как Вам нужно, для нашей с Вами тестовой задачи это с 20:00 по 21:00.

Теперь можно переходить к тестированию, в настройках подключения клиента указываем адрес 192.168.1.1 (в реальность внешний IP адрес или DNS имя).

Все, на этом наша с Вами тестовая задача выполнена. Но сразу могу сказать, что возможностей у NPS сервера очень много и Вы можете задавать свои сетевые политики для своей локальной сети, при выполнении некоторых условий. Например, компьютеры должны быть в домене и у них должен быть включен NAP агент. Но об этом и многом другом будем разговаривать в следующих статьях.

В нашем офисе имеется сеть Wi-Fi. Доступ к ней был организован по примитивной и не безопасной схеме, к тому же, обеспечивал полное отсутствие прозрачности со стороны пользователей. Проще говоря, мы не знали, кто подключен к сети, а кто нет, т.к. для подключения к ней достаточно знать ключ доступа, который давно не менялся.Решением стало поднятие RADIUS сервера для нужд Wi-Fi.<font>Подбор решений.</font><font>По скольку я не зацикливался на определенной ОС, то было решено сделать это там, где это можно сделать как можно более просто и быстро. При этом, функционал не должен пострадать. Первая рассмотренная мною софтина называлась winRADIUS. Очень проста в настройке, но она не давала мне всего того, что было нужно. Откровенно говоря, ничего особенно полезного для компании, где Wi-Fi пользуются порядка 50-80 человек, кроме фильтрации по MAC-адресам я не нашел. А ошибка, сообщавшая, что «Клиент не поддерживает аутентификацию по EAP-MD5» вызвала у меня серьезное недоумение, ведь на сайте разработчиков явно присутствовала информация о том, что все использующиеся в данный момент версии Windows, а также Linux и MacOS это поддерживают.Долго бороться с этой ошибкой я не стал, т.к. подобные вещи при наличии множества решений не впечатляют и не вызывают желания пользоваться продуктом, особенно учитывая функционал.Следующим был openradius. Очень интересный продукт. Удобный, качественный и прочее. Только одно Но!: настройка этого продукта меня немного покоробила. Трудностей мы не боимся, но не вижу смысла создавать сложности там, где все можно сделать проще, иначе говоря, «не множь сущностей сверх необходимого».В результате я остановился на встроенный в Windows Server 2008 R2 RADIUS-сервер.Настройка.Как и любит винда — вагон и очень не маленькая тележка возможностей и прочего. Когда за 3 минуты я разобрался и потом еще за 5 настроил, мое внутреннее Я разделилось на две части. Не знаю, что чувствуют люди, больные раздвоением личности, но видимо что то подобное.Виндузятник во мне радовался совмещению возможностей и простоты работы. И что уж греха таить, относительной (относительно Windows Server 2008) безсбойности.Линуксойд во мне смотрел на виндузятника с сомнением и превосходством, мол это не путь истинного джедая и прочее. Но Бритва Оккама победила и Линуксойд был вынужден согласиться с очевидным.Итак, переходим к сути.В первую очередь, заходим в Диспетчер сервера и добавляем новую роль Службы политики сети и доступа. После установки открываем одноименную роль в Диспетчере сервера и проходим NPS —> Клиенты и серверы RADIUS —> RADIUS клиенты. Там мы добавляем Wi-Fi точки доступа и прочие устройства, от которых мы будем принимать запросы на авторизацию. Не буду вдаваться в подробности настройки каждого пункта, т.к. это очень обширная тема.Теперь переходим в Политики. Там нам нужны первые два пункта. Первый отвечает за то, кто сможет подключиться (устройство, пользователь и прочее). Второй отвечает за то, как этот кто то будет подключаться. Не забывайте в каждом пункте во вкладке Ограничения выбирать пункт Тип порта NAS и там выбирать Wirreles IEEE 802.11 в случае с Wi-Fi, т.к. это тип сервиса, который будет обслуживать данный сервер RADIUS.Больше писать об этом не буду. Скажу только, что авторизацию пользователей можно проводить очень разными и порой даже очень неожиданными путями. С безопасностью тоже все хорошо на столько, на сколько может быть хорошо с безопасностью, протоколы для которой не являются открытыми и не известно, какие функции выполняют по мимо непосредственной. А все это работает на системе, которая изначально предназначалась для маленьких компаний и не имеет стабильности UNIX-подобных ОС. Но в противовес скажу, что на данный момент многие реализованные функции работают на «УРА!» и не вызывают нареканий, так что если Вам есть, чем себя занять на работе, по мимо бесконечного выпиливания мебели лобзиком (читай «пилить фряху/линукс»), а винда это тоже умеет и оно бесплатно (или компания купит), то Must Have.P.S. Openradius я все таки сделал, связал с MySQL. Интересно получилось, но тратить на это 1-2 часа не вижу смысла. Сделал я это уже не на работе, а дома, когда было время. На работе эти пляски повторять не хочу. Но если кому то хочется именно так, а мануалы в инете не помогают, обращайтесь. Напишу сюда и про этот вариант.P.P.S. Не забывайте, что подключающееся устройство (точка доступа, если Wi-Fi или роутер в случае с VPN) должны иметь встроенный RADIUS-клиент для работы с RADIUS-сервером. На Linux/FreeBSD все просто. поставил radius-client, настроил (10 минуты времени, если в первый раз и не знаешь английский, чтобы комменты в конфигах читать) и радуешься жизни. А вот с железными устройствами надо быть внимательней и смотреть характеристики.Удачного дня :)</font>Используемые источники:

- https://techexpert.tips/ru/windows-ru/установка-radius-server-в-windows-2012/

- https://info-comp.ru/sisadminst/168—vpn-radius-windows-server-2008.html

- https://dojuk.livejournal.com/7773.html

Использование RADIUS (Windows Network Policy Server) для аутентификации и авторизации на ИПБ APC (Web/SNMP Management Card)

Использование RADIUS (Windows Network Policy Server) для аутентификации и авторизации на ИПБ APC (Web/SNMP Management Card)

Настройка VPN соединения и сервера на Windows 10 8 7 XP

Настройка VPN соединения и сервера на Windows 10 8 7 XP

Cisco 802.1x и Windows Server 2012R2 NAP

Cisco 802.1x и Windows Server 2012R2 NAP

Настройка VPN-подключения средствами ОС Windows

Настройка VPN-подключения средствами ОС Windows Как настроить свой собственный VPN-сервер

Как настроить свой собственный VPN-сервер Двойной VPN в один клик. Как легко разделить IP-адрес точки входа и выхода

Двойной VPN в один клик. Как легко разделить IP-адрес точки входа и выхода Как настроить свой VPN

Как настроить свой VPN