Содержание

- 1 Windows Playlist:

- 2 Учебник по Windows:

- 3 Учебник — Установка Radius Server в Windows

- 4 Руководство Radius Server — интеграция с Active Directory

- 5 Руководство Radius Server — добавление клиентских устройств

- 6 Tutorial Radius Server — Настройка сетевой политики

- 7 Tutorial Radius Server — Проверка подлинности

- 8 Установка ролей сервера для VPN и NPS

- 9 Настройка службы маршрутизации и удаленного доступа для VPN

- 10 Настройка Network Policy Server (NPS)

Хотите узнать, как выполнить установку Radius Server в Windows 2012? В этом руководстве мы покажем вам, как установить и настроить службу Radius на сервере Windows.

В нашем примере сервер Radius использует IP-адрес 192.168.0.50.

В нашем примере сетевой коммутатор использует IP-адрес 192.168.0.10.

В нашем примере рабочий стол под управлением Windows 10 использует IP-адрес 192.168.0.20.

И сетевой коммутатор, и рабочий стол хотят аутентифицироваться в базе данных Radius.

Windows Playlist:

На этой странице мы предлагаем быстрый доступ к списку видео, связанных с установкой Windows.

-

Playlist

Не забудьте подписаться на наш канал на YouTube FKIT.

Учебник по Windows:

На этой странице мы предлагаем быстрый доступ к списку учебных пособий по Windows.

-

Учебник по Windows

-

Zabbix — мониторинг сети

-

Кактусы — Сетевой мониторинг

Учебник — Установка Radius Server в Windows

Откройте приложение Диспетчер серверов.

Откройте меню «Управление» и нажмите «Добавить роли и функции»

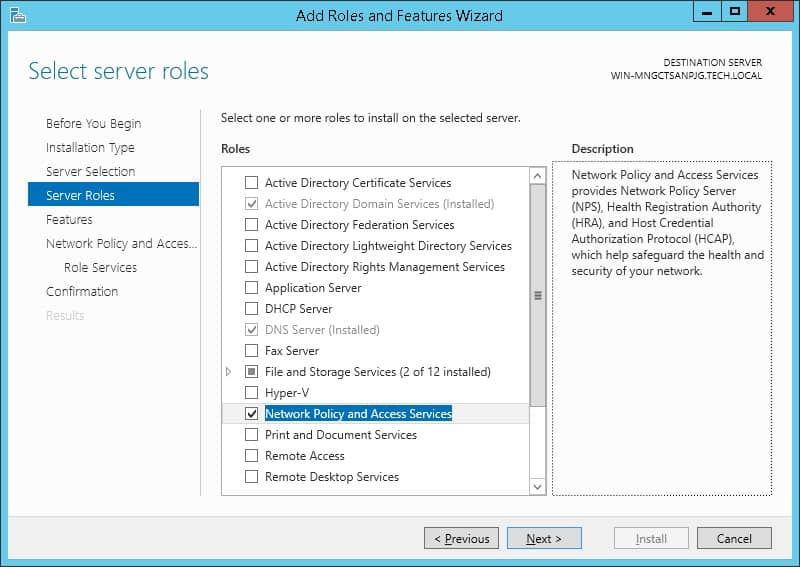

Откройте экран «Роли сервера», выберите параметр «Политика сети и служба доступа».

Нажмите на кнопку Далее.

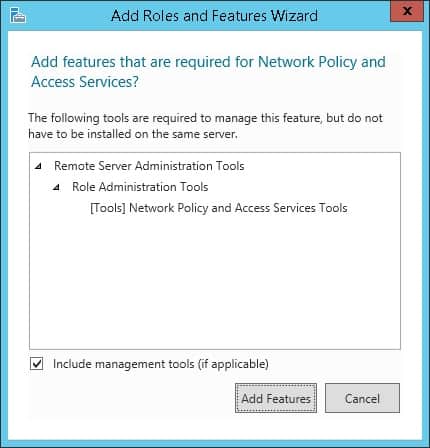

На следующем экране нажмите кнопку Добавить функции.

На экране службы ролей нажмите кнопку «Далее».

На следующем экране нажмите на кнопку Установить.

Вы завершили установку сервера Radius в Windows 2012.

Руководство Radius Server — интеграция с Active Directory

Далее необходимо создать группу авторизованных пользователей для аутентификации с использованием Radius.

Группа RADIUS-USERS перечислит учетные записи пользователей, которым разрешено проходить аутентификацию на сервере Radius.

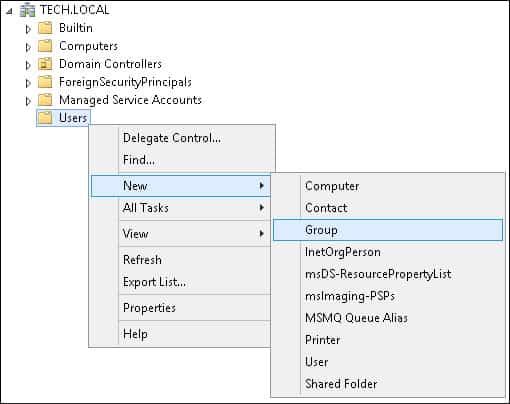

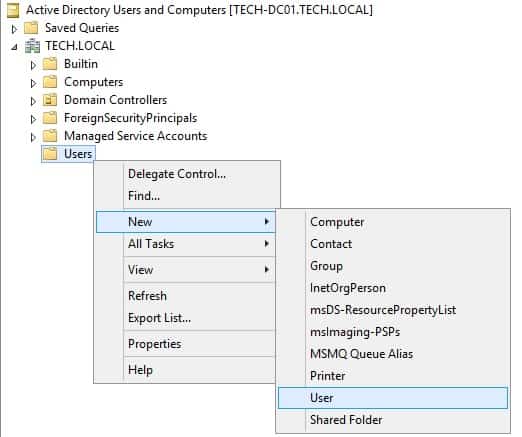

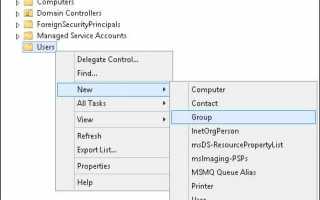

На контроллере домена откройте приложение с именем: Active Directory — пользователи и компьютеры.

Создайте новую группу внутри контейнера Users.

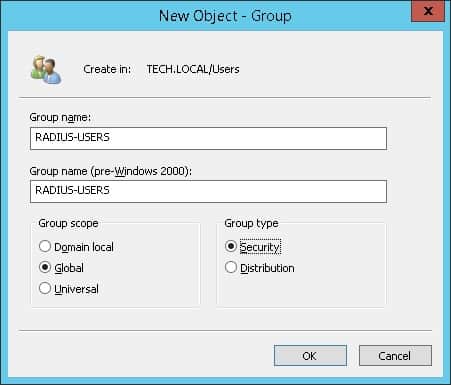

Создайте новую группу с именем: RADIUS-USERS.

Членам этой группы будет разрешено проходить аутентификацию на сервере Radius.

Мы также создадим 2 учетные записи пользователей, чтобы протестировать нашу конфигурацию.

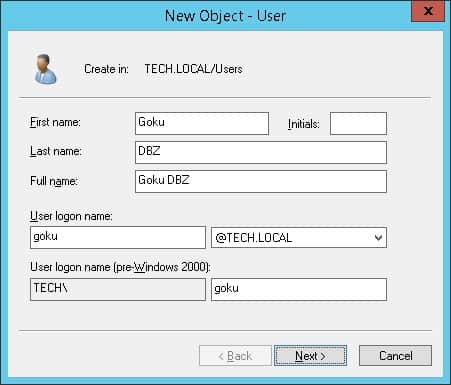

Создайте новую учетную запись пользователя в контейнере Users.

Создайте новую учетную запись пользователя с именем: VEGETA

Учетной записи пользователя Vegeta будет разрешено проходить аутентификацию на сервере Radius.

Установите учетную запись пользователя Vegeta в качестве члена группы RADIUS-USERS.

Затем создайте новую учетную запись пользователя с именем: GOKU

Учетная запись пользователя Goku не будет входить в группу RADIUS-USERS.

Учетная запись пользователя Goku не будет авторизована на сервере Radius.

В нашем примере Члены RADIUS-USERS могут проходить аутентификацию на сервере Radius.

В нашем примере учетная запись пользователя Vegeta является членом группы RADIUS-USERS.

В нашем примере учетная запись пользователя Goku не является членом группы RADIUS-USERS.

Вы завершили необходимую настройку Active Directory.

Руководство Radius Server — добавление клиентских устройств

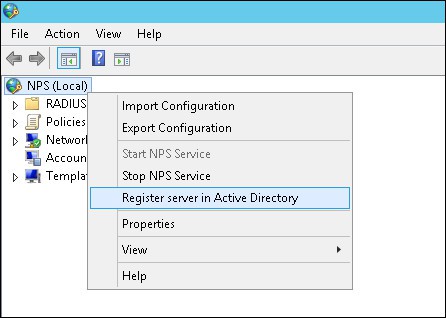

На сервере Radius откройте приложение с именем: Сервер сетевой политики

Вам необходимо авторизовать сервер Radius в базе данных Active Directory.

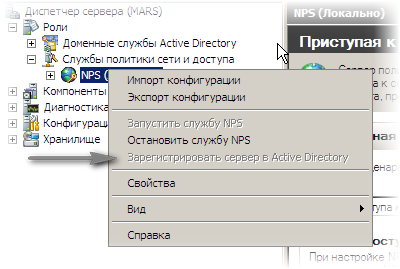

Щелкните правой кнопкой мыши NPS (LOCAL) и выберите параметр «Зарегистрировать сервер в Active Directory».

На экране подтверждения нажмите кнопку ОК.

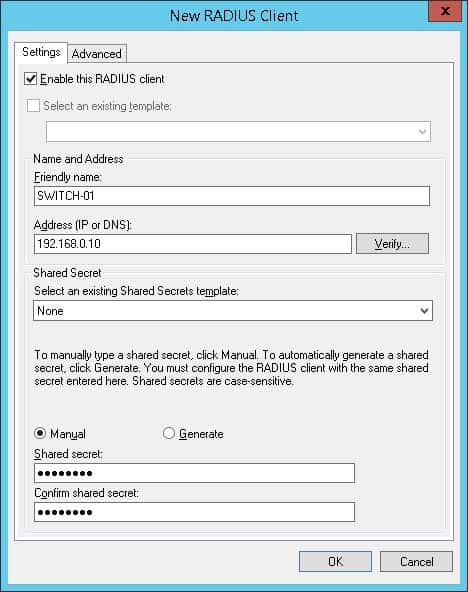

Далее необходимо настроить клиентов Radius.

Клиенты Radius — это устройства, которым разрешено запрашивать аутентификацию с сервера Radius

Важный! Не путайте клиентов Radius с пользователями Radius.

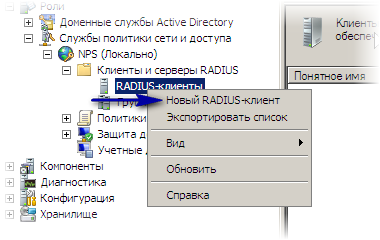

Щелкните правой кнопкой мыши по папке Radius Clients и выберите опцию New.

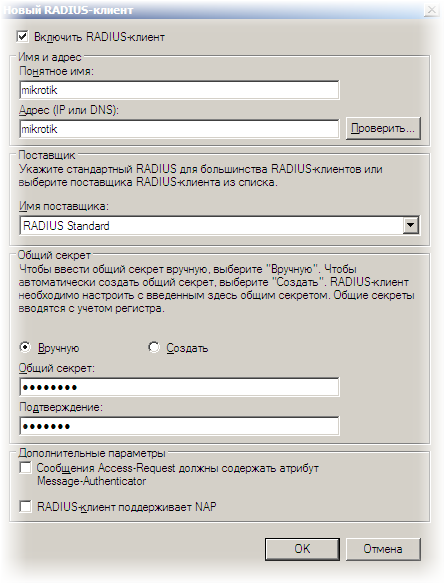

Ниже приведен пример клиента, настроенного для подключения коммутатора Cisco к серверу Radius.

Вам необходимо установить следующую конфигурацию:

Общий секретный ключ будет использоваться для авторизации устройства для использования сервера Radius.

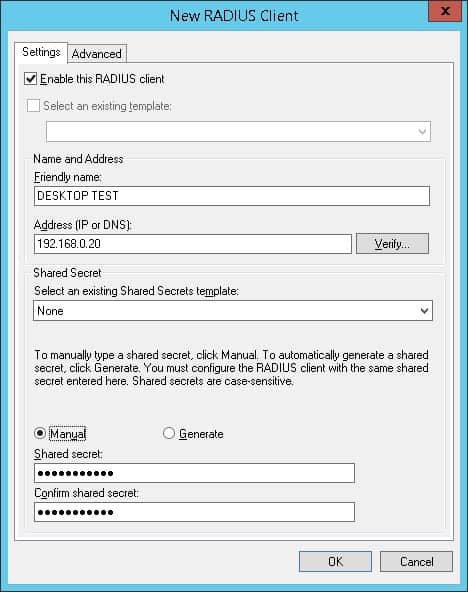

Добавьте другое клиентское устройство, установите IP-адрес вашего рабочего стола и общий секретный ключ kamisma123.

Вы завершили настройку клиента Radius.

Tutorial Radius Server — Настройка сетевой политики

Теперь вам нужно создать сетевое устройство, чтобы разрешить аутентификацию.

Щелкните правой кнопкой мыши папку «Сетевые политики» и выберите «Новый».

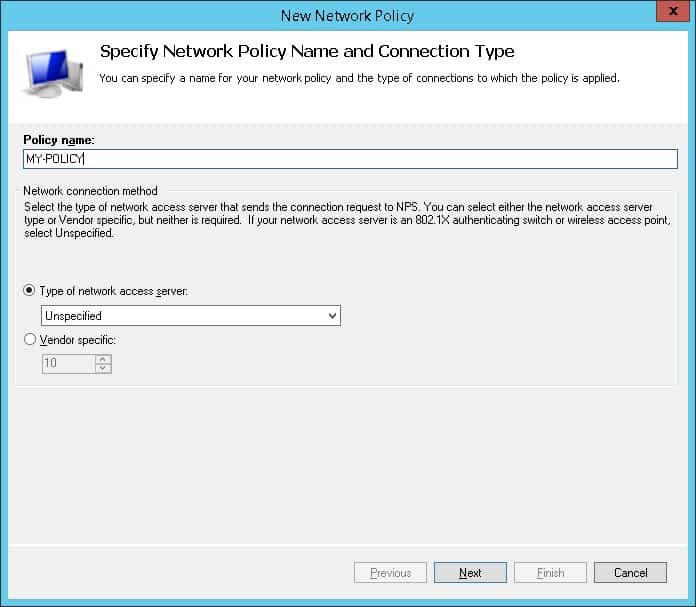

Введите имя в политику сети и нажмите кнопку Далее.

Нажмите на кнопку Добавить условие.

Мы собираемся позволить членам группы RADIUS-SERS проходить аутентификацию.

Выберите опцию «Группа пользователей» и нажмите кнопку «Добавить».

Нажмите на кнопку Добавить группы и найдите группу RADIUS-USERS.

Выберите опцию «Предоставлен доступ» и нажмите кнопку «Далее».

Это позволит членам группы RADIUS-USERS проходить аутентификацию на сервере Radius.

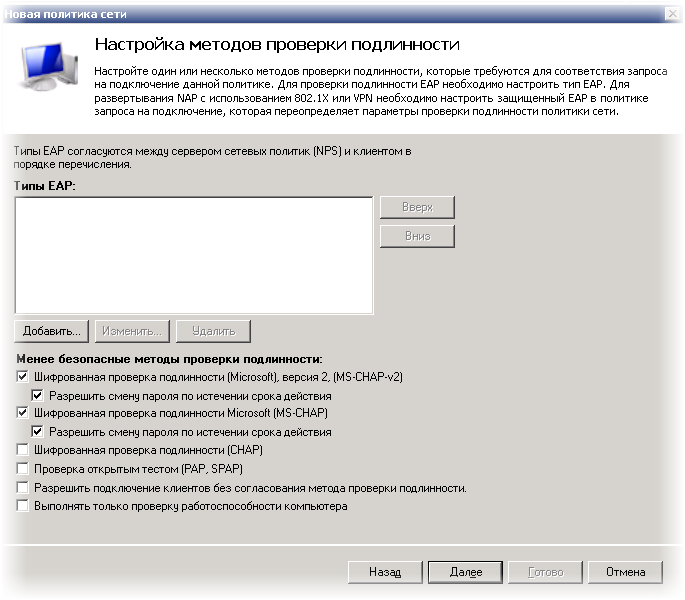

На экране «Методы проверки подлинности» выберите параметр «Незашифрованная проверка подлинности (PAP, SPAP)».

Если появится следующее предупреждение, нажмите кнопку «Нет».

Проверьте сводную конфигурацию сервера Radius и нажмите кнопку Готово.

Поздравляем! Вы завершили настройку сервера Radius.

Tutorial Radius Server — Проверка подлинности

Проверьте аутентификацию радиуса на рабочем столе с помощью программного обеспечения NTRadPing.

Устройство с программным обеспечением NTRadPing должно быть настроено как клиент Radius на сервере Radius.

Вот пример теста аутентификации Radius.

В нашем примере мы использовали наш рабочий стол в качестве клиентского устройства Radius.

В нашем примере учетная запись пользователя Vegeta смогла пройти проверку подлинности на сервере Radius.

В нашем примере учетная запись пользователя Goku не смогла пройти проверку подлинности на сервере Radius.

Учетная запись пользователя Goku не является членом группы RADIUS-USERS в Active Directory.

Сегодня речь пойдет об установке и настройке VPN сервера на Windows Server 2008 в связке с Network Policy Server (NPS), который будет выполнять роль RADIUS сервера, а также будет защищать нашу сеть с помощью сетевых политик.

Для начала определимся для чего нам нужно устанавливать и настраивать VPN? Чаще всего VPN используется для предоставления доступа в свою сеть из вне, по защищенному каналу. Но тут нужно подумать, является это для Вас лучшим решением или можно обойтись и без VPN (например «Удаленный рабочий стол»). Но если у Вас нет другого выхода, кроме как настраивать VPN, то давайте приступим.

Для начала расскажу, в каких условиях мы будем все это дело настраивать.

- Во-первых, на базе службы каталогов Active Directory Windows Server 2008;

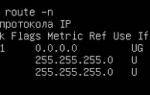

- Во-вторых, обычно второй сетевой интерфейс, который слушает входящие звонки, имеет внешний IP адрес, я для тестов буду использовать просто другую локальную сеть. Предполагается, что у нас на сервере имеется два сетевых интерфейса:

Первый (локальный) 10.10.10.3 255.255.255.0Второй (как бы выход в инет, т.е. этот интерфейс будет принимать входящие подключения) 192.168.1.1 255.255.255.0

Задача. Настроить VPN сервер и NPS сервер. При этом клиенты VPN сервера должны подключаться только в определенное время (с 20:00 до 21:00) в другое время им запрещено входить в сеть.

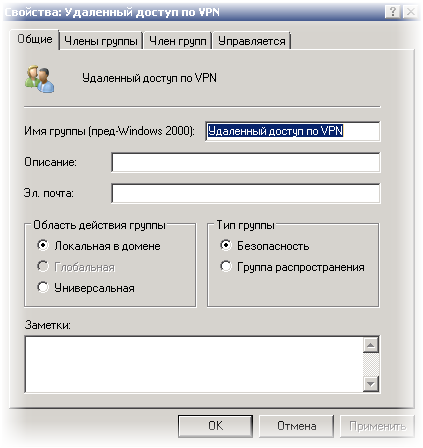

Для начала создайте группу безопасности в оснастке Active Directory «Пользователи и компьютеры». Для того чтобы в нее помещать пользователей, которые будут иметь возможность подключаться к сети по VPN.

Содержание

Установка ролей сервера для VPN и NPS

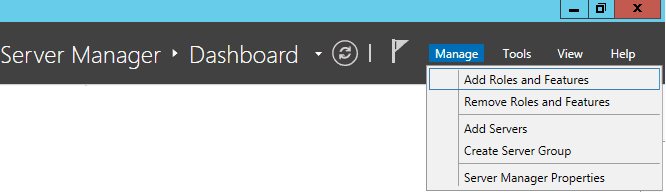

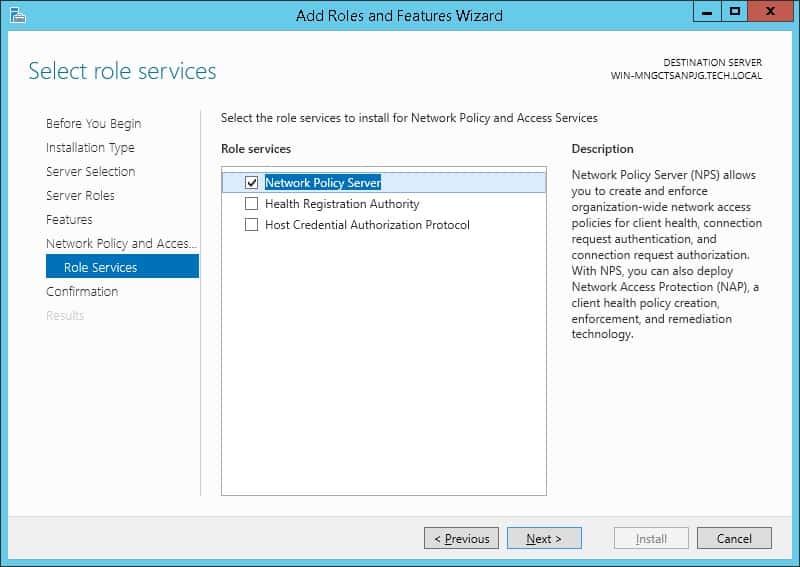

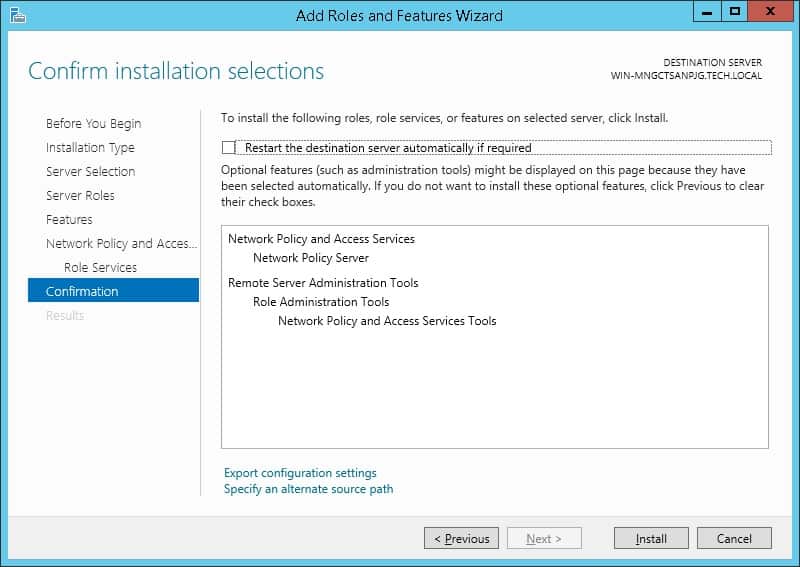

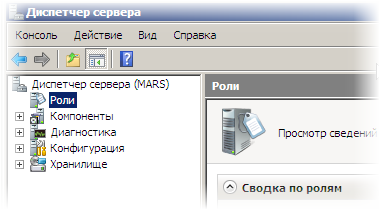

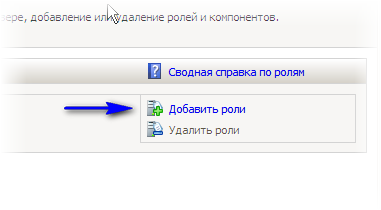

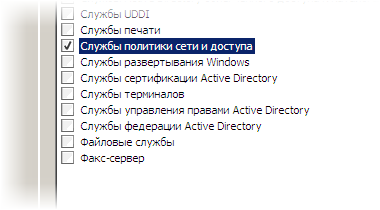

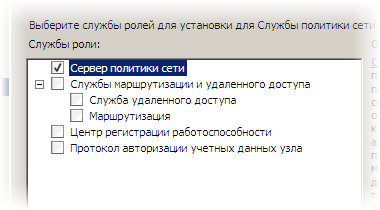

Далее можно переходить к установке необходимых ролей сервера. В качестве VPN сервера у нас будет выступать «Служба маршрутизации и удаленного доступа», а в качестве RADIUS сервера будет выступать «Сервер политики сети». Для установки как обычно зайдите в «Диспетчер сервера» и добавьте роль «Служба политики сети и доступа». На вкладке «Службы ролей» поставьте необходимые галочки (как на картинке).

Настройка службы маршрутизации и удаленного доступа для VPN

После того как все установилось можно переходить к настройке «Службы маршрутизации и удаленного доступа». Для этого запустите соответствующую оснастку в администрирование. Запускайте мастер настройка сервера (правой кнопкой «Настроить и включить маршрутизацию и удаленный доступ»).

Выбирайте «Удаленный доступ (VPN или модем)» как на картинке (мы сейчас будем настраивать только удаленный доступ, NAT настраивать не будем, у нас нет такой задачи, поэтому выбираем самый первый пункт).

Далее выбираем «Доступ к виртуальной частной сети (VPN)».

На следующем этапе выбирайте интерфейс, который будет слушать входящие звонки, т.е. именно по этому адресу клиенты будут к нам подключаться (в настоящих условиях это интерфейс который смотрит в Интернет).

Далее выберете способ раздачи IP адресов клиентам, которые будут подключаться, другими словами, для того чтобы пользователь находился в одной сети, ему необходимо присвоить соответствующий IP адрес. Существует два способа это сделать:

- Раздать через DHCP;

- Задать вручную диапазон.

Первый вариант можно использовать тогда, когда у Вас настроен DHCP сервер в Вашей сети. Весь процесс выглядит так – если Вы выбрали этот вариант «Служба маршрутизации и удаленно доступа» сразу займет на DHCP сервере 10 IP адресов, поэтому не удивляйтесь, почему у Вас на DHCP сервере появились занятые ip-ки с уникальном кодом RAS. Кстати если одновременных подключений будет больше 10, то RAS займет еще 10 и так далее, т.е. занимает сразу по десять штук.

Если Вы не хотите использовать DHCP, то просто на всего выберете соответствующий пункт и задайте диапазон IP адресов.

Примечание!Если Вы решили задать вручную и при этом у Вас работает DHCP сервер, то задавайте тот диапазон, который не будет пересекаться с выдачей DHCP, или просто на DHCP сервере задайте диапазон исключений, IP адреса которого не будут выдаваться, а здесь Вы его укажите для выдачи.

На следующем этапе Вам предложат выбрать способ проверки подлинности запросов на подключение. Здесь у Вас снова два варианта: первый, сама служба будет это делать, а второй RADIUS сервер, как раз второй вариант мы сегодня и рассматриваем.

Далее предстоит выбрать адрес основного RADIUS сервера, так как основным сервером являемся мы сами, то и пишем наш IP адрес: 10.10.10.3

Все жмите готово, у Вас при этом настроится DHCP сервер для совместной работы с данной службой.

Настройка Network Policy Server (NPS)

Теперь переходим к настройке Network Policy Server (NPS) для этого запускайте оснастку «Сервер политики сети». Для начала зарегистрируйте этот сервер в AD, правой кнопкой «Зарегистрировать сервер в AD». Потом можно выключить политики, которые создались по умолчанию (также легко, правой кнопкой выключить). Затем можете запускать мастер настройки сервера.

Сначала выбираете тип подключения и можете задать имя Ваших политик, я например не изменял, а оставил все по умолчанию.

Затем можно указать клиентов RADIUS сервера. Под этим понимается сервера, которым нужны услуги RADIUS сервера, например наш VPN сервер, но так как он находится на нашем локальном компьютере, то здесь можно ничего не заполнять.

На следующем этапе у Вас спросят, какой метод проверки подлинности Вы хотите использовать, выберите вариант MS-CHAPv2.

Далее добавьте группу пользователей, которые имеют право на подключения к VPN серверу. Свою группу я назвал VPN.

Потом Вас попросят настроить ip-фильтры, но мы этого делать не будем, жмем далее и попадаем на этап настройки шифрования, здесь опять ничего не меняем (по умолчанию все галочки включены). Переходим к следующему этапу, где необходимо указать «Имя сферы» мы это тоже пропускаем и жмем далее, где нам уже скажут, что настройка прошла успешно. Жмем «Готово».

Теперь можете раскрыть политики, выберете «Политики запросов на подключение» нажмите правой кнопку на созданную Вами политику и нажмите свойства, перейдите на вкладку условия и нажмите добавить. Найдите там раздел «Ограничение по дням недели и времени суток» и жмите еще раз добавить. Настройте время так, как Вам нужно, для нашей с Вами тестовой задачи это с 20:00 по 21:00.

Теперь можно переходить к тестированию, в настройках подключения клиента указываем адрес 192.168.1.1 (в реальность внешний IP адрес или DNS имя).

Все, на этом наша с Вами тестовая задача выполнена. Но сразу могу сказать, что возможностей у NPS сервера очень много и Вы можете задавать свои сетевые политики для своей локальной сети, при выполнении некоторых условий. Например, компьютеры должны быть в домене и у них должен быть включен NAP агент. Но об этом и многом другом будем разговаривать в следующих статьях.

- Чулан*

Доброго времени суток! На днях поставили задачу, настроить удаленный доступ к серверу через VPN. До этого использовали доступ через удаленный рабочий стол. Закрыли доступ к серверу, осталось поднять VPN сервер и добавить пользователей, кому разрешен доступ из дома. В качестве шлюза в организации установлен Mikrotik 450g. Можно было бы просто включить VPN-сервер на Mikrotik’e и завести необходимое кол-во пользователей. Решил пойти другим путем, так как в компании на сервере поднят Active Directory, можно воспользоваться Radius-сервером на Windows 2008r2. И получим не плохую связку, что упростит нам работу в будущем по управлению доступом к серверу. И так опишу как все это дело настроить. Для начала настроим Radius-сервер Для работы radius сервера нам потребуется установить роль Службы политики сети и доступа – NPS сервер И так открываем Диспетчер сервера – Роли – Добавить роли

Находим в списке Службы политики сети и доступа, нажимаем далее, появится информация о данной службе, если необходимо читаем или сразу нажимаем далее, выбираем какие службы данной роли необходимо включить. Для радиус сервера нам понадобиться только Сервер политики сети, выбираем, нажимаем далее и установить. После установки службы, необходимо ее зарегистрировать в Active Directory, это требуется для применения групповых политик применяемых на сервере. Вот тут у меня и возникли проблемы, кнопка активации была не активна. Причину я не нашел, но двигаемся дальше. Переходим к настройке сервера. Теперь необходимо добавить radius-клиента. Для этого переходим: Диспетчер сервера – Роли – Службы политики сети и доступа — NPS (Локально) – Клиенты и серверы RADIUS – RADIUS-клиенты. Кликаем правой кнопкой мыши на RADIUS-клиенты, нажимаем на Новый RADIUS-клиент.

Причину я не нашел, но двигаемся дальше. Переходим к настройке сервера. Теперь необходимо добавить radius-клиента. Для этого переходим: Диспетчер сервера – Роли – Службы политики сети и доступа — NPS (Локально) – Клиенты и серверы RADIUS – RADIUS-клиенты. Кликаем правой кнопкой мыши на RADIUS-клиенты, нажимаем на Новый RADIUS-клиент.  В открывшемся диалоговом окне заполняем поля: • Понятное имя – имя радиус клиента (задается произвольно); • Адрес (IP или DNS) – тут все понятно, ip адрес либо dns-имя нашего устройства; • Имя поставщика – поставщик radius клиента (можно оставить Standard); • Общий секрет – пароль для авторизации радиус-клиента (пароль допустим 12345678).

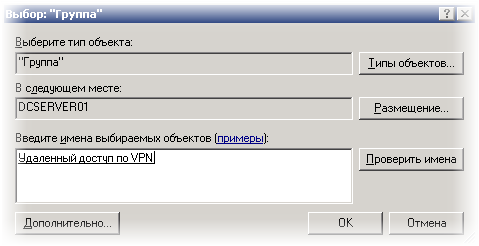

В открывшемся диалоговом окне заполняем поля: • Понятное имя – имя радиус клиента (задается произвольно); • Адрес (IP или DNS) – тут все понятно, ip адрес либо dns-имя нашего устройства; • Имя поставщика – поставщик radius клиента (можно оставить Standard); • Общий секрет – пароль для авторизации радиус-клиента (пароль допустим 12345678). Для того что бы настроить политику доступа, необходимо создать в Active Directory локальную группу безопасности. В данную группу будут входить пользователи, которым будет открыт доступ к серверу из дома. Назовем ее Удаленный доступ по VPN.

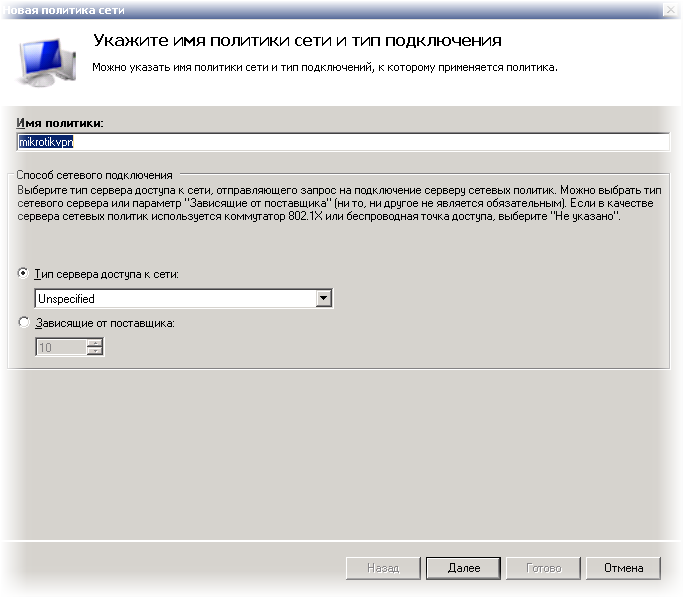

Для того что бы настроить политику доступа, необходимо создать в Active Directory локальную группу безопасности. В данную группу будут входить пользователи, которым будет открыт доступ к серверу из дома. Назовем ее Удаленный доступ по VPN. Создаем политику доступа. В службе NPS (Локально) открываем Политики кликаем правой кнопкой мыши Сетевые политики – Новый документ. В открывшемся окне заполняем поля: • Имя политики — произвольное имя; • Тип сервера доступа к сети – оставляем Unspecified.

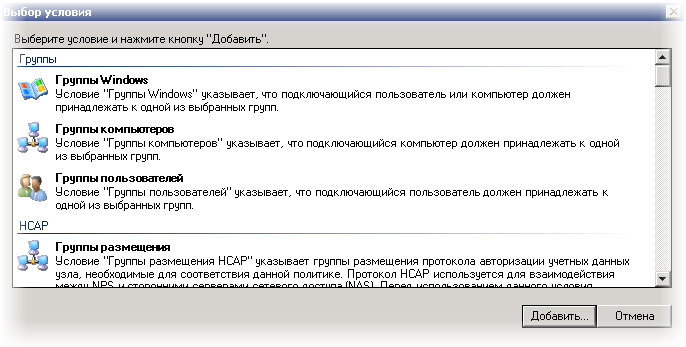

Создаем политику доступа. В службе NPS (Локально) открываем Политики кликаем правой кнопкой мыши Сетевые политики – Новый документ. В открывшемся окне заполняем поля: • Имя политики — произвольное имя; • Тип сервера доступа к сети – оставляем Unspecified. Нажимаем далее, откроется окно Выбор условия, тут все просто на основании чего будем разрешать или запрещать доступ. Нажимаем добавить, Группы – Группы Windows.

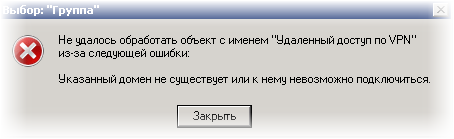

Нажимаем далее, откроется окно Выбор условия, тут все просто на основании чего будем разрешать или запрещать доступ. Нажимаем добавить, Группы – Группы Windows.  Как помните выше я писал, что у меня не получалось зарегистрировать Сервер политик сети (NPS (Локально)) в AD, точнее кнопка активации не активна, из-за данной проблемы при выборе группы безопасности выходит ошибка.

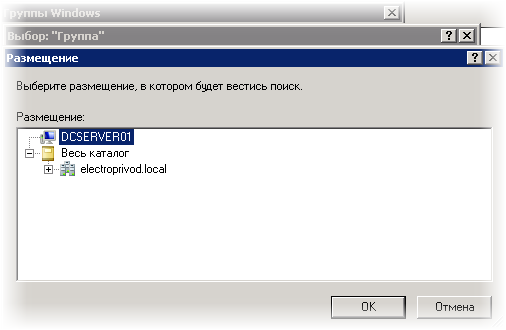

Как помните выше я писал, что у меня не получалось зарегистрировать Сервер политик сети (NPS (Локально)) в AD, точнее кнопка активации не активна, из-за данной проблемы при выборе группы безопасности выходит ошибка.  Проблему обошел следующим способом, при поиске группы безопасности, выбираем размещение не в домене, а на самом сервере (DNS имя сервера).

Проблему обошел следующим способом, при поиске группы безопасности, выбираем размещение не в домене, а на самом сервере (DNS имя сервера).  Далее уже находим созданную ранее группу Удаленный доступ по VPN. Нажимаем ОК.

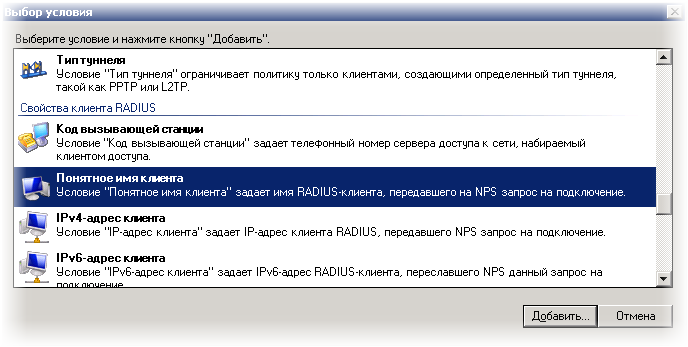

Далее уже находим созданную ранее группу Удаленный доступ по VPN. Нажимаем ОК.  Добавим еще одно условие, от какого radius-клиента разрешено подключение. Свойства клиента RADIUS – Понятное имя клиента, добавить. Тут указываем, имя Radius-клиента которого создавали раннее, в моем случае mikrotik.

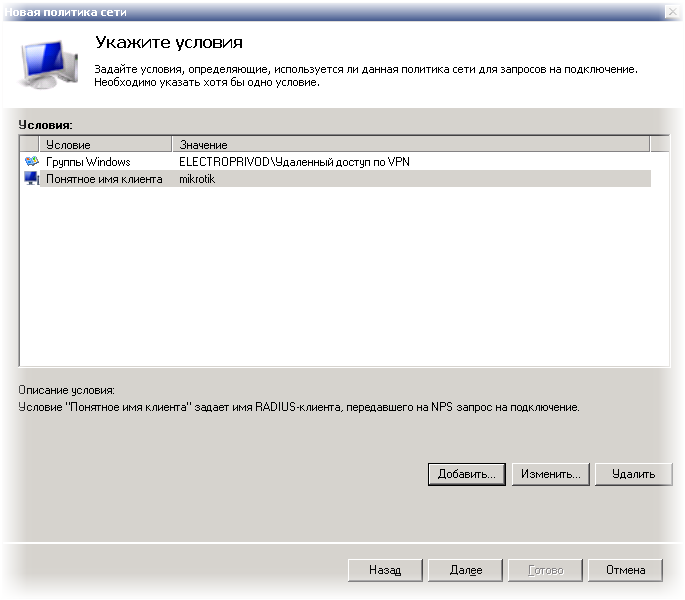

Добавим еще одно условие, от какого radius-клиента разрешено подключение. Свойства клиента RADIUS – Понятное имя клиента, добавить. Тут указываем, имя Radius-клиента которого создавали раннее, в моем случае mikrotik.  Нажимаем ок, в итоге у нас получается 2 условия, идем далее.

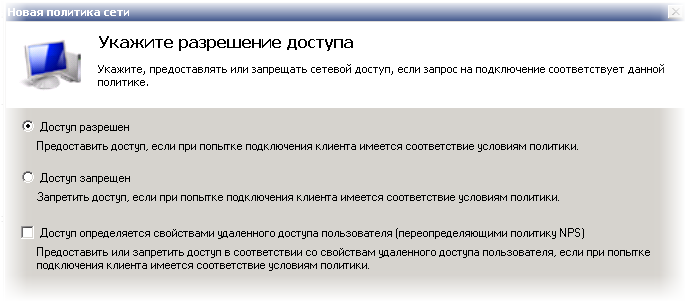

Нажимаем ок, в итоге у нас получается 2 условия, идем далее.  Укажите разрешение доступа – Доступ разрешен.

Укажите разрешение доступа – Доступ разрешен.  Далее Настройка методов проверки подлинности выбираем метод шифрование mschap и mschap2.

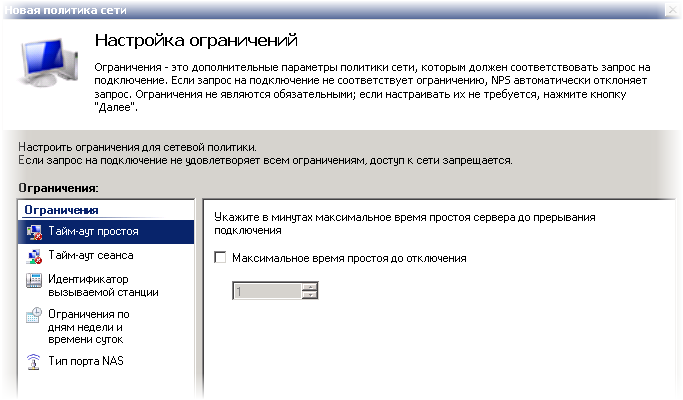

Далее Настройка методов проверки подлинности выбираем метод шифрование mschap и mschap2. Далее Настройка ограничений, тут параметры можно оставить по умолчанию.

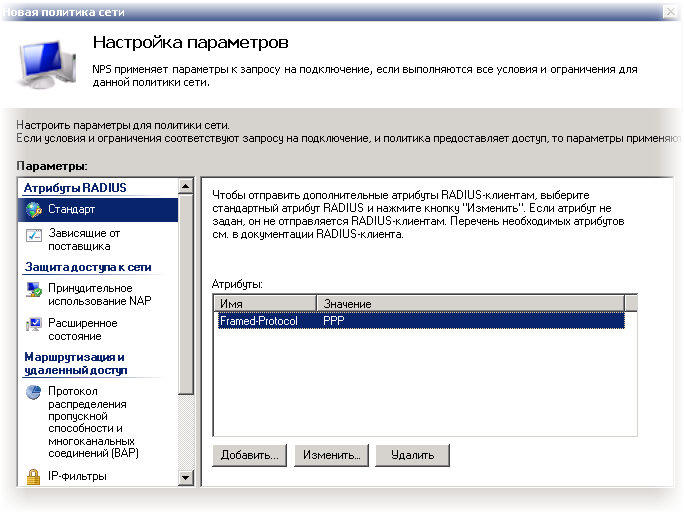

Далее Настройка ограничений, тут параметры можно оставить по умолчанию. Настройка параметров, в Атрибуты RADIUS – Стандарт, удаляем атрибут Service-Type Framed, оставляем только PPP.

Настройка параметров, в Атрибуты RADIUS – Стандарт, удаляем атрибут Service-Type Framed, оставляем только PPP. На этом настройка Radius-сервера заканчивается. Нажимаем далее и готово. Переходим к настройке Mikrotik’a. Создадим пул ip адресов для подключения наших пользователей:

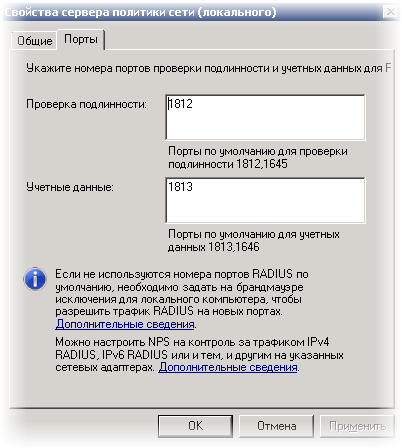

На этом настройка Radius-сервера заканчивается. Нажимаем далее и готово. Переходим к настройке Mikrotik’a. Создадим пул ip адресов для подключения наших пользователей:/ip pool add name=vpnserverusers ranges=10.0.18.2-10.0.18.99 next-pool=none Профиль для VPN сервера:/ppp profile add name=vpnserverhome use-encryption=yes change-tcp-mss=yes local-address=10.0.18.1 remote-address=vpnserverusers В качестве VPN севера выбрал PPTP сервер, включаем:/interface pptp-server server set enabled=yes authentication=mschap1,mschap2 max-mtu=1460 max-mru=1460 default-profile=vpnserverhome Необходимо включить авторизацию с помощью radius-сервера/ppp aaa set use-radius=yes accounting=yes Включаем radius-клиент, и настраиваем его под наш сервер/radius add service=ppp secret=12345678 address=192.168.0.100 authentication-port=1812 accounting-port=1813 Какие задействованы порты на нашем Radius-сервере можно посмотреть в свойствах Сервера политики сетиДиспетчер сервера – Роли – Службы политики сети и доступа — NPS (Локально) правой кнопкой мыши Свойства Так же на микротике потребуется отключить masquerade в firewall’e для диапазона ip адресов 10.0.18.2-10.0.18.99, что бы наши пользователи не использовали интернет от данного соединения VPN.

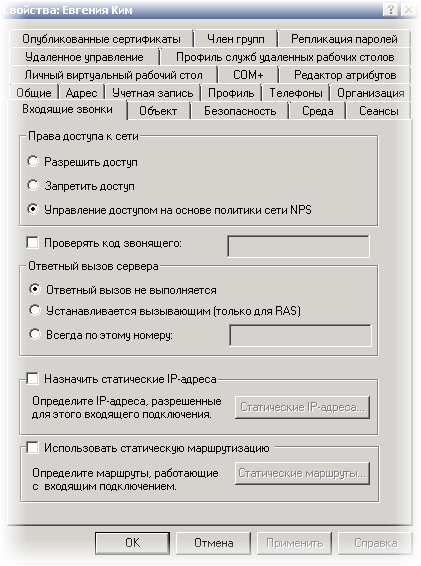

Так же на микротике потребуется отключить masquerade в firewall’e для диапазона ip адресов 10.0.18.2-10.0.18.99, что бы наши пользователи не использовали интернет от данного соединения VPN./ip firewall nat edit number=1 src-address откроется окно, пишем наш диапазон !10.0.18.2-10.0.18.99 У меня masquerade идет первым по списку в NAT, поэтому number=1. Осталось только добавить в группу безопасности «Удаленный доступ по VPN», пользователей, которым разрешен доступ. Есть еще момент, в свойствах учетной записи пользователя необходимо в настройках Входящие звонки — Права доступа к сети включить Управление доступом на основе политики NPS  Что бы у пользователей не возникло проблем с настройкой VPN соединения дома, и избавить себя от звонков в вечернее время. С помощью утилиты CMAK:

Что бы у пользователей не возникло проблем с настройкой VPN соединения дома, и избавить себя от звонков в вечернее время. С помощью утилиты CMAK:

Пакет администрирования диспетчера подключений (CMAK) — это средство для настройки и управления способом подключения пользователей к Интернету или корпоративной частной сети.

создал автоматическое подключение для Windows7 (32 бит, 64 бит) и WindowsXP (32 бит), со стандартными настройками и написал не большую инструкцию как все это дома установить. Несколько скриншотов делал уже после настройки на виртуальной машине, а именно добавление роли Службы политики сети и доступа. Из-за этого разные dns-имена серверов.Используемые источники:

- https://techexpert.tips/ru/windows-ru/установка-radius-server-в-windows-2012/

- https://info-comp.ru/sisadminst/168—vpn-radius-windows-server-2008.html

- https://habr.com/sandbox/58551/

Резервное копирование системы Server 2012 R2

Резервное копирование системы Server 2012 R2

Резервное копирование windows server систем

Резервное копирование windows server систем

Настройка VPN-сервера SoftEtherVPN под Linux

Настройка VPN-сервера SoftEtherVPN под Linux

Настройка беспроводных сетей на контроллере Cisco

Настройка беспроводных сетей на контроллере Cisco Служба WDS для Windows Server 2008

Служба WDS для Windows Server 2008 Установка и настройка WSUS на платформе Windows Server 2012 / 2012R2

Установка и настройка WSUS на платформе Windows Server 2012 / 2012R2 Как настроить VPN на роутерах разных производителей

Как настроить VPN на роутерах разных производителей