Содержание

- 1 Windows Playlist:

- 2 Учебник по Windows:

- 3 Учебник — Установка Radius Server в Windows

- 4 Руководство Radius Server — интеграция с Active Directory

- 5 Руководство Radius Server — добавление клиентских устройств

- 6 Tutorial Radius Server — Настройка сетевой политики

- 7 Tutorial Radius Server — Проверка подлинности

Хотите узнать, как выполнить установку Radius Server в Windows 2012? В этом руководстве мы покажем вам, как установить и настроить службу Radius на сервере Windows.

В нашем примере сервер Radius использует IP-адрес 192.168.0.50.

В нашем примере сетевой коммутатор использует IP-адрес 192.168.0.10.

В нашем примере рабочий стол под управлением Windows 10 использует IP-адрес 192.168.0.20.

И сетевой коммутатор, и рабочий стол хотят аутентифицироваться в базе данных Radius.

Windows Playlist:

На этой странице мы предлагаем быстрый доступ к списку видео, связанных с установкой Windows.

-

Playlist

Не забудьте подписаться на наш канал на YouTube FKIT.

Учебник по Windows:

На этой странице мы предлагаем быстрый доступ к списку учебных пособий по Windows.

-

Учебник по Windows

-

Zabbix — мониторинг сети

-

Кактусы — Сетевой мониторинг

Учебник — Установка Radius Server в Windows

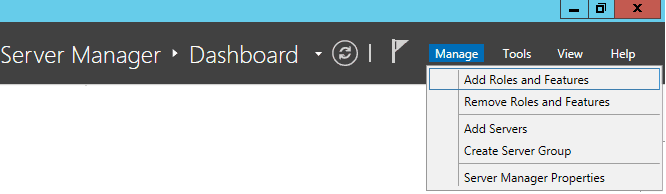

Откройте приложение Диспетчер серверов.

Откройте меню «Управление» и нажмите «Добавить роли и функции»

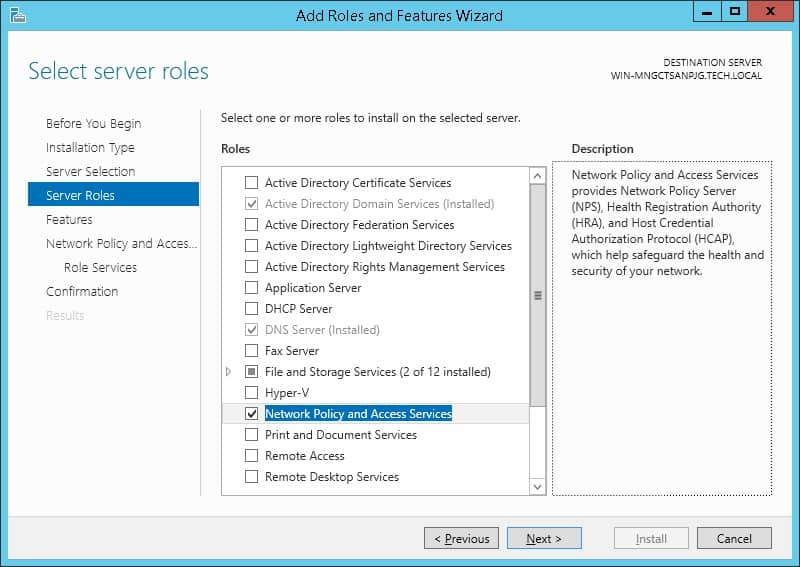

Откройте экран «Роли сервера», выберите параметр «Политика сети и служба доступа».

Нажмите на кнопку Далее.

На следующем экране нажмите кнопку Добавить функции.

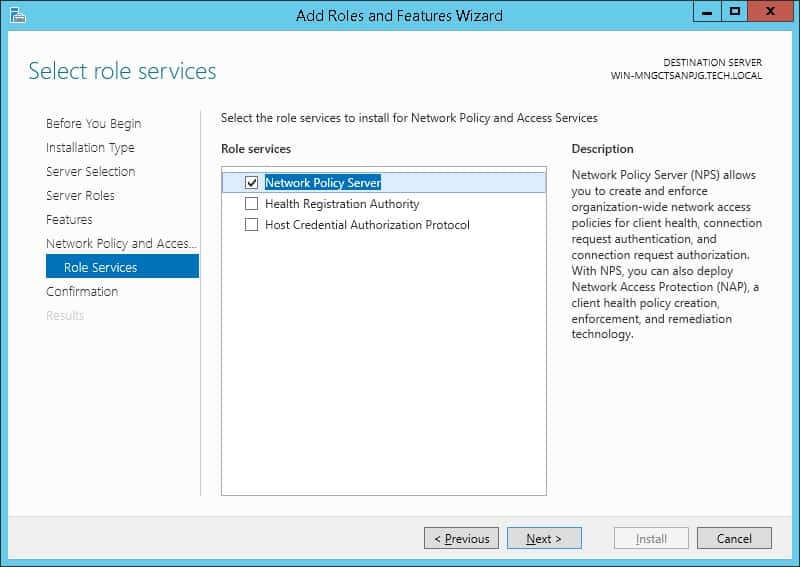

На экране службы ролей нажмите кнопку «Далее».

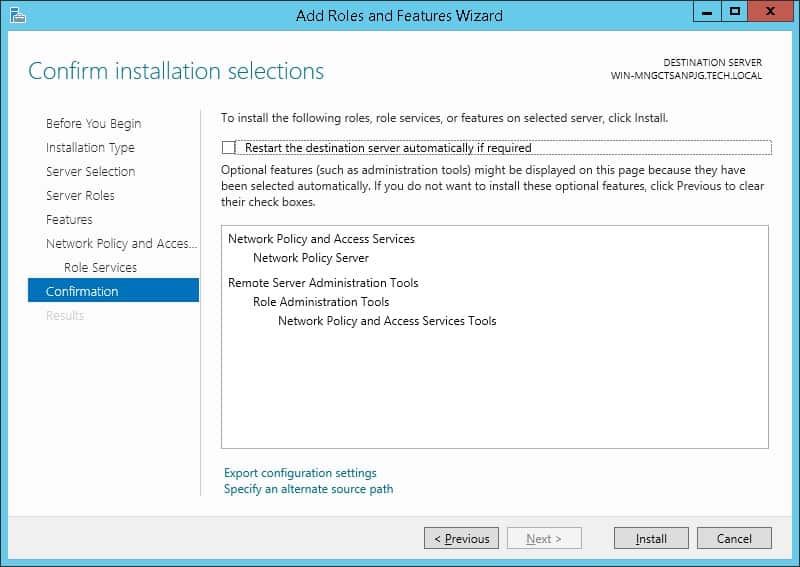

На следующем экране нажмите на кнопку Установить.

Вы завершили установку сервера Radius в Windows 2012.

Руководство Radius Server — интеграция с Active Directory

Далее необходимо создать группу авторизованных пользователей для аутентификации с использованием Radius.

Группа RADIUS-USERS перечислит учетные записи пользователей, которым разрешено проходить аутентификацию на сервере Radius.

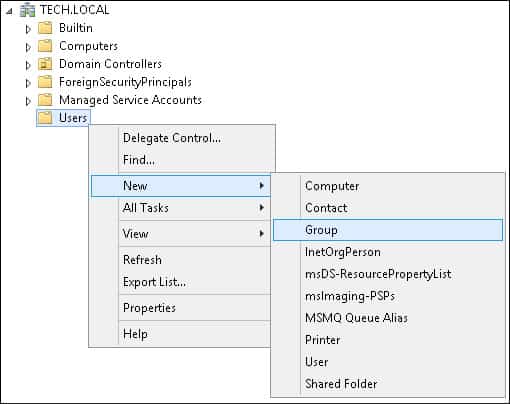

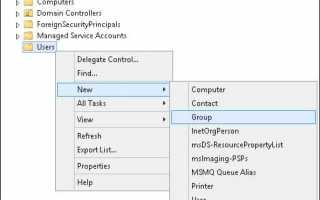

На контроллере домена откройте приложение с именем: Active Directory — пользователи и компьютеры.

Создайте новую группу внутри контейнера Users.

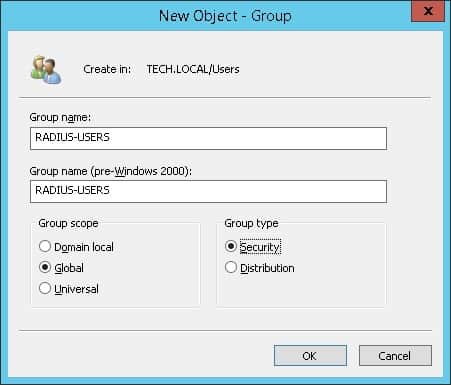

Создайте новую группу с именем: RADIUS-USERS.

Членам этой группы будет разрешено проходить аутентификацию на сервере Radius.

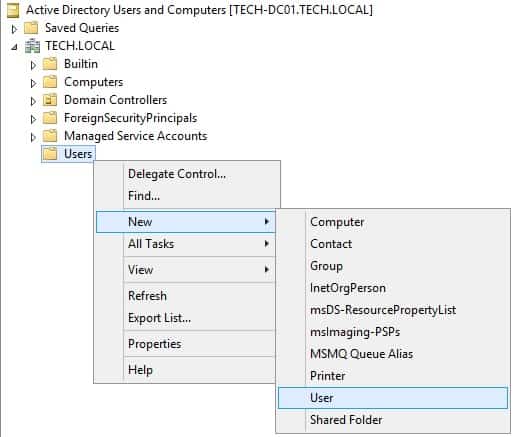

Мы также создадим 2 учетные записи пользователей, чтобы протестировать нашу конфигурацию.

Создайте новую учетную запись пользователя в контейнере Users.

Создайте новую учетную запись пользователя с именем: VEGETA

Учетной записи пользователя Vegeta будет разрешено проходить аутентификацию на сервере Radius.

Установите учетную запись пользователя Vegeta в качестве члена группы RADIUS-USERS.

Затем создайте новую учетную запись пользователя с именем: GOKU

Учетная запись пользователя Goku не будет входить в группу RADIUS-USERS.

Учетная запись пользователя Goku не будет авторизована на сервере Radius.

В нашем примере Члены RADIUS-USERS могут проходить аутентификацию на сервере Radius.

В нашем примере учетная запись пользователя Vegeta является членом группы RADIUS-USERS.

В нашем примере учетная запись пользователя Goku не является членом группы RADIUS-USERS.

Вы завершили необходимую настройку Active Directory.

Руководство Radius Server — добавление клиентских устройств

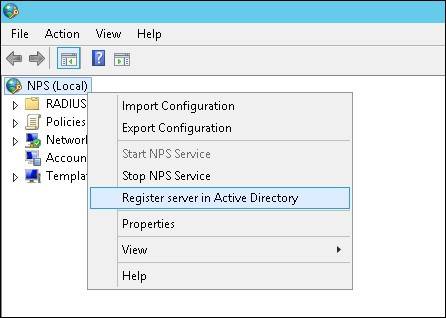

На сервере Radius откройте приложение с именем: Сервер сетевой политики

Вам необходимо авторизовать сервер Radius в базе данных Active Directory.

Щелкните правой кнопкой мыши NPS (LOCAL) и выберите параметр «Зарегистрировать сервер в Active Directory».

На экране подтверждения нажмите кнопку ОК.

Далее необходимо настроить клиентов Radius.

Клиенты Radius — это устройства, которым разрешено запрашивать аутентификацию с сервера Radius

Важный! Не путайте клиентов Radius с пользователями Radius.

Щелкните правой кнопкой мыши по папке Radius Clients и выберите опцию New.

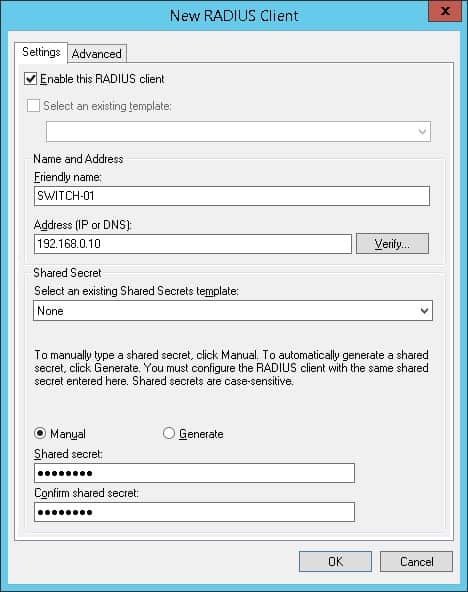

Ниже приведен пример клиента, настроенного для подключения коммутатора Cisco к серверу Radius.

Вам необходимо установить следующую конфигурацию:

Общий секретный ключ будет использоваться для авторизации устройства для использования сервера Radius.

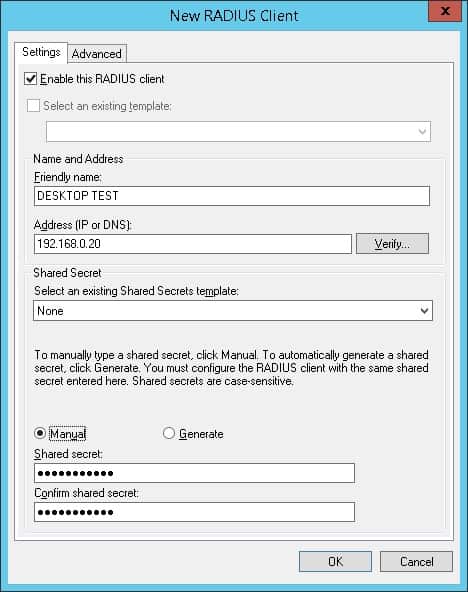

Добавьте другое клиентское устройство, установите IP-адрес вашего рабочего стола и общий секретный ключ kamisma123.

Вы завершили настройку клиента Radius.

Tutorial Radius Server — Настройка сетевой политики

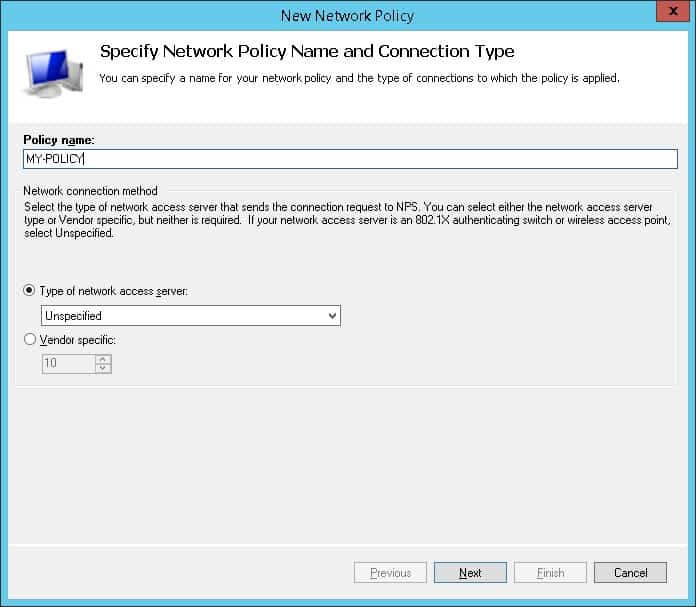

Теперь вам нужно создать сетевое устройство, чтобы разрешить аутентификацию.

Щелкните правой кнопкой мыши папку «Сетевые политики» и выберите «Новый».

Введите имя в политику сети и нажмите кнопку Далее.

Нажмите на кнопку Добавить условие.

Мы собираемся позволить членам группы RADIUS-SERS проходить аутентификацию.

Выберите опцию «Группа пользователей» и нажмите кнопку «Добавить».

Нажмите на кнопку Добавить группы и найдите группу RADIUS-USERS.

Выберите опцию «Предоставлен доступ» и нажмите кнопку «Далее».

Это позволит членам группы RADIUS-USERS проходить аутентификацию на сервере Radius.

На экране «Методы проверки подлинности» выберите параметр «Незашифрованная проверка подлинности (PAP, SPAP)».

Если появится следующее предупреждение, нажмите кнопку «Нет».

Проверьте сводную конфигурацию сервера Radius и нажмите кнопку Готово.

Поздравляем! Вы завершили настройку сервера Radius.

Tutorial Radius Server — Проверка подлинности

Проверьте аутентификацию радиуса на рабочем столе с помощью программного обеспечения NTRadPing.

Устройство с программным обеспечением NTRadPing должно быть настроено как клиент Radius на сервере Radius.

Вот пример теста аутентификации Radius.

В нашем примере мы использовали наш рабочий стол в качестве клиентского устройства Radius.

В нашем примере учетная запись пользователя Vegeta смогла пройти проверку подлинности на сервере Radius.

В нашем примере учетная запись пользователя Goku не смогла пройти проверку подлинности на сервере Radius.

Учетная запись пользователя Goku не является членом группы RADIUS-USERS в Active Directory.

Общая

802.1x является стандартом авторизации и аутентификации пользователей и компьютеров в сети передачи данных. Данный стандарт позволяет очень просто назначать разным клиентам нужные VLAN-ы, а так же предотвратить доступ к сети неизвестным системе устройствам.

Выдача сертификата центром сертификации.

Данный шаблон необходимо скопировать и дать при этом ему свое уникальное имя.

После копирования шаблона необходимо указать совместимость, а так же в разделе Безопасность добавить группу Серверы RAS и IAS и внести разрешения на Заявку и Автоматическую подачу заявок.

После того как сертификат скопирован нужно перезапустить сервер политики сети. В разделе Выданные сертификаты должен появиться сертификат с именем вашего скопированного шаблона сертификата, выданный вашему NAP серверу.

Настройка NAP.

Добавление клиентов

Для работы коммутатора с NAP сервером в первую очередь надо добавить RADIUS-клиенты в одноимённом пункте настройки NAP введя понятное имя, ip-адрес, секрет, а так же в разделе дополнительно необходимо выбрать в поле имя поставщика поставщика Cisco. Поставить галочку на против пункта RADIUS-клиент поддерживает защиту доступа к сети.

Создание политики запросов на подключение

В разделе Политики, в подразделе политики запросов на подключение необходимо создать политику. В данной политике необходимо указать ее имя, а так же добавить условие Тип порта NAS со значением Ethernet.

Создание сетевой политики

Если нам необходимо переводить пользователя в другой VLAN при входе в ОС то нам необходимо создать специальную группу в домене. Эта группа будет указана в условиях на подключение.

При создании сетевой политики указываем ее имя. Добавляем два условия:

Группа пользователей - указываем группу в которой будут пользователи, которым развешен доступ к данному VLAN;

Типа порта NAS - Ethernet.

На вкладке Ограничения необходимо указать тип проверки пользователей — нам необходимо указать:

Microsoft: защищённый пароль (EAP-MSCHAP v2)

Microsoft: защищённый EAP (PEAP)

Так же в пункте Менее безопасные методы проверки подлинности отмечаем:

Шифрованная проверка подлинности (Microsoft), версия 2, (MS-CHAP-v2)

Разрешить смену пароля по истечении срока действия

Шифрованная проверка подлинности Майкрософт (MS-CHAP)

Разрешить смену пароля по истечении срока действия

На вкладке Параметры, в разделе Атрибуты RADIUS — Стандарт добавим несколько атрибутов:

Tunnel-Medium-Type = 802 (includes all 802 media plus Ethernet canonical format)

Tunnel-Pvt-Group-ID = номер VLAN в который вы хотите переключать клиента

Tunnel-Type = Virtual LANs (VLAN)

После создания политик перезапустите NAP.

Настройка коммутатора Cisco

Коммутатор должен иметь первоначальную простую настройку, а так же должен знать VLAN-ы, которые будут указываться в настройке.

Настройка RADIUS серверов

Первым делом необходимо применить команду:

aaa new-modeldot1x system-auth-controldot1x guest-vlan supplicant

Далее создаём группу серверов RADIUS отвечающих за 802.1x

aaa group server radius DOT1Xserver-private IP-адрес NAP-Сервера auth-port 1812 acct-port 1813 key секрет созданный RADIUS-Клиенту на NAP сервереip radius source-interface Loopback0

Настраиваем авторизацию через созданные группы NAP серверов

aaa authentication dot1x default group DOT1Xaaa authorization network default group DOT1X

802.1X Port-Based Network Authentication

Настройка портов на примере GigabitEthernet1/1:

interface GigabitEthernet1/1switchport mode access

Указываем VLAN в который помещаются клиенты не прошедшие авторизацию:

authentication event fail action authorize vlan 'номер-vlan'

Указываем VLAN в который помещаются клиенты если NAP сервер не работает:authentication event server dead action authorize vlan 'номер-vlan'

Указываем VLAN в который помещаются клиенты если не отвечают:

authentication event no-response action authorize vlan 'номер-vlan'

Приоритет аутентификации:

authentication priority dot1x mab

Активируем функцию Mac-address bypass:

mab

Настройка таймеров и переавторизации:

authentication port-control auto authentication periodic authentication timer reauthenticate 600 dot1x pae authenticator dot1x timeout quiet-period 10 dot1x timeout server-timeout 5 dot1x timeout tx-period 5

Включим защиту от петель:

spanning-tree portfast

Настройка клиентского ПК под управлением Windows 7

Первым делом необходимо запустить службу Проводная автонастройка а так же назначить ей автоматический тип запуска.

После в свойствах сетевого адаптера появится Проверка подлинности.

В вкладке включаем проверку подлинности IEEE 802.1X, в параметрах отключаем проверку сертификата, включаем быстрое переключение.

В пункте Дополнительные параметры необходимо активировать пункт Указать режим проверки подлинности учётными записями пользователей, активируем Включить единую регистрацию для сети, выбрать вариант Выполнять непосредственно перед входом пользователя.

Важно: пользователь, которому разрешено подключаться в VLAN, должен выйти со всех устройств для того чтобы домен-контроллер обновил ему SID. В противном случае может получиться так, что коммутатор не сможет найти указанного пользователя в указанной группе пользователей, а следовательно он не авторизуется и не попадет в нужный VLAN.

Включаем службу проводной автонастройки с автоматическим запуском:

Настраиваем проверку подлинности:

Данная политика применяется при включении ПК и если порт коммутатора не настроен на dot1x то не препятствует подключению к сети.

Добавить комментарийИспользуемые источники:

- https://techexpert.tips/ru/windows-ru/установка-radius-server-в-windows-2012/

- https://itcrowd.top/cisco_windows_nap

Использование RADIUS (Windows Network Policy Server) для аутентификации и авторизации на ИПБ APC (Web/SNMP Management Card)

Использование RADIUS (Windows Network Policy Server) для аутентификации и авторизации на ИПБ APC (Web/SNMP Management Card)

Пример настройки VLAN в коммутаторах ZyXEL

Пример настройки VLAN в коммутаторах ZyXEL

Настройка smart-оборудования Zyxel в автономном и «облачном» режимах

Настройка smart-оборудования Zyxel в автономном и «облачном» режимах

Коммутатор Zyxel GS1200-5 инструкции

Коммутатор Zyxel GS1200-5 инструкции Создание политик безопасности в Windows Server 2008

Создание политик безопасности в Windows Server 2008 Резервное копирование системы Server 2012 R2

Резервное копирование системы Server 2012 R2 Support

Support