Содержание

- 1 Настройка VPN соединения и VPN сервера Windows

- 2 Что такое VPN соединение?

- 3 Что делает VPN

- 4 Принцип работы VPN

- 5 Создание VPN выбор и настройка оборудования.

- 6 Настройка VPN сервера.

- 7 Настройка VPN соединения для Windows

- 8 Создание VPN сервера

- 9 Как подключиться к VPN серверу на компьютере

- 10 Установка роли VPN на Server 2012

- 11 Открытие портов в брандмауэре Server 2012

- 12 Настройка локальной политике безопасности для подключения по VPN

- 13 Разрешение подключения VPN для пользователя домена

Настройка VPN соединения и VPN сервера Windows

В этой статье подробно рассмотрим процесс настройки VPN сервера в операционной системе Windows Server, а также ответим на вопросы: Что такое VPN и как настроить VPN соединение?

Что такое VPN соединение?

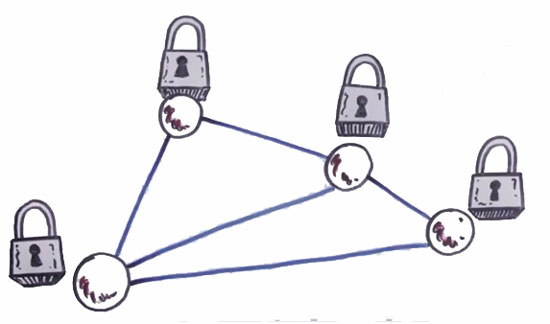

VPN (Virtual Private Network) – это виртуальная частная сеть, которая используются для обеспечения защищенного подключения к сети. Технология, позволяющая объединить любое количество устройств в частную сеть. Как правило, через интернет.

Хотя это технология не новая, но за последнее время она приобрела актуальность из-за желания пользователей сохранить целостность данных или приватность в режиме реального времени.

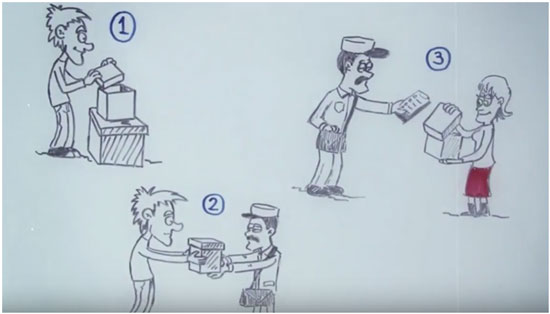

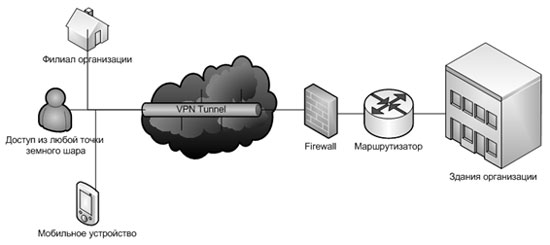

Такой способ соединения называется VPN туннель. Подключится к VPN можно с любого компьютера, с любой операционной системой, которая поддерживает VPN соединение. Либо установлен VPN-Client, который способен делать проброс портов с использованием TCP/IP в виртуальную сеть.

Что делает VPN

VPN обеспечивает удалённое подключение к частным сетям

Так же вы можете безопасно объединить несколько сетей и серверов

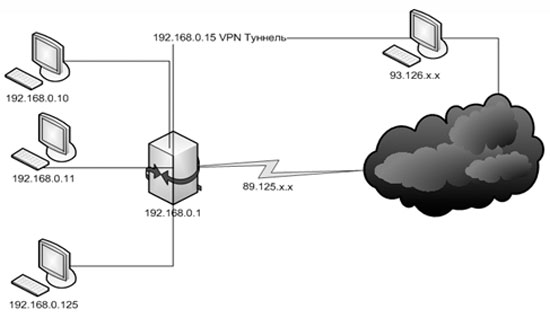

Компьютеры с ip адресами с 192.168.0.10 по 192.168.0.125 подключается через сетевой шлюз, который выполняет роль VPN сервера. Предварительно на сервере и маршрутизаторе должны быть прописаны правила для соединений по каналу VPN.

VPN позволяет спокойно использовать интернет при подключении даже к открытым wi-fi сетям в общедоступных зонах (в торговых центрах, отелях или аэропортах)

А так же обойти ограничения на показ контента в определенных странах

VPN предотвращает киберугорозы по перехвату злоумышленником информации на лету, незаметным для получателя.

Принцип работы VPN

Давайте рассмотрим, как в принципе работает VPN соединение.

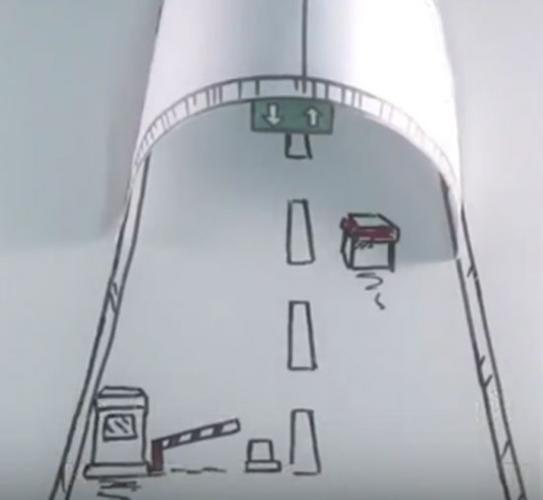

Представим, что передача это движение пакета по автомобильной дороге из точки А в точку Б, на пути движения пакета встречаются контрольные пункты пропуска пакета данных. При использовании VPN, этот маршрут дополнительно защищён системой шифрования и аутентификацией пользователя, что бы обезопасить трафик, в котором содержится пакет данных. Такой метод называется «Туннелированнем» (tunneling – использование туннеля»

В этом канале все коммуникации надежно защищены, а все промежуточные узлы передачи данных имеют дело зашифрованным пакетом и только при передаче данных информации адресату, данные в пакете дешифруются и становятся доступны для авторизованного получателя.

Неавторизованные пользователи просто не смогут воспользоваться данными

VPN обеспечит приватность вашей информации вместе с комплексным антивирусом.

VPN поддерживает такие сертификаты как OpenVPN, L2TP, IPSec, PPTP, PPOE и получается вполне защищенный и безопасный способ передачи данных.

VPN туннелирование применяется:

- Внутри корпоративной сети.

- Объединение удалённых офисов, а так же мелких филиалов.

- Доступ к внешним it-ресурсам.

- Для построения видеоконференций.

Создание VPN выбор и настройка оборудования.

Для корпоративной связи в крупных организациях или объединения удаленных друг от друга офисов используется аппаратное оборудования способное поддерживать бесперебойную работу и защищенность в сети.

Для использования vpn-сервиса, в роли сетевого шлюза могут выступать: сервера linux/Windows, маршрутизатор и сетевой шлюз на котором поднят VPN.

Маршрутизатор должен обеспечивать надёжную работу сети без «зависаний». Встроенная функция VPN позволяет изменять конфигурация для работы дома, в организации или филиале офиса.

Настройка VPN сервера.

Если вы хотите установить и использовать VPN сервер на базе семейства Windows , то необходимо понимать, что клиенские машины Windows XP/7/8/10 данную функцию не поддерживают, вам необходима система виртуализации, либо физический сервер на платформе Windows 2000/2003/2008/2012/2016, но мы рассмотрим данную функцию на Windows Server 2008 R2.

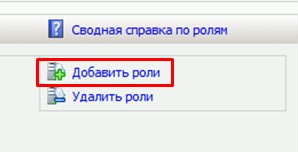

1. Для начала необходимо установить роль сервера «Службы политики сети и доступа» Для этого открываем диспетчер сервера и нажимаем на ссылку «Добавить роль»:

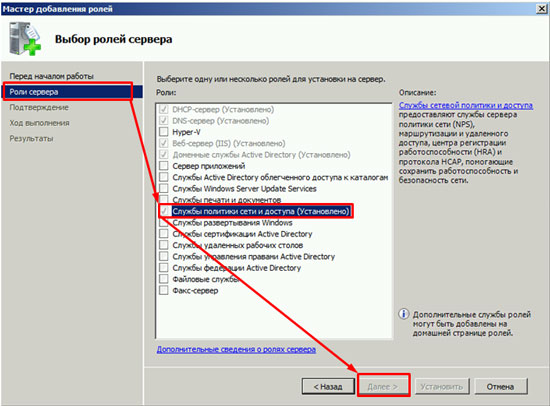

Выбираем роль «Службы политики сети и доступа» и нажимаем далее:

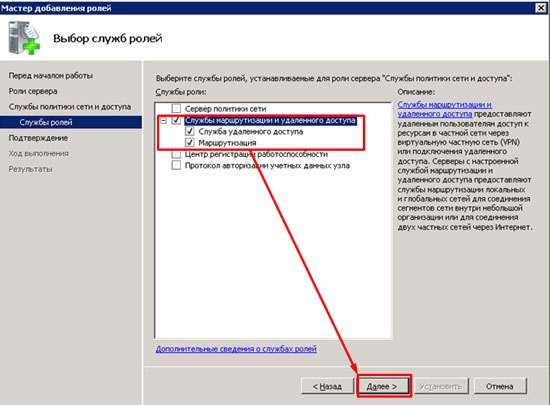

Выбираем «Службы маршрутизации и удаленного доступа» и нажимаем Далее и Установить.

2. После установки роли необходимо настроить ее. Переходим в диспетчер сервера, раскрываем ветку «Роли», выбираем роль «Службы политики сети и доступа», разворачиваем, кликаем правой кнопкой по «Маршрутизация и удаленный доступ» и выбираем «Настроить и включить маршрутизацию и удаленный доступ»

После запуска службы считаем настройку роли законченной. Теперь необходимо разрешить пользователям доступ до сервера и настроить выдачу ip-адресов клиентам.

Порты которые поддерживает VPN. После поднятие службы они открываются в брендмауэре.

Для PPTP: 1723 (TCP);

Для L2TP: 1701 (TCP)

Для SSTP: 443 (TCP).

Протокол L2TP/IpSec является более предпочтительным для построения VPN-сетей, в основном это касается безопасности и более высокой доступности, благодаря тому, что для каналов данных и управления используется одна UDP-сессия. Сегодня мы рассмотрим настройку L2TP/IpSec VPN-сервера на платформе Windows Server 2008 r2.

Вы же можете попробовать развернуть на протоколах: PPTP, PPOE, SSTP, L2TP/L2TP/IpSec

Переходим в Диспетчер сервера: Роли — Маршрутизация и удалённый доступ, щелкаем по этой роли правой кнопкой мыши и выбираем «Свойства», на вкладке «Общие» ставим галочку в полях IPv4-маршрутизатор, выбираем «локальной сети и вызова по требованию», и IPv4-сервер удаленного доступа:

Теперь нам необходимо ввести предварительный ключ. Переходим на вкладку Безопасность и в поле Разрешить особые IPSec-политики для L2TP-подключения поставьте галочку и введите Ваш ключ. (По поводу ключа. Вы можете ввести туда произвольную комбинацию букв и цифр главный принцип, чем сложнее комбинация — тем безопаснее, и еще запомните или запишите эту комбинацию она нам еще понадобиться). Во вкладке «Поставщик службы проверки подлинности» выберите «Windows — проверка подлинности».

Теперь нам необходимо настроить Безопасность подключений. Для этого перейдем на вкладку Безопасность и выберем Методы проверки подлинности, поставьте галочки на Протокол EAP и Шифрованная проверка (Microsoft, версия 2, MS-CHAP v2):

Далее перейдем на вкладку IPv4, там укажем какой интерфейс будет принимать подключения VPN, а так же настроим пул выдаваемых адресов клиентам L2TP VPN на вкладке IPv4 (Интерфейсом выставьте «Разрешить RAS выбирать адаптер»):

Теперь перейдем на появившуюся вкладку Порты, нажмем правой кнопкой мыши и Свойства, выберем подключение L2TP и нажмем Настроить, в новом окне выставим Подключение удаленного доступа (только входящие) и Подключение по требованию (входящие и исходящие) и выставим максимальное количество портов, число портов должно соответствовать или превышать предполагаемое количество клиентов. Неиспользуемые протоколы лучше отключить, убрав в их свойствах обе галочки.

Список портов, которые у нас остались в указанном количестве.

На этом настройка сервера закончена. Осталось только разрешить пользователям подключатся к серверу. Перейдите в Диспетчере сервера Active Directory – пользователи– находим пользователя которому хотим разрешить доступ нажимаем свойства, заходим в закладку входящие звонки

Настройка VPN соединения для Windows

Теперь необходимо настроить пользовательскую машину для подключения к серверу через VPN

Пуск — Панель управления — Сеть интернет — Просмотр состояния сети и задач

Выбираем мастера подключения к сети

Узазываем

- Имя VPN Сервера

- Имя можно указать любое

- Галочку поставить необходим с правами администратора

- Галочку поставить

Указываем доменные учётные записи пользователя под которым хотим подключиться.

После подключения зайдем в свойства VPN соединения.

Убираем поддержку VPN v6

Проверяем настройки VPN совпадают ли они с нашими настройками

Теперь мы видим, что настройка прошла успешно и можно пользоваться ресурсами локальной сети, к которой подключились через VPN соединение!!!

Севостьянов Антон

Комментарии ()

Oldest First Newest First Most Likes

Оставьте свой комментарий

- Posting comment as a guest. Sign up or login to your account.

В Windows 8.1, 8 и 7 имеется возможность создания VPN сервера, хотя она и неочевидна. Для чего это может понадобиться? Например, для игр по «локальной сети», RDP подключения к удаленным компьютерам, домашнему хранилищу данных, медиа серверу или же для безопасного использования Интернета с общедоступных точек доступа.

Подключение к VPN серверу Windows осуществляется по протоколу PPTP. Стоит отметить, что сделать то же самое с помощью Hamachi или TeamViewer проще, удобнее и безопаснее.

Создание VPN сервера

Откройте список подключений Windows. Самый быстрый способ сделать это — нажать клавиши Win + R в любой версии Windows и ввести ncpa.cpl, затем нажать Enter.

В списке подключений нажмите клавишу Alt и в появившемся меню выберите пункт «Новое входящее подключение».

На следующем этапе нужно выбрать пользователя, которому будет разрешено удаленное подключение. Для большей безопасности лучше создать нового пользователя с ограниченными правами и предоставить доступ к VPN только ему. Кроме этого, не забудьте установить хороший, годный пароль для этого пользователя.

Нажмите «Далее» и отметьте пункт «Через Интернет».

В следующем диалоговом окне нужно отметить, по каким протоколам будет возможно подключение: если вам не требуется доступ к общим файлам и папкам, а также принтерам при VPN подключении, можно снять отметку с этих пунктов. Нажмите кнопку «Разрешить доступ» и дождитесь завершения создания VPN сервера Windows.

Если потребуется отключить возможность VPN подключения к компьютеру, кликните правой кнопкой мыши по «Входящие подключения» в списке подключений и выберите пункт «Удалить».

Как подключиться к VPN серверу на компьютере

Для подключения вам потребуется знать IP адрес компьютера в Интернете и создать VPN подключение, в котором VPN сервер — этот адрес, имя пользователя и пароль — соответствуют пользователю, которому разрешено подключение. Если вы взялись за эту инструкцию, то с данным пунктом, скорее всего, проблем у вас не возникнет, и вы умеете создавать такие подключения. Однако ниже — кое-какая информация, которая может оказаться полезной:

- Если компьютер, на котором был создан VPN-сервер, подключен к Интернету через роутер, то в роутере необходимо создать перенаправление подключений порта 1723 на IP адрес компьютера в локальной сети (а этот адрес сделать статическим).

- С учетом того, что большинство Интернет-провайдеров предоставляют динамический IP на стандартных тарифах, каждый раз узнавать IP своего компьютера может быть затруднительным, особенно удаленно. Решить это можно с помощью таких сервисов как DynDNS, No-IP Free и Free DNS. Как-нибудь напишу о них подробно, но пока не успел. Уверен, в сети хватает материала, который позволит разобраться, что к чему. Общий смысл: подключение к вашему компьютеру всегда можно будет осуществлять по уникальному домену третьего уровня, несмотря на динамический IP. Это бесплатно.

Более подробно не расписываю, потому как статья все-таки не для самых начинающих пользователей. А тем, кому это действительно нужно, вполне будет достаточно вышеизложенной информации.

Главная » Server 2012 » Windows server 2012 настройка vpn

Допустим вы работаете в организации системным администратором и вам требуется дать доступ к определенным файлам или программам, которые хранятся на сервере – работнику организации.

И сразу же возникает вопрос, как пользователь подключится к компьютеру, который расположен в локальной сети?

Несомненно, существует программные решения данной проблемы, но это не совсем удобно и прибегать к помощи сторонних программ довольно таки опасно с точки зрения информационной безопасности.

VPN – позволяет дать доступ к серверу, но с определенными правами и тонкими настройками, еще один немаловажный момент: каждый пользователь при удаленном подключении должен будет вводить идентификационные данные – простым языком логин и пароль.

Как только юзер подключается по VPN – соединению, ему сразу могут быть доступны определенные сетевые папки для работы и определенные программы, все зависит от того как вы настроите учетную запись и какие у пользователя будут права.

Важно: перед тем как настраивать роль VPN разверните роль Active Directory и произведите определенные настройки, о том, как это делать я уже написал статью и прочитать вы ее вы можете, перейдя по этой ссылке

В windows server 2012 настройка vpn проводится довольно таки легко, если вы обладаете определенными знаниями сетевых протоколов. Я не буду грузить вас «тяжелой теорией» а перейду непосредственно к практике, так как лучший учитель – это практика!

Интересно: в данной статье будет описан полный цикл настройки VPN вплоть до подключения пользователя, который будет работать удаленно под операционной системой Windows 10

Установка роли VPN на Server 2012

Откройте «Диспетчер серверов» и в открывшимся окне запустите оснастку «Добавить роли и компоненты»

Затем оставляем все по умолчанию и останавливаемся на вкладке «Роли сервера» ставим галочку напротив надписи: «Удаленный доступ» у вас откроется окно, в котором в котором необходимо кликнуть «Добавить компоненты» ну и для продолжения жмем «Далее»

Останавливаемся на вкладке «Службы ролей» и убедившись, что выбрана роль «DirectAccess и VPN (RAS)» нажимаем «Далее»

Во вкладке «Подтверждение» ставим птичку напротив надписи: «Автоматический перезапуск конечного сервера, если требуется» и нажимаем «Установить»

После того как установка роли удаленного доступа завершена, нам потребуется провести начальную настройку, для того что бы это сделать кликните по надписи: «Запуск мастера начальной настройки»

У вас сразу должен открыться мастер начальной настройки удаленного доступа, в нем потребуется выбрать 3-й пункт с названием: «Развернуть только VPN»

После выполнения вышеуказанных настроек добавьте текущий сервер нажав в верхнем меню «Действие» затем «Добавить сервер» после чего «Ок»

Далее жмите правой кнопкой мыши по серверу, на котором будет сконфигурирована роль VPN и выберите пункт «Настроить и включить маршрутизацию и удаленный доступ»

В мастере установки для продолжения конфигурации нажмите «Далее»

Затем выберете пункт «Особая конфигурация» и снова «Далее»

В появившимся окне выбираем службу под названием: «Доступ к виртуальной частной сети (VPN)» ну и соответственно «Далее»

После чего мастер потребует от вас запуск службы поэтому жмем «Запустить службу»

Примечание: если у вас не открыты порты в брандмауэре, то перед запуском службы у вас всплывет окно с примечанием – игнорируйте его, так как добавлять порты мы будем чуть позже…

Как вы можете заметить мы почти сконфигурировали наш VPN сервер, дальнейшая настройка будет заключаться в том, чтобы задать статистический пул адресов для пользователей удаленного рабочего стола.

Кликните правой кнопкой мыши по серверу VPN и зайдите в его «Свойства»

Затем перейдите во вкладку «iPv4» выбираем «Статистический пул адресов» ну и задаем параметры кнопкой «Добавить»

Вбиваем диапазон адресов для пула, в качестве примера я указал эти настройки, вы можете задать любые, после того как вы ввели данные нажмите «Ок»

Сохраняем текущую конфигурацию настроек кнопкой «Применить»

На данном этапе мы сконфигурировали роль удаленного доступа VPN теперь как я писал выше необходимо открыть порты в брандмауэре

Открытие портов в брандмауэре Server 2012

Важно: в настройках брандмауэра не оставляем активными только раздел «Доменные сети» остальные отключаем

Открытие портов в брандмауэре позволит пользователям подключаться с помощью удаленного рабочего стола по VPN. Передача информации и трафика проходит по определенным протоколам, которые по умолчанию не открыты в брандмауэре, соответственно если пренебречь данной настройкой, то пользователи просто не смогут подключиться, поэтому:

Запустите «Панель управления» и в элементах выбираем «Брандмауэр Windows»

После чего в левом меню ищем вкладку «Дополнительные параметры»

В открывшимся окне правил нажимаем правой кнопкой мыши по разделу: «Правила для входящих подключений» в открывшийся панели кликаем «Создать правило»

В мастере установки выберите функцию «Для порта» затем «Далее»

В соответствующем меню для протокола «TCP» через запятую указываем следующие порты: «1723,443» и жмем «Далее»

Указываем действие «Разрешить подключение» и нажимаем «Далее»

В профилях все оставляем по умолчанию и переходим к следующему шагу кнопкой «Далее»

В поле где необходимо указать название правила введите название подключения и нажмите «Готово»

На этом еще не все, теперь создадим правило для протокола UDP, для этого так же жмем ПКМ по вкладке «Правила для входящих подключений» затем «Создать правило»

Как было показано ранее выбираем раздел «Для порта» но теперь указываем «Протокол UDP» и прописываем следующие порты: «1701,500,50»

После чего нажмите 2 раза «Далее» и заполните поле имя, затем «Готово»

Итак, порты, которые нужно было открыть мы открыли теперь перейдем к следующему шагу, а именно нам необходимо дать разрешение на подключение пользователей к нашему доменному серверу.

Дело в том, что в локальной политике безопасности, подключаться по VPN могут только пользователи с правами администратора, а пользователь с обычными правами подключиться не может так как стоит запрет на подключение VPN для пользователя с обычными правами, давайте произведем настройку локальной политике безопасности:

Настройка локальной политике безопасности для подключения по VPN

Откройте «Панель управления» затем выберите вкладку «Администрирование»

Затем нам необходимо открыть вкладку: «Локальная политика безопасности»

В левом меню раскройте папку «Локальные политики» и двойным щелчком мыши кликните по папке «Назначение прав пользователя» затем в правом меню найдите вкладку «Разрешить вход в систему через службу удаленных рабочих столов» и перейдите в нее

Как вы можете увидеть подключаться через службу удаленных рабочих столов могут только администраторы. Нам необходимо дать аналогичное право пользователям домена, поэтому жмем «Добавить пользователя или группу»

В открывшимся окне кликаем «Дополнительно»

Затем при помощи поиска выберите нужное подразделение, а именно «Пользователи домена» двойным щелчком мыши

После того как было добавлено нужное нам подразделение нажмите «Ок»

Ну и как обычно сохраняем настройки нажав «Применить»

На этом этапе мы завершили настройку локальной политике для VPN теперь переходим к следующему шагу:

Разрешение подключения VPN для пользователя домена

Для начала запустите консоль AD открыв «Диспетчер серверов» затем в верхнем меню выберите раздел «Средства» и в раскрывающимся списке кликаем по пункту: «Пользователи и компьютеры Active Directory»

Я создал пользователя с обычными правами, в моем примере это «Иван» и именно ему я дам разрешение на удаленное подключение к серверу через VPN.

Сделать это очень просто кликаем правой кнопкой мыши по данной учетной записи и переходим в «Свойства»

В открывшимся окне свойств откройте в верхнем меню раздел «Входящие звонки» затем поставьте чекбокс напротив надписи: «Разрешить доступ» затем сохраняем изменения нажав «Применить» — этим действием мы разрешили доступ по VPN

Не забудьте проверить еще одну настройку, а именно разрешен ли удаленный доступ в свойствах системы, для этого кликните ПКМ по значку «Компьютер» и откройте свойства

В левом меню нажмите «Настройка удаленного доступа»

Убедитесь в том, что удаленное подключение разрешено

На этом настройка VPN на Server 2012 завершена, теперь необходимо протестировать все на клиенте.

Важно: одним из ключевых факторов настройки является то что на сетевой карте у вас установлен прямой IP адрес

Для того что бы протестировать подключение VPN к серверу на Windows 10 необходимо создать данное подключение. В Windows 10 настройка VPN несложная в отличие от более старых версий.

Откройте «Меню пуск» затем выберите вкладку «Параметры (Settings)»

В открывшимся окне кликаем по значку: «Сеть и Интернет»

В левом меню переходим на вкладку «VPN» в отразившихся параметрах нам необходимо добавить новое VPN подключение для этого жмем «Добавление VPN — подключения»

Перед нами появилось окно настроек нового VPN – подключения для Windows 10, как вы уже поняли наверно нам необходимо ввести в соответствующие столбцы параметры:

1. В окне под названием: «Постановщик услуг VPN» выберите параметр по умолчанию из раскрывающегося списка

2. В окне «Имя подключения» собственно говоря дайте название вашему новому подключению

3. В следующем окне «Имя или адрес сервера» указываем прямой адрес сервера или же его имя в сети (полное название) – я рекомендую вам купить у вашего хостинг провайдера прямой IP адрес и в настройках сетевых подключений указать именно его

4. Переходим к следующему шагу, а именно выбору «Тип VPN» в соответствии с настройками, которые мы производили выше из раскрывающегося списка выбираем «Протокол PPTP»

Остальные разделы оставляем без изменений и нажимаем «Сохранить»

Как вы можете заметить у нас создалось VPN подключение, но для того что бы подключаться по нему корректно необходимо провести следующие настройки:

Откройте «Панель управления» и перейдите по вкладке «Центр управления сетями и общим доступом»

Затем откройте «Изменение параметров адаптера»

Откройте «Свойства» вновь созданного VPN подключения

В свойствах VPN подключения перейдите на вкладку «Сеть» выделите протокол «IP версии 4 (TCP/IPv4)» и откройте «Свойства»

После чего нам потребуется открыть нажать «Дополнительно»

В «Параметры IP» убрать галочку с надписи: «Использовать основной шлюз в удаленной сети» ну и соответственно нажать «Ок»

Важно: данная процедура необходима для того что бы при удаленном подключении по VPN у вас на компьютере не переставал работать интернет

Теперь давайте запустим вновь созданное VPN подключение на Windows 10, для этого вновь откройте раздел «Сеть и интернет» и подключите текущее VPN соединение нажав «Подключиться»

Для того что бы подключиться необходимо ввести «Имя пользователя» и «Пароль» пользователю Active Directory, которому ранее давали разрешение на подключение к серверу.

После ввода данных нажмите «Ок»

Если данные введены верно, то VPN подключение должно быть в статусе ПОДКЛЮЧЕНО

Помните выше мы в конфигурации VPN на Server 2012 задавали в свойствах диапазон раздачи IP адресов? Так вот, по умолчанию VPN сервер забирает начальный адрес из диапазона себе, поэтому мы осуществляем подключение именно по начальному IP адресу, сейчас я покажу вам как это выглядит:

Запускаем на клиенте консоль «Подключение к удаленному рабочему столу» для удобства воспользуйтесь поиском Windows

В открывшийся оснастке, согласно настройке, моему диапазону IP адресов, я ввожу начальный адрес раздачи, а именно: «192.168.7.1» после чего нажмите «Подключить»

При подключении так же имя пользователя и пароль, который мы вводили, когда подключались к VPN в моем случае это учетная запись «Иван» после ввода данных жмем «Ок»

Важно: не забудьте указать домен через слэш.

Если вы все проделали согласно инструкции, то могу поздравить вас с успешной настройкой VPN на windows server 2012

Ну а у меня на этом все, если по настройке VPN вам что то непонятно или что то не получилось, пишите мне в комментарии и не забываем подписываться на рассылку, всем спасибо и удачи!

—> Используемые источники:

- https://sys-team-admin.ru/stati/bezopasnost/155-chto-delaet-vpn-kak-nastroit-vpn-soedinenie-dlya-windows-nastrojka-vpn-servera.html

- https://remontka.pro/windows-vpn-server/

- https://mixprise.ru/server-2012/windows-server-2012-nastrojjka-vpn/

Настройка VPN соединения и сервера на Windows 10 8 7 XP

Настройка VPN соединения и сервера на Windows 10 8 7 XP

Настройка VPN-подключения средствами ОС Windows

Настройка VPN-подключения средствами ОС Windows

Как настроить свой VPN

Как настроить свой VPN

Как настроить VPN соединение на Windows 10

Как настроить VPN соединение на Windows 10 Настраиваем VPN сервер - L2TP. Платформа Windows server 2008 / 2008R2

Настраиваем VPN сервер - L2TP. Платформа Windows server 2008 / 2008R2 VPN-клиент для Windows и его настройка. VPN-сервер

VPN-клиент для Windows и его настройка. VPN-сервер Как подключить и настроить VPN соединение в Windows Vista/7/2008

Как подключить и настроить VPN соединение в Windows Vista/7/2008