Содержание

- 1 Выбираем хостинг

- 2 Настраиваем VPN

- 3 Подключаемся к серверу

- 4 Настройка через Панель управления

- 5 Дополнительные свойства соединения

- 6 Настройка подключения Windows XP

- 7 Создание VPN-сервера

- 8 VPN-сервер на Windows XP

- 9 Настройка подключения через Windows 8 и 10

- 10 Как создать сервер VPN, ошибки

- 11 Видео по теме

Telegram заблокировали, бесплатные прокси и VPN работают с перебоями из-за большого наплыва пользователей или вовсе прекращают функционировать без объяснения причин, как OperaVPN.

5 хороших бесплатных VPN-сервисов →

Платные инструменты тоже могут в любой момент исчезнуть: закон о запрете анонимайзеров и VPN давно приняли, но пока не применяли. В этой ситуации единственной гарантией свободы в интернете становится собственный VPN. Лайфхакер расскажет, как настроить его за 20 минут.

Выбираем хостинг

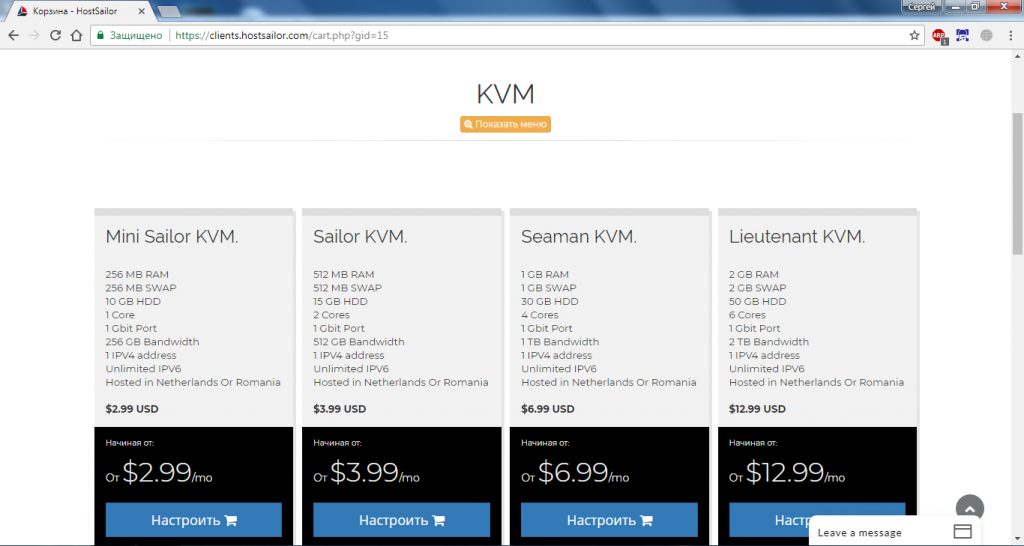

Для настройки VPN нужен VPS — виртуальный частный сервер. Вы можете выбрать любого хостинг-провайдера, главное, чтобы выполнялись следующие условия:

- Сервер находится в стране, которая не подпадает под юрисдикцию российских органов власти, но находится достаточно близко к вашему реальному местоположению.

- Оперативной памяти (RAM) должно быть не меньше 512 МБ.

- Скорость сетевого интерфейса — 100 МБ/сек и выше.

- Сетевой трафик — 512 ГБ и выше или неограниченный.

Количество выделенного места на жёстком диске и тип накопителя не имеет значения. Найти подходящее решение можно за 3–4 доллара в месяц.

При покупке сервера выбирайте KVM. OpenVZ и Xen тоже подойдут, если у них подключён TUN — об этом нужно спросить в технической службе хостинг-провайдера.

С KVM никаких дополнительных манипуляций производить не придётся, хотя некоторые хостинг-провайдеры и на нём могут ограничить возможность создания VPN. Уточнить это можно также в службе поддержки.

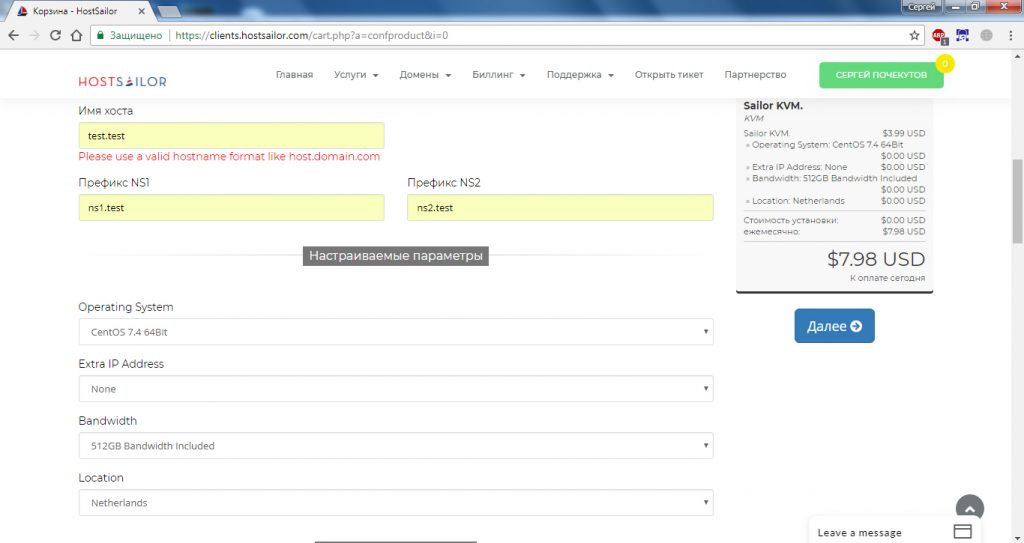

При настройке сервера в пункте «Имя хоста» можно вписать любое значение: например, test.test. Префиксы NS1 и NS2 тоже не важны: пишем ns1.test и ns2.test.

Операционная система — CentOS 7.4 64 bit или любой другой дистрибутив, принципиальных отличий в настройке нет. Сетевой трафик оставьте 512 ГБ или выберите дополнительный объём, если боитесь, что имеющегося не хватит. Локация — чем ближе, тем лучше. Нидерланды подойдут.

После оплаты на почту придёт письмо со всеми необходимыми данными для настройки VPN. Вы приобрели место на сервере другой страны, осталось перенаправить на него весь трафик.

Настраиваем VPN

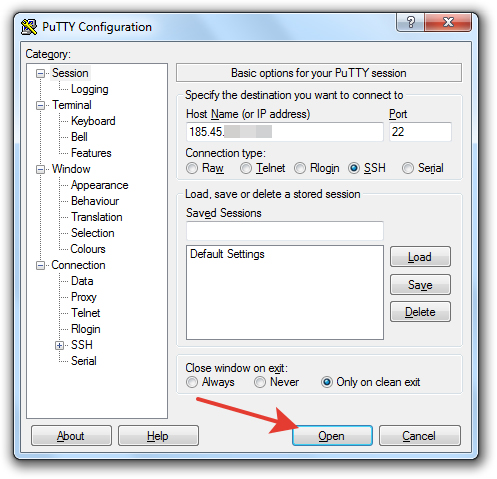

Для подключения к серверу и отправки команд мы будем использовать программу Putty. Мне ссылка на неё пришла в письме с регистрационными данными для хостинга. Скачать программу можно здесь. Putty и её аналоги есть и на macOS, настройки будут идентичными.

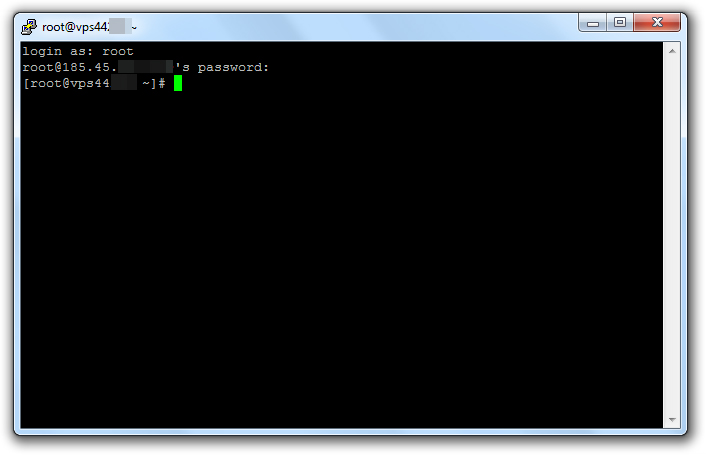

Запустите Putty. На вкладке Session в поле Host Name введите IP-адрес, который пришёл в письме, и нажмите Open.

При появлении окна с предупреждением об опасности нажмите «Да». После этого запустится консоль, через которую вы будете отправлять команды серверу. Для начала нужно залогиниться — данные для авторизации также есть в письме от хостера. Логин будет root, его напечатайте руками. Пароль скопируйте в буфер обмена. Для вставки пароля в консоль щёлкните правой кнопкой и нажмите Enter. Пароль не отобразится в консоли, но если вы авторизовались, то увидите информацию о системе или номер сервера.

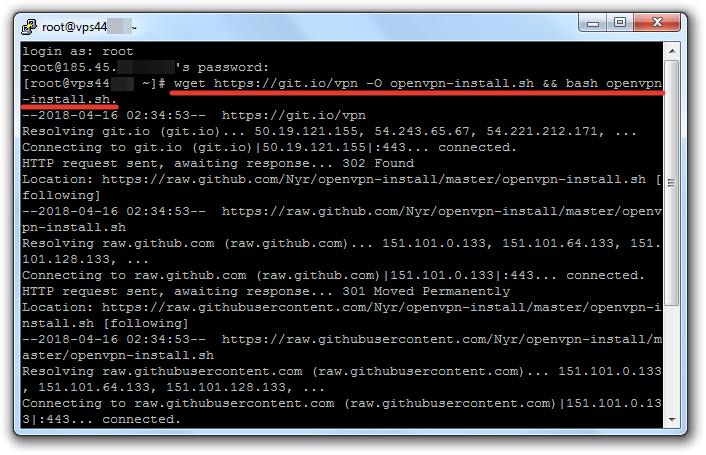

Для настройки VPN я использовал готовый скрипт OpenVPN road warrior. Этот способ не гарантирует полную анонимность, так что при совершении противозаконных действий пользователя легко найти. Но для обхода блокировки его достаточно. Если все VPN-сервисы перестанут работать, это подключение продолжит функционировать, пока я плачу за хостинг.

Чтобы использовать скрипт, вставьте в консоль строчку wget https://git.io/vpn -O openvpn-install.sh && bash openvpn-install.sh.

После успешного добавления скрипта запустится диалог с мастером настройки. Он самостоятельно находит оптимальные значения, вам останется только согласиться или выбрать подходящий вариант. Все действия подтверждаются нажатием клавиши Enter. Пойдём по порядку:

- IP-адрес должен совпадать с IP-адресом, который вы получили в письме от хостера.

- Протокол оставьте по умолчанию UDP.

- Port:1194 — согласитесь.

- Какой DNS использовать — выберите Google. Сотрите 1, напишите 3 и нажмите Enter.

- Client name — укажите имя пользователя. Можно оставить client.

- Press any key — ещё раз нажмите Enter и дождитесь окончания настройки.

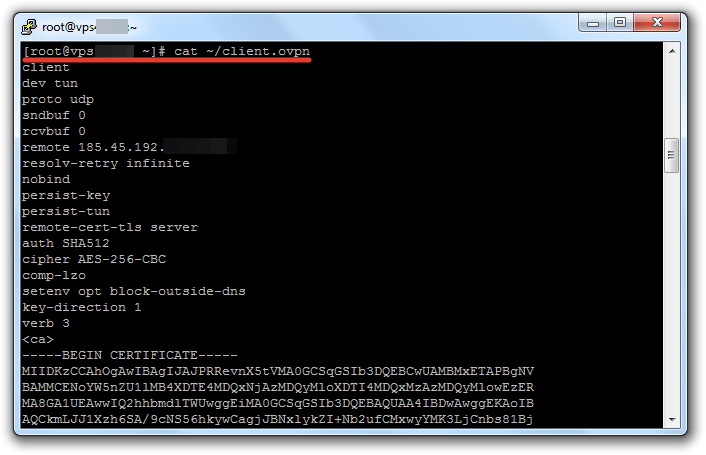

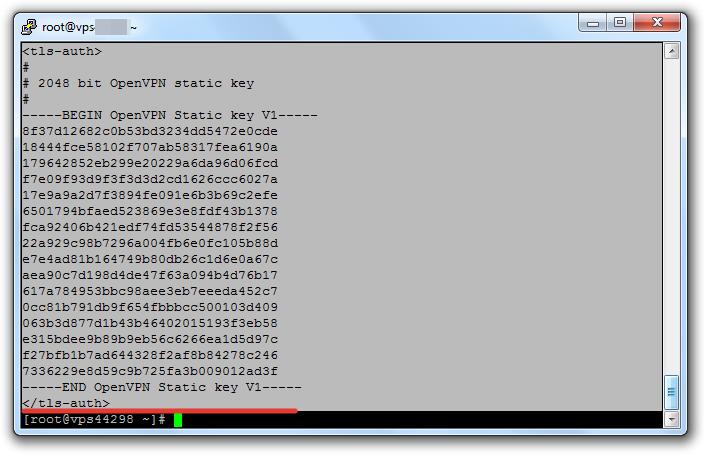

После завершения настройки необходимо создать файл, через который вы будете подключаться к VPN. Введите команду cat ~/client.ovpn.

В консоли появится содержимое файла. Прокрутите экран наверх к команде cat ~/client.ovpn и выделите всё, что появилось ниже, кроме последней строчки. Выделение должно закончиться на . Для копирования фрагмента нажмите Ctrl + V.

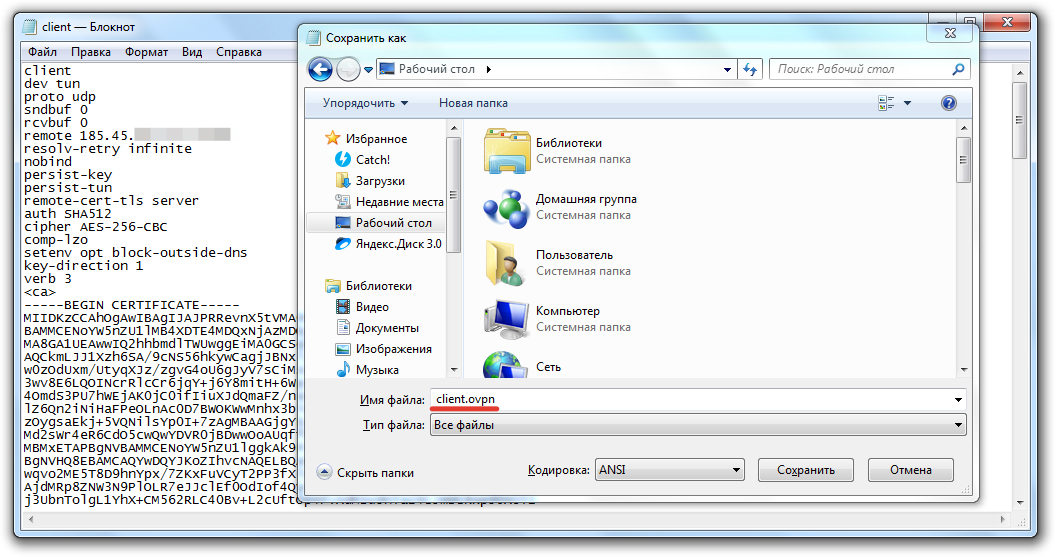

Запустите «Блокнот», вставьте скопированный фрагмент и сохраните файл на рабочем столе с именем client.ovpn.

Откройте меню «Файл», выберите «Сохранить как», установите тип «Все файлы» и введите имя с расширением — client.ovpn.

Подключаемся к серверу

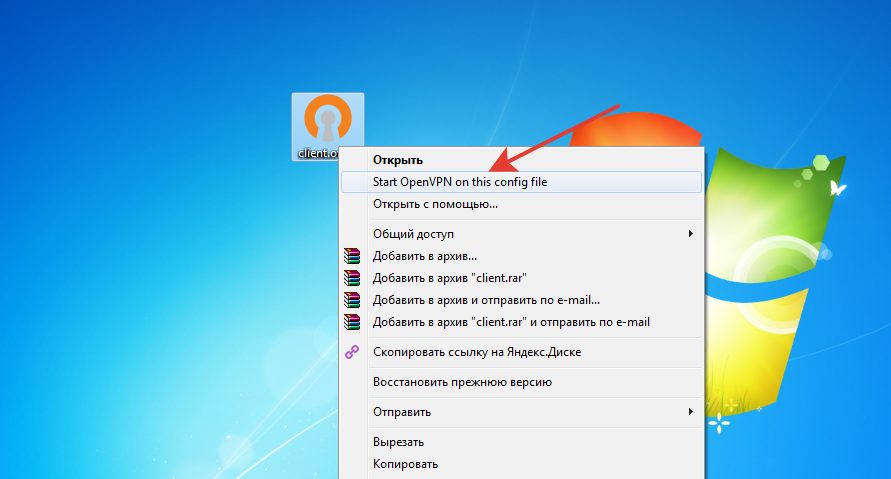

Для подключения с помощью созданного файла нужен клиент OpenVPN. Версию для компьютера можно скачать здесь. Загрузите и установите программу, но не запускайте. Щёлкните правой кнопкой по файлу client.ovpn и выберите пункт Start OpenVPN.

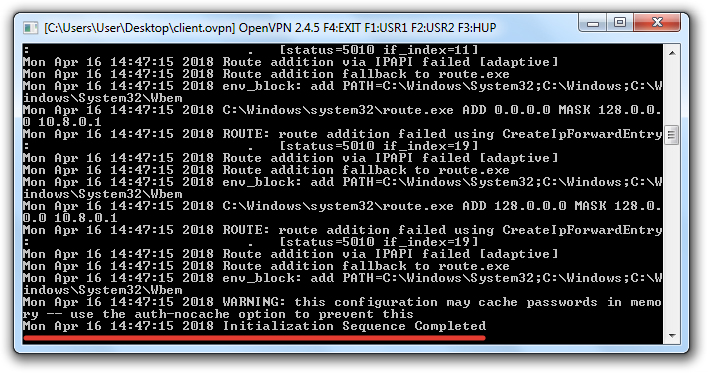

Появится окно консоли с инициализацией соединения. Если подключение прошло успешно, внизу будет статус Initialization Sequence Completed. В процессе соединения может появиться окно выбора сети, нажмите на общественную сеть.

Чтобы убедиться, что подключение установлено верно, проверьте IP-адрес. Он должен совпадать с тем, который хостер написал в письме. Чтобы перестать направлять запросы на сервер в другой стране, закройте окно OpenVPN.

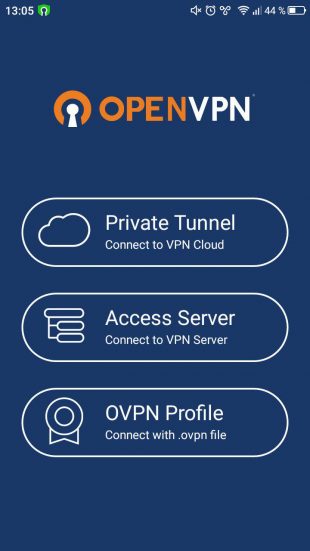

У OpenVPN есть также клиенты для мобильных устройств.

OpenVPN Connect – Fast & Safe SSL VPN Client Разработчик: OpenVPN Цена: Бесплатно

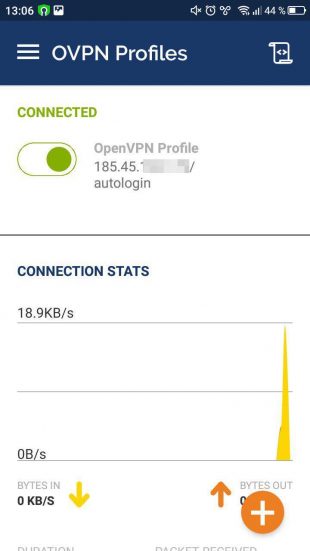

Для установки подключения перенесите в память телефона файл client.ovpn. Запустите приложение и выберите пункт OVPN Profile. Укажите путь к файлу и передвиньте ползунок в положение «Включён».

Наверху появится значок подключения через VPN. Чтобы убедиться в том, что трафик перенаправляется через сервер в другой стране, откройте в мобильном браузере любой сервис проверки IP-адреса.

Многие предприятия используют VPN-сеть для передачи данных между компьютерами. Для настройки VPN Windows 7, XP, 8 и 10 имеет встроенное программное обеспечение, позволяющее за несколько минут создать частную виртуальную сеть и пользоваться ей для защиты частной информации.

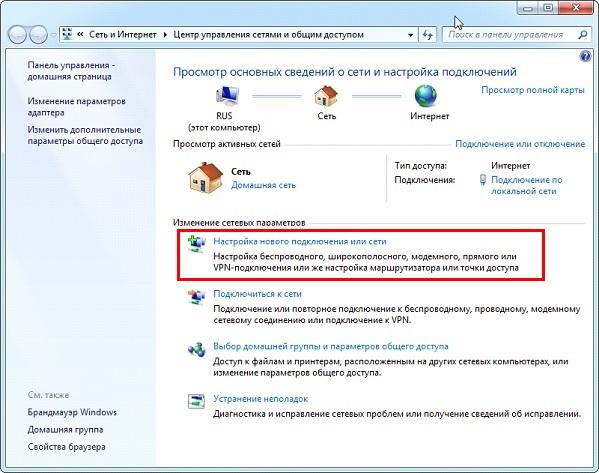

Настройка через Панель управления

На Windows XP, Vista и более поздних версиях ОС создавать и подключаться к ВПН сети можно встроенным ПО. Рассмотрим поэтапно такое подключение:

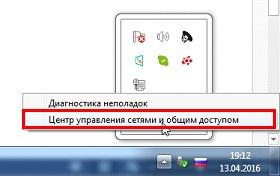

- Вначале нужно перейти в «Центр управления сетями и общим доступом». Используйте поиск программ или перейдите через значок сети. Также можно использовать сочетание клавиш + и ввести в строку

control /name Microsoft.NetworkAndSharingCenter - Нажмите на пункт «Настройка нового подключения или сети».

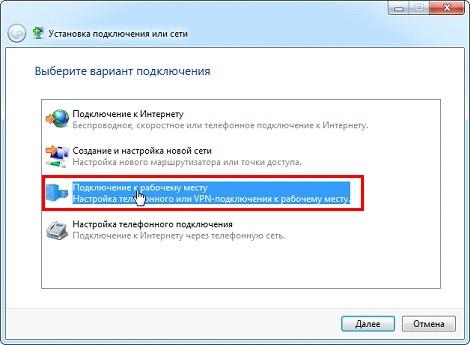

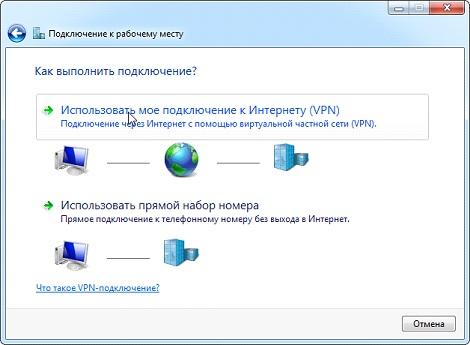

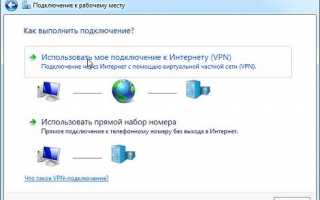

- Нажимайте на третий пункт «Подключение к рабочему месту».

- Теперь перед пользователем появится окно с выбором способа, как подключиться к серверу. Если в дальнейшем планируется использовать VPN-подключение для Windows 7 из удаленного места, например, из дома или кафе, то нужно создать защищенную сеть, проходящую через Интернет. Если же компьютер используется только на рабочем месте в локальной сети, то выбирайте второй пункт без Интернета. Для соединения потребуется подключать все устройства через LAN-кабели (оптоволоконные или телефонные). Лучше на Windows 7 и других ОС создавать частную защищенную сеть (VPN) с подключением через Интернет, это удобнее и практичнее в использовании.

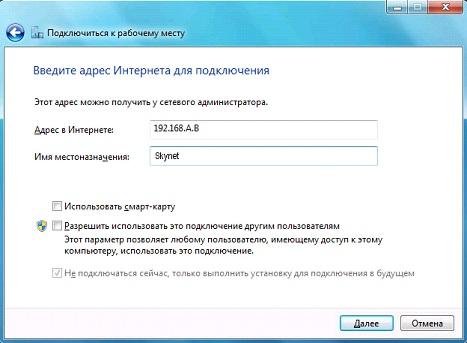

- Теперь Windows XP, 7 и т. п. потребует от пользователя данные для соединения с сервером. Для этого нужно узнать IP или домен сервера у поставщика услуг. Их вписывают в первую строку. Вторая графа является названием для данного соединения, можно выбрать любое значение.

- Последним действием нужно указать данные для доступа к сети. Имя пользователя и пароль также выдается поставщиком услуг.

- Далее производится подключение согласно введенным данным. На этом этапе может возникнуть ряд проблем и ошибок, вызванных неправильной работой или настройкой Виндовс. Об их исправлении будет описано позже.

Если удаленный VPN-сервер получит верные данные, то в течение нескольких минут компьютер подключится к новой частной сети. В дальнейшем не нужно каждый раз настраивать подключение, оно будет находиться в разделе быстрого выбора подключения.

Дополнительные свойства соединения

Чтобы соединение работало корректно, рекомендуется немного изменить его параметры. Для этого после нажатия кнопки в появившемся меню выберите кнопку . Также эти свойства можно открыть через раздел «Изменение параметров адаптера» из Панели управления.

Следуйте инструкции:

- Перейдите в раздел «Общие», уберите галочку с «Сначала набрать номер для этого подключения».

- В «Параметры» отключите пункт «Включать домен входа в Windows».

- В разделе «Безопасность» нужно установить «Туннельный протокол точка-точка (РРТР)». Из галочек отмечаем «Протокол проверки пароля (CHAP)» и следующим за ним «Протокол Microsoft CHAP версии 2 (MS-CHAP v2)».

- В разделе «Сеть» отмечаем только вторую галочку (TCP/IPv4). Можно также использовать IPv6.

Настройка VPN на Windows xp, 7, 8, 10 через Панель управления одинаковая по алгоритму исполнения. Исключением является слегка измененный дизайн в зависимости от версии операционной системы.

После того, как установка соединения окончена, нужно разобраться, как удалить VPN. Для этого достаточно перейти в раздел «Изменение параметров адаптера» из Панели управления. Далее правой кнопкой мыши наводим на ненужный элемент и в меню выбираем «Удалить».

Настройка подключения Windows XP

Процесс установки соединения почти не отличается от версии в Windows 7.

- Вначале нужно перейти в раздел сетевых подключений, для этого необходимо выполнить такую последовательность: «Панель управления» — «Сеть» — «Подключения к Интернету» — «Сетевые подключения».

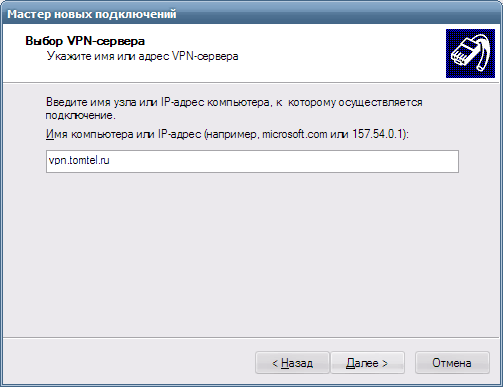

- В этом разделе нужно запустить «Мастер новых подключений». В его окне нужно отметить пункт «Подключиться к сети на рабочем месте», после этого нажмите «Далее».

- В новом окне отметьте пункт с «Подключением к виртуальной частной сети» через Интернет.

- Теперь нужно ввести имя для виртуальной сети, сюда можете вписывать любое название.

- В Windows XP поддерживалась функция предварительного подключения через телефонный номер. Здесь нужно отметить галочку с отменной предварительного подключения.

- Предпоследним пунктом нужно ввести адрес VPN-сервера и дать согласие на создание подключения.

Теперь подключение можно производить через меню сетей. Нужно лишь ввести пользователя и пароль для входа.

Рекомендуется, в заключение, провести такую же настройку свойств подключения, как на Windows 7.

Создание VPN-сервера

Данная инструкция действует на версиях от XP и выше. К сожалению, через стандартное средство создания виртуальных частных сетей можно подключить только одного пользователя в сессии.

- Откройте «Командную строку» через комбинацию клавиш + .

- Введите

ncpa.cplи перейдите по команде. - В открывшемся окне нужно нажать , в верхнем левом углу выберите файл «Новое входящее подключение…».

- Теперь нужно добавить пользователя, которому разрешается подключаться к VPN. В небольшом окне нужно придумать логин и пароль для входа. После создания новой учетной записи нажмите «Далее», отмечайте подключаться через Интернет.

- Теперь надо настроить IPv4 протокол, выберите его в списке и перейдите в .

- В данном меню можно снять отметки со всех остальных функций. Также можно настроить диапазон IP-адресов, которые смогут подключаться к серверу. По умолчанию стоит настройка по DHСP.

- Теперь нужно настроить роутер, через который раздается Интернет на компьютер. В зависимости от производителя меню настроек будет отличаться. Более подробно о настройках определенного роутера можно узнать у производителя.

- Нужно перенаправить все подключения с порта 1723 на созданный VPN-сервер, ему также нужно задать постоянный IP или создать доменное имя через бесплатные сервисы (DynDNS, Free DNS и т. п.).

Если не создать постоянный IP или доменное имя, то для подключения пользователя каждый раз придется менять адрес сервера.

На этом создание сервера заканчивается, теперь к нему можно подключить одного пользователя. Для входа используется логин и пароль из созданной ранее учетной записи.

VPN-сервер на Windows XP

Данная инструкция актуальна для настройки Windows 7, 8 и 10. В XP для настроек используется мастер настроек.

- В нем после выбора пункта создания нового входящего подключения перед пользователем откроется мастер настроек. В нем нужно выбрать последний пункт «Установить прямое подключение к другому компьютеру» и далее следовать указаниям мастера.

- В окне «Дополнительные параметры подключения» необходимо выбрать разрешение подключения к серверу.

- На этапе выбора устройства для входящих подключений можно пропустить выбор устройства, если используется модем или LPT (параллельный порт).

- В следующем окне выбираем «Разрешить виртуальные частные подключения (VPN)».

- Далее переходим к настройке пользователей.

В дальнейшем настройки пользователя и протокола IPv4 производятся, как на остальных версиях Windows.

Настройка подключения через Windows 8 и 10

VPN-подключение на Windows 8 стало более простым в использовании и осуществляется через небольшую программу. Она располагается в разделе «Сеть» — «Подключения» — «VPN».

VPN-подключение на Windows 10 и 8 настраивается не только через «Панель управления», но и через встроенную программу. В ней нужно указать название подключения, адрес сервера и данные для входа в систему.

После ввода данных сеть можно запустить из меню подключений. На этом вопрос, как создать VPN-подключение можно считать разобранным.

Как создать сервер VPN, ошибки

Если у пользователя имеются какие-либо неполадки при подключении к VPN, то об этом сообщает выплывающее окно с номером и описанием проблемы.

809

Ошибка 809 является наиболее часто встречающейся, она возникает при подключении через MikkroTik шлюз с протоколом L2TP.

Чтобы ее исправить, нужно выполнить 3 этапа настройки:

- Первоначально нужно проверить модем, который используется для соединения компьютеров. Как правило, им является Wi-Fi роутер, который раздает Интернет в помещении. Для работы с протоколами L2TP устройство должно уметь его обрабатывать. Если этого не происходит, то появится ошибка 809.

- Вторым этапом настройки VPN в Windows 10 для устранения 809 ошибки нужно в брандамауэре разрешить передачу данных через порты 500, 1701, 4500. Они используются для передачи зашифрованных данных. Без дополнительного правила Windows блокирует данные соединения, воспринимая их за вредоносные. Перейдите в брандмауэр в раздел «Правила для входящих подключений».

- Далее выберите раздел «Для порта» и в свойствах выставите значения, как на фото ниже. Далее повторить данные настройки, но для исходящих соединений.

Если после этих настроек ошибка 809 не устраняется, то нужно изменять реестр. Для этого используйте комбинацию клавиш + и введите regedit Далее перейдите в раздел HKEY_LOCAL_MACHINESystem CurrentControlSetServicesRasmanParameters. Далее создайте параметр DWORD с именем ProhibitIpSec и значением 1.

После этого перезагрузите ПК.

806

После настройки VPN Windows 8 может появиться ошибка 806. Она возникает при неправильной настройке сети или подключения сетевого кабеля.

Рассмотрим решение этих проблем:

- Перейдите в настройки изменения параметров адаптера.

- Далее создайте новое входящее подключение и в нем добавьте пользователя с подключением через Интернет.

- В свойствах подключения нужно выбрать протокол версии 4.

- Теперь нужно перейти в дополнительные настройки протокола TCP/IPv4 и снять галочку с «Использовать основной шлюз в удаленной сети».

- Теперь нужно в брандмауэре разрешить входящие соединения через порт TCP 1723 с разрешением протокола GRE.

- Также нужно на сервере установить постоянный IP и настроить передачу данных на порт 1723.

Таким образом, удаляемый сервер будет передавать все данный через этот порт и соединение не будет разрываться.

619

Ошибка 619 на Windows 7 возникает при неправильной настройки безопасности соединения VPN.

В большинстве случаев возникает при неправильном введении имени и пароля пользователя, но также может появиться при блокировки подключения фаерволом или при неправильной точки доступа. Если все введенные данные верны, то ошибка заключается в неправильной настройке безопасности. Их нужно сбросить:

- В свойствах VPN-подключения перейдите во вкладку безопасности и используйте рекомендуемые параметры.

- Также надо назначить пункт «требуется шифрование данных (иначе отключаться)». После этого требуется сохранить изменения и отключить компьютер для перезагрузки.

VPN-подключение позволяет надежно защищать все передаваемые данные. Благодаря дополнительным протоколам шифрования нежелательные лица не смогут просматривать информацию пересылаемую между пользователями и серверами. Главное правильно произвести настройку подключения к серверу.

Видео по теме

<center></center>

Хорошая реклама

В прошлых материалах мы уже коротко рассматривали типы VPN и обращали внимание на неоднозначность используемой терминологии, традиционно термином VPN называют клиент-серверные соединения, где кроме туннельного протокола применяются вспомогательные технологии для установления соединения и контроля его состояния, аутентификации пользователя, согласования параметров подключения и т.д. и т.п. Одним из таких протоколов является PPP.

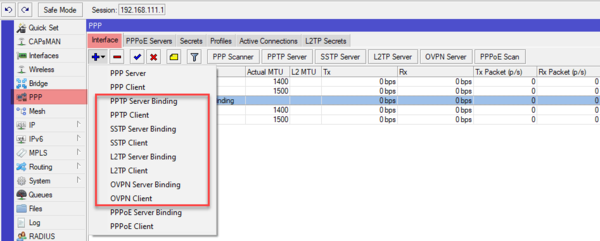

В рамках данной статьи мы будем рассматривать варианты настройки Mikrotik именно в качестве клиента для поддерживаемых типов VPN-серверов, оставив за кадром туннельные подключения (GRE, IP-IP, EoIP и т.д.). Для работы с этим типом соединений используется специальный раздел PPP, на закладке Interfaces которого можно добавить сетевой интерфейс для нужного типа VPN-клиента. Поддерживаются PPTP, L2TP, SSTP и OpenVPN подключения. Также в списке присутствуют устаревший PPP и PPPoE, который используется для организации доступа в интернет, в данном контексте эти протоколы интереса не представляют.

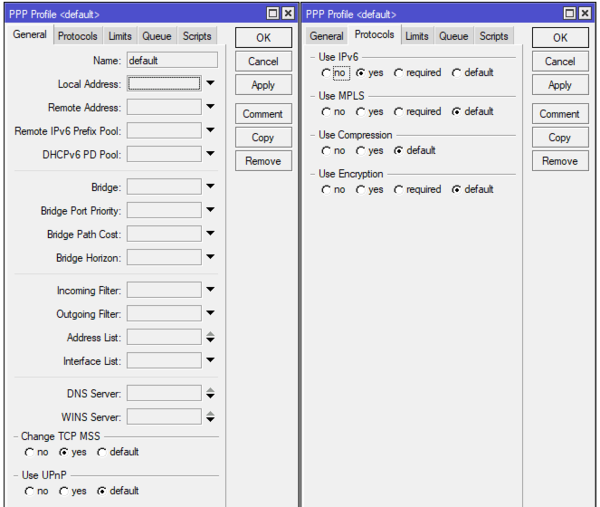

Означает ли это, что если мы выберем профиль default, то ваше соединение не будет шифроваться? Нет, если сервер использует шифрование и не допускает небезопасных подключений, то ваше соединение также будет зашифровано. Но вот если сервер разрешает небезопасные подключения, то клиент вполне может подключиться без шифрования, таким образом можно осуществить атаку с подменой сервера, когда вы получите незашифрованное подключение и не будете знать об этом. Поэтому если вам явно требуется шифрование канала всегда выбирайте профиль default-encryption.

Мы не советуем менять настройки в стандартных профилях, если вам нужно явно задать иные настройки подключения, то создайте собственный профиль. Также учтите, что опция Use Compression игнорируется для OpenVPN соединений, которые в реализации от Mikrotik не могут использовать сжатие трафика.

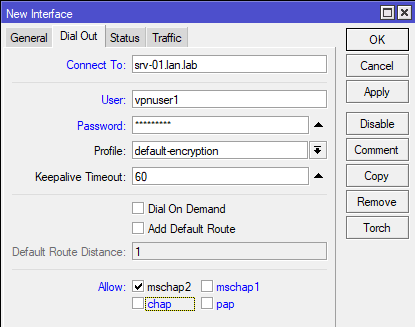

PPTP-клиент

Пожалуй, это самый простой в настройке тип соединений. Несмотря на то, что используемое в PPTP шифрование не является надежным, этот протокол продолжает широко использоваться благодаря низким накладным расходам и высокой скорости работы, например, для доступа в интернет.

Для настройки PPTP клиента добавьте интерфейс типа PPTP Client и перейдите на закладку Dial Out, где расположены сетевые настройки.

Опция Keepalive Timeout указывает время переподключения соединения в случае обрыва связи. Бытует мнение, что лучше делать это значение поменьше, мол быстрее будет переподключаться туннель. Но это не так, во-первых, при неполадках на сервере вы будете активно забивать канал и нагружать сервер служебным трафиком, а во-вторых, при кратковременных перебоях связи короткое время будет вызывать переподключение с обрывом всех соединений в канале, а большее значение позволит сохранить туннель. Особенно это актуально для мобильного интернета или беспроводных каналов.

Опция Add Default Route создаст маршрут по умолчанию через туннель, т.е. направит туда весь исходящий трафик, указывайте ее только в том случае, если данный туннель основной способ доступа в интернет.

Никаких иных особенностей и подводных камней здесь нет и если вы правильно указали настройки, то клиент должен будет без проблем подключиться к серверу.

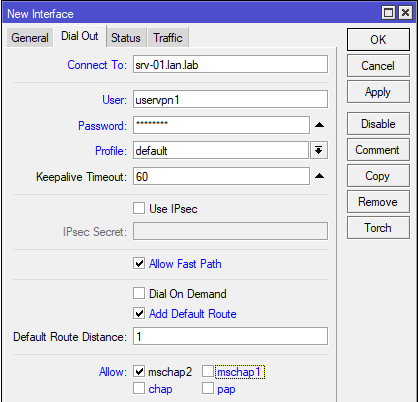

L2TP-клиент

Говоря про L2TP, обычно подразумевают L2TP/IPsec, потому как без шифрования данный протокол в корпоративной среде не используется. Но есть и исключения, некоторые провайдеры, например, Билайн, используют чистый L2TP без шифрования. В этом случае настройки подключения будут выглядеть так:

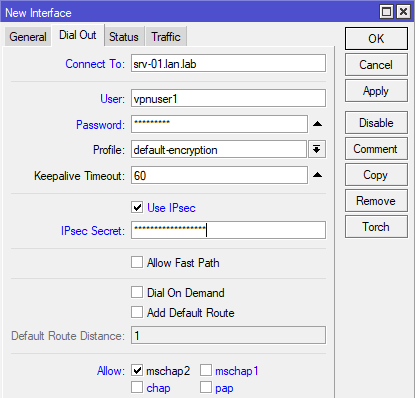

Для работы с L2TP/IPsec настройки будут немного иные, во-первых, используем профиль default-encryption и включаем использование IPsec установкой флага Use IPsec, при этом становится активным поле IPsec Secret, куда вводим предварительный ключ.

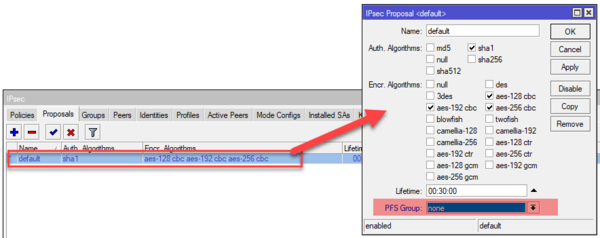

Вроде бы тоже ничего сложного в настройках L2TP/IPsec нет, но если вы попытаетесь подключиться к Windows Server, то у вас ничего не получится. В чем же дело? А дело в настройках IPsес, перейдем в IP — IPsec — Proposal и откроем настройку по умолчанию. Proposal или предложение IPsec содержит список алгоритмов защиты канала, которые устройство предлагает для установления соединения. Понятно, что для успешного установления канала поддерживаемые методы защиты должны совпадать.

Windows Server по умолчанию не поддерживает совершенную прямую секретность, поэтому PFS Group нужно выставить в состояние none, после чего соединение успешно установится.

Обратите внимание, что в данном случае мы изменили настройку по умолчанию, но в данном случае это оправдано. Настройки IPsec достаточно сложны и вряд-ли человек не имеющий опыта работы с данной технологией сможет все правильно настроить с первого раза. Но это изменение следует учитывать при создании других соединений, использующих IPsec и приводить настройки с обоих сторон к общему виду.

Хотя более правильным является создание своего предложения (Proposal) и политики (Police) для каждого соединения, но эта тема далеко выходит за рамки статьи.

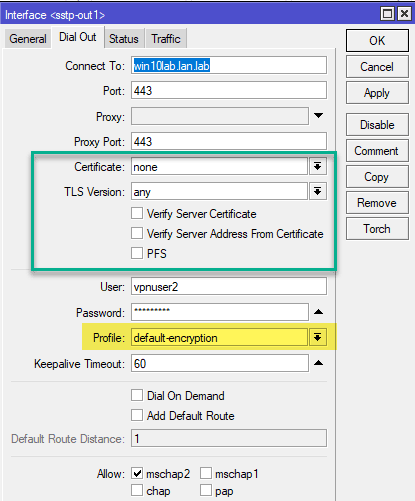

SSTP-клиент

Мы не будем останавливаться на уже описанных нами опциях, которые общие для всех видов коммутируемых подключений, а сосредоточимся на новых, свойственных именно этому типу VPN. SSTP относится к отдельной подгруппе SSL VPN, которые используют трафик практически не отличимый от HTTPS, что серьезно затрудняет выявление и блокирование таких туннелей.

На что следует обратить внимание при настройке? Давайте сначала посмотрим на окно настроек:

Также вспоминаем, что SSTP всегда использует шифрование канала, поэтому оно будет работать вне зависимости от выбранного профиля, в данном случае default и default-encryption будут работать одинаково.

Теперь перейдем к специфичным для протокола настройкам, которые мы обвели зеленой рамкой. Поле Certificate используется для указания клиентского сертификата в том случае, если сервер использует аутентификацию по сертификатам, в этом случае его потребуется загрузить на устройство и импортировать в разделе System — Certificates. Во всех остальных случаях в поле должно стоять none.

TLS Version указывает на допустимые к использованию версии TLS, однако это определяется сервером, но следует стараться использовать только протокол TLS 1.2, что позволяет исключить атаки с понижением протокола.

Опция Verify Server Certificate не является обязательной, но позволяет проверить подлинность сервера, исключая атаки типа человек посередине, для этого потребуется импортировать на Mikrotik сертификат центра сертификации (СА) выдавшего сертификат серверу.

Опция Verify Server Address From Certificate позволяет убедиться, что IP-адрес подключения соответствует адресу для имени, указанного в сертификате. Также не является обязательной, но позволяет дополнительно убедиться, что подключаетесь вы именно к тому серверу.

Установка флага в поле PFS включает совершенную прямую секретность, но эта опция должна поддерживаться со стороны сервера.

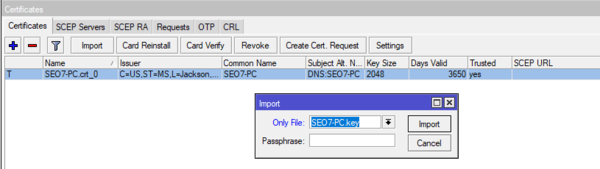

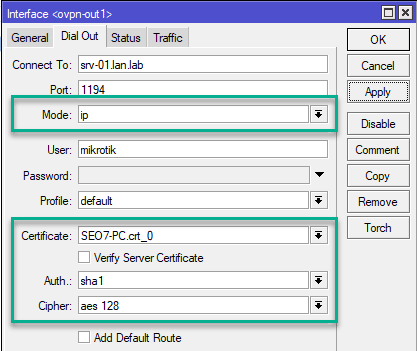

OpenVPN-клиент

Реализация OpenVPN в Mikrotik вызывает много нареканий, так как сводит на нет все сильные стороны данной технологии и делает ощутимыми слабые. OVPN-клиент не поддерживает сжатие данных и работу по протоколу UDP, если первое не столь значимо на современных каналах, то OpenVPN поверх TCP имеет очень большие накладные расходы и вызывает как повышенную нагрузку на оборудование, так и плохую утилизацию канала. Поэтому от использования OpenVPN на Mikrotik по возможности следует отказаться.

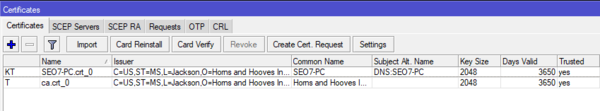

Обычно комплект для подключения OpenVPN клиента составляют сертификат СA, сертификат и закрытый ключ клиента, конфигурационный файл. Нам понадобятся только сертификат и ключ клиента, а если мы хотим проверять подлинность сервера, то еще и сертификат CA, но он не является обязательным для настройки подключения.

Прежде всего загрузим сертификаты и ключи на Mikrotik, затем перейдем в System — Certificates и импортируем сертификат клиента. Он появится в списке сертификатов и напротив него будет буква T, что обозначает trusted, т.е. устройство доверяет этому сертификату. Затем импортируем ключ, здесь важно соблюдать именно эту последовательность, сначала сертификат, потом ключ.

Теперь рассмотрим поближе окно настроек подключения, адрес подключения и порт не должны вызвать затруднений, а вот остальные опции нуждаются в пояснении, значимые мы выделили зеленой рамкой.

Mode задает режим работы канала, в терминах OpenVPN ip — это tun (L3), а ethernet — это tap (L2), следует помнить, что режим работы определяется сервером. В поле Certificate укажите импортированный сертификат клиента. Опции Auth и Cipher указывают на используемые сервером криптографические алгоритмы для аутентификации и шифрования, если вы укажете отличные от указанных в конфигурации сервера — то соединение установить не удастся. Если алгоритм аутентификации явно не указан в конфигурации сервера, то по умолчанию используется SHA1.

При настройке OpenVPN клиента на Mikrotik следует помнить, что сервер должен поддерживать соединения по протоколу TCP, без сжатия и TLS-аутентификации, в противном случае подключиться к серверу не удастся.

Опция Verify Server Certificate позволяет проверить подлинность сертификата сервера, что защищает от атак типа человек посередине, но требует импорта сертификата CA сервера.

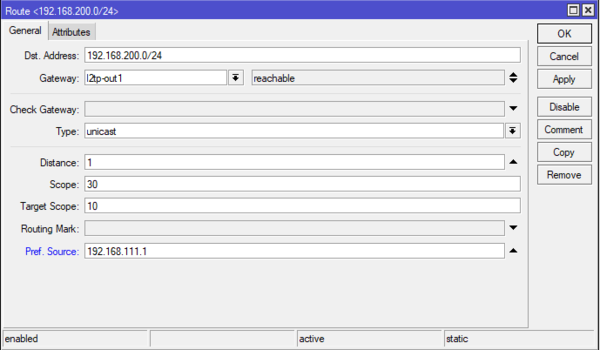

Маршрутизация

Если VPN соединение используется для доступа к корпоративной сети или предназначено для связи сетей, то вам потребуется указать маршруты для правильной пересылки пакетов. Так если мы хотим получить доступ к сети за VPN-севером, то нам потребуется создать маршрут к этой сети, указав в качестве шлюза интерфейс нашего VPN-клиента, например так:

Отдельного внимания заслуживает опция Pref. Source, которая не является обязательной, но ее следует указывать, если роутер обслуживает несколько сетей, в ней указывается адрес, с которого роутер будет посылать пакеты по указанному маршруту. Без ее указания доступ роутера к ресурсам удаленных сетей может оказаться невозможным (как и удаленных сетей к нему), на работу клиентов в сетях это не влияет. В качестве значения следует указать адрес, принадлежащий той сети, к которой имеется маршрут с противоположной стороны (т.е. сети за сервером).

Используемые источники:

- https://lifehacker.ru/kak-podnyat-vpn/

- https://ustanovkaos.ru/instrument/nastrojka-vpn-windows-10.html

- https://interface31.ru/tech_it/2019/09/nastroyka-vpn-soedineniya-v-routerah-mikrotik.html

Установка OpenVPN в Ubuntu

Установка OpenVPN в Ubuntu

Windows Server версий 2008/2012: инструкция по настройке OpenVPN

Windows Server версий 2008/2012: инструкция по настройке OpenVPN

Как настроить OpenVPN на Windows 10

Как настроить OpenVPN на Windows 10

Настройка шлюза на базе Pfsense. Часть 1

Настройка шлюза на базе Pfsense. Часть 1 OpenVPN на Android: прозрачное переключение между WiFi и «Мобильными данными» без разрыва соединений

OpenVPN на Android: прозрачное переключение между WiFi и «Мобильными данными» без разрыва соединений Настройка L2TP Клиента на MikroTik

Настройка L2TP Клиента на MikroTik Как установить и настроить OpenVPN клиент

Как установить и настроить OpenVPN клиент