Содержание

Всем привет! Сейчас мы с Вами рассмотрим два варианта установки и удаления файлового сервера в операционной системе Windows Server 2016, а именно традиционного с использованием графического инструмента, т.е. «Мастера добавления ролей и компонентов», и продвинутого с использованием Windows PowerShell.

Опытны системные администраторы, конечно же, знают что такое файловый сервер (File Server) и в целом файловые службы (File Services) Windows Server, а также как устанавливать, настраивать и удалять данную роль, но начинающие сисадмины в небольших компаниях многого не знают и ограничиваются простым предоставлением общего доступа к папкам. Но так как файловые службы Windows Server имеют гораздо больше возможностей, сегодня я кратко опишу их и покажу на примере процесс установки и удаления некоторых компонентов, входящих в состав файловых служб (забегая вперед, скажу, что это будет «Файловый сервер», «Диспетчер ресурсов файлового сервера» и «Средства диспетчера ресурсов файлового сервера»).

Содержание

Что такое файловые службы и службы хранилища в Windows Server 2016?

Файловые службы и службы хранилища – это технологии, с помощью которых можно предоставлять общий доступ к файлам и папкам, управлять общими ресурсами и контролировать их, осуществлять репликацию файлов, обеспечивать быстрый поиск файлов, а также предоставлять доступ для клиентских компьютеров UNIX.

Для реализации и использования всего вышеперечисленного в роль «Файловые службы и службы хранилища» Windows Server 2016 входит достаточно большое количество компонентов и инструментов управления, и сейчас давайте, перечислим и рассмотрим их.

Компоненты и функции входящие в файловые службы в Windows Server 2016

- Службы хранения — это набор функций по управлению хранением, которые установлены по умолчанию и не могут быть удалены;

- Файловый сервер — предоставляет пользователям доступ к файлам на данном сервере из сети и управляет файловыми ресурсами общего доступа;

- Дедупликация данных – технология позволяющая экономить место на диске за счет хранения на томе только одной копии идентичных данных;

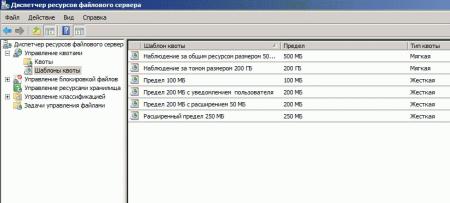

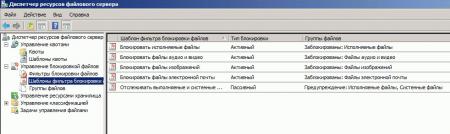

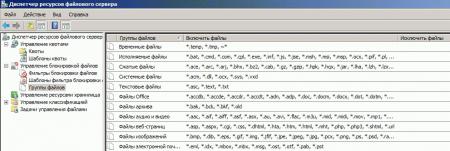

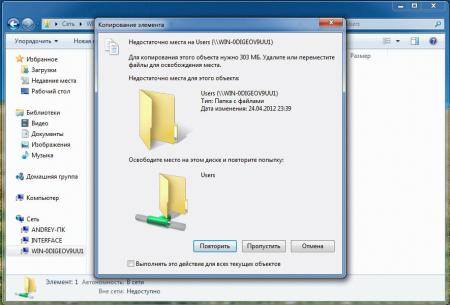

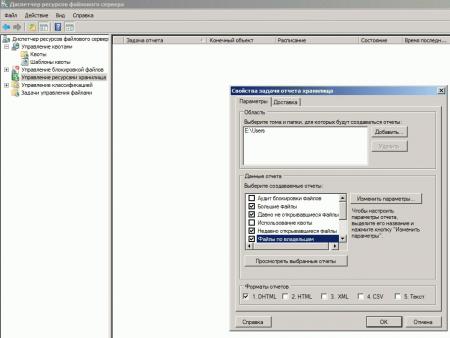

- Диспетчер ресурсов файлового сервера — позволяет управлять файлами и папками на файловом сервере, создавать отчеты хранилища, планировать задачи управления файлами, классифицировать файлы и папки, настраивать квоты папок и определять политику блокировки файлов;

- Поставщик целевого хранения iSCSI (аппаратные поставщики VDS и VSS) – позволяет приложениям на сервере, подключенным к целям iSCSI, выполнять теневое копирование томов на виртуальных дисках iSCSI. Он также дает возможность управления виртуальными дисками iSCSI с помощью старых приложений, для которых требуется аппаратный поставщик службы виртуальных дисков (VDS);

- Пространство имен DFS – с помощью данной технологии можно объединять общие папки, находящиеся на разных серверах в одно или несколько логически структурированных пространств имен. Для пользователей пространство имен выглядит как единый файловый ресурс с рядом вложенных папок, но на самом деле оно может состоять из множества общих папок, которые расположены на разных серверах;

- Рабочие папки — предоставляют пользователям возможность использования рабочих файлов с разных компьютеров, в том числе и с личных. В таких папках можно хранить свои файлы, синхронизировать их и получать к ним доступ из сети;

- Репликация DFS – это механизм репликации данных между несколькими серверами, позволяющий синхронизировать папки через подключение к локальной или глобальной сети. Данная технология использует протокол удаленного разностного сжатия (RDC) для обновления только той части файлов, которая была изменена с момента последней репликации;

- Сервер для NFS – эта технология позволяет серверу использовать файлы совместно с компьютерами на базе UNIX и другими компьютерами, которые используют протокол сетевой файловой системы (NFS).

- Сервер целей iSCSI – предоставляет службы и средства управления конечными устройствами iSCSI;

- Служба BranchCache для сетевых файлов – данная служба обеспечивает поддержку BranchCache на текущем сервере. BranchCache – это технология, которая оптимизирует пропускную способность глобальной сети (WAN). Основана она на следующем механизме, после того как клиентский компьютер запрашивает и получает данные из главного офиса, содержимое кэшируется в филиале, остальные компьютеры этого филиала могут получать данные локально, т.е. нет необходимости заново загружать их с сервера главного офиса по глобальной сети;

- Служба агента VSS файлового сервера — позволяет выполнять теневое копирование томов для приложений, которые хранят файлы данных на этом файловом сервере.

Средства администрирования файловых служб Windows Server 2016

Ранее мы рассмотрели роли Windows Server 2016 входящие в состав файловых служб, но всеми этими ролями необходимо управлять и для этих целей нам на помощь приходят «Компоненты» Windows Server, а именно «Средства администрирования ролей». В состав средств администрирования файловых служб Windows Server 2016 входят:

- Службы для средств управления NFS – добавляют оснастку NFS и такие команды как: Nfsadmin, Showmount, Rpcinfo;

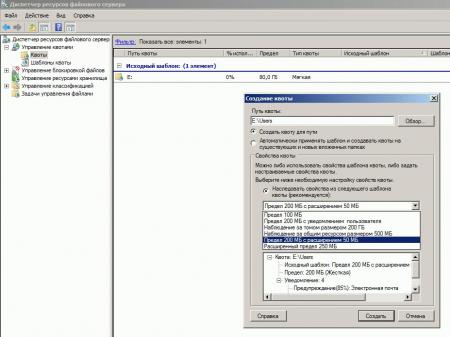

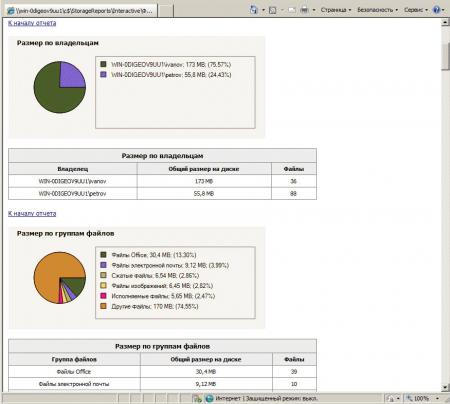

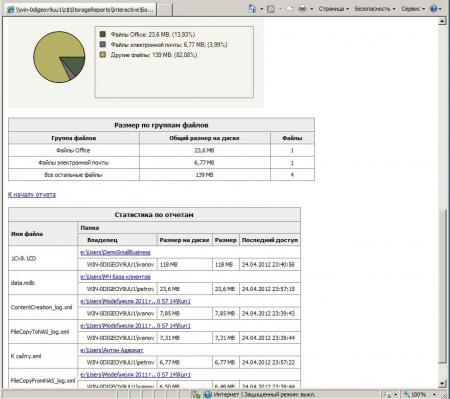

- Средства диспетчера ресурсов файлового сервера – добавляют оснастку «Диспетчер ресурсов файлового сервера», а также команды: Dirquota, Filescrn, Storrept. Эти средства позволяют сисадминам отслеживать и контролировать объемы и типы данных, хранящихся на файловых серверах, а также управлять ими. Например, администраторы могут задавать квоты для папок и томов, т.е. ограничения в размерах, определять политику блокировки файлов, другими словами Вы можете указать только те типы файлов, которые Вы считаете безопасными и нужными, например, исключить возможность хранения файлов EXE. Для отслеживания и контроля средства диспетчера ресурсов файлового сервера позволяют генерировать подробные отчеты хранилища;

- Средства управления DFS – включает оснастку «Управление DFS», «Службы репликации DFS», командлеты Windows PowerShell для пространств имен DFS, а также утилиты DfsUtil, DfsCmd, DfsDiag, DfsrAdmin и DfsrDiag.

Установка и удаление роли файлового сервера в Windows Server 2016

Для примера давайте рассмотрим ситуацию, когда Вам необходимо развернуть файловый сервер для предоставления пользователям общего доступа к файлам и папкам, а также осуществлять контроль использования ресурсов на данном файловом сервере.

Для решения данной задачи мы установим два компонента входящих в роль файловых служб, а именно «Файловый сервер» и «Диспетчер ресурсов файлового сервера», а также для эффективного контроля имеющиеся ресурсов установим «Средства диспетчера ресурсов файлового сервера».

Процесс установки и удаления роли файлового сервера мы будем рассматривать на примере операционной системы Windows Server 2016, и как я уже сказал ранее, мы разберем два варианта: первый с использованием мастера, и второй с использованием Windows PowerShell.

Установка файлового сервера с помощью мастера

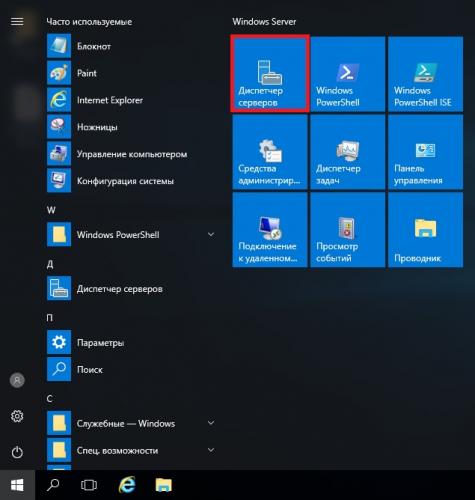

Запускаем «Диспетчер серверов», например, из меню пуск.

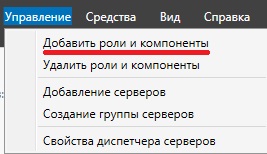

После этого запускаем «Мастер добавления ролей и компонентов», для этого выбираем пункт меню «Управление ->Добавить роли и компоненты».

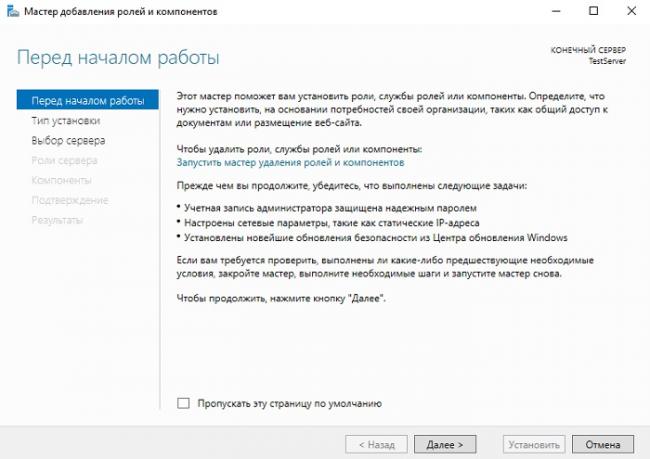

На первом окне мастера сразу нажимаем «Далее».

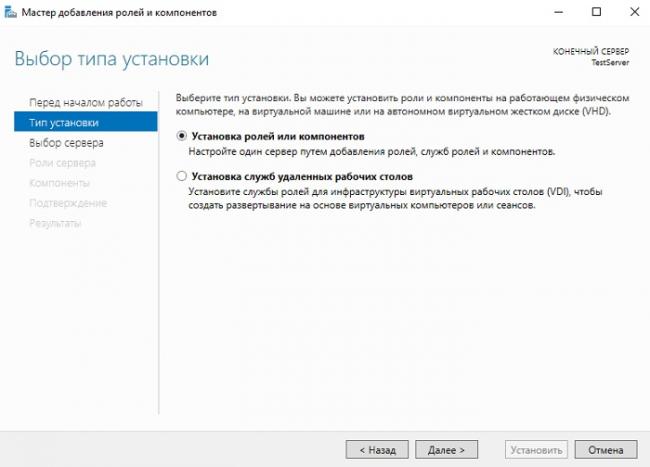

Затем выбираем тип «Установка ролей или компонентов», жмем «Далее».

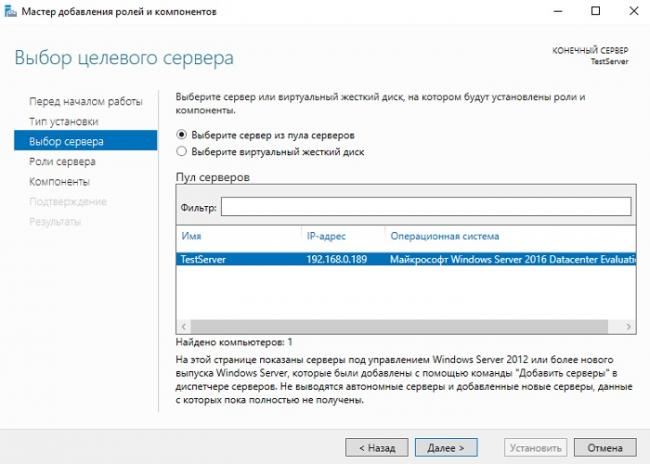

Если у Вас несколько серверов выбирайте нужный, у меня он всего один, поэтому я сразу жму «Далее».

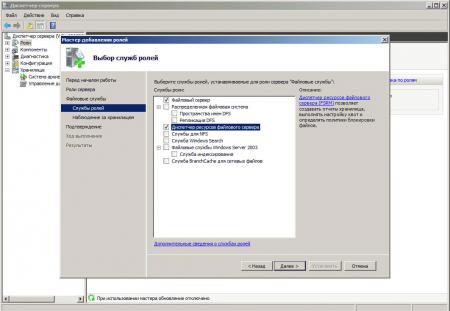

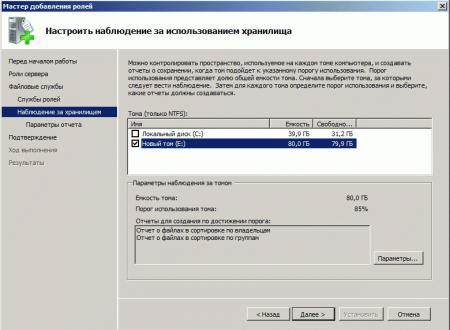

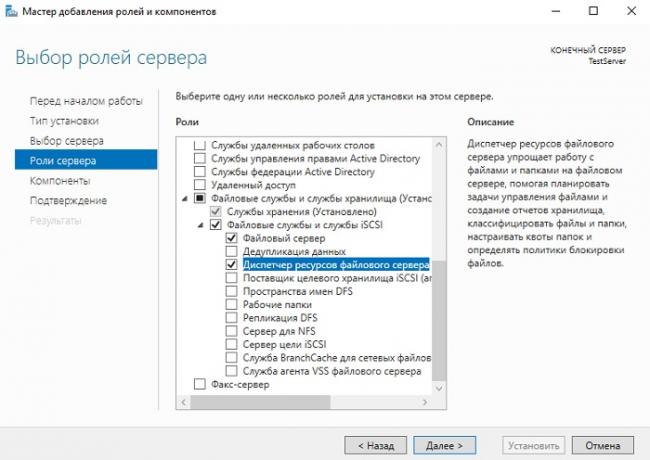

И вот, наконец, мы дошли до выбора ролей. Находим раздел «Файловые службы и службы хранилища» и ставим галочки напротив ролей, которые нужно установить, в нашем случае это «Файловый сервер» и «Диспетчер ресурсов файлового сервера».

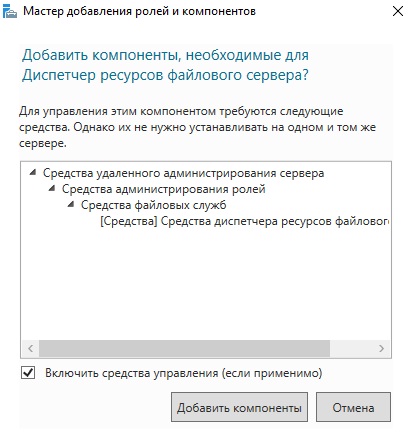

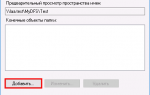

После того как Вы поставите галочку напротив роли «Диспетчер ресурсов файлового сервера» у Вас появится окно, в котором Вам предложат сразу выбрать компонент управления данной ролью, т.е. «Средства диспетчера ресурсов файлового сервера», а нам как раз нужен этот компонент, поэтому жмем кнопку «Добавить компоненты».

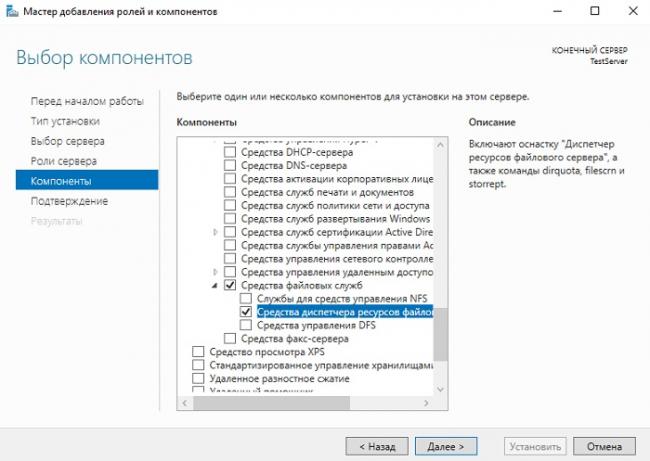

Необходимые роли выбраны, теперь жмем «Далее», в итоге мастер перейдет к выбору компонентов, но нужный нам компонент уже будет отмечен (в разделе средства удаленного администрирования сервера), поэтому мы сразу можем нажимать «Далее».

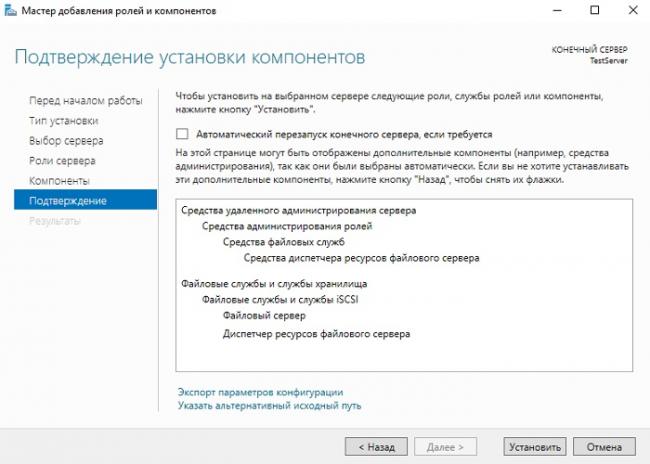

Все готово для установки, проверяем и подтверждаем параметры установки, а именно правильность выбора ролей и компонентов, жмем «Установить».

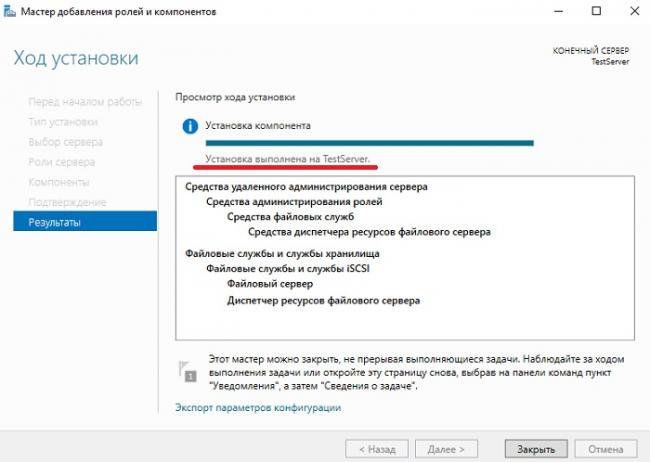

Процесс установки будет завершен, когда появится соответствующее сообщение.

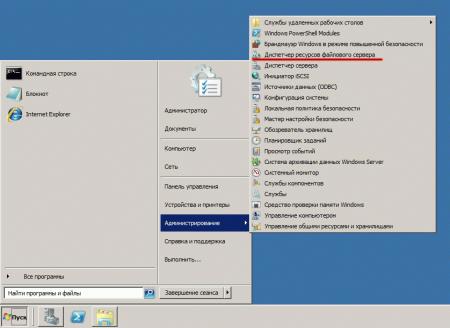

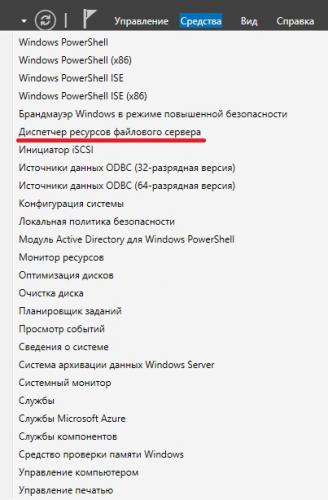

После установки Вы можете предоставлять общий доступ к файлам и папкам на данном сервере, а также с помощью «Диспетчера ресурсов файлового сервера» настраивать квоты, блокировки файлов, создавать и генерировать отчеты, данную оснастку можно запустить, например, из меню диспетчера серверов «Средства».

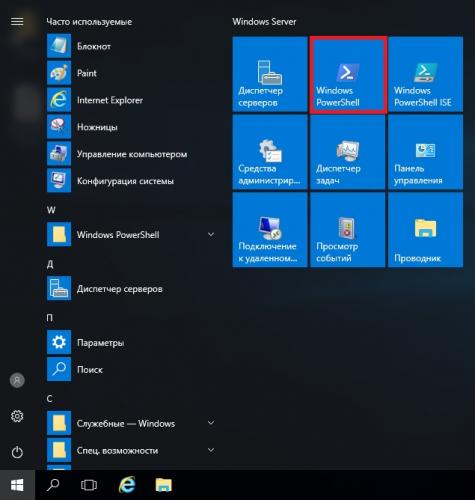

Установка файлового сервера с помощью Windows PowerShell

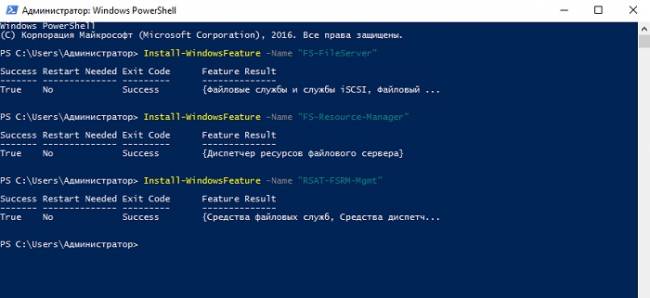

В Windows PowerShell для установки ролей и компонентов есть специальный командлет Install-WindowsFeature, именно его мы и будем использовать. Запускаем оболочку Windows PowerShell и выполняем следующие команды.

Для установки файлового сервера

Install-WindowsFeature -Name "FS-FileServer"

Для установки «Диспетчера ресурсов файлового сервера»

Install-WindowsFeature -Name "FS-Resource-Manager"

Для установки компонента «Средства диспетчера ресурсов файлового сервера»

Install-WindowsFeature -Name "RSAT-FSRM-Mgmt"

Все, установка завершена, мы только что установили файловый сервер, диспетчер ресурсов файлового сервера и средства диспетчера ресурсов файлового сервера.

Удаление файлового сервера с помощью мастера

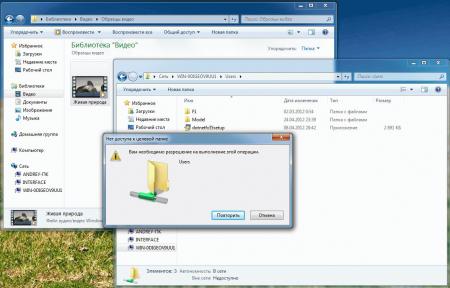

Перед удалением файлового сервера необходимо убрать общий доступ со всех файлов и папок, иначе удалить не получится, в самом начале процесса возникнет ошибка.

Примечание!После удаления файлового сервера требуется перезагрузка сервера.

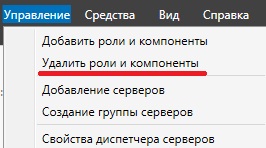

Запускаем диспетчер серверов и в меню «Управление» выбираем «Удалить роли и компоненты».

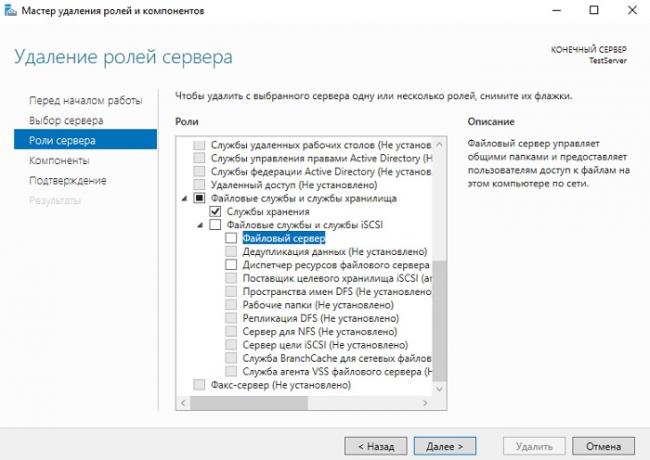

В итоге запустится «Мастер удаления ролей и компонентов», где Вы делаете практически то же самое, что и при установке, только мы не ставим галочки, а наоборот убираем их, после того как Вы уберете галочку с «Диспетчера ресурсов файлового сервера», Вам также сразу предложат удалить компонент «Средства диспетчера ресурсов файлового сервера». Затем жмем «Далее», если хотим удалить еще какие-нибудь компоненты, то также снимаем галочки, и снова жмем «Далее».

На заключительном шаге мастера проверяем выбранные роли и компоненты, и жмем «Удалить». После завершения процесса удаления, как я уже говорил, перезагружаем сервер.

Удаление файлового сервера с помощью Windows PowerShell

Для того чтобы удалить файловый сервер с помощью Windows PowerShell, запускаем оболочку PowerShell и выполняем перечисленные ниже команды. В данном случае нам также сначала необходимо убрать общий доступ со всех файлов и папок и не забывать о том, что после удаления нам нужно будет перезагрузить сервер.

Для удаления компонента «Средства диспетчера ресурсов файлового сервера»

Uninstall-WindowsFeature -Name "RSAT-FSRM-Mgmt"

Для удаления «Диспетчера ресурсов файлового сервера»

Uninstall-WindowsFeature -Name "FS-Resource-Manager"

Для удаления «Файлового сервера»

Uninstall-WindowsFeature -Name "FS-FileServer"

На этом у меня все, пока!

В итоге, на Powershell был написан скрипт для сбора данных через Get-Acl и последующего автоматического формирования отчета по форме, согласованной со службой безопасности. Но сразу всплыл ряд минусов:

-

Слишком неудобно каждый раз запускать скрипт и часами ждать, пока сформируется матрица доступов;

-

Не подошел вариант ведения учета в виде бумажных заявок. Главным образом, из-за отсутствия механизма автоматического поиска;

- Использование разных систем для ведения учета чревато дополнительной работой по периодической проверке и обновлению данных.

Лучшим решением проблемы стала организация структурированной системы доступов на основе ресурсных групп.

Обычно администраторами применяются два метода предоставления доступа:

-

Непосредственно учетной записи пользователя. Если не вести подробный протокол назначения прав, то быстро возникнет неразбериха;

- Права на группу ролевого доступа. Тот же недостаток, что и в предыдущем случае. К тому же, без протокола назначения прав сложно понять, используется ли конкретная группа кем-нибудь, или может быть удалена.

В качестве альтернативного и более удобного варианта можно использовать модель ресурсных групп. Это обычные группы безопасности, которые отвечают следующим требованиям:

-

Предоставляют права доступа только к одному сетевому ресурсу или подкаталогу, которые могут иметь несколько групп доступа с разными правами;

-

Могут быть вложенными;

- При необходимости предоставляют права только к каталогам. Желательно избегать назначения прав на отдельные файлы.

Нарушение этих требований разрушит всю концепцию структурированной системы доступов.

На первый взгляд, система доступов на основе ресурсных групп избыточна и требует дополнительных манипуляций при создании общих сетевых ресурсов и подкаталогов с собственными правами. Но все это компенсируется простотой управления правами и возможностью делегирования полномочий ответственным сотрудникам без административных прав на сервере или в домене.

За годы использования такой системы я ни разу не пожалел о потраченном на подготовку времени. Теперь можно в любой момент посмотреть членство пользователя в группах и сразу определить, куда у него есть доступ.

Структурированная система доступов ориентирована на файловые серверы Windows, но без проблем может быть адаптирована и под другие ОС.

Структурированная система доступов на основе ресурсных групп — это не вариация на тему ролевого доступа, а его важный элемент

Доступ к общему сетевому ресурсу или подкаталогу предоставляется только соответствующим ресурсным группам — локальным «Administrators» и “System”. Каждый общий каталог должен рассматриваться как корень дерева, в котором все доступы наследуются подкаталогами от родительской папки. Права доступа на подкаталог могут быть предоставлены независимо от прав на родительский каталог. Я буду иллюстрировать основные идеи на примере собственного сервера и его структуры папок.

Если нужно на каком-то подуровне отключить наследование или установить запрет доступа – значит, с точки зрения информационной безопасности, структура каталогов выбрана неверно. Информация ограниченного доступа не должна размещаться на ресурсе с более широким доступом из-за риска ее компрометации.

Глубина вложений каталогов на файловом сервере может быть произвольной. Но если часто приходится выдавать права на подкаталоги ниже 3 – 5 уровня, то такая структура станет перегруженной и потребует оптимизации.

Имя нового файлового сервера «FILESRV1». На файловом сервере в корне диска для данных создан каталог с именем “Shares”. Отключено наследование прав доступа от родительского каталога и ограничен доступ

Открываемые в общий доступ каталоги будут создаваться только в папке «Shares». Имя такого каталога должно совпадать с соответствующим именем общего файлового ресурса – например, “Public”.

Для упорядоченного размещения данных в Active Directory создана структура организационных единиц «…GroupsShares…». Организационные единицы создаются для каждого файлового сервера и общего файлового ресурса. Для подкаталогов организационные единицы не создаются

Для примера я создал следующие ресурсные группы:

-

FILESRV1-Public

-

FILESRV1-Public-R

-

FILESRV1-Public-W

-

FILESRV1-Public-Новости-2016-R

- FILESRV1-Public-Новости-2016-W

Последние две нужны для предоставления отдельным сотрудникам расширенных прав на каталог «2016».

Теперь нужно включить все это в состав группы «FILESRV1-Public»

В организационной единице с именем общего файлового ресурса создаются группы безопасности:

-

«имя_сервера-имя_общего_файлового_ресурса» для просмотра дерева каталогов без доступа к данным;

-

«имя_сервера-имя_общего_файлового_ресурса-R» для доступа к данным с правами чтения;

- «имя_сервера-имя_общего_файлового_ресурса-W» для доступа к данным с правами на чтение и запись.

Эти группы обязательны для всех общих файловых ресурсов, в поле «описание» стоит указывать реальный сетевой путь.

Если нужно предоставить права, начинающиеся с имени подкаталога, то в организационной единице общего файлового ресурса создаются две группы безопасности:

-

«имя_сервера-имя_общего_файлового_ресурса-цепочка_имен_каталогов_разделенных_тире-R»

- «имя_сервера-имя_общего_файлового_ресурса-цепочка_имен_каталогов_разделенных_тире-W»

Когда выдаете права, отличные от «только чтение» или “чтение и запись”, то вместо суффикса “R” или “W” используйте другую букву. Группы безопасности с особыми правами создаются только для тех каталогов, где это реально необходимо.

Предложенные правила именования ресурсных групп позволяют уже по их именам определить каталог, к которому предоставляется доступ. Создаваемые группы нужно включать в состав общей группы с правами только на просмотр дерева каталогов.

Для предоставления доступа по сети лучше выдавать права к общим ресурсам группе «Authenticated Users», но можно использовать и “Domain Users” или “Everyone”. Разрешения на уровне файловой системы не позволяют получить несанкционированный доступ к данным без явного разрешения.

На уровне файловой системы к каталогу «Public» предоставлены соответствующие права доступа для групп

Аналогично установлены права доступа для каталога «2016»

Никаких дополнительных действий с каталогом «Новости» выполнять не требуется

Теперь члены групп «FILESRV1-Public-Новости-2016-R» и “FILESRV1-Public-Новости-2016-W” получат доступ только к папке “2016”, а пользователи из “FILESRV1-Public-R” и “FILESRV1-Public-W” – к общему сетевому ресурсу “FILESRV1Public” и всем его подкаталогам.

Конечно, при создании ресурсов масса времени уходит на подготовку, но зато мы получаем следующие преимущества:

-

Освобождаем себя от постоянных работ по предоставлению доступа с помощью делегирования этих функций ответственным сотрудникам;

- Можем в любое время посмотреть, какими правами и на какие папки обладает пользователь.

Даже если сейчас ваш файловый сервер похож скорее на большую флешку, то через 2 — 3 года он вполне может превратиться в традиционную «файлопомойку» со всеми вытекающими проблемами.

Если вы знаете более простые методики организации и контроля прав доступа – обязательно делитесь опытом в комментариях.

- https://info-comp.ru/sisadminst/558-install-file-server-on-windows-server.html

- https://habr.com/post/311124/

- https://interface31.ru/tech_it/2012/04/faylovyy-server-na-windows-server-r2-novyy-staryy-znakomyy.html

Файловый сервер на базе Windows Server 2016 Шаг [1] Установка и настройка файлового сервера, DFS Namespace и квот

Файловый сервер на базе Windows Server 2016 Шаг [1] Установка и настройка файлового сервера, DFS Namespace и квот

Установка и настройка Windows Hyper-V Server 2016

Установка и настройка Windows Hyper-V Server 2016

Как обеспечить производительность баз данных Microsoft SQL Server, размещаемых в облаке

Как обеспечить производительность баз данных Microsoft SQL Server, размещаемых в облаке

Как настроить Distributed File System (DFS) и Replication в Active Directory

Как настроить Distributed File System (DFS) и Replication в Active Directory Резервное копирование системы Server 2012 R2

Резервное копирование системы Server 2012 R2 Установка и настройка Microsoft SQL Server Express

Установка и настройка Microsoft SQL Server Express Проблема с лицензией Windows Server 2019 RDS

Проблема с лицензией Windows Server 2019 RDS