Содержание

news.detail : ajax-tape !!! —> AndroidВзломХакерыСоветы —>

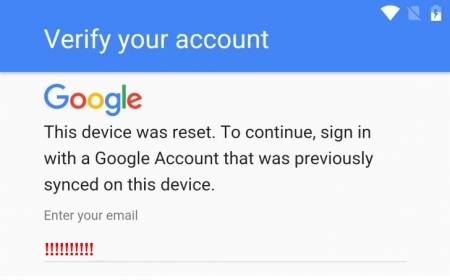

В Android версии 5.1 и выше используется технология Factory Reset Protection, которая препятствует сбросу смартфона или планшета к заводским настройкам без ввода пароля от аккаунта, к которому привязано устройство. Это довольно полезная функция, ведь вы можете быть уверены, что даже если вы потеряете свой гаджет, нашедший не сможет им воспользоваться, и всё, что ему придётся сделать — выкинуть его, сдать на запчасти или попытаться вернуть вам. Но бывают и такие случаи, когда смартфон был приобретён честным путём, продан, но пароль от аккаунта неизвестен неизвестен новому владельцу и не восстанавливается. Как быть в этом случае? Factory Reset Protection можно обойти почти на всех устройствах, в том числе тех, на которых производителем установлена дополнительная защита. Общая схема обхода этой защиты такая: 1. Включите устройство и перейдите на страницу подключения к сети Wi-Fi. 2. Выберите сеть, к которой сможете подключиться. 3. После подключения появится строка для написания аккаунта Google. 4. Выберите голосовую клавиатуру, но ничего не произносите. 5. Появится ошибка и иконка с планетой (настройки голосового ввода). 6. Выберите Google Now — откроется окно с информацией об этой функции. 7. Откажитесь от просмотра этой информации, после чего откроется строка поиска. 8. Впишите «Настройки» или Settings — запустятся системные настройки с возможностью сброса аккаунта. 9. Выполните сброс — смартфон перезагрузится, после чего вы сможете войти в него с другим аккаунтом.

В Android версии 5.1 и выше используется технология Factory Reset Protection, которая препятствует сбросу смартфона или планшета к заводским настройкам без ввода пароля от аккаунта, к которому привязано устройство. Это довольно полезная функция, ведь вы можете быть уверены, что даже если вы потеряете свой гаджет, нашедший не сможет им воспользоваться, и всё, что ему придётся сделать — выкинуть его, сдать на запчасти или попытаться вернуть вам. Но бывают и такие случаи, когда смартфон был приобретён честным путём, продан, но пароль от аккаунта неизвестен неизвестен новому владельцу и не восстанавливается. Как быть в этом случае? Factory Reset Protection можно обойти почти на всех устройствах, в том числе тех, на которых производителем установлена дополнительная защита. Общая схема обхода этой защиты такая: 1. Включите устройство и перейдите на страницу подключения к сети Wi-Fi. 2. Выберите сеть, к которой сможете подключиться. 3. После подключения появится строка для написания аккаунта Google. 4. Выберите голосовую клавиатуру, но ничего не произносите. 5. Появится ошибка и иконка с планетой (настройки голосового ввода). 6. Выберите Google Now — откроется окно с информацией об этой функции. 7. Откажитесь от просмотра этой информации, после чего откроется строка поиска. 8. Впишите «Настройки» или Settings — запустятся системные настройки с возможностью сброса аккаунта. 9. Выполните сброс — смартфон перезагрузится, после чего вы сможете войти в него с другим аккаунтом. Ещё один способ: 1. Включите устройство и перейдите на страницу подключения к сети Wi-Fi. 2. Выберите сеть, к которой сможете подключиться. 3. Вызовите клавиатуру нажатием на текстовое поле ввода пароля. 4. Удерживайте долго одну из клавиш на клавиатуре: пробел, смена языка, иконка пальца, значок символов и т.д. При удержании одной из кнопок выскочит контекстное меню с выбором языка или перехода на страницу настройки клавиатуры. 5. Если перехода на страницу настройки не было, а выпало меню с выбором языков, нажмите «настроить раскладку», после чего откроются настройки клавиатуры. 6. В настройках клавиатуры откройте раздел «Справка» или подобный. 7. Нажмите на кнопку «Недавние» — отобразится поиск. 8. В строке поиска напишите «настройки» 9. Выберите приложение «Настройки» 10. Перейдите в «Восстановление и сброс». 11. Отметьте галочкой «Удалить аккаунт», остальное оставьте как есть. 12. Нажмите «сбросить». 13. Происходит перезагрузка и сброс, после чего смартфон окажется отвязан от аккаунта. В конкретных моделях устройств реализована собственная защита от сброса к заводским настройкам, но и её, как правило, можно обойти. Инструкции по взлому можно найти на тематических ресурсах вроде XDA-Dev и 4PDA.

Ещё один способ: 1. Включите устройство и перейдите на страницу подключения к сети Wi-Fi. 2. Выберите сеть, к которой сможете подключиться. 3. Вызовите клавиатуру нажатием на текстовое поле ввода пароля. 4. Удерживайте долго одну из клавиш на клавиатуре: пробел, смена языка, иконка пальца, значок символов и т.д. При удержании одной из кнопок выскочит контекстное меню с выбором языка или перехода на страницу настройки клавиатуры. 5. Если перехода на страницу настройки не было, а выпало меню с выбором языков, нажмите «настроить раскладку», после чего откроются настройки клавиатуры. 6. В настройках клавиатуры откройте раздел «Справка» или подобный. 7. Нажмите на кнопку «Недавние» — отобразится поиск. 8. В строке поиска напишите «настройки» 9. Выберите приложение «Настройки» 10. Перейдите в «Восстановление и сброс». 11. Отметьте галочкой «Удалить аккаунт», остальное оставьте как есть. 12. Нажмите «сбросить». 13. Происходит перезагрузка и сброс, после чего смартфон окажется отвязан от аккаунта. В конкретных моделях устройств реализована собственная защита от сброса к заводским настройкам, но и её, как правило, можно обойти. Инструкции по взлому можно найти на тематических ресурсах вроде XDA-Dev и 4PDA. Как обойти защиту от сброса к заводским настройкам в Android N. Еще со времен выпуска в свет операционной системы Android 5.1 компания Google ввела в неё защиту от сброса к заводским настройкам, что по её мнению должно было защитить украденные или утерянные смартфоны и планшеты от использования новыми владельцами.

Однако, как оказалось, эту защиту на многих устройствах можно обойти, что в свое время было доказано в серии видео, опубликованных на сайте rootjunky.com. Но, может быть в следующей версии операционной системы, известной сегодня под кодовым наименованием Android N эта защита будет «несокрушимой»? Похоже, что надеяться на это нам еще рано.

Очередное видео, опубликованное в Сети rootjunky показывает, что обойти защиту от сброса к заводским настройкам на смартфонах (и планшетах) Nexus с установленной на них предварительной сборкой Android N достаточно несложно и на это у вас уйдет буквально пару минут:

Для тех кто не понимает по-английски позвольте коротко изложить суть этого метода взлома.

Как известно, для того, чтобы злоумышленник мог сбросить телефон к заводским настройкам и завести на нем свой аккаунт Google, ему нужно ввести на нем данные об учетной записи Google прошлого владельца.

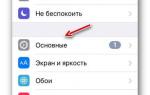

Чтобы обойти эту защиту на этапе начальной настройки системы, когда она просит подключиться к Сети через WiFi, нужно перейти в настройки клавиатуры (длинный тап по клавише запятая), выбрать в них «Исправление текста» -> «Пользовательский словарь», в открывшемся окне нажать на кнопку меню в виде вертикального троеточия и открыть «Справка и отзыв».

В открывшемся окне нужно опять нажать на кнопку меню и выбрать «Печать» -> «Все принтеры» -> Виртуальный (Cloud) принтер, отменит следующее действие, снова нажать кнопку меню, выбрать «Справка и отзыв». Здесь в меню выбрать просмотр лицензии программного обеспечения с открытым кодом, в открывшемся окне выделить часть текста и выбрать «Отправить».

В открывшемся списке приложений нажать длинным тапом на «Gmail», выбрать «информация о приложении» после чего вы попадаете в меню настроек системы Android, в свойства приложения Gmail!!!

Здесь вам остается нажать на «Уведомления», нажать на кнопку настроек в виде шестеренки, в открывшемся окне нажать на кнопку меню в виде вертикального троеточия и выбрать «Управление учетными записями» — > «продолжить», после чего вы попадаете в основное меню настроек операционной системы Android, откуда вы теперь можете сделать полный сброс устройства к состоянию в котором оно поступает в продажу с завода.

Воровство смартфонов — большая проблема. Ее масштабы настолько велики, что правительства многих государств и межгосударственных образований приняли ряд законов, направленных на радикальное снижение привлекательности телефонов в глазах воров. Так в смартфонах появились механизм kill switch для удаленной блокировки и уничтожения данных, а позже привязка смартфона к аккаунту пользователя, которая должна сделать кражу бессмысленной. Но насколько на самом деле эффективны эти меры и легко ли их обойти?

Первый закон, направленный на защиту пользовательских данных, был принят в штате Калифорния в 2014 году. В законе прописано новое требование ко всем производителям смартфонов, желающим продавать свои устройства на территории штата. Согласно этому требованию, с 1 июля 2015 года производители обязаны встраивать так называемый kill switch, который позволит владельцу дистанционно заблокировать телефон или уничтожить данные.

Здесь нужно отметить, что удаленное уничтожение данных уже применялось на практике такими производителями, как Apple (функция Find My iPhone), BlackBerry (Protect) и Android (через Android Device Manager). Фактически закон сделал применение и активацию этих функций обязательными. В частности, подтянулись смартфоны Microsoft: теперь во всех новых устройствах, продаваемых на территории США, есть пункт Find My Phone.

Однако быстро выяснилось, что воришкам совершенно неинтересны данные пользователя, которые и уничтожаются дистанционной командой. Все, что требовалось вору, — это как можно скорее сбросить телефон к заводским настройкам, после чего настроить его для работы с новой учетной записью или без нее.

Производители попытались усовершенствовать существующую систему, добавив привязку устройств к учетной записи пользователя и защиту, которая не позволяла бы обходить такую привязку. Согласно статистике, эти меры сработали: после их повсеместного введения кражи смартфонов уменьшились на весьма заметные 40%. Насколько на самом деле эффективны эти меры и как их обойти — тема сегодняшней статьи.

Apple iOS

- Защита от сброса к заводским настройкам: да, на всех относительно современных устройствах

- Удаленная блокировка: начиная с iOS 4.2 (ноябрь 2010 года)

- Дата появления защиты от сброса: iOS 6 (сентябрь 2012 года)

- География: по всему миру

- Защита от понижения версии прошивки: да, и отлично работает

- Для снятия защиты: разблокировать устройство (требуется PIN или отпечаток пальца), отключить Find My iPhone (требуется пароль к Apple ID)

- Актуальный статус: защита работает

iOS — закрытая система, код которой полностью контролируется Apple. Во всех относительно свежих версиях iOS (а это порядка 98% устройств на руках у пользователей) обойти момент активации устройства нельзя. Активация iPhone невозможна без «отмашки» со стороны сервера, контролируемого Apple. Соответственно, если устройство привязано к определенной учетной записи, то эту привязку никак не обойти без доступа к серверу — по крайней мере, в теории.

Функция удаленной блокировки активна по умолчанию. Управление этой функцией доступно в меню iCloud → Find My iPhone:

Что произойдет, если телефон с активированной функцией Find My iPhone будет украден? Даже если злоумышленник моментально выключит телефон, после чего сбросит его к заводским настройкам или перепрошьет начисто (никакой проблемы — через iTunes это делается элементарно), то первое, что он увидит при включении, — это мастер активации. Телефон нужно будет активировать, для чего обязательно подключиться к интернету. Как только телефон устанавливает соединение с сервером Apple, мастер активации запросит пароль от того Apple ID, который был использован до аппаратного сброса.

В старых версиях iOS (до версии iOS 6) существовала возможность обойти активацию. Но где ты видел iPhone с iOS 6? В руки среднестатистического воришки такой, скорее всего, не попадет никогда, а если и попадет — его материальная ценность стремится к нулю. Откатиться на старую версию iOS тоже не получится: для современных устройств уязвимых версий просто не существует в природе, а для старых сработает весьма эффективная защита от понижения версии системы. Впрочем, даже обход активации на уязвимых версиях iOS не позволял пользоваться устройством как телефоном; фактически вместо iPhone получался iPod Touch.

А если ты просто собираешься продать надоевший телефон и не хочешь, чтобы у покупателя возникли проблемы? Тут все просто, но сделать это тебе придется до того, как ты сбросишь устройство к заводским настройкам:

- Разблокируй телефон (датчиком отпечатков или паролем).

- Отключи Find My iPhone в настройках iCloud.

- Введи пароль от Apple ID.

Все, можно сбрасывать. Защита отключена. А вот злоумышленнику отключить защиту не удастся. Для этого ему придется преодолеть два уровня защиты: блокировку экрана и пароль от Apple ID.

Защита от сброса и неавторизованной активации в смартфонах Apple прекрасно работает по всему миру. Обойти ее программными способами не представляется возможным. Забыл пароль от Apple ID или удалил учетную запись? Иди в Apple Store или звони в поддержку, готовься предъявить чек или иные доказательства легитимности владения устройством. Поскольку защита активируется на стороне сервера, при предъявлении таких доказательств сотрудники Apple могут помочь.

Существуют аппаратные способы обхода защиты. Для очень старых устройств достаточно было перепаять единственный конденсатор. Для современных требуется разборка, прямой доступ к микросхеме памяти и ручная работа программатором для смены идентификатора устройства. После смены идентификатора устройство может пройти активацию, но нет ни малейшей гарантии, что оно продолжит это делать после обновления системы. В любом случае такой способ обхода слишком сложен для обычного воришки, так что с iPhone стараются не связываться — продать украденное устройство можно будет разве что на запчасти.

Android

- Защита от сброса к заводским настройкам: на части устройств (если установлен Android 5.1 или выше, при этом устройство было выпущено с заводской прошивкой на Android 5.0 или выше) через Google Services

- Удаленная блокировка: опционально через Android Device Manager (декабрь 2013 года), все версии Android 2.2 и выше

- Дата появления защиты от сброса: Android 5.1 (февраль 2015 года)

- География: по всему миру, кроме Китая

- Защита от понижения версии прошивки: в зависимости от производителя и модели устройства; чаще не работает, чем работает

- Для снятия защиты: разблокировать устройство, удалить Google Account (пароль не требуется)

- Актуальный статус: на большинстве устройств обходится без особых проблем

Давай договоримся: мы сейчас ведем речь исключительно об устройствах с Google Android, то есть с установленными «из коробки» сервисами GMS. Автор в курсе существования Mi Protect и подобных систем в китайских смартфонах и умеет их обходить. С незаблокированным загрузчиком это настолько просто, что не представляет никакого интереса (и нет, никакого ответа от сервера Xiaomi в случае с Mi Protect совершенно не требуется).

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», увеличит личную накопительную скидку и позволит накапливать профессиональный рейтинг Xakep Score! Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя! Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»Используемые источники:

- https://m.iguides.ru/main/gadgets/google/kak_oboyti_zashchitu_ot_sbrosa_k_zavodskim_nastroykam_na_smartfonakh_s_android/

- https://upgrade-android.ru/stati/stati/2301-kak-obojti-zashchitu-ot-sbrosa-k-zavodskim-nastrojkam-v-android-n.html

- https://xakep.ru/2016/11/28/hack-smartphone-reset-factory-settings/

25 полезных советов для владельцев Apple Watch Series 4

25 полезных советов для владельцев Apple Watch Series 4

Apple Watch не подключаются к iPhone 5s, 6 и 6 Plus? Так и задумано33

Apple Watch не подключаются к iPhone 5s, 6 и 6 Plus? Так и задумано33 Почему после смены Apple ID на iOS запрашивается пароль старой учётной записи

Почему после смены Apple ID на iOS запрашивается пароль старой учётной записи

Как настроить и пользоваться Apple Watch

Как настроить и пользоваться Apple Watch Как правильно подключить Apple Watch к iPhone или iPad?

Как правильно подключить Apple Watch к iPhone или iPad? Как правильно настроить сенсорный экран на Apple Watch: пошаговое руководство?

Как правильно настроить сенсорный экран на Apple Watch: пошаговое руководство? Как синхронизировать часы с Айфоном - пошаговая инструкция

Как синхронизировать часы с Айфоном - пошаговая инструкция