Протокол L2TP является более предпочтительным для построения VPN-сетей, нежели PPTP, в основном это касается безопасности и более высокой доступности, благодаря тому, что для для каналов данных и управления используется одна UDP-сессия. Сегодня мы рассмотрим настройку L2TP VPN-сервера на платформе Windows server 2008 r2.

PPTP

Протокол туннелирования точка-точка (Point-to-Point Tunneling Protocol) – это протокол, изобретенный Microsoft для организации VPN через сети коммутируемого доступа. PPTP является стандартным протоколом для построения VPN уже на протяжении многих лет. Это только VPN-протокол и он опирается на различные методы аутентификации для обеспечения безопасности (наиболее часто используется MS-CHAP v.2). Доступен как стандартный протокол почти во всех операционных системах и устройствах, поддерживающих VPN, что позволяет использовать его без необходимости установки дополнительного программного обеспечения.

Плюсы:

- клиент PPTP встроен почти во все операционные системы

- очень прост в настройке

- работает быстро

Минусы:

- небезопасен (уязвимый протокол аутентификации MS-CHAP v.2 все еще много где используется)

L2TP и L2TP/IPsec

Протокол туннелирования 2 уровня (Layer 2 Tunnel Protocol) – это протокол VPN, который сам по себе не обеспечивает шифрование и конфиденциальность трафика, проходящего через него. По этой причине, как правило, используется протокол шифрования IPsec для обеспечения безопасности и конфиденциальности.

Плюсы:

- очень безопасен

- легко настраивается

- доступен в современных операционных системах

Минусы:

- работает медленнее, чем OpenVPN

- может потребоваться дополнительная настройка роутера

И так вернемся к настройкам, для развертывания VPN L2TP-сервера мы будем использовать Windows Server 2008 R2, однако все сказанное, с небольшими поправками, будет справедливо и для иных версий Windows Server.

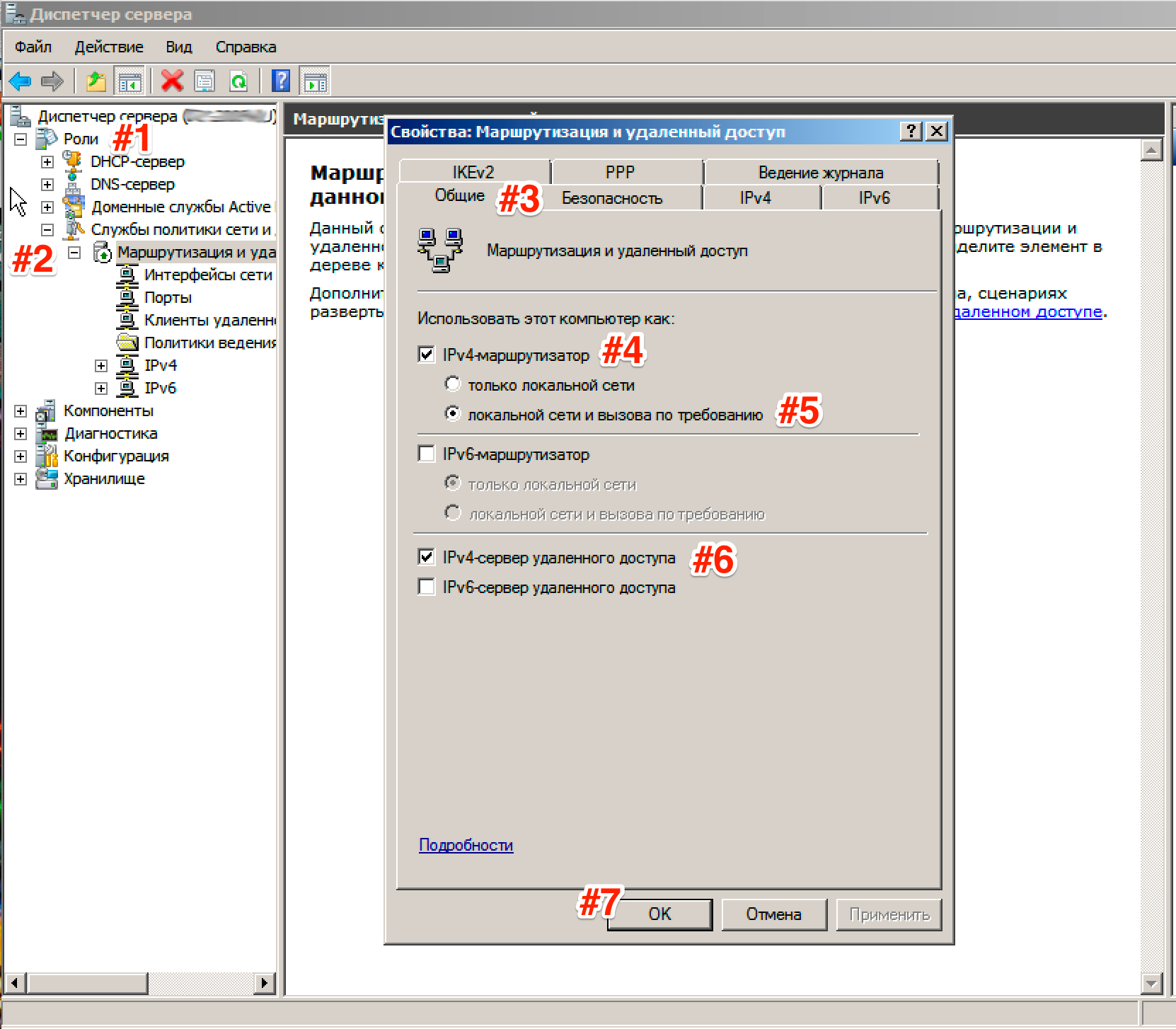

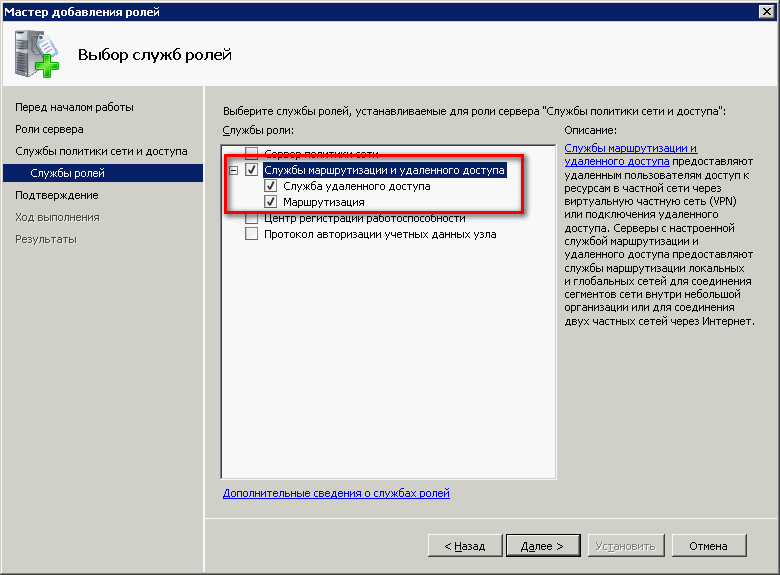

Нам потребуется установленная роль Службы политики сети и доступа, которая должна содержать Службы маршрутизации и удаленного доступа как это сделать мы подробно описывали в предыдущей статье где мы поднимали PPTP VPN, поэтому описывать этот процесс еще раз не вижу смысла, далее мы будем считать что роль Службы политики сети и доступа у вас уже установлена и содержит Службы маршрутизации и удаленного доступа. Вообще развертывание VPN L2TP-сервера очень похоже на развертывание PPTP VPN, за исключением нескольких настроек о которых мы и поговорим подробно.Переходим в Диспетчеру сервера: Роли —Маршрутизация и удалённый доступ, щелкаем по этой роли правой кнопкой мыши и выбираем Свойства, на вкладке Общие ставим галочку в полях IPv4-маршрутизатор, выбираем локальной сети и вызова по требованию, и IPv4-сервер удаленного доступа:

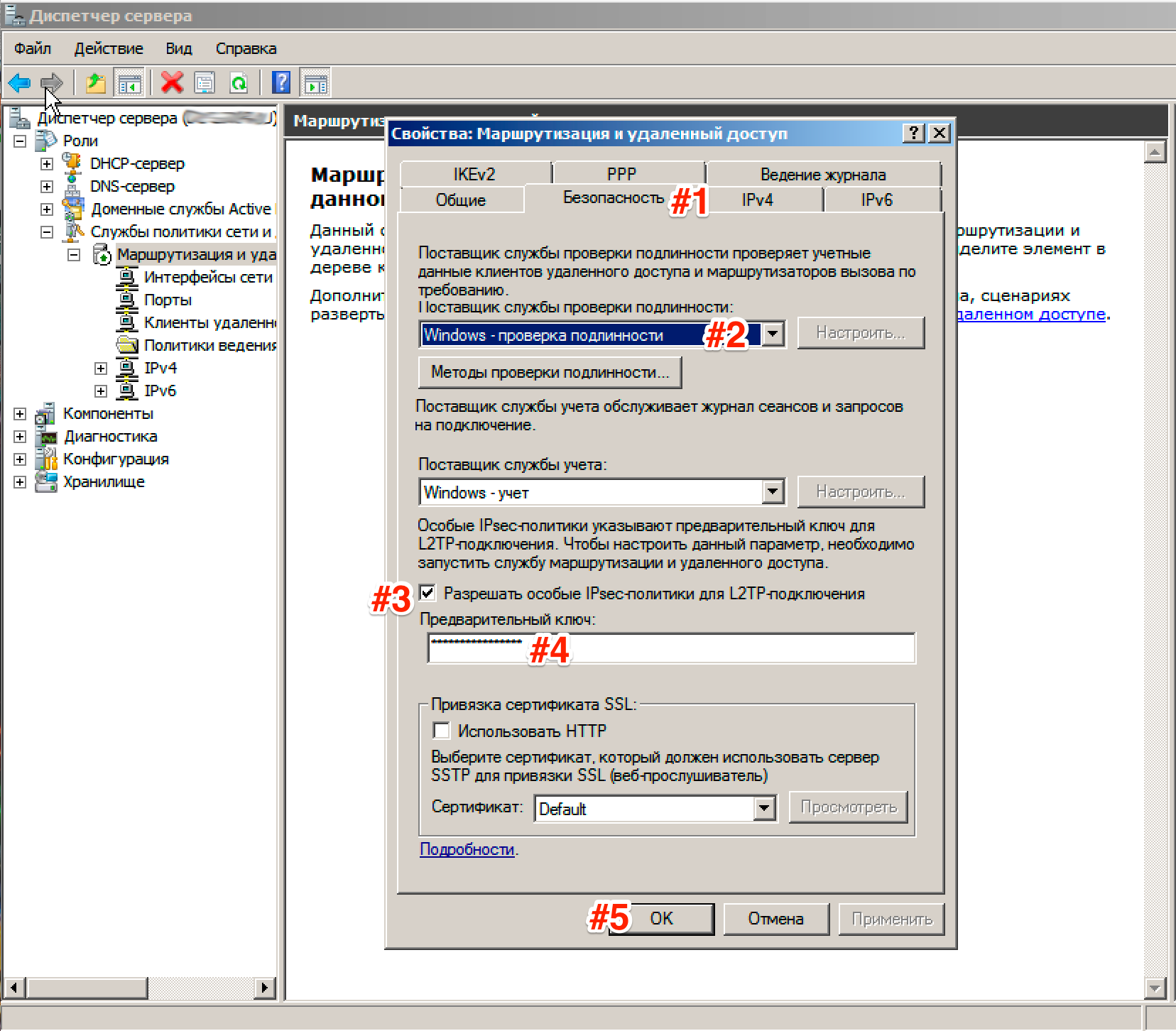

Теперь нам необходимо ввести предварительный ключ. Переходим на вкладку Безопасность и в поле Разрешить особые IPSec-политики для L2TP-подключения поставьте галочку и введите Ваш ключ. (По поводу ключа. Вы можете ввести туда произвольную комбинацию букв и цифр главный принцип чем сложнее комбинация -тем безопаснее и еще запомните или запишите эту комбинацию она нам еще понадобиться) Во вкладке Поставщик службы проверки подлинности выберите Windows — проверка подлинности.

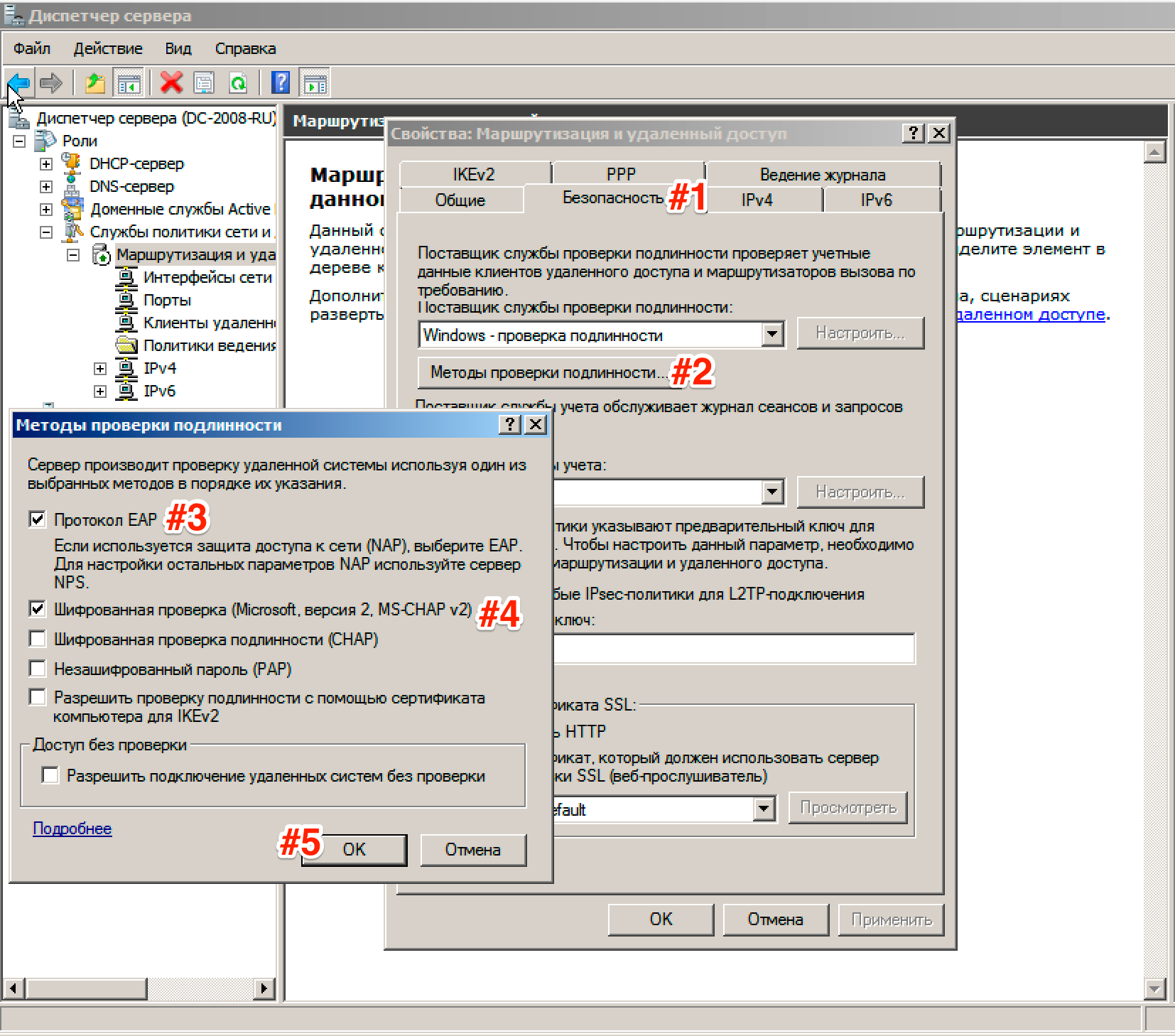

Теперь нам необходимо настроить Безопасность подключений. Для этого перейдем на вкладку Безопасность и выберем Методы проверки подлинности, поставьте галочки на Протокол EAP и Шифрованная проверка (Microsoft, версия 2, MS-CHAP v2):

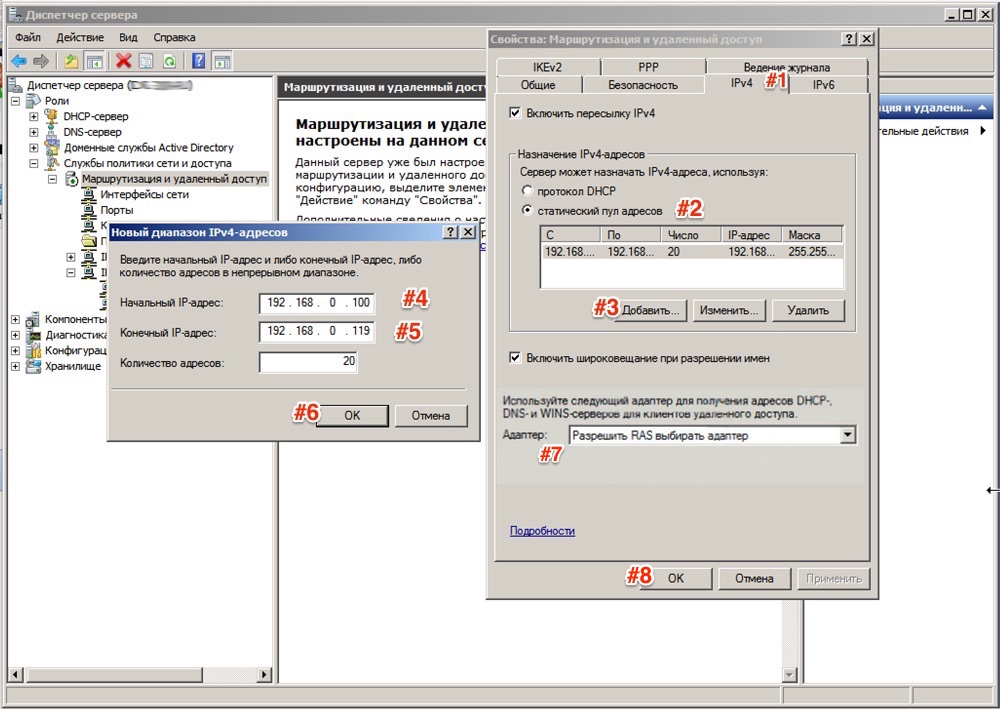

Далее перейдем на вкладку IPv4, там укажем какой интерфейс будет принимать подключения VPN а так же настроим пул выдаваемых адресов клиентам L2TP VPN на вкладке IPv4 (Интерфейсом выставьте Разрешить RAS выбирать адаптер):

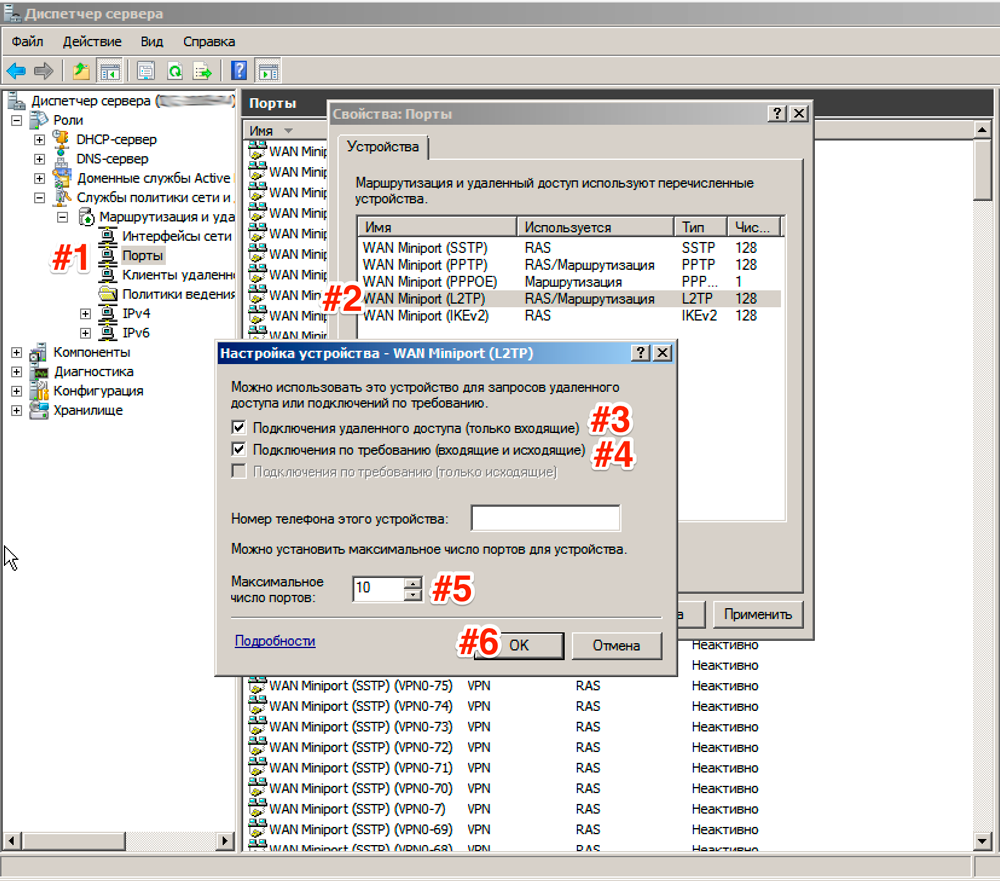

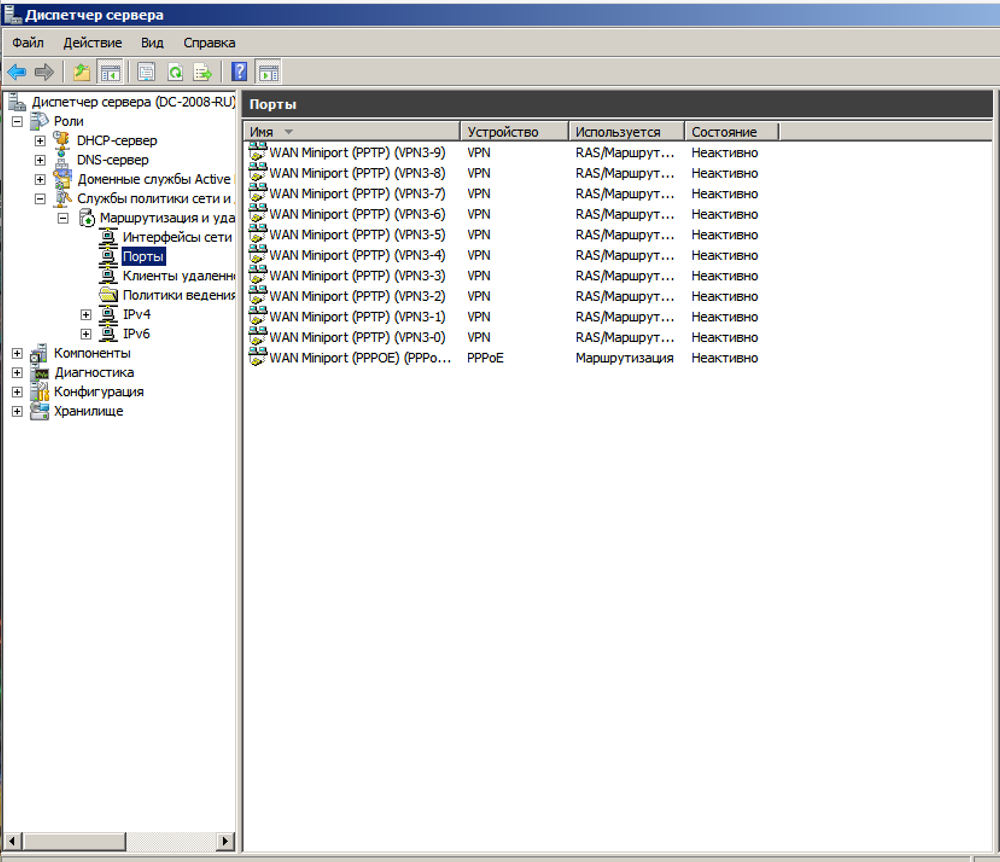

Теперь перейдем на появившуюся вкладку Порты, нажмем правой кнопкой мыши и Свойства, выберем подключение L2TP и нажмем Настроить, в новом окне выставим Подключение удаленного доступа (только входящие) и Подключение по требованию (входящие и исходящие) и выставим максимальное количество портов, число портов должно соответствовать или превышать предполагаемое количество клиентов. Неиспользуемые протоколы лучше отключить, убрав в их свойствах обе галочки.

В итоге у вас в списке портов должны остаться только нужные вам порты в указанном вами количестве.

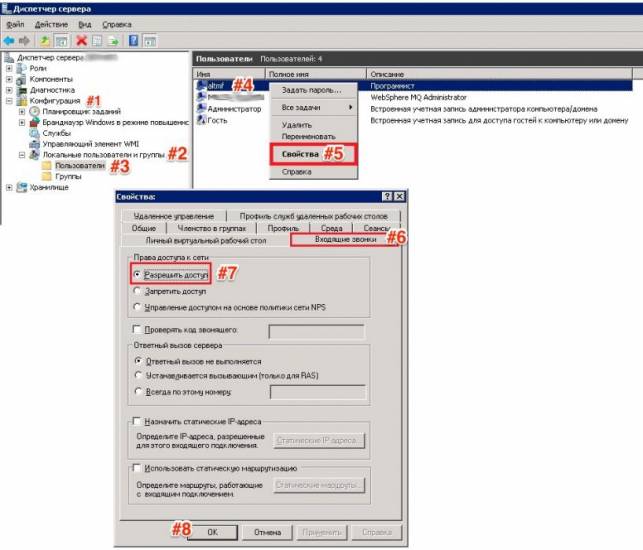

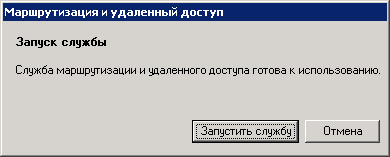

На этом настройка сервера закончена. Осталось только разрешить пользователям подключатся к серверу. Перейдите в Диспетчере сервера: Конфигурация — Локальные пользователи и группы — Пользователи —Выберите пользователя и нажмите правой кнопкой мыши — Свойства. На вкладке Входящие звонки — Права доступа к сети выставьте Разрешить доступ. (Если Ваш сервер работает под управлением Active Directory, то настройки необходимо вводить в соответствующей оснастке)

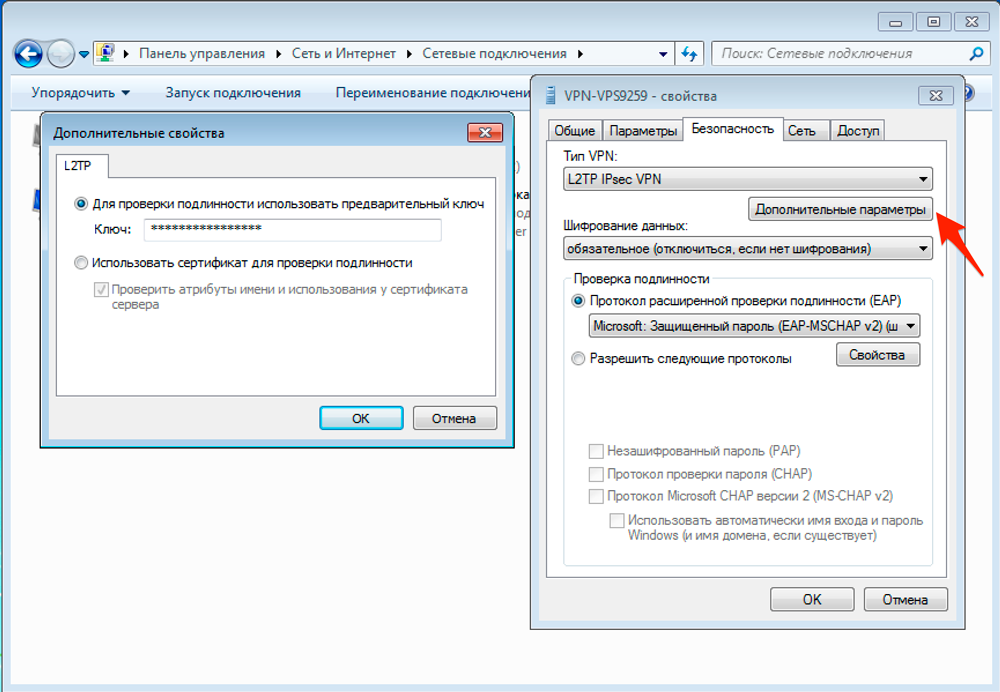

Настройка L2TP подключения на клиенте производится стандартными методами(О том, как подключиться к vpn-серверу из Windows 7 можно прочитать здесь.), на вкладке Безопасность выберите тип VPN как L2TP с IPsec и нажмите кнопку Дополнительные свойства, в открывшемся окне укажите использование предварительного ключа и введите сам ключ.

И не забудьте на Вашем маршрутизаторе перекинуть порты, а так же открыть из в Вашем Firewall:

- IKE — UDP порт 500 (ПриемОтправка)

- L2TP — UDP порт 1701 (ПриемОтправка)

- IPSec ESP — UDP порт 50 (ПриемОтправка)

- IPSec NAT-T — UDP порт 4500 (ПриемОтправка)

Пятница, 17 августа 2012 г.Рубрика:В помощь сисадминуМетки:2008r2 | install | server | vpn | vpn-pptp | windowsПросмотров: 171660Подписаться накомментарии по RSS

VPN (Virtual Private Network — виртуальная частная сеть) — технология, позволяющая использование сети Internet в качестве магистрали для передачи корпоративного IP-трафика. Сети VPN предназначен подключения пользователя к удаленной сети и соединения нескольких локальных сетей. Давно я размещал заметку Введение в ВиртуальныеЧастныеСети (VPN), время пришло расказать, как настроить VPN сервер на Windows 2008 Server R2.

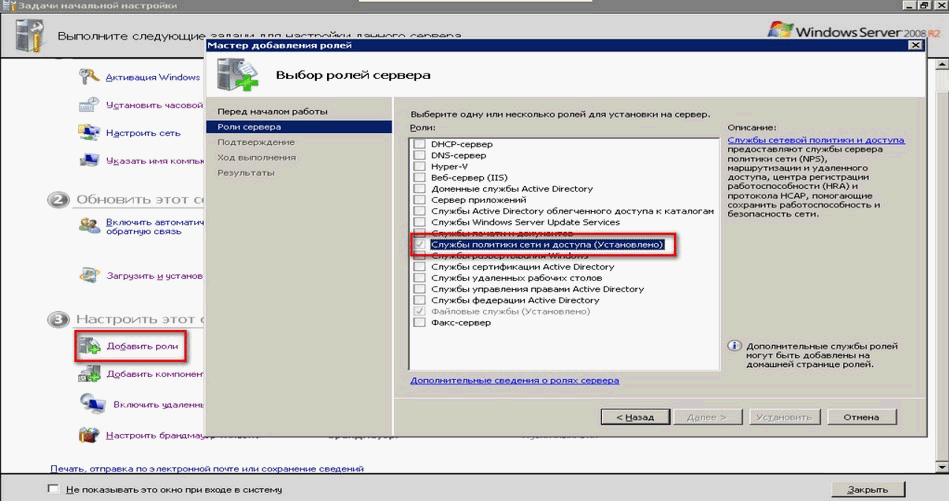

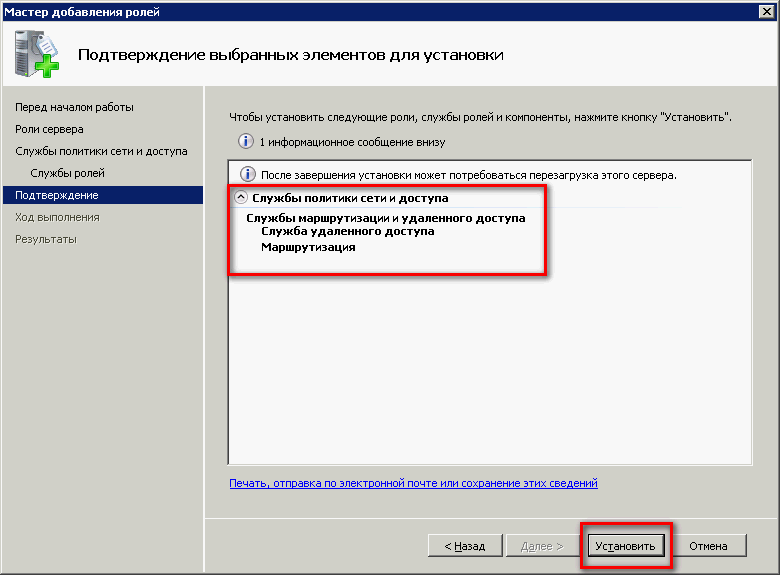

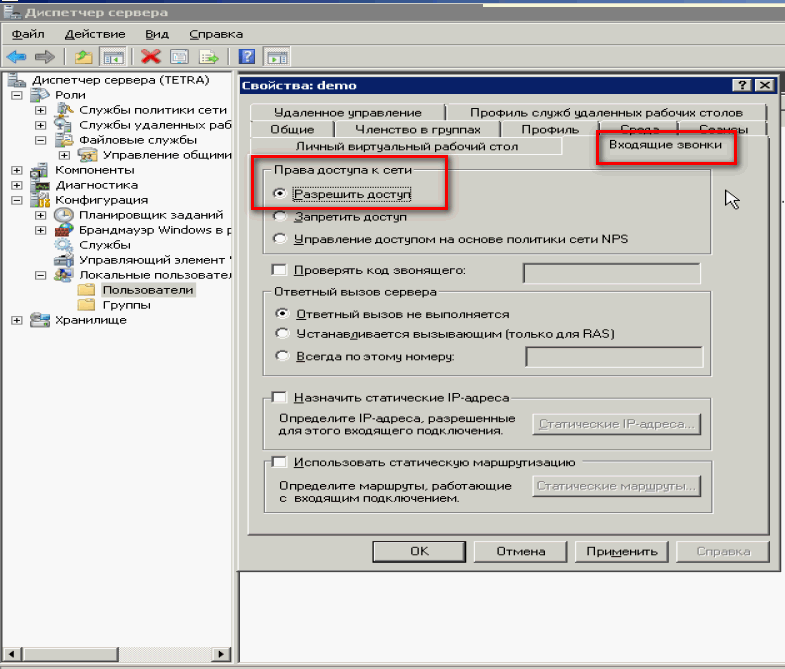

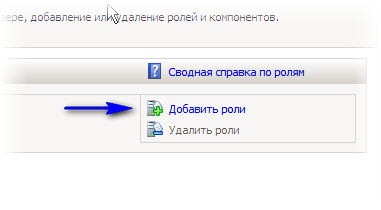

Запускаем диспетчер сервера на Windows Server 2008 R2 и добавляем «Добавить роль» (Add Roles) роль сервера «Службы политики сети и доступа» (Network Policy and Access Services):

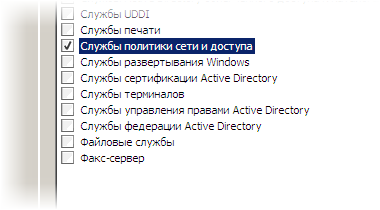

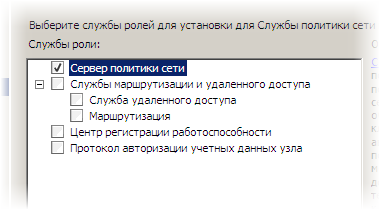

Далее выбираем «Службы маршрутизации и удаленного доступа» (Routing and Remote Access Services ) и нажимаем далее:

Все проверяем и устанавливаем:

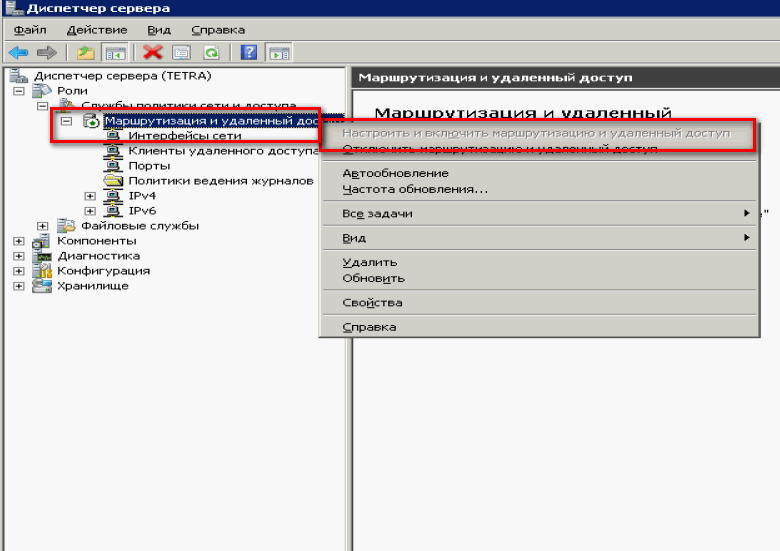

После успешной установки, нам надо настроить эту роль, раскрываем список ролей и выбираем роль «Службы политики сети и доступа», так как у меня эта служба уже установлена, подменю «Настроить и включить маршрутизацию и удаленный доступ» (Configure and Enable Routing and Remote Access) будет не активно, у Вас активна ее и выбираем:

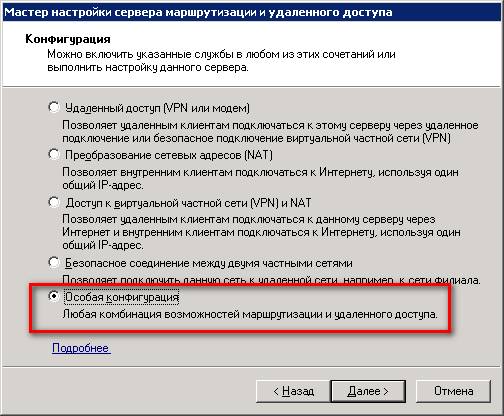

В мастере установке жмем далее и из пяти предложенных вариантов выбираем самый нижний Особая конфигурация (Custom configuration):

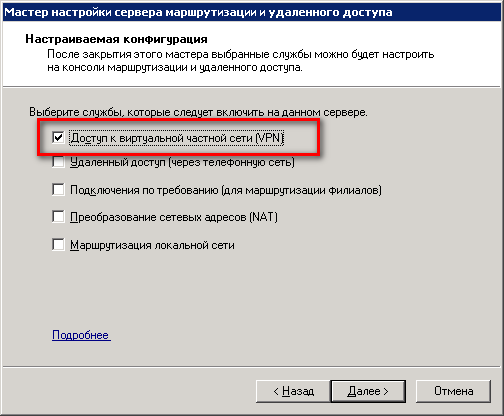

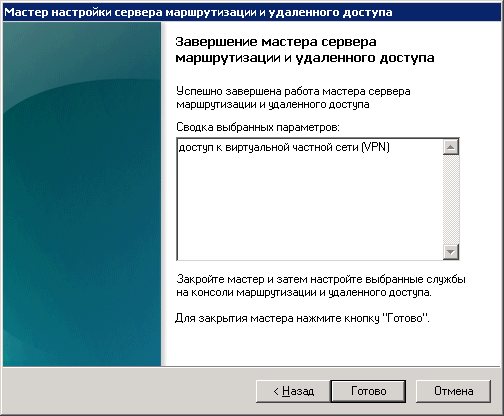

Выбираем галочкой Доступ к виртуальной частной сети (VPN):

Запускаем службу

Для полноценной работы vpn-сервера должны быть открыты следующие порты:

TCP 1723 для PPTP; TCP 1701 и UDP 500 для L2TP; TCP 443 для SSTP.

Настраиваем выдачи адресов. Открываем «Диспетчер сервера — Роли — Службы политики сети и доступа — Маршрутизация и удаленный доступ — Свойства»:

Закладка «IPv4», включаем пересылку IPv4, устанавливаем переключатель в «Статический пул адресов» и нажимаем кнопку «Добавить»:

Задаем диапазон выдаваемых адресов:

Теперь настроем разрешения для пользователей. Переходим в «Диспетчер сервера — Конфигурация- Локальные пользователи и группы — Пользователи»:

К нужному пользователю заходим в Свойства и закладке «Входящие звонки» (Dial-in) разрешить подключение (allow access).

Еще записи по теме

- Чулан*

Доброго времени суток! На днях поставили задачу, настроить удаленный доступ к серверу через VPN. До этого использовали доступ через удаленный рабочий стол. Закрыли доступ к серверу, осталось поднять VPN сервер и добавить пользователей, кому разрешен доступ из дома. В качестве шлюза в организации установлен Mikrotik 450g. Можно было бы просто включить VPN-сервер на Mikrotik’e и завести необходимое кол-во пользователей. Решил пойти другим путем, так как в компании на сервере поднят Active Directory, можно воспользоваться Radius-сервером на Windows 2008r2. И получим не плохую связку, что упростит нам работу в будущем по управлению доступом к серверу. И так опишу как все это дело настроить. Для начала настроим Radius-сервер Для работы radius сервера нам потребуется установить роль Службы политики сети и доступа – NPS сервер И так открываем Диспетчер сервера – Роли – Добавить роли

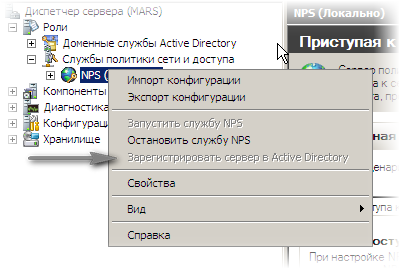

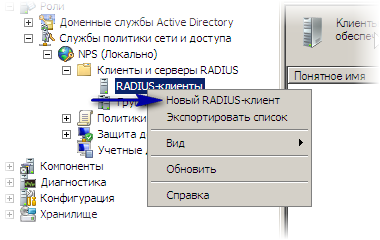

Находим в списке Службы политики сети и доступа, нажимаем далее, появится информация о данной службе, если необходимо читаем или сразу нажимаем далее, выбираем какие службы данной роли необходимо включить. Для радиус сервера нам понадобиться только Сервер политики сети, выбираем, нажимаем далее и установить. После установки службы, необходимо ее зарегистрировать в Active Directory, это требуется для применения групповых политик применяемых на сервере. Вот тут у меня и возникли проблемы, кнопка активации была не активна. Причину я не нашел, но двигаемся дальше. Переходим к настройке сервера. Теперь необходимо добавить radius-клиента. Для этого переходим: Диспетчер сервера – Роли – Службы политики сети и доступа — NPS (Локально) – Клиенты и серверы RADIUS – RADIUS-клиенты. Кликаем правой кнопкой мыши на RADIUS-клиенты, нажимаем на Новый RADIUS-клиент.

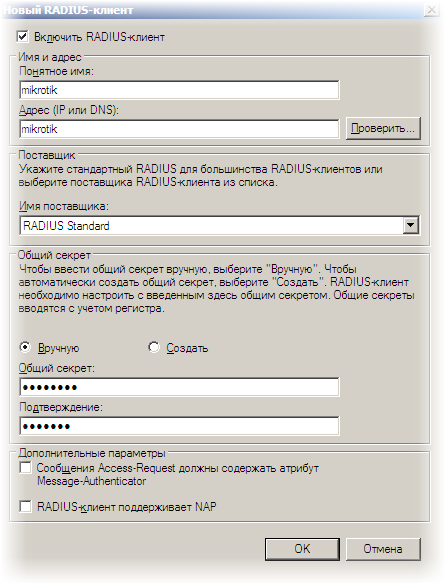

Причину я не нашел, но двигаемся дальше. Переходим к настройке сервера. Теперь необходимо добавить radius-клиента. Для этого переходим: Диспетчер сервера – Роли – Службы политики сети и доступа — NPS (Локально) – Клиенты и серверы RADIUS – RADIUS-клиенты. Кликаем правой кнопкой мыши на RADIUS-клиенты, нажимаем на Новый RADIUS-клиент.  В открывшемся диалоговом окне заполняем поля: • Понятное имя – имя радиус клиента (задается произвольно); • Адрес (IP или DNS) – тут все понятно, ip адрес либо dns-имя нашего устройства; • Имя поставщика – поставщик radius клиента (можно оставить Standard); • Общий секрет – пароль для авторизации радиус-клиента (пароль допустим 12345678).

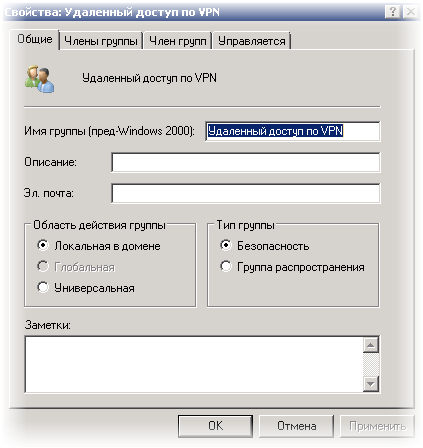

В открывшемся диалоговом окне заполняем поля: • Понятное имя – имя радиус клиента (задается произвольно); • Адрес (IP или DNS) – тут все понятно, ip адрес либо dns-имя нашего устройства; • Имя поставщика – поставщик radius клиента (можно оставить Standard); • Общий секрет – пароль для авторизации радиус-клиента (пароль допустим 12345678). Для того что бы настроить политику доступа, необходимо создать в Active Directory локальную группу безопасности. В данную группу будут входить пользователи, которым будет открыт доступ к серверу из дома. Назовем ее Удаленный доступ по VPN.

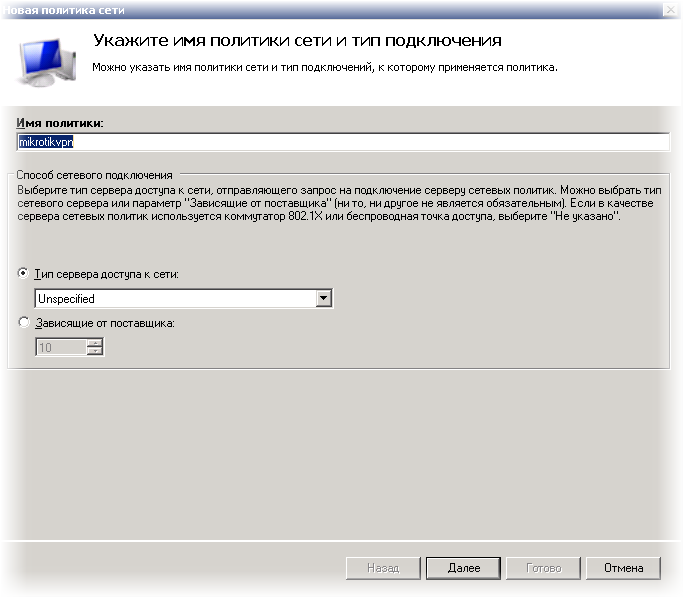

Для того что бы настроить политику доступа, необходимо создать в Active Directory локальную группу безопасности. В данную группу будут входить пользователи, которым будет открыт доступ к серверу из дома. Назовем ее Удаленный доступ по VPN. Создаем политику доступа. В службе NPS (Локально) открываем Политики кликаем правой кнопкой мыши Сетевые политики – Новый документ. В открывшемся окне заполняем поля: • Имя политики — произвольное имя; • Тип сервера доступа к сети – оставляем Unspecified.

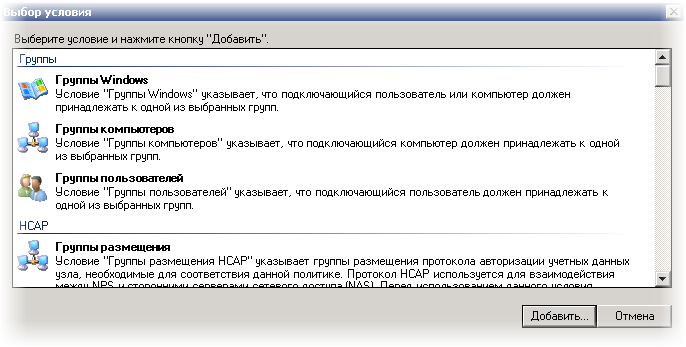

Создаем политику доступа. В службе NPS (Локально) открываем Политики кликаем правой кнопкой мыши Сетевые политики – Новый документ. В открывшемся окне заполняем поля: • Имя политики — произвольное имя; • Тип сервера доступа к сети – оставляем Unspecified. Нажимаем далее, откроется окно Выбор условия, тут все просто на основании чего будем разрешать или запрещать доступ. Нажимаем добавить, Группы – Группы Windows.

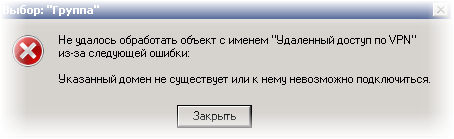

Нажимаем далее, откроется окно Выбор условия, тут все просто на основании чего будем разрешать или запрещать доступ. Нажимаем добавить, Группы – Группы Windows.  Как помните выше я писал, что у меня не получалось зарегистрировать Сервер политик сети (NPS (Локально)) в AD, точнее кнопка активации не активна, из-за данной проблемы при выборе группы безопасности выходит ошибка.

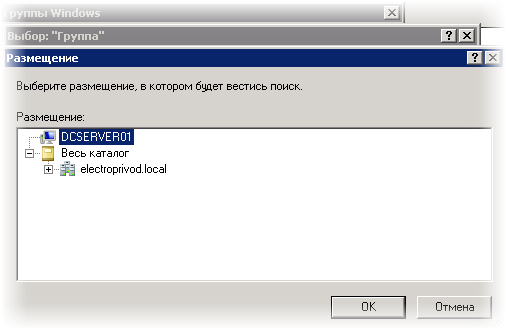

Как помните выше я писал, что у меня не получалось зарегистрировать Сервер политик сети (NPS (Локально)) в AD, точнее кнопка активации не активна, из-за данной проблемы при выборе группы безопасности выходит ошибка.  Проблему обошел следующим способом, при поиске группы безопасности, выбираем размещение не в домене, а на самом сервере (DNS имя сервера).

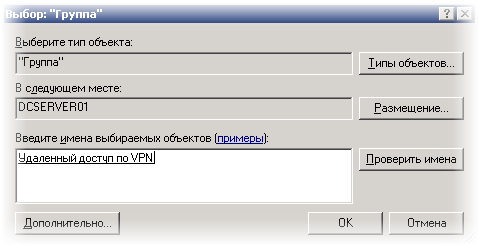

Проблему обошел следующим способом, при поиске группы безопасности, выбираем размещение не в домене, а на самом сервере (DNS имя сервера).  Далее уже находим созданную ранее группу Удаленный доступ по VPN. Нажимаем ОК.

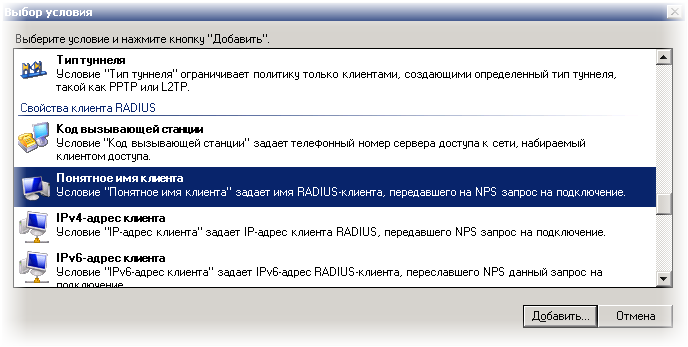

Далее уже находим созданную ранее группу Удаленный доступ по VPN. Нажимаем ОК.  Добавим еще одно условие, от какого radius-клиента разрешено подключение. Свойства клиента RADIUS – Понятное имя клиента, добавить. Тут указываем, имя Radius-клиента которого создавали раннее, в моем случае mikrotik.

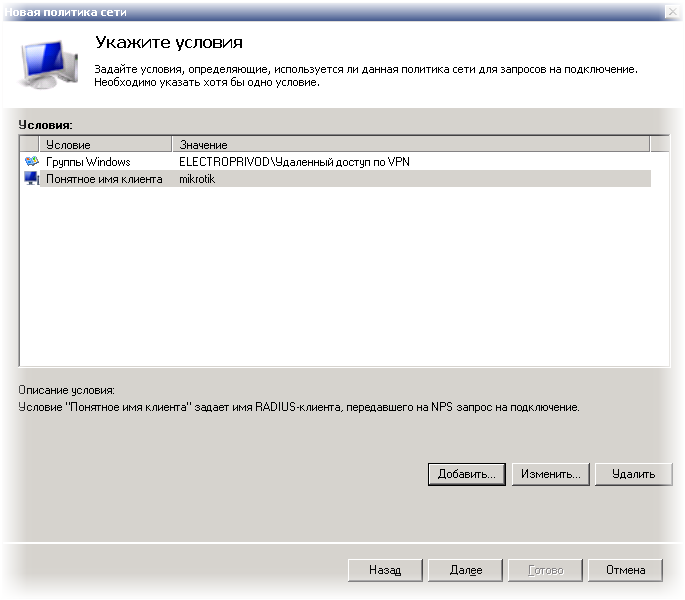

Добавим еще одно условие, от какого radius-клиента разрешено подключение. Свойства клиента RADIUS – Понятное имя клиента, добавить. Тут указываем, имя Radius-клиента которого создавали раннее, в моем случае mikrotik.  Нажимаем ок, в итоге у нас получается 2 условия, идем далее.

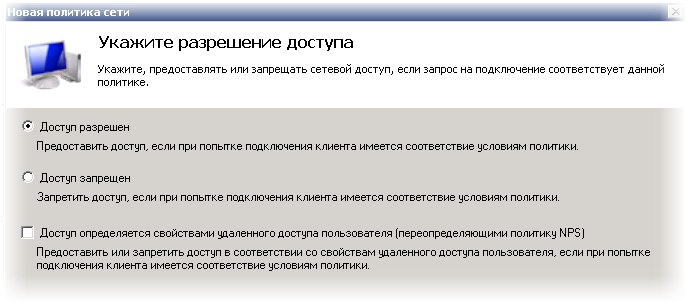

Нажимаем ок, в итоге у нас получается 2 условия, идем далее.  Укажите разрешение доступа – Доступ разрешен.

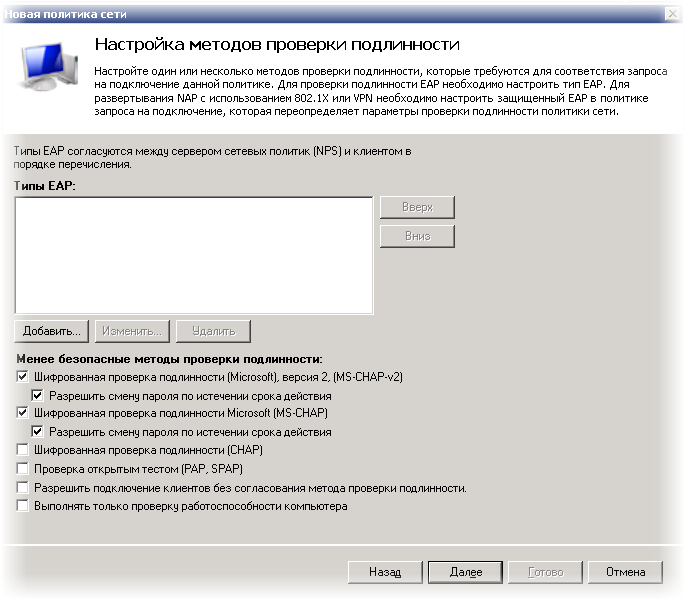

Укажите разрешение доступа – Доступ разрешен.  Далее Настройка методов проверки подлинности выбираем метод шифрование mschap и mschap2.

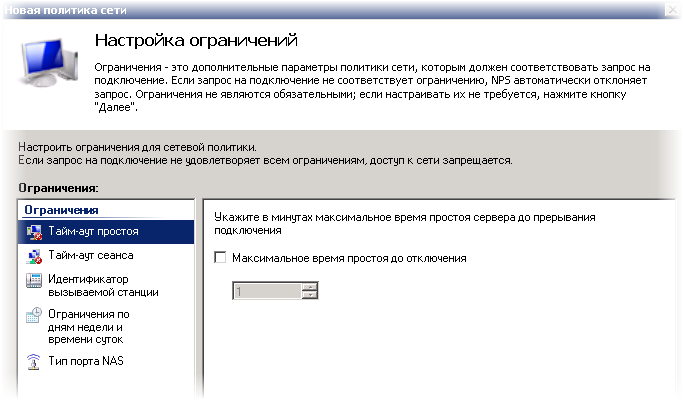

Далее Настройка методов проверки подлинности выбираем метод шифрование mschap и mschap2. Далее Настройка ограничений, тут параметры можно оставить по умолчанию.

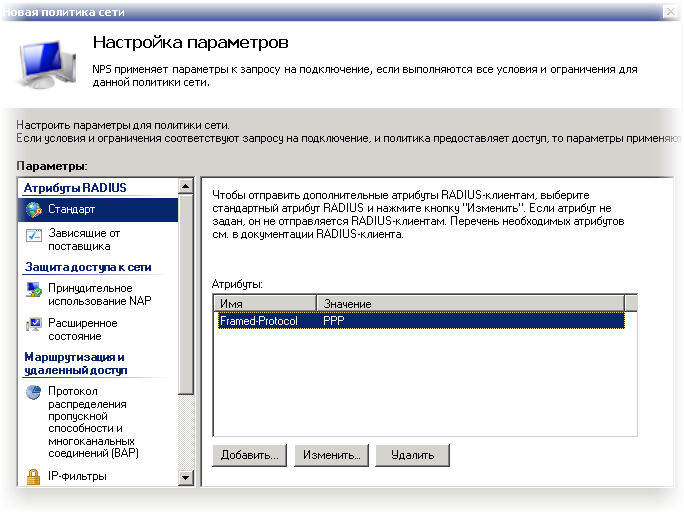

Далее Настройка ограничений, тут параметры можно оставить по умолчанию. Настройка параметров, в Атрибуты RADIUS – Стандарт, удаляем атрибут Service-Type Framed, оставляем только PPP.

Настройка параметров, в Атрибуты RADIUS – Стандарт, удаляем атрибут Service-Type Framed, оставляем только PPP. На этом настройка Radius-сервера заканчивается. Нажимаем далее и готово. Переходим к настройке Mikrotik’a. Создадим пул ip адресов для подключения наших пользователей:

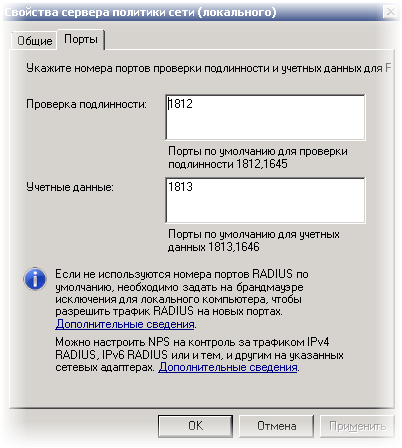

На этом настройка Radius-сервера заканчивается. Нажимаем далее и готово. Переходим к настройке Mikrotik’a. Создадим пул ip адресов для подключения наших пользователей:/ip pool add name=vpnserverusers ranges=10.0.18.2-10.0.18.99 next-pool=none Профиль для VPN сервера:/ppp profile add name=vpnserverhome use-encryption=yes change-tcp-mss=yes local-address=10.0.18.1 remote-address=vpnserverusers В качестве VPN севера выбрал PPTP сервер, включаем:/interface pptp-server server set enabled=yes authentication=mschap1,mschap2 max-mtu=1460 max-mru=1460 default-profile=vpnserverhome Необходимо включить авторизацию с помощью radius-сервера/ppp aaa set use-radius=yes accounting=yes Включаем radius-клиент, и настраиваем его под наш сервер/radius add service=ppp secret=12345678 address=192.168.0.100 authentication-port=1812 accounting-port=1813 Какие задействованы порты на нашем Radius-сервере можно посмотреть в свойствах Сервера политики сетиДиспетчер сервера – Роли – Службы политики сети и доступа — NPS (Локально) правой кнопкой мыши Свойства Так же на микротике потребуется отключить masquerade в firewall’e для диапазона ip адресов 10.0.18.2-10.0.18.99, что бы наши пользователи не использовали интернет от данного соединения VPN.

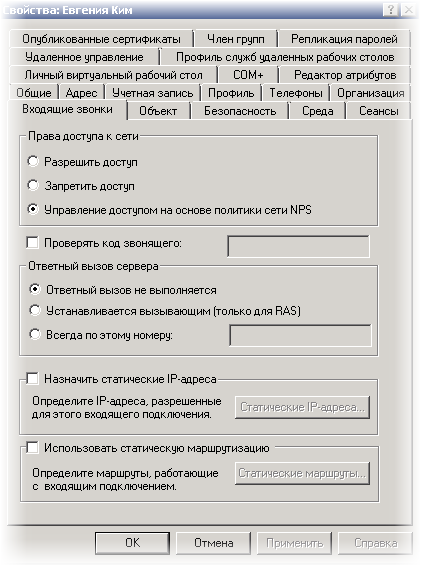

Так же на микротике потребуется отключить masquerade в firewall’e для диапазона ip адресов 10.0.18.2-10.0.18.99, что бы наши пользователи не использовали интернет от данного соединения VPN./ip firewall nat edit number=1 src-address откроется окно, пишем наш диапазон !10.0.18.2-10.0.18.99 У меня masquerade идет первым по списку в NAT, поэтому number=1. Осталось только добавить в группу безопасности «Удаленный доступ по VPN», пользователей, которым разрешен доступ. Есть еще момент, в свойствах учетной записи пользователя необходимо в настройках Входящие звонки — Права доступа к сети включить Управление доступом на основе политики NPS  Что бы у пользователей не возникло проблем с настройкой VPN соединения дома, и избавить себя от звонков в вечернее время. С помощью утилиты CMAK:

Что бы у пользователей не возникло проблем с настройкой VPN соединения дома, и избавить себя от звонков в вечернее время. С помощью утилиты CMAK:

Пакет администрирования диспетчера подключений (CMAK) — это средство для настройки и управления способом подключения пользователей к Интернету или корпоративной частной сети.

создал автоматическое подключение для Windows7 (32 бит, 64 бит) и WindowsXP (32 бит), со стандартными настройками и написал не большую инструкцию как все это дома установить. Несколько скриншотов делал уже после настройки на виртуальной машине, а именно добавление роли Службы политики сети и доступа. Из-за этого разные dns-имена серверов.Используемые источники:

- https://afirewall.ru/nastraivaem-vpn-server-l2tp-platforma-windows-server-2008-2008r2

- http://www.itword.net/page/vpn-pptp-windows-server-2008r2

- https://habr.com/sandbox/58551/

Использование RADIUS (Windows Network Policy Server) для аутентификации и авторизации на ИПБ APC (Web/SNMP Management Card)

Использование RADIUS (Windows Network Policy Server) для аутентификации и авторизации на ИПБ APC (Web/SNMP Management Card)

Настраиваем VPN сервер - L2TP. Платформа Windows server 2008 / 2008R2

Настраиваем VPN сервер - L2TP. Платформа Windows server 2008 / 2008R2

Установка Radius Server в Windows 2012

Установка Radius Server в Windows 2012

Настройка VPN соединения и сервера на Windows 10 8 7 XP

Настройка VPN соединения и сервера на Windows 10 8 7 XP Anykey blog Evgesha.net

Anykey blog Evgesha.net Настройка VPN-подключения средствами ОС Windows

Настройка VPN-подключения средствами ОС Windows Настройка PPTP клиент в MikroTik RouterOS

Настройка PPTP клиент в MikroTik RouterOS