Содержание

- 1 Kerio Control — настройка раздачи интернета

- 2 Kerio Control: настройка пользователей

- 3 Настройка статистики в Kerio Control

- 4 Kerio Control: фильтрация содержимого – настройка параметров

- 5 Kerio Control: настройка правил трафика

- 6 Настройка балансировки нагрузки Kerio Control

- 7 Kerio Control NAT: настройка

- 8 Kerio Control: настройка интерфейсов

- 9 Видео

- 10 Настройки на компьютере

- 11 Фильтр

Kerio Control безопасного доступа в Интернет, защиты сетей и контроля трафика.

Межсетевой экран гарантирует защищенный канал.

Программа имеет встроенный прокси-сервер с дополнительный средства антивирусной защиты.

Kerio Control становится одним из лучших вариантов для обеспечения безопасности локальных сетей.

У нас на Kerio Control цена одна из лучших на рынке программного обеспечения в подписке GFI Unlimited.

Kerio Control — настройка раздачи интернета

Для корректной настройки раздачи трафика необходимо выбрать тип подключения к Интернету.

Для каждой локальной сети настраивается наиболее подходящий. Может быть подключен постоянный доступ, при такой функции присутствует постоянной подключение к Интернету.

Вторым вариантом, может быть подключение при необходимости – программа сама установит соединение, когда это нужно.

Есть два подключения, Kerio Control при потере связи с Интернетом будет создавать переподключение на другой канал.

Имея два или несколько каналов Интернета, можно выбрать четвертый тип подключения. Нагрузка будет распределяться на все каналы равномерно.

Kerio Control: настройка пользователей

Надо настраивать параметры доступа пользователей, необходима базовая настройка программы. Вам необходимо указать и добавить сетевые интерфейсы, выбрать сетевые службы, доступные для пользователей. Не забудьте настроить правила для VPN-подключений и правила для служб, работающих в локальной сети. Для внести пользователей в программу, рекомендуем для начала разбить их на группы. Данную функцию можно установить во вкладке «Пользователи и группы».

В группах надо создать права доступа, например, возможность пользоваться VPN, смотреть статистику.

В сети есть домен, внести пользователей очень просто. Нужно включить функцию «Использовать базу данных пользователей домена» в меню «Пользователи». В сети домена нет, пользователей нужно добавлять вручную, задав каждому имя, адрес почты, логин и описание.

Настройка статистики в Kerio Control

Kerio Control показывала статистику Интернет-трафика, необходимо авторизовать пользователей.

Вам нужно мониторинг статистику пользователей, включите функцию автоматической регистрации браузером каждого пользователя.

Сотрудников в компании небольшое количество, можно для каждого компьютера настроить постоянный IP и каждого пользователя связать с ним.

Не забудьте перед этим авторизовать всех пользователей вручную или через базу данных пользователей домена. Для каждого ПК трафик будет отображать в Kerio Control за каждым пользователем.

Kerio Control: фильтрация содержимого – настройка параметров

Для настройки системы безопасности нужно перейти из вкладки «Конфигурация» в параметры «Фильтрация содержимого». В разделе «Антивирус» вы можете настроить обновление антивирусных баз и отметить с помощью флажков те протоколы, которые будут проверяться.

Для включить проверку HTTP-трафика, перейти вкладку «Политика HTTP». Активируйте «черный список» и внесите в него запрещенные слова. Используя добавленные вами ориентиры, все сайты, на которых будут встречаться данные выражения, система сразу заблокирует. Создать более гибкую систему фильтрации создайте правила с помощью подраздела «Правила URL».

Kerio Control: настройка правил трафика

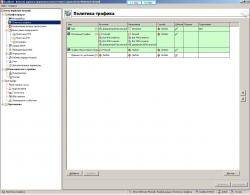

Настройка правил трафика осуществляется через раздел «Конфигурация». Перейдите во вкладку «Политика трафика» и выберите один из трех параметров, который нужно настроить. В пункте «Правила трафика» вы создаете правила, с помощью которых и будет регулироваться доступ пользователей в Интернет, фильтрация контента и подключение из удаленного офиса.

Задайте имя правила. В графе «Источник» вы можете выбрать «Любой источник», «Доверенный источник» или перечислить конкретные источники. В графе «Назначение» нужно указать, куда будут направляться данные, в локальную сеть, VPN-туннель или Интернет. Пункт «Службы» предназначен для внесения в список всех служб и портов, с помощью которых будет реализовываться конкретное правило.

Настройка балансировки нагрузки Kerio Control

Контролировать сетевой трафик и рационально его распределять между наиболее важными каналами передачи необходимо настроить балансировку нагрузки. Таким образом, оптимизируется доступ в интернет пользователей. Благодаря распределению трафика на наиболее важном канале соединения для передачи важных данных всегда будет непрерывный Интернет.

Для назначения объема сетевого трафика в программе реализована поддержка QoS. Вы можете создать максимальную пропускную способность для приоритетного канала, при этом трафик с низкой степенью важности будет приостановлен. Есть возможность настроить балансировку нагрузки по нескольким соединениям.

Kerio Control NAT: настройка

С помощью фаервола Kerio вы можете обеспечить безопасное соединение ПК локальной сети. Создать доступ к интернету некоторым сотрудникам в удаленном офисе, при этом без каких-либо действий с их стороны. Для этого потребуется создать VPN-подключение в вашей локальной сети из удаленного офиса. Установите и настройте интерфейсы для подключения к интернету. На панели управления во вкладке «Политика трафика» создайте правило, разрешающее локальный трафик.

Не забудьте указать в источнике все нужный объекты. Также потребуется создать правило, которое разрешит локальный пользователям доступ в интернет. Нужно настроить NAT, несмотря на созданные правила доступа в интернет не будет без включения данной функции. Во вкладке «Политика трафика» выберите раздел «Трансляция» и установите флажок «Включить источник NAT». Укажите путь балансировки.

Kerio Control: настройка интерфейсов

Настройка интерфейсов производится непосредственно после установки программы. Уже активировали лицензию Kerio Control который был куплен в подписке GFI Unlimited и выбрали тип подключения к интернету, можно заняться настройкой интерфейсов. Перейдите на консоли управления в раздел «Интерфейсы». Интерфейсы, которые подключены к интернету и доступны, программа сама обнаруживает. Все наименования будут выведены в виде списка.

При распределенной нагрузке на интерфейсы (выбор типа подключения к интернету), можно добавлять сетевые интерфейсы в неограниченном количестве. Устанавливается максимально возможная нагрузка для каждого из них.

Видео

Настройки на компьютере

версия для печати* поля являются обязательными к заполнению

Фильтр

<font>Установка и настройка Proxy/DHCP сервера на базе Kerio Winroute Firewall</font>

<font>Внимание!</font> Программа Kerio Winroute Firewall не является бесплатной. Абонент самостоятельно должен позаботиться о лицензии.

Общие замечания

- Данная конфигурация является рекомендуемой для следующих категорий клиентов: <font>a)</font> Юридические лица с Интернетом с выделенным Прокси либо для ethernet-клиентов в бизнес-центрах (прокси в данном случае необходимо только и исключительно для контроля использования сотрудниками Интернета); <font>b)</font> Также ее можно использовать для юридических лиц с корпоративными сетями на L3: — Причем если используется схема с отдельными линками для Корпоративной Сети и Интернета, то смысл использования Прокси аналогичен предыдущему случаю (1-a); — Если используется схема с общим линком для Корпоративной Сети и Интернета, то в данном случае наличие маршрутизирующего прокси-сервера является обязательным, при этом обязательным является поднятие PPPoE-соединения с KWF-сервера;

- В зависимости от необходимости Kerio Winroute Firewall (в дальнейшем KWF) может выполнять следующие функции: <font>a)</font> Кеширующий прокси-сервер; <font>b)</font> Кеширующий прозрачный прокси-сервер (он же NAT); — При использовании как прокси-сервера возможно использование разнообразных ограничений по трафику, проверки на спам и вирусы; <font>c)</font> Маршрутизатор/файрволл; <font>d)</font> DHCP-сервер.

- Минимальные требования для компьютера, на котором устаналивается KWF: — CPU 1Ghz; — 512Mb RAM; — ОС: W2K, WXP, W3KS, Vista, W8KS.

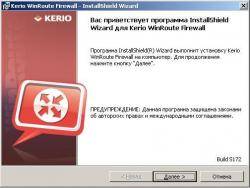

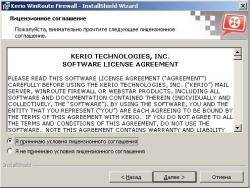

Инсталляция

- <font>Внимание!</font> Установка модуля Поддержка VPN является обязательной в том случае, если соединение с Интернетом будем подниматься с этого компьютера (на который ставится KWF) с использованием протокола PPTP. Для всех других случаев этот модуль можно не ставить.

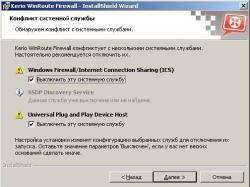

- <font>Внимание!</font> На компьюетере с KWF не должно стоять/быть запущенным следующее ПО/сервисы: — Windows Firewall / Internet Connection Sharing; — Routing and Remote Access (RRAS); — Любых сетевых файрволов: Microsoft ISA Server, CheckPoint Firewall-1, WinProxy (by Ositis), Sygate Office Network and Sygate Home Network и т.п.; — Любых персональных файрволов: Sunbelt Personal Firewall, Zone Alarm, Sygate Personal Firewall, Norton Personal Firewall, Kaspersky Internet Suite, Agnitum Outpost и т.п.; — Любого ПО для VPN: CheckPoint, Cisco Systems, Nortel и т.п.

- Желательно, чтобы было остановлено/удалено любое ПО/сервисы, использующее следующие порты (это можно изменить в настройках KWF): — 443/TCP — 3128/TCP — 4080/TCP — 4081/TCP — 4090/TCP+UDP

- Помимо этого не рекомендуется использовать любые персональные антивирусные программы на компьютере с SWF. Допускается использование серверных версий антивирусов: AVG, Avast! for Kerio, Clam, NOD32, Sophos, Symantec, VisNetic;

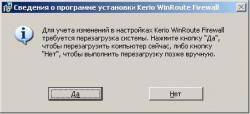

- Появится сообщение, выбираем Нет и переходим к следующему пункту.

Настройка KWF как кеширующего прокси-сервера/маршрутизатора с NAT

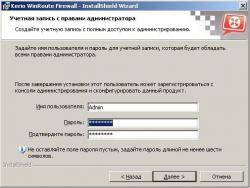

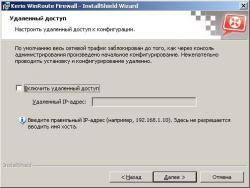

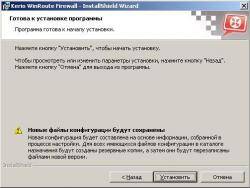

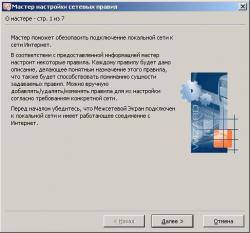

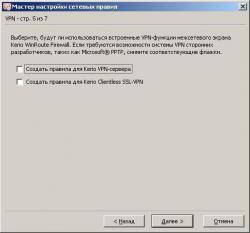

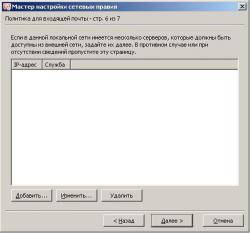

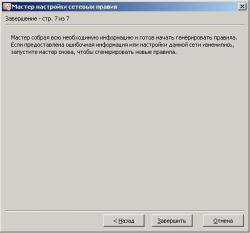

При первом запуске KWF запускается «Мастер настройки«, работа которого показана ниже. В любой момент времени данный мастер можно запустить еще раз путем нажатия кнопки «Мастер» в меню «Политика трафика» консоли администратора.

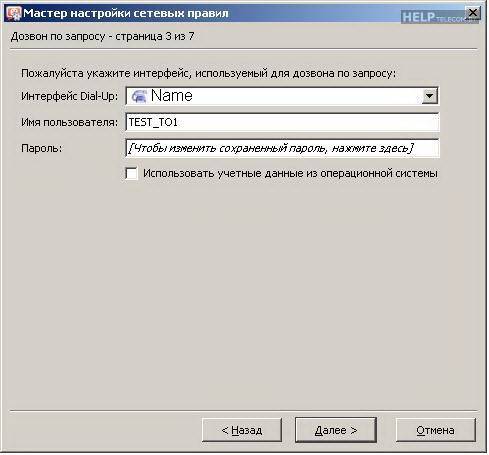

Данный пункт выбирается только в том случае, если соединение поднимается в самого KWF-сервера. В том случае, если соединение поднимается с модема, необходимо выбирать «Обычная связь с Интернет — постоянный доступ«.

Для следующего пункта в системе уже должно быть создано PPTP либо PPPoE-соединение. Оно выбирается из выпадающего списка, при этом дополнительно вводятся логин и пароль для данного соединения (выдаются провайдером).

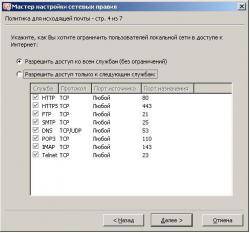

- В результате базовые правила для трафика приобретут следующий вид.

Тонкая настройка KWF как кеширующего прокси-сервера/маршрутизатора с NAT

- Заходим в консоль администратора и начинаем проверку с пункта «Интерфейсы«.

- Должны быть определены интерфейсы, используемые для Интернета. В случае поднятия соединения с KWF сервера — это PPPoE/PPTP-соединения, в случае поднятия соединения с отдельного модема на Интернет — сетевая карта KWF сервера включенная напрямую в данные модем.

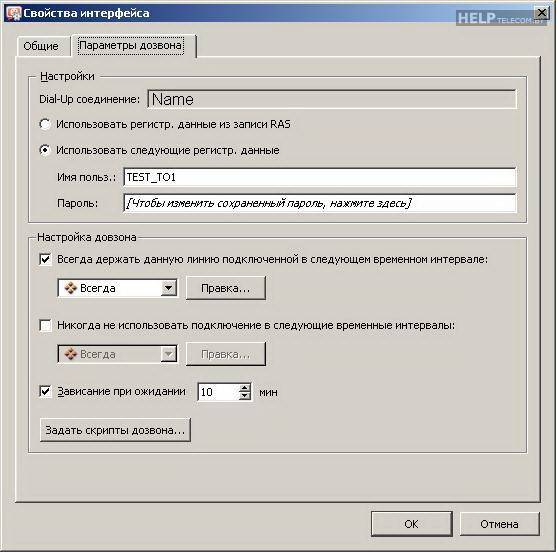

Для PPPoE/PPTP-соединения заходим в свойства соединения в KWF на вкладку «Параметры дозвона» и делаем настройки как указано на скриншоте.

- Переносим клиентские интерфейсы из пункта «Другие интерфейсы» в «Доверенные/локальные интерфейсы«;

- Выключаем «VPN-сервер«.

Фильтрация содержимого

- Заходим в «Политика HTPP» и активируем «Deny sites rated in ISS OrangeWeb filter categories«;

- В свойствах «Правило URL»/»Общий» для данного правила нажимаем на кнопку «Выбрать рейтинг» и выбираем те категории, которые должны блокироваться;В свойствах «Правило URL»/»Дополнит.» для данного правила вводим (если необходимо) временной интервал и снимаем выбор с «Пользователи могут разблокировать это правило«;

Переходим на вкладку «Кэш» и включаем параметры как показано на рисунке, при этом размер кэша выставляем максимально возможным.

Переходим на вкладку «Прокси-сервер» и включаем параметры как показано на рисунке.

Таблица маршрутизации<font>Внимание!</font> В случае поднятия соединения с KWF сервером на сетевых интерфейсах не должно быть маршрутов по умолчанию, иначе данный функционал работать не будет.

Дополнительные параметры

- На вкладке «Ограничение подключений» устанавливаем ограничение в 100 подключений.

- На вкладке «Веб-интерфейс/SSL-VPN» выключаем «Включить сервер Kerio Clientless SSL/VPN» и «Включить веб-интерфейс HTTPS (SSL-защищенный)». Обязательно вводим в поле «Имя сервера WinRoute:» ip-адрес либо DNS-имя машины с KWF (рекомендуется вводить DNS-имя, ибо только с ним будет работать прозрачная доменная авторизация пользователей в KWF).

- На вкладке «Проверка обновлений» выключаем «Автоматически проверять для новых версий«.

- Если требуется рассылка отчетов (обязательным условиям является наличие почтового сервера либо ящика на каком-либо почтовом сервера), то на вкладке «SMTP релей» вводим DNS-имя сервера в поле «Сервер:», а также логин и пароль учетной записи на данном сервере.

- В случае необходимости блокирование P2P-трафика на вкладке «Фильтр P2P» выбираем «Заблокировать трафик и разрешить только не-P2P соединения«.

Авторизация пользователей и учет трафика

- Может быть как локальной (все пользователи заводятся в самом KWF), так и с использованием домена NT/AD (требует наличия контроллера домена). Осуществляется на вкладке «Пользователи и группы/Пользователи«.

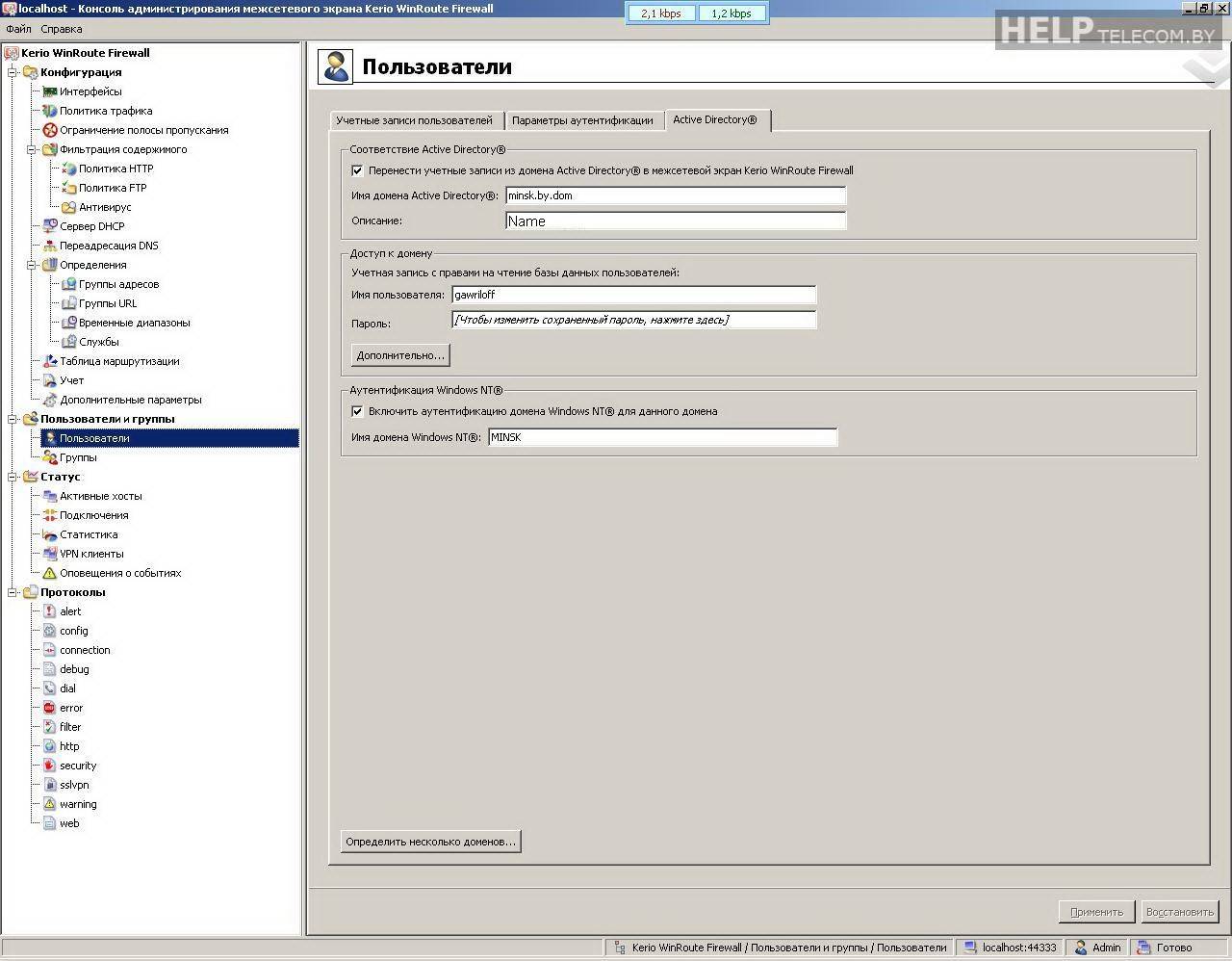

Авторизация через AD-домен осуществляется как указано на скриншоте на вкладке «Active Directory«.

Для того, чтобы пользователь не вводил при каждой сессии логин с паролем, можно настроить автоматическую авторизацию как указано на рисунке на вкладке «Параметры аутентификации«. <font>Внимание!</font> Работает только в случае наличия домена, при этом все пользователи и сам KWF должны быть присоединены к домену.

- Кроме этого на клиентских машинах в случае использования Internet Explorer должны быть сохранены пароли для машины с KWF (обычно это происходит при первом соединении с клиентской машины и авторизации). Проверить это можно через: «Control Panels в†’ User Accounts в†’ Advanced в†’ Password Manager«.

- Кроме этого на клиентских машинах в случае использования Mozilla Firefox требуется в строке URL набрать about:config и в параметре network.automatic-ntlm-auth.trusted-uris установить имя сервера KWF. Доступ пользователей для просмотра статистики осуществлятся по URL: http://<имя машины с KWF:4080.

Настройка DHCP-сервера

- Осуществляется на вкладке «Сервер DHCP«.

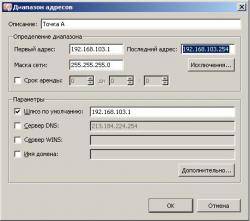

Для каждой точки (подсети клиента), включая ту точку, где находится KWF-сервер, конфигурируется отдельный диапазон следующим образом: — В поля «Первые адрес» и «Последний адрес» вносится весь IP-диапазон данной точки. — В поле «Шлюз по умолчанию» на точках КС без Интеренета вносится LAN IP-адрес модема, на точке КС с Интернетом — LAN IP-адрес KWF-сервера.

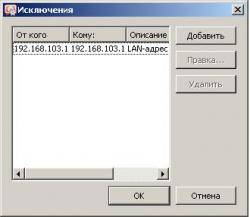

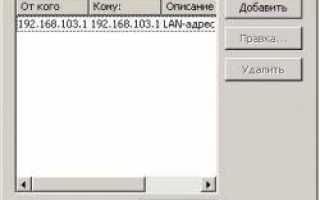

Все статические адреса (LAN-адреса модемов, KWF-сервера и любых других серверов) вносятся в список исключений как показано на рисунке (для каждой точки в свой диапазон).

В результате чего для 3х точек КС окно с настройками DHCP-сервера приобретает следующий вид.

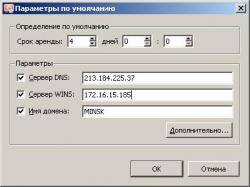

Теперь настраиваем параметры общие для всех точек в «Параметрах по умолчанию«. Задаем «Сервер DNS«, при этом он равен либо ip-адресу DNS-сервера клиента (в случае его наличия), либо LAN IP-адресу модема c PPPoE, либо IP-адресу DNS-сервера провайдера. В случае использования домена также вводятся IP-адрес сервера WINS и имя домена.

</ol>

Посмотрите карту сайта

Позвоните нам:

МинскГомельМогилевГродноБрестВитебск

Напишите нам:

—>

Обратный прокси-сервер.

Что это? Встроенный обратный прокси-сервер позволяет размещать за межсетевым экраном (файрволлом) Kerio Control несколько веб-узлов и веб-серверов одновременно, и при этом использовать единый маршрутизируемый IP-адрес. IPS (система предотвращения вторжений) и система фильтрации антивирусной программы работают с обратным прокси-сервером. Правила управления полосой пропускания могут применяться к каждому физическому или виртуальному серверу, но не могут быть применены к правилам обратного прокси. Для чего? Обратный прокси является единой точкой входа для любого веб-узла или файлового сервера, размещенного за межсетевым экраном. Это дает следующие преимущества: • Повышенную безопасность – бэк-энд серверная типология и сетевые характеристики спрятаны от внешнего мира. • Упрощенную аутентификацию – единая точка аутентификации для всех сервисов, расположенных за межсетевым экраном (файрволлом). • Простое управление SSL-сертификатами веб-сайтов, размещенных с использованием HTTPS – отпадает необходимость в сертификатах для каждого веб-сервера, снижая нагрузку на веб-сервера при шифровании. Дополнительные преимущества: • Кэширование содержимого для экономии пропускной способности. • Балансировка нагрузки. • Поддержка IPv6.Для кого? Для системного администратора.

Улучшения правил трафика.

Что это? Были сделаны улучшения в окне «Правила трафика»: • При добавлении нового правила запускается мастер настройки, отвечая на несложные вопросы которого, можно определить параметры создаваемого правила трафика. • Теперь при наличии большого списка правил, задача поиска нужного правила упрощается благодаря функции поиска и подсвечивания текста, совпадающего с критерием поиска. • Для лучшего управления и обзора правил трафика, службы можно собирать в группы. Например, службы Kerio Connect, включая POP3, SMTP, IMAP, HTTP и другие, можно собрать в группу под названием «Службы Kerio Connect». • Узнаваемость правил улучшилась благодаря расширенной палитре цветов, которые можно присваивать правилам. • Правила трафика можно тестировать, указав условие (источник/назначение/порт). При этом отобразятся все правила, соответствующие заданному условию. • Столбец «Последнее использование» позволяет узнать время последней обработки правила. Это помогает локализовать ненужные правила и удалить их из списка.Для чего? Новое окно «Правила трафика» в интерфейсе веб-администрирования Kerio Control значительно упрощает создание и управление правилами трафика. Он имеет очень интуитивно-понятный интерфейс и сокращает время, необходимое для конфигурации и управления этими правилами. Для кого? Для системного администратора.

Улучшения системы аутентификации пользователей и управления устройствами.

Что это? Для улучшения управления устройствами и пользователями в сети были добавлены новые возможности: • Теперь пользователи могут автоматически входить в систему при помощи аппаратного адреса (MAC-адреса) устройств. • Теперь в окне администратора «Активные узлы» имеется параметр «Выполнять вход пользователя автоматически». Ранее устройства можно было назначать пользователям только путем ручного ввода IP-адреса устройства. • Журнал «Hosts» поможет администратору увидеть время входа/выхода пользователей из брандмауэра. • В окне «Активные узлы» перечислены MAC-адреса, что позволяет более точно определить устройства в сети.Для чего? Главное преимущество данной функции в том, что при включении автоматического входа пользователям не нужно вводить логин и пароль каждый день при доступе через проводную или беспроводную сеть. Устройства пользователей теперь идентифицируются по MAC-адресу, что избавляет пользователей от ручного ввода логинов и паролей.Для кого? Для пользователей и системного администратора.

Остальные новые функции

Блокировка IP-адресов, не присвоенных DHCP-сервером (в меню Конфигурация -> Параметры безопасности). Эта функция гарантирует, что все устройства в сети управляются вами, а также упрощает идентификацию устройств. Эта опция также добавлена в пункте меню «Фильтр MAC адресов».К трафику внутри туннелей VPN можно применять правила управления полосой пропускания. (Не относится к VPN-клиентам). Например, при маршрутизации трафика VoIP через туннель VPN, теперь можно установить повышенный приоритет голосовой связи. Использовавшийся ранее алгоритм обработки туннелей VPN не позволял применять правила управления полосой пропускания к трафику, передаваемому внутри VPN туннеля.Обновление ОС до последней версии Debian. Благодаря этому расширился список поддерживаемого оборудования, и повысилась производительность.Множественные имена узлов в SSL-сертификатах (с использованием альтернативных имен субъектов). Это позволяет нескольким доменам использовать один SSL-сертификат. Данная функция особенно полезна при работе с обратным прокси-сервером при необходимости размещения нескольких безопасных веб-узлов.Автоматическое резервное копирование конфигурации на FTP-сервер. Теперь резервное копирование можно выполнять как на Samepage.io, так и на FTP-сервер. Резервные копии можно также сохранять вручную при помощи помощника конфигурирования.Система предотвращения вторжений (IPS) теперь может сканировать трафик IPv6.В функции использования динамических DNS имён включены дополнительные возможности для обнаружения IP адресов интернет шлюза. До версии 8.3, Kerio Control мог обновлять записи служб динамических DNS имён только для указанных сетевых интерфейсов. Теперь можно обновлять записи теми IP-адресами интернет шлюза, которые могут быть назначены любому сетевому интерфейсу, входящему в состав группы Интернет-интерфейсов в Kerio Control. Это повышает надежность удаленного доступа к опубликованным службам, в которых подключение к Интернету регулярно переключается (например, морские суда). Kerio Control включает следующие службы динамических DNS: ChangeIP, DynDNS и No-IP.16 мая состоялся вебинар, посвященный данному релизу. Запись данного вебинара можно посмотреть здесь.Используемые источники:

- https://gfi-software.uz/2018/10/10/kerio-control-%d0%b4%d0%b5%d1%82%d0%b0%d0%bb%d1%8c%d0%bd%d0%b0%d1%8f-%d0%bd%d0%b0%d1%81%d1%82%d1%80%d0%be%d0%b9%d0%ba%d0%b0-%d0%be%d1%81%d0%bd%d0%be%d0%b2%d0%bd%d1%8b%d1%85-%d1%84%d1%83%d0%bd%d0%ba/

- http://help.a1.by/connecting/computer/preferences/~id=269

- https://habr.com/post/220859/

Знакомство с Kerio Winroute Firewall

Знакомство с Kerio Winroute Firewall Прокси соединение: что за зверь и зачем оно тебе

Прокси соединение: что за зверь и зачем оно тебе

При первом запуске KWF запускается «Мастер настройки«, работа которого показана ниже. В любой момент времени данный мастер можно запустить еще раз путем нажатия кнопки «Мастер» в меню «Политика трафика» консоли администратора.

При первом запуске KWF запускается «Мастер настройки«, работа которого показана ниже. В любой момент времени данный мастер можно запустить еще раз путем нажатия кнопки «Мастер» в меню «Политика трафика» консоли администратора. Данный пункт выбирается только в том случае, если соединение поднимается в самого KWF-сервера. В том случае, если соединение поднимается с модема, необходимо выбирать «Обычная связь с Интернет — постоянный доступ«.

Данный пункт выбирается только в том случае, если соединение поднимается в самого KWF-сервера. В том случае, если соединение поднимается с модема, необходимо выбирать «Обычная связь с Интернет — постоянный доступ«. Для следующего пункта в системе уже должно быть создано PPTP либо PPPoE-соединение. Оно выбирается из выпадающего списка, при этом дополнительно вводятся логин и пароль для данного соединения (выдаются провайдером).

Для следующего пункта в системе уже должно быть создано PPTP либо PPPoE-соединение. Оно выбирается из выпадающего списка, при этом дополнительно вводятся логин и пароль для данного соединения (выдаются провайдером).

Для PPPoE/PPTP-соединения заходим в свойства соединения в KWF на вкладку «Параметры дозвона» и делаем настройки как указано на скриншоте.

Для PPPoE/PPTP-соединения заходим в свойства соединения в KWF на вкладку «Параметры дозвона» и делаем настройки как указано на скриншоте. Переходим на вкладку «Кэш» и включаем параметры как показано на рисунке, при этом размер кэша выставляем максимально возможным.

Переходим на вкладку «Кэш» и включаем параметры как показано на рисунке, при этом размер кэша выставляем максимально возможным. Переходим на вкладку «Прокси-сервер» и включаем параметры как показано на рисунке.

Переходим на вкладку «Прокси-сервер» и включаем параметры как показано на рисунке.  Авторизация через AD-домен осуществляется как указано на скриншоте на вкладке «Active Directory«.

Авторизация через AD-домен осуществляется как указано на скриншоте на вкладке «Active Directory«. Для того, чтобы пользователь не вводил при каждой сессии логин с паролем, можно настроить автоматическую авторизацию как указано на рисунке на вкладке «Параметры аутентификации«. <font>Внимание!</font> Работает только в случае наличия домена, при этом все пользователи и сам KWF должны быть присоединены к домену.

Для того, чтобы пользователь не вводил при каждой сессии логин с паролем, можно настроить автоматическую авторизацию как указано на рисунке на вкладке «Параметры аутентификации«. <font>Внимание!</font> Работает только в случае наличия домена, при этом все пользователи и сам KWF должны быть присоединены к домену. Для каждой точки (подсети клиента), включая ту точку, где находится KWF-сервер, конфигурируется отдельный диапазон следующим образом: — В поля «Первые адрес» и «Последний адрес» вносится весь IP-диапазон данной точки. — В поле «Шлюз по умолчанию» на точках КС без Интеренета вносится LAN IP-адрес модема, на точке КС с Интернетом — LAN IP-адрес KWF-сервера.

Для каждой точки (подсети клиента), включая ту точку, где находится KWF-сервер, конфигурируется отдельный диапазон следующим образом: — В поля «Первые адрес» и «Последний адрес» вносится весь IP-диапазон данной точки. — В поле «Шлюз по умолчанию» на точках КС без Интеренета вносится LAN IP-адрес модема, на точке КС с Интернетом — LAN IP-адрес KWF-сервера.  Все статические адреса (LAN-адреса модемов, KWF-сервера и любых других серверов) вносятся в список исключений как показано на рисунке (для каждой точки в свой диапазон).

Все статические адреса (LAN-адреса модемов, KWF-сервера и любых других серверов) вносятся в список исключений как показано на рисунке (для каждой точки в свой диапазон). В результате чего для 3х точек КС окно с настройками DHCP-сервера приобретает следующий вид.

В результате чего для 3х точек КС окно с настройками DHCP-сервера приобретает следующий вид. Теперь настраиваем параметры общие для всех точек в «Параметрах по умолчанию«. Задаем «Сервер DNS«, при этом он равен либо ip-адресу DNS-сервера клиента (в случае его наличия), либо LAN IP-адресу модема c PPPoE, либо IP-адресу DNS-сервера провайдера. В случае использования домена также вводятся IP-адрес сервера WINS и имя домена.

Теперь настраиваем параметры общие для всех точек в «Параметрах по умолчанию«. Задаем «Сервер DNS«, при этом он равен либо ip-адресу DNS-сервера клиента (в случае его наличия), либо LAN IP-адресу модема c PPPoE, либо IP-адресу DNS-сервера провайдера. В случае использования домена также вводятся IP-адрес сервера WINS и имя домена.

Зачем нужен прокси и как им правильно пользоваться

Зачем нужен прокси и как им правильно пользоваться Kerio Control Детальная настройка основных функций

Kerio Control Детальная настройка основных функций Настройка VPN-подключения средствами ОС Windows

Настройка VPN-подключения средствами ОС Windows Как настроить свой прокси-сервер

Как настроить свой прокси-сервер