В статье рассматривается настройка клиентского компьютера под управлением Windows 7, с которого должно быть установлено подключение к удалённому рабочему столу Windows. Здесь не рассмотрены настройки сервера и компьютера, к которому будет устанавливаться подключение.

Создание нового VPN-подключения

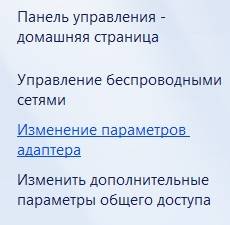

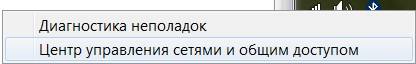

1. Откройте «Центр управления сетями и общим доступом», для этого щёлкните по иконке подключения в системном трее правой кнопкой и выберите пункт меню «Центр управления сетями и общим доступом». «Центр управления сетями и общим доступом» можно также открыть через панель управления.

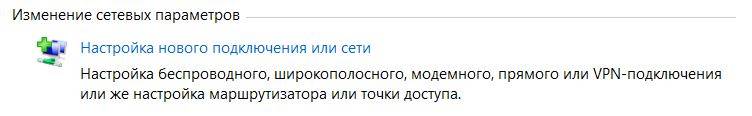

2. Нажмите на ссылку «Настройка нового подключения или сети» (внизу).

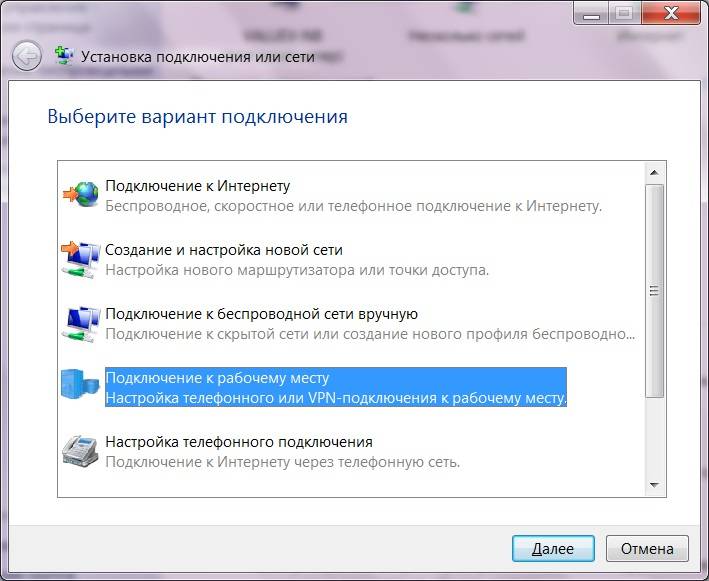

3. Выберите «Подключение к рабочему месту. Настройка телефонного или VPN-подключения к рабочему месту» и нажмите «Далее».

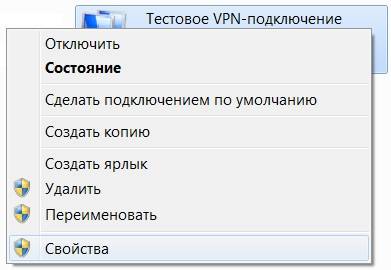

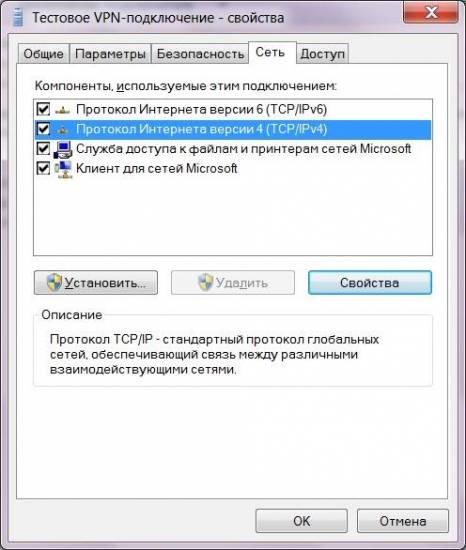

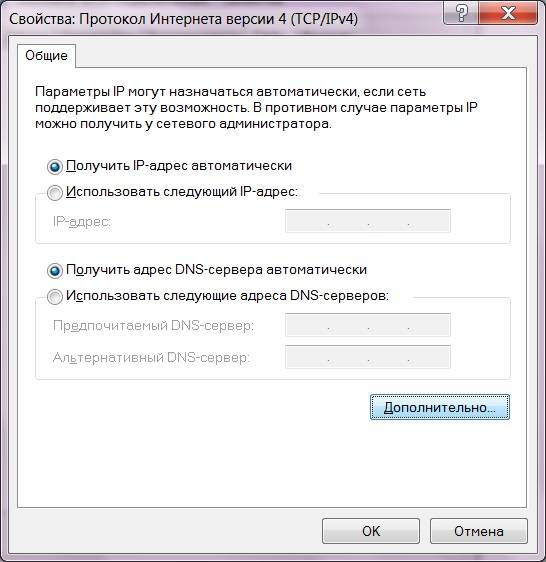

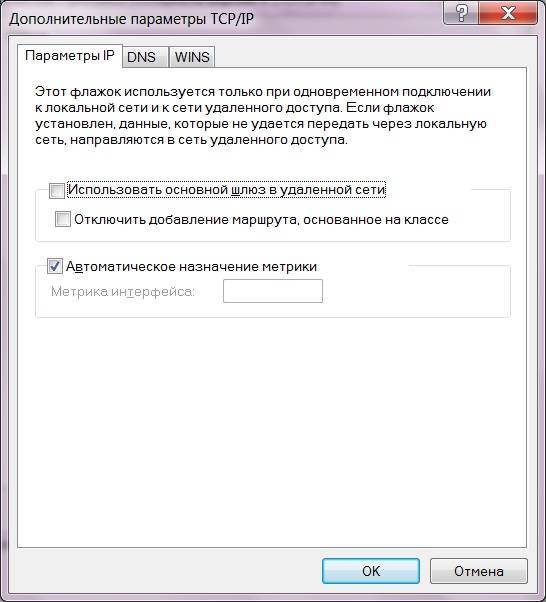

Чтобы подключенная сеть не была основной нужно выполнить следующие шаги

Подключение к удалённому рабочему столу

20. В появившемся окне «Безопасность Windows» введите имя пользователя и пароль и нажмите «ОК». Если вы ранее уже заходили на удалённый рабочий стол, то система подскажет имя пользователя, см. рисунок.

21. В появившемся окне система предупредит вас, что не может подтвердить подлинность компьютера, см. рисунок. Если вы уверены, что подключаетесь к нужному компьютеру, можете установить галку «Больше не выводить запрос о подключениях к этому компьютеру» и нажать «Да».

22. После работы с удалённым компьютером можно просто закрыть окно. Тогда сессия сохранится и, при следующем подключении, вы увидите все открытые вами окна в неизменном состоянии. Если сессию требуется закрывать (обычно это требуется делать на серверах), то нужно на удалённом компьютере выйти из системы.

Удаленный рабочий стол Windows. Подключение в два клика через VPN-сеть.

Получить удаленный доступ к компьютеру через ВПН возможно. Компьютер, через который будет идти подключение, должен работать на операционной системе Виндовс Семь. Само подключение проходит в два этапа. Первый – настройка нового VPN-подключения. Второй – непосредственно само подключение к удаленному рабочему столу. Прежде чем перейти к настройке VPN, нужно убедиться в установленном подключении клиентского компьютера к удаленному устройству, настройки которого рассматриваться не будут.

Подключаемся к VPN

- 1. Заходим в управление параметрами и нажимаем на поле «Центр управления сетями общим доступом» Также эту ссылку можно найти на ярлыке подключения.

- 2. Находим и нажимаем на поле «Настройка нового подключения или сети».

- 3. Дальше выбираем вариант подключения. Смотрим и жмем на одну из двух ссылок «Подключение к рабочему месту» или «Настройка телефонного подключения».

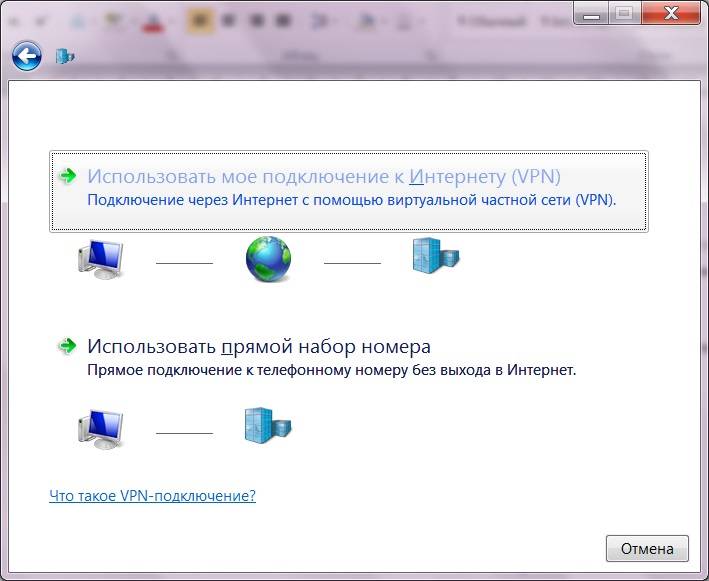

- 4. Затем выбираем поле «Использовать мое подключение к интернету VPN». Данные для подключения можно взять на сайте vpnki.ru.

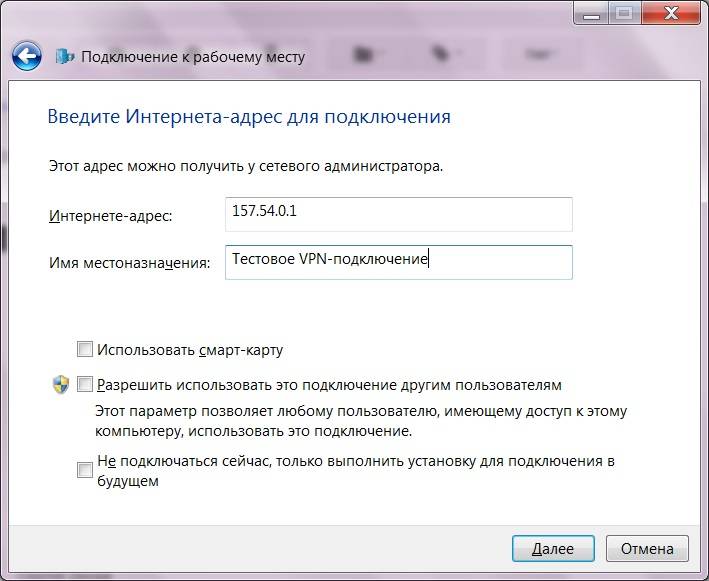

- 5. Напишите «Интернет-адрес» в свободной графе.

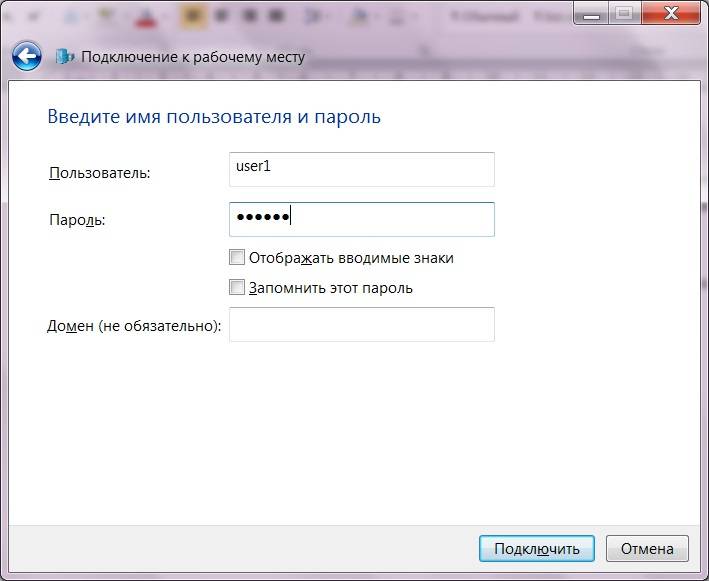

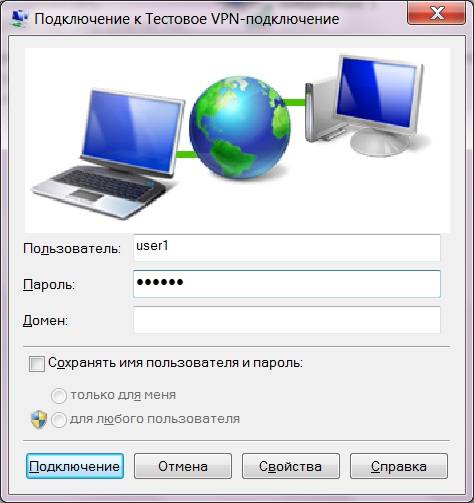

- 6. После в диалоговом окошке заполните графы «Логин» и «Пароль» от vpnki.ru. Подтвердите действие, щелкните по «Подключить».

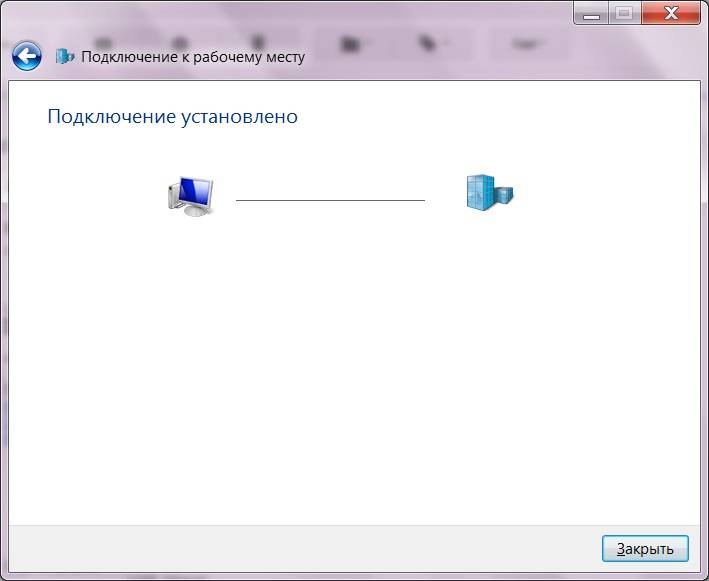

- 7. Подключение успешное- значит просто нажмите на кнопку «Закрыть».

Подключаемся к рабочему удаленному столу при помощи VPN

- 1. Заходим в меню «Пуск», нажимаем «Все программы», затем выбираем «Стандартные». Ищем ярлык «Подключение к удаленному рабочему столу».

- 2. В пустые графы вводим данные ip-адреса или вписываем имя компьютера.

- 3. После вписываем данные имени пользователя и пароля доступа.

- 4. Безопасность Windows предупредит о том, что данные компьютера введенные для подключения могут быть ошибочными. Если уверены в том, что компьютер именно тот, в пустом окошке ставим подтверждение напротив поля «Больше не выводить запрос о подключению к этому компьютеру». Оно находится в самом низу диалогового окна.

- 5. После работы на удаленном компьютере – закрываем окно. Если работаем на серверах, закрываем сессию и отключаемся от системы на самом удаленном компьютере.

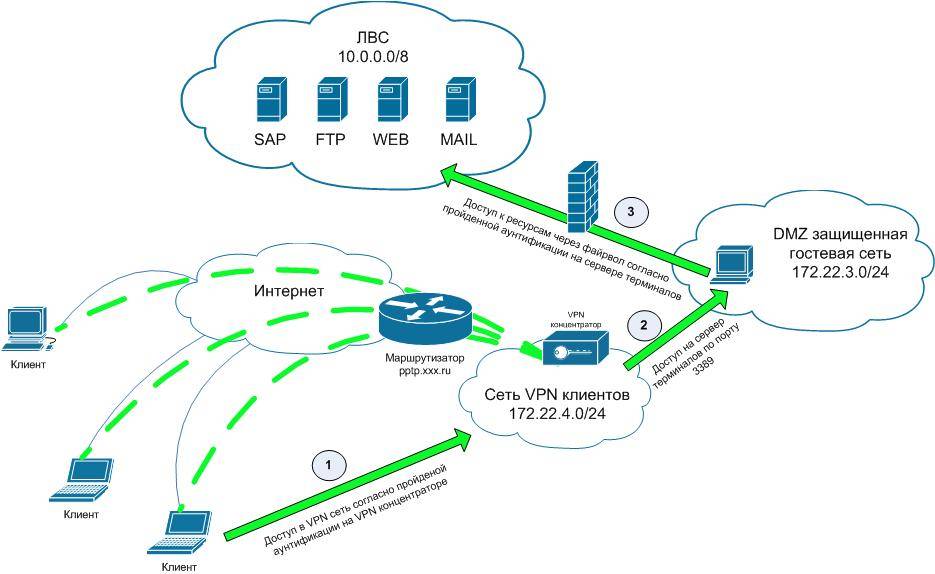

Часто (если не всегда) перед ИТ отделом рано или поздно встает задача организации удаленного доступа в сеть предприятия, например командированным сотрудниками или попросту заболевшим. Решать эту задачу можно по-разному. Я хочу рассказать об одном из решений реально используемом в нашем холдинге. Отличается это решение от многих других тремя основными вещами:

- На стороне удаленного пользователя требуется минимум настройки — используются все стандартные приложения и возможности ОС Windows;

- Удаленный пользователь работает на сервере терминалов, что обеспечивает его необходимой средой для выполнения своих должностных обязанностей

- Очень гибкое управление доступом к внутренним ресурсам компании (обеспечивается TMGISA файрволом согласно доменной аутентификации)

Если вам это интересно, добро пожаловать под кат Итак, сначала расскажу что нам понадобится, собственно это всего две вещи:

- Сервер с TMG или ISA

- Сервер терминалов

У нас оба сервера — обычные виртуальные машины, развернутые на hyper-v. Также понадобятся две свободные подсети (уж этого добра, думаю, у всех достаточно) — для чего именно две, расскажу дальше. Доступ пользователя к конечным ресурсам можно разделить условно на три этапа:

- Доступ посредством pptp в изолированную сеть vpn-клиентов

- Доступ по rdp на сервер терминалов

- Непосредственный доступ с сервера терминалов к ресурсам ЛВС компании по любой маске доступа

Ниже — общая схема подключения и описание этапов.

Доступ посредством pptp в изолированную сеть vpn-клиентов

Для реализации этого нам нужен любой pptp сервер, мы используем cisco, но ничего не мешает пробросить pptp с граничного роутерафайрвола на туже TMGISA, которую мы будем использовать для доступа клиентов к ресурсам и поднять pptp сервер на ней. Вот кусок конфига нашей киски, отвечающий за pptp.vpdn enable ! vpdn-group 1 ! Default PPTP VPDN group accept-dialin protocol pptp virtual-template 1 ip pmtu ip mtu adjust username ras_user password 7 010157010906550075581B0C4F044011530F5D2F7A743B62643 14255 username ras_guest password 7 120B541640185F3B7E2C713D653075005F025A interface GigabitEthernet0/0.3 description Internet encapsulation dot1Q 3 ip address x.x.x.x 255.255.255.252 ip nat outside ip virtual-reassembly max-fragments 64 max-reassemblies 256 ip policy route-map Internet-10-144-68 no cdp enable interface Virtual-Template1 mtu 1400 ip unnumbered GigabitEthernet0/0.3 ip access-group 170 in ip tcp adjust-mss 1360 peer default ip address pool vpn_users no keepalive ppp encrypt mppe auto ppp authentication ms-chap-v2 ppp ipcp dns 172.22.1.201 ! ip local pool vpn_users 172.22.4.1 172.22.4.250 access-list 170 permit udp 172.22.4.0 0.0.0.255 host 172.22.1.201 eq domain access-list 170 permit tcp 172.22.4.0 0.0.0.255 host 172.22.3.1 eq 3389 access-list 170 permit icmp any any access-list 170 permit tcp 172.22.4.0 0.0.0.255 host 172.22.3.1 eq www Ключевой момент на данном этапе — организация сети vpn-клиентов с возможностью коннекта из нее ТОЛЬКО на сервер терминалов на порт rdp.

Доступ по rdp на сервер терминалов

Итак, наш клиент подключился к pptp серверу и имеет доступ на сервер терминалов, далее с помощью удаленного рабочего стола происходит подключение к серверу терминалов, учетные данные при этом подключении — доменная учетная запись пользователя. Тут необходимо немного пояснить: В AD создаются группы безопасности согласно маске, грубо говоря у нас есть к примеру четыре группы ресурсов, ну скажем, разбиты по проектам. Проект1, Проект2, Проект3 и общие. Соответтственно в AD мы создадим 4 группы безопасности и сделаем первые три членами группы «общие». Группе «общие» мы разрешим вход на сервер терминалов. Далее для подключения возможности удаленного доступа любому пользователю AD мы просто будем добавлять его в соответствующую группу.

Непосредственный доступ с сервера терминалов к ресурсам ЛВС компании по любой маске доступа

Для реализации этого этапа нам потребуется настроить TMGISA, при написании этой статьи я не планировал ее как четкую инструкцию к действию, а лишь как описание схемы, поэтому я не буду вдаваться в подробности настройки файервола, отмечу лишь несколько ключевых моментов.

- В TMG внешней сетью будет являться наша ЛВС

- Внутренней сетью будет сеть с сервером терминалов

- На сервере терминалов ОБЯЗАТЕЛЬНО устанавливается TMGISA клиент, для того чтобы мы могли привязать правила к пользователям.

- Соответственно все правила в файрволе привязываются к созданным нами ранее группам безопасности Проект1, Проект2, Проект3 и общие.

В общем, это все, чем я хотел поделиться, я понимаю что изложено все довольно кратко, но цель статьи — именно показать одно из решений, а не его конкретную реализацию, многое здесь можно сделать по другому.Используемые источники:

- http://www.proghouse.ru/article-box/7-podklyuchenie-k-rabochemu-stolu-windows-cherez-vpn-podklyuchenie

- http://tehno-video.ru/2018/11/20/kak-poluchit-udalennyj-dostup-k-kompyuteru-cherez-vpn/

- https://habr.com/post/111215/

Настройка VPN-подключения средствами ОС Windows

Настройка VPN-подключения средствами ОС Windows

Как настроить свой VPN

Как настроить свой VPN Настройка PPTP клиент в MikroTik RouterOS

Настройка PPTP клиент в MikroTik RouterOS

Виды VPN-соединений (PPTP, L2TP, IPSec, SSL)

Виды VPN-соединений (PPTP, L2TP, IPSec, SSL) Настройка L2TP IPSEC на Mikrotik

Настройка L2TP IPSEC на Mikrotik Настройка SSTP Сервера и клиента

Настройка SSTP Сервера и клиента VPN-клиент для Windows и его настройка. VPN-сервер

VPN-клиент для Windows и его настройка. VPN-сервер