Содержание

ГосзакупкаРеклама

Для участия в электронных торгах каждый предприниматель должен иметь собственную электронно-цифровую подпись. ЭЦП выступает в роли аналога собственноручной подписи, придающей электронному документу юридическую силу. Для участия в электронных аукционах на сайтах госзакупок необходимо обеспечить высокие гарантии достоверности и подлинности предъявленной подписи в заявке на участие в тендере и во всей сопутствующей документации. С целью аутентификации лиц, подписывающих электронные документы, была создана криптографическая утилита КриптоПро, позволяющая генерировать и проверять ЭЦП.

Немного о ключах

Чтобы получить собственную ЭЦП необходимо обратиться в сертифицированный удостоверяющий центр (УЦ), который выдает корневой сертификат, а также открытый и закрытый ключ.

Корневой сертификат УЦ – это файл с расширением .cer, позволяющий системе идентифицировать удостоверяющий центр.

Открытый ключ абонента – это именной файл владельца электронного ключа, используемый для проверки достоверности и подлинности подписанного документа. Открытый ключ может быть опубликован и отослан как угодно и кому угодно, он является публичной информацией.

Закрытый ключ абонента – это набор шифрованных файлов, хранящихся на электронном носителе. Владелец закрытого ключа использует секретный пин-код для авторизации в системе, потому в случае его утери абонент должен немедленно отозвать свой ключ через удостоверяющий центр.

После получения электронной подписи необходимо установить программное обеспечение на компьютере для работы с ЭЦП. Программа-криптопровайдер КриптоПро 3.6 поддерживает государственные стандарты РФ: ГОСТ Р 34.10–2001, ГОСТ Р 34.11–94 и ГОСТ Р 34.10–94.

Использование КриптоПро

Основное предназначение КриптоПро

- Обеспечение процесса придания электронным документам юридической значимости посредством использования ЭЦП;

- Обеспечение конфиденциальности и контроль целостности шифрованной информации;

- Контроль целостности и защита ПО от несанкционированного изменения.

Утилита КриптоПро 3.6 совместима с такими ОС:

- Windows 2008

- Windows

- VistaWindows

- 7 (Seven)Windows

- 2003Windows

- XPWindows 2000

После выпуска Microsoft Windows 10 КриптоПро также обновляет свое программное обеспечение и проводит сертификацию новой версии КриптоПро CSP 4.0

Установка и настройка КриптоПро

- На официальном сайте cryptopro.ru необходимо приобрести нужную версию утилиты и установить криптопровайдер. Запустить КриптоПро CSP и, используя подсказки инсталлятора, осуществить установку утилиты на компьютер.

- Далее необходимо установить драйвер поддержки электронного идентификатора. Закрытые ключи могут храниться на дискетах, смарт-картах и других электронных носителях, но наиболее удобным аналогом считаются токены в виде USB-брелока (eToken, Рутокен). Для корректной работы носителя ставим соответствующий драйвер.

- Затем нужно настроить считыватели. Запускаем КриптоПро от имени администратора и в открывшемся окне находим вкладку «Оборудование» и нажимаем «Настроить считыватели». В открывшемся окне «Управление считывателями» жмем «Добавить». Выбираем нужный считыватель (например, для eToken выберем AKS ifdh 0). После установки нажмем «Готово».

- Переходим к установке личного сертификата пользователя ЭЦП. Во вкладке «Сервис» нажимаем «Установить личный сертификат». Укажем путь к файлу сертификата с расширением .cer.

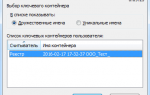

- Далее вставляем токен в USB-разъем компьютера, указывая контейнер хранения закрытого ключа. Для настройки в автоматическом режиме можно поставить галочку у надписи «Найти контейнер автоматически». Система предложит ввести PIN-код и поместить личный сертификат в хранилище. После установки нажмем Готово.

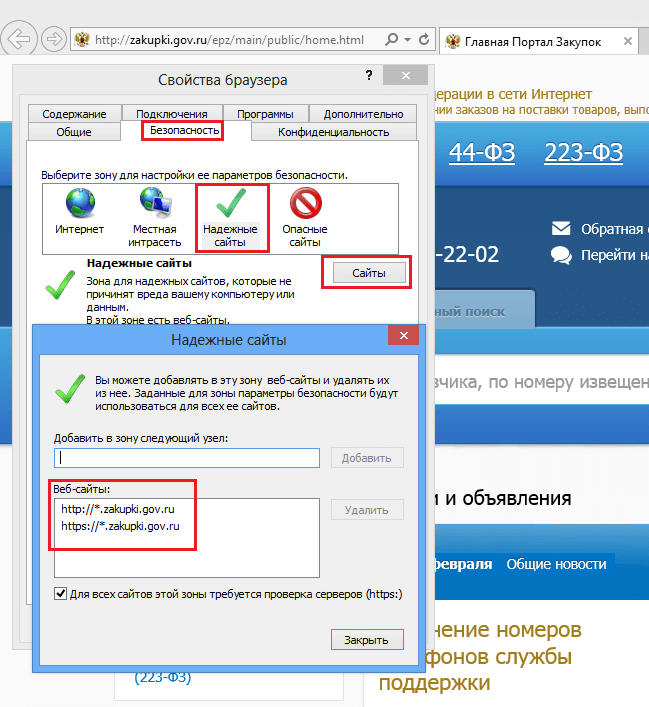

- Перейдем к настройке браузера для работы с порталом госзакупки. Сайт zakupki.gov.ru работает только с браузером Internet Explorer. В свойствах браузера необходимо выбрать вкладку «Безопасность» в которой следует выбрать «Надежные сайты» и нажать «Сайты». В открывшемся окне необходимо прописать следующие веб-сайты:

http://*.zakupki.gov.ru

https://*.zakupki.gov.ru

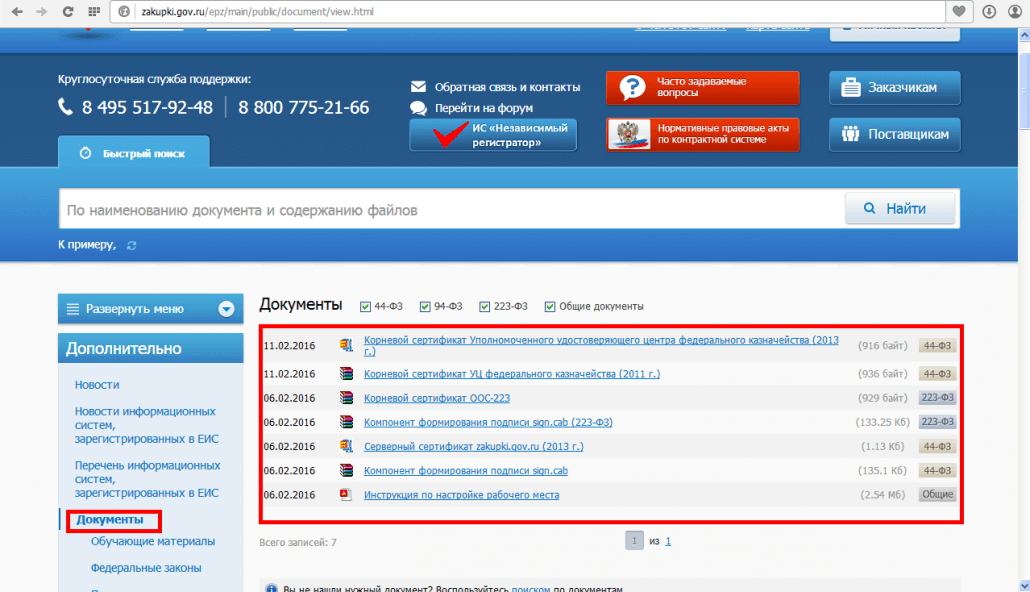

- Далее необходимо перейти на сайт госзакупки и в левой колонке меню в разделе «Дополнительно» найти пункт «Документы» и нажать «Файлы для настройки рабочего места». Скачать все выведенные файлы и установить.

- Затем снова откроем свойства браузера и выберем вкладку «Дополнительно». Напротив «TLS 1.0» установим галочку.

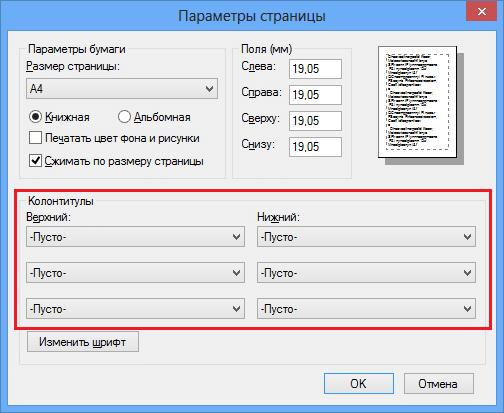

- Также необходимо произвести настройку печати документов из Internet Explorer. Заходим в Настройки, выбираем «Печать», «Параметры страницы». Во всех колонтитулах выставляем значение «Пусто» и нажимаем «Ок».

- Затем перезапускаем браузер и входим в личный кабинет.

Как проверить работу ЭЦП?

Для поверки параметров пользователя можно воспользоваться тестовой страницей http://www.etp-micex.ru/index/test-page/ перейдя на которую отображается информация о настройках программного обеспечения и варианты исправления ошибок.

Ниже приведено тематическое видео:

Автор: Ирина Б.

Бинбанк личный кабинет вход онлайн на официальный сайт binbank.ru.Промсвязьбанк личный кабинет интернет банка ib.psbank.ru.Вход в личный кабинет госуслуги на официальном сайте gosuslugi.ru.Вход в райффайзенбанк личный кабинет онлайн online.raiffeisen.ru.Вход в юникредит банк личный кабинет онлайн unicreditbank.ru.

Видео

Банковская гарантия: все, что нужно знатьПеречень случаев возвращения обеспечения заявкиТендерный кредит на обеспечение заявки в госаукционе КриптоПро — это линейка криптографических утилит (криптопровайдеров), которые применяются в программах российских разработчиков для генерации электронной подписи, работы с сертификатами, организации структуры PKI и т. д.

Как используют программу

Разработчик на сайте указывает, что такое КриптоПро — так называют средство криптографической защиты информации (СКЗИ). Эта программа защищает информацию через шифрование и создание электронных подписей (ЭП). Эти сертификаты подтверждают значимость и статус электронных документов при работе:

- с электронными площадками;

- электронной отчетностью;

- клиент-банками;

- при обмене между пользователями в сети.

Криптографическая защита основана на исполнении нацстандартов в этой области:

- ГОСТ Р 34.10-2012 (взамен 34.10-2001) об ЭЦП.

- ГОСТ Р 34.11-2012 (сменил 34.11-94) о кэшировании.

- ГОСТ 28147-89 об алгоритме криптопреобразования.

Компания ввела в действие программные модули CryptoPro Cryptographic Service Provider (CSP), которые совместимы с интерфейсом Microsoft. На форуме разработчика указано, что бесплатно установить КриптоПро CSP можно, если не выполняете операции с закрытыми ключи, например:

- генерация закрытых ключей;

- подписание или расшифровка данных.

Получается, что бесплатно установить СКЗИ КриптоПро — это означает не вводить серийный номер.

Сервис сертификата электронной подписи

Из доступных в электронной форме услуг установите сертификат ЭЦП КриптоПро. Получите юридически значимую подпись, которая проверит, зашифрует и дешифрует документы в электронной форме с помощью сертификата.

Через вкладку «Услуги» откроем «Сервис электронной подписи».

В случае активации этого сервиса установка ключа ЭЦП КриптоПро не требуется. Система хранит ключ и необходимый набор криптографических операций.

Если храните ключ ЭП на рабочем месте пользователя, обратитесь за услугой в Удостоверяющий центр.

Чтобы поработать с сертификатом ЭП в формате электронной загрузки, скачайте дистрибутив.

Руководства получите у разработчика. Производитель просит зарегистрироваться. Если e-mail и пароль уже занесены в базу, введите их, чтобы войти.

Перед новой загрузкой сайт удостоверится в готовности заключить лицензионное соглашение.

При согласии и начале работы с сервисом сертификата ЭП (СЭП) включается функция работы через Удостоверяющий центр компании. В нем создают сертификат ключа проверки подписи.

В рамках этой услуги КриптоПро сертификат на компьютер не устанавливается. Использование сертификата ключа электронной подписи подтверждается владельцем при вводе одноразового пароля с индивидуальным PIN-кодом доступа к ключевому контейнеру.

Сертификат ключа ЭП создается в неэкспортируемом формате. Он недоступен для использования на съемных носителях (и рабочем месте пользователя).

Когда переустанавливать

Если заменяете демо-программу на основную или переходите на следующую версию дистрибутива, переустановите КриптоПро. Удостоверьтесь в том, что на компьютере есть лицензии или сертификаты. Если нет, сохраните их.

Через запуск меню имеющейся программы с функциями администратора системы удалите предыдущую программу стандартным способом. Если через панель установки и удаления корректно удалить программу не получается, используйте дистрибутив. В аварийном случае удалите через утилиту КриптоПро.

Утилита подходит для всех версий CSP. Для выполнения очистки запустите файл cspclean.exe, перезагрузите компьютер и повторно запустите утилиту.

Теперь установите новый продукт.

Как установить КриптоПро

Для загрузки и проверки электронной подписи на web-страницах с применением КриптоПро CSP понадобится плагин. Вот инструкция, как установить КриптоПро ЭЦП browser plug in для работы на электронной площадке:

Шаг 1. Скачайте актуальную версию плагина.

Шаг 2. Запустите исполняемый файл cadesplugin.exe.

Шаг 3. Подтвердите установку.

Шаг 4. Если потребуется, разрешите внести изменения путем нажатия кнопки «Да».

Шаг 5. Дождитесь окончания установки.

Шаг 6. После окончания установки нажмите «ОК».

Существует несколько версий программы. Дистрибутив приобретают:

- у производителя или у официального дилера на материальном носителе;

- на сайте производителя или официального дилера.

Из описания делаем вывод о том, с какими операционными системами совместима программа. Удостоверимся, что у нужного функционала есть сертификат.

Во вкладке «Продукты» выберем раздел «Сертификаты». Ознакомимся с описанием.

Когда появятся предпочтения по выбору определенной версии, получите представление о возможных затратах. Опубликован прайс-лист услуг получения лицензий и сертификатов компании по состоянию на август 2019. Например, годовая техническая поддержка на рабочем месте стоит 850 рублей, а установка или обновление на рабочем месте или сервере — 5500 руб.

Как работать с КриптоПро

Имея необходимые сведения, используем программу в демонстрационном режиме. Вот инструкция, как бесплатно пользоваться КриптоПро:

Шаг 1. Загружаем файлы через продукты и вкладку СКЗИ КриптоПро CSP.

Шаг 2. Видим сообщение об ограниченном доступе. Пройдем предварительную регистрацию и ответим на несколько вопросов.

Шаг 3. Заполняем поля и отправляем запрос на регистрацию, совершаем дальнейшие действия на следующей странице. Обратим внимание на сообщение о сроке использования демонстрационной версии: 90 дней с момента установки. Передача прав на пользование приобретается в виде лицензии. Демо-версия рассчитана на работу при первичной установке продукта. При повторной попытке загрузки не произойдет.

Шаг 4. Выбираем дистрибутив, который соответствует операционной системе компьютера, и скачиваем его. Загружается быстро. Запускаем программный файл с расширением .ехе. Программная система безопасности предупредит о том, что в компьютер внесут изменения. Если согласны, нажимаем «Установить». Загружается модуль.

После того как установили последнюю версию, работайте с программой сразу. Если загружали предыдущие версии, перезагрузите компьютер сразу или отложите это действие.

- Tutorial

- Любимый дистрибутив Linux. Я использовал Ubuntu Linux 16.04 LTS и ROSA Fresh GNOME R8;

- Сертифицированная версия КриптоПро CSP 4.0 R2 для Windows, UNIX и macOS;

- Рутокен ЭЦП 2.0.

Настройка «КриптоПро» CSP

Несмотря на то, что есть несколько неплохих статей по настройке «КриптоПро CSP» под Linux (например, тут или тут), я опишу здесь свой вариант. Основная причина в том, что большинство инструкций написаны для «Крипто Про CSP» версии 3.x. А современная версия «КриптоПро CSP» 4.0 не является 100% совместимой с 3.x. Дополнительная причина – всегда приятно иметь полную инструкцию по настройке в одном месте, а не переключаться с одного окна на другое. Приступаем к настройке. Скачиваем «КриптоПро CSP» для Linux с официального сайта КриптоПро — www.cryptopro.ru/downloads Распаковываем «КриптоПро CSP» для Linux:

tar -zxf ./linux-amd64_deb.tgzДалее у нас есть 2 варианта – автоматическая установка и установка вручную. Автоматическая установка запускается командой:

sudo ./install.sh или

sudo ./install_gui.shЗдесь надо отдать должное разработчикам «КриптоПро» – автоматическая установка для большинства дистрибутивов отрабатывает успешно. Хотя бывают и нюансы. Например, если у вас не хватает некоторых пакетов, то установка будет успешно завершена, хотя некоторый функционал работать не будет. Если что-то пошло не так, или вы по тем или иным причинам хотите использовать установку в ручном режиме, то вам необходимо выполнить:

dpkg -i ./cprocsp-curl-64_4.0.0-4_amd64.deb lsb-cprocsp-base_4.0.0-4_all.deb lsb-cprocsp-capilite-64_4.0.0-4_amd64.deb lsb-cprocsp-kc1-64_4.0.0-4_amd64.deb lsb-cprocsp-rdr-64_4.0.0-4_amd64.debДля установки пакетов в ROSA используйте urpmi, вместо dpkg -i. Устанавливаем лицензию для «КриптоПро CSP» для Linux и проверяем, что все работает нормально:

cpconfig -license -set <серийный_номер> cpconfig -license –viewМы должны получить что-то вроде:

License validity: XXXXX-XXXXX-XXXXX-XXXXX-XXXXX Expires: 3 month(s) 2 day(s) License type: Server.Настройка работы с Рутокен ЭЦП 2.0

Сделаем небольшое отступление. Для работы с электронной подписью и шифрованием нам не обойтись без ключевых пар и сертификатов. Надежное хранение закрытых ключей – один из основных факторов безопасности. А более надежных средств хранения, чем токен или смарт-карта, человечество пока не придумало. Я буду использовать Рутокен ЭЦП 2.0, который имеет сертификат ФСБ и поддерживает работу как с новыми, так и со старыми ГОСТами.

apt-get install libpcsclite1 pcscd libccidНам также необходимо установить пакеты КриптоПро CSP для поддержки работы с токенами:

dpkg -i ./cprocsp-rdr-gui-gtk-64_4.0.0-4_amd64.deb ./cprocsp-rdr-rutoken-64_4.0.0-4_amd64.deb ./cprocsp-rdr-pcsc-64_4.0.0-4_amd64.deb ./lsb-cprocsp-pkcs11-64_4.0.0-4_amd64.debПолучаем тестовый сертификат

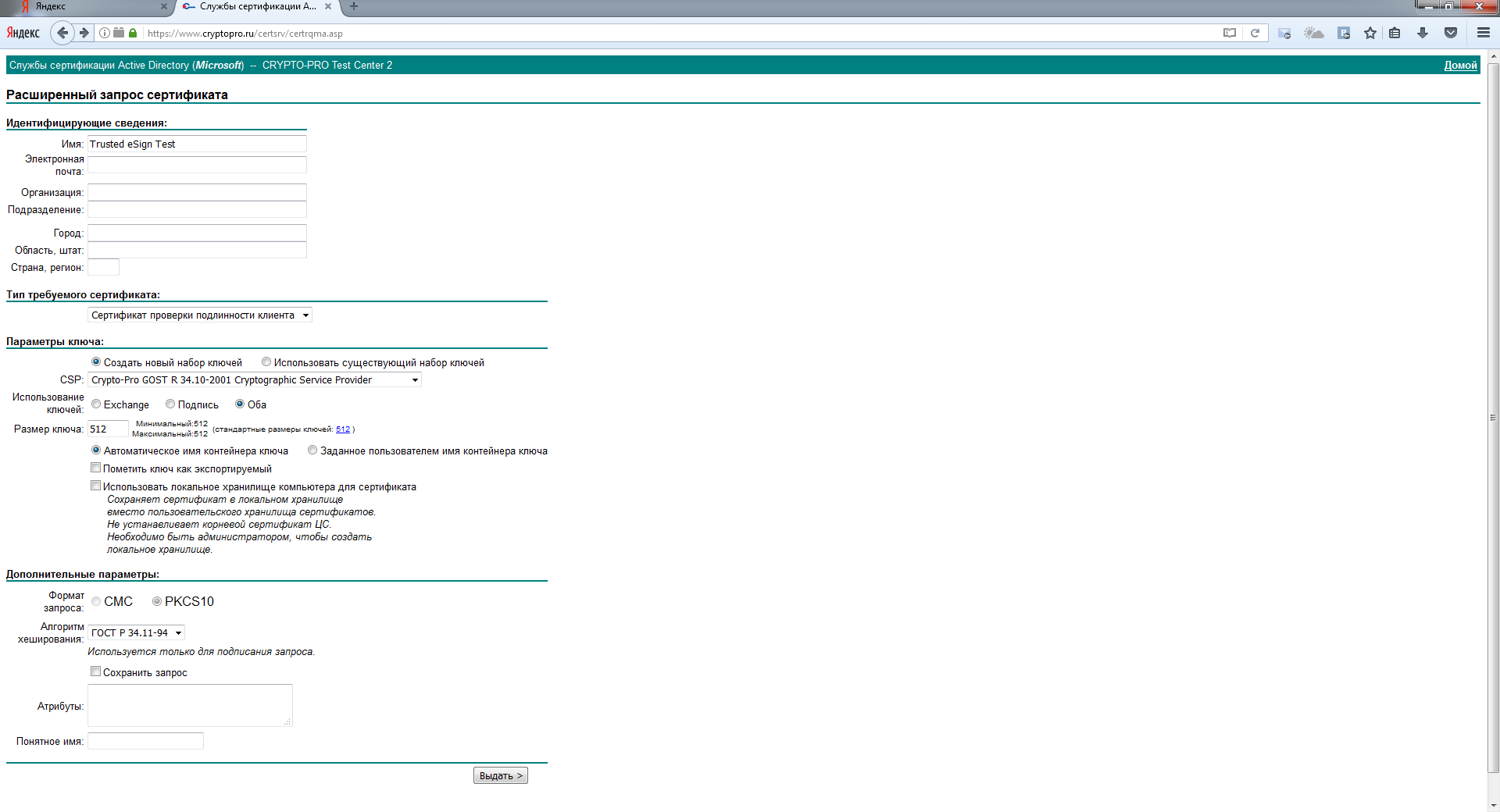

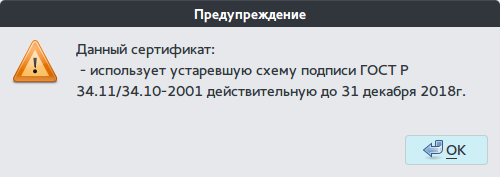

Перед тем как перейти непосредственно к работе с подписью, надо сгенерировать ключевую пару и создать сертификат электронной подписи. Если у вас уже есть Рутокен с контейнером «КриптоПро», то эту часть можно смело пропустить. Воспользуемся тестовым УЦ компании «КриптоПро» по адресу — https://www.cryptopro.ru/certsrv/ Создаем запрос на сертификат с параметрами по умолчанию.

list_pcscМы должны получить что-то вроде:

Aktiv Rutoken ECP 00 00Теперь проверяем, что сертификат на токене видится успешно:

csptest -keyset -enum_cont -verifyc -fqПолучаем:

CSP (Type:80) v4.0.9014 KC1 Release Ver:4.0.9842 OS:Linux CPU:AMD64 FastCode:READY:AVX. AcquireContext: OK. HCRYPTPROV: 13476867 \.Aktiv Rutoken ECP 00 00822506788-dfcd-54c9-3a5e-e0a82a2d7f0 OK. Total: SYS: 0,020 sec USR: 0,160 sec UTC: 0,870 sec [ErrorCode: 0x00000000]Записываем в хранилище сертификатов КриптоПро информацию об этом сертификате:

csptestf -absorb -cert -pattern 'rutoken' Match: SCARDrutoken_ecp_351d6671A0062AC OK. Total: SYS: 0,010 sec USR: 0,140 sec UTC: 1,040 sec [ErrorCode: 0x00000000]Проверим, что сертификат успешно сохранился в хранилище:

certmgr -list -cert -store uMy Certmgr 1.0 (c) "CryptoPro", 2007-2010. program for managing certificates, CRLs and stores ============================================================================= 1------- Issuer : E=support@cryptopro.ru, C=RU, L=Moscow, O=CRYPTO-PRO LLC, CN=CRYPTO-PRO Test Center 2 Subject : CN=Trusted eSign Test Serial : 0x120019F5D4E16D75F520A0299B00000019F5D4 SHA1 Hash : 0x016f443df01187d5500aff311ece5ea199ff863e SubjKeyID : 204e94f63c68595e4c521357cf1d9279bff6f6e5 Signature Algorithm : ГОСТ Р 34.11/34.10-2001 PublicKey Algorithm : ГОСТ Р 34.10-2001 (512 bits) Not valid before : 22/02/2017 10:53:16 UTC Not valid after : 22/05/2017 11:03:16 UTC PrivateKey Link : Yes Container : SCARDrutoken_ecp_351d6671A0062AC Provider Name : Crypto-Pro GOST R 34.10-2012 KC1 CSP Provider Info : ProvType: 80, KeySpec: 1, Flags: 0x0 CA cert URL : http://testca.cryptopro.ru/CertEnroll/test-ca-2014_CRYPTO-PRO%20Test%20Center%202.crt OCSP URL : http://testca.cryptopro.ru/ocsp/ocsp.srf CDP : http://testca.cryptopro.ru/CertEnroll/CRYPTO-PRO%20Test%20Center%202.crl Extended Key Usage : 1.3.6.1.5.5.7.3.2 ============================================================================= [ErrorCode: 0x00000000]На этом основная настройка завершена, и мы можем начинать подписывать или шифровать файлы с использованием различных средств. Переходим к тому, зачем задумывалась эта статья.

Подпись средствами «КриптоПро CSP»

В составе «КриптоПро CSP» есть утилита csptestf, позволяющая выполнять различные криптографические операции. Как я уже писал выше, у этой утилиты есть 2 недостатка:

- Отсутствие хорошей документации;

- Отсутствие графического интерфейса.

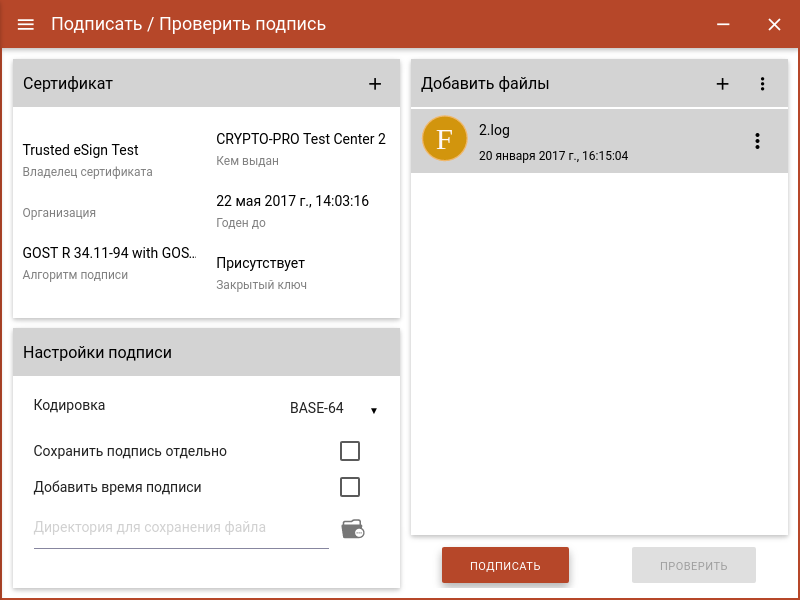

Подписать можно с помощью команды:

csptestf –sfsign –sign –in <имя файла> -out <имя файла> -my ‘Trusted eSign Test’ –detached –alg GOST94_256Здесь, my — параметр, в котором надо указать часть Common Name сертификата для подписи; detached — позволяет создать открепленную подпись; alg GOST94_256 — задает алгоритм хэширования, который будет использоваться при создании подписи. Более подробную информацию о возможных параметрах вы можете получить, выполнив команду:

csptestf –sfsignТакой интерфейс отлично подходит для подготовленного пользователя или для автоматизации операций в скриптах. Поговорим теперь об утилитах, которые облегчают жизнь обычным пользователям при работе с подписью и шифрованием в Linux.

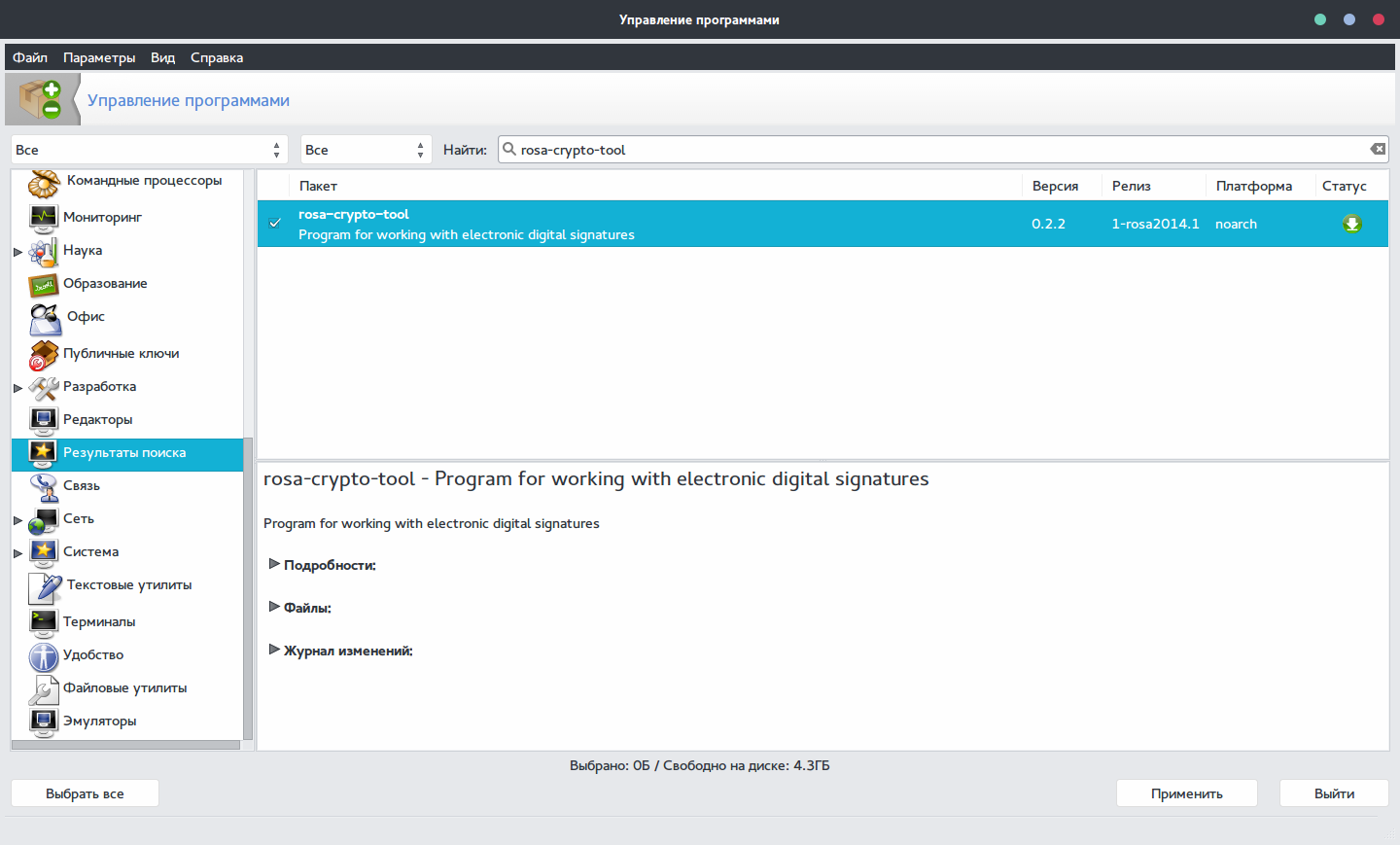

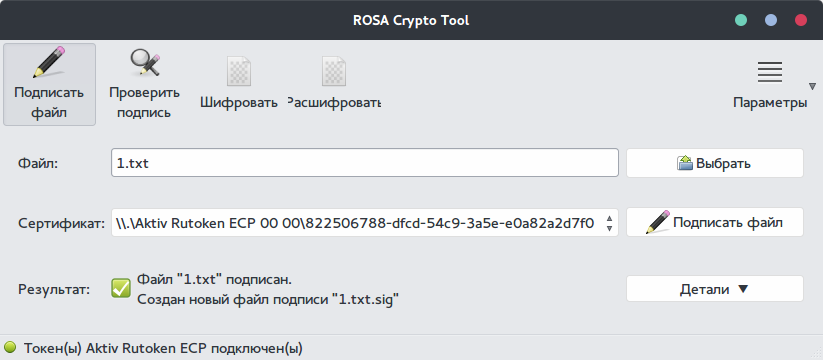

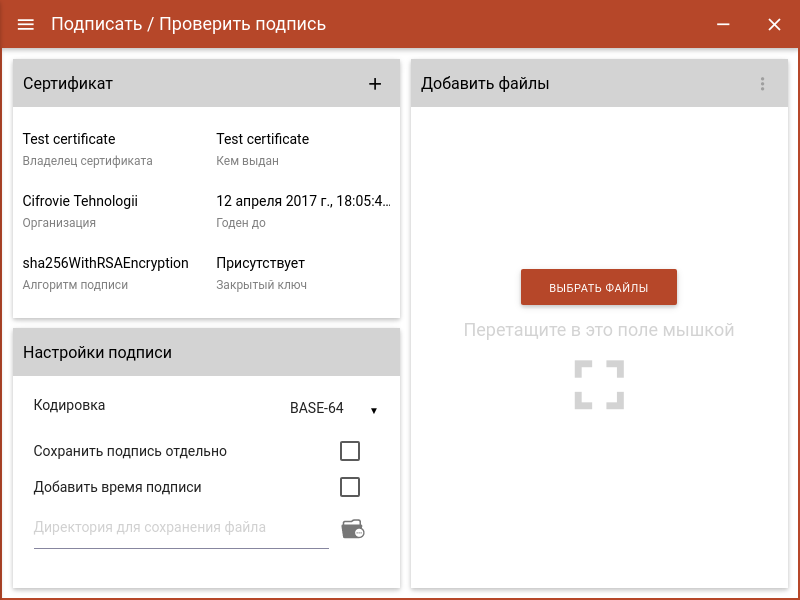

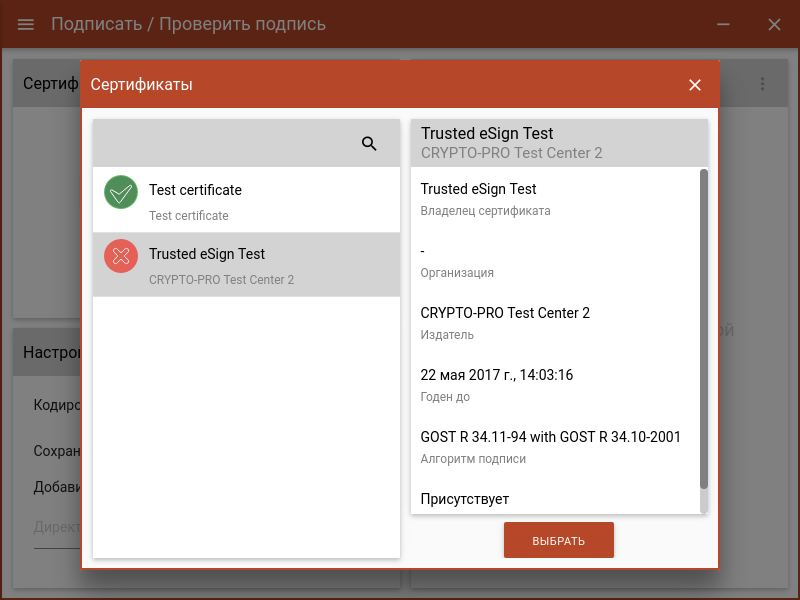

Rosa Crypto Tool

Как следует из названия, это утилита для работы с электронной подписью и шифрованием для дистрибутива ROSA Linux. В данный момент утилита доступна в репозиториях Rosa Linux и Alt Linux. Эта утилита разрабатывается одним человеком – Михаилом Вознесенским. У нее простой, но удобный интерфейс. На данный момент утилита находится в активной разработке – с ноября 2016 года мне удалось протестировать три версии. Последняя версия, доступная на момент написание статьи — 0.2.2. Сейчас утилита поддерживает работу только с «КриптоПро CSP» для Linux, однако в ближайшее время будет добавлена поддержка других криптопровайдеров. Что внутри? Утилита написана на Python с использованием PyQt4 для графического интерфейса. Установить ее можно, использовав «Управление программами» в Rosa Linux.

Trusted eSign

Второй продукт, про который мы поговорим, это Trusted eSign от компании “Цифровые технологии”. Она известна на российском рынке ИБ как разработчик средства по работе с подписью и шифрованием для ОС Windows – «КриптоАРМ». Главное, не путать этот продукт с Trusted.eSign – web-сервисом по работе с подписью этой же компании. Найти продукт на сайтах компании “Цифровые технологии” непросто. Небольшое описание есть в магазине http://www.cryptoarm.ru/shop/trusted_esign, продукт также можно скачать в разделе «Центр загрузки» на сайте trusted.ru — https://trusted.ru/support/downloads/?product=133 К сожалению, продукт пока доступен только в виде deb пакета для 64-битных систем. С чем связано такое ограничение, непонятно. Будем надеяться, что в ближайшее время компания выпустит и rpm пакет, а также версии для 32-битных дистрибутивов Linux. Скачиваем с официального сайта deb-пакет и устанавливаем командой:

dpkg –i ./trustedesign-x64.deb Запускаем Trusted eSign.

Резюме

Подведем итог. В конце 2016 – начале 2017 года наметился неплохой прогресс в средствах по работе с электронной подписью под Linux. Информационная безопасность начинает поворачиваться к пользователю лицом, и с каждым годом требуется все меньше действий для такого простого действия, как подписать или зашифровать файл с использованием отечественных алгоритмов. Хочется дополнительно отметить такое развитие отечественных продуктов, учитывая современный тренд на замену Windows на Linux в государственных и муниципальных организациях. В рамках этого тренда становится актуальным использование средств криптографической защиты информации под Linux. Хорошие и удобные продукты российских разработчиков помогут государственным организациям и структурам нормально работать и выполнять требования по импортозамещению. Такое развитие не может не радовать, особенно когда это происходит под Linux.

P.S.

Наверняка есть немало пользователей, особенно пользователей Linux, кто считает, что консольных утилит достаточно. А также специалистов по информационной безопасности, которые считают, что дизайн и удобство — излишество в ИБ. Но я не могу с ними согласиться. Консольные утилиты, несомненно, идеальны для автоматизации. Но большинству пользователей удобнее работать с графическими интерфейсами. Даже в Linux.Используемые источники:

- https://garantiibanka.ru/goszakupka/nastrojka-kriptopro.html

- https://goscontract.info/etsp/kak-ustanovit-kriptopro-poshagovaya-instruktsiya

- https://habr.com/post/323170/

Инструкция по настройке Электронной подписи

Инструкция по настройке Электронной подписи Как установить ЭЦП на компьютер

Как установить ЭЦП на компьютер

Что можно подписать электронной подписью

Что можно подписать электронной подписью Как установить, активировать и настроить электронную подпись на компьютере

Как установить, активировать и настроить электронную подпись на компьютере КриптоПро

КриптоПро Как сгенерировать, обновить и активировать сертификат в Сбербанк Бизнес Онлайн

Как сгенерировать, обновить и активировать сертификат в Сбербанк Бизнес Онлайн