Инструкция по настройке правил Firewall для виртуальных серверов в панели управления Serverspace.

Что это такое?

С помощью межсетевого экрана прямо из панели управления можно управлять доступом к серверу, сетевыми пакетами данных. Данная опция отдельно не тарифицируется и входит в стоимость сервера.

На данный момент существует ограничение в 50 правил, если вам будет недостаточно этого лимита, то увеличить его можно по запросу в техническую поддержку.

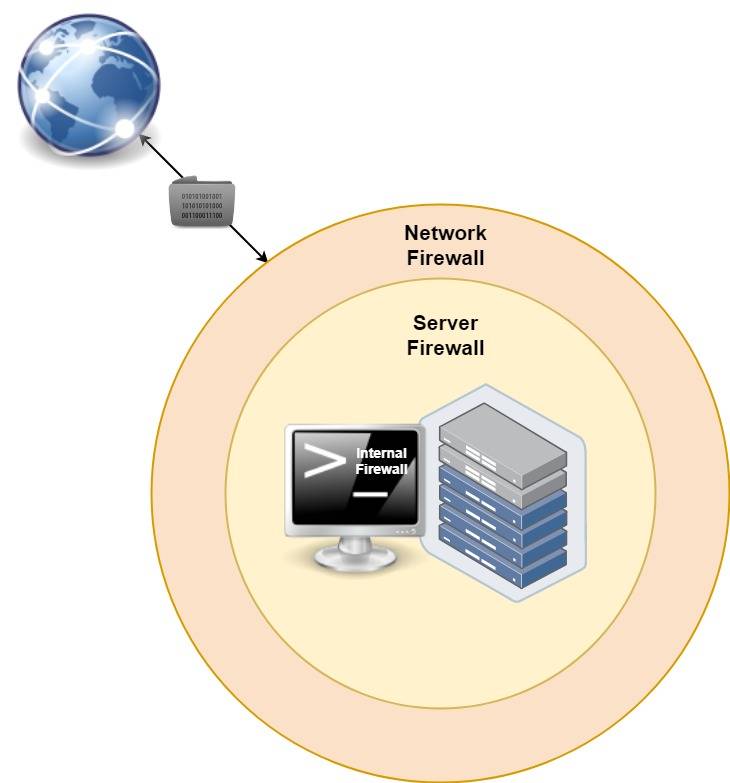

Сетевая архитектура

Для избежания конфликта правил межсетевого экрана и его правильной настройки необходимо понимать порядок действия существующих брандмауэров. Во-первых, вы можете настроить брандмауэр для частной сети. Во-вторых, для сервера через панель управления. В-третьих, вы можете настроить внутренний брандмауэр, например, для Linux через iptables, для Windows — встроенный.

Для входящих пакетов первым будет применяться брандмауэр на уровне сети (при наличии). Если пакет прошел, дальше будет применяться фаерволл на уровне сервера, в последнюю очередь будет использоваться внутренний программный механизм. Для исходящих пакетов будет применена обратная последовательность действий.

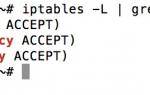

Мы не рекомендуем одновременно использовать межсетевой экран на уровне сервера и внутренний программный:

Создание правила

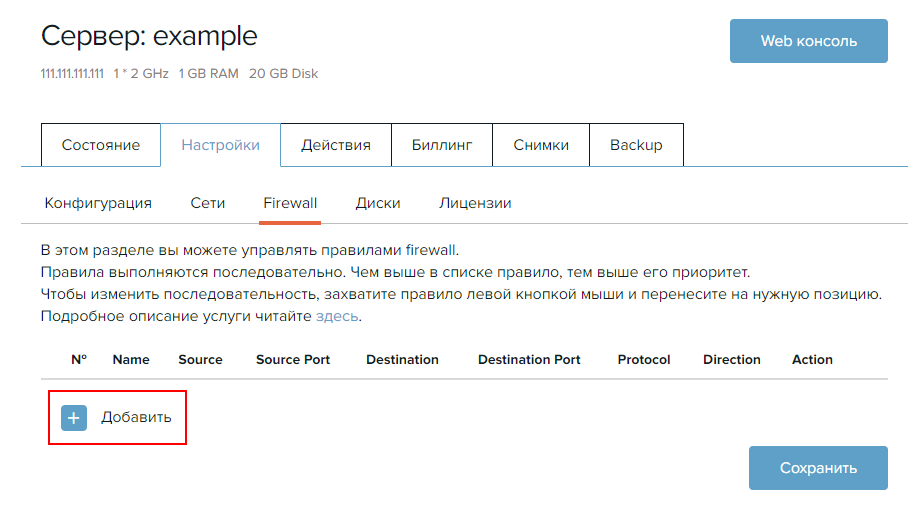

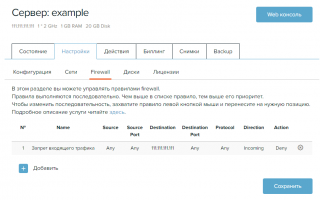

Конфигурация брандмауэра доступна для всех VPS и находится в настройках сервера в разделе Firewall.

Для создания правила нажмите кнопку Добавить:

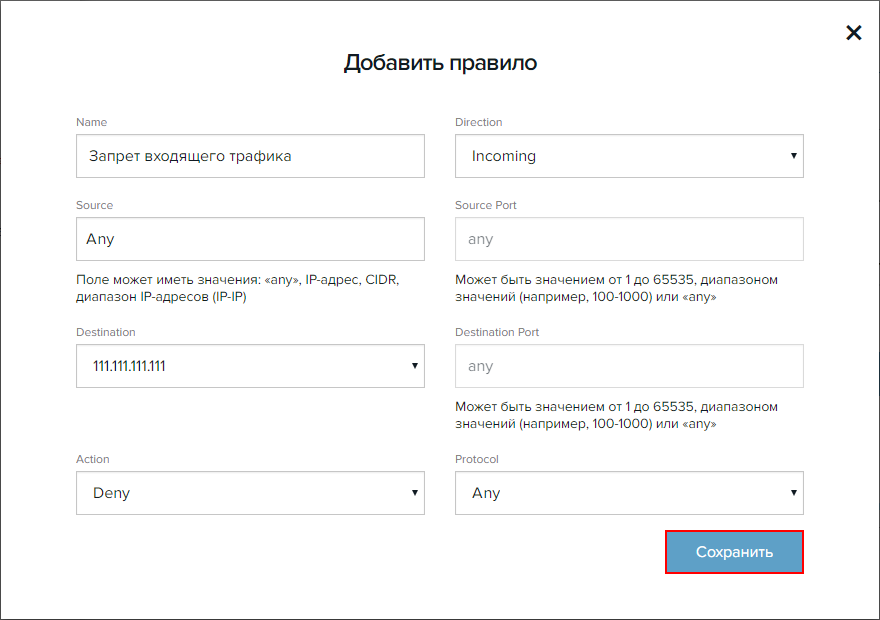

Перед вами откроется окно добавления правила. Необходимо заполнить следующие поля:

- Name — понятное для пользователя название (не более 50 символов), как правило кратко описывает назначение правила;

- Direction — направление пакетов, для которых необходимо применить правило, принимает одно из двух значений: Incoming или Outgoing. Incoming — правило распространяется на входящие пакеты данных, Outgoing — на исходящие;

- Source/Destination — в зависимости от направления содержит IP-адрес сервера или одно из значений: IP-адрес, CIDR, диапазон IP-адресов и any;

- SourcePort/DestinationPort — при выборе протокола TCP, UDP или TCP and UDP возможно указать порт, диапазон портов, либо Any;

- Action — действие, которое необходимо применить, принимает одно из двух значений: Allow или Deny. Allow — разрешение пересылки пакетов данных, Deny — запрет пересылки;

- Protocol — тип протокола, доступно ANY, TCP, UDP, TCP and UDP и ICMP.

Для создания правила нажмите Сохранить.

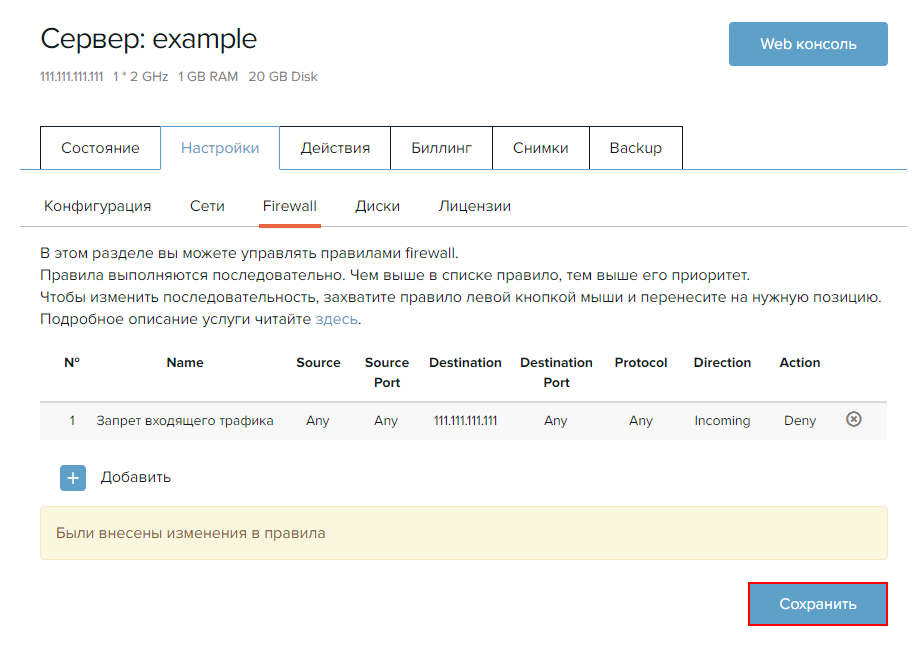

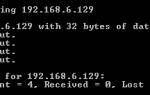

В нашем примере правило блокирует все входящие на сервер пакеты:

Чтобы созданное правило вступило в силу необходимо сохранить изменения с помощью кнопки Сохранить. Вы можете создать несколько правил и затем сохранить все разом:

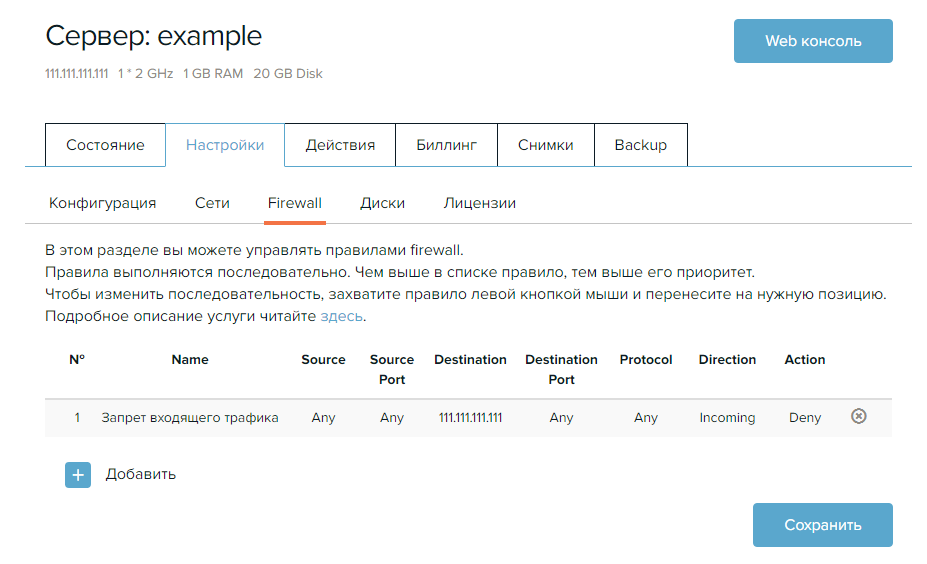

После этого страница будет выглядеть следующим образом:

Приоритет правил

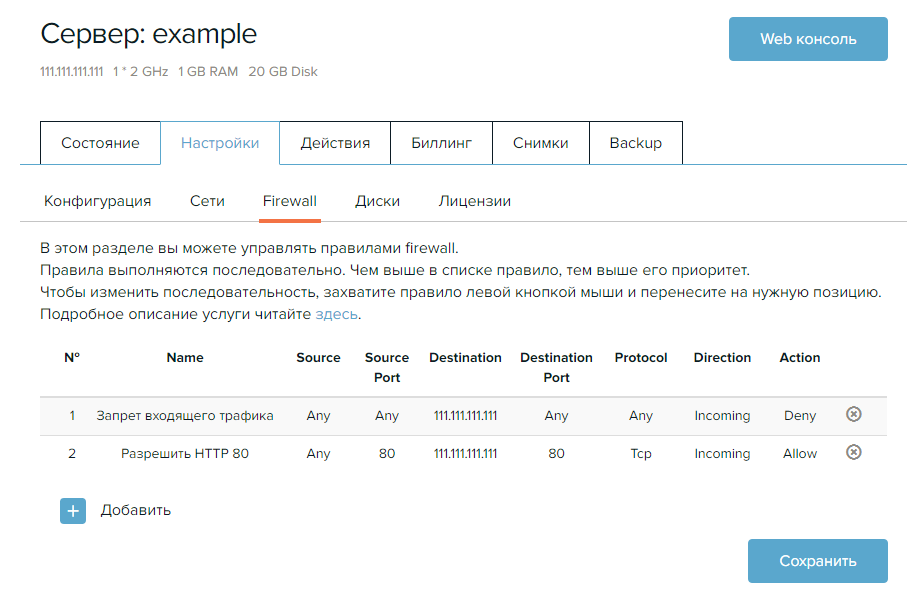

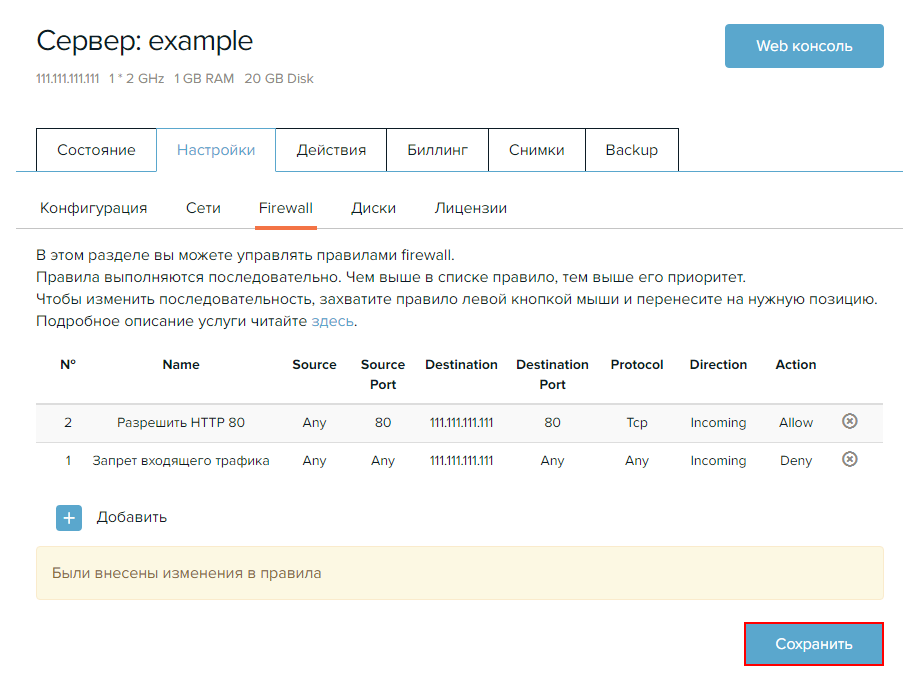

Чем меньше порядковый номер правила (чем выше оно в списке), тем выше его приоритет. Например, после того как было создано запрещающее правило для всего входящего трафика, создадим правило разрешающее получать входящие пакеты по 80 порту протокола Tcp. После сохранения изменений при такой конфигурации данный порт все также будет недоступен, в связи с тем, что запрещающее правило имеет более высокий приоритет:

Для изменения приоритета правил перетащите с помощью левой кнопки мыши разрешающее правило на первое место и сохраните изменения:

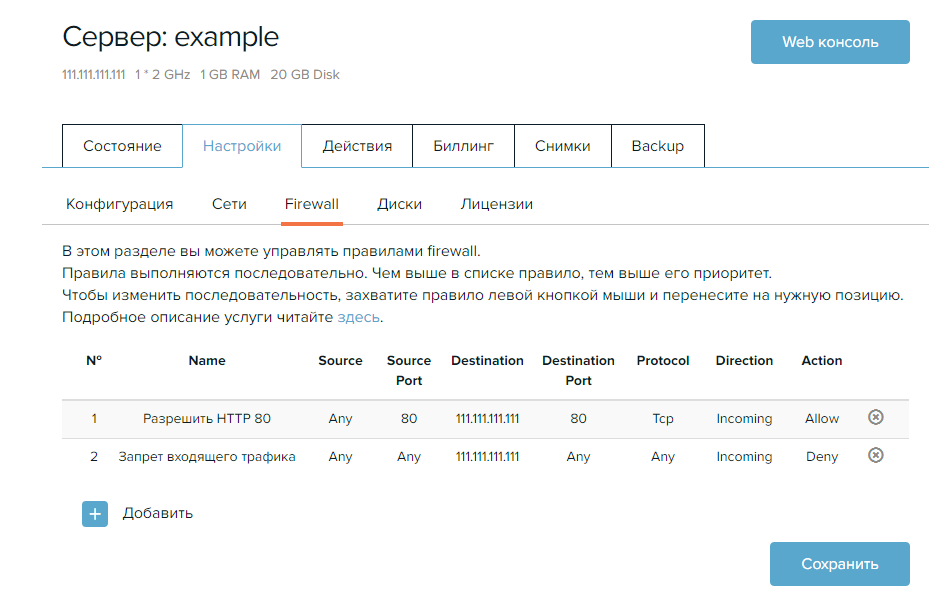

После сохранение порядковые номера правил изменятся, а также изменится их приоритет:

Теперь конфигурация брандмауэра позволяет получать пакеты по протоколу Tcp по 80 порту, остальные пакеты проходить не будут.

Облачные VPS/VDS

Создайте сервер всего за 1 минуту!

от8 руб/месяцГлавнаяБлогНастройка межсетевого экрана от Cisco, Fortinet и Huawei

- Cisco ASA: Firepower Threat Defense Software 6.2 + Firepower Device Manager

- Fortinet Fortigate: FortiOS 6.0

- Huawei USG: Software V500

|

|

|

Часть настроек может быть опциональной исходя из решаемых межсетевым экраном задач. Устройства настраиваются на третьем уровне сетевой модели OSI в режиме маршрутизатора. Возможен режим работы на втором уровне – transparent, но это детально будет рассмотрено в других обзорах.Группируем настройки по типу, решаемым задачам — и приступим!Администрирование 1. Задать пароль для административной учётной записи. 2. Ограничить доступ к интерфейсам управления по IP-адресам. 3. Активировать защищённые протоколы управления SSH и HTTPS. Отключить небезопасные TELNET и HTTP.

|

|

|

4. Изменить настройки или отключить параметры/функционал по умолчанию, такие как DHCP сервер, SNMP community и т.п. 5. Загрузить/активировать необходимые лицензии/подписки на функционал.

Для чего нужно настроить в первую очередь параметры администрирования и какими будут последствия, если этого не сделать?

- Административные учётные записи и пароли по умолчанию либо пустые, либо общеизвестные, либо доступные из документации. Если их не поменять, то злоумышленники без труда получат доступ к управлению устройством.

- Ограничить доступ нужно только IP-адресами рабочих станций администраторов для того, чтобы пользователи, и тем более злоумышленники, не смогли бы провести атаку на подбор пароля.

- Защищённые протоколы управления исключают возможность перехвата пароля, передаваемого в открытом виде, например, по сети Интернет.

- Неизменённые настройки по умолчанию могут быть использованы для получения данных о структуре локальной сети или даже компрометации устройства.

Маршрутизация 1. Задать IP-адресацию интерфейсов. Как минимум, двух: для подключения к сети интернет (WAN) и для локальной сети (LAN). Опционально: настроить DHCP сервер.

2. Настроить маршрутизацию. Как минимум: маршрут по умолчанию. Опционально: с использованием протоколов динамической маршрутизации (в крупных сетях).

3. Обновить версию операционной системы до последней, актуальной и рекомендованной производителем. ПО доступно на сайте при наличии сервисного контракта.

4. Опционально: настроить работу двух устройств в режиме HA (high availability) пары (собрать кластер). На Cisco возможность собрать кластер под управлением Firepower Device Manager появляется на сегодняшний день только при наличии Firepower Management Center (FMC).

Если не сделать: при ненастроенной или настроенной с ошибками маршрутизации не будет связанности между сетями, а также не будет доступа к сети Интернет. Неактуальная версия прошивки может содержать уязвимости и быть нестабильной в работе. Режим работы в кластере позволит повысить уровень доступности сервисовFirewall 1. Настроить подключение ресурсов локальной сети к сети Интернет с использованием динамической трансляции адресов (SNAT)

2. Настроить доступ из сети Интернет к ресурсам локальной сети с использованием статической трансляции сетевых адресов и портов (DNAT).

3. Настроить доступы между сегментами локальной сети на сетевом уровне.

Для чего это нужно: правило по умолчанию запрещает прохождение любого трафика, без задания правил фильтрации не будет доступа как между локальными сетями, так и сетью Интернет. 1. Настроить подключение удалённых площадок друг с другом (Site to Site).

2. Настроить удалённый доступ (Remote Access).

3. Опционально: настроить двухфакторную аутентификацию для доступа к VPN (2FA).Для чего нужно: все современные NGFW позволяют организовать связь между разнесёнными площадками поверх любых сетей, в том числе Интернет. Также можно настроить защищённый доступ к ресурсам компании из любого места сети Интернет как IPSEC, L2TP, так и SSL VPN. Двухфакторная аутентификация (FortiToken, Cisco DUO) позволяет более эффективно защитить удалённый доступ к локальной сети.Контентная фильтрация 1. Подключить устройство к облачным сервисам обновлений. Обновить базы данных средств защиты.

2. Настроить профили антивируса, URL-фильтрации, предотвращения вторжений, защиты DNS и т. п. Более детально будет рассмотрено в тематических обзорах. Пример для URL фильтрации:

3. Активировать функционал инспекции SSL-трафика для поиска вредоносного трафика внутри шифрованных туннелей.

4. Привязать профили защиты и SSL-инспекции к трафику внутри правил Firewall

Что будет если не сделать: существует множество уязвимостей протоколов уровня приложений, которые невозможно обнаружить на сетевом уровне. Расширенные средства позволяют проанализировать уровни 5-7 на предмет наличия вредоносного трафика. Более того, на сегодняшний день более половины трафика является шифрованными по технологии SSL, что не позволяет провести анализ трафика без дешифрации. 1. Подключить устройство к Microsoft AD.

2. Опционально: подключить устройство к серверу аутентификации/авторизации (Cisco ISE, FortiAuthenticator, Huawei Agile Controller) 3. Опционально: настроить получение данных от смежных систем (SSO)Что это даёт: с настройками по умолчанию доступ к ресурсам сети Интернет ограничивается на основе IP-адресов. Существует возможность настройки доступа на основе аутентификационных данных, полученных из Microsoft AD. Появляется возможность расширенного протоколирования событий на основе данных пользователей из службы каталогов. Подключение к выделенным серверам аутентификации/авторизации (ААА) позволяет гибко настроить политики доступа в организации. Смежные системы могут предоставить данные для доступа через технологию единого входа (Single sign on).Мониторинг 1. Настроить экспорт событий системных журналов на выделенные сервера (Syslog) как стандартные, так и специализированные. Возможно использование SIEM.

2. Настроить регулярное автоматическое архивирование конфигураций оборудования.

3. Настроить экспорт трафика по протоколам NetFlow/SFlow на серверы мониторинга. 4. Подключить устройство к серверам мониторинга с использованием протоколов SNMP

Если не сделать:

- не будет возможности оперативно расследовать инциденты ИБ

- не будет возможности мониторинга состояния программно-аппаратной части устройств, что может повлечь сложности в поиске и устранении неисправностей

Регулярное архивирование конфигураций позволяет отслеживать все внесённые изменения.Напоминаем, что любое из устройств вы можете взять у нас на тест совершенно бесплатно! Приобрести межсетевые экраны можно здесь. Задать вопрос автору статьи можно по электронной почте e.zor@lwcom.ru

Многие программы после установки пытаются сразу выйти в сеть и даже отправлять своим разработчикам какие-то ваши данные.

По причинам безопасности, в первую очередь, нежелательно, чтобы это происходило. Поэтому приходится использовать на компьютере такую программу, как межсетевой экран.

Содержание:

Межсетевой экран или Firewall, в переводе Огненная стена, это специальная программа, которая применяется на компьютерах, чтобы ограничить такие самовольные действия.

С помощью файрвола можно жестко обрубать действия любой программы, которые каждую неделю надоедают о выходе в свет последней версии. Поэтому подобная программа может пригодиться практически всем.

Установка межсетевого экрана Comodo

Часто применяется файрвол компании Comodo, в частности потому, что он не конфликтует с другим антивирусным программным обеспечением, установленным на компьютере.

Для установки переходим на официальный сайт производителя по адресу personalfirewall.comodo.com и нажимаем на кнопку продолжить скачивание – CONTINUE DOWNLOAD.

Начинается загрузка, файл нужно сохранить и затем запустить. Лучше не забыть, что кроме файрвола на компьютер необходимо установить какое-либо антивирусное решение.

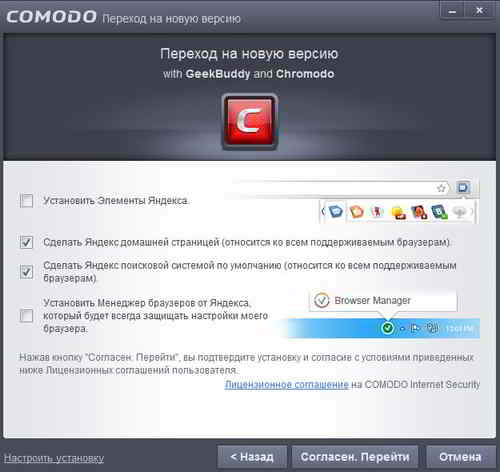

При установке предлагается выбрать русский язык, жмем OK. Затем убираем все чекбоксы, чтобы избавиться от ненужной информации.

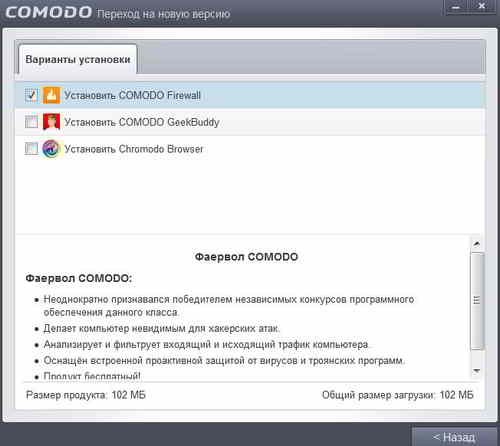

Жмем Настроить установку. Нужно оставить установку только firewall, убираем два нижних чекбокса и нажимаем Назад.

Затем жмем на кнопку Согласен. Перейти на предыдущем скриншоте и начинается процесс установки.

Если все пройдет успешно, то на рабочем столе появится виджет. Его можно сразу отключить, потому как излишние сведения на рабочем столе ни к чему.

Настройка межсетевого экрана

Правой кнопкой мыши нажимаем по нему и убираем чекбокс Виджет – Показать. После небольшой паузы межсетевой экран приступит к нахождению сети. Указываем программе, где мы находимся – Я нахожусь дома, например.

После чего программе нужно перезагрузиться. Затем появится окно приветствия, внизу устанавливаем чекбокс Больше не показывать это окно.

Внизу справа в трее находим значок firewall и запускаем программу. В открывшемся окне нажимаем Задачи – Расширенные настройки.

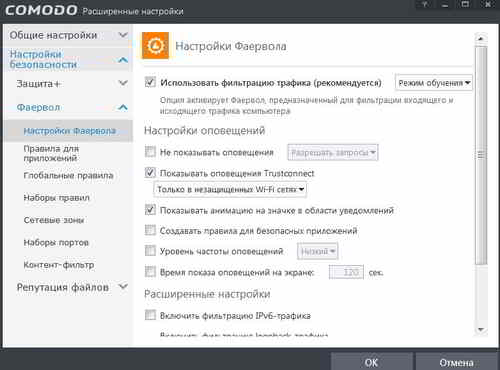

В окошке в левой части находим Настройки Файервола и изменяем вверху Безопасный режим на Режим обучения.

Вначале экран сам разберется, каким приложениям необходим интернет, когда мы их запускаем.

После того, как обучение пройдет, то для всех остальных программ на компьютере доступ к интернету можно запретить. Чтобы межсетевой экран нормально функционировал, требуется выполнить еще кое-какие настройки.

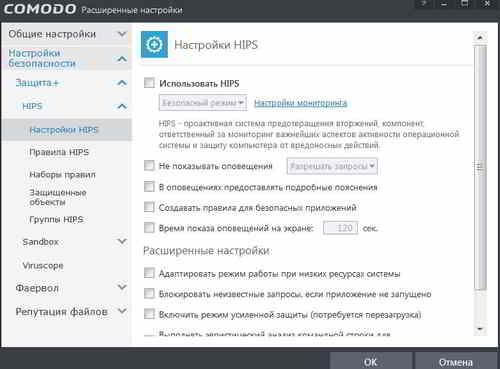

Заходим слева в меню Защита+- HIPS — Настройки HIPS.

Нужно убрать чекбокс Использовать HIPS. Это достаточно назойливая опция, которая старается взять на себя функцию антивируса.

Файрвол имеет игровой режим и если есть желание играть в онлайн игры, то эту функцию можно включить, чтобы не возникало никаких проблем.

Слева в меню Интерфейс снимаем чекбоксы Сопровождать оповещения звуковым сигналом и Показывать информационные сообщения. Жмем OK в окне Настройки и закрываем его.

Обучение Comodo

Для того, чтобы быстро научить межсетевой экран разрешать всем нужным приложениям выход в интернет, их необходимо запускать. Эти программы будут просить выход в интернет, файрвол начнет их выпускать и при этом самостоятельно составлять правило.

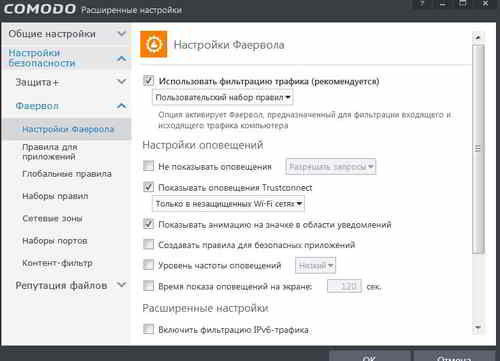

После того, как все приложения будут запущены, нужно запретить их выход в интернет без нашего разрешения. Затем в меню настройки файрвола необходимо заменить режим обучения на Пользовательский набор правил.

Теперь, если какая-то новая программа попытается отправиться в интернет, то покажется табличка внизу справа. В ней нужно выбрать Разрешить или Блокировать это действие.

Таким образом, установка и правильная настройка межсетевого экрана дает возможность целиком и полностью держать под контролем канал выхода в интернет и входа из него на своем компьютере, что значительно повышает вашу безопасность.

Используемые источники:

- https://serverspace.by/support/help/firewall-nastrojka-servera/

- https://lwcom.ru/blog/nastroyka-mezhsetevogo-ekrana/

- https://webentrance.ru/nastroika-mezhsetevogo-ekrana/

Firewall: настройка межсетевого экрана сервера

Firewall: настройка межсетевого экрана сервера

Изучаем firewalld: простой и мощный файрвол для Linux на замену iptables

Изучаем firewalld: простой и мощный файрвол для Linux на замену iptables

4 удобных приложения для резервного копирования в Linux

4 удобных приложения для резервного копирования в Linux

Настройка экрана в Windows 10 и решение проблем с монитором

Настройка экрана в Windows 10 и решение проблем с монитором Ошибка «заблокирован входящий трафик, проверьте настройки сетевого экрана»

Ошибка «заблокирован входящий трафик, проверьте настройки сетевого экрана» Оптимизация изображения экрана компьютера Windows 10

Оптимизация изображения экрана компьютера Windows 10 Настройка Linux-файрвола iptables: Руководство для начинающих

Настройка Linux-файрвола iptables: Руководство для начинающих