Содержание

В статье описан процесс установки Active Directory, настройки контроллера домена и создание пользователей AD на VPS с операционной системой семейства Windows Server.

Что это такое?

Доменные службы Active Directory (AD DS) — это реализация службы каталогов Microsoft, которая предоставляет централизованные службы проверки подлинности и авторизации. AD DS в Windows Server предоставляет мощную службу каталогов для централизованного хранения и управления безопасностью, например пользователями, группами и компьютерами, а также обеспечивает централизованный и безопасный доступ к сетевым ресурсам. Active Directory Domain Services используется для организации локальных вычислительных сетей.

Подготовка Windows Server и конфигурация сети

Создание и конфигурация сети

Для начала в панели управления необходимо создать необходимые для сети серверы и один из них будет контроллером домена.

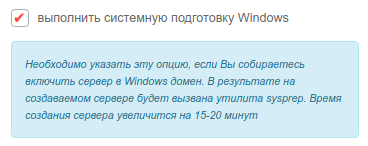

Важно: для работы с Active Directory необходимо при заказе сервера в панели управления отметить галочкой поле “выполнить системную подготовку Windows”.

После создания необходимо объединить все машины в единую частную сеть через панель управления в разделе “Частные сети”, в результате чего они получат локальные IP-адреса.

Настройка сетевого адаптера контроллера домена

Для начала подключитесь к виртуальному серверу по протоколу RDP.

О том как настроить сетевой адаптер написано в нашей инструкции.

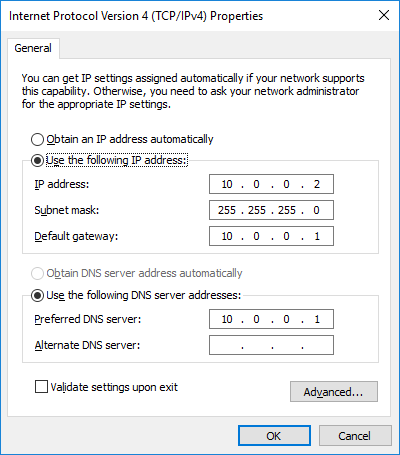

Укажите локальный IP-адрес, маску подсети и шлюз по умолчанию из раздела Сети панели управления. В качестве предпочитаемого DNS-сервера укажите IP-адрес шлюза по умолчанию. Сохраните настройки.

Установка Active Directory Domain Service

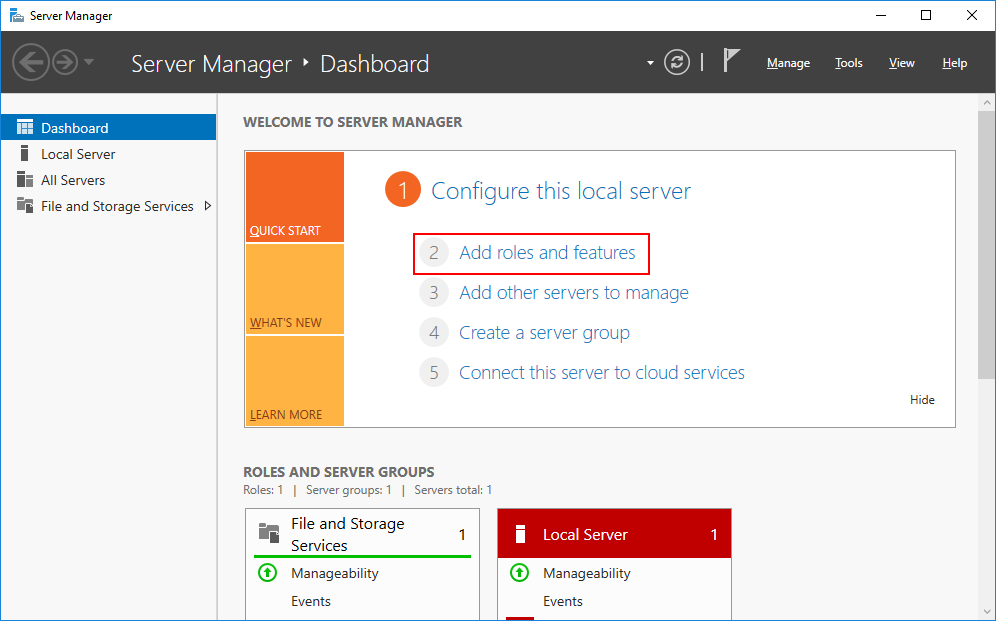

Откройте Диспетчер серверов и выберете пункт «Add roles and features».

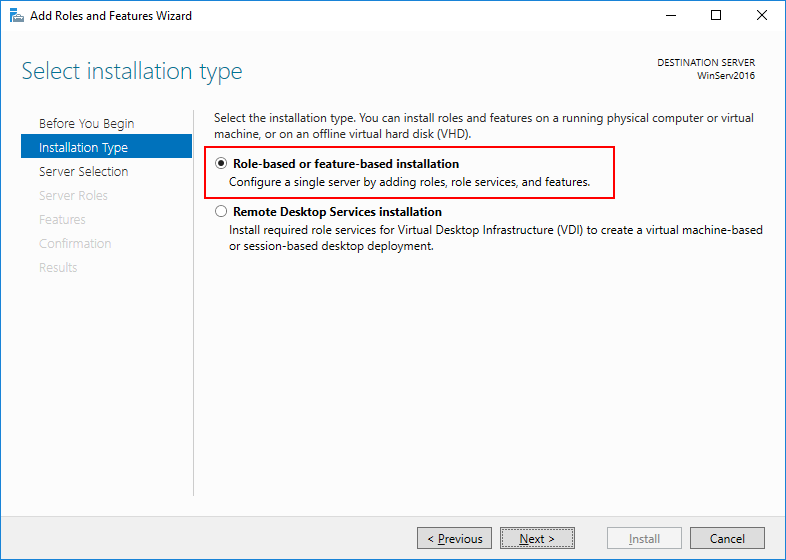

В качестве типа установки укажите Role-based or feature-based installation.

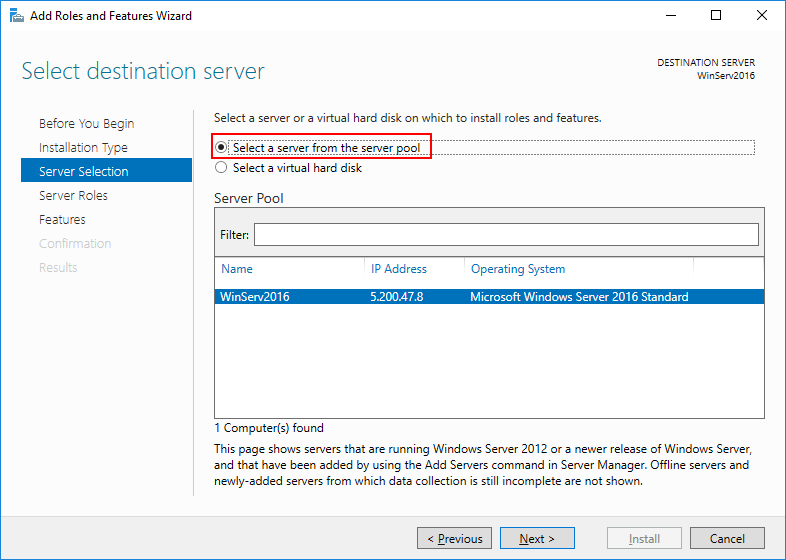

Выберете ваш сервер из пула.

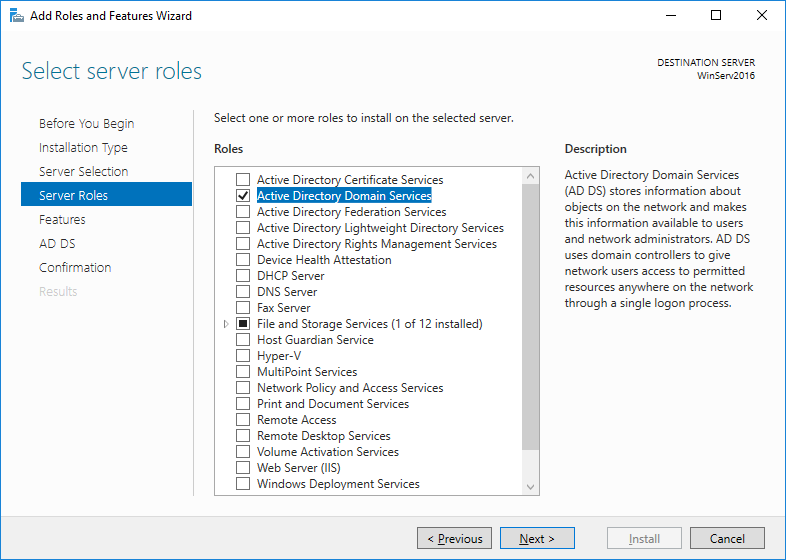

В следующем окне отметьте Active Directory Domain Services (Доменные службы Active Directory).

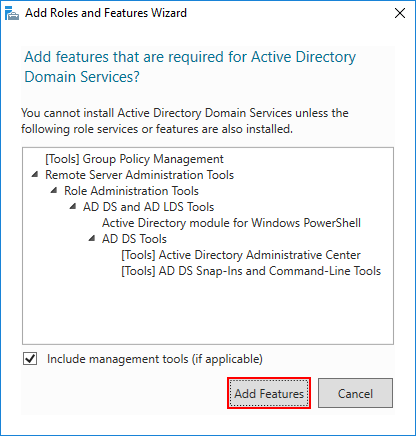

Добавьте компоненты.

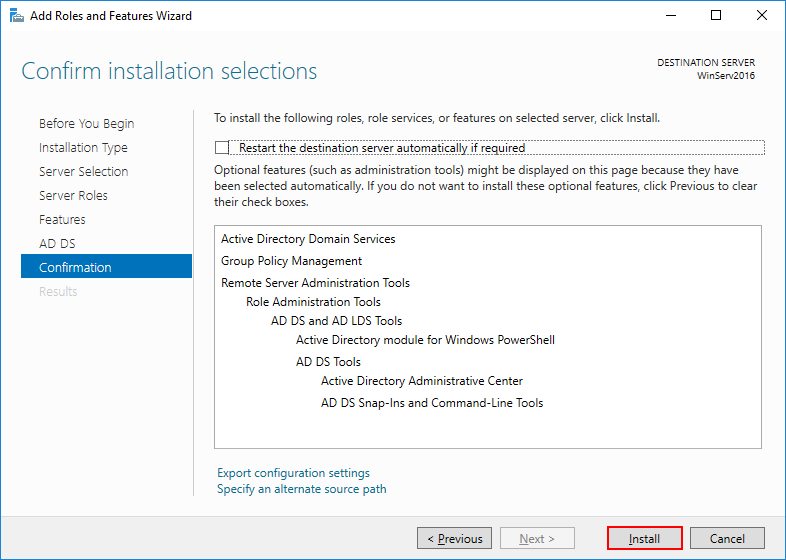

Установите все отмеченные компоненты на VPS с помощью кнопки Установить.

Настройка

В поиске введите dcpromo и откройте одноименную утилиту.

В открывшемся окне нажмите Ok.

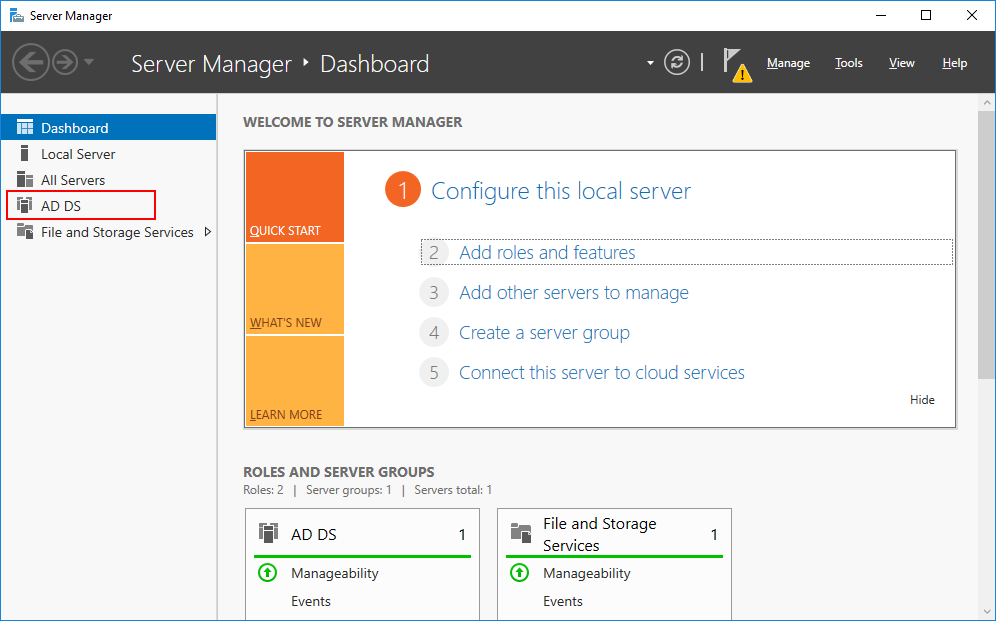

После этого откройте Диспетчер серверов, в вертикальном меню у вас появится вкладка AD DS.

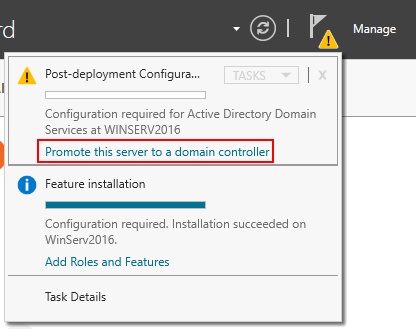

В горизонтальном меню нажмите на восклицательный знак и выберете Promote this server to a domain controller (Повысить роль этого сервера до уровня контроллера).

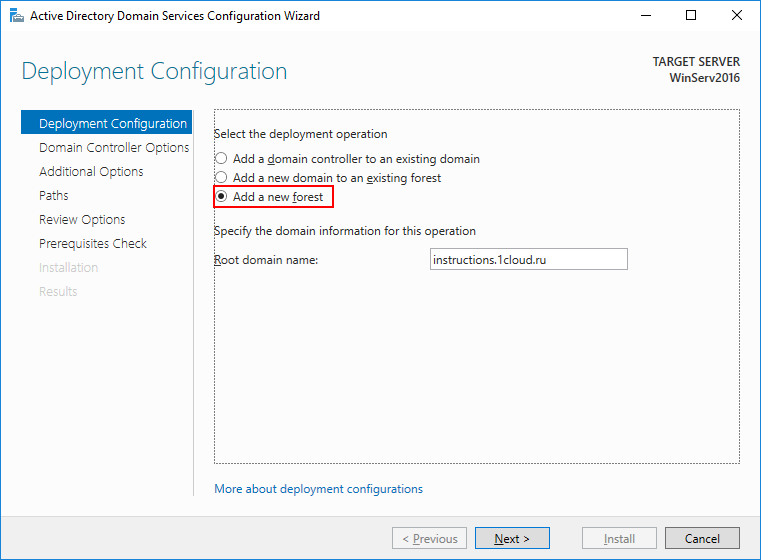

В появившемся окне настроек выберите Добавить новый лес (т.к. действия выполняются впервые) и введите ваше доменное имя.

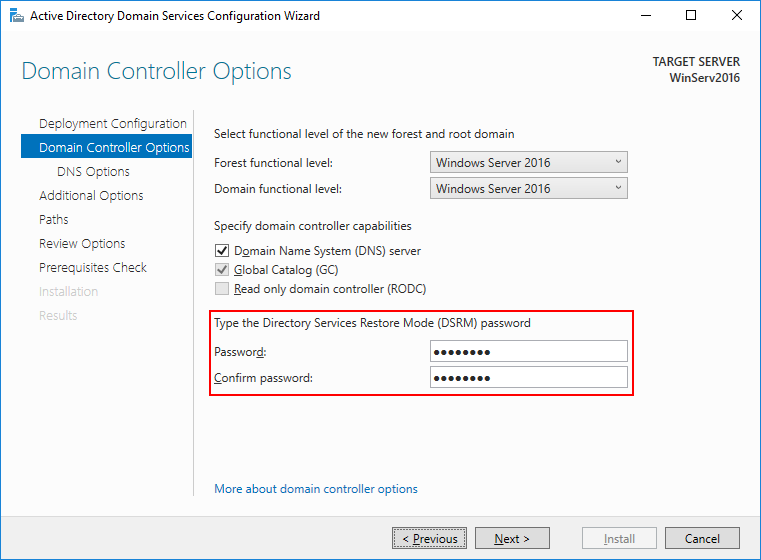

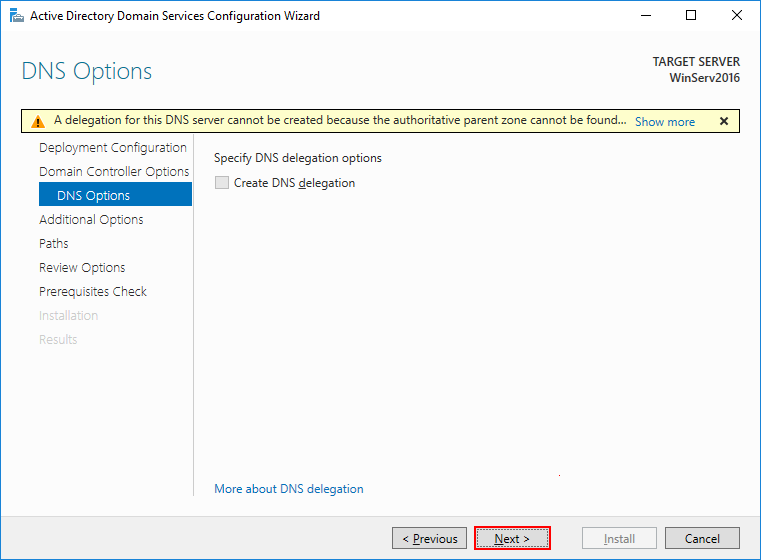

На следующем шаге введите и подтвердите пароль для режима восстановления служб каталогов.

На этом шаге просто нажмите Next.

Укажите удобное имя домена NetBIOS.

Укажите пути до базы данных AD DS, файлов журналов и папки SYSVOL. Рекомендуем оставить значения по умолчанию.

Проверьте настроенные параметры.

Дождитесь проверки предварительных требований после чего нажмите Установить. После установки сервер будет перезагружен.

Создание учетных записей

Для создания новых учетных записей и администраторов откройте оснастку Active Directory Users and Computers, для этого откройте Диспетчер серверов и перейдите в раздел AD DS. В контекстном меню сервера выберете соответствующую оснастку.

В новом окне разверните дерево вашего домена и найдите каталог с пользователями Users. Правой кнопкой мыши нажмите на каталог и выберете Создать -> Пользователь.

Для нового пользователя задайте личные данные и имя входа.

Далее введите пароль, который должен быть достаточно сложным и содержать буквы разного регистра и цифры. Дополнительные опции выберите на свое усмотрение.

Создайте нового пользователя.

Чтобы пользователь мог управлять службами Active Directory, его необходимо добавить в группу Domain Admins. Для этого с помощью правой кнопки мыши откройте свойства пользователя и перейдите во вкладку Member Of. Нажмите кнопку Add для добавления в группу.

Выполните поиск группы Domain Admins с помощью кнопки Check Names. Нажмите OK.

Сохраните изменения кнопкой Apply.

Теперь созданный пользователь сможет подключиться к контроллеру домена.

Рекомендуем сразу убедиться, что для публичного сетевого адаптера включен Firewall, а для доменной/частной сетей — отключен.

Как создать локальную сеть в домене Windows / Локальная сеть, легко и просто

Как создать локальную сеть в домене Windows / Локальная сеть, легко и просто

Всем привет, вот наконец дошли руки чтобы написать для новичков, мануал как создать и настроить локальную сеть в домене Windows. Большую часть материала я выкладывал в разных статьях, так что давайте все разложим в хронологическом порядке. Что такое локальная сеть, википедия дает очень простой ответ Лока́льная вычисли́тельная сеть (ЛВС, локальная сеть; англ. Local Area Network, LAN) — компьютерная сеть, покрывающая обычно относительно небольшую территорию или небольшую группу зданий (дом, офис, фирму, институт). Также существуют локальные сети, узлы которых разнесены географически на расстояния более 12 500 км (космические станции и орбитальные центры). Несмотря на такие расстояния, подобные сети всё равно относят к локальным.

схема локальной сети

Предположим, что ваш сетевик все это настроил, теперь дело за вами. Для начала, чтобы организовать домен, нам нужно поставить операционную систему на сервер. На выбор на текущий момент два варианта это 2008R2 и 2012R2, я бы посоветовал последний. О том как поставить windows server смотрите ссылки ниже.

Следующим этапом идет необходимость, установить принтер через gpo, для экономии времени системного администратора.

Фев 13, 2015 23:34

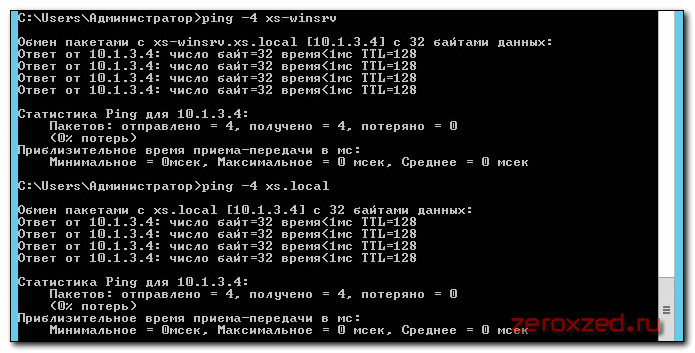

Дальше устанавливаем Windows Server 2012R2 на второй сервер xm-winsrv. Теперь делаем несколько важных шагов, без которых добавить второй сервер в домен не получится. Оба сервера должны по имени пинговать друг друга. Для этого в файлы C:WindowsSystem32driversetchost добавляем записи друг о друге.

В xs-winsrv добавляем строку:

10.1.4.6 xm-winsrv

В xm-winsrv добавляем:

10.1.3.4 xs-winsrv

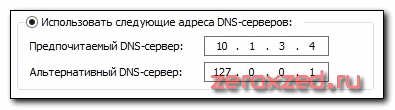

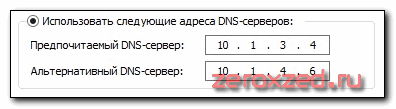

Теперь второй важный момент. На сервере xm-winsrv указываем в качестве первого DNS сервера первый контроллер домена 10.1.3.4:

Теперь оба сервера резолвят друг друга. Проверим это в первую очередь на сервере xm-winsrv, который мы будем добавлять в домен:

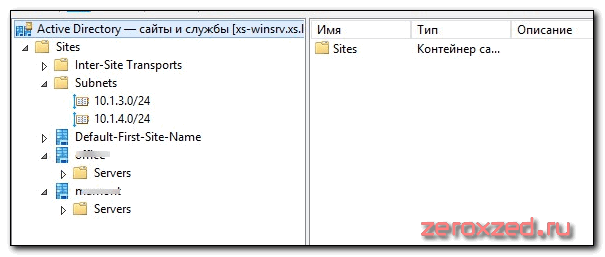

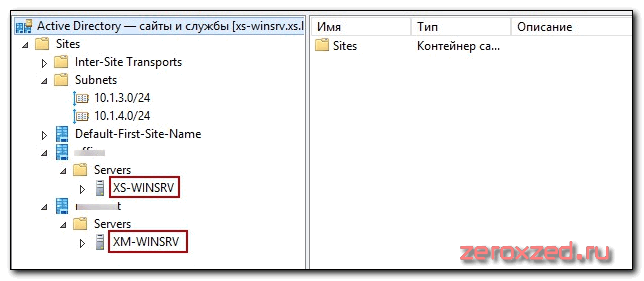

Дальше нам нужно на первом контроллере домена в оснастке Active-Directory — сайты и службы создать 2 подсети и 2 сайта, привязать к каждому сайту соответствующую ему подсеть:

После этого сервер xs-winsrv нужно перенести из сайта Default-First-Site-Name в новый созданный для него сайт. Теперь все готово для добавления второго сервера в домен.

Добавление второго контроллера домена из другой подсети

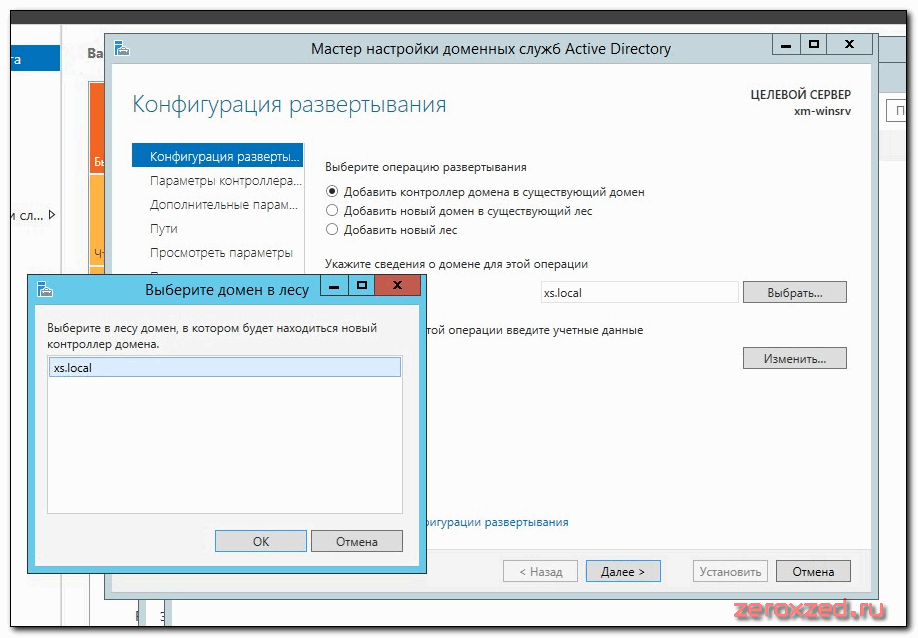

Идем на второй сервер xm-winsrv, запускаем мастер добавления ролей и добавляем так же как и на первом сервере 3 роли — AD, DNS, DHCP. Когда будет запущен Мастер настройки доменных служб Active Directory, выбираем там первый пункт — Добавить контроллер домена в существующий домен, указываем наш домен xs.local:

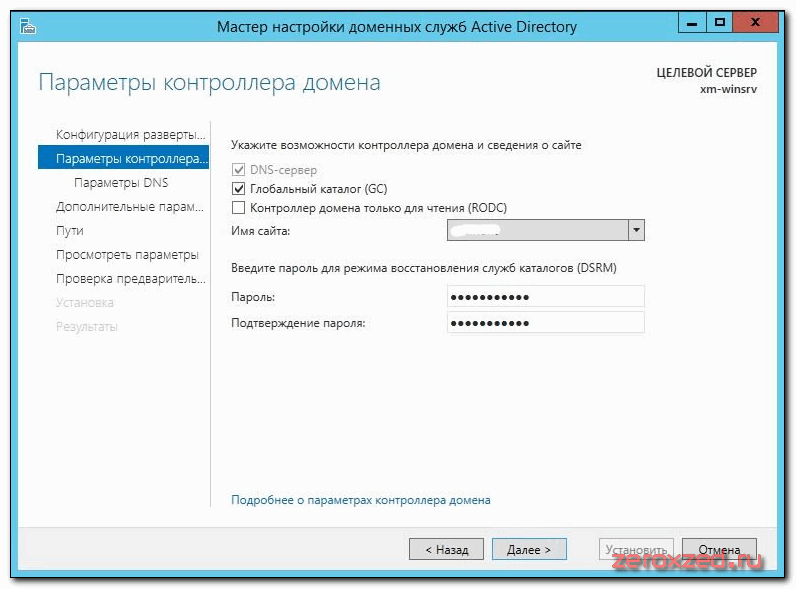

На следующем шаге в параметрах контроллера домена указываем имя сайта, к которому мы присоединим контроллер:

Напомню, что это должен быть сайт, к которому привязана подсеть 10.1.4.0/24. Первый и второй контроллеры оказываются в разных сайтах. Не забываем поставить галочку Глобальный каталог (GC). Дальше все настройки оставляем по-умолчанию.

После перезагрузки сервера, он окажется в домене xs.local. Зайти под локальным администратором не получится, нужно использовать доменную учетную запись. Заходим, проверяем прошла ли репликация с основным контроллером домена, синхронизировались ли записи DNS. У меня все это прошло благополучно, всех пользователей и записи DNS второй контроллер домена забрал с первого. На обоих серверах в оснастке Active-Directory — сайты и службы отображаются оба контроллера, каждый в своем сайте:

На этом все. Можно добавлять компьютеры в обоих офисах в домен.

Добавлю еще один важный момент для тех, кто будет все это настраивать на виртуальных машинах. Нужно обязательно на гостевых системах отключить синхронизацию времени с гипервизором. Если этого не сделать, то в какой-то момент контроллерам домена может стать плохо.

Надеюсь, что я все сделал правильно. Глубоких знаний в репликации Active Directory у меня нет. Если у кого-то есть замечания по содержанию статьи, напишите об этом в комментариях. Всю информацию я собрал в основном по форумам, где задавали вопросы или решали проблемы по схожей тематике работы домена в разных подсетях.

Практикум по Kali Linux

Курс для тех, кто интересуется проведением тестов на проникновение и хочет практически попробовать себя в ситуациях, близких к реальным. Курс рассчитан на тех, у кого еще нет опыта в информационной безопасности. Обучение длится 3 месяца по 4 часа в неделю. Что даст вам этот курс:

- Искать и эксплуатировать уязвимости или изъяны конфигурации в корпоративных сетях, web сайтах , серверах. Упор на пентест ОС Windows и на безопасность корпоративного сегмента.

- Изучение таких инструментов, как metasploit, sqlmap, wireshark, burp suite и многие другие.

- Освоение инструментария Kali Linux на практике — с ним должен быть знаком любой специалист по ИБ.

Проверьте себя на вступительном тесте и смотрите подробнее программу по .

Помогла статья? Есть возможность отблагодарить автора

Используемые источники:

- https://1cloud.ru/help/windows/active-directory-domain-services-ustanovka-i-nastrojka-windows-server

- http://pyatilistnik.org/kak-sozdat-lokalnuyu-set-v-domene-windows-domennaya-lokalnaya-set/

- https://serveradmin.ru/nastroyka-kontrollerov-domena-v-raznyih-podsetyah/

Установка и настройка WSUS на платформе Windows Server 2012 / 2012R2

Установка и настройка WSUS на платформе Windows Server 2012 / 2012R2

Установка Active Directory в Windows Server 2008 R2

Установка Active Directory в Windows Server 2008 R2

Установка роли контролера домена на Windows Server 2008/ 2008 R2

Установка роли контролера домена на Windows Server 2008/ 2008 R2

Резервное копирование системы Server 2012 R2

Резервное копирование системы Server 2012 R2 Создать аккаунт скайпа для бизнеса — пошаговая инструкция

Создать аккаунт скайпа для бизнеса — пошаговая инструкция Использование RADIUS (Windows Network Policy Server) для аутентификации и авторизации на ИПБ APC (Web/SNMP Management Card)

Использование RADIUS (Windows Network Policy Server) для аутентификации и авторизации на ИПБ APC (Web/SNMP Management Card) [Конспект админа] Домены, адреса и Windows: смешивать, но не взбалтывать

[Конспект админа] Домены, адреса и Windows: смешивать, но не взбалтывать