Содержание

Главная » Server 2012 » Windows server 2012 настройка vpn

Допустим вы работаете в организации системным администратором и вам требуется дать доступ к определенным файлам или программам, которые хранятся на сервере – работнику организации.

И сразу же возникает вопрос, как пользователь подключится к компьютеру, который расположен в локальной сети?

Несомненно, существует программные решения данной проблемы, но это не совсем удобно и прибегать к помощи сторонних программ довольно таки опасно с точки зрения информационной безопасности.

VPN – позволяет дать доступ к серверу, но с определенными правами и тонкими настройками, еще один немаловажный момент: каждый пользователь при удаленном подключении должен будет вводить идентификационные данные – простым языком логин и пароль.

Как только юзер подключается по VPN – соединению, ему сразу могут быть доступны определенные сетевые папки для работы и определенные программы, все зависит от того как вы настроите учетную запись и какие у пользователя будут права.

Важно: перед тем как настраивать роль VPN разверните роль Active Directory и произведите определенные настройки, о том, как это делать я уже написал статью и прочитать вы ее вы можете, перейдя по этой ссылке

В windows server 2012 настройка vpn проводится довольно таки легко, если вы обладаете определенными знаниями сетевых протоколов. Я не буду грузить вас «тяжелой теорией» а перейду непосредственно к практике, так как лучший учитель – это практика!

Интересно: в данной статье будет описан полный цикл настройки VPN вплоть до подключения пользователя, который будет работать удаленно под операционной системой Windows 10

Установка роли VPN на Server 2012

Откройте «Диспетчер серверов» и в открывшимся окне запустите оснастку «Добавить роли и компоненты»

Затем оставляем все по умолчанию и останавливаемся на вкладке «Роли сервера» ставим галочку напротив надписи: «Удаленный доступ» у вас откроется окно, в котором в котором необходимо кликнуть «Добавить компоненты» ну и для продолжения жмем «Далее»

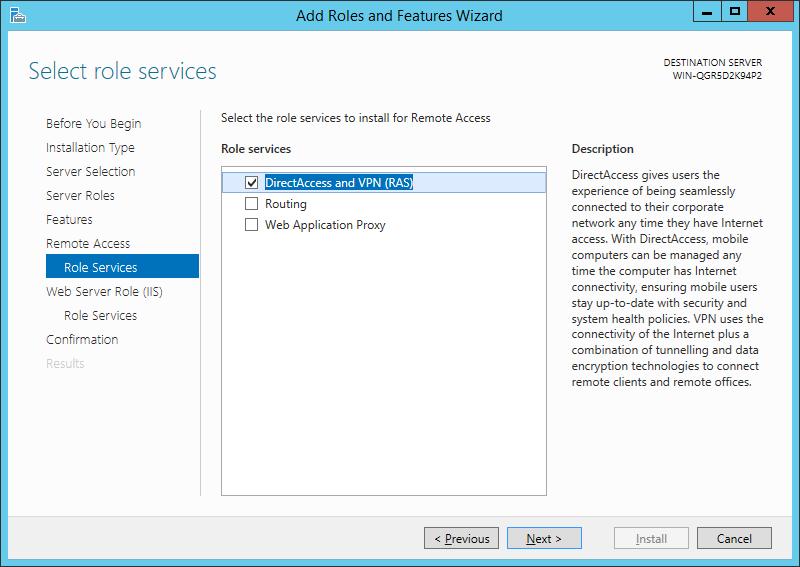

Останавливаемся на вкладке «Службы ролей» и убедившись, что выбрана роль «DirectAccess и VPN (RAS)» нажимаем «Далее»

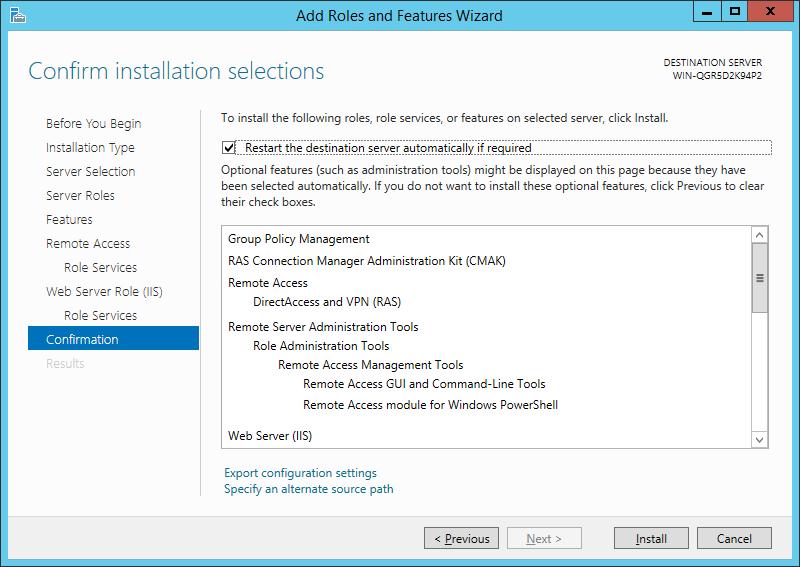

Во вкладке «Подтверждение» ставим птичку напротив надписи: «Автоматический перезапуск конечного сервера, если требуется» и нажимаем «Установить»

После того как установка роли удаленного доступа завершена, нам потребуется провести начальную настройку, для того что бы это сделать кликните по надписи: «Запуск мастера начальной настройки»

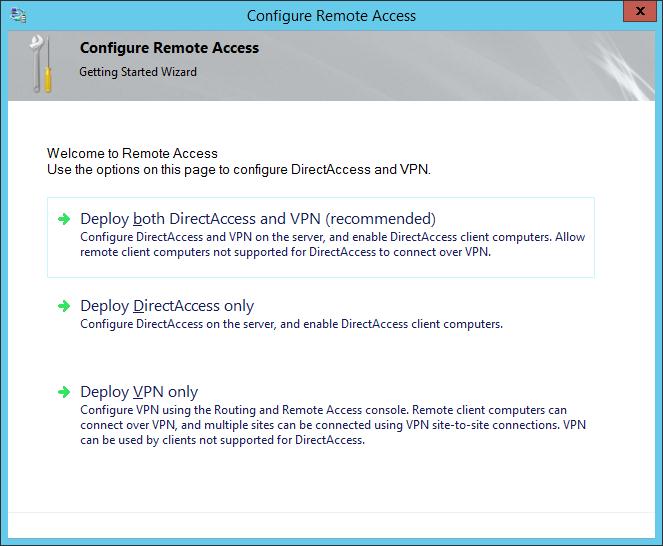

У вас сразу должен открыться мастер начальной настройки удаленного доступа, в нем потребуется выбрать 3-й пункт с названием: «Развернуть только VPN»

После выполнения вышеуказанных настроек добавьте текущий сервер нажав в верхнем меню «Действие» затем «Добавить сервер» после чего «Ок»

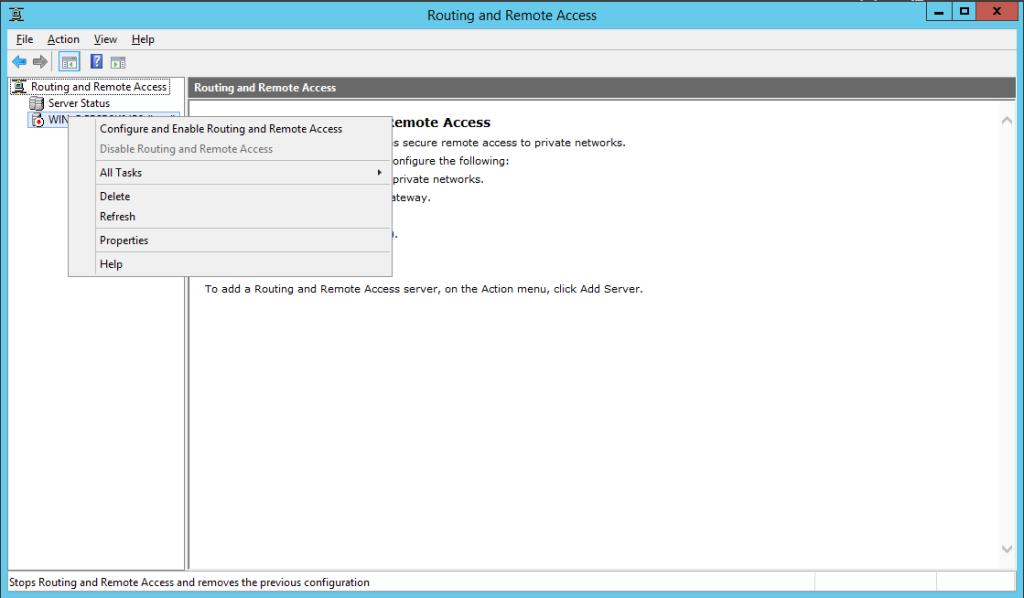

Далее жмите правой кнопкой мыши по серверу, на котором будет сконфигурирована роль VPN и выберите пункт «Настроить и включить маршрутизацию и удаленный доступ»

В мастере установки для продолжения конфигурации нажмите «Далее»

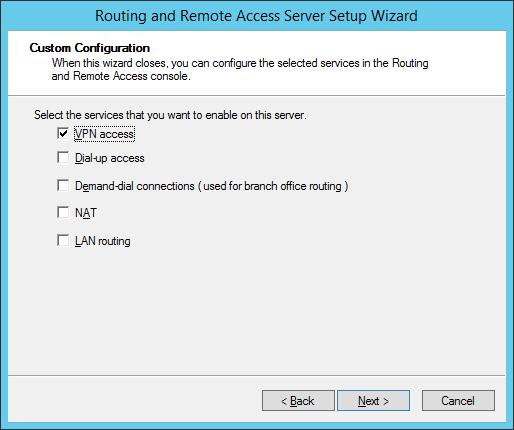

Затем выберете пункт «Особая конфигурация» и снова «Далее»

В появившимся окне выбираем службу под названием: «Доступ к виртуальной частной сети (VPN)» ну и соответственно «Далее»

После чего мастер потребует от вас запуск службы поэтому жмем «Запустить службу»

Примечание: если у вас не открыты порты в брандмауэре, то перед запуском службы у вас всплывет окно с примечанием – игнорируйте его, так как добавлять порты мы будем чуть позже…

Как вы можете заметить мы почти сконфигурировали наш VPN сервер, дальнейшая настройка будет заключаться в том, чтобы задать статистический пул адресов для пользователей удаленного рабочего стола.

Кликните правой кнопкой мыши по серверу VPN и зайдите в его «Свойства»

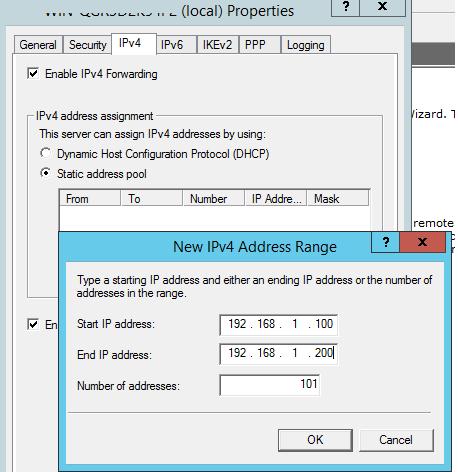

Затем перейдите во вкладку «iPv4» выбираем «Статистический пул адресов» ну и задаем параметры кнопкой «Добавить»

Вбиваем диапазон адресов для пула, в качестве примера я указал эти настройки, вы можете задать любые, после того как вы ввели данные нажмите «Ок»

Сохраняем текущую конфигурацию настроек кнопкой «Применить»

На данном этапе мы сконфигурировали роль удаленного доступа VPN теперь как я писал выше необходимо открыть порты в брандмауэре

Открытие портов в брандмауэре Server 2012

Важно: в настройках брандмауэра не оставляем активными только раздел «Доменные сети» остальные отключаем

Открытие портов в брандмауэре позволит пользователям подключаться с помощью удаленного рабочего стола по VPN. Передача информации и трафика проходит по определенным протоколам, которые по умолчанию не открыты в брандмауэре, соответственно если пренебречь данной настройкой, то пользователи просто не смогут подключиться, поэтому:

Запустите «Панель управления» и в элементах выбираем «Брандмауэр Windows»

После чего в левом меню ищем вкладку «Дополнительные параметры»

В открывшимся окне правил нажимаем правой кнопкой мыши по разделу: «Правила для входящих подключений» в открывшийся панели кликаем «Создать правило»

В мастере установки выберите функцию «Для порта» затем «Далее»

В соответствующем меню для протокола «TCP» через запятую указываем следующие порты: «1723,443» и жмем «Далее»

Указываем действие «Разрешить подключение» и нажимаем «Далее»

В профилях все оставляем по умолчанию и переходим к следующему шагу кнопкой «Далее»

В поле где необходимо указать название правила введите название подключения и нажмите «Готово»

На этом еще не все, теперь создадим правило для протокола UDP, для этого так же жмем ПКМ по вкладке «Правила для входящих подключений» затем «Создать правило»

Как было показано ранее выбираем раздел «Для порта» но теперь указываем «Протокол UDP» и прописываем следующие порты: «1701,500,50»

После чего нажмите 2 раза «Далее» и заполните поле имя, затем «Готово»

Итак, порты, которые нужно было открыть мы открыли теперь перейдем к следующему шагу, а именно нам необходимо дать разрешение на подключение пользователей к нашему доменному серверу.

Дело в том, что в локальной политике безопасности, подключаться по VPN могут только пользователи с правами администратора, а пользователь с обычными правами подключиться не может так как стоит запрет на подключение VPN для пользователя с обычными правами, давайте произведем настройку локальной политике безопасности:

Настройка локальной политике безопасности для подключения по VPN

Откройте «Панель управления» затем выберите вкладку «Администрирование»

Затем нам необходимо открыть вкладку: «Локальная политика безопасности»

В левом меню раскройте папку «Локальные политики» и двойным щелчком мыши кликните по папке «Назначение прав пользователя» затем в правом меню найдите вкладку «Разрешить вход в систему через службу удаленных рабочих столов» и перейдите в нее

Как вы можете увидеть подключаться через службу удаленных рабочих столов могут только администраторы. Нам необходимо дать аналогичное право пользователям домена, поэтому жмем «Добавить пользователя или группу»

В открывшимся окне кликаем «Дополнительно»

Затем при помощи поиска выберите нужное подразделение, а именно «Пользователи домена» двойным щелчком мыши

После того как было добавлено нужное нам подразделение нажмите «Ок»

Ну и как обычно сохраняем настройки нажав «Применить»

На этом этапе мы завершили настройку локальной политике для VPN теперь переходим к следующему шагу:

Разрешение подключения VPN для пользователя домена

Для начала запустите консоль AD открыв «Диспетчер серверов» затем в верхнем меню выберите раздел «Средства» и в раскрывающимся списке кликаем по пункту: «Пользователи и компьютеры Active Directory»

Я создал пользователя с обычными правами, в моем примере это «Иван» и именно ему я дам разрешение на удаленное подключение к серверу через VPN.

Сделать это очень просто кликаем правой кнопкой мыши по данной учетной записи и переходим в «Свойства»

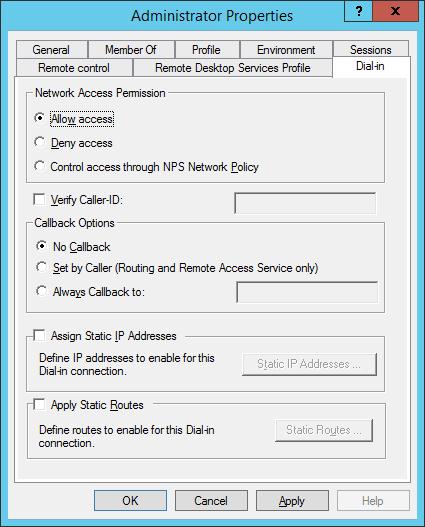

В открывшимся окне свойств откройте в верхнем меню раздел «Входящие звонки» затем поставьте чекбокс напротив надписи: «Разрешить доступ» затем сохраняем изменения нажав «Применить» — этим действием мы разрешили доступ по VPN

Не забудьте проверить еще одну настройку, а именно разрешен ли удаленный доступ в свойствах системы, для этого кликните ПКМ по значку «Компьютер» и откройте свойства

В левом меню нажмите «Настройка удаленного доступа»

Убедитесь в том, что удаленное подключение разрешено

На этом настройка VPN на Server 2012 завершена, теперь необходимо протестировать все на клиенте.

Важно: одним из ключевых факторов настройки является то что на сетевой карте у вас установлен прямой IP адрес

Для того что бы протестировать подключение VPN к серверу на Windows 10 необходимо создать данное подключение. В Windows 10 настройка VPN несложная в отличие от более старых версий.

Откройте «Меню пуск» затем выберите вкладку «Параметры (Settings)»

В открывшимся окне кликаем по значку: «Сеть и Интернет»

В левом меню переходим на вкладку «VPN» в отразившихся параметрах нам необходимо добавить новое VPN подключение для этого жмем «Добавление VPN — подключения»

Перед нами появилось окно настроек нового VPN – подключения для Windows 10, как вы уже поняли наверно нам необходимо ввести в соответствующие столбцы параметры:

1. В окне под названием: «Постановщик услуг VPN» выберите параметр по умолчанию из раскрывающегося списка

2. В окне «Имя подключения» собственно говоря дайте название вашему новому подключению

3. В следующем окне «Имя или адрес сервера» указываем прямой адрес сервера или же его имя в сети (полное название) – я рекомендую вам купить у вашего хостинг провайдера прямой IP адрес и в настройках сетевых подключений указать именно его

4. Переходим к следующему шагу, а именно выбору «Тип VPN» в соответствии с настройками, которые мы производили выше из раскрывающегося списка выбираем «Протокол PPTP»

Остальные разделы оставляем без изменений и нажимаем «Сохранить»

Как вы можете заметить у нас создалось VPN подключение, но для того что бы подключаться по нему корректно необходимо провести следующие настройки:

Откройте «Панель управления» и перейдите по вкладке «Центр управления сетями и общим доступом»

Затем откройте «Изменение параметров адаптера»

Откройте «Свойства» вновь созданного VPN подключения

В свойствах VPN подключения перейдите на вкладку «Сеть» выделите протокол «IP версии 4 (TCP/IPv4)» и откройте «Свойства»

После чего нам потребуется открыть нажать «Дополнительно»

В «Параметры IP» убрать галочку с надписи: «Использовать основной шлюз в удаленной сети» ну и соответственно нажать «Ок»

Важно: данная процедура необходима для того что бы при удаленном подключении по VPN у вас на компьютере не переставал работать интернет

Теперь давайте запустим вновь созданное VPN подключение на Windows 10, для этого вновь откройте раздел «Сеть и интернет» и подключите текущее VPN соединение нажав «Подключиться»

Для того что бы подключиться необходимо ввести «Имя пользователя» и «Пароль» пользователю Active Directory, которому ранее давали разрешение на подключение к серверу.

После ввода данных нажмите «Ок»

Если данные введены верно, то VPN подключение должно быть в статусе ПОДКЛЮЧЕНО

Помните выше мы в конфигурации VPN на Server 2012 задавали в свойствах диапазон раздачи IP адресов? Так вот, по умолчанию VPN сервер забирает начальный адрес из диапазона себе, поэтому мы осуществляем подключение именно по начальному IP адресу, сейчас я покажу вам как это выглядит:

Запускаем на клиенте консоль «Подключение к удаленному рабочему столу» для удобства воспользуйтесь поиском Windows

В открывшийся оснастке, согласно настройке, моему диапазону IP адресов, я ввожу начальный адрес раздачи, а именно: «192.168.7.1» после чего нажмите «Подключить»

При подключении так же имя пользователя и пароль, который мы вводили, когда подключались к VPN в моем случае это учетная запись «Иван» после ввода данных жмем «Ок»

Важно: не забудьте указать домен через слэш.

Если вы все проделали согласно инструкции, то могу поздравить вас с успешной настройкой VPN на windows server 2012

Ну а у меня на этом все, если по настройке VPN вам что то непонятно или что то не получилось, пишите мне в комментарии и не забываем подписываться на рассылку, всем спасибо и удачи!

—>

Если вы хотите установить и использовать VPN-сервер на базе семейства ОС Windows, то нужно понимать, что пользовательские версии для этой цели не подойдут. То есть «поднять» VPN-сервер на платформе Windows XP, Windows 7 или Windows 10 не получится. Для этой цели необходимо использовать серверные версии ОС: Windows Server 2003, Windows Server 2008 или же Windows 2012. Рассмотрим установку VPN-сервера на примере Windows 2012.

Как поднять vpn сервер на windows server 2012 r2

Для начала необходимо иметь сервер с лицензионной Windows 2012 и доступом к нему через удаленный рабочий стол – ведь хорошая практика размещать сервера в серверной стойке и соответственном помещении – потому и нужен удаленный доступ. Вводим в командную строку “mstsc”, и в открывшемся окне ip-адрес сервера:

Далее необходимо ввести учетные данные с административными правами и подтвердить соединение (несмотря на то, что сертификат, использующийся для подключения, считается не доверенным).

В открывшемся окне удаленного рабочего стола вам нужно выбрать Диспетчер серверов:

В открывшемся Диспетчере серверов через меню «Управление» выбираем «Добавить роли и компоненты».

Потом три раза нажимаем кнопку «Далее» (предложит выбрать текущий сервер) и в открывшихся ролях сервера ставим галочку напротив «Удаленный доступ», добавляя компоненты нажатием кнопки:

Еще два раза жмем кнопку «Далее», пока не появится выбор служб ролей, где галочкой отмечаем как показано на скриншоте:

Устанавливаем выбранные компоненты нажатием на кнопку и дожидаемся окончания процесса:

windows 2012 r2: настройка vpn сервера

Следующим пунктом будет настройка сервера с помощью мастера, который можно выбрать, как показано на скриншоте:

Выбирать нужно пункт «Развернуть только VPN» – DirectAccess нам не нужен. Откроется окно маршрутизации и удаленного доступа, где нужно указать текущий сервер и правой кнопкой мыши выбрать пункт, указанный на скриншоте:

Запустится мастер установки. Здесь один нюанс: если ваш сервер имеет только один сетевой интерфейс, в мастере нужно выбрать «Особая конфигурация»; если же более одного – то достаточно выбрать «Удаленный доступ» (VPN или модем):

Модемные подключения к серверу можно не отмечать, т.к. данные технологии морально устарели и все уважающие себя администраторы давно пользуются прямым доступом через интернет.

Выбираем сетевой интерфейс сервера, который подключен к интернету (или же является uplink’ом для доступа в интернет):

Далее будет предложено выбрать Ip-адресацию для удаленных клиентов. Можно оставить автоматически, если в вашей организации нет множества разных подсетей.

В противном случае лучше настроить вручную, чтобы не было пересечения с уже существующими подсетями.

Отказываемся от использования RADIUS-сервера и завершаем настройку сервера:

Следующим шагом необходимо убедиться, что нижеуказанные порты на фаерволе вашей организации открыты из внешней сети интернет и выполнить их проброс с внешнего ip-адреса на внутренний адрес сервера в вашей локальной сети:

— для протокола PPTP это tcp 1723 и протокол 47 GRE.

— для L2TP через IPSEC это tcp 1701 и udp 500

— для SSTP это tcp 443

Теперь вы можете из любого места, используя интернет, и зная внешний ip-адрес вашего VPN-сервера, подключиться по vpn в локальную сеть вашей организации. Например, для клиента с Windows 8 это делается с помощью создания нового сетевого подключения с указанными параметрами из «Центра управления сетями и общим доступом»

Рубрики: корпоративная сеть

В этой статье мы покажем, как установить и настроить простейший VPN сервер на базе Windows Server 2012 R2, который можно эксплуатировать в небольшой организации или в случае использования отдельно-стоящего сервера (т.н. hosted-сценариях).

Примечание. Данный мануал не рекомендуется использовать в качестве справочника для организации VPN сервера в крупной корпоративной сети. В качестве enterprise-решения предпочтительнее развернуть Direct Access и использовать его для удаленного доступа (который, кстати говоря, настроить теперь намного проще, чем в Windows 2008 R2).

В первую очередь необходимо установить роль “Remote Access”. Сделать это можно через консоль Server Manager или PowerShell (немого ниже).

В роли Remote Access нас интересует служба “DirectAccess and VPN (RAS)” . Установим ее (установка службы тривиальна, на последующих шагах все настройки можно оставить по-умолчанию. Будут установлены веб сервер IIS, компоненты внутренней базы Windows — WID).

После окончания работы мастера нажмите ссылку “Open the Getting Started Wizard“, в результате чего запустится мастера настройки RAS-сервера.

Службу RAS с помощью Powershell можно установить командой:

Install-WindowsFeatures RemoteAccess -IncludeManagementTools

Так как нам не требуется разворачивать службу DirectAccess, укажем, что нам нужно установить только сервер VPN (пункт “Deploy VPN only“).

После чего откроется знакомая MMC консоль Routing and Remote Access. В консоли щелкните правой кнопкой по имени сервера и выберите пункт “Configure and Enable Routing and Remote Access“.

Запустится мастер настройки RAS-сервера. В окне мастера выберем пункт “Custom configuration“, а затем отметим опцию “VPN Access”.

После окончания работы мастера система предложит запустить службу Routing and Remote Access. Сделайте это.

В том случае, если между вашим VPN сервером и внешней сетью, откуда будут подключаться клиенты (обычно это Интернет), есть файервол, необходимо открыть следующие порты и перенаправить трафик на эти порты к вашему VPN серверу на базе Windows Server 2012 R2:

- Для PPTP: TCP — 1723 и Protocol 47 GRE (также называется PPTP Pass-through)

- Для SSTP: TCP 443

- Для L2TP over IPSEC: TCP 1701 и UDP 500

После установки сервера, необходимо в свойствах пользователя разрешить VPN доступ. Если сервер включен в домен Active Directory, сделать это нужно в свойствах пользователя в консоли ADUC, если же сервер локальный – в свойствах пользователя в консоли Computer Management (Network Access Permission – Allow access).

Если вы не используете сторонний DHCP сервер, который раздает vpn-клиентам IP адреса, необходимо в свойствах VPN сервера на вкладке IPv4 включить “Static address pool” и указать диапазон раздаваемых адресов.

Примечание. Раздаваемые сервером IP адреса в целях корректной маршрутизации не должны пересекаться с ip адресацией на стороне VPN клиента.

Осталось настроить VPN клиент и протестировать (как настроить vpn-клиент в Windows 8).

Совет. VPN сервер также можно организовать и на базе клиентской ОС. Подробно это описано в статьях:Используемые источники:

- https://mixprise.ru/server-2012/windows-server-2012-nastrojjka-vpn/

- https://tvoi-setevichok.ru/korporativnaya-set/nastroyka-vpn-servera-na-windows-server-2012-r2.html

- https://winitpro.ru/index.php/2014/01/16/nastrojka-vpn-servera-na-baze-windows-server-2012-r2/

Настройка VPN соединения и сервера на Windows 10 8 7 XP

Настройка VPN соединения и сервера на Windows 10 8 7 XP Как настроить свой собственный VPN-сервер

Как настроить свой собственный VPN-сервер Настройка VPN-подключения средствами ОС Windows

Настройка VPN-подключения средствами ОС Windows

Двойной VPN в один клик. Как легко разделить IP-адрес точки входа и выхода

Двойной VPN в один клик. Как легко разделить IP-адрес точки входа и выхода Как настроить свой VPN

Как настроить свой VPN Резервное копирование системы Server 2012 R2

Резервное копирование системы Server 2012 R2 Приручаем WSUS при помощи Ansible и не только

Приручаем WSUS при помощи Ansible и не только