Содержание

В статье описан процесс установки Active Directory, настройки контроллера домена и создание пользователей AD на VPS с операционной системой семейства Windows Server.

Что это такое?

Доменные службы Active Directory (AD DS) — это реализация службы каталогов Microsoft, которая предоставляет централизованные службы проверки подлинности и авторизации. AD DS в Windows Server предоставляет мощную службу каталогов для централизованного хранения и управления безопасностью, например пользователями, группами и компьютерами, а также обеспечивает централизованный и безопасный доступ к сетевым ресурсам. Active Directory Domain Services используется для организации локальных вычислительных сетей.

Подготовка Windows Server и конфигурация сети

Создание и конфигурация сети

Для начала в панели управления необходимо создать необходимые для сети серверы и один из них будет контроллером домена.

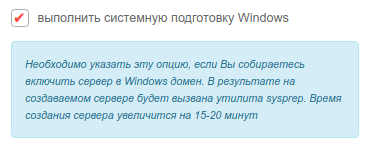

Важно: для работы с Active Directory необходимо при заказе сервера в панели управления отметить галочкой поле “выполнить системную подготовку Windows”.

После создания необходимо объединить все машины в единую частную сеть через панель управления в разделе “Частные сети”, в результате чего они получат локальные IP-адреса.

Настройка сетевого адаптера контроллера домена

Для начала подключитесь к виртуальному серверу по протоколу RDP.

О том как настроить сетевой адаптер написано в нашей инструкции.

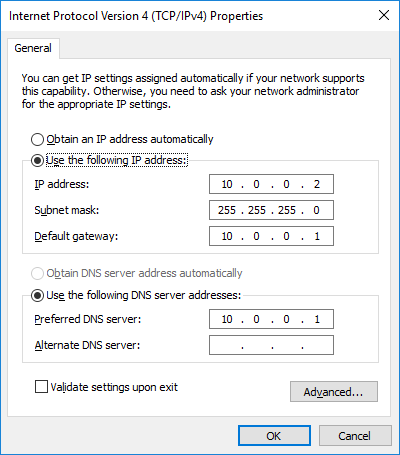

Укажите локальный IP-адрес, маску подсети и шлюз по умолчанию из раздела Сети панели управления. В качестве предпочитаемого DNS-сервера укажите IP-адрес шлюза по умолчанию. Сохраните настройки.

Установка Active Directory Domain Service

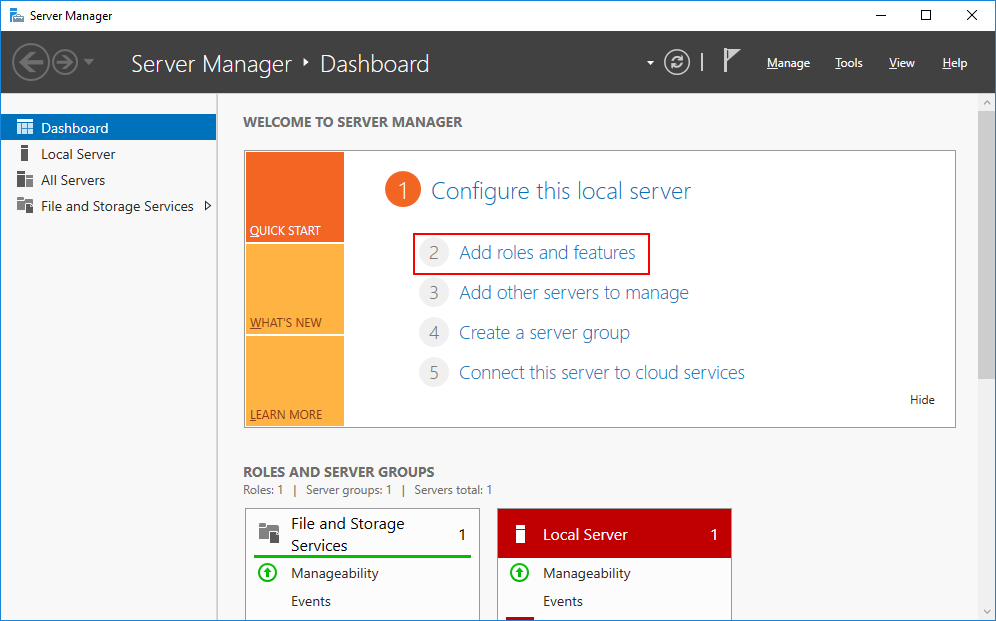

Откройте Диспетчер серверов и выберете пункт «Add roles and features».

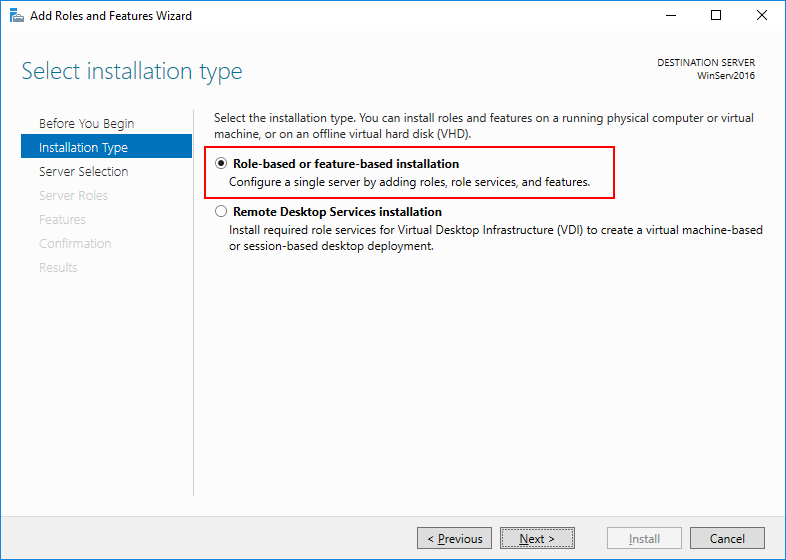

В качестве типа установки укажите Role-based or feature-based installation.

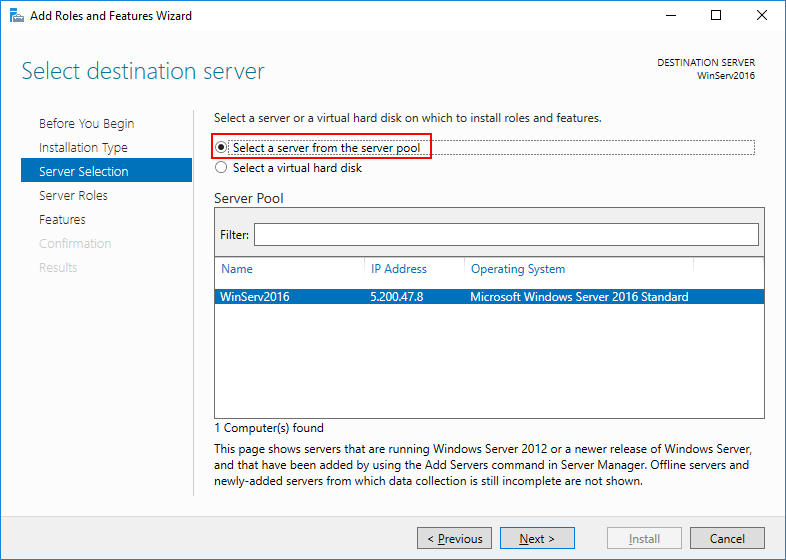

Выберете ваш сервер из пула.

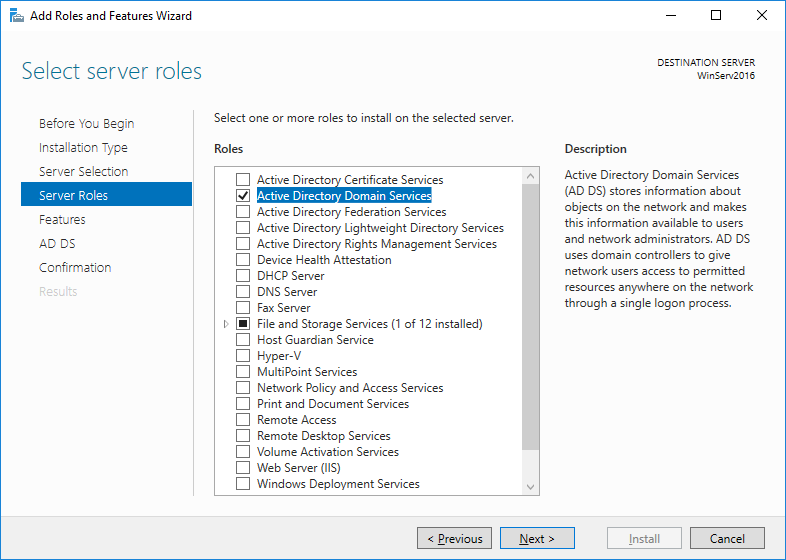

В следующем окне отметьте Active Directory Domain Services (Доменные службы Active Directory).

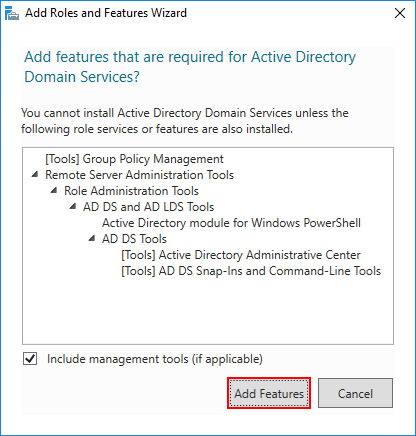

Добавьте компоненты.

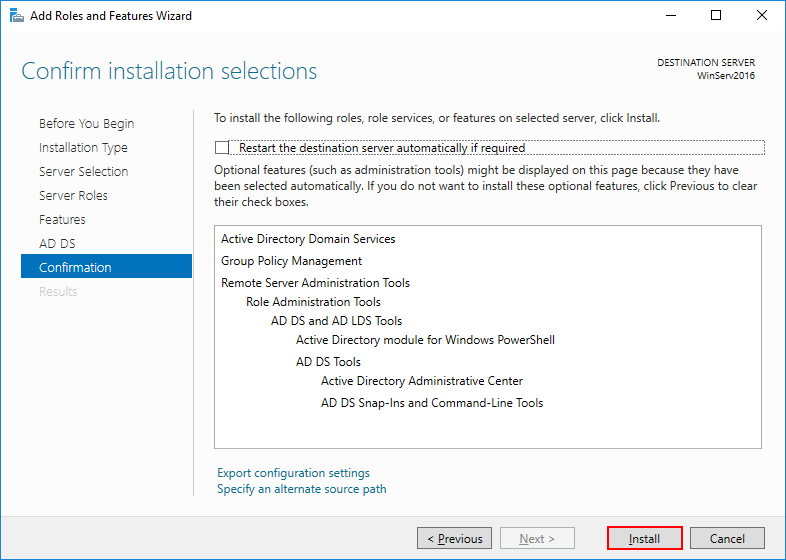

Установите все отмеченные компоненты на VPS с помощью кнопки Установить.

Настройка

В поиске введите dcpromo и откройте одноименную утилиту.

В открывшемся окне нажмите Ok.

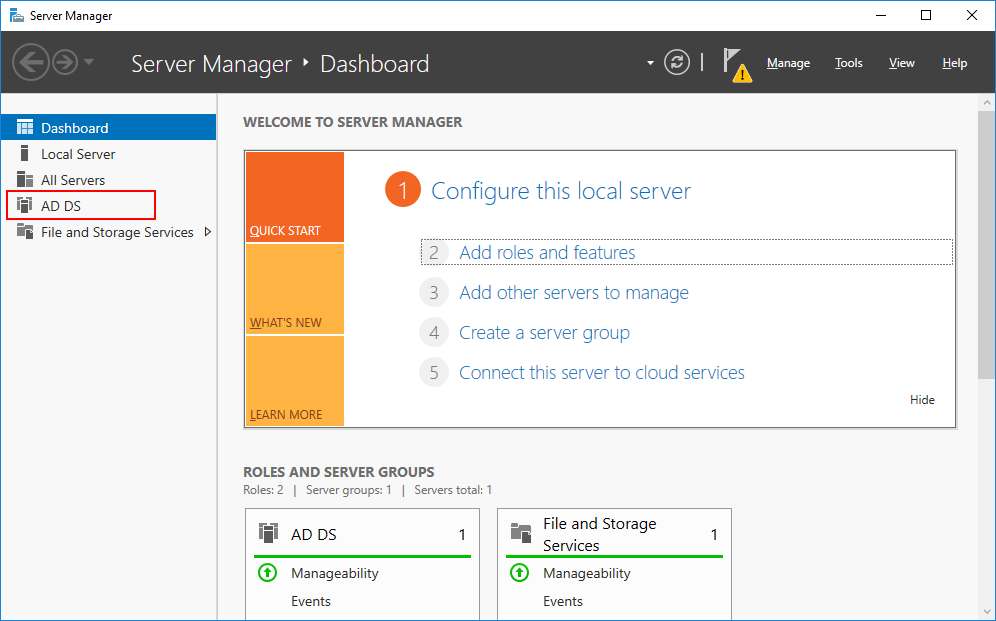

После этого откройте Диспетчер серверов, в вертикальном меню у вас появится вкладка AD DS.

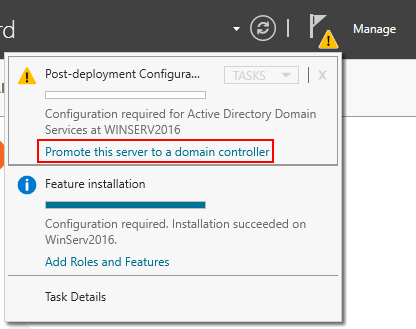

В горизонтальном меню нажмите на восклицательный знак и выберете Promote this server to a domain controller (Повысить роль этого сервера до уровня контроллера).

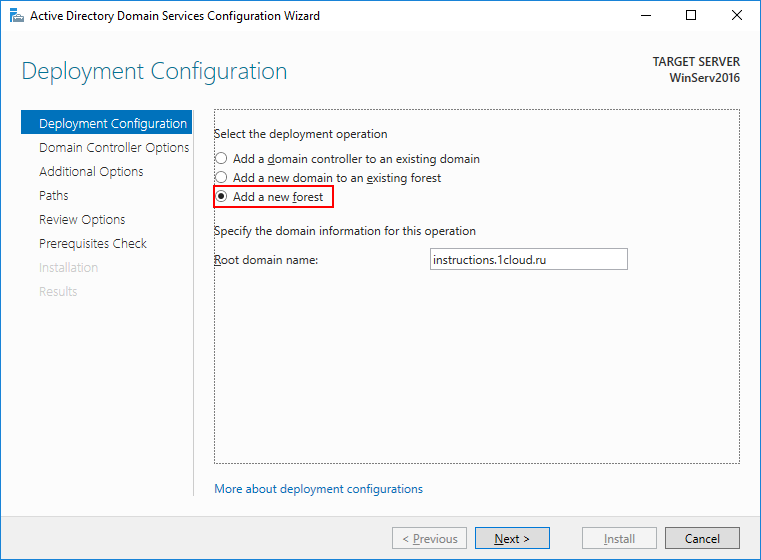

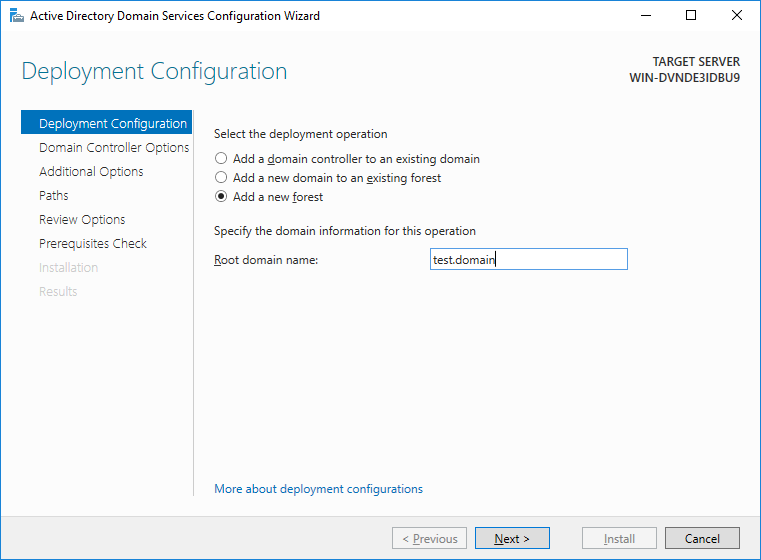

В появившемся окне настроек выберите Добавить новый лес (т.к. действия выполняются впервые) и введите ваше доменное имя.

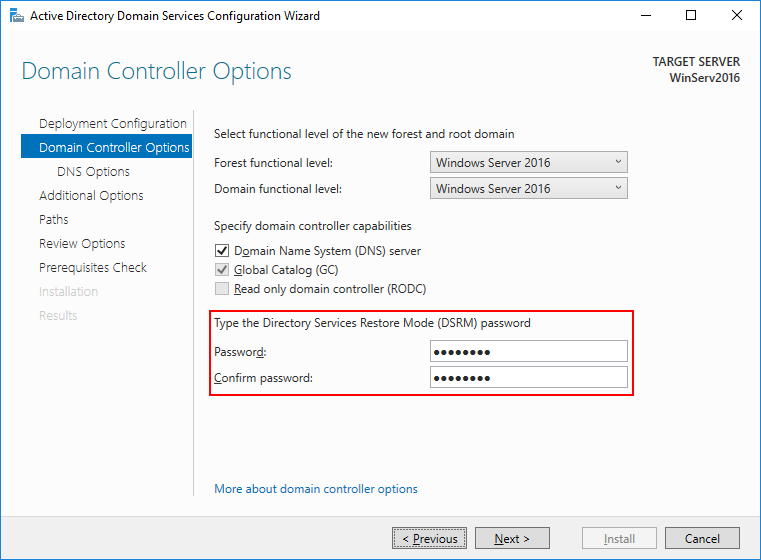

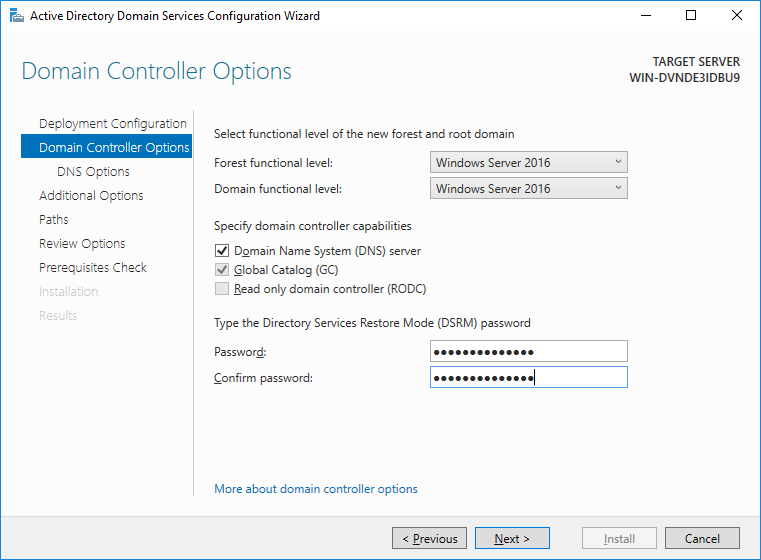

На следующем шаге введите и подтвердите пароль для режима восстановления служб каталогов.

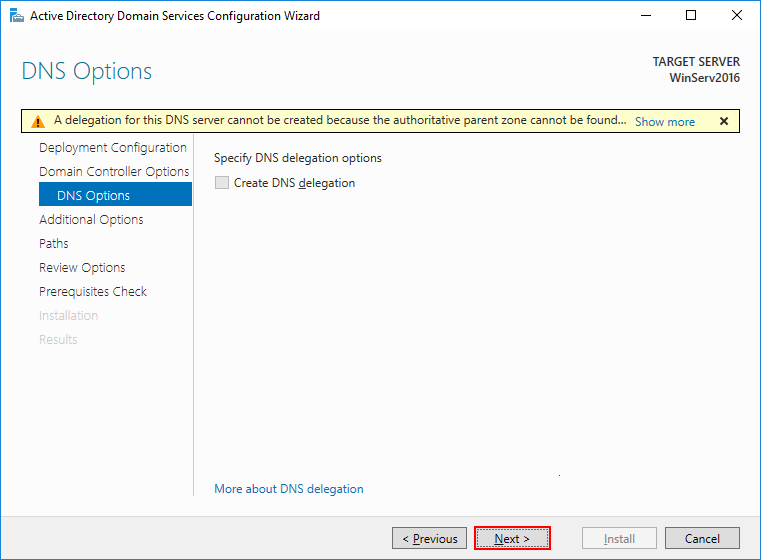

На этом шаге просто нажмите Next.

Укажите удобное имя домена NetBIOS.

Укажите пути до базы данных AD DS, файлов журналов и папки SYSVOL. Рекомендуем оставить значения по умолчанию.

Проверьте настроенные параметры.

Дождитесь проверки предварительных требований после чего нажмите Установить. После установки сервер будет перезагружен.

Создание учетных записей

Для создания новых учетных записей и администраторов откройте оснастку Active Directory Users and Computers, для этого откройте Диспетчер серверов и перейдите в раздел AD DS. В контекстном меню сервера выберете соответствующую оснастку.

В новом окне разверните дерево вашего домена и найдите каталог с пользователями Users. Правой кнопкой мыши нажмите на каталог и выберете Создать -> Пользователь.

Для нового пользователя задайте личные данные и имя входа.

Далее введите пароль, который должен быть достаточно сложным и содержать буквы разного регистра и цифры. Дополнительные опции выберите на свое усмотрение.

Создайте нового пользователя.

Чтобы пользователь мог управлять службами Active Directory, его необходимо добавить в группу Domain Admins. Для этого с помощью правой кнопки мыши откройте свойства пользователя и перейдите во вкладку Member Of. Нажмите кнопку Add для добавления в группу.

Выполните поиск группы Domain Admins с помощью кнопки Check Names. Нажмите OK.

Сохраните изменения кнопкой Apply.

Теперь созданный пользователь сможет подключиться к контроллеру домена.

Рекомендуем сразу убедиться, что для публичного сетевого адаптера включен Firewall, а для доменной/частной сетей — отключен.

- Tutorial

Одним из реально полезных нововведений в Windows Server 2019 является возможность вводить серверы, не делая Sysprep или чистую установку. Развернуть инфраструктуру на виртуальных серверах с Windows Server никогда еще не было так просто. Сегодня поговорим о том, насколько же, оказывается, просто устанавливать и управлять Active Directory через Powershell.

Устанавливаем роль

RSAT или локальный сервер с GUI: Сначала нужно добавить сервер в RSAT. Добавляется он на главной странице с помощью доменного имени или ip адреса. Убедитесь, что вы вводите логин в формате localAdministrator, иначе сервер не примет пароль. Переходим в добавление компонентов и выбираем AD DS.Powershell: Если вы не знаете, как называется компонент системы, можно выполнить команду и получить список доступных компонентов, их зависимостей и их имена.

Get-WindowsFeatureКопируем имя компонента и приступаем к установке.

Install-WindowsFeature -Name AD-Domain-ServicesWindows Admin Center: Переходим в «Роли и компоненты» и выбираем ADDS (Active Directory Domain Services). И это буквально всё. Управлять Active Directory через Windows Admin Center на текущий момент невозможно. Его упоминание не более чем напоминание о том, насколько он пока что бесполезен.

Повышаем сервер до контроллера домена

А для этого создаем новый лес. RSAT или локальный серверс GUI:

Очень рекомендуем оставлять все по умолчанию, все компоненты из коробки прекрасно работают и их не нужно трогать без особой на то необходимости.Powershell: Сначала нужно создать лес и установить пароль от него. В Powershell для паролей есть отдельный тип переменной – SecureString, он используется для безопасного хранения пароля в оперативной памяти и безопасной его передачи по сети.$pass = Read-Host -AsSecureStringЛюбой командлет который использует чей угодно пароль нужно вводит таким образом. Сначала записываем пароль в SecureString, а затем указываем эту переменную в командлет.

Install-ADDSForest -DomainName test.domain -SafeModeAdministratorPassword $passКак и в установке через GUI, даже вывод в консоль один и тот же. В отличие от сервера с GUI, как установка роли, так и установка сервера в качестве контроллера домена не требует перезагрузки. Установка контроллера с помощью RSAT занимает больше времени, чем через Powershell.

Управляем доменом

Теперь, чтобы понять насколько сильно различается управление Active Directory через Powershell и AD AC (Active Directory Administrative Center), рассмотрим пару рабочих примеров.

Создание нового пользователя

Скажем, мы хотим создать пользователя в группе Users и хотим чтобы он сам установил себе пароль. Через AD AC это выглядит так:

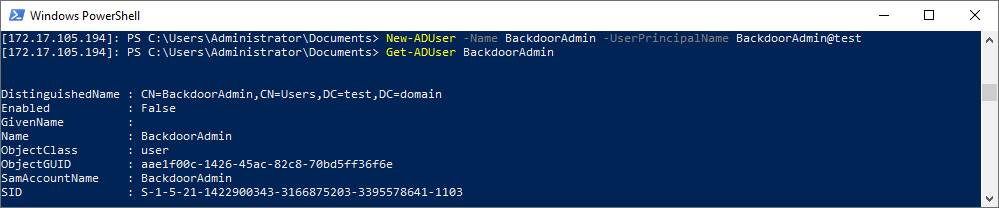

New-ADUser -Name BackdoorAdmin -UserPrincipalName BackdoorAdmin@test Get-ADUser BackdoorAdminОтличий между AD DC и Powershell никаких.

Включить пользователя

RSAT или локальный серверс GUI: Через GUI пользователю нужно сначала задать пароль отвечающий GPO и только после этого его можно будет включить.Powershell: Через Powershell почти то же самое, только пользователя можно сделать активным даже без пароля.

Set-ADUser -Identity BackdoorAdmin -Enabled $true -PasswordNotRequired $trueДобавляем пользователя в группу

RSAT или локальный сервер с GUI: С помощью AD DC нужно перейти в свойства пользователя, найти графу с членством пользователя в группах, найти группу в которую мы хотим его поместить и добавить его наконец, а затем кликнуть OK.Powershell: Если мы не знаем как называется нужная нам группа, получить их список мы можем с помощью:

(Get-ADGroup -Server localhost -Filter *).nameПолучить группу со всеми свойствами можно так:

Get-ADGroup -Server localhost -Filter {Name -Like "Administrators"}Ну и наконец добавляем пользователя в группу: Далее, из-за того, что в Powershell все является объектами, мы как и через AD DC должны сначала получить группу пользователя, а затем добавить его в неё.

$user = Get-ADUser BackdoorAdminЗатем добавляем этот объект в группу:

Get-ADGroup -Server localhost -Filter {Name -Like "Administrators"} | Add-ADGroupMember -Members $userИ проверяем:

Get-ADGroupMember -Identity AdministratorsКак видим, отличий в управлении AD через AD AC и Powershell почти нет.

Вывод:

Если вы уже сталкивались с развертыванием AD и других служб, то вы, возможно подмечали сходство развертывания через RSAT и Powershell, и насколько на самом деле все похоже. GUI в ядре, как никак. Надеемся, статья была полезна или интересна. Ну и напоследок пару дельных советов:

- Не устанавливайте других ролей на контроллер домена.

- Используйте BPA (Best practice analyzer), чтобы чуточку ускорить контроллер

- Не используйте встроенного Enterprice Admin’а, всегда используйте свою собственную учетную запись.

- При развертывании сервера на белом IP адресе, с проброшенными портами или на VSD обязательно закройте 389 порт, иначе вы станете точкой амплификации DDoS атак.

Предлагаем также прочитать наши прошлые посты: рассказ как мы готовим клиентские виртуальные машины на примере нашего тарифа VDS Ultralight с Server Core за 99 рублей, как работать с Windows Server 2019 Core и как установить на него GUI, а также как управлять сервером с помощью Windows Admin Center, как установить Exchange 2019 на Windows Server Core 2019 Предлагаем обновлённый тариф UltraLite Windows VDS за 99 рублей с установленной Windows Server 2019 Core.

Ранее разговор был о том, как нельзя проектировать службы каталогов. Сейчас же, мы поговорим о практической составляющей и применим ранее полученное знание на практике. В этой статье будут рассмотрены вопросы подготовки свежего сервера под новый лес Active Directory. Задачи не сложные, но критически важные! Именно сейчас закладывается фундамент будущей инфраструктуры.

Инсталляция операционной системы

В качестве платформы виртуализации будет использоваться инфраструктура VMWare, VSphere 6.7 с гипервизором той же версии.

Сама же виртуальная машина должна обладать следующими минимальными техническими характеристиками — 1 Core, 2 RAM, 30 GB SSD.

При проектировании инфраструктуры возникает вопрос именования как виртуальных машин, так и самих хостов. В этом вопросе моя позиция состоит в жестком соблюдении конвенции именования. Например, виртуальная машина будет иметь следующее имя: kv-dc01.corp.norvato.pp.ua, где

- Обязательный географический признак, например, kv – Kyiv;

- Сокращение dc будет означать domain controller;

- 01, порядковый номер сервера. Если планируется несколько серверов с развертываемым сервисом, номер обязателен;

- corp.norvato.pp.ua – внутренняя DNS зона организации.

Описанный способ удобен ввиду явной однозначности интерпретирования. Можно с уверенностью понять, что за сервис и где его расположение.

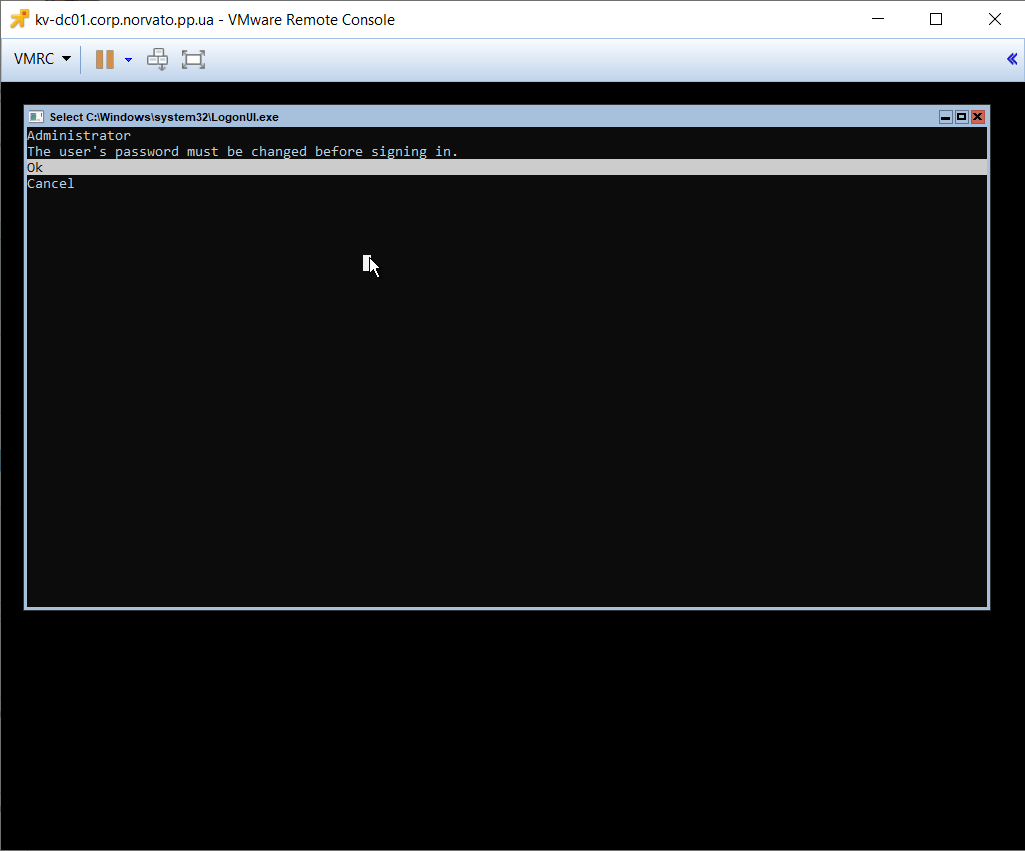

В качестве операционной системы будет использоваться Windows Server 2019 Standard Core. В конфигурации виртуальной машины обязательное наличие UEFI и включенным Secure Boot. Сервер устанавливается стандартно и после завершения процесса необходимо задать пароль встроенной учетной записи Administrator:

После описанных шагов, сервер готов для предварительной конфигурации перед установкой первого контроллера домена.

Пост конфигурация

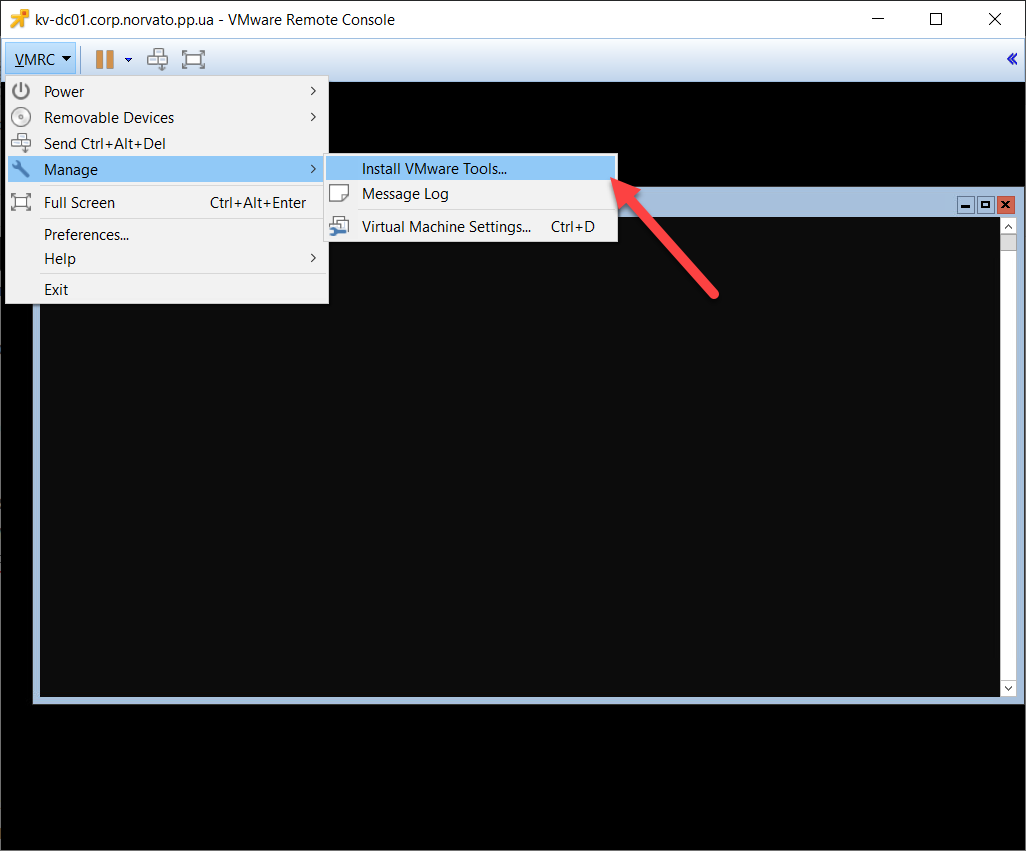

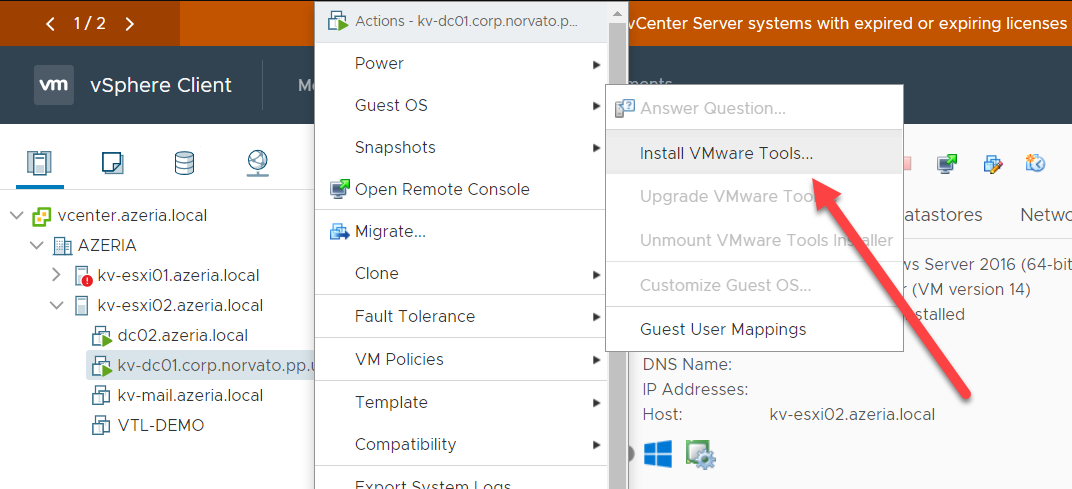

Средства интеграции VMWare Tools

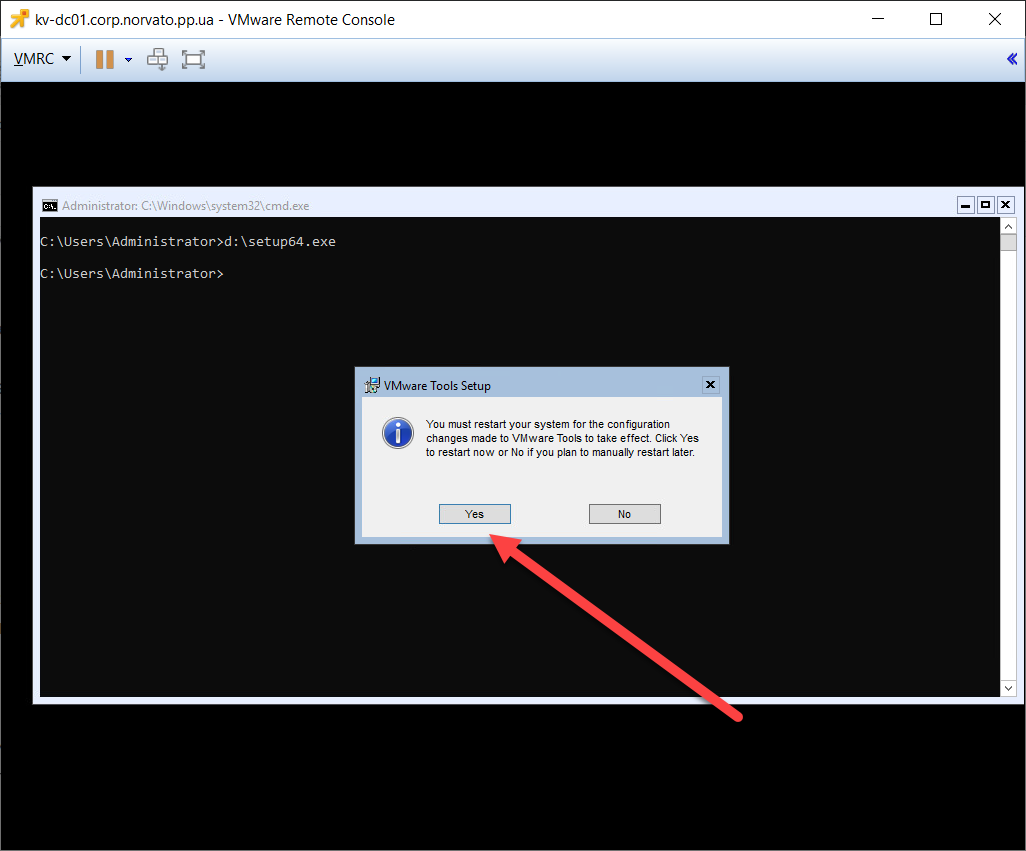

Как ранее я писал, моя лаба будет построена на технологии виртуализации VMWare. Это означает, что самым первым обязательным шагом будет инсталляция средств интеграции VMWare Tools. Установка происходит вызовом этого действия консоли VMRC или веб клиента.

Как только ISO файл будет примонтирован к виртуальной машине, необходимо выполнить D:setup64.exe, тем самым запустив установку средств интеграции. В конце выполнения мастер попросит о перезагрузке:

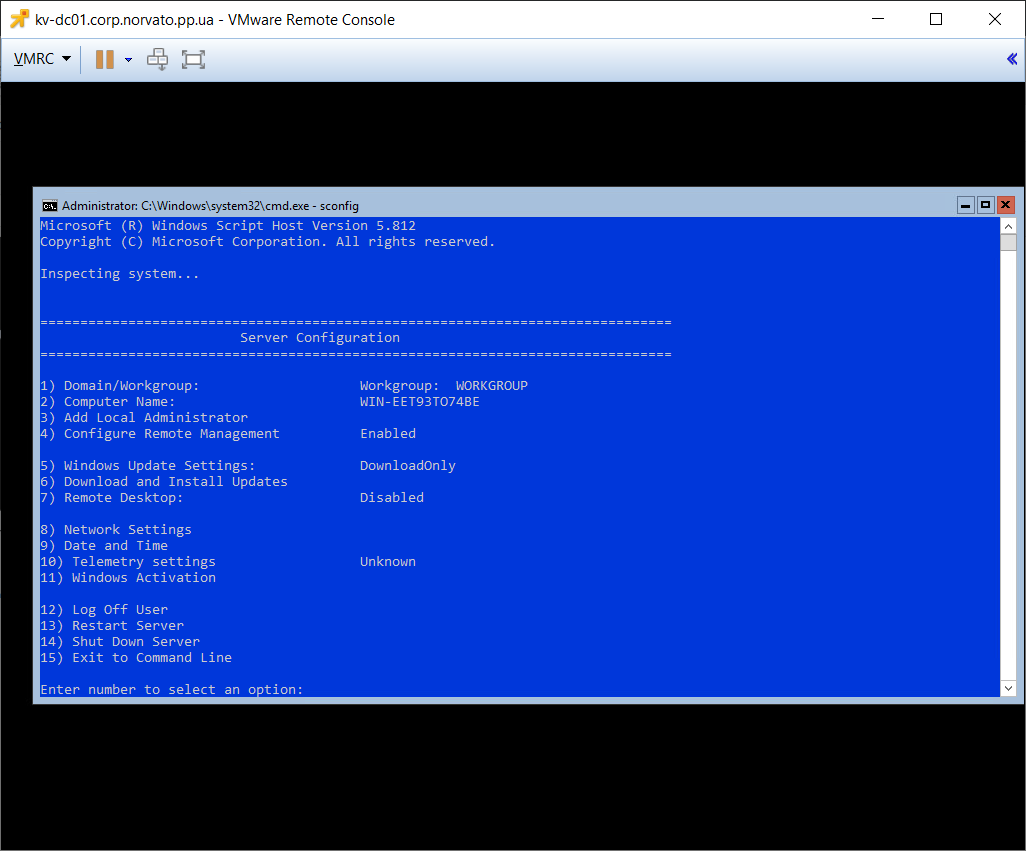

Утилита sconfig

После перезагрузки, для дальнейшей конфигурации сервера, будет использована утилита sconfig. Она появилась с Windows Server 2008 R2 Core в качестве штатной утилиты для быстрой начальной настройки. Вызвать ее можно выполнив sconfig в окне cmd:

С помощью нее выпонняем следующую настройку:

- Имени сервера (опция 2), в моем случае kv-dc01;

- Устанавливаем все необходимые обновления (опция 6);

- Задаем сетевые настройки (опция 2). Устанавливаем статический IP адрес;

- Указываем корректный часовой пояс (опция 9);

- Активируем сервер (опция 11).

Отключение IPv6

В дефолтном состоянии сетевого интерфейса автоматически сконфигурирован link-local IPv6 адрес. Интерфейс будет ждать любого анонса от IPv6 роутера, который даст динамический адрес. Если в вашей сетевой инфраструктуре не используется протокол IPv6, рекомендую отключить его поддержку. Делается это так:

Установка нового контроллера домена Active Directory

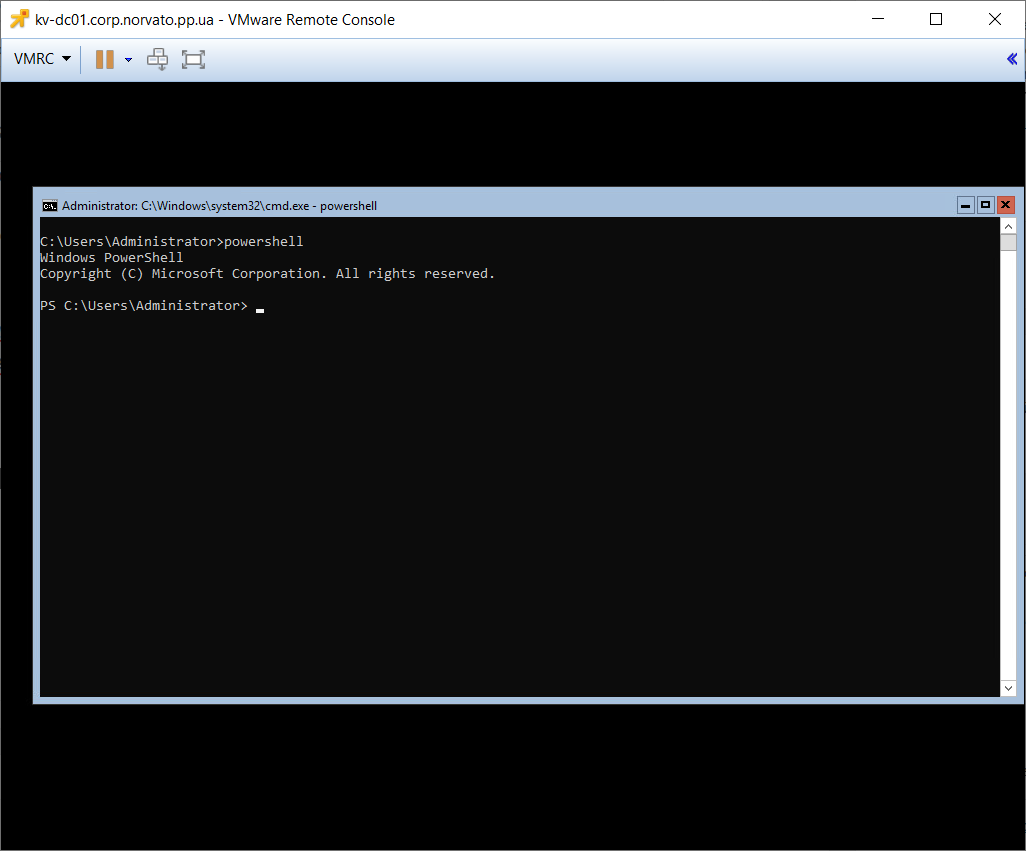

Для установки мне потребуется PowerShell контекст. Для этого стоит лишь выполнить команду PowerShell в CMD.

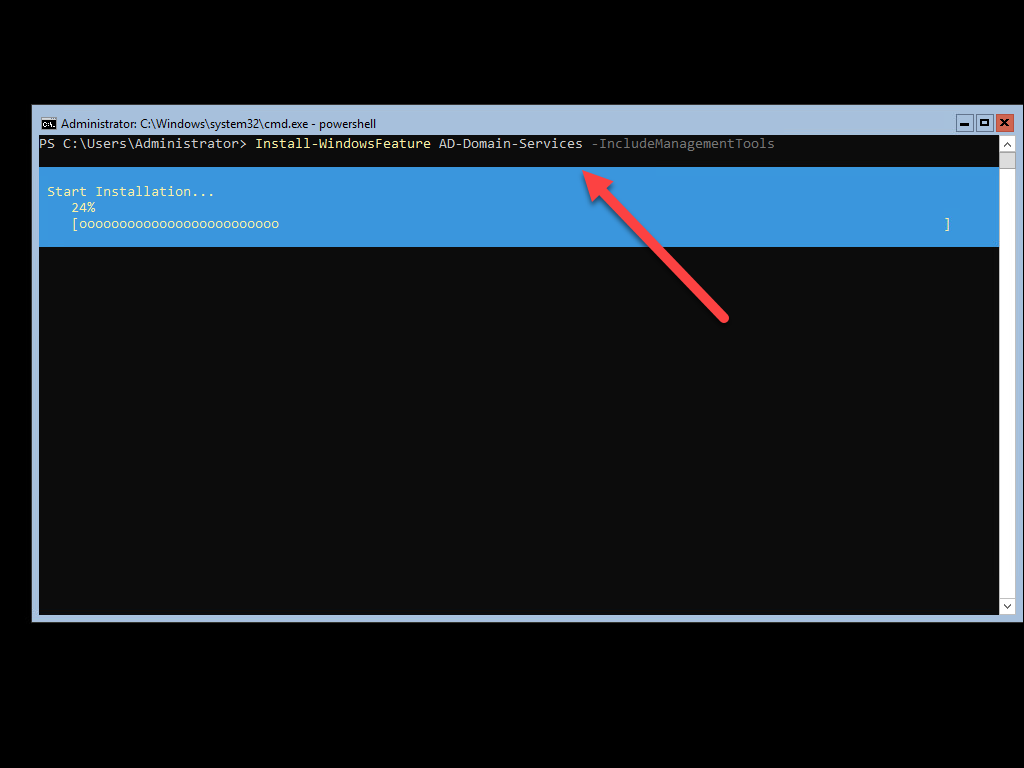

Длалее, выполняем установку бинарников служб каталогов Active Directory следующим командлетом:

</p>

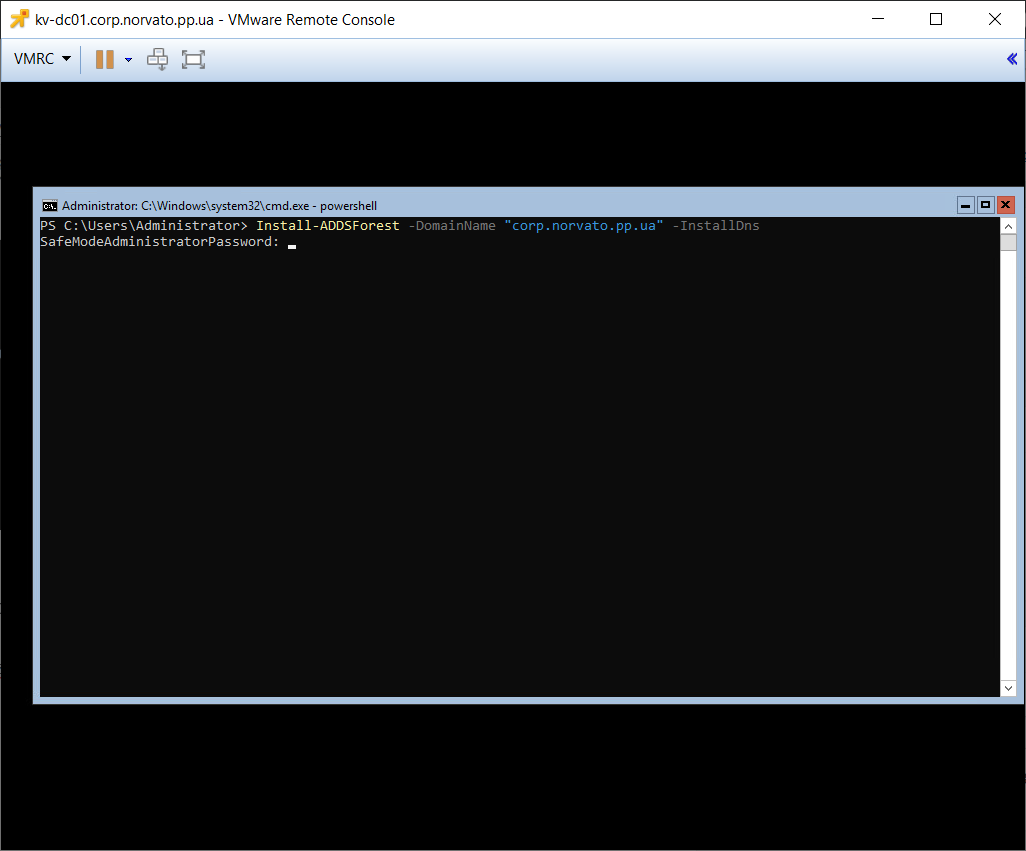

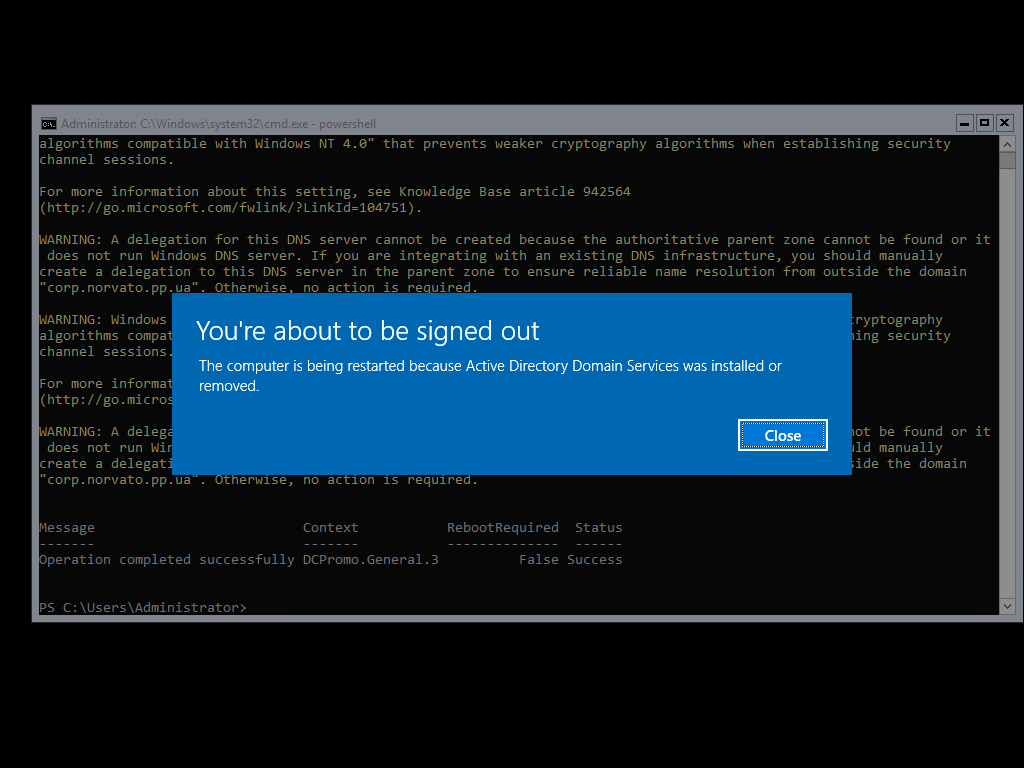

Воспользуемся коммандлетом Install-ADDSForest для создания нового леса и домена. Поего его выполнения:

потребуется ввести пароль DSRM администратора нового контроллера домена:

После успешной установки:

потребуется перезагрузка.

Проверка роботоспособности инсталяции

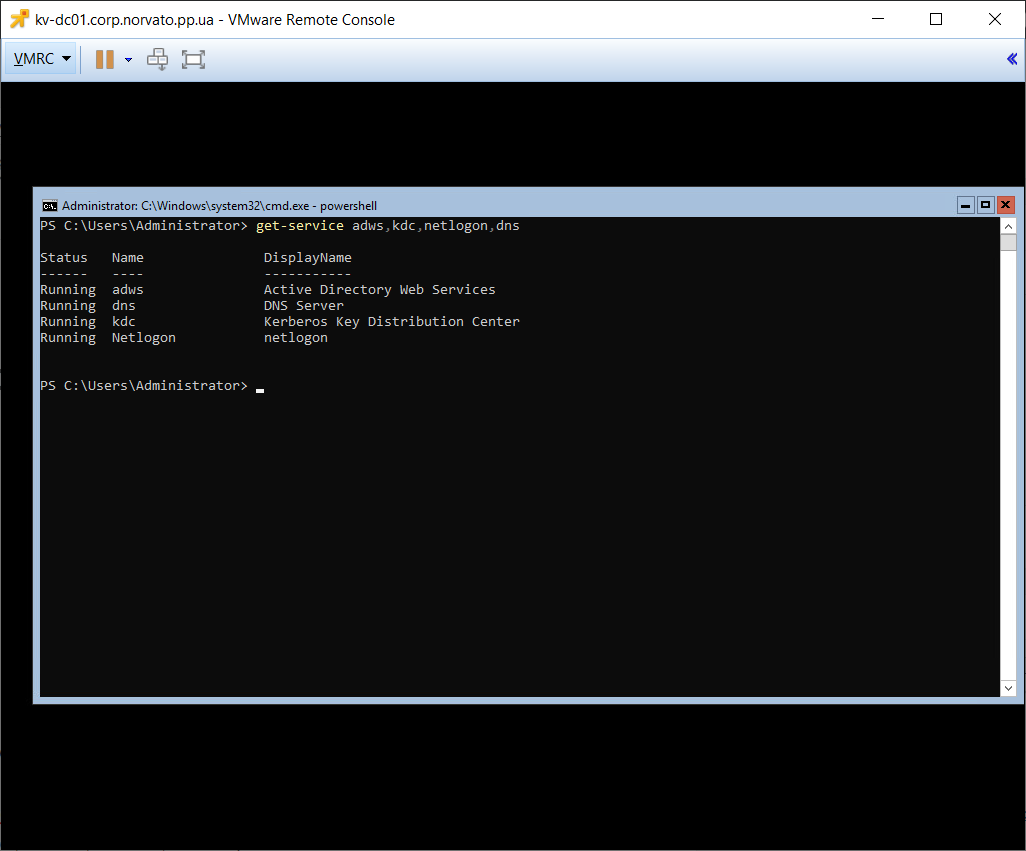

Указанные службы должны быть запущены:

Проверка работоспособности сервисов Active Directory

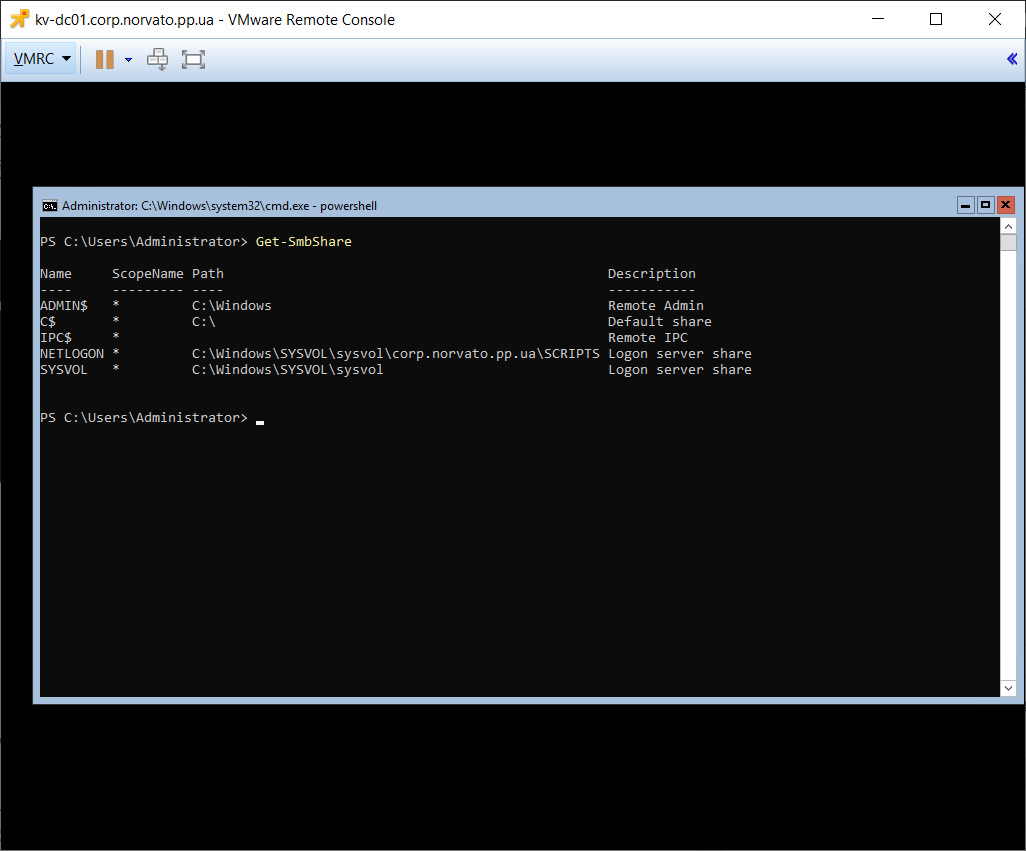

Сетевые шары должны присуствовать:

</p>

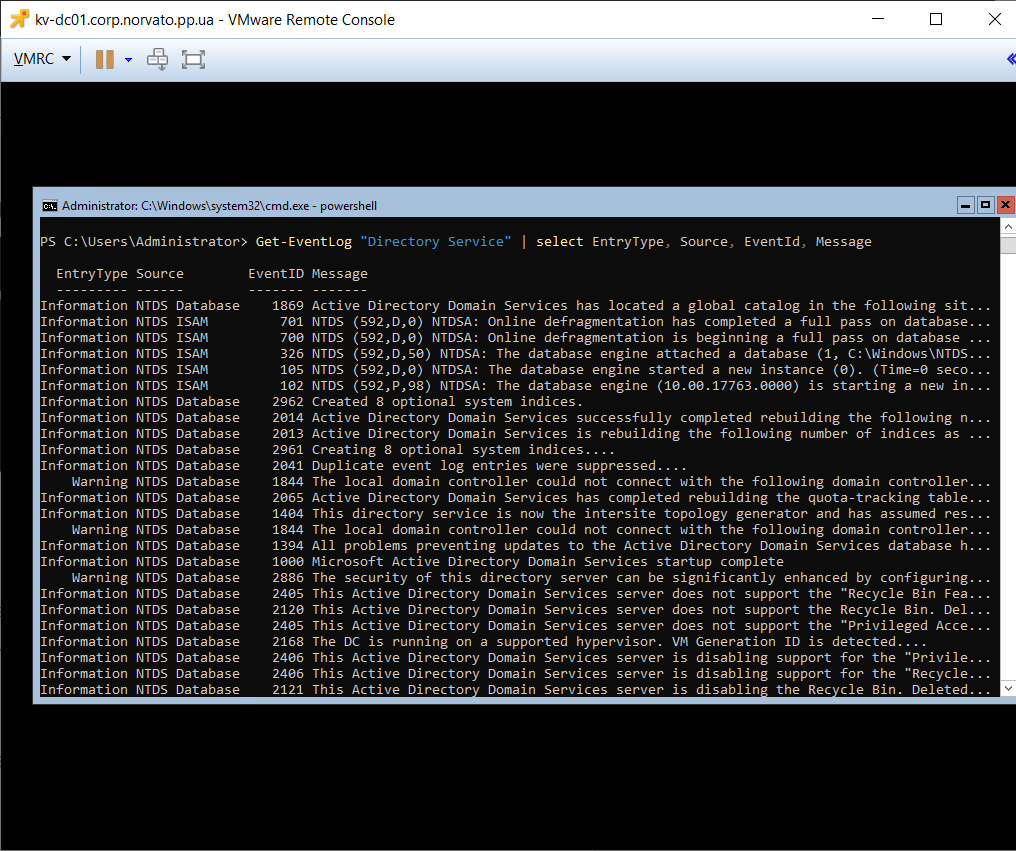

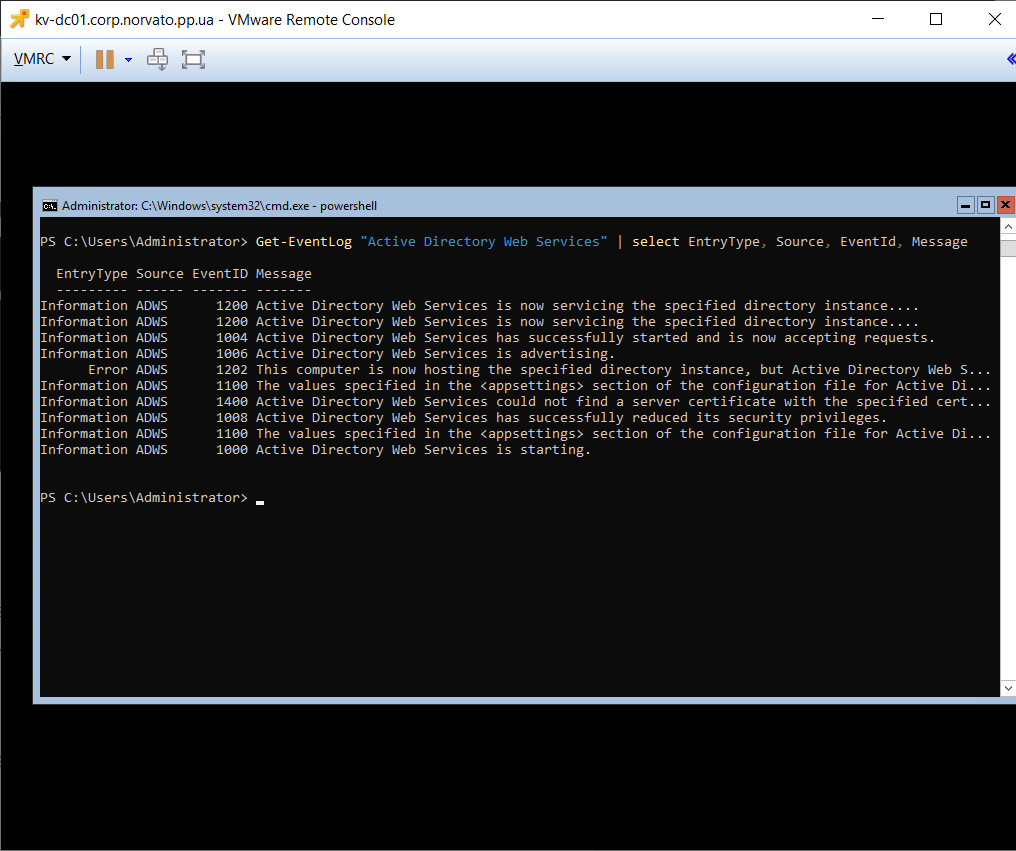

Должны быть события в журналах Directory Service и Active Directory Web Services:

</p>

</p>

На этом установка первого контроллера домена завершена. В итоге, мы получили сервер под управлением Windows Server Core c доменными службами Active Directory на борту. Вариант именно с Core редакцией так же несет бонус по затрачиваемым ресурсам. Для работы системы требуется меньшее количество RAM, CPU и HDD/SSD.

С другой стороны, если все же требуются GUI инструменты для администрирования, существует множество способов как их обеспечить. В следующей статье я обязательно вернуть к этому вопросу.

Используемые источники:

- https://1cloud.ru/help/windows/active-directory-domain-services-ustanovka-i-nastrojka-windows-server

- https://habr.com/post/480776/

- https://ait.in.ua/on-premise/windows-server/ustanovka-novogo-kontrollera-domena-active-directory.html

Установка Active Directory в Windows Server 2008 R2

Установка Active Directory в Windows Server 2008 R2

Установка роли контролера домена на Windows Server 2008/ 2008 R2

Установка роли контролера домена на Windows Server 2008/ 2008 R2

Резервное копирование системы Server 2012 R2

Резервное копирование системы Server 2012 R2

Проблема с лицензией Windows Server 2019 RDS

Проблема с лицензией Windows Server 2019 RDS Создать аккаунт скайпа для бизнеса — пошаговая инструкция

Создать аккаунт скайпа для бизнеса — пошаговая инструкция Приручаем WSUS при помощи Ansible и не только

Приручаем WSUS при помощи Ansible и не только Использование RADIUS (Windows Network Policy Server) для аутентификации и авторизации на ИПБ APC (Web/SNMP Management Card)

Использование RADIUS (Windows Network Policy Server) для аутентификации и авторизации на ИПБ APC (Web/SNMP Management Card)