Содержание

- 1 Что такое Windows Hello

- 2 Какие устройства поддерживают функцию Windows Hello

- 3 Как включить и настроить Windows Hello на Windows 10

- 4 Что нужно для активации Windows Hello

- 5 Как включить Windows Hello

- 6 Как отключить Windows Hello

- 7 Windows Hello — что это и зачем?

- 8 Разница между Windows Hello и Windows Hello для бизнеса

- 9 Почему PIN-код, а не пароль?

- 10 Настройка BitLocker без TPM

- 11 Как работает Windows Hello для бизнеса: основные положения

- 12 Сравнение проверки подлинности на основе ключа и сертификата

Разработчики Windows регулярно выпускают новые интересные опции для пользователей своей операционной системы. Одна из них — Windows Hello. Данная возможность впервые была представлена в 2015 году. Но не все клиенты Windows знают о ней. Рассмотрим назначение и настройку этой опции.

Что такое Windows Hello

Исходя из названия, можно предположить, что функция Windows Hello — встроенный сервис, который должен приветствовать пользователя в системе. В действительности, так и есть. Когда человек входит в свою учётную запись на ПК или просто запускает устройство, система здоровается с ним и просит пройти идентификацию. Последняя происходит за счёт распознавания отпечатка пальца человека, который владеет данной учётной записью. Кроме того, идентификация может быть по лицу или радужной оболочке глаза.

Такой тип идентификации призван обеспечить пользователя Windows максимально надёжной защитой от несанкционированного доступа к его учётной записи. Человек, который захочет зайти в ПК, просто не сможет этого сделать без вас: подделать лицо, отпечаток пальца и радужную оболочку глаза невозможно.

Плюс данной технологии также в том, что она избавит от необходимости придумывать пароль, запоминать его, а потом каждый раз вводить.

Какие устройства поддерживают функцию Windows Hello

Многие современные устройства, в том числе ноутбуки и смартфоны, оснащены специальными 3D-камерами, которые способны распознавать лица, и сканером отпечатков пальцев (на ноутбуках это обычно какая-либо из клавиш).

Если у вас нет встроенной 3D-камеры, вы можете отдельно её приобрести, например, аксессуар под названием RealScene 3D, чтобы пользоваться этой функцией.

Windows Hello работает на следующих ноутбуках:

- Windows Surface Book;

- Dell Inspiron 15 5548;

- Acer Aspire V 17 Nitro;

- Lenovo ThinkPad Yoga 15;

Ноутбук Lenovo ThinkPad Yoga 15 поддерживает функцию Windows Hello - Lenovo ThinkPad E550;

- Asus N551JQ;

- Asus ROG G771JM;

- Asus X751LD;

- HP Envy 15t Touch RealSense Laptop;

- Lenovo B5030;

Функция Windows Hello работает также на ноутбуке Lenovo B5030 - Dell Inspiron 23 7000;

- HP Sprout.

Новая опция для идентификации пользователя доступна также на планшетах и смартфонах с операционной системой Windows 10, в частности, на современных телефонах Lumia и планшетах-трансформерах Windows Surface Pro.

Как включить и настроить Windows Hello на Windows 10

Активировать и настроить режим идентификации Windows Hello можно следующим образом:

- Запустите системное меню «Пуск». Отыщите иконку в виде шестерёнки нажмите на неё, чтобы вызвать окно «Параметры Windows». Значок располагается над кнопкой выключения устройства.

Нажмите на кнопку «Параметры» в меню «Пуск» - Откройте блок «Учётные записи», щёлкнув по нему один раз левой кнопкой мыши.

Откройте раздел «Учётные записи» в окне «Параметры Windows» - Появится вкладка под названием «Ваши данные».

Пропускаем первую вкладку «Ваши данные» и переключаемся на третий раздел «Параметры входа» - Она нам не нужна, поэтому сразу кликните по третьей вкладке «Параметры входа». Здесь и находится опция Windows Hello. В одноимённом разделе может быть сообщение о том, что функция недоступна на вашем компьютере в данный момент. Это будет означать только одно: ваше устройство не поддерживает опцию. Вы не сможете ей пользоваться, пока не приобретёте специальную камеру с функцией распознавания.

Посмотрите во вкладке «Параметры входа», доступна ли функция Windows Hello на вашем устройстве - Если ваш ПК поддерживает данную технологию, в разделе Windows Hello вы увидите блок под названием «Распознавание лица». Под ним будет кнопка «Настроить» или Set up. Щёлкните по ней.

Нажмите на кнопку Set up («Настроить») - Должен запуститься мастер настройки этой опции. Нажмите на кнопку «Начать» или Get started.

Кликните по кнопке Get started, чтобы запустить мастер настройки опции - Введите предварительно установленный ПИН-код, который защищает компьютер от несанкционированного входа. Это необходимо для того, чтобы устройство удостоверилось, что изменения в настройки вносите именно вы, а не кто-то другой.

- Теперь в течение нескольких секунд нужно посидеть перед компьютером. При этом нельзя двигаться. Неподвижными должны быть даже глаза. Смотрите на экран. Система считает информацию с вашего лица и занесёт эти данные в базу.

Сядьте ровно перед камерой и смотрите на экран, чтобы система запомнила ваше лицо - После этой небольшой процедуры кликните по «Закрыть». На этом настройка завершена. При следующем входе в вашу учётную запись Windows Hello попросит посмотреть на экран для идентификации личности.

- Если вы хотите улучшить распознавание, кликните по соответствующей кнопке для повторения процедуры.

- Вместо раздела «Распознавание лица», можно увидеть опцию для идентификации отпечатка пальца или радужной оболочки глаза. В случае последней вам также нужно будет посмотреть на экран, чтобы система запомнила радужную оболочку.

- Если будет раздел «Отпечаток пальца» (Fingerprint), нужно будет приложить палец несколько раз к сканеру, чтобы программа запомнила его отпечаток.

Приложите любой палец к сканеру отпечатков на вашем устройстве, чтобы система считала информацию и запомнила её

Видео: как внести свой отпечаток пальца в базу Windows Hello

Если на устройстве есть камера с функцией распознавания лица или даже радужной оболочки глаза либо сканер отпечатков пальцев, воспользуйтесь опцией биометрической идентификации Windows Hello, чтобы защитить данные, хранящиеся на ПК, от посторонних лиц. И тогда никто, кроме вас, не сможет работать в этом устройстве. При этом придумывать сложный пароль не придётся.

Евгений ВасильевРуки у меня золотые, да вот только растут они не из того места15 июня, 2018

</figure>

Биометрические средства защиты доступа к информации уже несколько лет не являются чем-то необычным. Они массово внедряются как в мобильных, так и стационарных электронных гаджетах, где активно используются самой ОС и сторонними приложениями. В Windows 10 за использование биометрической аутентификации отвечает функция Windows Hello. Она позволяет разблокировать доступ и авторизоваться в системе с помощью сканера отпечатка пальцев или лица.

Что нужно для активации Windows Hello

Для того чтобы воспользоваться функциями Windows Hello, необходимо устройство с этой ОС на борту, оборудованное средствами для биометрической аутентификации. Это могут быть встроенные сканер отпечатка пальца, ИК-сенсор с камерой для распознания лица/радужной оболочки глаза, а также подключаемое оборудование. Без наличия таких компонентов пункт, отвечающий за Windows Hello, может не отображаться в настройках.

Если вам хочется использовать Windows Hello, но компьютер не оборудован средствами биометрической аутентификации, их можно приобрести отдельно. К примеру, для защиты с помощью отпечатка можно использовать устройство PQI My Lockey или подобное. Главное – убедиться, что устройство поддерживает работу именно с Windows Hello, а не требует установку какого-то специфического софта.

Для того чтобы использовать разблокировку по лицу/глазам на стационарном ПК, аналогично надо приобрести соответствующий аксессуар. Это может быть, например, веб-камера Logitech Brio. Однако стоит она немало, и если хочется дешевле, то можно взять Mouse CM01-A или что-то в этом роде. Опять же, главное, чтобы девайс поддерживал работу с Windows Hello. Благо, производители не упускают возможность подчеркнуть наличие такой опции у своего гаджета, поэтому, если камера может использоваться для разблокировки, вы наверняка найдете упоминание об этом в описании товара.

После подключения к компьютеру соответствующего аксессуара и установки его драйверов можно переходить к настройкам доступа. Если же средства биометрической защиты встроенные, нужно лишь убедиться, что они установлены и работают в «диспетчере устройств».

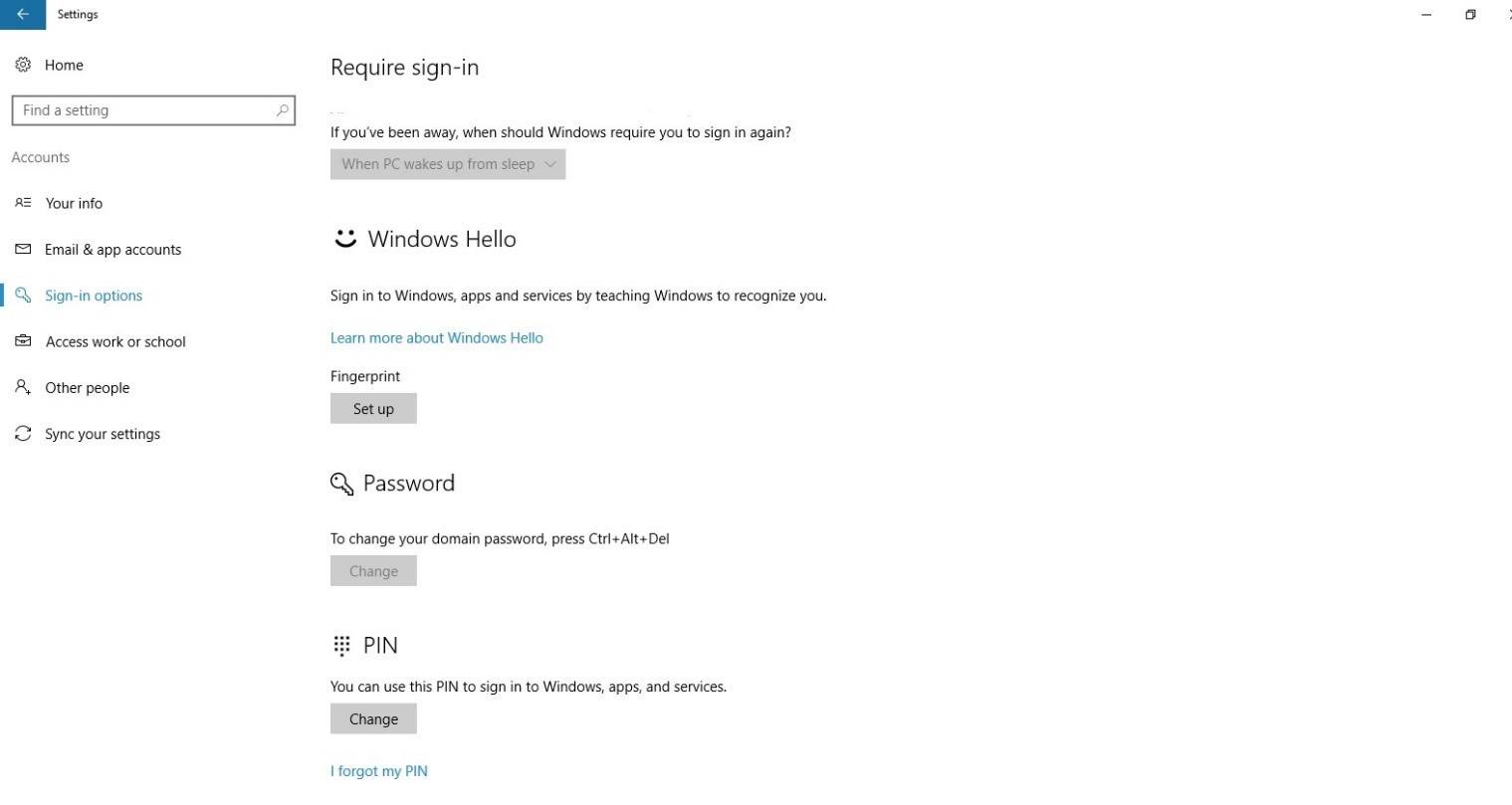

Как включить Windows Hello

Чтобы включить функции Windows Hello, необходимо выбрать в меню «Пуск» пункт «Параметры» и открыть его. Затем в окне настроек следует перейти в подменю «Учетные записи» и открыть вкладку «Параметры входа». Если устройства биометрической защиты подключены и корректно установлены в системе, там должен присутствовать пункт «Windows Hello».

Для того чтобы использовать разблокировку отпечатком пальца или лицом, необходимо также установить другой способ защиты, паролем или пин-кодом. Это необходимо на случай невозможности разблокировки биометрическим методом. В общем, все точно так же, как и на смартфонах. Без активации пароля включение Windows Hello невозможно.

В зависимости от того, какими датчиками оснащен ваш компьютер, в настройках Windows Hello будут отображаться установки для лица, отпечатка или обоих вариантов. Настройка их предельно проста.

Для того чтобы настроить лицо, нужно нажать соответствующую клавишу «Настройки» и смотреть в камеру, пока прогресс-бар под картинкой с нее не заполнится. После этого можно еще раз отсканировать лицо для лучшего срабатывания. После установок становится доступна опция «автоматически разблокировать компьютер при распознании лица».

Для установки отпечатка пальца необходимо задать его в настройках Windows Hello. Для этого требуется нажать соответствующую клавишу, а затем поднести палец к сканеру и следовать подсказкам. После считывания пальца система попросит еще раз отсканировать его под другими углами для лучшей четкости срабатывания. Можно добавить несколько пальцев, но перед вводом второго и последующих отпечатков требуется подтверждение с помощью пальца, уже внесенного в систему.

Как отключить Windows Hello

Деактивация функций биометрической авторизации Windows Hello производится в том же меню, что и их настройка. Если вы хотите удалить отпечаток пальца или скан лица из системы, необходимо в меню «Параметры входа» нажать кнопку «Удалить» возле соответствующего пункта. Система попросит вас подтвердить действие, после чего произойдет удаление параметров.

Если помимо отключения Windows Hello вы также желаете деактивировать защиту паролем, нужно удалить и его. Сделать это можно, нажав кнопку «Изменить пароль». Все, что для этого требуется, это подтвердить старый пароль, а затем оставить поля ввода нового пароля пустыми и нажать «Сохранить».

После этого в Windows 10 не будет никаких блокировок, но отключать защиту я бы советовал, только если на компьютере нет ничего особо ценного, а риск доступа к нему посторонних лиц минимален.

</div>

- Tutorial

Делимся с вами обзорным материалом про службу Windows Hello, обеспечивающую двухфакторную проверку на Windows 10. Также вы узнаете, чем она будет полезна для крупных компаний, почему стоит выбирать PIN-код, а не пароль и как её настроить.

Windows Hello — что это и зачем?

В Windows 10 служба Windows Hello для бизнеса заменяет пароли на строгую двухфакторную проверку подлинности на компьютерах и мобильных устройствах. Она заключается в создании нового типа учетных данных пользователя в привязке к устройству, использовании биометрических данных или PIN-кода. В первых версиях Windows 10 были службы Microsoft Passport и Windows Hello, которые обеспечивали многофакторную проверку подлинности. Чтобы упростить развертывание и расширить возможности поддержки, Microsoft объединила эти технологии в единое решение — Windows Hello. Если вы уже выполнили развертывание этих технологий, то вы не заметите никаких изменений в функционировании служб. Для тех, кому еще предстоит оценить работу Windows Hello, выполнить развертывание будет гораздо проще благодаря упрощенным политикам, документации и семантике. Служба Hello призвана решать типичные проблемы пользователей, возникающие при работе с паролями:

- Пароли могут быть трудны для запоминания, и пользователи часто повторно используют пароли на нескольких сайтах.

- Взломы сервера могут раскрывать симметричные сетевые учетные данные.

- Пароли могут подлежать атакам с повторением пакетов.

- Пользователи могут непреднамеренно предоставить свой пароль вследствие фишинга.

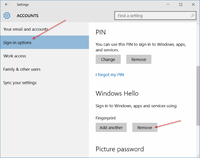

Hello позволяет выполнить проверку подлинности учетной записи Microsoft, учетной записи Active Directory, учетной записи Microsoft Azure Active Directory (Azure AD) и службы поставщика удостоверений или службы проверяющей стороны, которые поддерживают проверку подлинности Fast ID Online (FIDO) v2.0. После начальной двухэтапной проверки при регистрации на вашем устройстве настраивается служба Hello, и вы сами устанавливаете жест, который может быть как биометрическим, например отпечатком пальца, так и PIN-кодом. Далее необходимо сделать жест для проверки своего удостоверения. После этого Windows использует Hello для проверки подлинности и предоставления им доступа к защищенным ресурсам и службам. От имени администратора компании или общеобразовательной организации можно создать политики управления Hello для использования на устройствах под управлением Windows 10, которые подключаются к вашей организации.

Разница между Windows Hello и Windows Hello для бизнеса

Windows Hello предназначена для удобного и безопасного входа пользователя. Такое использование Hello обеспечивает отдельный уровень защиты, так как является уникальным для устройства, на котором настраивается, однако проверка подлинности на основе сертификатов при этом отсутствует. Служба Windows Hello для бизнеса, которая настраивается групповой политикой или политикой MDM, использует проверку подлинности на основе ключа или сертификата. В настоящее время в учетных записях Active Directory с использованием Windows Hello не поддерживается проверка подлинности на основе ключа или сертификата. Эта функция должна появиться в будущем выпуске.

Почему PIN-код, а не пароль?

Пароли представляют собой общие секреты, они вводятся на устройстве и передаются по сети на сервер. Перехваченные имя и пароль учетной записи могут быть использованы кем угодно. Например, учетные данные могут быть раскрыты при взломе сервера. В Windows 10, в процессе подготовки, служба Hello создает пару криптографических ключей, привязанных к доверенному платформенному модулю (TPM), если устройство оснащено таким модулем, или в программной реализации. Доступ к этим ключам и получение подписи для проверки того, что пользователь владеет закрытым ключом, предоставляется только при вводе PIN-кода или биометрического жеста. Двухэтапная проверка, которая происходит при регистрации в службе Hello, формирует доверительные взаимоотношения между поставщиком удостоверений и пользователем, когда открытая часть пары «открытый/закрытый ключ» отправляется поставщику удостоверений и связывается с учетной записью пользователя. Когда пользователь выполняет жест на устройстве, поставщик удостоверений определяет по комбинации ключей Hello и жеста, что это проверенное удостоверение, и предоставляет маркер проверки подлинности, с помощью которого Windows 10 получает доступ к ресурсам и службам. Кроме того, в процессе регистрации генерируется претензия по удостоверению для каждого поставщика удостоверений, чтобы криптографически подтвердить, что ключи Hello привязаны к TPM. Если претензия по удостоверению во время регистрации не выставляется поставщику удостоверений, поставщик удостоверений должен предполагать, что ключ Hello создан программно.

Так как же PIN-код помогает защитить устройство лучше, чем пароль?

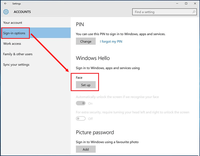

Преимущества PIN-кода в сравнении с паролем связаны не с его структурой (длиной и сложностью), а с принципом работы.1. PIN-код привязан к устройству. Злоумышленник, получивший доступ к паролю, может войти в учетную запись с любого устройства, но в случае кражи PIN-кода вход в учетную запись будет невозможен без доступа к соответствующему устройству.2. PIN-код хранится на устройстве локально. Пароль передается на сервер и может быть перехвачен в процессе передачи или украден с сервера. PIN-код задается на устройстве на локальном уровне, не передается и не хранится на сервере. При создании PIN-кода устанавливаются доверительные отношения с поставщиком удостоверений и создается пара асимметричных ключей, используемых для проверки подлинности. При вводе PIN-кода ключ проверки подлинности разблокируется и используется для подтверждения запроса, отправляемого на сервер для проверки подлинности.3. PIN-код поддерживается оборудованием. PIN-код Hello поддерживается микросхемой доверенного платформенного модуля (TPM), представляющей собой надежный криптографический процессор для выполнения операций шифрования. Эта микросхема содержит несколько механизмов физической защиты для предотвращения взлома, и вредоносные программы не могут обойти функции безопасности TPM. TPM применяется во всех телефонах с Windows 10 Mobile и во многих современных ноутбуках. Материал ключа пользователя создается и становится доступным в доверенном платформенном модуле (TPM) на устройстве пользователя, что защищает материал от перехвата и использования злоумышленниками. Поскольку технология Hello подразумевает использование пар асимметричных ключей, учетные данные пользователей не будут похищены в случае нарушения безопасности поставщика удостоверений или веб-сайтов, к которым пользователь осуществляет доступ. TPM защищает от множества известных и потенциальных атак, в том числе атак методом подбора PIN-кода. После определенного количества попыток ввода неправильного PIN-кода устройство блокируется.4. PIN-код может быть сложным. К PIN-коду Windows Hello для бизнеса применяется тот же набор политик управления ИТ, что и к паролю, в том числе сложность, длина, срок действия и история изменений. Несмотря на уверенность большинства пользователей в том, что PIN-код представляет собой простой код из 4 цифр, администраторы могут устанавливать для управляемых устройств политики, предполагающие уровень сложности PIN-кода, сопоставимый с паролем. Вы можете сделать обязательными или запретить специальные знаки, буквы в верхнем и нижнем регистрах, а также и цифры. Раздел меню настроек в котором задаются параметры PIN-кода и биометрия:

Что произойдет в случае кражи ноутбука или телефона?

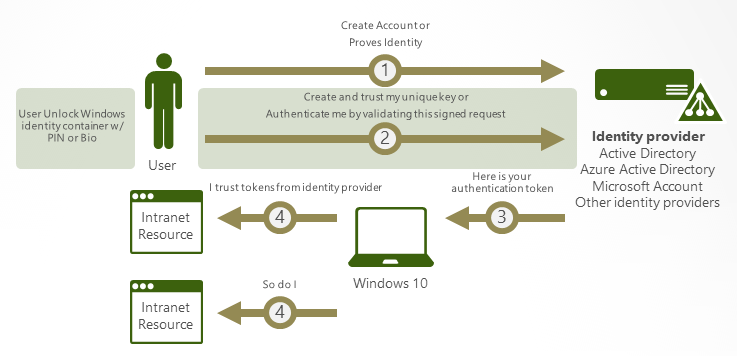

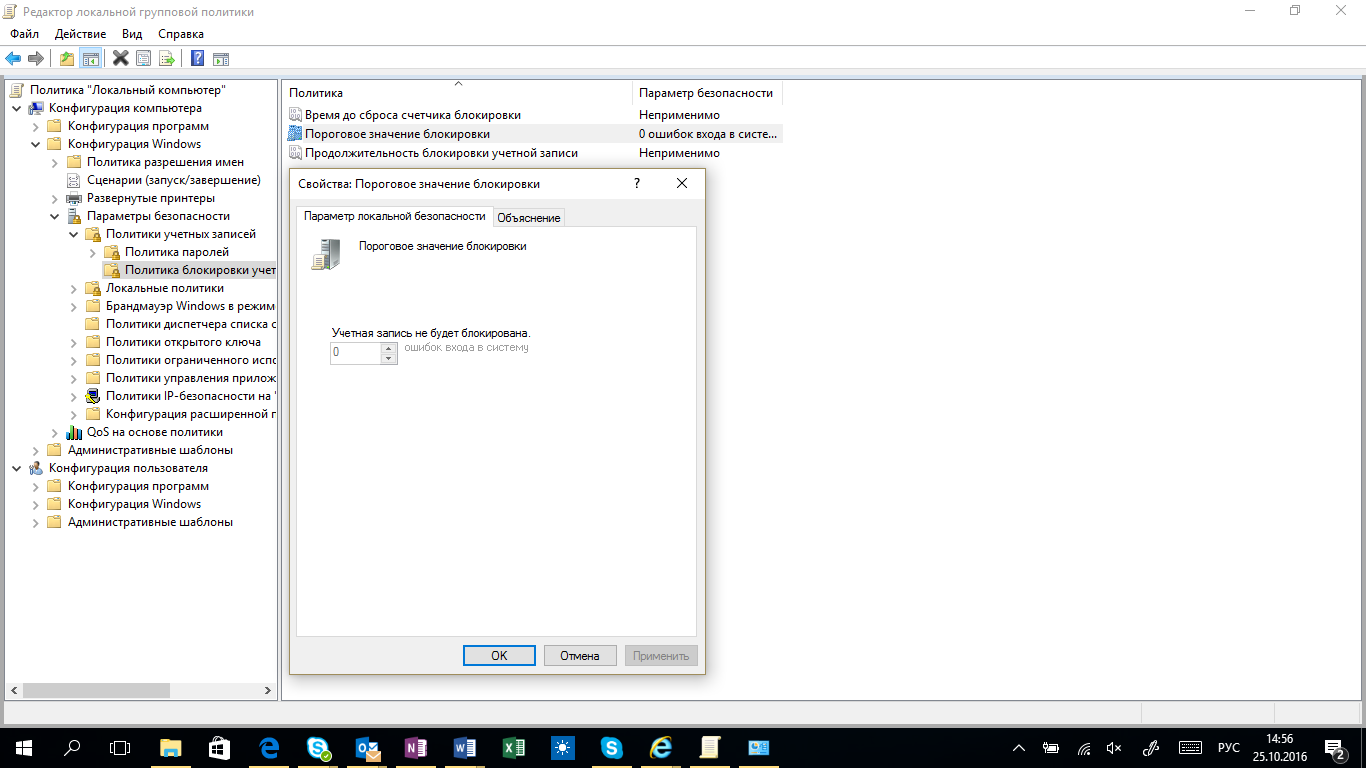

Для нарушения безопасности учетных данных Windows Hello, защищаемых TPM, злоумышленнику нужно осуществить доступ к физическому устройству, найти способ похитить биометрические данные пользователя или подобрать PIN-код. Все это нужно сделать раньше, чем функциональный механизм защиты от взлома TPM заблокирует устройство. Для ноутбуков, не имеющих TPM, можно настроить дополнительную защиту, активировав BitLocker и ограничив количество неудачных попыток входа в систему.

Настройка BitLocker без TPM

С помощью редактора локальных групповых политик (gpedit.msc) активируйте следующую политику: Конфигурация компьютера → Административные шаблоны → Компоненты Windows → Шифрование диска BitLocker → Диски операционной системы → Требовать дополнительной проверки подлинности при запуске В параметрах политики выберите Разрешить использование BitLocker без совместимого TPM, а затем нажмите кнопку ОК.

Как работает Windows Hello для бизнеса: основные положения

1. Учетные данные службы Hello основаны на сертификате или асимметричной паре ключей и привязаны к устройству, как и маркер, получаемый с помощью учетных данных. 2. Поставщик удостоверений (например, Active Directory, Azure AD или учетная запись Майкрософт) проверяет удостоверение пользователя и сопоставляет открытый ключ Hello с учетной записью пользователя на этапе регистрации. 3. Ключи могут генерироваться в аппаратном (TPM 1.2 или 2.0 для предприятий и TPM 2.0 для потребителей) или программном обеспечении на основании политики. 4. Проверка подлинности — это двухфакторная проверка с использованием сочетания ключа или сертификата, привязанного к устройству, и информации, известной пользователю PIN-код), или идентификационных данных пользователя (Windows Hello). Жест Hello не перемещается между устройствами и не предоставляется серверу. Он хранится локально на устройстве. 5. Закрытый ключ никогда не покидает устройство. Проверяющий подлинность сервер имеет открытый ключ, который был сопоставлен с учетной записью пользователя во время регистрации. 6. Ввод PIN-кода и биометрических жестов приводит к проверке удостоверения пользователя в Windows 10 и проверке подлинности с использованием ключей или сертификатов Hello. 7. Личные (учетная запись Майкрософт) или корпоративные учетные записи (Active Directory или Azure AD) использует один контейнер для ключей. Все ключи разделены по доменам поставщиков удостоверений в целях обеспечения конфиденциальности пользователя. 8. Закрытые ключи сертификатов могут быть защищены контейнером Hello и жестом Hello.

Сравнение проверки подлинности на основе ключа и сертификата

Для подтверждения личности служба Windows Hello для бизнеса может использовать ключи (аппаратный или программный) или сертификаты с ключами в аппаратном или программном обеспечении. Предприятия с инфраструктурой открытых ключей (PKI) для выпуска и управления сертификатами могут продолжать использовать PKI вместе со службой Hello. Предприятия, у которых нет PKI или которые хотят сократить объем работ, связанных с управлением сертификатами, могут использовать для службы Hello учетные данные на основе ключа. Аппаратные ключи, которые создаются модулем TPM, обеспечивают наиболее высокий уровень гарантии. При изготовлении в модуль TPM помещается сертификат ключа подтверждения (EK). Этот сертификат EK создает корневое доверие для всех других ключей, которые генерируются в этом модуле TPM. Сертификация EK используется для генерации сертификата ключа удостоверения подлинности (AIK), выданного службой сертификации Microsoft. Этот сертификат AIK можно использовать как претензию по удостоверению, чтобы доказать поставщикам удостоверений, что ключи Hello генерировались одним и тем же TPM. Центр сертификации Майкрософт (CA) генерирует сертификат AIK для каждого устройства, пользователя и IDP, чтобы гарантировать защиту конфиденциальности. Если поставщики удостоверений, например Active Directory или Azure AD, регистрируют сертификат в службе Hello, Windows 10 будет поддерживать тот же набор сценариев, что и смарт-карта. Если тип учетных данных представляет собой ключ, будет поддерживаться только доверие и операции на основе ключа. Мы постарались написать для вас подробный и понятный туториал по работе со службой Windows Hello. Если у вас остались вопросы, задавайте в комментариях.Используемые источники:

- https://winda10.com/zapusk/windows-hello-v-windows-10.html

- https://hype.tech/@na100gramm/kak-vklyuchat-i-otklyuchat-windows-hello-v-10-oy-versii-sistemy-jm5duz4j

- https://habr.com/post/314822/

Не работает ввод отпечатков пальцев и PIN-кода в Windows 10 1803.

Не работает ввод отпечатков пальцев и PIN-кода в Windows 10 1803. Как создать WebDAV-сервер в Windows и подключить его к ONLYOFFICE

Как создать WebDAV-сервер в Windows и подключить его к ONLYOFFICE

Что такое WPS и почему эту функцию на роутере лучше отключить

Что такое WPS и почему эту функцию на роутере лучше отключить

Каким образом снимается PIN-код с Android

Каким образом снимается PIN-код с Android Принудительная перезагрузка ALCATEL U5

Принудительная перезагрузка ALCATEL U5 Dev cpp - среда разработки на с и с++, функциональная с/с++ IDE

Dev cpp - среда разработки на с и с++, функциональная с/с++ IDE