Содержание

Во многих организациях сотрудникам в целях экономии бюджета обеспечивается удаленный доступ к рабочим местам. Для этого необходимо использовать защищенный канал связи, основанный на технологии Virtual Private Net, или VPN. Рассмотрим подробнее, как корректно произвести настройку VPN на Zyxel Keenetic.

Подготовка роутера

Прежде чем создавать VPN-сервер на сетевых устройствах Zyxel Keenetic, необходимо провести первоначальную настройку оборудования.

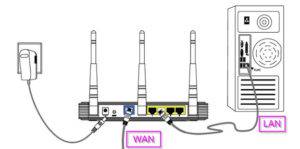

Подключаем девайс к сети электропитания. «Патч-корд» одним разъемом вставляем в роутер, а вторым – в сетевой адаптер на компьютере, с которого будет производиться настройка. Кабель, проведенный провайдером, подключается к специальному разъему WAN на сетевых устройствах Zyxel. Схематически должна получиться такая картина:

На следующем этапе открываем браузер и настраиваем соединение с интернетом. Подробные инструкции о том, как настроить доступ к «мировой паутине» на разных моделях роутеров, представлены на нашем сайте. Здесь мы рассмотрим, как настроить VPN на Zyxel всех моделей Keenetic.

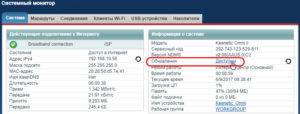

После того как доступ к интернету получен, проверяем наличие актуальной версии прошивки для операционной системы. При необходимости производим обновление внутреннего ПО до последней версии, так как только роутеры Zyxel серии Keenetic с микропрограммой NDMS V2.04.B2 и выше поддерживают функцию VPN.

Второй важный пункт: оборудование должно иметь «белый» IP-адрес в «глобальной сети». Это необходимо для того, чтобы при активации удаленного подключения клиент мог однозначно идентифицировать свой VPN Server Keenetic на разных моделях Zyxel. Получают его у провайдера за дополнительную ежемесячную оплату.

Настройка VPN-подключения

Обзор и настройка модема D-Link Dir-320

Если все вышеуказанные условия соблюдены, переходим к настройке VPN на маршрутизаторе Zyxel Keenetic.

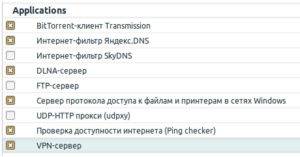

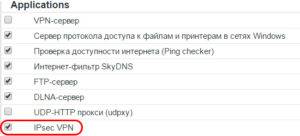

- Заходим через главное меню в раздел «Система», далее – «Компоненты». Отмечаем, что требуется активация опции «VPN-сервер»:

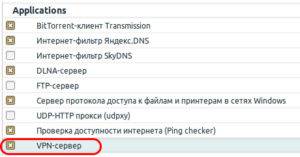

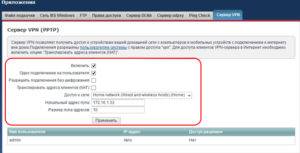

- В зависимости от модели Zyxel потребуется перезагрузка для применения внесенных изменений. После этого на вкладке «Приложения» появится новая панель «Сервер VPN»:

- Далее заходим в нее, выставляем следующие параметры:

- Активируем VPN-сервер на Zyxel Keenetic, отмечаем, чтобы на каждого пользователя создавался новый канал связи для повышения надежности передачи данных.

- Подключение происходит с шифрованием, это поднимает уровень безопасности канала связи. Поэтому используется протокол MPPE. Соответственно, пропускаем третий пункт.

- Поле «Транслировать адреса клиентов (NAT)» активируем, чтобы пользователи подключались через внешнюю сеть.

- В следующем подразделе – «Доступ к сети» – указывается наименование канала связи, по которому будет производиться выход в интернет. Как пример указана домашняя сеть клиента. Через нее будет осуществляться PPTP-подключение.

- Следующие два пункта отвечают за перечень IP-адресов, предоставляемые ВПН-сервером для вновь подключившихся. Количество участников зависит от модели роутера: например, Zyxel Keenetic GIGA разрешает максимум 10 соединений.

- В первом пункте выбираем начальное значение пула IP-адресов, а во втором указываем максимально возможное количество. Таким образом, на роутере зарезервируется десять адресов, которые будут выдаваться PPTP-клиентам.

- Список IP-адресов для VPN не должен совпадать с пулом адресов DHCP-сервера сетевого устройства. Например, Zyxel раздает IP-адреса в диапазоне 192.168.0.10 – 192.168.0.100. Соответственно, для VPN рекомендуется задать пул, начиная с 192.168.0.150.

- После внесения всех изменений нажимаем кнопку «Применить», переходим к следующему разделу – «Конфигурации учетных записей пользователей», находящихся ниже параметров VPN:

- Нажимаем левой кнопкой мыши на имени Admin.

- Выбираем пункт «Разрешить доступ к VPN». Применяем изменения:

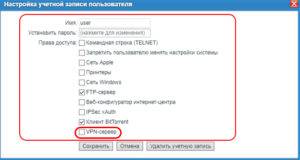

- Добавить клиентов к перечню разрешенных через меню «Система», раздел «Пользователи»:

- Указываем имя, придумываем пароль и выставляем права доступа:

- В нашем случае надо обязательно отметить пункт «VPN-сервер». Далее нажимаем «Сохранить».

На этом настройка роутера Zyxel Keenetic завершена, разрешено устанавливать VPN-связь.

Приоритеты подключений

В чем отличия между сетями 3G и 4G: особенности, преимущества и недостатки

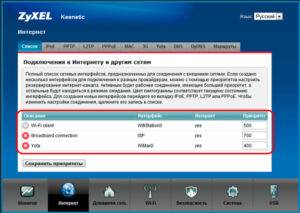

Начиная с версии 2.0, встроенное ПО роутеров компании Zyxel поддерживает функцию распределения приоритетов. По сравнению с первой версией присутствует возможность комбинирования соединений разными способами.

Созданные каналы используют либо физические порты сетевого устройства, либо виртуальные интерфейсы. Каждому каналу связи, создаваемому на оборудовании, присваивается приоритет. Его значение редактируется вручную либо остается без изменений:

На скриншоте наивысший приоритет отдан интерфейсу ISP. Это стандартная настройка для доступа к интернету по сетевому кабелю.

Следующим идет Yota: подключение по беспроводному каналу связи. Если первый вариант перестанет работать, роутер автоматически перейдет на указанный режим. Таким образом настраиваются резервные каналы связи и VPN-соединения.

VPN-туннель IPSec

Keenetic 4G поколения III — многофункциональный интернет-центр

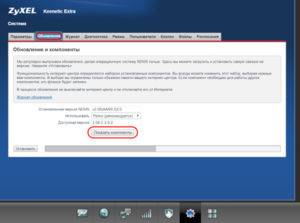

Некоторые модели от Zyxel Keenetic поддерживают создание защищенного канала связи через протокол IPsec. Как и в ситуации, описанной выше, его необходимо предварительно проинсталлировать на оборудовании. Заходим через веб-панель в «Систему», далее – «Обновление»:

Выбираем опцию «Показать компоненты». Отмечаем пункт IPsec, как показано на скриншоте ниже:

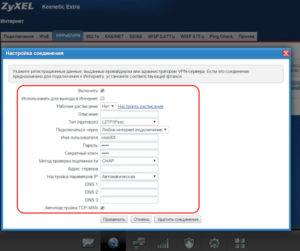

ОС предложит установить его в функционал, соглашаемся. После окончания процесса инсталляции оборудование перезагрузится. Затем открываем раздел «Интернет», вкладку PPPoE/VPN. Создаем новое соединение, проводим следующие настройки:

- Активируем сам протокол шифрования.

- Со второго пункта снимаем галочку, так как данное соединение не будет использоваться для прямого доступа в интернет.

- Поле «Описание» заполняем произвольным именем, оно необходимо только для идентификации процесса по названию.

- Тип протокола оставляем, как есть.

- В следующем разделе указываем интернет-соединение, используемое роутером для доступа к «мировой паутине».

- Прописываем имя «юзера» и пароль для него.

- Секретный ключ придумываем самостоятельно. Например, Test.

- Метод проверки подлинности оставляем, как показано на скриншоте.

- Адрес сервера составляется Zyxel автоматически. Как правило, используется наименование сервиса. Например, msk.test.ru.

- Сетевые настройки (IP-адрес и DNS-серверы) оставляем в автоматическом режиме.

- Отмечаем галочкой последний пункт.

Завершаем процесс создания нажатием кнопки «Применить». Теперь соединение появится в перечне доступных подключений. Оно используется для создания защищенного канала связи по протоколу IPsec. Android или iOS-совместимые мобильные устройства работают по данной технологии.

Несколько слов про OpenVPN

Протоколы, используемые на сетевых оборудованиях Zyxel, осуществляют две функции:

- PPTP и L2TP – VPN-доступ к серверам провайдера.

- IPSec и OpenVPN – помогают конфигурировать отдельные серверы для создания защищенных каналов связи под личные «нужды».

Про первый вариант было рассказано выше, здесь остановимся на втором. Способ является дополнительной опцией, доступен не на всех моделях Zyxel. Компонент был добавлен в ОС роутеров, начиная с версии NDMS v2.10.B0. Чтобы проверить его совместимость с моделью роутеров Zyxel, заходим в раздел «Компоненты» и смотрим по наличию.

OpenVPN часто применяют как альтернативное подключение к «мировой паутине». Пользователь проверяет, установлен ли он в ОС роутера.

Далее скачиваем с сайта https://www.vpngate.net/en/ конфигурацию сервера OpenVPN, загружаем ее в сетевое устройство. После этого сохраняем, а затем перезапускаем Zyxel.

Более подробно о настройке OpenVPN будет рассказано в отдельной публикации.

Введение

Давным-давно прошли времена, когда единственным средством защиты периметра сети мог быть роутер из старого компьютера с какой-нибудь бесплатной UNIX-like операционной системой, например, FreeBSD и штатным файерволом. Сегодня системным администраторам доступны как многочисленные специализированные дистрибутивы для установки на сервер, так и готовые программно-аппаратные комплексы. Развитие спроса и предложения привело к усилению специализации. Если раньше организация доступа в Сеть и обеспечение безопасности было делом избранных гуру, то сейчас количество точек с выходом в Интернет растёт день ото дня, и любой школьник может подключить шлюз, роутер, точку доступа и начать раздавать трафик внутри сети. Изменились и угрозы в сети. Сейчас основную опасность представляют не хакеры «старой школы», а массовые заражения новыми типами вирусов и троянских программ. В подготовке атак злоумышленники могут использовать сторонние ресурсы, например, заранее созданные ботнеты (зомби-сети) для рассылки спама, организации DDOS-атак и так далее. Но это ещё не всё. С развитием сети всё большую роль играет не только уровень безопасности на отправителе и получателе, но как передаётся информация: в каком виде, по какому маршруту и т. д. Если оставить эти вопросы без ответа, придётся отвечать на другие вопросы, например: «Куда делись деньги со счёта?», «Как ОНИ про это узнали?» и «Когда в конце концов хоть что-то заработает?!». Сейчас нужно точно знать, что и от чего мы защищаем и какой инструмент лучше выбрать.

Что предлагает Zyxel: разделение по специфике

Можно выделить два основных направления, которые требуют защиты:

- Доступ к сторонним ресурсам и доступ сторонних пользователей к корпоративным (например, к web-сайту). Эти решения можно разделить с привлечением облачных ресурсов в шлюзах Zyxel серии ZyWALL ATP и полностью закрытые серии USG.

- Связь между собой отдельных узлов, например, филиалов с центром или физических лиц с работодателем. Это обычно выполняется при помощи виртуальных приватных каналов связи VPN и тут подходит Zyxel серии ZyWALL VPN.

Таблица 1. Классификация шлюзов Zyxel серий ZyWALL VPN, USG и ZyWALL ATP.Примечание. Существует ещё семейство шлюзов Zyxel, которое мы не рассматриваем в рамках данной главы. Это устройства с возможностью внешнего облачного управления Zyxel Nebula. Но так как «невозможно объять необъятное», то сейчас сконцентрируемся на классическом варианте устройств с локальным управлением. Надо отметить, что несмотря на различия, есть и некоторые общие черты. Среди каждого из направлений можно выделить решения как для крупного бизнеса, так и для небольших организаций. Это накладывает некоторые конструктивные особенности. Рисунок 1. Шлюз для корпоративного применения USG2200-VPN. Например, некоторые модели для небольшого бизнеса имеют встроенные WiFi модули для использования их в качестве точек доступа беспроводной сети.Рисунок 2. Шлюз для защиты сетей в небольших организациях USG60W. Так как функции всех трёх направлений частично перекрывают друг друга, мы будем говорить о рекомендованной сфере применения. Разумеется, если вы попытаетесь построить VPN соединение на USG шлюзе, или использовать VPN для защиты сети, то ничего страшного не произойдёт, но это будет не слишком эффективно. Поэтому прежде, чем перейдём к особенностям для каждого направления, будет полезно изучить их общие черты.Кто предупреждён, тот вооружён В качестве единого хостинга для оперативной информации используется портал OneSecurity.com. На этом специальном ресурсе размещаются оперативные бюллетени и рекомендации относительно актуальных угроз безопасности. OneSecurity предлагает свежую информацию и рекомендации для повышения уровня сетевой защиты. Это помогает компаниям и ИТ-специалистам обеспечить безопасную работу сети, несмотря на растущее число угроз. Для удобства доступ к данному порталу интегрирован в графический интерфейс продуктов серии USG и серии ZyWALL VPN. Поиск информации и ресурсов выполняется одним щелчком мыши в GUI-консоли этих продуктов. Благодаря такому подходу можно быстро и легко узнавать об актуальных угрозах методах их устранения. Материал преподносится в виде хорошо зарекомендовавшего себя формата FAQ (Часто Задаваемые Вопросы). Это позволяет своевременно предпринять все необходимые меры для защиты от выявленных угроз.Контентная фильтрация (Content Filtering) применяется для блокировки доступа к опасным и несвязанным с основной работой Web-сайтам. В недавно выпущенной новой версии Content Filtering 2.0 реализованы усовершенствования функций защиты HTTPS Domain Filter, Browser SafeSearch и Geo IP Blocking для улучшения безопасности соединения с Web.Быстрое и безопасное обновление Эта функция также является общей для всех трёх направлений. Чтобы облегчить поиск нужного обновления микрокода (Firmware) необходимой версии, используется новый сервис Cloud Helper, который предоставляет информацию о последних версиях прошивки. Самый свежий вариант становится сразу же доступен после официального выпуска, что гарантирует его аутентичность и надежность.

Zyxel серии ZyWALL VPN

Рекомендуемая область использования — безопасное и надежное соединение VPN Основное предназначение — туннелирование трафика с использованием стойкого алгоритма шифрования Secure Hash Algorithm 2 (SHA-2). С помощью ZyWALL VPN 50/100/300 можно внедрить высокоскоростной защищенный обмен данными между локальными серверами, удаленными устройствами и развернутыми в облаке приложениями. Рисунок 3. Шлюз для установления надёжный VPN соединений ZyWALL VPN300. Отдельно стоит отметить поддержку функции dual-WAN failover and fallback. Благодаря наличию двух соединений WAN, из которых одно используется как основное, а второе резервное, в случае сбоя основного соединения Zyxel VPN Firewall автоматически переключается на резервное. Также в ZyWALL VPN Series используется функция multi-WAN load balancing/failover и реализована полная поддержка USB-модемов сотовых сетей из списка совместимого оборудования, которые можно использовать для резервирования соединения WAN. Для построения каналов с высокими требования надёжности в ZyWALL VPN Series предусмотрен режим работы в составе отказоустойчивого кластера (High-Availability, HA) в режиме Аctive-Passive. ZyWALL VPN Series поддерживает функцию IPSec load balancing and failover, обеспечивающую дополнительную отказоустойчивость для переключения бизнес-критичных VPN при внедрении VTI Interface.Поддерживаемые функции VPN и не только:

- Соединение VPN с функцией IPSec VPN load balancing and failover между локациями.

- Удаленный доступ с использованием SSL, IPSec и L2TP over IPSec VPN.

- Размещенный в главном офисе VPN шлюз также может организовать соединение IPSec VPN с облаком Amazon VPC для безопасного доступа к различным облачным приложениям и расширения корпоративной сети за счет подключения к ней ресурсов облака. Это можно использовать как через графический интерфейс, так и через интерфейс командной строки (CLI)

- Управление Hotspot Management (начиная с VPN100) — обеспечение доступа к Интернет, например, для посетителей кафе, ресторанов, постояльцев гостиниц и так далее. Можно предоставлять разные уровни сервиса, вести журнал событий в соответствии с требованиями законодательства.

- Благодаря интеграции в ZyWALL VPN сервиса Facebook Wi-Fi маленькие магазины и рестораны могут не только предоставить своим посетителям выход в Интернет, но и улучшить свою популярность с помощью Facebook.

- Интегрированный контроллер точек доступа обеспечивает централизованное управление для гибкого развертывания беспроводной сети. Функция AP Controller в ZyWALL VPN series позволяет централизованно управлять несколькими точками доступа с помощью одного интерфейса пользователя. Эта функция максимально упрощает развертывание и обслуживание сети WiFi компании.

- Возможность организации соединений site-to-site IPSec VPN.

- Отказоустойчивый кластер IPSec VPN HA (балансировка нагрузки и переключение при отказах) для обеспечения высокой доступности соединения VPN.

- Организация безопасного доступа к внутренним ресурсам с помощью SSL, IPSec и L2TP over IPSec VPN.

- Соединение USG/ZyWALL через канал IPSec VPN с Microsoft Azure для безопасного доступа к различным облачным приложениям.

Для более крупных организаций лучше подходят более мощные шлюзы, такие как USG110/210/310 которые имеют более мощную аппаратную часть, могут поддерживать большее число соединений и так далее. Стоит отметить, что данное устройство работает по принципу «всё своё ношу с собой». Тут и VPN, и неплохой уровень защиты, и ограничение полосы пропускания. Но если нужно сосредоточиться именно на функциях безопасности, то лучше использовать шлюзы Zyxel серии ZyWALL ATP с поддержкой в лице облачного сервиса Zyxel Cloud.

Zyxel серии ZyWall ATP

Рекомендованная область использования — усиленная защита от вредоносных программ и оптимизация приложений Основной изюминкой этого семейства защищённых шлюзов можно назвать привлечение облачных ресурсов для поднятия уровня защиты. Ресурсов одного, даже самого мощного шлюза бывает мало для анализа и диагностики множества поступающих угроз. Поэтому привлечение дополнительных облачных ресурсов в рамках защищённого шифрованного доступа выглядит весьма оправданным шагом. Внимание! Zyxel Cloud не участвует в обмене информации между защищаемым шлюзом и доступом извне. То есть трафик через него не проходит. Облачный ресурс используется в первую очередь для оперативного обмена информацией об уязвимостях, а также результатов дополнительной проверки подозрительных объектов, например, в рамках песочницы (Sandboxing). В целом набор функций семейства Zyxel ZyWall ATP похож на ранее рассмотренный вариант Zyxel USG, но поддержка облачных механизмов значительно усиливает такие сервисы, как антивирусная защита, которым всегда не хватает ресурсов.Рисунок 4. Шлюз с облачной поддержкой для защиты сети ATP200. Ниже приводятся некоторые отличительные особенности, которые характерны только для шлюзов этой серии — Zyxel ZyWall ATP.Машинное обучение облака Zyxel Cloud Zyxel Cloud идентифицирует неизвестные файлы на всех межсетевых экранах ATP, собирает результаты в базе данных и ежедневно пересылает обновления на все шлюзы семейства ATP. Это позволяет собирать знания о новых угрозах и развивать систему методом машинного обучения. Таким образом облачная среда «учится» противостоять новым атакам.Песочница — Sandboxing Это облачная изолированная среда, куда помещаются подозрительные файлы для идентификации новых типов вредоносного кода, в том числе методом запуска. То, что не может выявить потоковый антивирус, проявляется в Sandbox.

Заключение

Разумеется, в рамках одной небольшой статьи нельзя описать весь широкий спектр возможностей, которые имеются в распоряжении современных защитных шлюзов Zyxel. Для получения более подробной информации читайте наш блог на Хабра, материалы на сайте Zyxel, и, конечно, документацию к продуктам.

Источники

[1] Построение расширенной системы антивирусной защиты небольшого предприятия. Часть 1. Выбор стратегии и решения. [2] Построение расширенной системы антивирусной защиты небольшого предприятия. Часть 2. Антивирусный шлюз ZyWall USG40W от Zyxel. [3] Построение расширенной системы антивирусной защиты небольшого предприятия. Часть 3. [4] Завтрак съешь сам, работой поделись с «облаком». [5 ] Страница на официальном сайте Zyxel, посвящённая межсетевым экранам. Используемые источники:

- https://vpautinu.com/nastrojki-routerov/zyxel/nastrojka-vpn

- https://habr.com/post/428477/

Ищем вход в настройки роутера Zyxel Keenetic

Ищем вход в настройки роутера Zyxel Keenetic

Настройка и прошивка роутера Zyxel Keenetic 4G II

Настройка и прошивка роутера Zyxel Keenetic 4G II Роутеры ZyXel. Что умеет межсетевой экран? Примеры.

Роутеры ZyXel. Что умеет межсетевой экран? Примеры.

Настройка L2TP IPSEC на Mikrotik

Настройка L2TP IPSEC на Mikrotik Как настроить свой VPN

Как настроить свой VPN Как подключить модем Yota к роутеру Zyxel Keenetic 4G

Как подключить модем Yota к роутеру Zyxel Keenetic 4G Настройка VPN-подключения средствами ОС Windows

Настройка VPN-подключения средствами ОС Windows