При генерации новой ключевой пары для каждого сертификата будет гарантирован только один путь к корневому сертификату и модуль построения цепочек сертификатов уже не ошибётся.

Резервное копирование

Вопросы резервного копирования и восстановления после отказа являются отдельной темой. Здесь я лишь отмечу основные моменты, которые следует учесть при планировании стратегии резервного копирования. Microsoft Active Directory Certificate Services предоставляет инструменты для резервного копирования компонентов ЦС:

- Оснастка Certification Authority MMC (certsrv.msc);

- Утилита certutil.exe с параметром -backup.

С ними можно сделать резервную копию для ключевой пары ЦС и базы данных. Однако эти инструменты не позволяют делать резервную копию настроек ЦС. Эти операции необходимо выполнять вручную. Все настройки ЦС находятся в реестре по следующему пути:

HKLMSystemCurrentControlSetServicesCertSvcПри резервном копировании всегда экспортируйте данную ветку реестра. При восстановлении ЦС сохранённый REG файл импортируется обратно в реестр после установки роли ЦС. Полный список элементов ЦС, который подлежит обязательному резервному копированию выглядит так:

- Ключи и сертификаты ЦС;

- База данных ЦС;

- Настройки ЦС из реестра;

- Предустановочный конфигурационный файл;

- Установочные и конфигурационные скрипты.

Этот список не зависит от принятой в вашей компании стратегии резервного копирования, он всегда должен быть включён в список резервных копий.

Об авторе

Перед каждым администратором рано или поздно возникает необходимость обеспечить безопасный обмен информации через интернет, внешние и внутренние сети, а также проверку подлинности каждой из сторон, участвующих в обмене информацией. На помощь здесь приходит инфраструктура открытых ключей (PKI) и службы сертификации Windows.

ЦС предприятия

- Требует наличия ActiveDirectory

- Автоматическое подтверждение сертификатов

- Автоматическое развертывание сертификатов

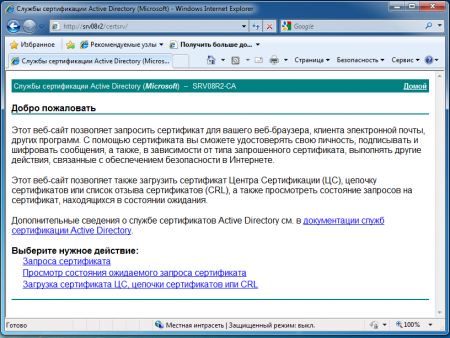

- Возможность запроса сертификатов через Web-интерфейс, мастер запросов и автоматическое развертывание

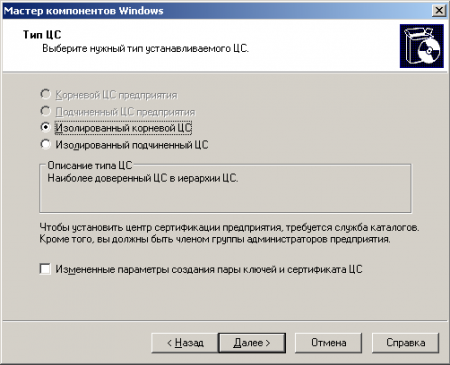

Изолированный (автономный) ЦС

- Не требует наличия ActiveDirectory

- Ручное подтверждение сертификатов

- Отсутствие возможности автоматического развертывания

- Запрос сертификатов только через Web-интерфейс

Методика развертывания ЦС для Windows Server 2003 и Windows Server 2008 несколько различаются, поэтому мы решили рассмотреть их в отдельности.

Windows Server 2003

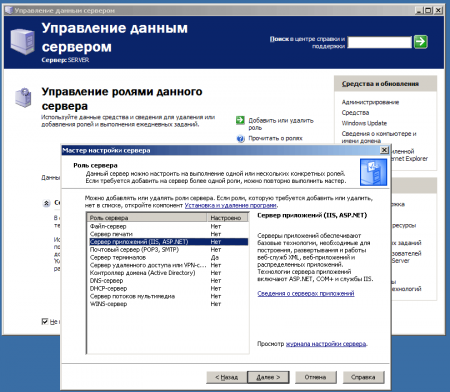

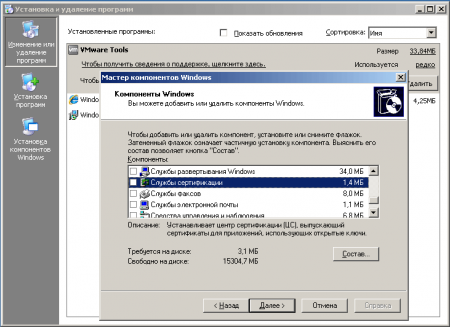

Для возможности использования Web-интерфейса для выдачи сертификатов нам понадобится установленный web-сервер IIS. Установим его через диспетчер сервера: Пуск — Управление данным сервером — Добавить или удалить роль.

Windows Server 2008 R2

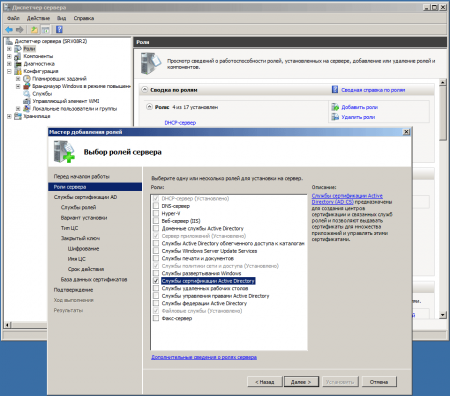

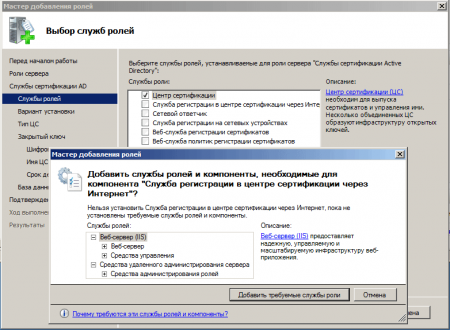

В Windows Server 2008 (2008 R2) все настройки консолидированы в одном месте, что делает установку ЦС более простой и удобной. Выбираем Диспетчер сервера — Роли — Добавить роли, в списке ролей выбираем Службы сертификации Active Directory.

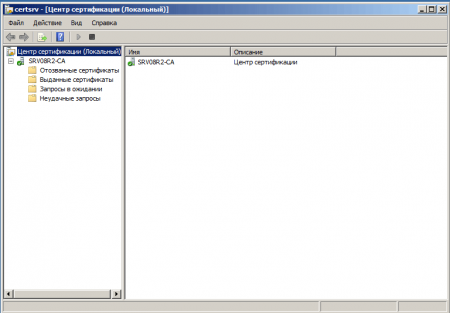

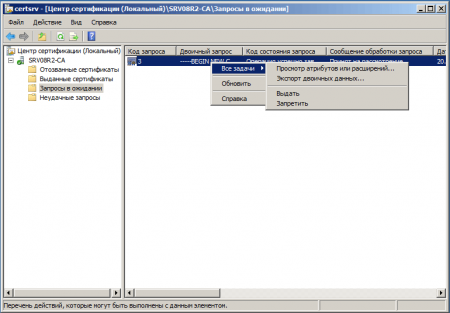

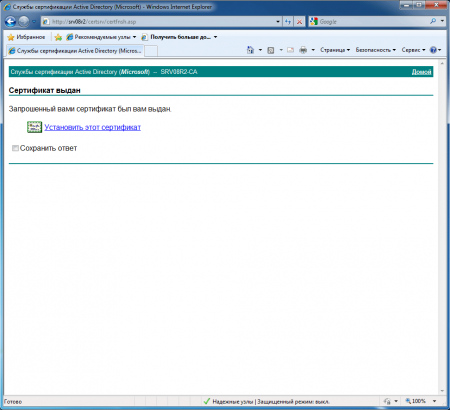

Проверка работы ЦС

Для первоначальной проверки работоспособности ЦС можете запустить оснастку Центр сертификации (Пуск — Администрирование — Центр Сертификации). Если все сделано правильно вы должны увидеть следующее окно:

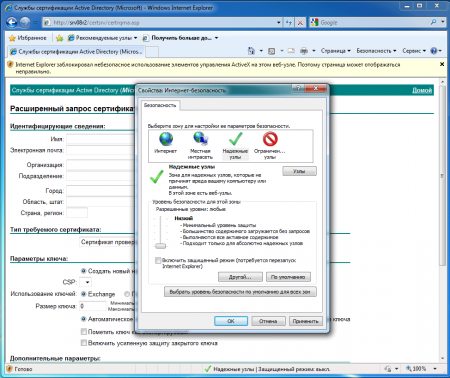

При попытке создать запрос сертификата вы можете получить следующее предупреждение:

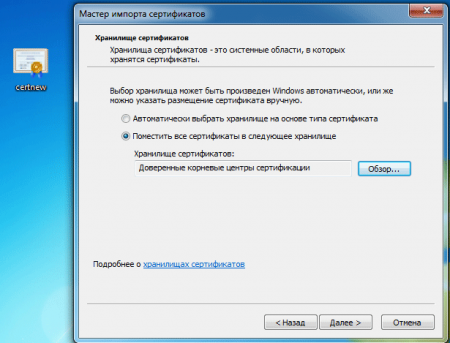

Служба сертификации Active Directory (AD CS) является очень удобным и полезным инструментом в доменной сети. Данный компонент входит в состав Windows Server 2012 R2, позволяет бесплатно выдавать ssl-сертификаты внутри вашего домена и управлять ими. Такие сертификаты могут понадобиться при работе с почтовым сервером Microsoft Exchange, сеансами удаленных рабочих столов и т. д. Службу AD CS не рекомендуется устанавливать на контроллер домена. В данной статье в качестве примера будут использоваться 3 сервера под управлением операционной системы Windows Server 2012 R2: DC-01 (контроллер домена), FS-01 (сервер, на который будет установлена служба AD CS) и TS-00 (сервер, для которого мы будем получать ssl-сертификат). 1. Заходим в Диспетчер серверов на сервере FS-01: Выбираем пункт «Управление» и далее «Добавить роли и компоненты». 2. Откроется Мастер добавления ролей и компонентов. На вкладке «Тип установки» выбираем пункт «Установка ролей и компонентов»: Нажимаем «Далее». 3. На вкладке «Выбор сервера» отмечаем пункт «Выберите сервер из пула серверов» и в области «Пул серверов» выбираем конечный сервер для установки Active Directory Certificate Services: В моем случае это локальный сервер FS-01 с ip-адресом 192.168.1.22. Нажимаем «Далее». 4. На вкладке «Роли сервера» выбираем роль «Службы сертификатов Active Directory»: В новом окне предстоит добавить компоненты, необходимые для Службы сертификатов Active Directory: Ставим галочку напротив пункта «Включить средства управления (если применимо)» и нажимаем кнопку «Добавить компоненты». После этого вновь откроется Мастер добавления ролей и компонентов на вкладке «Роли сервера», где необходимо нажать кнопку «Далее». 5. На вкладке «Компоненты» оставляем все настройки по умолчанию и нажимаем «Далее»: 6. Информационная вкладка Службы сертификации Active Directory: На данной вкладке представлены краткие сведения о Службах сертификации Active Directory. В частности сообщается о том, что нельзя менять имя и параметры домена компьютера, на котором установлена AD CS. После прочтения информации нажимаем «Далее». 7. На вкладке «Службы ролей» выбираем службу «Центр сертификации»: Нажимаем «Далее». 8. На вкладке «Подтверждение» можно ознакомиться со списком всех служб ролей и компонентов, которые будут установлены на данном сервере: Для изменения настроек воспользуйтесь кнопкой «Назад». Если все правильно, нажимаем кнопку «Установить». Перед установкой рекомендую активировать пункт «Автоматический перезапуск конечного сервера, если потребуется», чтобы при необходимости сервер смог автоматически перезагрузиться в процессе установки службы сертификации AD CS. 9. Начнется установка службы сертификации AD CS и других служб ролей и компонентов: Дождитесь завершения установки. Данное окно можно закрыть. 10. Когда установка AD CS завершится, перейдите в Диспетчер серверов, нажмите на «флажок» с восклицательным знаком в желтом треугольнике и выберите пункт «Настроить службы сертификатов Active Directory»: 11. Откроется окно «Конфигурация службы сертификатов Active Directory». На вкладке «Учетные данные» укажите учетные данные пользователя для настройки служб роли: Обратите внимание, что для установки служб ролей «Автономный центр сертификации», «Служба регистрации в центре сертификации через Интернет» и «Сетевой ответчик» пользователь должен быть членом локальный группы «Администраторы». Для установки служб ролей «Центр сертификации предприятия», «Веб-служба политик регистрации сертификатов», «Веб-служба регистрации сертификатов» и «Служба регистрации на сетевых устройствах» пользователь должен быть членом доменной группы «Администраторы предприятия». Выберите пользователя при помощи кнопки «Изменить» и нажмите «Далее». 12. Выбор службы роли для настройки (Центр сертификации): На вкладке «Службы ролей» выбираем «Центр сертификации» и нажимаем «Далее». Обратите внимание, что необходимо сначала настроить службу роли «Центр сертификации», а затем другие службы, т. е. одновременный выбор нескольких служб на данной вкладке не поддерживается. 13. Вариант установки Центра сертификации: На вкладке «Вариант установки» выберите пункт «ЦС предприятия» и нажмите «Далее». 14. Тип Центра сертификации: На вкладке «Тип ЦС» выбираем пункт «Корневой ЦС» и нажимаем «Далее». 15. Тип закрытого ключа: На вкладке «Закрытый ключ» выбираем пункт «Создать новый закрытый ключ» и нажимаем «Далее». 16. Параметры шифрования: На вкладке «Шифрование» предлагаю параметры «Поставщик служб шифрования» (RSA#Microsoft Software Key Storage Provider) и «Длина ключа» (2048) оставить по умолчанию, а значение «Хэш-алгоритма для подписывания сертификатов, выдаваемых этим ЦС» указать «SHA256». Нажимаем «Далее». 17. Имя Центра сертификации: На вкладке «Имя ЦС» можно указать общее имя для этого центра сертификации, суффикс различающегося имени и предпросмотр различающегося имени. В моем случае все значения остаются по умолчанию. Нажимаем «Далее». 18. Срок действия сертификата: На вкладке «Срок действия» необходимо указать период действия сертификата для данного Центра сертификации. Обратите внимание, что срок действия сертификата для Центра сертификации должен превышать срок действия сертификатов, которые он будет выдавать. Нажимаем «Далее». 19. Расположение базы данных сертификатов: На вкладке «База данных сертификатов» укажите расположение базы данных сертификатов и журнала базы данных сертификатов. В моем случае значения остаются по умолчанию. Нажимаем «Далее». 20 Подтверждение установки Центра сертификации: На данной вкладке можно ознакомиться со всеми выбранными настройками и при необходимости их изменить, воспользовавшись кнопкой «Назад». Если все правильно, нажимаем «Настроить». 21. Настройка Центра сертификации выполнена успешно: Если процесс завершился без ошибок, нажимаем кнопку «Закрыть». 22. Переходим в Диспетчер серверов:Установка Службы сертификации Active Directory (AD CS) выполнена успешно.

Используемые источники:

- https://habr.com/post/349202/

- https://interface31.ru/tech_it/2010/11/windows-server-sozdanie-avtonomnogo-centra-sertifikacii.html

- http://osdevice.com/threads/ustanovka-sluzhby-sertifikacii-active-directory-ad-cs-v-windows-server-2012-r2.88/

Установка Active Directory в Windows Server 2008 R2

Установка Active Directory в Windows Server 2008 R2

Настройка терминального сервера Windows Server 2012 R2 +Лицензирование

Настройка терминального сервера Windows Server 2012 R2 +Лицензирование Установка роли контролера домена на Windows Server 2008/ 2008 R2

Установка роли контролера домена на Windows Server 2008/ 2008 R2 Создать аккаунт скайпа для бизнеса — пошаговая инструкция

Создать аккаунт скайпа для бизнеса — пошаговая инструкция Резервное копирование windows server систем

Резервное копирование windows server систем