Содержание

Проблема известна довольно давно, но компания-производитель не спешит «латать дыры»! Для многих роутеров существует возможность получить доступ к админ-панели, отправив специальный запрос!

Я проверил эту уязвимость на двух своих устройствах: более старом D-link DIR-320 и новом DIR-300NRU. Они оба оказались под угрозой!

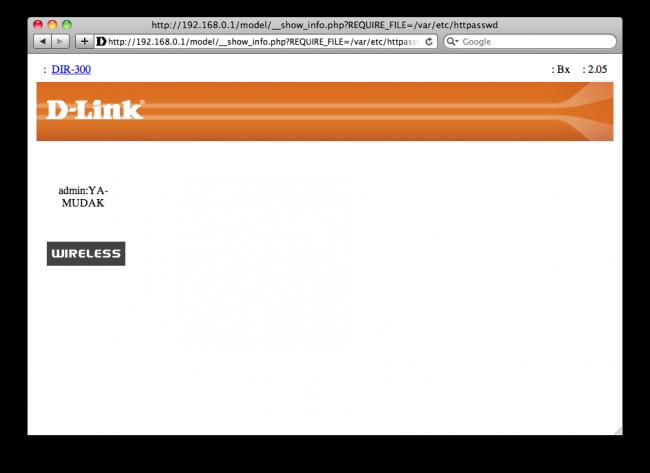

Суть заключается в том, что многие пользователи включают возможность удалённого администрирования роутера, чтобы иметь возможность подключаться к нему из любой точки земного шара. Разумеется, что панель администратора защищена паролем, однако этот пароль можно узнать, выполнив запрос вида «/model/__show_info.php?REQUIRE_FILE=/var/etc/httpasswd».

А вот и наш пароль на роутер в открытом виде!

Подставив это заклинание в адресную строку браузера сразу же после адреса роутера (как локального: 192.168.0.1, так и «внешнего»), вы получите логин и пароль в открытом виде. Если ваш роутер расположен по стандартному адресу (192.168.0.1), то вы можете проверить его уязвимость по этой ссылке!

В этом нет ничего страшного, пока ваш роутер настроен на игнорирование «внешних» подключений, то есть пока вы можете конфигурировать его только при подключении через сеть Wi-Fi или с помощью Ethernet-кабеля. Но если вы разрешаете любому пользователю получать доступ к роутеру, то у вас могут быть проблемы!

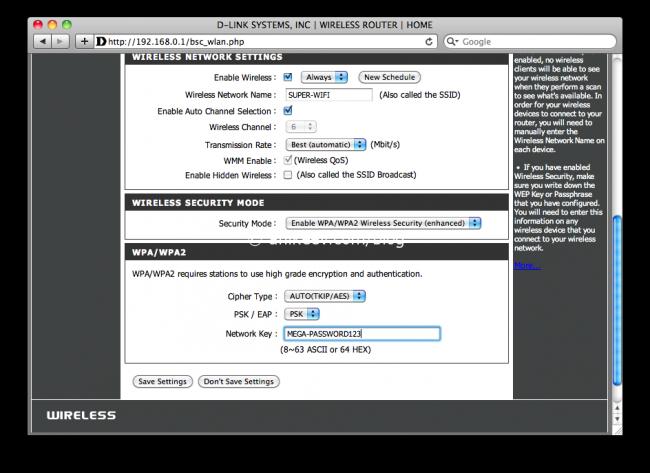

Во-первых, он получает доступ к настройкам Wi-Fi точки и может узнать пароль от конкретной точки Wi-Fi:

Мы можем увидеть пароль от точки Wi-Fi

После получения данных для доступа, злоумышленник, проживающий в вашем же городе, может использовать эти данные для подключения к локальной сети и получения доступа к локальным ресурсам, то есть всем «расшаренным» папкам и общим документам!

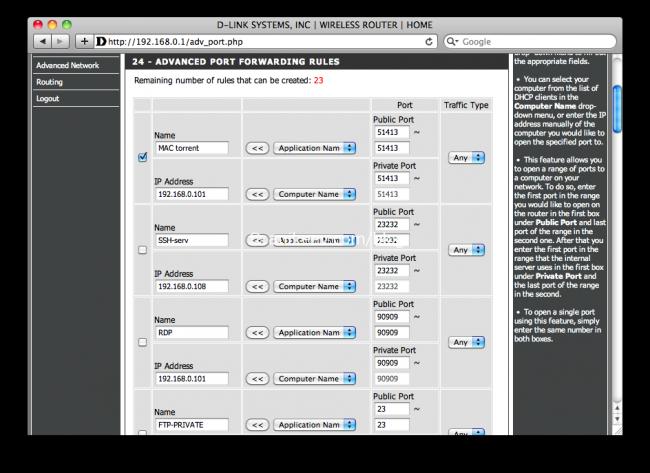

Во-вторых, он может выяснить внутреннюю инфраструктуру сети и, при необходимости, включить неиспользуемые (но давным-давно заданные) правила перенаправления портов, чтобы получить доступ к FTP, RDP, SSH и другим протоколам и портам.

Отключённые для безопасности пробросы портов можно снова включить!

Существует так же особая модель роутера, которая позволяет подключить внешний жесткий диск и использовать его для загрузки торрентов, раздачи iTunes-библиотеки и прочего. Эта модель также подвержена подобной уязвимости и если злоумышленник обнаружит такой роутер, то сможет получить не только личный «анонимный FTP-сервер», но и получить доступ ко всей информации, хранящейся на этом диске.

Проблема отягчается тем, что роутер очень часто остаётся без присмотра. Это вещь, к которой применимо выражение «работает — не трогай!», поэтому мне мало известно людей, которые проверяют свой роутер хотя бы раз в день. Таким образом, злоумышленник может свободно менять настройки роутера не вызывая подозрений достаточно долгое время, пока хозяин не обнаружит, что его пароль не подходит!

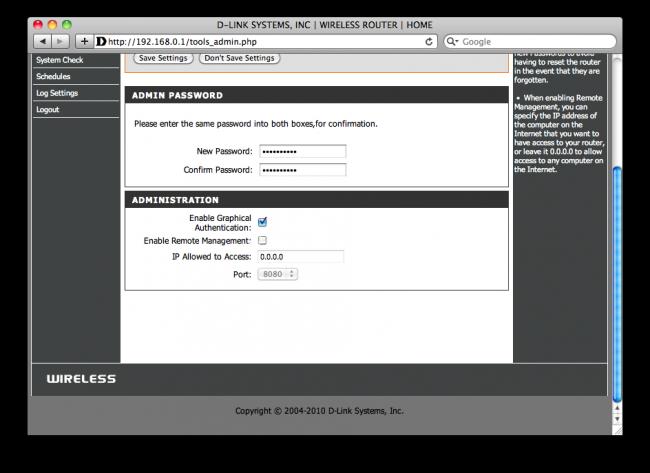

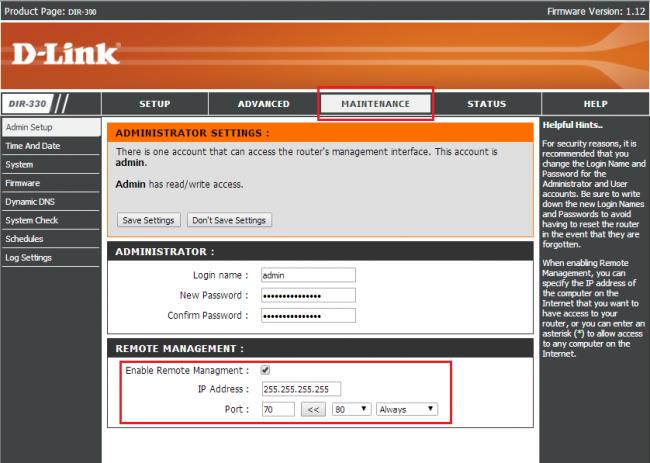

Проверьте свой роутер! Если он выдаёт логин и пароль в чистом виде по приведённой мной выше ссылке, то отключите возможность удалённого администрирования! Снимите галку с «Enable remote management»! Вы всё так же сможете управлять своим роутером, подключаясь к домашней Wi-Fi сети или с помощью кабеля, но злоумышленники не смогут получить доступ!

Снимите галку с enable remote management!

Как ещё можно испортить настроение хозяину роутера?

- Сменить пароль на подключение к интернет, не изменяя Wi-Fi-пароль

- Сменить пароль на Wi-Fi

- Сменить пароль от админ панели

- Отформатировать подключённый к роутеру жесткий диск

- Пробросить внутренний порт принтера (DIR-320 и другие) во внешнюю сеть и отправить на печать увлекательные книги Дарьи Донцовой

- Поднять FTP-сервер, загрузить на подключенный диск нелегальный контент, вызвать представителей закона и натурально упрятать ни в чём неповинного человека на внушительный срок!

Всё ограничивается только фантазией злоумышленника, поэтому:

Если ваш роутер уязвим, немедленно выключите и ни в коем случае не включайте функцию удалённого администрирования!!!

Вся информация представлена в образовательных целях. Автор не несёт ответственности за использование этой информации во вред кому-либо! Берегите свою приватность!

Лучше маленький лайк и репост, чем большое спасибо в комментах. По этой причине комментарии выключены, а кнопки репостов — вас ждут. Пользуйтесь, прошу 🙂Настройка оборудования05.07.2014

Удаленный доступ на dir-300

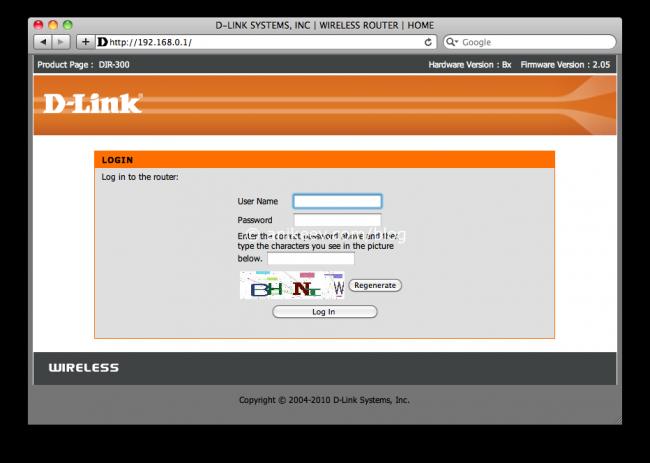

Сегодня мы пошагово разберем, как настраивается удаленный доступ на маршрутизаторах D-Link DIR-300 разных аппаратных ревизий. Первым делом подключаем роутер к компьютеру через LAN-порт, набираем в адресной строке 192.168.0.1, проходим авторизацию и видим меню маршрутизатора.

DIR-300 (Rev.C1)

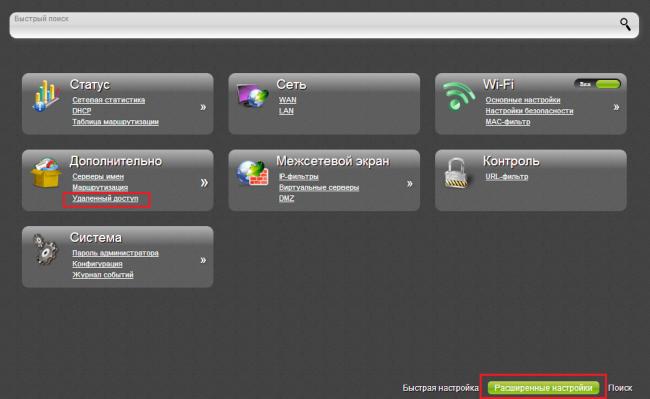

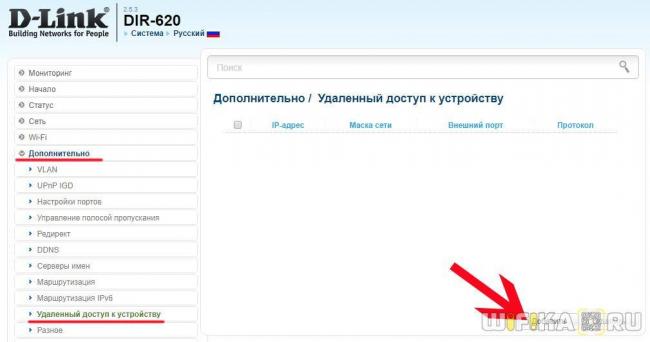

Выбираем => Расширенные настройки => Дополнительно => Удаленный доступ

DIR-300 (Rev. D1)

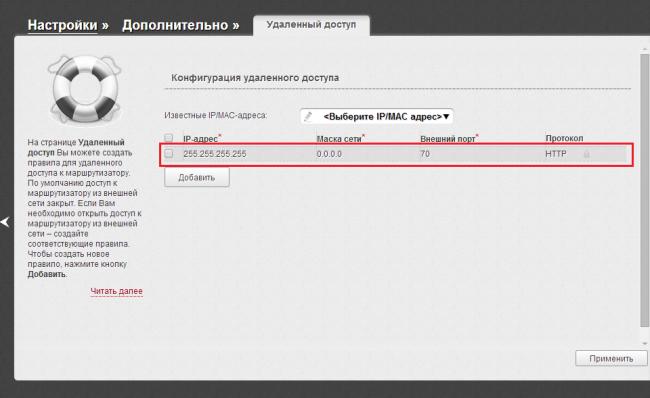

Здесь настройка идет аналогичным образом. Заходим в веб-интерфейс устройства. Затем выбираем => Дополнительно => Удаленный доступ. Настраиваем как на рисунке ниже. Порт назначаем на выбор, по умолчанию 80.

DIR-300 (B1, B2, B3)

Заходим в веб-интерфейс устройства, в главном меню выбираем MAINTENANCE => Admin Setup. Видим Remote Management, настраиваем как показано на рисунке ниже. Порт управления задается пользователем, по умолчанию 80.

Пользуемся!

Далее—> Комментарии

В панели настроек своего недавно приобретенного роутера D-Link я обнаружил одну интересную возможность — удаленный доступ. С ее помощью можно с любого компьютера из любой точки земного через интернет зайти в админку роутера. Но есть одно НО — для этого он должен быть подключен к провайдеру с белым IP адресом, за который нужно платить отдельно поставщику интернет-услуг. Другой вариант, более сложный, — использовать сервисы DDNS. Давайте разбираться, как это работает.

Удаленный доступ D-Link

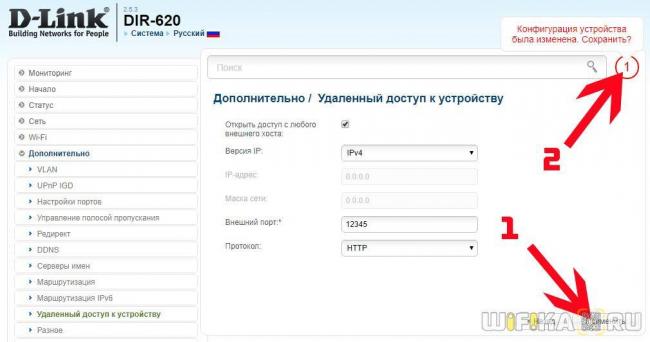

Для настройки удаленного доступа к роутеру D-Link авторизуемся в админке и идем в раздел меню «Дополнительно — Удаленный доступ к устройству», где нажимаем на кнопочку «Добавить»

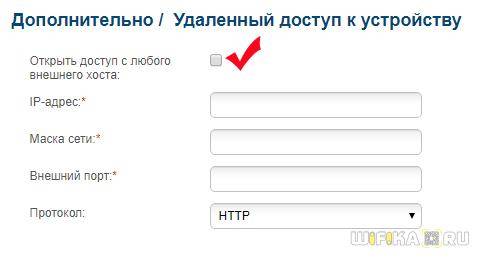

Далее откроются новые поля для настроек удаленного доступа к D-Link — ставим флажок на «Открыть доступ с любого внешнего хоста».

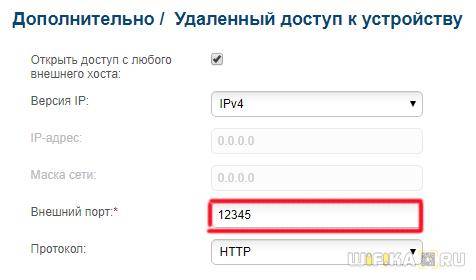

Все данные заполнятся автоматом, а нам лишь останется указать внешний порт, по которому мы будем заходить на роутер. Можно написать любой — я, например, сделал «12345».

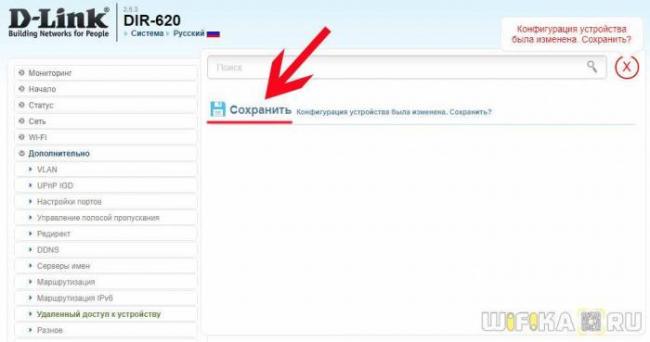

После этого нажимаем кнопку «Применить» и потом красную ссылку «Сохранить»

И еще раз на ссылку «Сохранить»

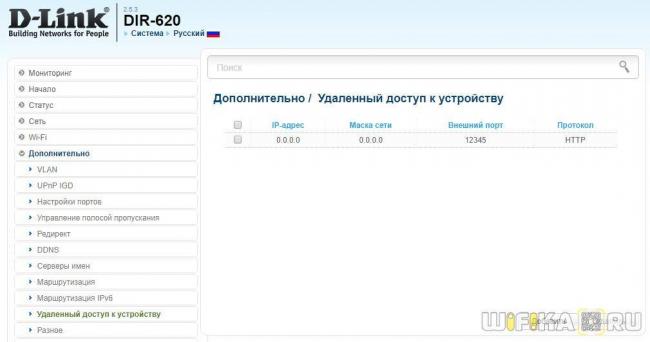

Теперь мы увидим, что удаленный доступ к роутеру возможен с любого устройства (IP и маска 0.0.0.0) на порт 12345.

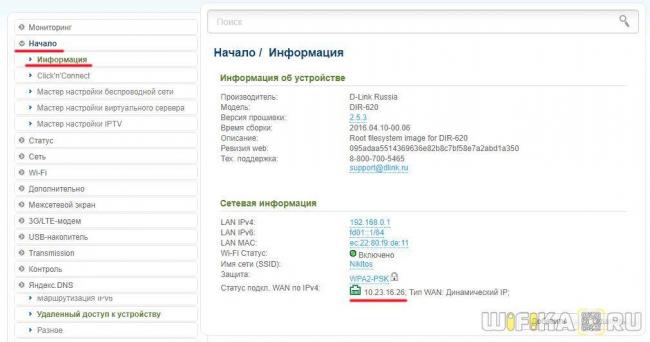

Если зайти в «Начало — Информация», то увидим адрес WAN, то есть внешний IP роутера. Еще раз напомню, что для прямого удаленного доступа по IP адресу из интернета, он должен быть белым.

Если бы он у меня был таким, то попасть на роутер можно было бы через браузер по адресу вида «http://IP:порт», то есть в моем случае «http://10.23.16.26:12345».

Настройка доступа по адресу DLINKDDNS.COM

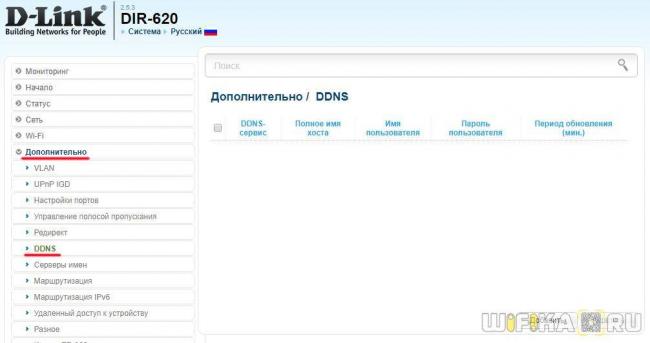

Для работы с сервисами DDNS на D-Link переходим в раздел «Дополнительно — DDNS».

Нажимаем на кнопку «Добавить» и вводим данные для подключения к вашему аккаунту в одном из сервисов DDNS. Для работы здесь пока что доступны три (возможно, в новой версии ПО все изменится)

- DLinkDDNS

- DynDNS

- No-IP

Адрес с окончанием DLINKDDNS.COM можно получить, как вы уже догадались, зарегистрировав доменное имя третьего уровня в этом аналогично бесплатном фирменном сервисе D-Link.

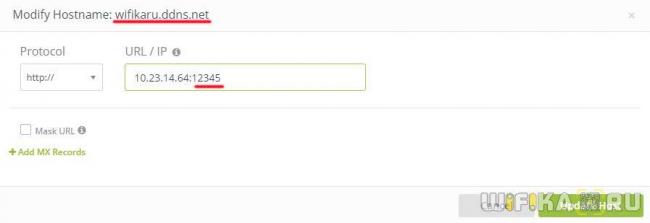

Для использования учетки от no-ip выбираем его и вводим адрес (то есть зарезервированное доменное имя), логин, пароль от своего личного кабинета в этом сервисе и период обновления. У меня в качестве имени будет адрес «wifikaru.ddns.net». В настройках же на самом сайте no-ip при привязке доменного имени мы указываем перенаправление на порт «12345».

Так же, как и в настройке удаленного доступа D-Link сохраняем все, и теперь вход в админку роутера будет доступен по адресу https://wifikaru.ddns.net

Видео по настройке DDNS на D-Link

Лучшие предложения

АлександрСпециалист по беспроводным сетям, компьютерной технике и системам видеонаблюдения. Выпускник образовательного центра при МГТУ им. Баумана в Москве. Автор видеокурса «Все секреты Wi-Fi»Используемые источники:

- https://anikeev.com/blog/получаем-доступ-к-роутеру-d-link-и-делаем-га/

- https://navertel.net/nastrojka-udalennogo-dostupa-na-d-link-dir-300

- https://wifika.ru/dlinkddns-com-udalennyy-dostup-k-routeru-d-link-po-ddns.html

Настраиваем роутер D-Link Dir-300 для “Ростелекома”

Настраиваем роутер D-Link Dir-300 для “Ростелекома”

Настройка роутера DIR-300 NRU

Настройка роутера DIR-300 NRU

Функция DDNS на роутере

Функция DDNS на роутере

DDNS (динамический DNS) на роутере: что это, как работает и как пользоваться?

DDNS (динамический DNS) на роутере: что это, как работает и как пользоваться? Настройка роутера D-Link DIR 620 — пошаговая инструкция

Настройка роутера D-Link DIR 620 — пошаговая инструкция Как настроить подключение к интернету на роутере D-Link DIR-620

Как настроить подключение к интернету на роутере D-Link DIR-620 Настройки роутера D-Link Dir-320 для “Ростелекома”

Настройки роутера D-Link Dir-320 для “Ростелекома”