Здравствуйте, друзья!

Устанавливаем IIS

Многие знают, что такое Web-сервер. Исходя из названия, думаю, объяснять не надо. Так вот, многие “админы” любят бесплатный сервер Apache. Он имеет ряд преимуществ, среди которых самые главные – кроссплатформенность и свободное распространение. Но коль уж мы многие привыкли к Windows, то можно рассмотреть web-сервер Internet Information Services (далее IIS). Подразумевая, что лицензия уже куплена, мы ставим серверную ОС в состав которой уже бесплатно (!) входит Web-сервер от Microsoft. А т.к. такой гигант как правило делает хорошие продукты, то почему бы и не попробовать данный продукт

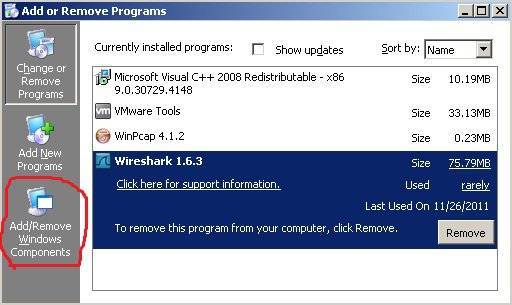

Для начала открываем установку/удаление программ и компонентов:

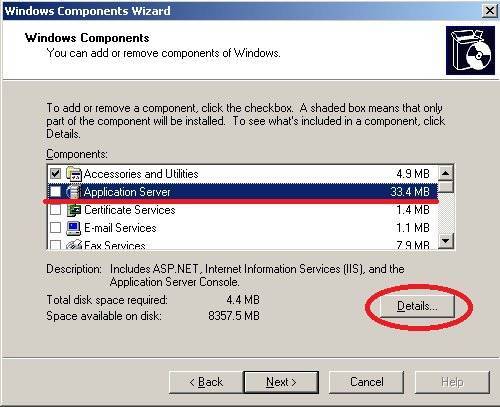

Выбираем “Компоненты Windows”. Там нас интересует сервер приложений (Application Server). Отображаем дополнительные компоненты кнопкой “Detail”.

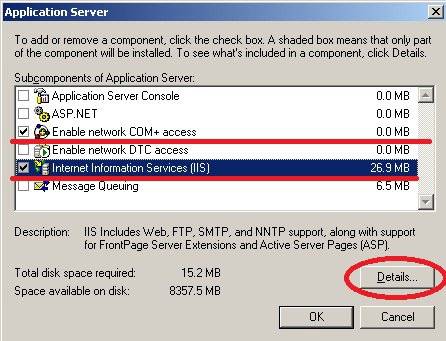

Ставим IIS, попутно COM+. На IIS снова жмём “Detail”.

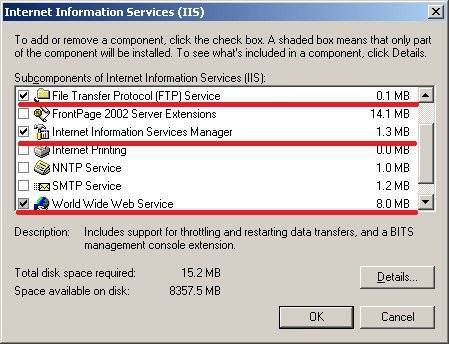

Выбираем FTP, WWW.

Начинаем настраивать IIS.

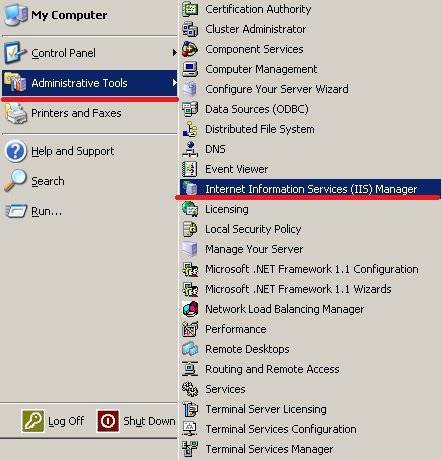

Когда всё поставилось, заходим в настройки IIS в консоли администрирования.

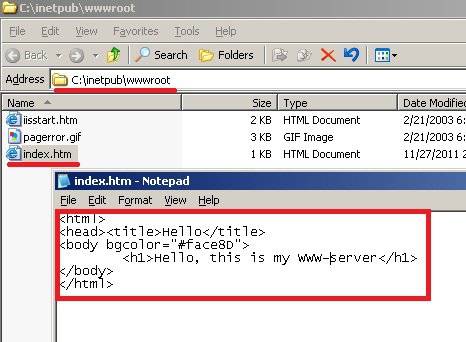

Открываем директорию C:inetpubwwwroot(это по-умолчанию, можно изменить путь потом), создаём файл index.htm

Я наваял простенькую HTML-страничку.

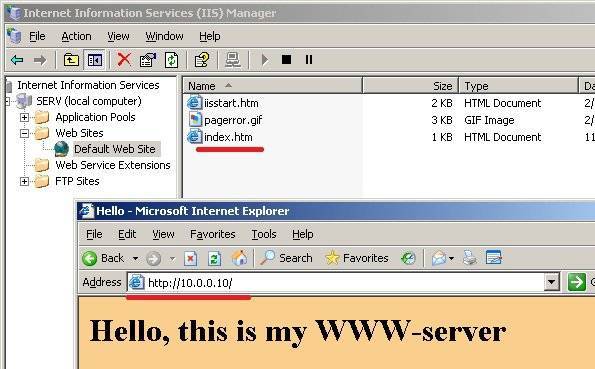

В консоли управления IIS-сервером видим наш файл в разделе Web Sites Default Web Site

Друзья! Вступайте в нашу группу Вконтакте, чтобы не пропустить новые статьи! Хотите сказать спасибо? Ставьте Like, делайте репост! Это лучшая награда для меня от вас! Так я узнаю о том, что статьи подобного рода вам интересны и пишу чаще и с большим энтузиазмом!

Также, подписывайтесь на наш канал в YouTube! Видео выкладываются весьма регулярно и будет здорово увидеть что-то одним из первых!

Цель данной заметки, задокумментировать пошаговый процесс развертывания Active Directory на системе Windows Server 2003 R2 Enterprise Edition. Почему я это делаю, я думал, что данная ось уже более нигде не используется, прогресс администрирования убежал вперед Server 2008/R2 & Server 2012 – вот главные системы с которыми я работал в последнее время на предыдущих местах работы. А тут на тебе, компания и не думала идти в ногу со временем.

Но с приходом нарастающих требований и нового функционала, мне была поставлена задача, проработать процесс миграции с домена на базе Windows Server 2003 R2 x64 на домен с осью Windows Server 2008 R2. Но чтобы это сделать, мне нужно сперва разобрать все от и до. Поэтому данная заметка будет своего рода первой в небольшом цикле заметок по миграции.

И так у меня в наличии система со следующими характеристиками:

HDD – 40

CPU -1

RAM – 2

и дистрибутив.

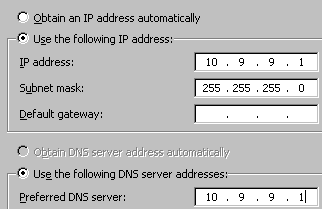

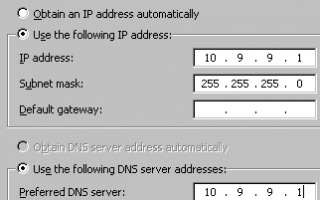

В настройках сетевой карточки у меня прописаны следующие IPадреса:

Тестировать все моменты буду под Virtualbox(благо мой рабочий ноутбук обладает повышенными характеристиками и дает мне полную свободу прорабатывания действий перед их практическим применением в организации, потому как я не люблю быть просто болтуном, я практик и прежде чем советовать что либо, предпочитаю убедиться в этом сам, что это работает.)

Важное замечание: советуя и придерживаюсь сам, что Windowsсистема должна быть только англоязычной, но не как не русской. Это лично мое мнение.

Все действия ниже выполняю под Административной учетной запись — Administrator

После того, как развернули систему следует поставить накопительный пакет обновления

Update for Windows Server 2003 (KB2570791) для отмены перехода на «зимнее» время. Скачать который можно по этой ссылке — http://support.microsoft.com/kb/2570791/ru

Ниже пошаговые шаги как развернуть «Контроллер домена»

Запускаем утилиту dcpromo:

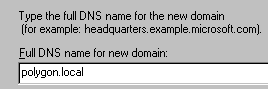

Win + R → dcpromo – Next – Next – выбираем «Domain controller for a new domain» и нажимем Next – выбираем «Domain in a new forest» и нажимаем Next – указываем полное DNSимя для нового домена, в моем случаем это «polygon.local» и нажимаем Next

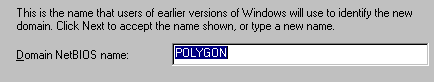

Мастер предлагает либо изменить NetBIOSимя либо оставить текущее, оставляем текущее и нажимаем Next

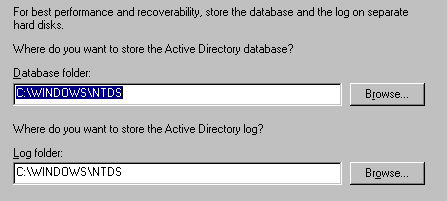

Каталоги с базой и логами оставляем по дефолту и нажимаем Next

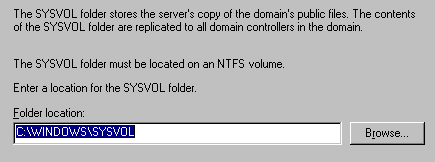

С каталогом SYSVOL поступаем точно также, по дефолту и нажимаем Next

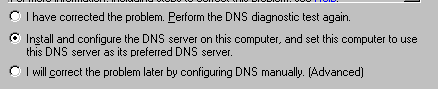

На следующем этапе как сконфигурировать DNSоставляем по умолчанию, убедившись что выбран пункт «Install and configure the DNS server on this computer, and set this computer to use this DNS server as its preferred DNS server» и нажимаем Next

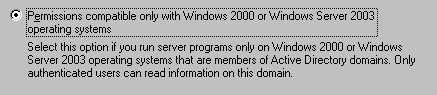

На следующем этапе — доступ к объектам для пользователей и группы разрешаем только аутентифицированным пользователям и нажимаем Next

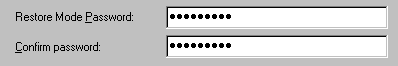

Далее задаем пароль Администратора на случай аварийного восстановления — я указываю 712mbddr@ и нажимаем Next

На следующем этапе просматриваем результирующие данные, если со всем согласны то нажимаем Nextи начнется процесс разворачивания

В процессе установки, мастер попросит подмонтировать дистрибутив второго диска (у меня дистрибутив состоит из двух isoобразов)

После того, как процесс завершится (нажимаем Finish), потребуется проверить настройки сетевого адаптера на предмет корректного указания сетевых настроек и уже после только перезагрузить систему.

Стало:

а нужно привести к виду:

После того, как система перезагрузиться можно авторизоваться под учетной записью Administrator, открыть далее оснастку «Пользователи и компьютеры» и создать специализированного Административного пользователя под котором уже работать, но пока это не совсем полное развертывание.

Далее нужно добавить роль DHCPчтобы в контролируемой доменной сети выдача IPадресов производилась автоматически:

Start – Control Panel – Add or Remove Programs – Add/Remove Windows Components – Networking Services – Details – отмечаем пункт Dynamic Host Configuration Protocol (DHCP)и нажимаем OK – Next, после начнется доустановка необходимых компонентов в систему (понадобится подмонтированный установочный диск) — Finish.

Запускаем оснасткуDHCP:

Start – Control Panel – Administrative Tools – DHCP, по умолчанию сервис DHCPне активен, об этом свидетельствует «красная стрелочка опущенная вниз»

Первым делом создадим областьIPадресов которую будет обслуживатьDHCPсервер, для этого на выделенной надписи: dc1.polygon.local через правый клик вызываем меню «New Scope” — Next – именуем как удобно — Next – задаем стартовые и конечные значения в пределах которых будет инициализироваться выдача IPадресов клиентам в нашей сети обслуживающего домена, в моем случае это:

Start IP address: 10.9.9.10

End IP address: 10.9.9.20

Length: 24 – маска подсети

Subnet mask: 255.255.255.0

IP адреса на следующем шаге которые хотим исключить пропускаем, позже к данной настройке можно будет вернуться.

Далее указываем срок аренды DHCP адресов клиентским станциям или устройствам, по умолчанию обычно указывают 7 дней, но Вы можете опираясь на Ваш опыт предопределить другое значение.

Далее настраиваем чтобы предопределенные настройки в ступили в силу немедленно — Yes, I want to configure these options now

Далее, указываем IP адрес шлюза для локальной сети – в моем случае это 10.9.9.1(потом можно изменить если что)

Далее, указываем имя DNS-сервера используемого в сети:

Parent domain: polygon.local

Server name: dc1.polygon.local

IP address: 10.9.9.1

Следующий шаг пропускаю, т. к. WINSне использую

Далее активирую созданную область сейчас —Yes, I want to activate this scope now

Теперь нужно авторизоватьDHCPслужбу:

Start– Control Panel – Administration– оснастка DHCP– выделяем dc1.polygon.local[10.9.9.1], после чего через правый клик вызываем меню настроек и находим пункт «Authorize», как видно из скриншота ниже служба работает, «зеленая стрелочка смотрит вверх»

Проверяем, что домен отвечает наICMP-запрос:

C:Documents and SettingsAdministrator>ping polygon.local

Pinging polygon.local [10.9.9.1] with 32 bytes of data:

Ping statistics for 10.9.9.1:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 0ms, Maximum = 0ms, Average = 0ms

Теперь можно подключаться рабочие станции к домену и управлять, опубликовывать, писать групповые политики из одного места, а не бегая как раньше по местам. Этим мы добились централизованности и стабильности. Имея в сети домен пользователи не почувствуют особой разницы, разве только в упорядоченности предоставляемых сервисов и служб. Что еще можно сделать используя домен я покажу в последующих заметках. А пока я хочю закончить данную заметку, она работает и шаги рассмотренные выше на удивление очень просты и не требуют каких либо более подробных документирований, пока во всяком случаем. Напоследок замечу, ознакомтесь с документацией представленной на официальном сайте не пренебрегайте ею, многие интересные вещи там представлены. Все же в заметке описать не представляется возможным да и не зачем, я ведь расписываю только те задачи с которыми мне приходится сталкиваться. Поэтому на этом всё, с уважением автора блога ekzorchik.

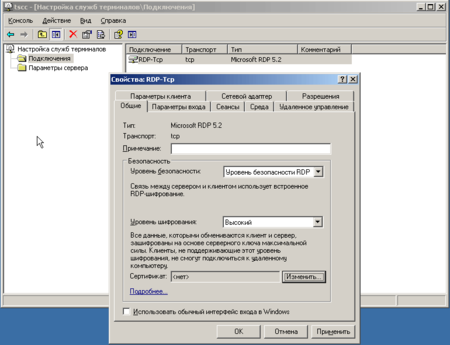

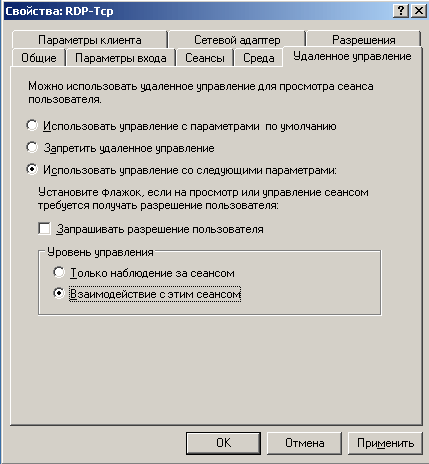

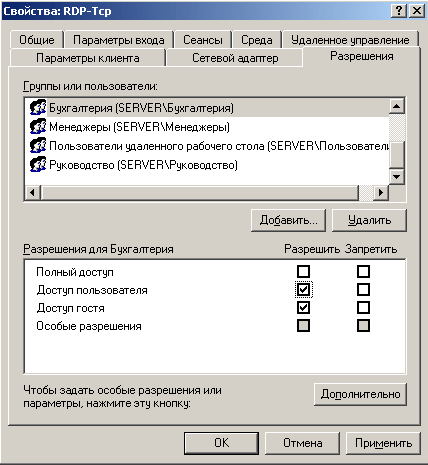

Еще одним способом увеличения быстродействия корпоративных приложений и сокращения расходов на инфраструктуру является использование сервера терминалов. Его применение способно значительно повысить скорость работы ресурсоемких приложений, например 1С Предприятие, и является единственным решением, если нужно предоставить доступ к корпоративным приложениям удаленным пользователям (например филиалам или директору из любого места через интернет).

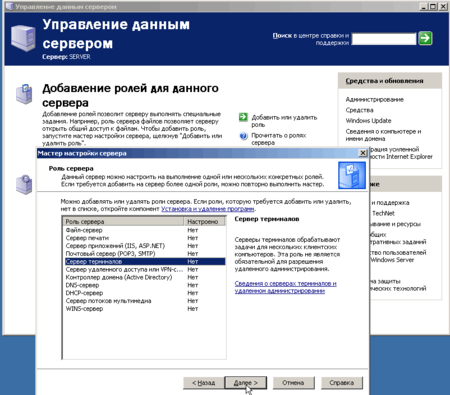

В силу определенной специфики, связанной с многопользовательской работой с приложениями крайне желательно роль терминального сервера добавлять одной из первых, во всяком случае до установки прикладного ПО. В качестве базовой системы рекомендуется использовать Windows Server 2003 или Windows Server 2008, принципиальных отличий в настройке сервера терминалов в этих версиях нет, поэтому все сказанное справедливо для обоих систем. В нашем случае будет использоваться Windows Server 2003 SP2. В оснастке Управление данным сервером выбираем Добавить или удалить роль, запустится мастер настройки сервера и, если мы еще не добавляли ролей, предложит использовать типовую настройку или особую конфигурацию. Выбираем второе, в следующем окне указываем Сервер терминалов и жмем Далее.

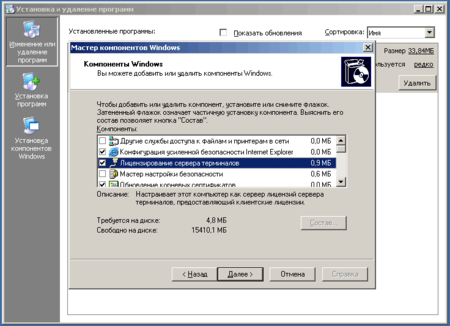

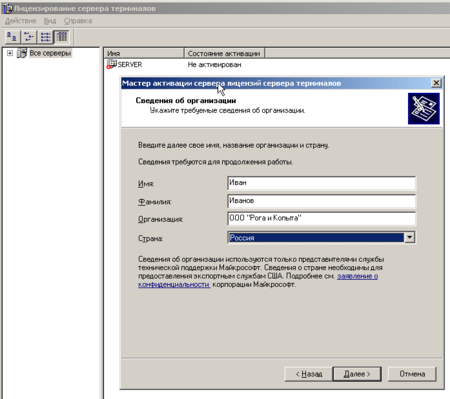

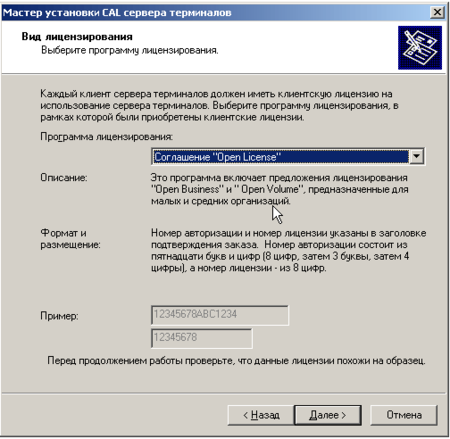

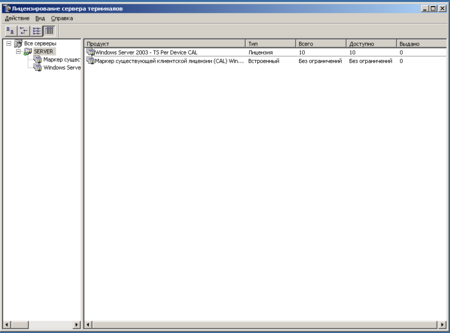

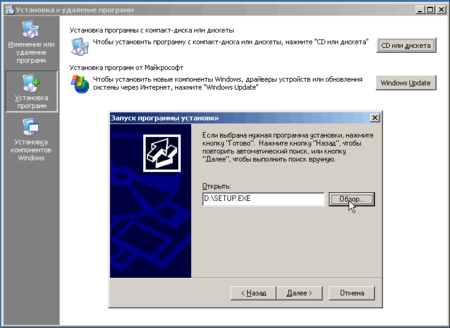

На этом этапе нам потребуется установочный диск Windows Server, который следует заранее иметь под рукой, по завершении установки сервер будет перезагружен. После перезагрузки видим, что роль сервера терминалов успешно добавлена, однако присутствует надпись, что поскольку не найден сервер лицензирования служб терминалов выдача лицензий прекратится через 120 дней. Необходимо установить сервер лицензирования. Для этого в оснастке Установка и удаление программ выбираем Установка компонентов Windows и в открывшемся окне ставим галочку на Лицензирование сервера терминалов.

Используемые источники:

- https://litl-admin.ru/windows-2/ustanavlivaem-web-server-iis-na-windows-server-2003.html

- https://www.ekzorchik.ru/2014/08/deploying-domain-on-windows-server-2003-r2/

- https://interface31.ru/tech_it/2009/09/windows-server-nastrojka-servera-terminalov.html

Резервное копирование системы Server 2012 R2

Резервное копирование системы Server 2012 R2

Проблема с лицензией Windows Server 2019 RDS

Проблема с лицензией Windows Server 2019 RDS

Настройка dns на контроллере домена. Как это сделать?

Настройка dns на контроллере домена. Как это сделать?

Настройка терминального сервера Windows Server 2012 R2 +Лицензирование

Настройка терминального сервера Windows Server 2012 R2 +Лицензирование Windows Server 2012. Установка и настройка удалённых рабочих столов

Windows Server 2012. Установка и настройка удалённых рабочих столов Установка DNS службы на Windows Server 2003

Установка DNS службы на Windows Server 2003 Приручаем WSUS при помощи Ansible и не только

Приручаем WSUS при помощи Ansible и не только