Если Вы являетесь счастливыми обладателями роутеров, на которые можно ставить сторонние прошивки, то этот гайд для Вас. Речь пойдёт об одной из этих самых прошивок, в частности от Padavan.

Чем же так хороши сторонние прошивки? Ответ на этот вопрос Вы и сами сможете найти на просторах интернета. И думаю, раз уж Вы сюда попали, значит на роутер себе запилили эту прошивку. Ну не суть, этот мини-гайд ориентирован в первую очередь на новичков, которые дел не имели с VPN и по большей части не знают что это такое.

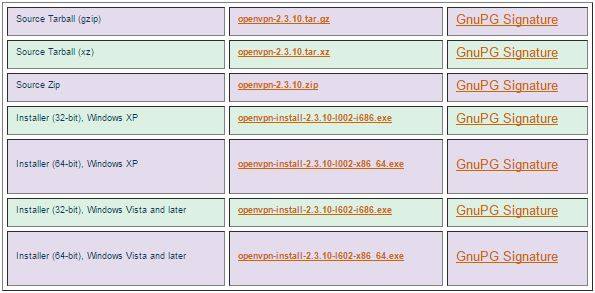

Для начала жмакаем сюда (сайт разработчиков свободного ПО) и качаем подходящую для Вас версию.

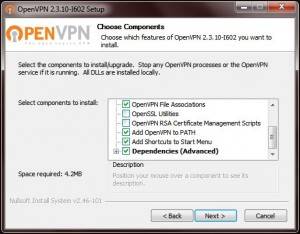

Далее устанавливаем, соглашаясь попутно со всеми требованиями ПО, оставляем всё как есть. Ещё появится окно с установкой виртуального сетевого интерфейса, там тоже нажимаем «Установить»

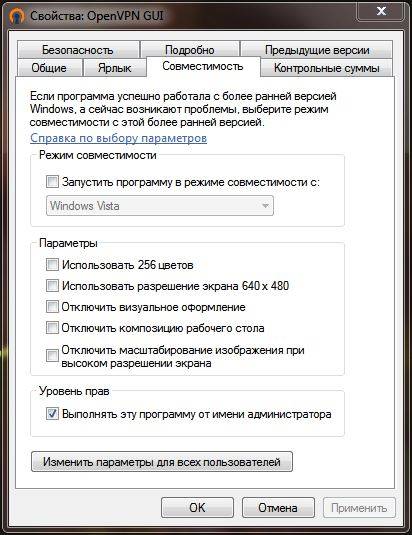

После успешной установки нажмите «Свойства» на «OpenVPN GUI», и во вкладке «Совместимость» поставьте галку на уровне доступа «От администратора»

Всё, на этом пока остановимся. И перейдём к роутеру, в данном случае к Asus N56U.

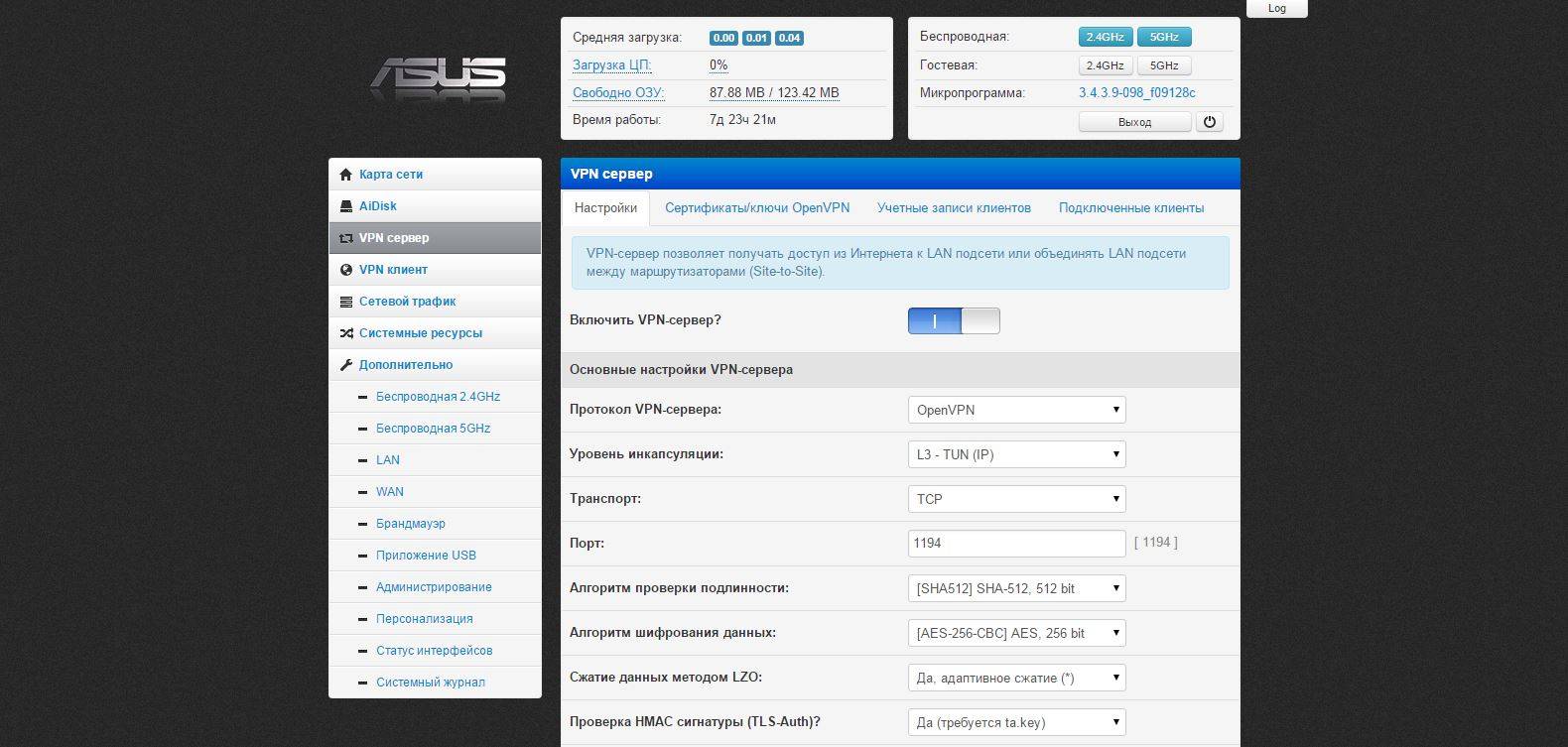

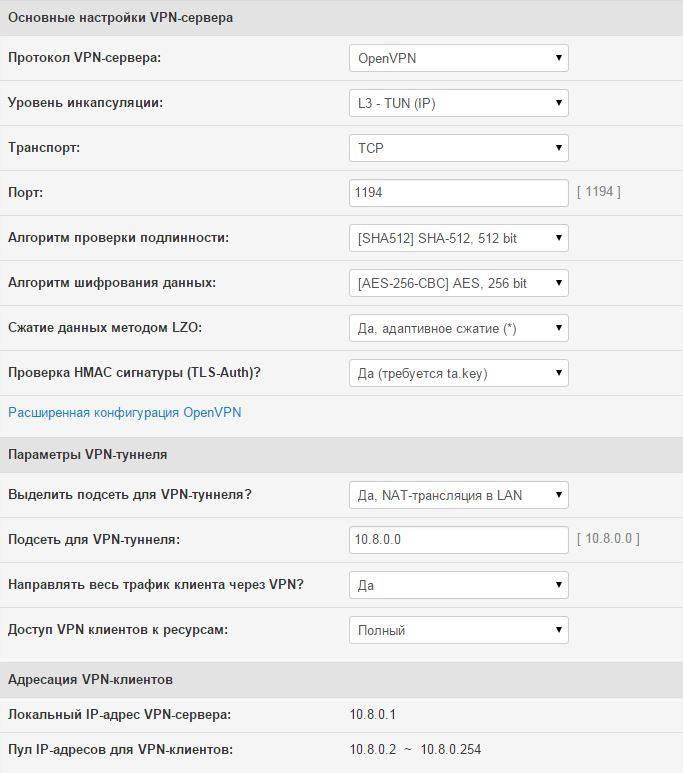

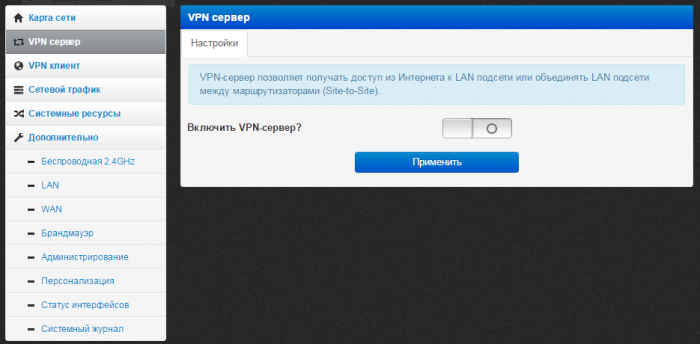

Заходим на интерфейс роутера, в стандартной ситуации это 192.168.1.1. В разделе «VPN сервер» на вкладке «Настройки» укажите данные:

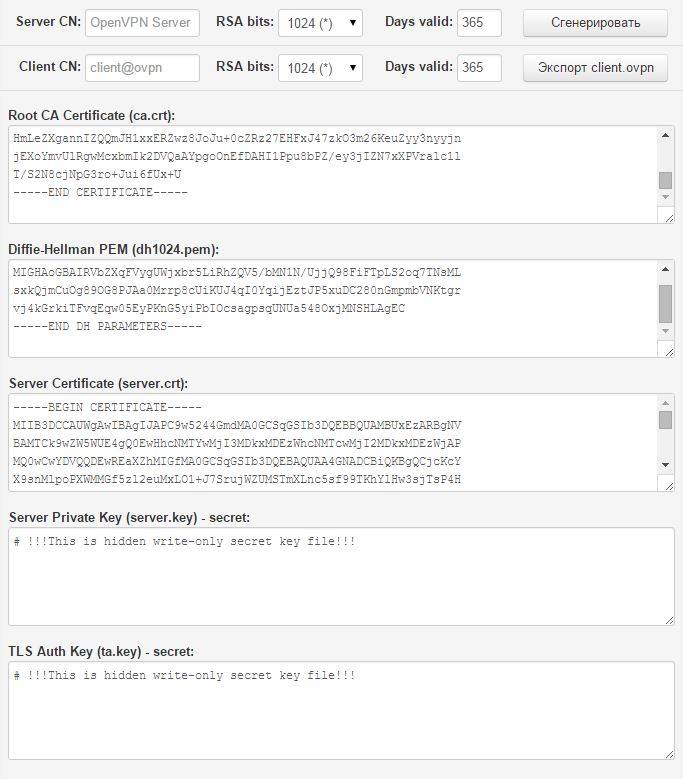

Затем переходим на вкладку «Сертификаты/ключи OpenVPN». Выбираем имя сервера, длину ключа, количество дней, которое будет этот сервер существовать и нажимаем «Сгенерировать»:

Получится вот такая штука как на скриншоте ниже. Это и есть сертификаты и ключи

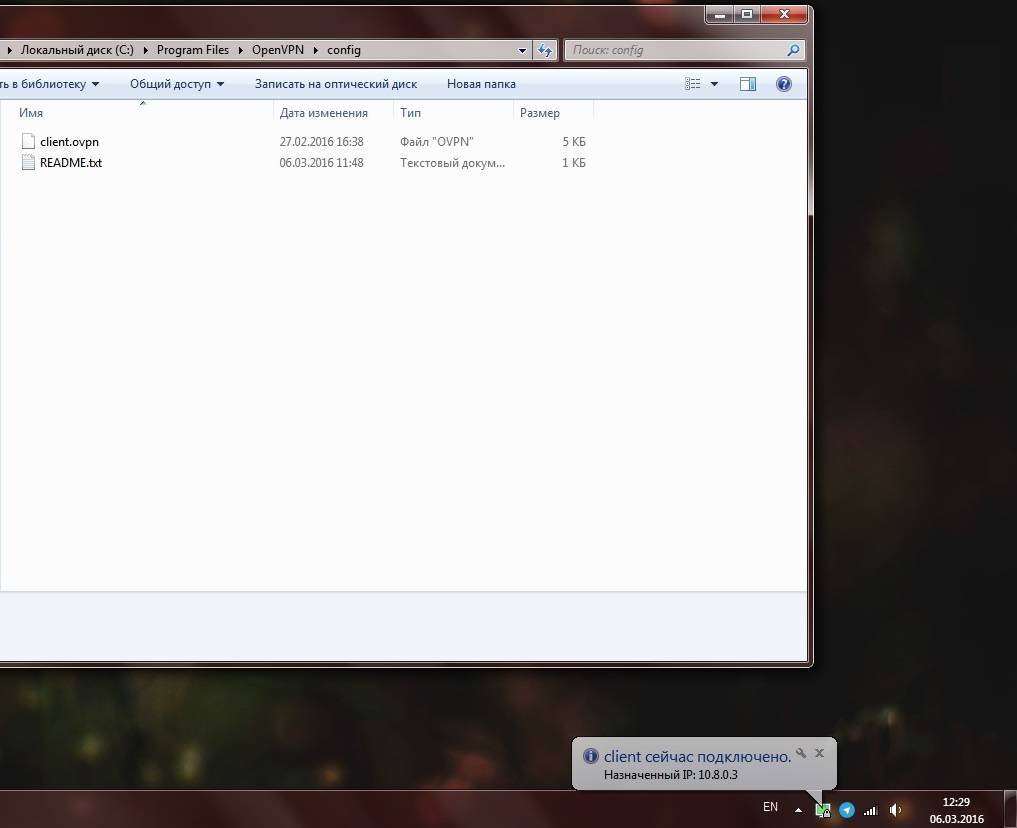

Всё, сервер Вы создали, теперь необходимо создать клиентов, чтобы подключаться к нему. На этой же вкладке выбираем имя клиента, длину ключа, количество дней, на которые Вы дадите клиенту доступ к серверу. И нажмите «Экспорт». Файлик скачается и Вы его должны переместить сюда C:Program FilesOpenVPNconfig

P.S. Тут две мысли должны Вас посетить, либо делайте малое количество дней для клиента, либо Вам придётся переустанавливать сервер, чтобы нежелательный клиент потерял доступ к серверу. И заново клиентам раздавать доступ.

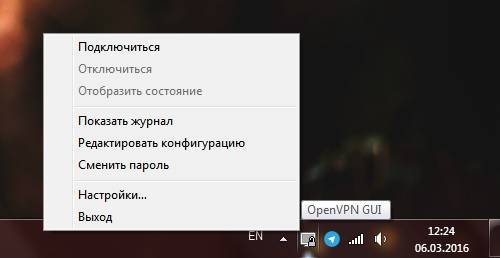

Почти всё товарищи! Осталось самое простое — это нажать правой кнопкой по запущенной предварительно программе «OpenVPN GUI» и клацнуть на «Подключиться»:

В итоге должно получиться вот такое:

На этом всё!

С ростом потребности в защите данных при работе в интернете — возрастает необходимость в надежном подключении, перехват которого извне если не невозможен, то очень затруднен. Использование виртуальных приватных сетей VPN является одним из самых доступных способом организовать прямую связь между компьютерами во всем мире, не беспокоясь об уязвимости сторонних узлов сети. В таком случае даже при перехвате потока данных — хакеры не смогут его дешифровать.

Читайте также:VPN подключение — что это, зачем нужно и как работает

О том, для чего может использоваться ВПН, рассказывала предыдущая статья по теме. Здесь речь пойдет о том, как поднять OpenVPN сервер на роутере. Также материал расскажет, как настроить OpenVPN сеть, сервером которой является ваш маршрутизатор.

Важно! Поднять VPN сервер можно только в случае, если провайдер предоставляет вам статический (постоянный) адрес IP. В силу дефицита последних, операторы присваивают постоянные адреса по запросу, и за дополнительную плату (обычно это 10-100 грн/месяц).

Читайте также: Как вывести звук через HDMI: долой лишние провода

OpenVPN — настройка сервера на роутере

Подавляющее большинство маршрутизаторов, предназначенных для домашнего пользования, имеют упрощенную прошивку, в которой все сделано красиво и интуитивно понятно, но ее функциональность ограничена. Производители считают, что пользователю достаточно настройки подключения к интернету и беспроводной сети, а все остальное — удел профи, использующих более дорогостоящее и специфичное оборудование.

Читайте также: Как отформатировать жесткий диск: 4 способа как это сделать и 1 — как восстановить данные

К счастью, беспроводной маршрутизатор сегодня — это не просто «коробочка, которая раздает интернет». Роутер по сути является миниатюрным компьютером, оснащенным мощной сетевой, но скромным остальным железом. Как и подобает ПК, роутер поддерживает обновление и смену ОС, позволяя выбрать более функциональную прошивку. Энтузиасты разрабатывают альтернативное ПО OpenWRT, DD-WRT и другие проекты с расширенными возможностями.

Для маршрутизаторов Asus качественные и удобные прошивки с широкой функциональностью делает Andy Padavan. Существуют их альтернативные модификации для роутеров Zyxel, Xiaomi и других фирм (правда там придется немного поколдовать для сборки образа прошивки). Далее настройка сервера OpenVPN на роутере показана именно на примере такой ОС. В других прошивках интерфейс пользователя может отличаться, но принцип настройки и работы — такой же.

Читайте также: Скорая помощь: почему компьютер сам перезагружается и как это исправить

Как поднять сервер OpenVPN на роутере

Перед тем, как поднять сервер VPN на роутере, установите безопасный пароль для Wi-Fi. В противном случае — защита сети не имеет смысла, так как пользоваться вашим VPN сможет любой, кто подключился к роутеру и загрузил профиль доступа.

- Зайдите в интерфейс управления роутером. Обычно он находится по адресу 192.168.0.1, 192.168.1.1 или другому. Имя и пароль для доступа по умолчанию — admin. В ином случае — и адрес роутера, и параметры доступа, указаны в инструкции к нему.

- Найдите в настройках пункт, ответственный за настройку OpenVPN сервера. Активируйте сервер, чтобы приступить к настройкам его параметров.

- Выберите протокол работы VPN и настройте его. Для OpenVPN это, соответственно, и будет OpenVPN. Уровень инкапсуляции — это уровень сложности упаковки данных, если выражаться упрощенно. Чем он выше — тем теоретически выше безопасность. Оптимальный уровень — 3 (до IP). В качестве транспортного протокола — лучше выбрать UDP, как более быстрый. Порт лучше оставить по умолчанию (1194).

- Выберите методы проверки подлинности и шифрования. Чем выше битность — тем надежнее защита, но тем выше и нагрузка на аппаратное обеспечение роутера, и тем дольше идет вычисление ключей при первой настройке OpenVPN сервера. То же самое качается сжатия данных и проверки HMAC. Если не знаете, нужно ли оно вам — оставьте по умолчанию.Читайте также: Разгоняем интернет: как увеличить скорость Wi-Fi

- Выберите параметры работы туннеля OPenVPN. При выделении подсети (рекомендуется включить его) — клиентам будут присваиваться адреса в отдельном (не том, что выдает DHCP роутера) диапазоне. Если это не важно — можно оставить по умолчанию. Для того, чтобы при работе через VPN вся информация передавалась по туннелю, а клиенту присваивался тот же IP, что имеет сервер — нужно включить передачу всего траффика. Доступ к VPN можно сделать как полный (клиент OpenVPN может все то же, что и обычные участники сети), так и ограничить его только локальной сетью. Частая причина, почему OpenVPN не видит сеть за сервером — это как раз ограничение доступа для клиента только на уровне LAN.

- Примените настройки, перейдите к генерации ключей и сгенерируйте ключи OpenVPN. Укажите битность и срок действия сертификатов. Процесс расчета может занять много времени (от нескольких минут — до часа), это нормально.Читайте также: Как управлять планшетом со смартфона?

- Создайте учетную запись пользователя. Присвойте ей имя и выделяемый адрес в виртуальной сети. Затем экспортируйте файл доступа для этой учетной записи и скопируйте его на устройство, которое будет подключаться по VPN. Затем скопируйте файл в папку клиента OpenVPN на устройстве или откройте его в меню клиента. После этого можно нажимать «подключиться» и ноутбук, планшет или смартфон выйдет в сеть через VPN.

Читайте также: Как раздать интернет со смартфона: по Wi-Fi, по Bluetooth, по USB

Существуют и другие способы поднять сервер OpenVPN, но они сложнее. К примеру, чтобы поднять сервер OpenVPN в Windows, нужно умение работать с командной строкой. Ведь настраивать все параметры придется не в графическом интерфейсе пользователя, а посредством набора команд в cmd.exe и создании файлов bat.

Также для этого необходимо, чтобы компьютер был постоянно (когда нужен VPN) включен и был подключен напрямую (без роутеров и шлюзов) подключен к каналу провайдера. В противном случае — нужно присвоить компьютеру постоянный IP и включить переадресацию в настройках маршрутизатора.

Если вам нужна инструкция, как сделать OpenVPN сервер в Windows — пишите свои пожелания в комментариях, и мы опубликуем статью об этом.

Читайте также: Как улучшить производительность процессора

В предыдущей статье цикла (как звучит-то, а?) я рассказал про свое желание «одомашнить» сервис VPN и попытался описать как свое понимание этой технологии, так и чего, собственно, собирался достичь, затевая всю эту авантюру. Еще раз хочу отметить, что основную цель для себя я обозначил так — максимально быстро получить результат. Это я написал для тех, кто захочет поругать принятые мною решения, да и для самого себя, чтобы хоть как-то оправдаться перед своим внутренним критиком. Сегодня же я попробую переключить свое внимание с красивых теоретических высот на грешное «железо» и рассказать хоть что-то полезное на практике… Итак, роутер — Asus RT-N56U. На нем установлена прошивка от Padavan-а версии 3.4.3.9-094. В этой прошивке (как и во многих других) имеется возможность настроить роутер для работы с VPN. Причем роутер может выступать как в качестве VPN сервера, так и в качестве VPN клиента. Нам нужен сервер, его и будем настраивать. Как видно, в интерфейсе настроек роутера есть специальный пункт меню для перехода к настройкам VPN сервера. И первым делом, попав на нужную закладку, надо включить переключатель использования сервера. После включения режима сервера на страничке отобразятся параметры по умолчанию. Забегая вперед скажу, что практически все они для простейшего случая не требуют никаких изменений. Но я все же пройдусь по всем. Первое — необходимо выбрать протокол работы сервера — в нашем случае из трех альтернатив (PPTP, L2TP w/o IPSec и OpenVPN) выбран PPTP. Не скрою, на выбор протокола повлиял тот факт, что мне нужен был быстрый результат, и не только в плане настройки роутера, но и в получении работающей VPN сети. Быстрота настройки роутера обеспечивалась наличием какой-никакой инструкции, а быстрота получения работающей сети обеспечивалась тем фактом, что все интересующие меня устройства имеют предустановленных клиентов для этого протокола. Поэтому я отбросил сомнения, связанные со слабой безопасностью протокола PPTP, и выбрал именно его. Хочу отметить, что в зависимости от того, какой выбран протокол, количество параметров, да и сами параметры, которые надо настроить, могут сильно отличаться. Тут перечислены настройки для протокола PPTP. Если вы сильно озабочены вопросами безопасности, лучше выбрать протокол OpenVPN. Но учтите, что настройки сервера будут куда сложнее, да и с клиентами придется повозиться. Кроме того, надо будет генерировать ключи, подписывать сертификаты… В общем, процесс описан тут. Но, вернемся к нашему случаю. Нужно задать алгоритмы проверки подлинности и шифрования данных — их значения также указаны на скриншотах. Отмечу, что на картинках выбраны наиболее сильные, с криптографической точки зрения, значения из тех, которые реализованы в программном обеспечении роутера для протокола PPTP. Но именно MS-CHAPv2 и ругают за недостаточную безопасность. Значения параметров MTU и MRU оставлены без изменения — я вообще рекомендую никогда не менять значения этих параметров, за исключением случаев, когда у вас какие-либо проблемы, и вы точно знаете, ну, или кто-то знающий вам подсказал, что изменение параметров вам поможет. С параметрами сервера разобрались, ниже в интерфейсе роутера представлена группа параметров VPN туннеля. Опять же, эти параметры могут отличаться при использовании протокола, отличного от PPTP. Но мы же настраиваем именно соединение по PPTP. Поэтому, для начала, предоставляется возможность определиться, хочется или нет иметь выделенную подсеть для туннеля. Есть три варианта:

- нет (LAN подсеть) — подсеть для туннеля не будет выделяться, подключаемые клиенты просто становятся членами локальной сети и получают точно такие же IP адреса, как и локальные клиенты;

- да — будет выделена отдельная подсеть, и для этой подсети можно будет настроить базовый адрес;

- да, NAT трансляция в LAN — тоже выделяется отдельная подсеть, назначение базового адреса, все дела, но роутер настраивается на трансляцию адресов (NAT).

Для того, чтобы понять разницу между этими вариантами, надо попробовать их установить и посмотреть, что из этого получится. Если честно, я этого не делал, интересно было побыстрей получить работающую сеть. Но могу предположить, что, в зависимости от выбора, будет получен весьма различный результат в плане доступа удаленных клиентов сети к локальным ресурсам, и наоборот. Если подсеть не использовать, локальные и удаленные клиенты полностью равноправны и имеют полный доступ друг к другу, ограниченный лишь локальными настройками на каждом конкретном устройстве. Именно такой режим работы я хотел получить, и, в результате, получил, выбрав соответствующий вариант. В этой группе параметров можно также установить режим ретрансляции широковещательного трафика. На форумах советуют отключать ретрансляцию широковещательного трафика, так как, если режим включен, это ведет к серьезной деградации скорости передачи данных в виртуальной сети. Что касается доступа к ресурсам, можно, например, запретить удаленным клиентам выход в интернет. Но я не собирался никак ограничивать удаленных клиентов — подключаться я собирался собственной персоной, зачем же себя ограничивать?! Ну и завершающая группа параметров сервера называется «Адресация VPN клиентов». Тут надо установить, какие адреса будут выделяться удаленным клиентам при их подключении к виртуальной сети. Надо сказать, что эти параметры зависят от того, что вы настроили раньше, например, от значения параметра «Выделить подсеть для VPN-туннеля». Вид, изображенный на рисунке, получается, если вы отказались от выделенной подсети. Для справки даны локальный адрес VPN сервера и пул адресов, выделенный для локального DHCP — из этого пула назначаются адреса для локальных клиентов, использующих динамическую адресацию. Надо задать пул адресов, из которого будет производиться назначение адреса для удаленных клиентов. Основным условием является то, что эти пулы — для локальных и удаленных клиентов — не должны пересекаться. Как видно, для настройки VPN сервера с использованием протокола PPTP не требуется много времени. Для большинства случаев подойдут предлагаемые настройки по умолчанию. Но очень важно после настройки не забыть нажать кнопку «Применить» Конечно, одних настроек мало. Для того, чтобы можно было к уже настроенному серверу подключиться какому-нибудь внешнему пользователю, необходимо для этого пользователя создать учетную запись на сервере. Тут тоже не должно возникнуть больших проблем. Надо придумать имя и пароль и вбить на соответствующей закладке WEB интерфейса. Статический IP адрес я, по рекомендации, не назначал, а соединение «сеть-сеть» мне просто не на чем проверить (пока), так что поле «LAN подсеть за VPN-клиентом» тоже оставил пустым. И вот тут все настройки сервера для случая с PPTP протоколом заканчиваются. Далее следует возиться с клиентами. Продолжение следует…Используемые источники:

- https://divaden.ru/openvpn-сервер-на-роутере-asus-rt-n56u-b1-padavan/

- https://media.price.ua/chtivo/openvpn-nastroyka-servera-na-routere.html

- http://computers-marginalia.bozdaganian.com/2015/06/pptp-vpn-router-setup.html

Установка OpenVPN в Ubuntu

Установка OpenVPN в Ubuntu

Подробная инструкция по OpenVPN v2.3.8 на Windows server 2008R2

Подробная инструкция по OpenVPN v2.3.8 на Windows server 2008R2

Windows Server версий 2008/2012: инструкция по настройке OpenVPN

Windows Server версий 2008/2012: инструкция по настройке OpenVPN

Как настроить OpenVPN на Windows 10

Как настроить OpenVPN на Windows 10 Настройка PPTP клиент в MikroTik RouterOS

Настройка PPTP клиент в MikroTik RouterOS Как настроить свой VPN

Как настроить свой VPN Настройка VPN-подключения средствами ОС Windows

Настройка VPN-подключения средствами ОС Windows