Содержание

Кроме общественных сетей в последние годы стала приобретать повышенную актуальность проблема ограничения доступа к некоторым ресурсам исходя из географического расположения клиента. Это могут быть как ограничения регионального характера, например, популярный поставщик видеоконтента Netflix, так и блокировки со стороны органов власти, как яркий пример которых «ковровые блокировки» РКН в его борьбе с Телеграм, когда под ограничения попало большое количество совершенно легальных ресурсов.

Исходя из вышесказанного можно сделать вывод, что наличие VPN-сервиса для доступа в интернет в современных условиях — это не роскошь, а насущная необходимость, особенно если ваша деятельность завязана на работу в сети. Да, существуют многочисленные VPN-провайдеры, но их услуги являются платными и снова встает вопрос доверия, особенно если вы используете канал для обмена конфиденциальной или финансовой информацией.

Что нужно для создания собственного VPN-сервиса? Прежде всего потребуется VPS (виртуальный выделенный сервер) расположенный в регионе, из которого возможен неограниченный доступ к требуемым ресурсам. В большинстве случаев можно выбирать Европу или Штаты, но во втором случае задержки будут выше. На наш взгляд, выбирать Штаты имеет смысл, если вам требуется доступ к американским ресурсам, тому же Netflix или покупкам у американских продавцов на Amazon и Ebay.

Для поиска недорогих VPS можно воспользоваться специальными сайтами, такими как Low End Box или бесплатными предложениями от облачных провайдеров. Так у Amazon и Microsoft можно бесплатно получить виртуальную машину на год, а Oracle предлагает две VPS бесплатно и навсегда.

В нашем примере мы будем использовать бесплатный VPS от Oracle с Ubuntu 18.04, но данная инструкция подойдет для любых deb-based систем и с некоторыми поправками для любого другого Linux-дистрибутива.

Настройка сервера OpenVPN

Прежде всего установим OpenVPN и Easy-RSA для управления ключами:

apt install openvpn easy-rsaСкопируем файлы easy-rsa в конфигурационную директорию OpenVPN и создадим символическую ссылку на файл настроек OpenSSL:

cp -r /usr/share/easy-rsa /etc/openvpnln -s /etc/openvpn/easy-rsa/openssl-1.0.0.cnf /etc/openvpn/easy-rsa/openssl.cnfЗатем откроем файл /etc/openvpn/easy-rsa/vars и изменим в нем следующие строки, указав собственные данные для сертификатов, например, так:

export KEY_COUNTRY="US"export KEY_PROVINCE="Wild West"export KEY_CITY="Uncle Tom's Cabins"export KEY_ORG="Uncle Tom"export KEY_EMAIL="tom@example.com"export KEY_OU="Cabin"Сохраним файл и перейдем к созданию собственного центра сертификации (CA). Для этого перейдем в директорию нашего CA и загрузим переменные:

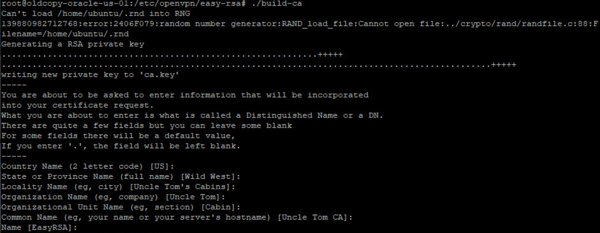

cd /etc/openvpn/easy-rsasource ./varsОчистим любые имеющиеся данные и инициализируем центр сертификации:

./clean-all./build-caВ процессе создания ключей вам будут задаваться вопросы, ответы по умолчанию на которые берутся из файла vars и помещены в квадратных скобках, поэтому можно просто подтверждать их нажатием Enter.

Затем создадим файл параметров Диффи-Хеллмана, который нужен для формирования уникального сеансового ключа и обеспечения режима совершенной прямой секретности:

./build-dhДанная операция, в зависимости от производительности вашего VPS, может занять достаточно много времени.

И, наконец, создадим ключевую пару для сервера:

./build-key-server serverгде server — имя вашего сервера, мы рекомендуем давать осмысленные названия, чтобы потом не пришлось гадать, что именно это за ключевая пара и для чего она нужна.

На этом формирование необходимых ключей и сертификатов закончено, перейдем к настройке OpenVPN, прежде всего создадим директорию для хранения ключей. Можно, конечно, использовать ключи прямо из директории easy-rsa, но лучше отделить CA от остальных служб.

mkdir /etc/openvpn/keysТеперь скопируем туда необходимые серверу ключи и сертификаты:

cd /etc/openvpn/easy-rsa/keyscp ca.crt dh2048.pem server.crt server.key /etc/openvpn/keysРаспакуем и скопируем в директорию /etc/openvpn шаблон серверной конфигурации:

gzip -d /usr/share/doc/openvpn/examples/sample-config-files/server.conf.gzcp /usr/share/doc/openvpn/examples/sample-config-files/server.conf /etc/openvpnОткроем файл /etc/openvpn/server.conf и внесем в него необходимые изменения, в большинстве случаев вам придется раскомментировать нужны строки или убедиться в их наличии. Опции указаны в порядке их следования в файле:

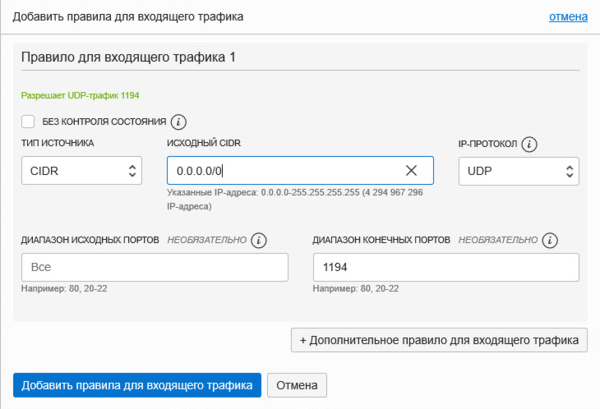

port 1194proto udpdev tunДанные опции указывают порт, протокол и тип туннеля, менять их не следует, однако в ряде случаев может потребоваться использовать протокол tcp, но в силу более высоких накладных расходов этой ситуации желательно избегать.

Затем зададим топологию сети:

topology subnetУкажем пути к ключам и сертификатам, допускаются относительные пути, в этом случае корнем будет считаться директория /etc/openvpn:

ca keys/ca.crtcert keys/server.crtkey keys/server.keydh keys/dh2048.pemЗададим диапазон OpenVPN-сети:

server 10.88.0.0 255.255.255.0И укажем файл для хранения адресов клиентов, которые будут автоматически выдаваться сервером:

ifconfig-pool-persist /var/log/openvpn/ipp.txtАвтоматически сконфигурируем клиентов на доступ в интернет через OpenVPN-подключение:

push "redirect-gateway def1 bypass-dhcp"И передадим им собственные DNS-сервера:

push "dhcp-option DNS 208.67.222.222"push "dhcp-option DNS 208.67.220.220"Укажем параметры проверки активности:

keepalive 10 120Сервер будет проверять клиента каждые 10 секунд и при отсутствии ответа через 120 секунд клиент будет считаться неактивным.

Обязательно закомментируйте строку:

#tls-auth ta.key 0Для сценария доступа в интернет дополнительная TLS-аутентификация будет излишней.

В последних версиях OpenVPN включен механизм автоматического согласования протоколов шифрования между клиентом и сервером, по умолчанию будет выбран шифр AES-256-GCM, но так как вычислительные возможности VPS обычно ограничены и большого смысла шифровать канал доступа в интернет сложными шифрами нет, то отключим соглассование и укажем достаточно простой AES-шифр:

ncp-disablecipher AES-128-CBCТакже в новых версиях доступен новый механизм компрессии, для его включения укажем:

compress lz4-v2push "compress lz4-v2"Данная опция будет автоматически отправлена на клиент, что облегчает его конфигурирование.

Если у вас есть старые версии клиентов (ниже 2.4), то можно использовать простое lzo-сжатие, для этого закомментируйте вышеприведенные строки и добавьте:

comp-lzoЭту опцию также потребуется добавить в конфигурационные файлы клиентов.

В целях безопасности понизим права запущенного сервера:

user nobodygroup nogroupПосле чего проконтролируем наличие опций, отвечающих за правильные права к некоторым ресурсам после их понижения:

persist-keypersist-tunУкажем путь к файлам логов:

status /var/log/openvpn/openvpn-status.loglog /var/log/openvpn/openvpn.logИ укажем его подробность:

verb 3Во время отладки можно поднять уровень логов до 5-6.

Настройка брандмауэра и маршрутизации

Основной задачей нашего сервера является обеспечение выхода в интернет и будет разумно обеспечить минимальный набор правил безопасности, во многом они будут повторять те правила, которые мы использовали для наших роутеров на базе Linux.

Создадим файл правил:

touch /etc/nat и внесем в него следующие строки, обратите внимание на имя сетевого интерфейса вашего VPS, в нашем случае это ens3:

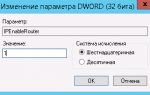

#!/bin/sh# Включаем форвардинг пакетовecho 1 > /proc/sys/net/ipv4/ip_forward# Сбрасываем настройки брандмауэраiptables -Fiptables -Xiptables -t nat -Fiptables -t nat -X# Разрешаем инициированные нами подключения извнеiptables -A INPUT -i ens3 -m state --state ESTABLISHED,RELATED -j ACCEPT# Разрешаем подключения по SSHiptables -A INPUT -i ens3 -p tcp --dport 22 -j ACCEPT# Разрешаем подключения к OpenVPNiptables -A INPUT -i ens3 -p udp --dport 1194 -j ACCEPT#Запрещаем входящие извнеiptables -A INPUT -i ens3 -j DROP# Разрешаем инициированные нами транзитные подключения извнеiptables -A FORWARD -i ens3 -o tun0 -m state --state ESTABLISHED,RELATED -j ACCEPT# Запрещаем транзитный трафик извнеiptables -A FORWARD -i ens3 -o tun0 -j DROP# Включаем маскарадинг для локальной сетиiptables -t nat -A POSTROUTING -o ens3 -s 10.88.0.0/24 -j MASQUERADE

Не забудем сделать файл исполняемым:

chmod +x /etc/natДанный файл требуется запускать после создания туннельного интерфейса tun0, поэтому откроем конфигурационный файл сервера OpenVPN /etc/openvpn/server.conf и в его конце добавим опцию:

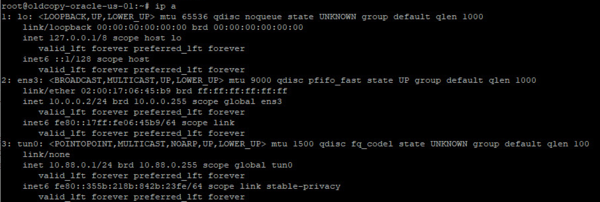

up /etc/natПерезагрузим сервер и убедимся, что OpenVPN сервер автоматически запустился и создал туннельный интерфейс, это можно сделать командой:

ip a

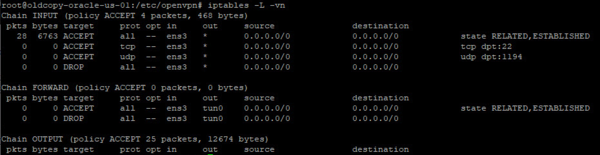

iptables -L -vn

Настройка клиента начинается на сервере с получения ключей и сертификатов клиента, для этого перейдем в директорию центра сертификации и загрузим переменные:

cd /etc/openvpn/easy-rsasource ./varsЗатем создадим ключевую пару клиента командой:

./build-key clientгде client -имя клиента, мы также рекомендуем давать им осмысленные имена.

Теперь скопируем файлы, которые необходимо передать на компьютер клиента в домашнюю директорию и изменим их владельца (по умолчанию владелец — root), чтобы вы смогли их скопировать с помощью любого FTP или SFTP клиента. В нашем случае имя пользователя ubuntu:

cd /etc/openvpn/easy-rsa/keyscp ca.crt client.crt client.key ~cd ~chown ubuntu:ubuntu ca.crt client.crt client.keyПомните, что закрытый ключ клиента client.key является секретным и следует избегать его передачи по открытым каналам связи.

Также не будет лишним сразу скопировать шаблон клиентской конфигурации:

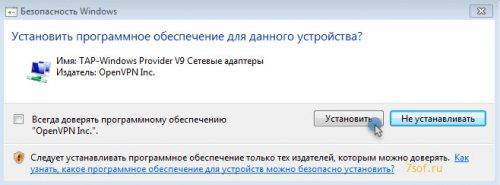

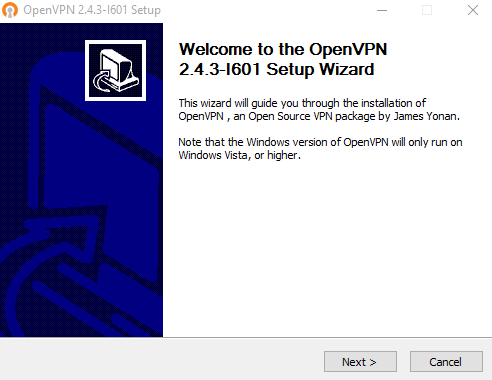

cp /usr/share/doc/openvpn/examples/sample-config-files/client.conf ~/client.ovpnПосле чего скопируйте все эти файлы на клиент и установите на нем OpenVPN, в Windows системах советуем изменить путь установки OpenVPN на более короткий и без пробелов, скажем, C:OpenVPN.

Затем откроем файл client.ovpn, который в Windows системах должен быть расположен в C:OpenVPNconfig, а в Linux в /etc/openvpn, и внесем в него следующие изменения:

clientdev tunproto udpДанные опции задают клиентский режим работы, тип туннеля и используемый протокол UDP.

Затем укажем адрес сервера:

remote 111.222.333.444 1194Следующая опция предписывает клиенту постоянно разрешать имя OpenVPN-сервера, имеет смысл если мы указываем сервер по FQDN-имени, а не IP-адресу.

resolv-retry infiniteДля Linux систем обязательно укажите:

user nobodygroup nogroupВ Windows данные опции следует обязательно закомментировать.

Проконтролируем наличие следующих опций:

persist-keypersist-tunУкажем пути к ключам и сертификатам, для Linux систем подразумеваем их нахождение в /etc/openvpn/keys:

ca keys/ca.crtcert keys/client.crtkey keys/client.keyДля Windows систем предположим их нахождение в C:OpenVPNkeys:

ca C:\OpenVPN\keys\ca.crtcert C:\OpenVPN\keys\client.crtkey C:\OpenVPN\keys\client.keyТакже обязательно закомментируем опцию:

#tls-auth ta.key 1Включим защиту от атак типа «человек посередине»:

remote-cert-tls serverИ укажем используемый шифр, он должен совпадать с указанным на сервере:

cipher AES-128-CBCОстальные опции можно оставить без изменений. Сохраним файл и запустим OpenVPN-клиент.

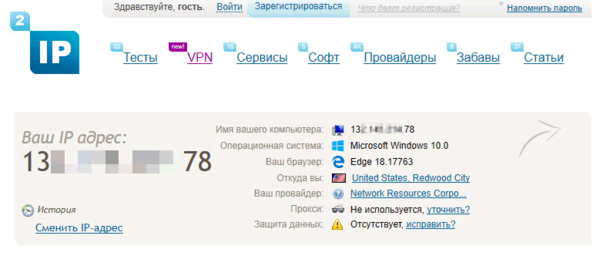

Убедиться, что вы выходите в интернет через VPN-канал можно при помощи любого сервиса, показывающего ваш IP-адрес, например, 2ip.ru:

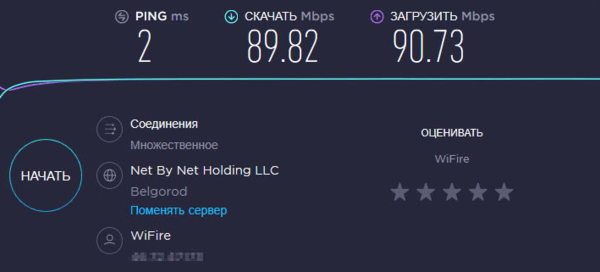

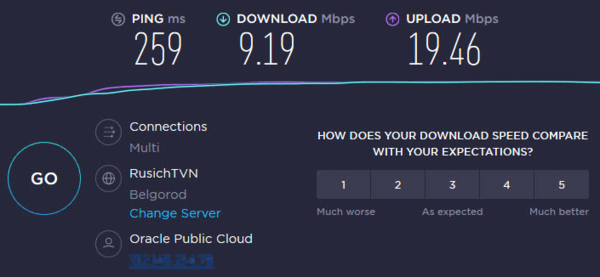

Самое время провести замер скорости доступа, мы будем использовать для этого популярный сервис SpeedTest. Первый замер без VPN:

Напоследок затронем еще один момент. Мы настроили сервер таким образом, что он автоматически конфигурирует клиента на доступ в интернет через OpenVPN-подключение, но бывают случаи, когда это не нужно. Допустим вы хотите пустить через VPN только некоторые ресурсы, а остальной доступ должен осуществляться через локального провайдера. В таком случае добавьте в конфигурационный файл клиента опцию:

route-nopullПосле чего клиент будет игнорировать передаваемые с сервера опции маршрутизации и DHCP-опции, такие как DNS-сервера и т.п.

В последнее время популярности набирает клиент OpenVPN. После подключения к бесплатным VPN серверам в пользователей появляется возможность использования Интернета без ограничений. Все VPN программы и сервисы позволяют с лёгкостью открывать заблокированные сайты. OpenVPN является одним из самых безопасных VPN-протоколов, доступных на сегодняшний день.

Эта статья собственно и расскажет, как пользоваться OpenVPN GUI. Будем настраивать подключение OpenVPN на примере операционной системы Windows 10. Большинство поставщиков VPN-услуг и экспертов по безопасности действительно рекомендуют OpenVPN. Благодаря открытому исходному коду любой пользователь может его проверить или улучшить.

Как настроить OpenVPN на Windows 10

Как работает OpenVPN

Протокол OpenVPN отвечает за поддержание коммуникации между клиентом и сервером. Как правило, он используется для создания защищённого туннеля между VPN-клиентом и сервером.

Для шифрования и аутентификации OpenVPN использует библиотеку OpenSSL. Кроме того, для передачи данных OpenVPN могут использоваться протоколы UDP или TCP.

- TCP требует отклика от клиента, которому доставлен пакет данных, подтверждения доставки, и для этого ему необходимо установленное заранее соединение. Протокол TCP исключает потери данных, дублирование и перемешивание пакетов, задержки.

- UDP всё это допускает, и соединение для работы ему не требуется. Протокол UDP доставляет пакеты данных гораздо быстрее, потому лучше подходит для приложений, которые рассчитаны на широкую пропускную способность и быстрый обмен.

Как установить OpenVPN

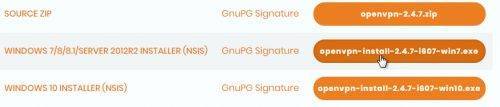

На официальном сайте производителя выберите версию программы для своей операционной системы. Существуют клиенты под все популярные операционные системы: Windows, Linux, MacOS, Android, iOS. Если же Вы загружали установщик с официального сайта, тогда проблем с установкой не возникнет. Запустите установочный файл и следуйте шагам мастера установки.

Как подключиться OpenVPN

Перед подключением нужно выбрать бесплатный VPN сервер, загрузив на компьютер файл конфигурации определённого сервера. Его стоит выбирать исходя из расположения, качества линии, пропускной способности и пинга.

Много разных сайтов содержат бесплатные сервера ретрансляции. Рекомендуем перейти на сайт vpngate.net и выбрать подходящий сервер загрузив файл конфигурации для OpenVPN.

Теперь запустите программу OpenVPN GUI от имени администратора в Windows 10. В противоположном случае просто не удастся подключиться к выбранному серверу.

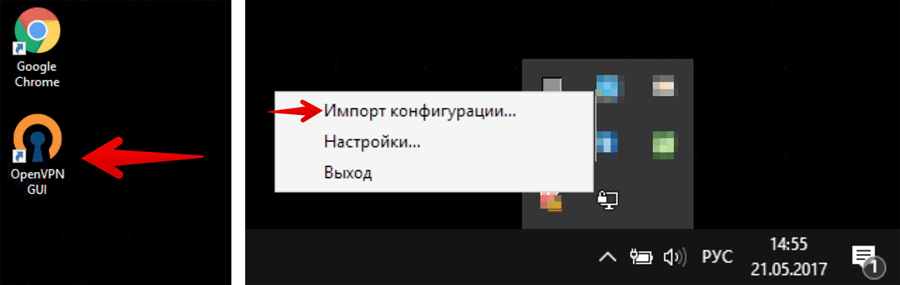

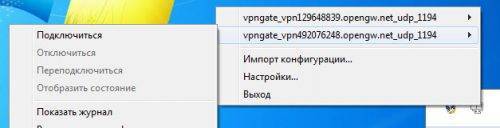

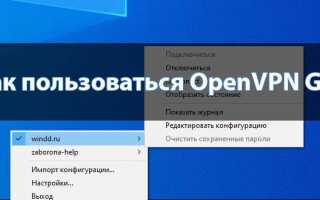

- На панели задач в контекстном меню OpenVPN выберите Импорт конфигурации… В открывшемся окне проводника укажите расположение ранее загруженной конфигурации.

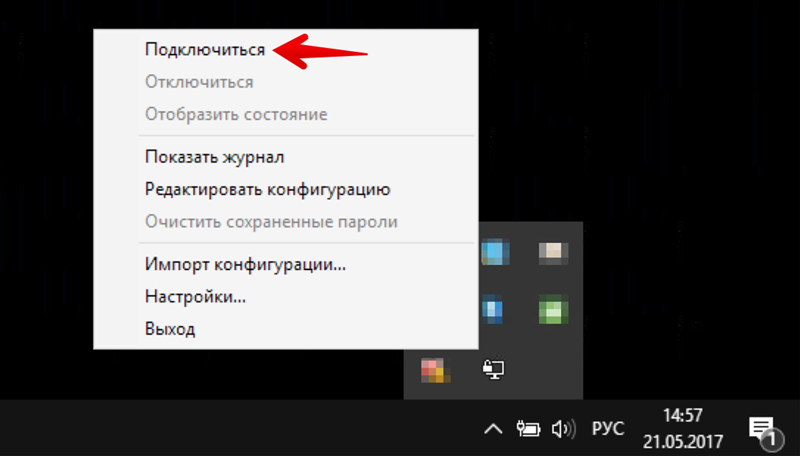

- После импорта можно смело выбирать пункт Подключиться. При необходимости можно импортировать несколько конфигураций. В таком случае подключений будет два или три.

Рекомендуем импортировать несколько разных конфигураций, после чего перейти к их тестированию. Для тестирования можно воспользоваться сервисами проверки скорости Интернета на компьютере Windows 10.

Если же перейти в расположение: C: Пользователи Имя_пользователя OpenVPN config, то можно увидеть, и при необходимости удалить, папки с ранее добавленными конфигурациями.

После подключения к определённому серверу весь трафик пользователя будет проходить через VPN. Таким образом, можно будет играть в игры или посещать сайты, заблокированные в регионе. Скорость — далеко не его сильная сторона, но если у Вас скоростной Интернет, то скорость будет приемлемой. Как правило, скорость интернета падает из-за сильного уровня шифрования в OpenVPN.

Заключение

При необходимости для работы сами используем OpenVPN. На данный момент OpenVPN считается лучшим VPN-протоколом. На практике все наши высказывания подтверждаются. После первого использования, даже бесплатных серверов, сложно использовать другие VPN-клиенты. В принципе и без дополнительного программного обеспечения можно настроить VPN соединение на Windows 10.

Для работы ОпенВПН нужно будет импортировать специальные конфигурационные файлы. Их можно скачать бесплатно или создать свой собственный vpn сервер.

- Бесплатные — эти файлы доступны в свободном доступе. Большой минус их в том, что ими пользуются много людей. Поэтому их скорость, долговечность и безопасность желает ждать лучшего. Плюс в том, что они бесплатны и вы можете без труда выбрать любую страну.

- Собственный сервер VPN. Вы покупаете свой собственный виртуальный сервер и создаёте на нём свой VPN. Никто кроме Вас не имеет к нему доступа (если вы сами не создадите клиентов). Здесь и скорость хорошая и работает пока вы сами его не удалите. Как создать свой собственный VPN сервер вы можете прочитать здесь.

Содержание

Где бесплатно скачать OpenVPN Config file

Скачать бесплатные файлы конфигурации можно здесь. Обратите внимание, что нужно выбирать сервер, где есть «OpenVPN Config file». Так же стоит обратить внимание на скорость и отдалённость сервера. Чем ближе находиться сервер, тем быстрее будет работать VPN. Для скачивания нажимаем на ссылку «OpenVPN Config file»

На следующей странице нажимаем на первую надпись, которая даст файл конфигурации для UDP протокола или можно взять классический TCP.

Установка и настройка на Windows

Скачивание и установка

Для начало нужно скачать и установить программу OpenVPN. Скачивать лучше с официального сайта: Скачать OpenVPN

Подключение

Файл с конфигурациями нужно положить в папку программы OpenVPN, сделать этом можно двумя способами:

- Скопировать файл вручную в папку: C:UsersUserOpenVPNconfig (по умолчанию)

- Нажать в трее на иконку с программой правой кнопкой мышки и выбрать меню «Импорт конфигурации», далее указать файл через проводник.

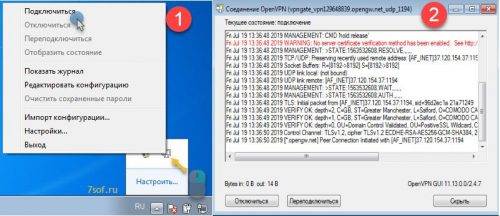

Программа полностью готова к работе. Теперь еще раз кликаем правой кнопкой мыши в трее по значку и выбираем пункт «Подключиться». После этого вылезет меню с «непонятными» строчками — это означает, что программа подключается к выбранному серверу.

После успешного подключения появится информация о том, что подключение прошло успешно, а иконка программы в трее приобретет зеленый цвет

Частые вопросы

Можно ли использовать сразу несколько «прокси файлов»?

Можно скачивать и импортировать несколько конфигурационных файлов. Тогда при подключении появится возможность подключиться к тому VPN, который вам нужен.

Ошибка во время подключения OpenVPN.

Если в процессе подключения мы получили ошибку, то нужно попробовать подключиться еще раз. Если на второй попытке произошла та же ошибка, то скорее всего прокси не рабочий. Нужно скачать новый файл конфигурации, после чего заново подключиться.

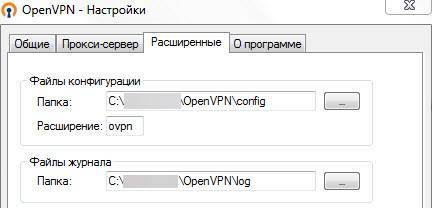

Как удалить конфиг файлы из OpenVPN клиента

Бывает такое, что при использовании разных конфиг файлов, их очень много накапливается. Получается длинный список, в котором можно легко запутаться. Для того чтобы удалить старые, не нужные файлы, перейдите в Настройки ⇒ Расширенные. Здесь вы увидите путь к папке, где хранятся файлы конфигурации. Перейдите в неё и удалите всё ненужное.

Подключение VPN на iPhone (ios)

Нужно скачать и установить клиент «OpenVPN», скачать его можно здесь: скачать OpenVPN для ios

Установив клиент, нужно в него перенести файл настроек. Сделать это можно несколькими способами:

- С помощью мессенджеров (viber, wathsapp, telegram). Просто отправьте себе на телефон сообщение, в котором прикрепите файл с настройками.

- Подключить телефон к компьютеру и перекинуть файл с настройками.

Первый способ.

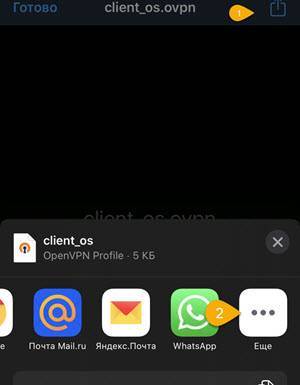

Вы отправляет файл на телефон и открываете его. Затем в правом верхнем углу нажимаете иконку и листая в право нажимаете «ещё»

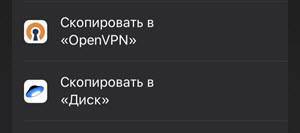

Затем нажимаем скопировать в «OpenVPN»

Второй способ

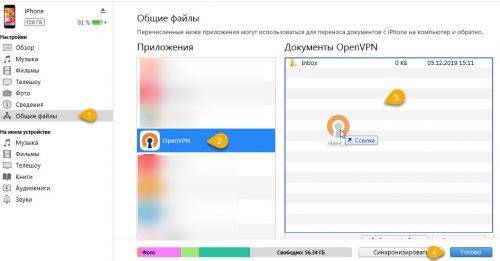

Подключаем iPhone к компьютеру или ноутбуку с помощью usb кабеля. Запускаем программу iTunes. Выбираем пункт «Общие файлы». В списке приложения нажимаем на OpenVPN. Перетаскиваем файл в окно «Документы OpenVPN». Нажимаем внизу кнопку «Готово».

Активируем настройки

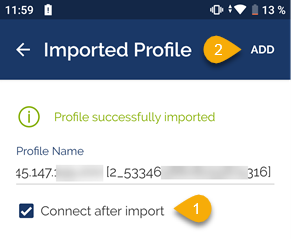

После импорта настроек, на телефоне заходим в приложение OpenVPN, выбираем «Import Profile» и затем «FILE». Для добавления нажимаем «ADD»

Отмечаем галочкой «Connect after import» и в правом верхнем углу нажимаем «ADD»

Появится надпись: «OpenVPN» запраживает разрешение на добавление конфигураций VPN. Нажимаем «Разрешить». После этого вы автоматически подключитесь к VPN

Для подключения или отключения VPN нужно в приложении нажимать кнопку.

Подключение VPN на android

Нужно скачать и установить клиент «OpenVPN», скачать его можно здесь: скачать OpenVPN для android

Установив клиент, нужно в него перенести файл настроек. Сделать это можно несколькими способами:

- С помощью мессенджеров (viber, wathsapp, telegram). Просто отправьте себе на телефон сообщение, в котором прикрепите файл с настройками.

- Подключить телефон к компьютеру и перекинуть файл с настройками.

Первый способ.

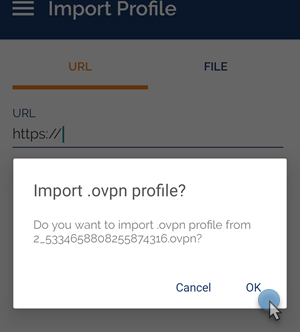

Вы отправляет на телефон сообщение с файлом настроек. Затем в мессенджере нажимаете на этот файл, и он должен открыться в клиенте OpenVPN. Появится окно с вопросом: Import .ovpn profile? Нажимаем «OK».

Второй способ

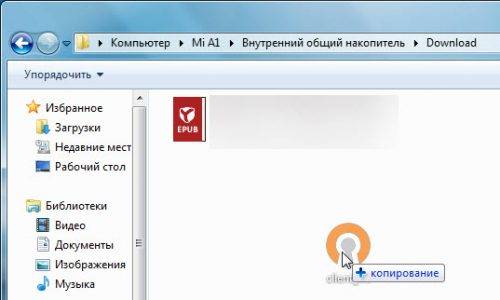

Подключаете android устройство к компьютеру или ноутбуку с помощью usb кабеля. Копируете в телефон файл с настройками. Папку можно выбрать любую (например, «Download»).

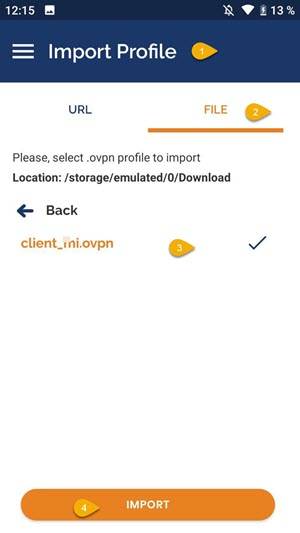

На телефоне запускаем приложение «OpenVPN». Выбираем раздел «Import Profile» и нажимаем на «FILE» Переходим в папку, куда скопировали настройки (в примере «Download»), выбираем наш файл и нажимаем «IMPORT»

Активация настроек

Когда вы скопируете настройки, нужно нажать «ADD». Далее отметить галочкой «Connect after import» и в правом верхнем углу нажимаем «ADD»

После этого вы автоматически подключитесь к VPN

Для подключения или отключения VPN нужно в приложении нажимать кнопку.

Установка и настройка OpenVPN клиент на Linux

В этом примере мы разберём установку и настройку на Kali Linux. Для начало нужно выполнить команды обновления:

1 |

apt-get update |

apt-get update

1 |

apt-get upgrade |

apt-get upgrade

После всех обновлений переходим к установки клиента. В консоли по порядку вводим следующие команды:

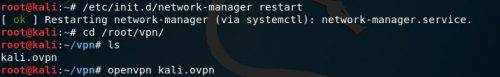

apt-get install network-manager-openvpn-gnomeapt-get install network-manager-pptpapt-get install network-manager-pptp-gnomeapt-get install network-manager-strongswanapt-get install network-manager-vpncapt-get install network-manager-vpnc-gnome/etc/init.d/network-manager restart — эта команда сделает рестарт менеджера сети.

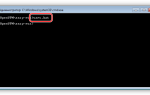

Файл конфигурации с расширением .ovpn помещаем в удобное для вас место. Для примера я создал папку «vpn» и туда поместил файл. В терминале переходим в папку с файлом

cd /root/vpn/

Командой ls можно проверить есть ли там наш файл. Если всё в порядке, то запускаем клиент openvpn с нашими настройками:

openvpn kali.ovpn — где kali.ovpn мой файл с настройками

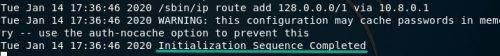

После этого дожидаемся подключения. Если потребуется имя пользователя(login) и пароль(password) вводим те данные, которые показаны на сайте, где вы брали настройки.

Если всё хорошо, то увидим надпись «Initialization Sequence Completed». Консоль не закрываем, пока работает vpn она должна быть открыта.

Если бесконечно идет подключение проблема скорее всего в сервере, попробуйте использовать другой файл конфигураций VPN.

Используемые источники:

- https://interface31.ru/tech_it/2019/10/nastroyka-openvpn-servera-dlya-dostupa-v-internet.html

- https://windd.ru/kak-polzovatsya-openvpn-gui/

- https://7sof.ru/programmi/kak-ustanovit-i-nastroit-openvpn.html

Установка OpenVPN в Ubuntu

Установка OpenVPN в Ubuntu Windows Server версий 2008/2012: инструкция по настройке OpenVPN

Windows Server версий 2008/2012: инструкция по настройке OpenVPN Как настроить OpenVPN на Windows 10

Как настроить OpenVPN на Windows 10

Настройка PPTP клиент в MikroTik RouterOS

Настройка PPTP клиент в MikroTik RouterOS Настройка SSTP Сервера и клиента

Настройка SSTP Сервера и клиента Настройка L2TP IPSEC на Mikrotik

Настройка L2TP IPSEC на Mikrotik OpenVPN на Android: прозрачное переключение между WiFi и «Мобильными данными» без разрыва соединений

OpenVPN на Android: прозрачное переключение между WiFi и «Мобильными данными» без разрыва соединений