Содержание

- 1 1. Удалённый помощник (Microsoft Remote Assistance)

- 2 2. Удалённый рабочий стол (Microsoft Remote Desktop)

- 3 3. Удалённый рабочий стол Chrome (Chrome Remote Desktop)

- 4 4. TeamViewer

- 5 5. Общий экран (Screen Sharing)

- 6 Читайте также

- 7 1. Решение проблемы динамического ip-адреса

- 8 2. Привязка к роутеру динамического DNS

- 9 3. Открываем доступ к серверу из интернета

- 10 Заключение

- 11 Расскажите, а как вы защищаете свои удаленные серверы?

Перечисленные программы позволяют контролировать ПК с других компьютеров или мобильных устройств через интернет. Получив доступ к удалённому устройству, вы сможете управлять им, как будто оно находится рядом: менять настройки, запускать установленные приложения, просматривать, редактировать и копировать файлы.

В статье вы увидите такие термины, как «клиент» и «сервер».

Клиент — это любое устройство (ПК, планшет или смартфон), а сервер — удалённый компьютер, к которому оно подключается.

1. Удалённый помощник (Microsoft Remote Assistance)

- К каким платформам можно подключаться: Windows.

- С каких платформ возможно подключение: Windows.

«Удалённый помощник» — встроенная в Windows утилита, благодаря которой можно быстро подключать компьютеры друг к другу без сторонних программ. Этот способ не позволяет обмениваться файлами. Но к вашим услугам полный доступ к удалённому компьютеру, возможность совместной работы с другим пользователем и текстовый чат.

Инструкция для сервера

- Запустите утилиту. Для этого наберите в поиске по системе «Удалённый помощник». Если у вас Windows 10, ищите по запросу MsrA. Кликните правой кнопкой мыши по найденному элементу и выберите «Запуск от имени администратора».

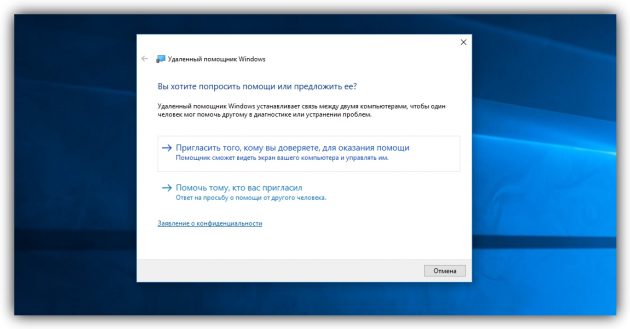

- В открывшемся окне щёлкните «Пригласить того, кому вы доверяете, для оказания помощи». Если система сообщит, что компьютер не настроен, нажмите «Исправить» и следуйте подсказкам. Возможно, после изменения настроек придётся перезапустить утилиту.

- Когда помощник предложит выбрать способ приглашения, кликните «Сохранить приглашение как файл». Затем введите его название, папку хранения и подтвердите создание файла.

- Когда файл появится в указанном месте, на экране отобразится окно с паролем. Скопируйте пароль и отправьте его вместе с файлом клиенту по почте или любым другим способом.

- Дождитесь запроса на подключение от клиента и одобрите его.

Инструкция для клиента

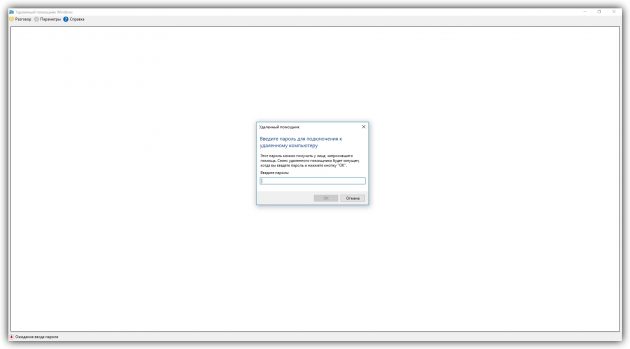

- Откройте файл, созданный сервером, и введите полученный пароль. После этого вы увидите экран удалённого компьютера и сможете наблюдать за ним в специальном окне.

- Чтобы управлять файлами и программами чужого компьютера, как будто вы находитесь рядом с ним, кликните в верхнем меню «Запросить управление» и дождитесь ответа от сервера.

Файл и пароль являются одноразовыми, для следующего сеанса они уже не подойдут.

2. Удалённый рабочий стол (Microsoft Remote Desktop)

- К каким платформам можно подключаться: Windows (только в редакциях Professional, Enterprise и Ultimate).

- С каких платформ возможно подключение: Windows, macOS, Android и iOS.

Это средство представляет собой ещё одну встроенную в Windows программу, предназначенную для удалённых подключений. От предыдущей она отличается прежде всего тем, что выступающий сервером компьютер нельзя использовать во время подключения. Его экран автоматически блокируется до конца сеанса.

Зато клиентом может быть Mac и даже мобильные устройства. Кроме того, подключённый пользователь может копировать файлы с удалённого компьютера через общий буфер обмена.

Чтобы использовать «Удалённый рабочий стол», нужно правильно настроить сервер. Это займёт у вас некоторое время. Но если не хотите разбираться в IP-адресах и сетевых портах, можете использовать другие программы из этой статьи. Они гораздо проще.

Инструкция для сервера

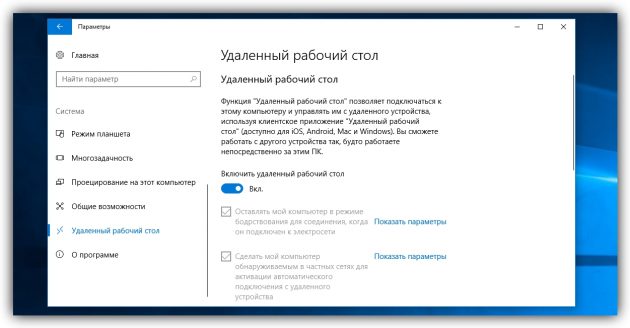

- Включите функцию «Удалённый рабочий стол». В Windows 10 это можно сделать в разделе «Параметры» → «Система» → «Удалённый рабочий стол». В старых версиях ОС эта настройках может находиться в другом месте.

- Узнайте свои локальный и публичный IP-адреса, к примеру, с помощью сервиса 2IP. Если устройством-клиентом управляет другой человек, сообщите ему публичный IP, а также логин и пароль от своей учётной записи Windows.

- Настройте на роутере перенаправление портов (проброс портов или port forwarding). Эта функция открывает доступ к вашему компьютеру для других устройств через интернет. Процесс настройки на разных роутерах отличается, инструкцию для своей модели вы можете найти на сайте производителя.

В общих чертах действия сводятся к следующему. Вы заходите в специальный раздел настроек роутера и создаёте виртуальный сервер, прописывая в его параметрах локальный IP-адрес и порт 3389.

Открытие доступа к компьютеру через перенаправление портов создаёт новые лазейки для сетевых атак. Если боитесь вмешательства злоумышленников, ещё раз подумайте, стоит ли использовать именно этот способ.

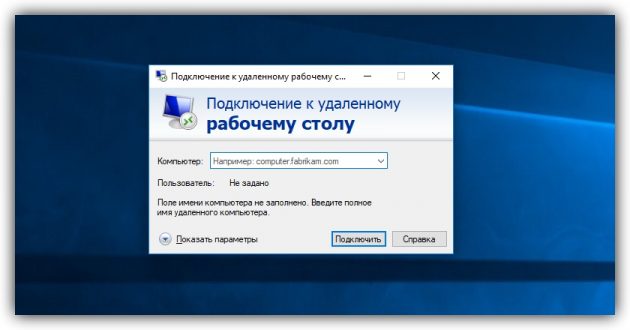

Инструкция для клиента

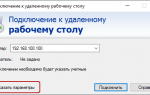

- Наберите в поиске по системе «Подключение к удалённому рабочему столу» и запустите найденную утилиту. Или нажмите клавиши Win+R, введите команду

mstscи нажмите Enter. - В открывшемся окне введите публичный IP-адрес компьютера, который выступает сервером. Затем укажите логин и пароль от его учётной записи Windows.

После этого вы получите полный контроль над рабочим столом удалённого компьютера.

Microsoft Remote Desktop Разработчик: Microsoft Corporation Цена: Бесплатно

3. Удалённый рабочий стол Chrome (Chrome Remote Desktop)

- К каким платформам можно подключаться: Windows, macOS, Linux.

- С каких платформ возможно подключение: Windows, macOS, Linux, Android, iOS.

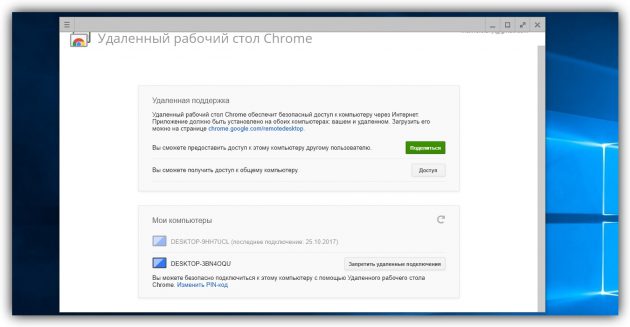

«Удалённый рабочий стол Chrome» — очень простая кросс-платформенная программа для организации удалённого доступа. Её десктопная версия представляет собой приложение для Google Chrome, которое позволяет управлять всей системой без лишних настроек. Но обмениваться файлами между устройствами с её помощью нельзя.

В десктопной версии «Удалённый рабочий стол Chrome» отображаются два раздела меню: «Удалённая поддержка» и «Мои компьютеры». Первый служит для установки подключения между устройствами, не связанными общим аккаунтом Google. Второй позволяет соединять ваши личные устройства, привязанные к одному аккаунту.

Чтобы выполнить подключение, достаточно сгенерировать на стороне сервера код и ввести его на стороне клиента (в настольной или мобильной версии программы).

Мобильное приложение «Удалённый рабочий стол Chrome» предоставляет удалённый доступ к компьютеру. При этом подключаться в обратную сторону — с компьютера к мобильному устройству — нельзя. В то же время десктопная версия может сделать компьютер как клиентом, так и сервером.

Удаленный рабочий стол Chrome Разработчик: Скачать » Цена: 0 Удаленный рабочий стол Chrome Разработчик: Google LLC Цена: Бесплатно

4. TeamViewer

- К каким платформам можно подключаться: Windows, macOS, Linux, Android, iOS.

- С каких платформ возможно подключение: Windows, macOS, Linux, Android, iOS.

TeamViewer можно назвать одной из самых известных программ для создания удалённых подключений. Своей популярностью она обязана поддержке множества платформ, простоте использования и количеству функций. Среди прочего программа позволяет записывать сеансы на видео, общаться участникам в голосовом и текстовом чатах и открывать удалённый доступ только к выбранным приложениям.

Чтобы подключить два устройства, нужно сгенерировать на сервере ID и пароль и ввести их на стороне клиента. У TeamViewer очень дружелюбный интерфейс с обилием подсказок, поэтому освоить её очень легко.

Вы можете установить полноценную версию программы либо использовать её портативный вариант QuickSupport. Последний не нуждается в установке, но поддерживает не все возможности TeamViewer. Кроме того, список доступных функций программы меняется в зависимости от используемых платформ.

TeamViewer-удалённый доступ Разработчик: TeamViewer Цена: Бесплатно

Загрузить TeamViewer или QuickSupport для Windows, Linux и macOS →

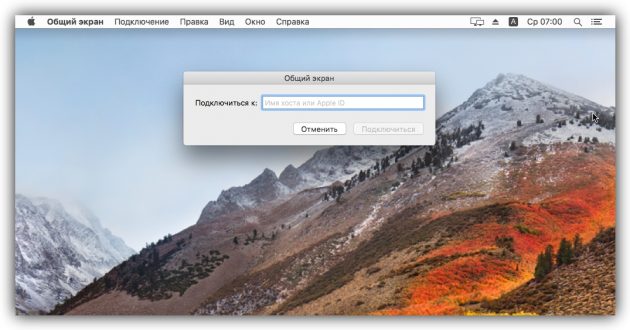

5. Общий экран (Screen Sharing)

- К каким платформам можно подключаться: macOS.

- С каких платформ возможно подключение: macOS.

Пожалуй, простейший способ установить удалённое подключение между двумя компьютерами Mac — с помощью стандартного macOS-приложения «Общий экран». Сторонние утилиты для этого вам не понадобятся.

Чтобы подключиться к удалённому компьютеру, нужно найти в поиске Spotlight «Общий экран» и запустить эту программу. В появившемся окошке следует набрать Apple ID удалённого компьютера или имя его пользователя, если оно есть в списке контактов на текущем Mac. После этого остаётся только отправить запрос на подключение.

Получив запрос, пользователь на стороне сервера может разрешить полное управление своим компьютером и его содержимым или только пассивное наблюдение.

Читайте также

Имеем: внутри небольшой корпоративной сети находится Windows 2003 Server с 1C: Бухгалтерией.Задача: настроить подключение к данному серверу из интернета чтобы бухгалтеры из любой точки мира, где есть интернет, могли с ним работать. Так как толкового материала по данному вопросу мало и приходилось многие нюансы «нагугливать» по крохам и был написан данный пост.

1. Решение проблемы динамического ip-адреса

Так как провайдеры в большинстве случаев предоставляют статический ip-адрес за отдельные деньги, у данной проблемы есть несколько решений:

- Доплачивать провайдеру за предоставление статического ip-адреса. Данный способ самый надёжный так как мы не зависим ни от каких сторонних сервисов (см. следующий пункт).

- Динамический DNS (Dynamic DNS, Static DNS for Your Dynamic IP) — при помощи данного сервиса назначаем нашему устройству с динамическим ip-адресом (в данном случае роутеру) постоянное доменное имя.

- Узнавать каким-либо образом действующий в данный момент ip-адрес. Проблематичность данного способа зависит от того, на сколько сложно его узнать и как часто он меняется.

Для себя мы выбрали второй способ — с динамическим DNS. Благо сервисов, которые бесплатно предоставляют такую услугу пока что достаточно:

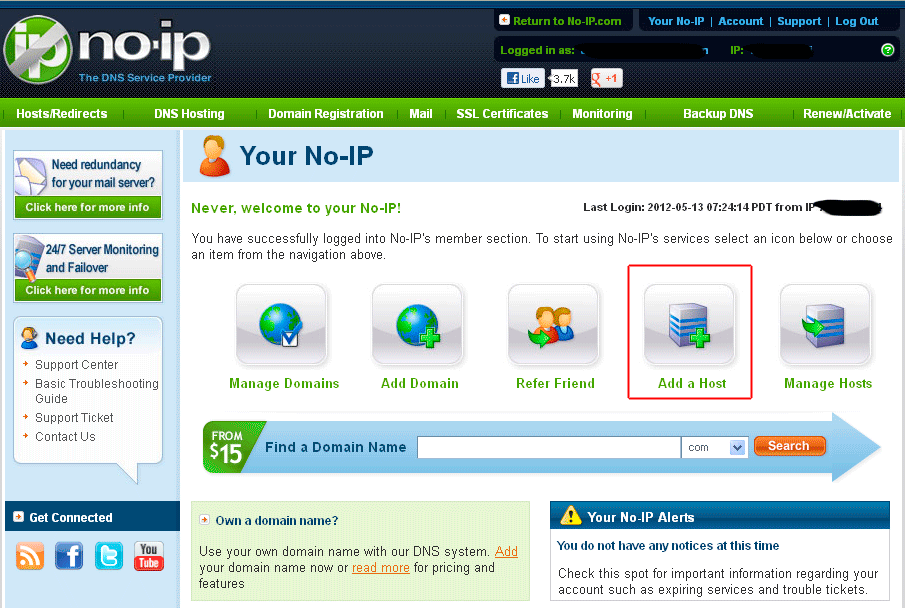

1. Регистрируемся на сайте no-ip.com и нажимаем кнопку «Добавить устройство» (Add a Host)

2. Придумываем имя, выбираем бесплатный домен и нажимаем кнопку «Создать домен» (Create Host)

2. Привязка к роутеру динамического DNS

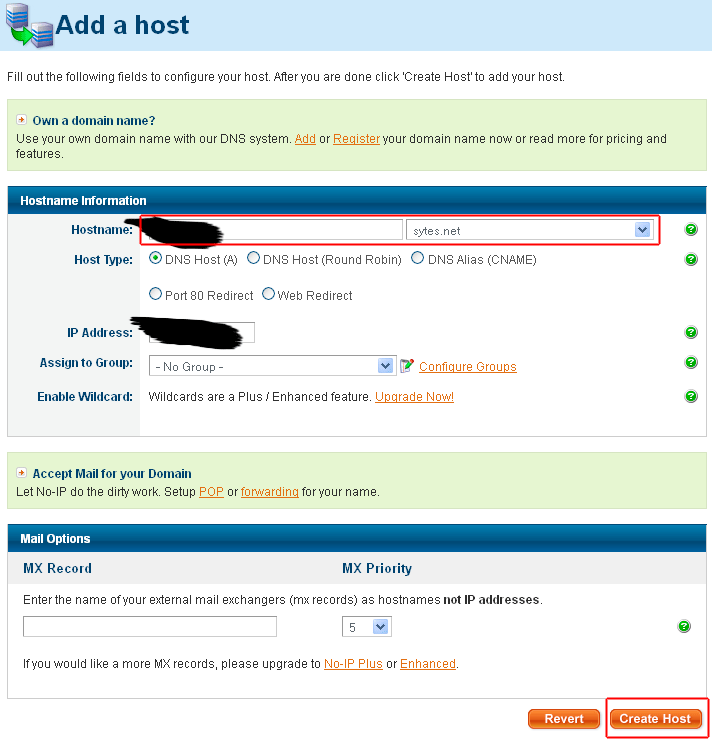

Нам повезло, наш роутер D-Link DIR-615 имеет встроенную поддержку динамического DNS. Идём на соответствующую страницу «Tools» -» DYNAMIC DNS».

Настраиваем привязку динамического DNS к роутеру D-link DIR-615

Enable dynamic DNS — ставим галочку

Server address — адрес сервера, предоставившего динамический ДНС (в нашем случае это «dynupdate.no-ip.com» )

Host Name — доменное имя, которое мы себе выбрали

Username or Key — имя пользователя, которое мы себе выбрали при регистрации на сайте No-IP.com

Password or Key — пароль, который мы себе выбрали при регистрации на сайте No-IP.com

Verify Password or Key — повторить пароль

Timeout — оставляем как есть (576)

Через 15-20 минут после регистрации Status изменится на Connected, что обозначает, что привязка прошла успешно!

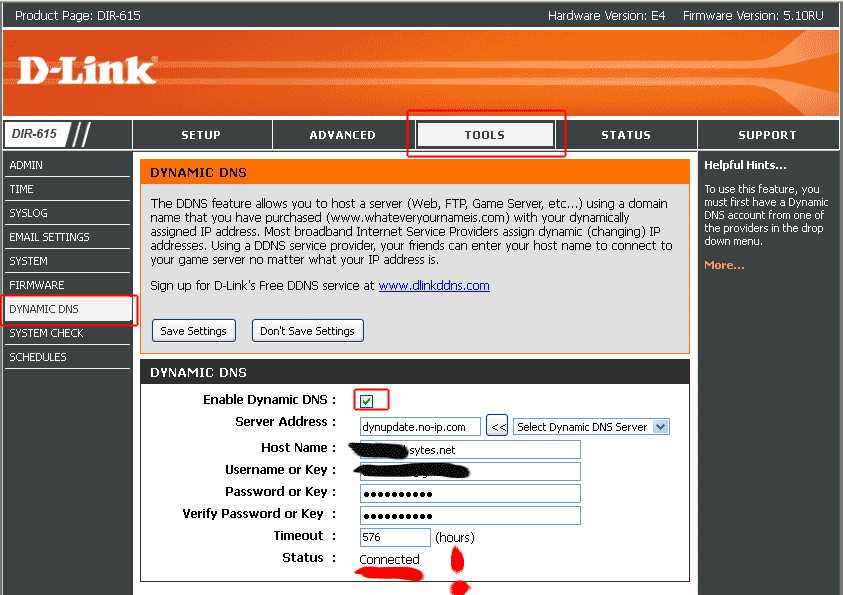

Настраиваем привязку динамического DNS к роутеру TP-LINK: Выбираем из списка наш сервис-провайдер (No-IP), вводим имя пользователя, пароль и доменное имя, полученные при его регистрации

3. Открываем доступ к серверу из интернета

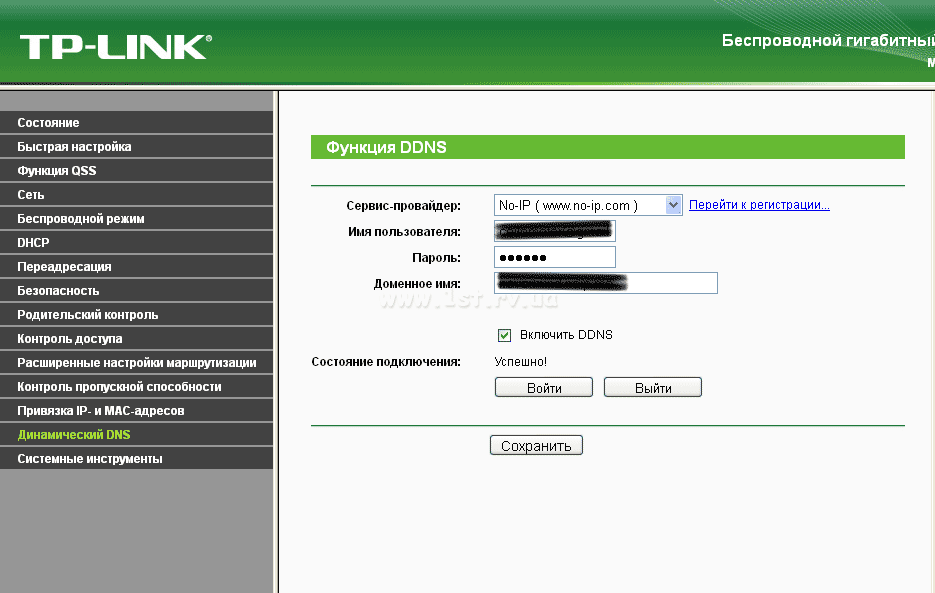

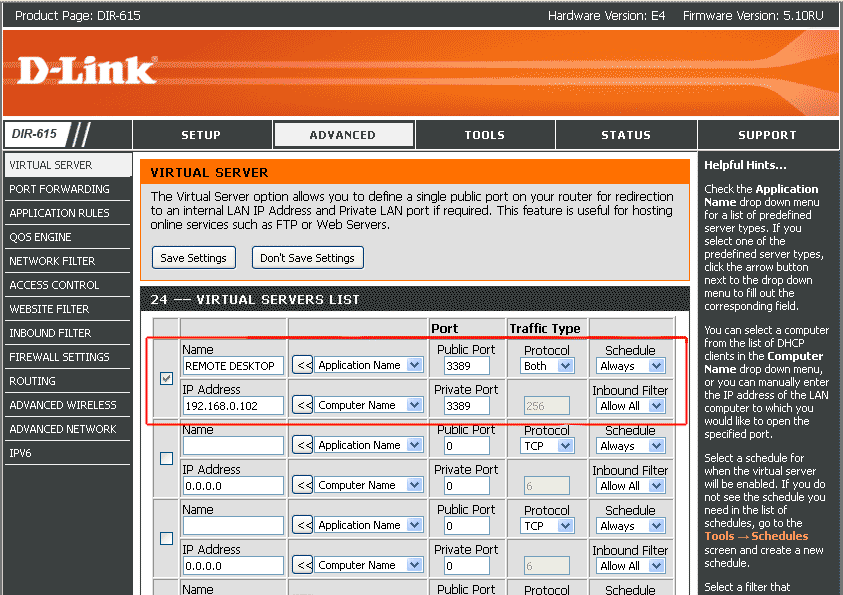

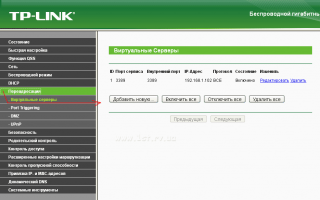

Теперь нам необходимо перенаправить подключающихся к серверу людей от роутера к самому серверу. Для этого необходимо на роутер осуществить переадресацию 3389 порта (именно он используется для RDP-подключений) на сервер. Заходим на роутере «ADVANCED» — «Virtual Server»:

При помощи Виртуального сервера перенаправляем нужный нам порт на наш сервер

Name — любое

Public Port — 3389

Protocol — Both (оба)

Schedule — Always (всегда)

IP Address — 192.168.0.102 (ip-адрес сервера терминалов в сети)

Private Port — 3389

Inbound Filter — Allow All (разрешить всё)

Важно ! Для успешного применения данной операции необходимо ПЕРЕЗАГРУЖАТЬ роутер. Простое нажатие кнопки «Save Settings» результата не даёт.

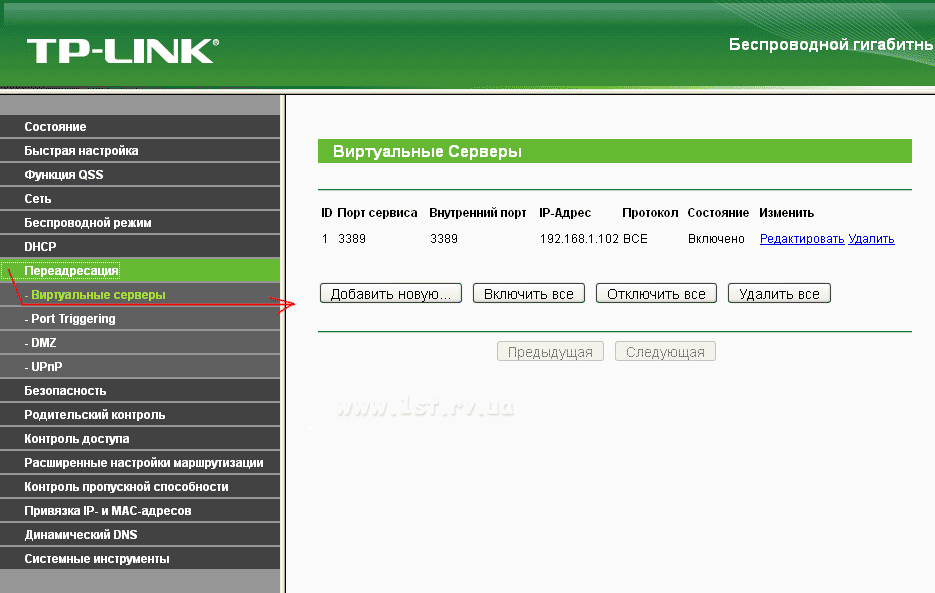

То же самое для роутеров TP-LINK: Переадресация — Виртуальные серверы — Добавить новую…

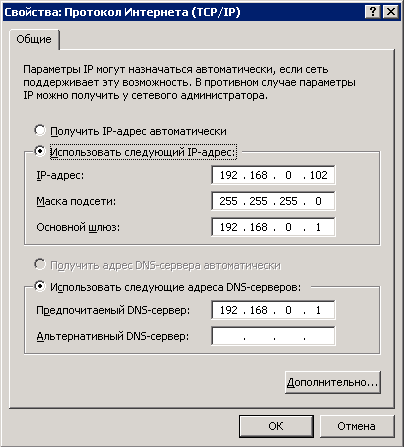

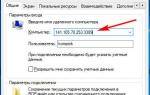

Желательно прописать на сервере собственные настройки ip-адреса чтобы при следующей перезагрузке он не изменился и переадресация порта не «ушла в пустоту»:

Заключение

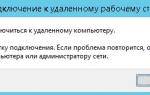

Если всё сделано правильно, то попытка подключения у удалённому рабочему столу из любой точки мира:

завершится успешно:

P.S.

Полезная ссылка: как установить и настроить связку Windows 2003 Server + Сервер терминалов + 1C Предприятие 7.7. Если же у Вас повышенные требования к стабильности и безопасности работы, круглосуточной поддержке техническими специалистами, Вы можете заказать размещение серверов в датацентре. В таком случае многие из вышеперечисленных вопросов отпадут сами собой.

2012-05-16

Тема безопасности сервера Windows не раз поднималась, в том числе и в этом блоге. Тем не менее мне хотелось бы еще раз освежить в памяти старые методы защиты и рассказать о малоизвестных новых. Разумеется, будем использовать по максимуму встроенные средства.

Итак, предположим, что у нас есть небольшая компания, которая арендует терминальный сервер в удаленном дата-центре.

При проектировании любой защиты следует начинать с модели угроз — от кого или чего, собственно, будем защищаться. В нашей типовой конфигурации я буду строить оборону от внешних злобных хакеров, от некомпетентных (а может, и немного злонамеренных) пользователей. Начнем с внешнего периметра обороны — фаервола.

Во времена Windows 2003 встроенный фаервол представлял собой жалкое зрелище, и в случае невозможности применения сторонних средств приходилось использовать IPSec. Пример такой настройки разобран, например, в материале Secure Windows Servers using IPSec Firewall.

Сейчас, с появлением WFP (Windows Filtering Platform) дела стали получше. В принципе, с этим фаерволом так или иначе сталкивался, наверное, каждый системный администратор Windows, поэтому настройка удаленного доступа к серверу только с определенных IP не должна вызывать затруднений. Я обращу внимание на некоторые «фишки», которые используются редко.

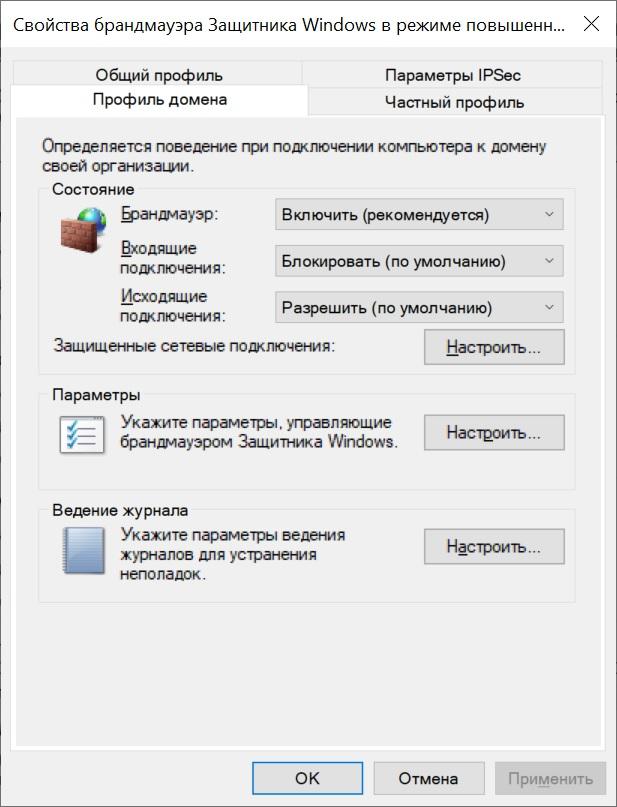

По умолчанию фаервол блокирует все входящие соединения, кроме явно разрешенных, но исходящие разрешает все, кроме явно запрещенных. Политику эту можно изменить, открыв управление фаерволом через wf.msc и выбрав «Свойства».

Настройка фаервола.

Теперь, если мы захотим запретить пользователям терминального сервера выходить с этого сервера в интернет — у нас это получится.

Стоит отметить, что при настройке правил доступа к серверу (входящие подключения) явно создавать правила для исходящего трафика не нужно. В терминах iptables — established и related всегда разрешены.

Для ценителей командной строки настройку фаервола можно производить в контексте netsh advfirewall. Почитать про команды можно в материале «Брандмауэр Windows 7 в режиме повышенной безопасности», я же добавлю, что блокировка входящих и исходящих подключений включается командой:

netsh advfirewall set currentprofile firewallpolicy blockinbound,blockoutbound Еще одной особенностью фаервола windows является то, что любая программа или настройка меняет его правила без уведомлений. Например, отключили вы все правила на нашем дедике, рядом появился второй, вы сделали между ними локальную сеть, настроили общий доступ и… внезапно у вас включается smb для всех и вся со всеми вытекающими последствиями.

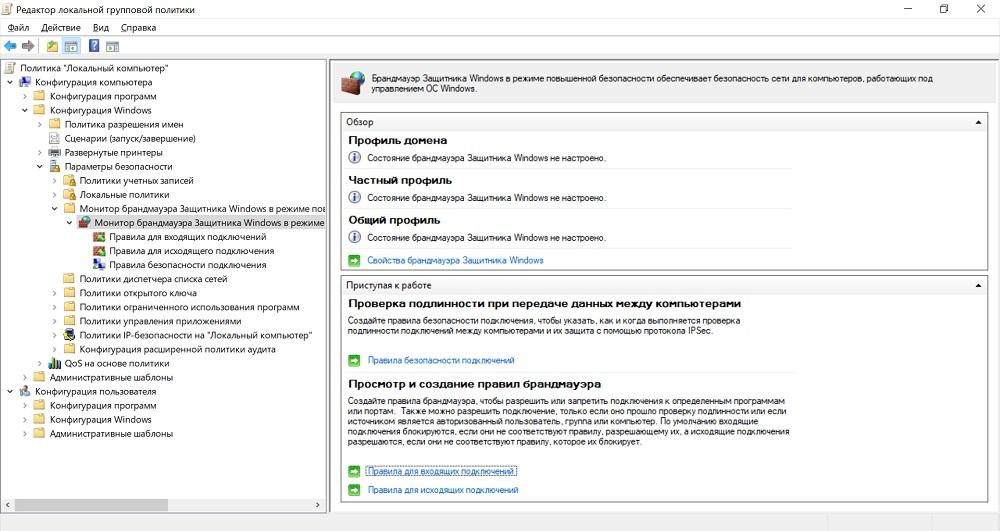

Выхода, по сути, два с половиной (напомню, мы пока говорим только про встроенные средства): регулярно проверять, не изменились ли правила, и использовать старый добрый IPSec или — как по мне, самый разумный вариант — настраивать фаервол групповой политикой. Настройка производится в Конфигурация компьютера — Конфигурация Windows — Параметры Безопасности — Монитор брандмауэра Защитника Windows в режиме повышенной безопасности.

Настройка фаервола групповой политикой.

Также при помощи фаервола windows можно реализовать простой fail2ban. Достаточно включить аудит неудачных попыток входа и при нескольких неудачах подряд блокировать IP источника. Можно использовать самописные скрипты, а можно уже готовые средства, о которых я писал в статье «Как дать шифровальщикам потопить компанию».

Если же встроенного фаервола не хватает и хочется использовать что-то более серьезное, то можно установить стороннее ПО. Жаль, что большинство известных решений для Windows Server — платные. Другим вариантом будет поставить перед сервером роутер. Понятно, что такая установка подойдет, если мы используем colocation, а не аренду сервера где-то далеко-далеко за рубежом. Если же зарубежный дата-центр — это наш выбор, то можно использовать виртуализацию — например, встроенный Hyper-V — и установить в виртуалку привычный GNULinux или FreeBSD.

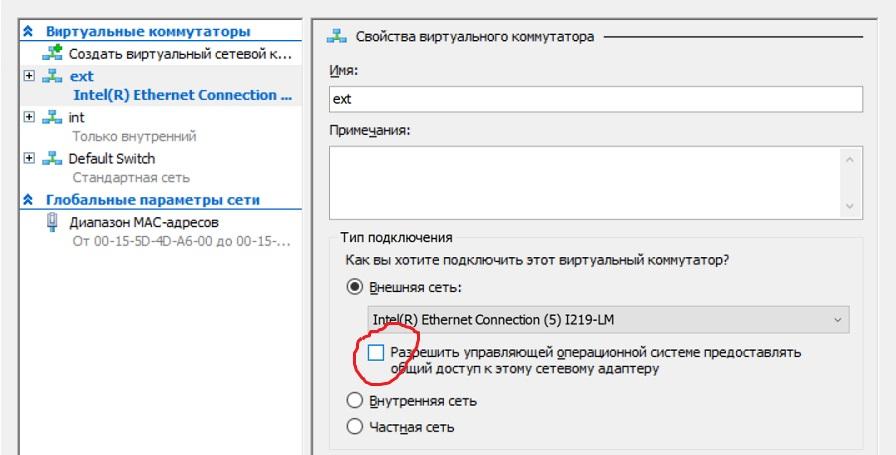

Возникает вопрос: как сделать так, чтоб виртуалка имела прямой выход в интернет, а сервер — нет? Да еще чтобы MAC-адрес сервера не светился хостеру и не требовал тем самым покупки еще одного IP-адреса.

Осторожно! Дальнейшие действия лучше проводить через IP-KVM!

Для этого виртуальную машину нужно снабдить двумя сетевыми адаптерами. Один — для непосредственного подключения к интернету, для него мы сделаем виртуальный коммутатор типа «внешний» и снимем галочку, разрешающую операционной системе взаимодействие с этим коммутатором. Этой самой галочкой мы лишим сервер прямого доступа в интернет (настройку виртуальной машины-фаервола лучше произвести заранее), и его MAC не будет светиться хостеру.

Настройка внешнего виртуального коммутатора.

Другой виртуальный коммутатор следует сделать типа «внутренний» для взаимодействия виртуальной машины и сервера. На нем уже нужно настроить локальную адресацию. Так получится создать виртуальный роутер, стоящий перед сервером и защищающий его.

Заодно на этой виртуальной машине можно настроить любимый VPN до офиса или удаленных сотрудников, не заморачиваясь с ролью «Маршрутизация и удаленный доступ» или со встроенным IPSec, как я рассказывал в статье «Как я базы 1С в Германии прятал». Главное, не забыть проверить автозапуск этой виртуальной машины при старте системы.

Подключаться к такому серверу можно при помощи обычного RDP или использовать HTML5 клиенты с двухфакторной аутентификацией. Стоит на случай брутфорса озаботиться и решениями fail2ban, и блокировкой учетной записи на некоторое время при нескольких неудачных попытках авторизации подряд.

Снаружи сервер мы более-менее защитили, перейдем к защите внутренней.

Конечно, для защиты сервера изнутри очень хочется поставить какой-нибудь антивирус — мало ли что пользователи сервера накопируют или накачают из интернета. Но на практике антивирус на сервере может принести больше вреда, чем пользы. Поэтому я обычно использую механизмы блокировки запуска ПО не из белого списка — в частности, механизм SRP (software restriction policies), о котором я тоже упоминал в статье «Как дать шифровальщикам потопить компанию».

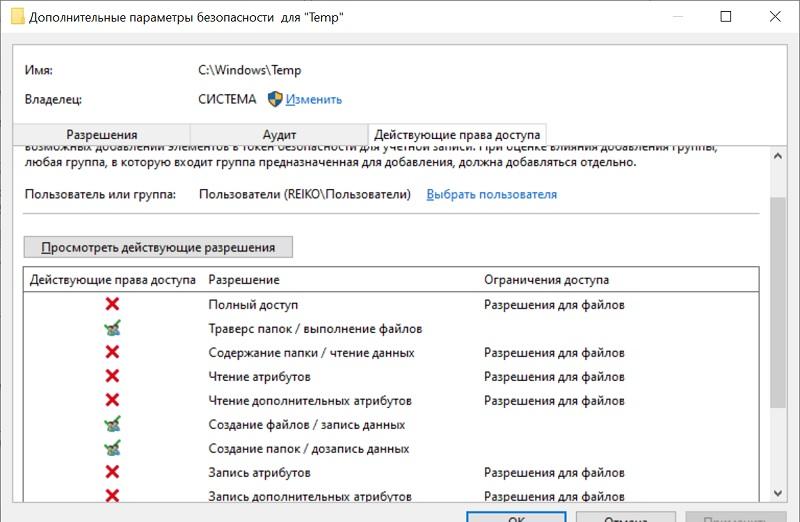

Остановлюсь чуть подробнее на одном подводном камне, о котором часто забываем при включении SRP со стандартными настройками, когда блокируется все, кроме папок Windows и Program Files. Действительно, это отфильтровывает почти всех зловредов. Но не очень работает со злонамеренностью сотрудников, ведь в системных папках есть подпапки с правом на создание объектов пользователями. Например, можно посмотреть на папку C:WindowsTemp.

Разрешения на папку, которая попадет в белый список.

И такая папка не одна. Можно, конечно, проводить аудит системных папок самостоятельно, а можно довериться людям, которые это уже сделали. Например, специалист Stefan Kanthak в своем блоге (по ссылке есть тестовый вирус EICAR, антивирус может сработать) в довольно агрессивной манере проходится по антивирусам и методам защиты Windows и заодно предлагает уже собранный пакет настроек SRP, который будет блокировать и такие подозрительные папки. По запросу автор предоставляет и программу для конвертирования этих настроек реестра в файлы локальных политик.

Если вы предпочитаете использовать механизм AppLocker c более гибкими настройками, то вам может помочь решение AaronLocker.

Редакция не рекомендует использовать и устанавливать скрипты и прочие программы из интернета без предварительного их изучения.

Если AppLocker появился уже довольно давно, а возраст SRP перевалил за 15 лет, то относительно свежей альтернативой является WDAC (Windows Defender Application Control). Действительно, со времен Security Essentials встроенный «антивирус» обзавелся многими интересными возможностями. Например, WDAC — модуль, который отвечает за политики доступа к приложениям и библиотекам. Ранее он являлся частью Device Guard (защита компьютера, в том числе с применением технологий виртуализации), и немного про его настройку рассказывалось в материале «Принцип работы S Mode в Windows 10 и настройка Device Guard своими руками». Подробнее со всеми тонкостями можно ознакомиться в официальной документации, мне же остается добавить несколько минусов, отличающих его от классических решений вроде SRP и AppLocker:

- Графической настройки нет, все через командлеты PowerShell.

- Нет настроек в срезе пользователя, только для компьютера.

- Настройка делается довольно непривычно — подготавливается файл в формате xml, который затем приводится к бинарному, и распространяется по компьютерам.

Зато возможна настройка в срезе приложения: например, если вы хотите дать доступ к cmd.exe вашему скрипту, а не стороннему вирусу — это можно реализовать. Да еще и политику можно применить до загрузки системы, при помощи UEFI.

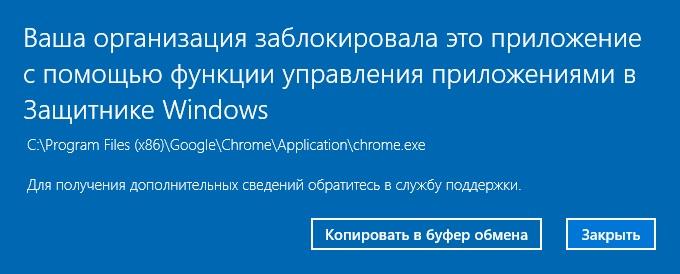

Блокировка хрома через WDAC.

В целом из-за тягостной настройки сложилось впечатление, что WDAC больше позиционируется не сам по себе для управления компьютерами, а как средство, позволяющее интегрироваться с централизованными MDM-системами вроде Microsoft Intune. Но при этом разработка старых добрых SRP прекращена в Windows 10 1803.

Если говорить про Защитник Windows, нельзя не упомянуть про Credential Guard и Remote Credential Guard.

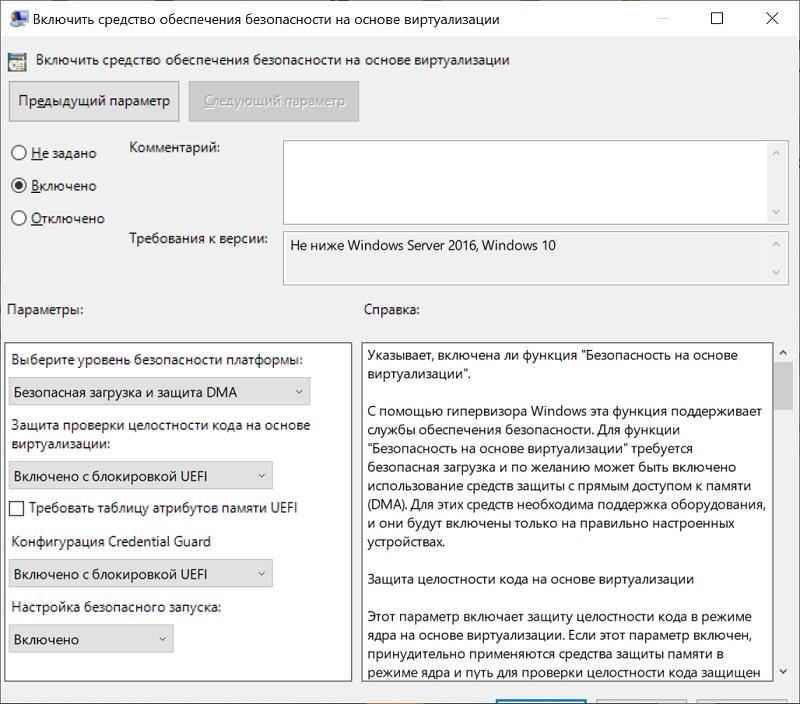

Первое средство использует опять же виртуализацию, запуская компонент LSA (Local Security Authority) в изолированном от операционной системы процессе, что сильно усложняет процесс кражи хешей паролей и билетов Kerberos. Подробнее про технологию можно почитать в официальной документации. Для работы процессор должен поддерживать виртуализацию, а также в системе должна быть включена безопасная загрузка (Secure Boot) и модуль TPM для привязки учетных данных к оборудованию. Включить Credential Guard можно через групповую политику Конфигурация компьютера — Административные шаблоны — Система — Device Guard — Включить средство обеспечения безопасности на основе виртуализации.

Включение Credential Guard.

Второе средство служит для защиты передаваемых учетных данных (особенно админских!) для удаленного подключения, например, по тому же RDP. Ранее для этих целей предлагался механизм Restricted Admin Mode, но он ограничивал подключение только одним сервером. Подключившись к серверу, нельзя было просто так использовать ресурсы сети, права администратора применялись только к одному серверу а-ля системный аккаунт Local System.

Remote Credential Guard позволяет передавать учетные данные с локальной машины удаленному серверу без явного ввода пароля, что, помимо расширенной безопасности, даст и удобство подключения к серверам (SSO). Почитать подробнее можно в документации, ну а я добавлю, что для работы механизма достаточно включить его поддержку на сервере — например, через реестр командой:

reg add HKLMSYSTEMCurrentControlSetControlLsa /v DisableRestrictedAdmin /d 0 А потом подключаться к серверу командой:

mstsc.exe /remoteGuard Теперь учетные данные в безопасности, а сервер достаточно защищен. Правда, в материале я осознанно не касался вопросов защиты от злонамеренного хостера, но тут все сводится в общем-то к одному — к шифрованию дисков.

Расскажите, а как вы защищаете свои удаленные серверы?

- 46,9%Использую VPN и сплю спокойно.

- 25,0%RDP на нестандартном порту, сложные пароли и блокировка учеток при брутфорсе

- 1,6%Все перечисленное в статье мне знакомо и используется.

- 15,6%Нет у меня никаких удаленных серверов: сбои интернета — помеха работе!

- 4,7%Работаем на сбрученном дедике, зачем защита?

- 6,2%Другое (расскажу в комментариях).

Проголосовали 64 пользователя. Воздержались 19 пользователей.Используемые источники:

- https://lifehacker.ru/udalyonnyj-dostup-k-kompyuteru/

- http://www.1st.rv.ua/kak-nastroit-udaljonnoe-podklyuchenie-k-serveru/

- https://habr.com/post/474088/

Как подключиться к серверу по RDP c Windows, Mac OS, iPhone, iPad, Android, Ubuntu или Debian (Linux ОС)

Как подключиться к серверу по RDP c Windows, Mac OS, iPhone, iPad, Android, Ubuntu или Debian (Linux ОС)

Как подключиться к выделенному серверу с Windows по RDP?

Как подключиться к выделенному серверу с Windows по RDP?

Как подключиться к удалённому рабочему столу по RDP

Как подключиться к удалённому рабочему столу по RDP

Подключение к удаленному рабочему столу в Windows 7/10

Подключение к удаленному рабочему столу в Windows 7/10 Как сделать в Windows 10 удаленный доступ к рабочему столу через Интернет

Как сделать в Windows 10 удаленный доступ к рабочему столу через Интернет Удаленный Рабочий стол Windows XP, 7, 8 и 10

Удаленный Рабочий стол Windows XP, 7, 8 и 10 Удаленное управление сеансом пользователя windows стандартными средствами

Удаленное управление сеансом пользователя windows стандартными средствами