Содержание

- 1 2. Установка pfSense

- 2 Подготовительная часть

- 3 Первая часть установки

- 4 Вторая часть установки

- 5 Завершение установки

- 6 Траблшутинг (по-русски: решение проблем)

- 7 Содержание

- 8 Основные преимущества и функции

- 9 Процедура установки

- 10 Предварительные мероприятия

- 11 Этап 1

- 12 Этап 2

- 13 Заключительный этап

- 14 Как настроить?

- 15 Настройка времени

- 16 Пример настройки для L2TP

- 17 Конфигурируем прокси в «пфСенсе»

- 18 Создание сервера OpenVPN

- 19 Заключение

2. Установка pfSense

Итак ставить буду pfSense ver.: 2.2.6 на старенький комп с одноядерным процессором 1,8 Ггц, оперативкой DDR2 — 512 Мб, жестким диском SATA — 80 Гб, двумя сетевыми картами по 100 Мбит/сек (встроенная + PCI).

Подготовительная часть

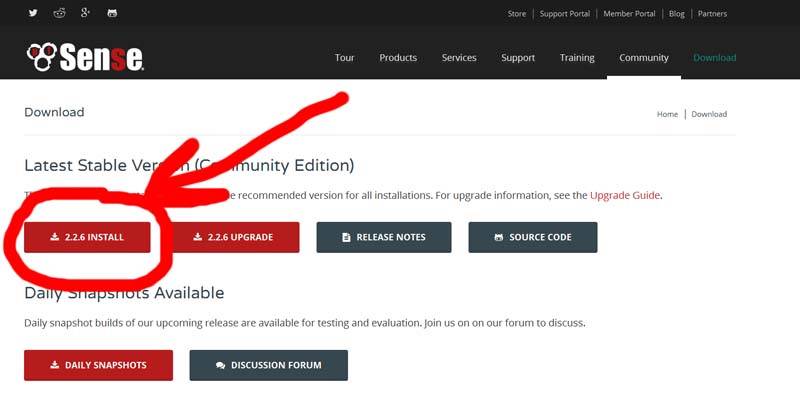

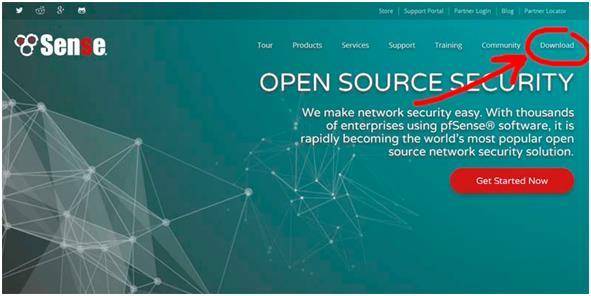

Для начала качаем дистрибутив с официального сайта.

1. Жмем Download

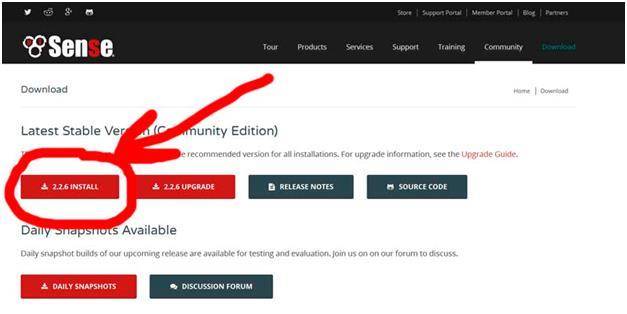

2. Жмём кнопку INSTALL (возможно сейчас уже более свежая версия)

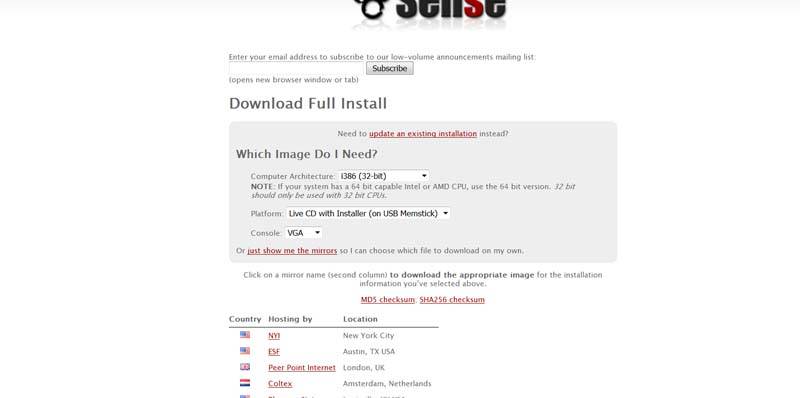

3. Теперь отвечаем на вопросы:

- Computer Architecture: i386 (32-bit) (тут должно соответствовать вашей архитектуре компьютера)

- Platform: Live CD with Installer (on USB Memstick) (образ буду писать на USB)

- Console: VGA (для установки на компьютер с монитором)

Кстати, у зеркал разная скорость, поэтому если медленно грузит — выбирай другой

4. Окей, скачали файл 4pfSense-memstick-2.2.6-RELEASE-i386.img.gz (ну или более актуальную версию).

- Открываем архив в 7zip или любом другом архиваторе, извлекаем файл с расширением .img

- Теперь берём программу RosaImageWriter и записываем образ на флешку

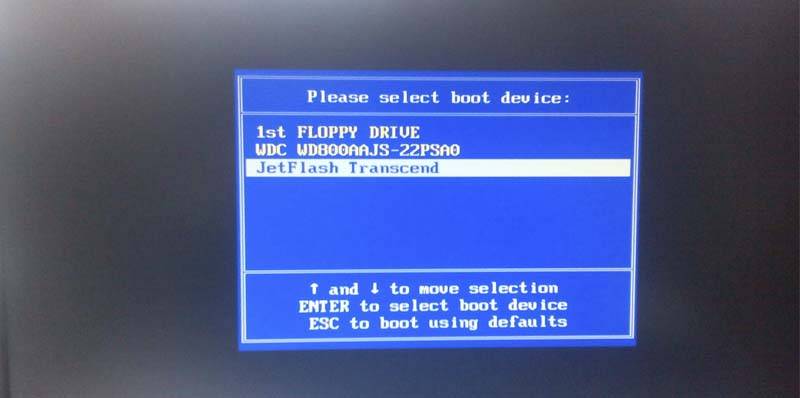

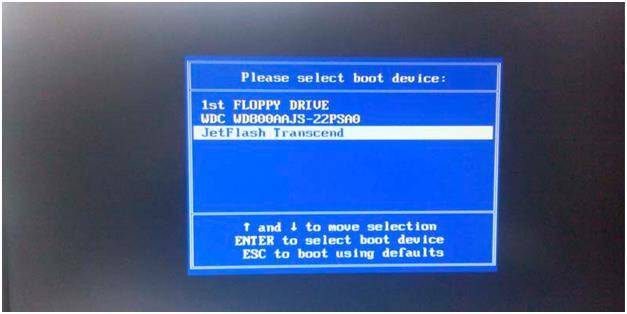

5. Втыкиваем флешку в компьютер и загружаемся с неё

Первая часть установки

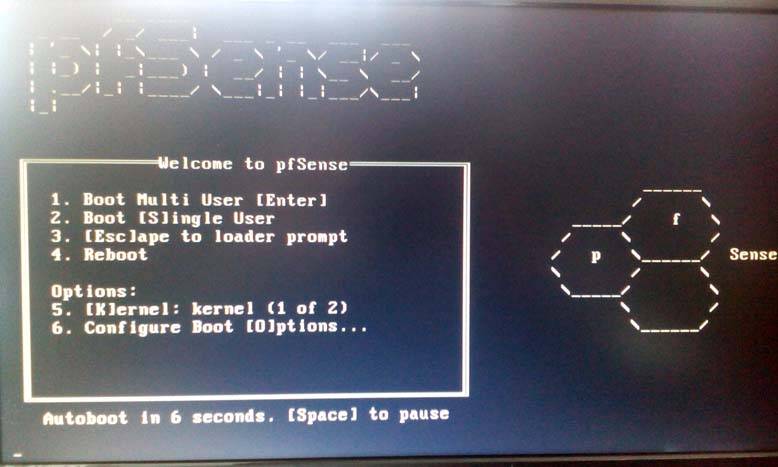

1. При появлении первого экрана вам даётся 10 секунд на раздумие для выбора какого-то особого пункта меню. Ничего делать не надо. Ну или просто нажмите Enter

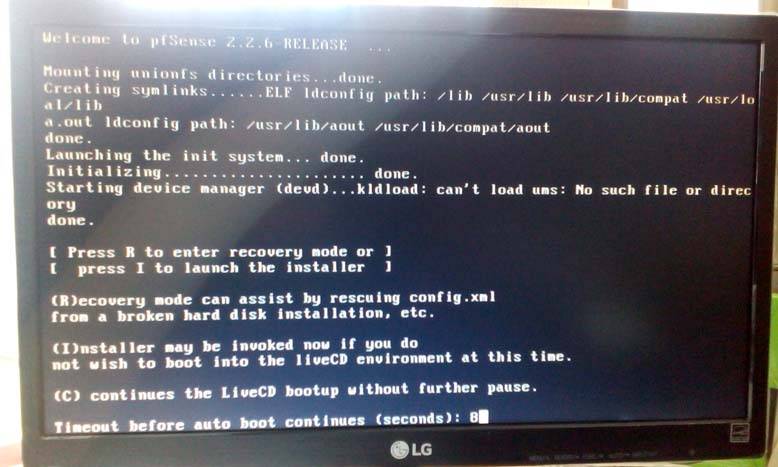

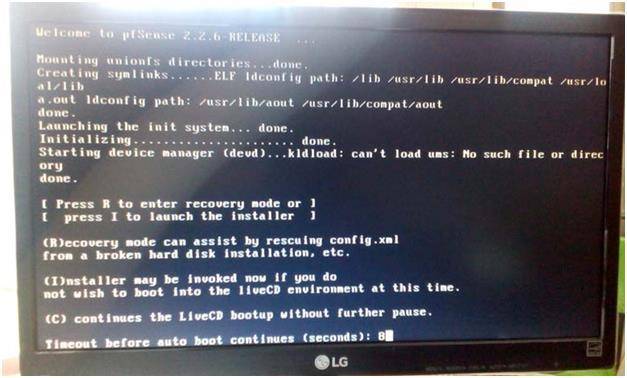

2. А вот теперь нужно быть особо внимательным и не пропустить этот экран:

Здесь Вам даётся 10 секунд на то, чтобы нажать клавишу i

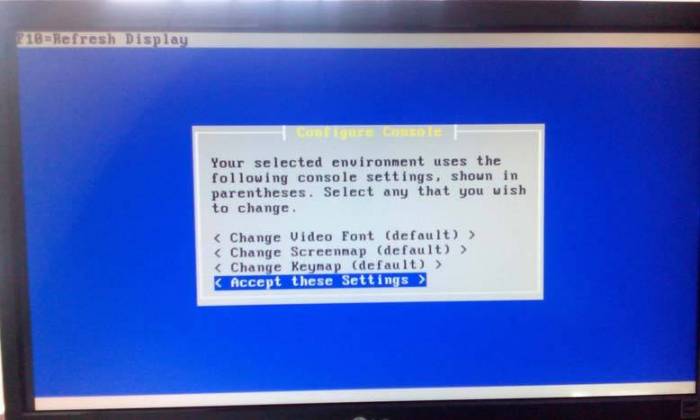

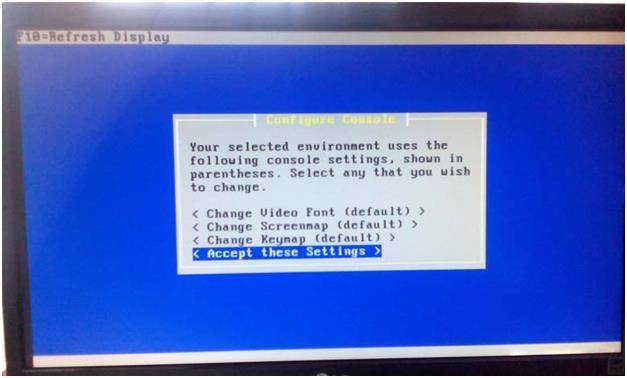

3. Ничего менять не надо, выбираем Accept these Settings и жмем Enter

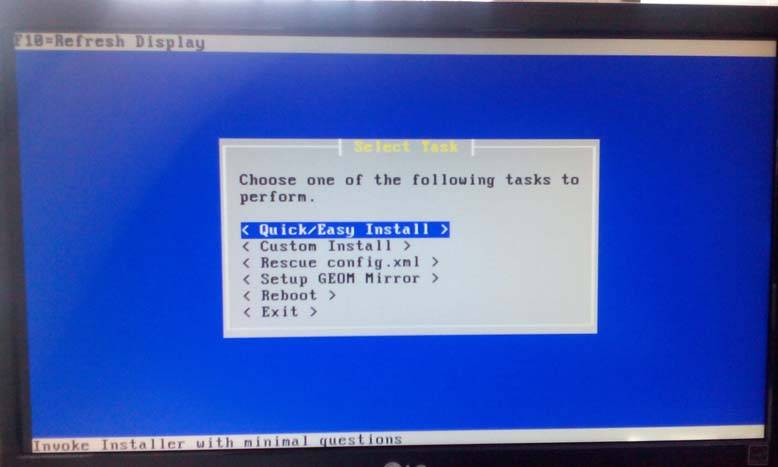

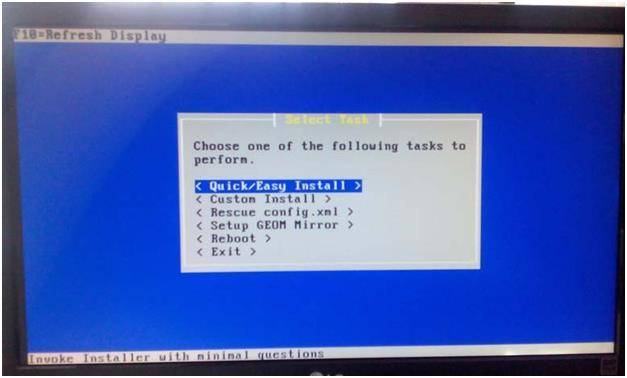

4. Тоже ничего мудрить не надо, жмем Enter на пункте Quick/Easy Install

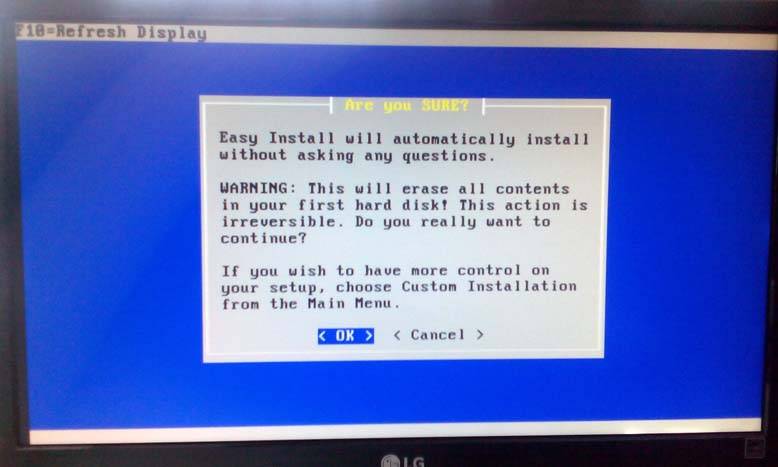

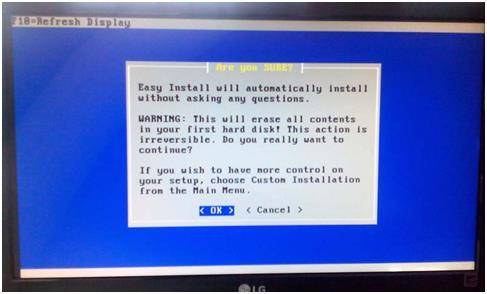

5. Тут суть такая:

Жмём ОК

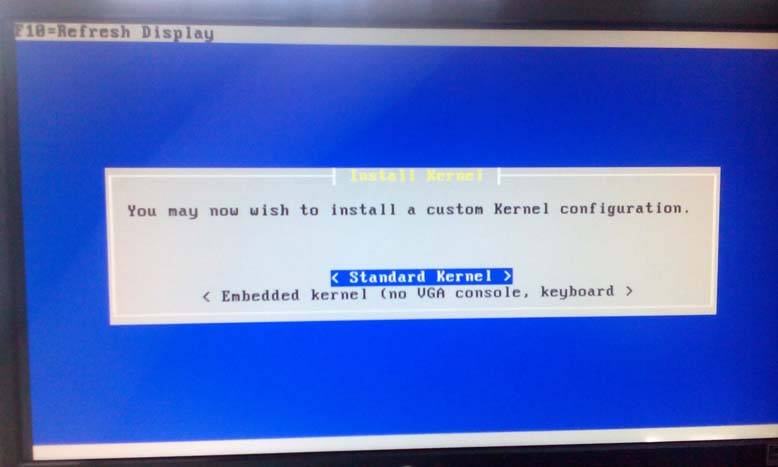

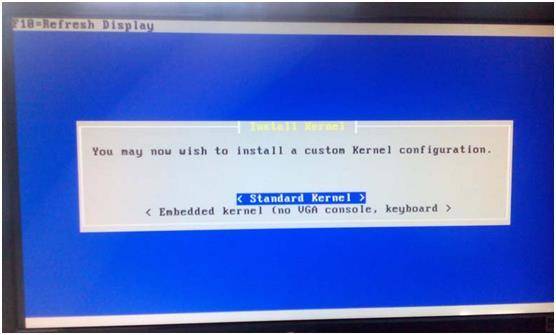

6. При выборе параметров ядра указываем Standard Kernel

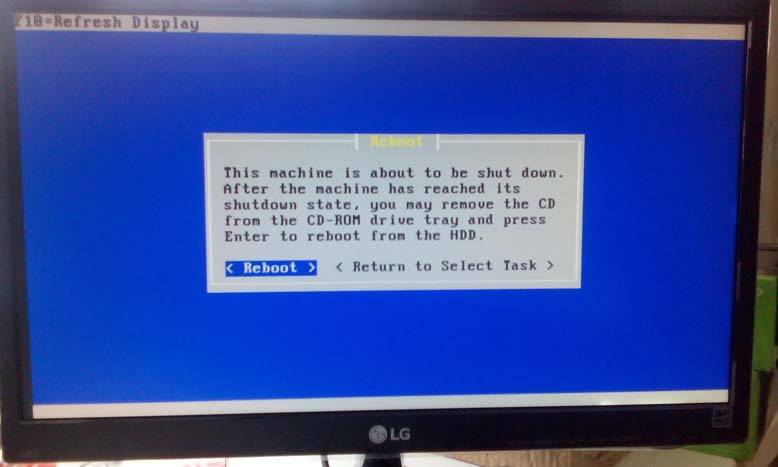

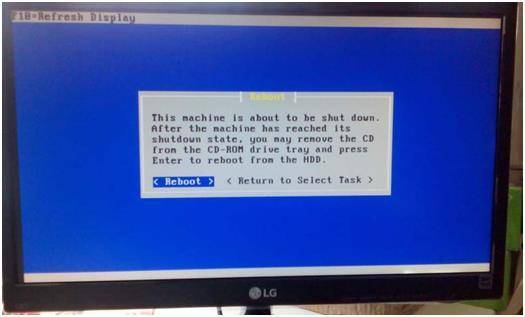

7. Вроде как конец. Система говорит что пора перезагружаться. Ещё она говорит что когда компьютер выключится Вы можете вытаскивать свой CD-диск (в нашем случае флешка). Раньше вытаскивать не надо!

Жмём Enter

Первая часть установки закончена.

Логин и пароль администратора: admin и pfsense соответственно.

Вторая часть установки

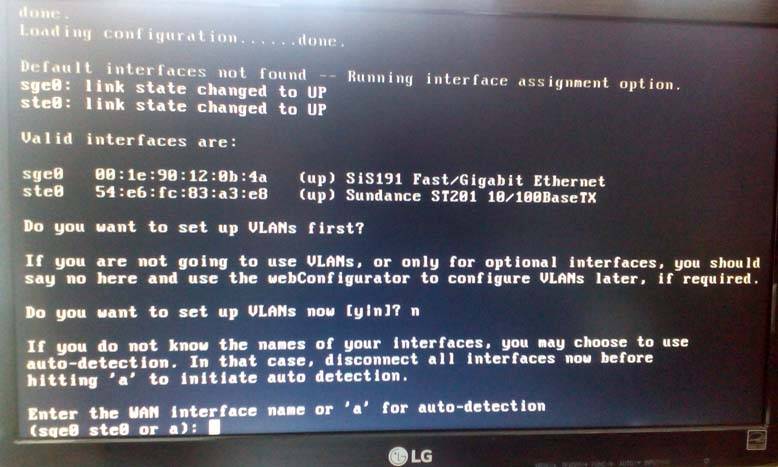

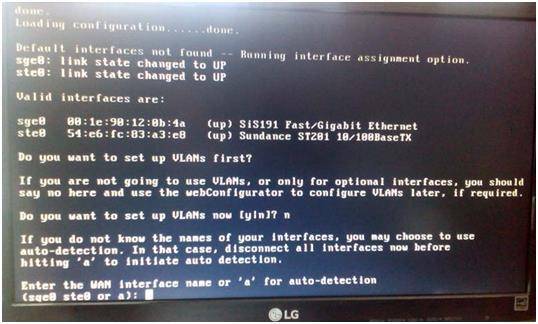

1. После перезагрузки установка продолжается и первым делом система спросит: Хотите ли Вы настроить VLANs? Жмём n и Enter (нам ведь не нужны вэланы так ведь?…)

2. Система определила обе сетевых карты и теперь желает узнать какая из них будет смотреть в интернет (WAN), а какая в локальную сеть (LAN)

Сейчас система просит указать идентификатор сетевой карты WAN, т.е. смотрящей в интернет.

На выбор нам можно ввести sge0 или ste0 — это идентификаторы наших сетевых карт (вообще говоря привычное их наименование eth0 и eth1, но наша система основана на FreeBSD, а там принцип обозначения иной), либо нажать клавишу a для автоматического распознавания.

Если Вы знаете какой идентификатор соответствует нужной сетевой карте, то вводите его, а если не знаете (наверное 99% людей не знают), то делаем так:

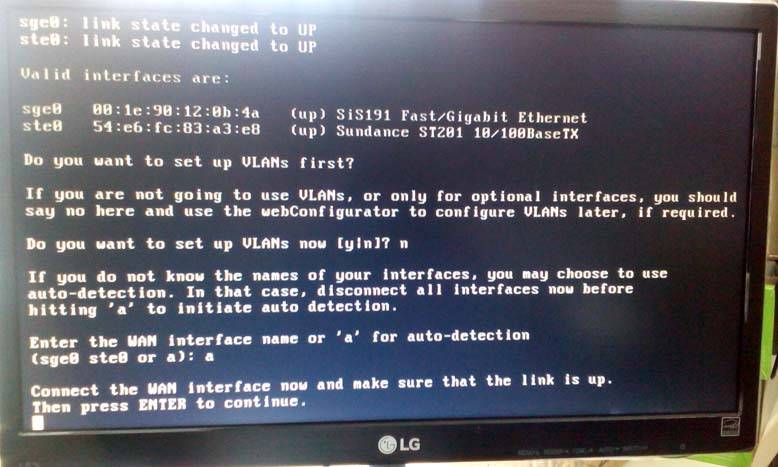

a. выдергиваем сетевые кабеля из обеих сетевых карт, жмём клавишу a и Enter

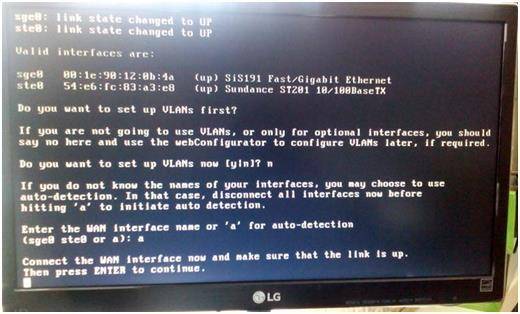

б. система просит нас присоединить кабель к сетевой карте смотрящей в интернет (WAN) и убедиться что на ней загорелась лампочка. В моём случае при подключении кабеля выскочило сообщение ste0: link state changed to UP, из этого сразу ясно что идентификатор у WAN — ste0. Жмём Enter.

в. Система сказала что обнаружила линк на интерфейсе ste0.

Теперь то же самое для LAN-интерфейса, думаю обьяснять ничего не надо (я просто ввёл оставшийся sge0 и нажал Enter)

3. Следующим шагом система попросит ввести опциональный интерфейс. Нам он не нужен, просто жмём Enter

4. Далее система собирает введенную информацию в кучу и просит подтвердить её. Нажимаем y и Enter

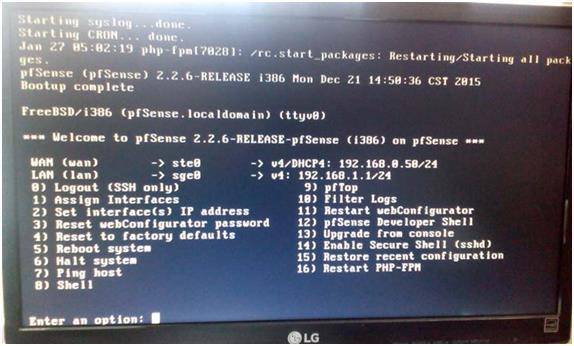

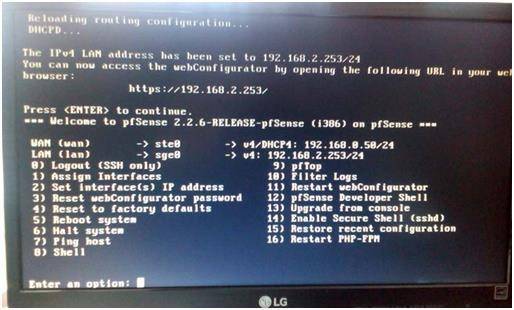

5. По завершению установки получаем следующий вид:

Тут нам сообщают что:

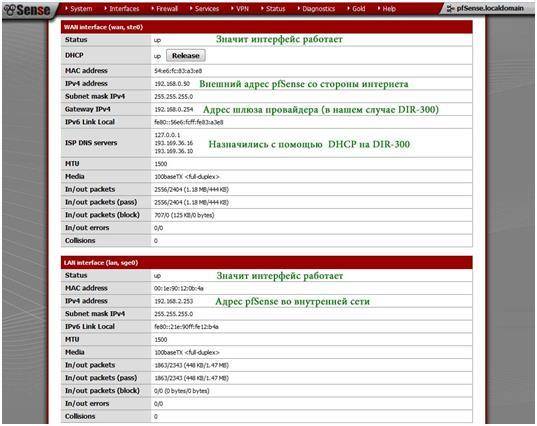

WAN (смотрит в инет) -> имеет идентификатор ste0 -> адрес IPv4 (назначен DHCP): 192.168.0.50 имеет маску 24, т.е (255.255.255.0)

LAN (смотрит в локалку) -> имеет идентификатор sge0 -> адрес IPv4 (статический): 192.168.1.1 имеет маску 24, т.е (255.255.255.0)

А знаете почему WAN-интерфейс у меня имеет адрес 192.168.0.50? А потому что у меня на работе целая толпа народу постоянно использует интернет, а обрубать его и втыкать в подопытный компьютер для экспериментов я никак не могу. Поэтому в WAN-порт я воткнул кабель из своей локальной сети, где свободно гуляет интернет раздаваемый роутером DIR-300 с поднятым DHCP сервером.

Имеется также 16 пунктов для управления системой, объяснять не буду — и так всё понятно.

Завершение установки

Единственное что бы я сейчас сделал, это изменил адрес 192.168.1.1 на какой-нибудь другой, например 192.168.0.253, так как мой новый pfSense готовится для замены моего DIR-300, что располагается по адресу 192.168.0.254.

Но если и WAN и LAN будут находиться в одной сети, то обязательно возникнут какие-то проблемы и вы будете долго и мучительно с ними разбираться, поэтому я настоятельно рекомендую чтобы эти два интерфейса были в разных подсетях.

Поэтому 192.168.1.1 меняю на 192.168.2.253 (почему 2 спросите вы — а просто так). Адрес WAN-порта оставляю прежним (192.168.0.50) чтобы показать возникающую при этом проблему и способ её решения.

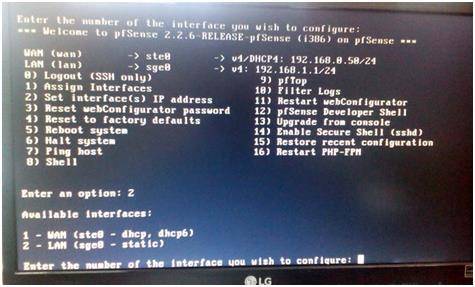

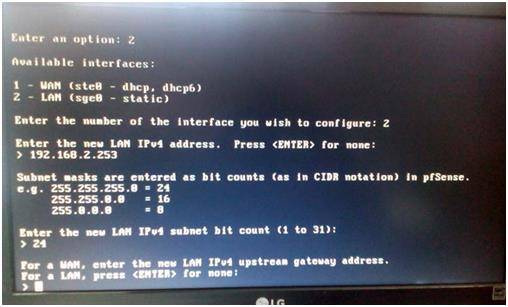

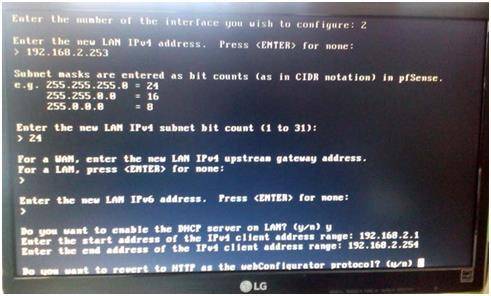

1. Итак, возвращаемся к нашему экрану и жмём 2 и Enter (Set interface(s) IP address). Система спросит какой интерфейс будим настраивать.

2. Выбираем LAN. Жмём 2 и Enter

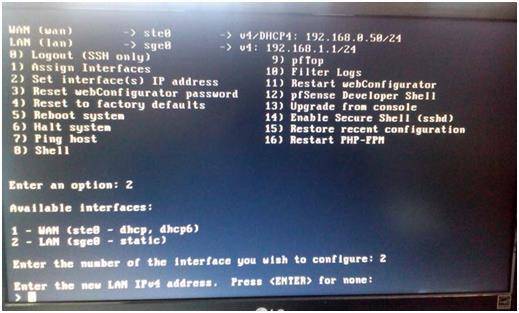

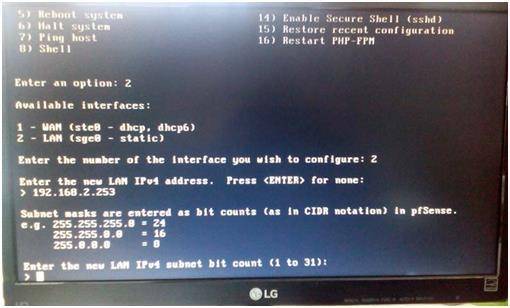

3. Вводим новый IP-адрес: 192.168.2.253, жмём Enter

4. Вводим маску сети: 24, Enter

5. Теперь нас просят настроить шлюз по-умолчанию для WAN, а для LAN нужно просто нажать Enter:

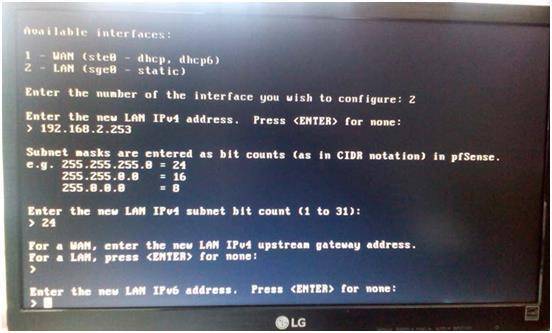

6. IPv6 мне не нужен, пропускаю его нажав Enter

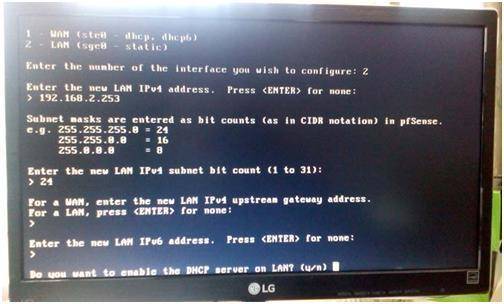

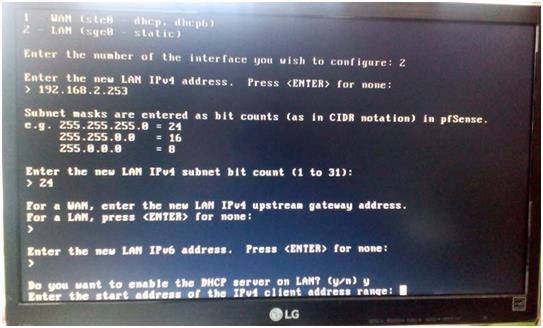

7. Теперь нас спрашивают следует ли включить DHCP для интерфейса. Да, жмём y, затем Enter

8. Вводим начальный диапазон адресов: 192.168.2.1 жмём Enter

9. Вводим конечный диапазон адресов: 192.168.2.254 жмём Enter

10. Система спрашивает не хотите ли вы открывать WEB-конфигуратор по HTTP (кстати по-умолчанию он открывается по HTTPS) нет, жмём n затем Enter

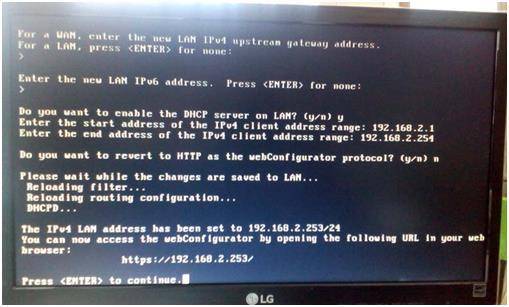

Всё, система сообщает что теперь Вы можете открыть WEB-конфигуратор по адресу https://192.168.2.253/

Жмём Enter

Делаем контрольную перезагрузку:

- 5 затем Enter

- y затем Enter

Можно отключать монитор и подключать сетевые кабеля

Траблшутинг (по-русски: решение проблем)

Если в консоли pfsense постоянно вылетает сообщение command never completed!, то, скорее всего, у Вас хреново работает сетевая карта — замените её на другую.

Содержание

(Просмотрено 36 106 раз, 7 раз за сегодня) Вы можете оставить комментарий, или Трекбэк с вашего сайта.

В этом руководстве будет рассмотрен процесс настройки маршрутизации внутри частной сети топологии звезда. Маршрутизатором выступает виртуальный сервер под управлением операционной системы pfSense 2.3.

Что это такое?

pfSense — дистрибутив основанный на операционной системе FreeBSD, используется в качестве межсетевого экрана и виртуального маршрутизатора. Позволяет фильтровать исходящий и входящий трафик, настраивать site-to-site и point-to-site VPN, повышает надежность и отказоустойчивость сети.

Основная задача pfSense — маршрутизация трафика в сети с возможностью его фильтрации. Также он позволит устранить или лимитировать обращения снаружи ко внутренним хостам, при этом оставляя возможным общаться изнутри наружу.

Создание и настройка сети

Для начала в панели управления необходимо создать все необходимые для сети серверы и один из них с операционной системой pfSense.

После создания необходимо объединить все машины в единую частную сеть через панель управления в разделе “Частные сети”, в результате чего они получат локальные IP-адреса.

Важно: Перед добавлением pfSense в сеть выключите сервер средствами операционной системы, а затем в панели управления. После добавьте его в сеть и включите.

Настройка pfSense

После успешного добавления адаптера перейдите в Web-based интерфейс pfSense.

Далее необходимо добавить LAN-интерфейс. В горизонтальном меню Interfaces->(assign) в открывшемся окне выбрать нужный интерфейс и нажать Add->Save.

После добавления интерфейса необходимо его настроить. В горизонтальном меню Interfaces->LAN. В открывшемся окне отмечаем галочкой Enable Interface и в поле IPv4 Configuration Type выбираем Static IPv4.

В поле IPv4 Address введите локальный адрес pfSense и маску. Затем нажмите Save->Apply changes.

Настройка сетевых адаптеров серверов

После создания частной сети необходимо настроить сетевые адаптеры виртуальных VPS, об этом можно прочитать в наших инструкциях:

Пример настройки интерфейса на Ubuntu:

В качестве шлюза по умолчанию необходимо указать локальный IP pfSense и указать значение DNS-сервера. Настройка файла /etc/network/interfaces: auto ens33 iface ens33 inet static address 10.0.1.3 netmask 255.255.255.0 dns-nameserver 8.8.8.8 gateway 10.0.1.4

Пример настройки интерфейса на Windows:

Перейдите в Панель управления->Сеть и интернет->Сетевые подключения. Выберете правой кнопкой мыши нужный интерфейс и откройте Свойства.

Выберете IP версии 4 (TCP/IPv4) и в открывшемся окне введите локальный адрес сервера, маску и основной шлюз.

Чтобы Ваш компьютер выходил в глобальную сеть именно через маршрутизатор, необходимо отключить адаптер, отвечающий за это, или удалить, или закомментировать соответствующие настройки в файле /etc/network/interfaces (для Linux).

Примечание: если Вы отключили адаптер и еще не настроили pfSense, то Вы не сможете подключиться к серверу по SSH/RDP, используйте web-консоль в панели управления.

Настройка маршрутизации на pfSense

Теперь необходимо настроить Port Forwarding на pfsense, чтобы можно было обращаться к серверам внутри сети за маршрутизатором. В горизонтальном меню Firewall->NAT->Port Forward. Добавить правило можно с помощью кнопки Add. На картинке ниже изображено правило для подключения к виртуальному серверу с операционной системой Ubuntu и локальным IP-адресом 10.0.1.3 к 22 порту по SSH.

Рассмотрим добавление правила для подключения к компьютеру с операционной системой Windows по RDP. После нажатия кнопки Add в открывшемся окне в поле Destination выбираем Any.

В поле Destination port range нужно выбрать порт назначения, в нашем случае это MS RDP. В поле Redirect target IP введите локальный IP-адрес ПК к которому Вы будете подключаться через этот порт. В поле Redirect target port нужно выбрать порт для перенаправления, в нашем случае это MS RDP. Далее нажмите Save->Apply changes.

Примечание: если при подключении к серверу по SSH Вы используете значение не по умолчанию, то в поле Redirect target port и Destination port range нужно выбрать Other и ввести номер порта в поле Custom.

На этом настройка маршрутизации на pfSense закончена.

Проверка и подключение

Чтобы проверить правильность настроек подключитесь к вашему серверу расположенному за pfSense, в качестве ip-адреса используйте адрес маршрутизатора.

Например, для подключения к VPS с ОС Ubuntu и локальным IP-адресом 10.0.1.3 к 22 порту по SSH необходимо в качестве IP-адреса указать адрес маршрутизатора и порт, логин и пароль для сервера из панели управления.

Также можно проверить все открытые порты c помощью утилиты nmap: nmap -Pn

Например: nmap -Pn 188.227.16.85

При подключении к Windows-server по RDP с помощью скачанного файла, откройте его для редактирования с помощью любого текстового редактора и измените значение параметра full address:s: в первой строке на IP-адрес маршрутизатора.

Некоторые могут сказать, что это даже не прокси-сервер, однако, по мнению многих специалистов, имевших опыт работы с платформой, – это кое-что более значительное. И они будут правы, ведь pfSense фактически представляет собой не что иное, как дистрибутив на базе «FreeBSD», у которого открыт исходный код. При этом он может успешно выполнять функции брандмауэра и распределять трафик клиентам.

К неоспоримому преимуществу следует еще отнести и интуитивно понятный веб-конфигуратор, невероятную гибкость настроек и содержание большого количества функций, которые значительно увеличивают применимость платформы без риска появления слабых мест в защите системы. И это без наращивания ее объема.

Содержание

Основные преимущества и функции

Не редки ситуации, когда финансов хватает лишь на оборудование и комплектующие, а систему требуется в кратчайшие сроки обеспечить высокой функциональностью и без дополнительных вложений в программное обеспечение.

В качестве оптимального решения для выхода из подобной ситуации уже привычно выступает «Pfsense». Этот сетевой экран на основе «FreeBSD» абсолютно бесплатен и прост в эксплуатации.

Так как каждый желающий ознакомиться с полным перечнем выдающихся способностей этого ПО всегда может посетить источник его разработчика по адресу «www.pfsense.org», то здесь перечислим только основные его функции:

- Обеспечение безопасности (фаерволл);

- Простой веб-конфигуратор, доступный для работы посредством браузера;

- Мастер установки;

- Функция маршрутизации данных через вайфай;

- NAT (трансляция адресов);

- Удобная корректировка файлов через веб-конфигуратор;

- Регулировка трафика между группами в одной локальной сети;

- Создание резервных копий для восстановления конфигурации из меню настроек;

- Указание отдельной полосы для конкретного вида трафика;

- Прокси-сервер;

- VPN — PPTP, OpenVPN, IPsec;

- PPPoE-сервер;

- Динамический DNS;

- Наглядное изображение нагрузок;

- Возможность настройки через командную строку и многое другое.

Процедура установки

К достоинствам платформы можно отнести и низкую требовательность к аппаратным составляющим. Успешная установка и дальнейшая работа «pfSense» возможна даже на маломощном ПК, самостоятельно собранном из залежалых на складе комплектующих.

В нижеприведенном примере задействован одноядерный компьютер с ОЗУ объемом лишь 512 Mb и винчестером на 80 Gb. На ПК установили, дополнительно к встроенной, еще одну сетевую карту, в результате их стало две.

Предварительные мероприятия

Чтобы сделать возможной инсталляцию платформы, сначала следует исполнить следующие действия:

- Посетив «www.pfsense.org», загрузить ПО;

- Далее кликнуть «Установить»;

- Затем указать параметры ПК, платформу и консоль;

- Сохранив архив с ПО в памяти компьютера, извлечь из него образ;

- После этого рекомендуется записать его на USB-носитель (будет достаточно флешки даже объемом 1 Gb) с применением утилиты «RosaImageWriter»;

- Установить носитель в USB-порт ПК;

- Запустить компьютер с флешки;

- Подготовительные мероприятия успешно выполнены, теперь можно приступить к установке.

Этап 1

Первая стадия инсталляции состоит из последовательных шагов:

- После отображения приветственного меню сразу щелкнуть «Ввод»;

- Далее клацнуть по «I» (причем как можно быстрее, т. к. время на исполнение дается не более 10 секунд);

- Выделить пункт «Accept these Settings»;

- Клацнуть «Ввод»;

- Отметить строку «Quick/Easy Install»;

- Вновь кликнуть «Enter»;

- Щелкнуть «Ok» (здесь следует учесть, что программа установится и при этом удалит все файлы на винчестере. *Если на нем было сохранено что-то важное, то до нажатия «Ок» еще не поздно все скопировать на другой носитель);*

- Затем выбрать «Standard Kernel»;

- На этом первая стадия заканчивается, и отобразится последнее указание этапа, что надо перезапустить ПК. Для этого просто щелкнуть «Ввод» (внимание: когда компьютер будет в отключенном состоянии, необходимо убрать из USB-порта внешний носитель с программой);

Этап 2

Когда ПК перезапустится, следует исполнить по порядку следующие шаги:

- В отобразившемся меню с вопросом о настройке «VLAN» кликнуть «n»;

- Затем нажать «Ввод»;

- Чтобы указать программе назначение сетевых карт (одну использовать в качестве «WAN», а другую – «LAN»), требуется знать, какой идентификатор присвоен каждой из них. Понадобится отключить от них провода и кликнуть «Ввод»;

- Далее программа потребует установить кабель «WAN» (при этом должен засветиться диод в разъеме). Если отобразится оповещение «ste0: link state changed to UP», то это означает, что идентификатор Интернет-порта «ste0». Клацнуть «Ввод»;

- После этого аналогичную процедуру выполнить с LAN;

- ПО произведет анализ и покажет сведения. Здесь следует согласиться и кликнуть «Ввод»;

- На мониторе появится меню с информацией о назначениях сетевых карт, DHCP и адресах;

- Щелкнуть «Ввод».

Заключительный этап

Последняя ступень сводится к таким настройкам:

- В последнем появившемся меню кликнуть «2»;

- Клацнуть на «Enter»;

- Указать «LAN», с этой целью нажать «2»;

- «Ввод»;

- Задать «ай-пи». Затем вновь щелкнуть «Enter»;

- Указать маску;

- «Ввод»;

- Далее требуется выполнить настройки шлюза, который будет использоваться для интернет-порта;

- В случае когда IPv6 не требуется, то можно сразу кликнуть «Ввод»;

- В следующем экране активировать DHCP, нажав «Y»;

- «Enter»;

- Указать диапазон адресов;

- Снова нажать «Ввод»;

- В следующем меню кликнуть «n»;

- «Ввод»;

- Ура! Отобразился адрес веб-интерфейса;

- «Enter»;

- Перезапустить компьютер;

- Щелкнуть 5 и «Ввод»;

- Нажать кнопку «Y» и потом снова «Enter»;

- Готово.

Как настроить?

После успешной инсталляции следует не менее важная стадия настройки платформы pfSense. Потребуется исполнить следующие действия:

- Запустить веб-обозреватель и пройти по адресу, заданному при инсталляции (в нашем примере «192.168.2.3»);

- Код доступа и имя для авторизации: «pfsense» и «admin»;

- Сразу отобразится мастер для помощи ввода параметров, рекомендуется его не использовать, а кликнуть на «pfSense»;

- После этого отобразится веб-конфигуратор;

- Открыть закладку «Status»;

- Далее перейти в раздел «Interfaces»;

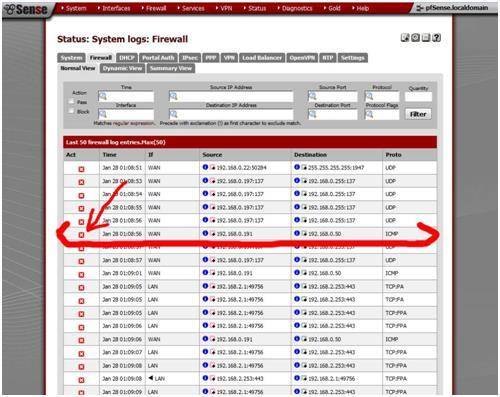

- Затем пересесть за один из ПК в локальной сети и сделать попытку пингования pfSense по «192.168.0.50». По некоторым причинам это будет безуспешно, хотя пока еще даже не установлено ни одного запрещающего правила;

- Запустить на этом локальном ПК командную строку и задать бесконечный пинг, например, «ping 192.168.0.50 –t». Будут отображаться оповещения: «Превышен интервал ожидания для запроса»;

- Потом расположить монитор этого ПК так, чтобы было его видно, и перейти к клиенту;

- Проследовать в раздел «System»;

- Затем – во вкладку «Advanced»;

- Открыть «Firewall/NAT»;

- Установить отметку в графе «Disable Firewall» на пункт «Disable all packet filtering»;

- Кликнуть «Save»;

- Обратить внимание на запущенный пинг и убедиться, что он пошел. Это фаерволл не позволял пинговаться. Если установить обратно отметку в вышеуказанном 13-ом пункте инструкции и щелкнуть «Сохранить», то пинги должны исчезнуть;

- Перейти на вкладку «Status»;

- Перейти в «System Logs»;

- Далее – в раздел «Firewall»;

- Отобразится меню с заблокированными пакетами;

- Кликнуть на крестик в графе того из них, который соответствует нашему;

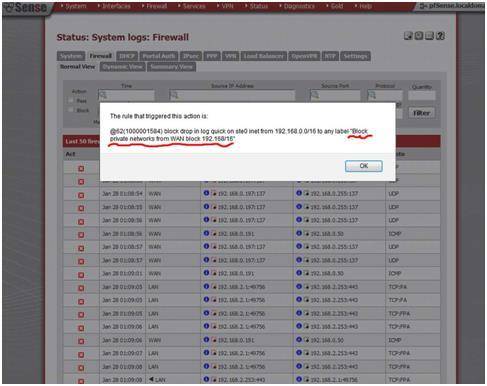

- Отобразится информация, из которой становится понятна причина проблемы;

- Поискав в интернете пути устранения возникшей сложности по запросу «Block private networks from WAN block 192.168/16», можно быстро выяснить пути выхода из сложившейся ситуации;

- Переместиться в закладку «Interfaces»;

- Войти в «WAN»;

- Далее в «Private networks» убрать отметку с графы «Block private networks»;

- Кликнуть «Save»;

- Щелкнуть на «Apply changes»;

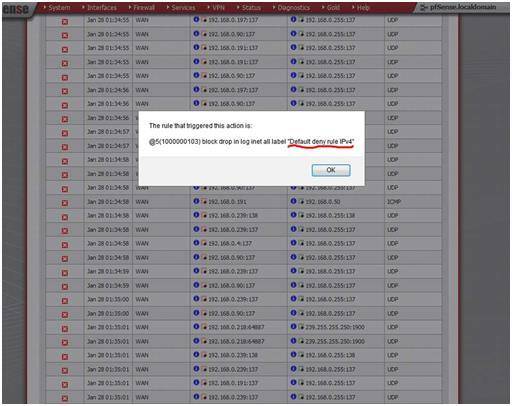

- Если пинг не идет, то вновь войти в раздел «Status»;

- Затем – в закладку «System Logs»;

- В «Firewall» кликнуть по крестику у появившегося нового пакета;

- Щелкнуть «Ok» и в разделе «Firewall» открыть вкладку «Rules»;

- Далее, перейдя в «WAN», клацнуть на иконку в виде «+» и указать исключение из правил для ICMP-пакетов;

- Подтвердить твердость своих намерений. Теперь пинг пойдет без проблем;

- Далее рекомендуется это новое правило подкорректировать, чтобы оно стало более универсальным. Кликнуть «e»;

- Установить в графах «Sourse» и «ICMP type» значение «any»;

- В «Destination» выставить «WAN address»;

- Щелкнуть «Сохранить» и затем «Применить изменения».

Настройка времени

Обычно программа некорректно отображает часы и минуты. В случае если здесь все нормально и время везде правильное, то можно просто пропустить этот раздел и сразу перейти к выполнению следующего.

Необходимо произвести шаги:

- Открыть «System»;

- Перейти в раздел «General Setup»;

- Установить «Hostname»;

- Прописать свой «Domain»;

- Определить соответствующую временную зону в разделе «Time zone»;

- Клацнуть «Сохранить»;

- Готово. Чтобы удостовериться в точности указываемого времени, можно на вкладке «Status» открыть «Dashboard», где в графе «Current date/time» отображается дата и время.

Пример настройки для L2TP

Если провайдер поддерживает этот тип протокола, то необходимо выполнить следующие действия:

- Запустить веб-конфигуратор и открыть вкладку «VPN»;

- Перейти в раздел «L2TP» и активировать его, установив «Enable L2TP server»;

- Затем в «Server Address» прописать 192.168.33.252 (может отличаться);

- Указать «Remote Address Range»;

- Далее для «Subnet Mask» установить «24»;

- Затем определить максимальное число пользователей, способных соединиться с pfSense в разделе «Number of L2TP Users», например, ввести значение «5»;

- Установить «CHAP» во вкладке «Authentication Type»;

- Клацнуть «Сохранить».

Конфигурируем прокси в «пфСенсе»

Чтобы пользователей обеспечить доступом в глобальную сеть, используя proxy-сервер, и контролировать их трафик, потребуется исполнить следующие шаги:

- Войти в закладку «System»;

- Затем – в «Packages»;

- В разделе «Available Packages» установить пакеты «Squid», а также с целью обеспечения возможности контроля за объемом скачиваемого трафика пользователями – «Lightsquid»;

- Войти в «Services»;

- Далее открыть вкладку «Proxy server»;

- Указать «LAN» и установить отметку в графу «Allow users on interface»;

- Затем – галочки в пункте «Transparent proxy» и «Enable logging»;

- Рекомендуется не изменять директорию сохранения данных статистики «Log store directory»;

- В «Log rotate» прописать значение «62»;

- Щелкнуть «Сохранить».

Создание сервера OpenVPN

С этой целью потребуется настроить CA:

- Снова войти в закладку «System»;

- После чего – в «Cert Manager»;

- Прописать: наименование, размер ключа, алгоритм и время жизни;

- Далее интегрировать шлюз с Active Directory, для этого в закладке «System» открыть раздел «User Manager» и в «Servers» прописать диапазон поиска, адрес, учетки и т. д. После чего на этом этапе действий уже допускается разрешить юзерам пользоваться всемирной паутиной;

Примечание: чтобы экспортировать параметры «OpenVPN» в машины и девайсы с различными ОС, следует воспользоваться пакетом «OpenVPN Client Export Utility».

- Далее снова перейти в раздел «Cert Manager»;

- Здесь для всех клиентов и для сервера «VPN» создать сертификат;

- Установить режим «Remote Access (SSL/TLS + User Auth)»;

- Указать порт, сертификат, сервер аутентификации и требуемые настройки для шифрования Можете, конечно, здесь оставить все как есть, но рекомендуется самостоятельно выставить оптимальные настройки;

- После этого можно указать, следует ли выдавать клиенту DNS, и т. п.;

- Кликнуть «Save»;

- Войти в закладку «client export» и отправить настройки.

Заключение

Если проявить терпение и усидчивость, то интерфейс покажется удобным и не вызовет особых сложностей при настройке.

Но если нет достаточного опыта работы с параметрами сетей, то рекомендуется использовать встроенный в платформу специальный помощник «Wizard» (мастер быстрой настройки).

Он послужит отличным подспорьем для начинающих администраторов систем, следует просто внимательно исполнять его требования и рекомендации.

Используемые источники:

- https://knasys.ru/установка-pfsense/

- https://1cloud.ru/help/network/marshrutizacija-seti-na-pfsense

- https://nastrojkin.ru/misc/pfsense-nastrojka.html

5. Настройка прокси в pfSense - Записная книжка компьютерщика

5. Настройка прокси в pfSense - Записная книжка компьютерщика

192.168.1.1 admin — Входим и настраиваем роутер самостоятельно!

192.168.1.1 admin — Входим и настраиваем роутер самостоятельно!

192.168.1.1 admin — как зайти в роутер

192.168.1.1 admin — как зайти в роутер

Настройка шлюза на базе Pfsense. Часть 1

Настройка шлюза на базе Pfsense. Часть 1 Pfsense – шлюз за пять минут

Pfsense – шлюз за пять минут 192.168.0.1.1 настройка и установка пароля admin

192.168.0.1.1 настройка и установка пароля admin Как зайти в настройки роутеров D-Link — проблемы с входом

Как зайти в настройки роутеров D-Link — проблемы с входом