Содержание

Главная » Server 2012 » Настройка службы удаленных рабочих столов в server 2012

Приветствую читателей блога mixprise.ru в данной статье которая посвящена рублике Server 2012 мы рассмотрим одну очень интересную тему под названием: Настройка службы удаленных рабочих столов в server 2012.

Службы удаленных рабочих столов обеспечивает удаленную работу с компьютером, а именно позволяет с помощью удаленного подключения войти на определенный компьютер, где установлена данная роль, и работать с различными приложениями и программами.

По моему мнению данный компонент будет необходим предприятиям, которые работают с 1С, для того что бы сотрудники работали удаленно, если вам интересно как после установки службы установить 1С и настроить под службы удаленных рабочих столов, пишите в комментарии и я в скором времени постараюсь осветить данный вопрос!

Конечно, существуют программные продукты, которые позволят вам пойти на удаленный компьютер без помощи службы терминалов, если вам интересно, рекомендую к прочтению эту статью.

Важно: Прежде чем установить роль службы удаленных рабочих столов, нужно установить статичный ip адрес машины на которую установите данную роль! Вторым моментом является отключение брандмауэра

Установка роли службы удаленных рабочих столов в Microsoft Server 2012

Для начала запустите «Диспетчер серверов»

Затем кликаем «Добавить роли и компоненты»

Переходим на вкладку «Роли сервера» и находим необходимую роль под названием «Службы удаленных рабочих столов» ставим галочку затем жмем «Далее»

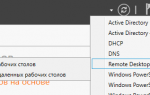

Переходим в раздел «Службы ролей» так же кнопкой «Далее» на данной вкладке необходимо поставить галочку напротив «Лицензирование удаленных рабочих столов»

В открывшимся окне нажимаем «Добавить компоненты» затем нам понадобится «Узел сеансов удаленных рабочих столов» так же добавляем и эти компоненты и жмем «Далее»

Ставим галочку напротив пункта автоматического перезапуска и нажимаем «Установить»

После перезагрузки сервер терминалов будет работать, нам останется произвести необходимые настройки, связанные с лицензированием сервера терминалов.

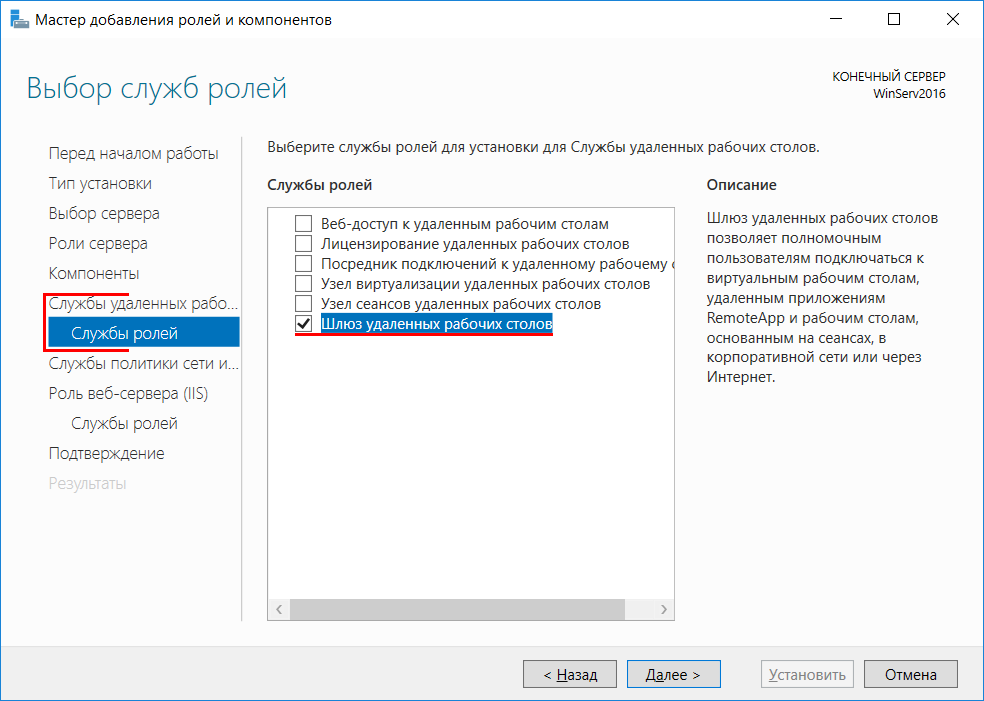

Открываем «Диспетчер серверов» затем в верхнем меню ищем вкладку «Средства» затем «Terminal Services» и в завершении «Диспетчер лицензирования удаленных рабочих столов»

Как мы видим он у нас не активирован, после покупки лицензии кликаем правой кнопкой мыши и выбираем функцию «Активировать сервер»

В мастере активации сервера жмем «Далее»

В методе подключения оставляем «Авто (реком.)» затем «Далее»

В сведениях об организации заполняем обязательные поля, а именно на кого куплена лицензия и нажмите «Далее»

В новом окне заполняем дополнительные данные и жмем «Далее»

Для продолжения установки лицензии жмите «Далее»

После чего снова «Далее»

На данном этапе нужно выбрать версию лицензии, которую вы приобретали в раскрывающимся списке, в качестве примера будет рассмотрена версия «Соглашение Enterprise Agreement» затем снова «Далее»

Вводим номер соглашения и кликаем «Далее»

В «Версии продукта» указываем Windows Server 2012 затем во вкладке «Количество лицензий» укажем значение 50 в разделе «Тип лицензии» выбираем клиентская лицензия на пользователя, после ввода параметров переходим к следующему шагу кнопкой «Далее»

После установки лицензий жмем «Готово»

Теперь мы видим, что сертификат активирован

Для того что бы завершить установку службы удаленных рабочих столов в Server 2012 нам необходимо зайти в групповую политику, нажимаем сочетание клавиш WIN + R и вводит команду: gpedit.msc

В появившимся окне ищем «Административные шаблоны» затем открываем ветку «Компоненты Windows» ищем «Службы удаленных рабочих столов» затем «Узел сеансов удаленных рабочих столов» и в правом окне находим папку «Лицензирование»

Перед вами открывается состояние лицензирования, выбираем раздел «Использовать указанные серверы лицензирования удаленных рабочих столов» затем в открывшийся вкладке ставим чекбокс на «Включено» и вписываем ip адрес сервера лицензирования в соответствующую вкладку и сохраняем изменения

Затем следующим этапом нужно «Задать режим лицензирования удаленных рабочих столов» так же ставим чекбокс на «Включено» и выбираем режим «На пользователя» ну и собственно говоря сохраняем настройки

На данном этапе лицензирование сервера терминалов завершено.

Иногда Server 2012 не видит некоторые устройства в локальной сети, для того что бы исправить данную проблему откройте «Диспетчер серверов» затем кликните по вкладке «Средства» и перейдите в пункт «Службы»

Нужно запустить 4 службы и проверить их работоспособность, если нет, то нужно их запустить

Первая служба это «DNS клиент» — она как видим выполняется

Вторая служба «Обнаружение SSDP» — тоже нужно активировать и поставить автоматическое выполнение

Следующая служба — это «Публикация ресурсов обнаружения функции» — так же проверяем работоспособность

Последняя служба «Узел универсальных PNP — устройств» — данная служба так же должна выполняться

Ну и собственно говоря для того что бы подключиться к удаленному рабочему столу, нажмите сочетание клавиш WIN + R затем и введите команду mstsc В появившимся окне впишите ip адрес компьютера к которому вы подключаетесь и нажмите «Подключить»

Ну собственно говоря настройка службы удаленных рабочих столов в Server 2012 завершена, если у вас остались вопросы относительно данной темы, пишите мне в комментарии и не забываем подписываться на рассылку, всем спасибо и удачи!

—> Блог компанииВсе статьи1С автоматизацияIT-аутсорсингWeb-решения

Служба удаленных рабочих столов — это программный компонент, который позволяет дистанционно запускать приложения или управлять сервером с любого устройства, на котором установлен соответствующий клиент и есть доступ по локальной сети или интернет. Компонент Remote Desktop Services (RDS) в первой версии назывался Terminal Services, или «Службы терминалов», он входит в серверные и клиентские модификации операционных систем Microsoft Windows. Изначально протокол рассчитан на использование маломощными клиентами ресурсов более производительного сервера.

Как работает RDS

Она обеспечивает работу с более мощным компьютером (сервером) в удаленном режиме, то есть чтобы подключиться к нему дистанционно и затем работать там с установленными приложениями. RDS используется компонентами, которые отвечают за функционирование удаленного помощника, подключение к удаленным рабочим столам и быстрое переключение пользователей.

В обычном сеансе работы RDS с клиентского компьютера на сервер поступают сигналы клавиатуры и мыши, а также передается изображение с экрана. Эти данные мало весят, потому не создают нагрузку на сеть. Исключения бывают, когда нужно передать большой объем медиаданных — тогда RDS обеспечивает поддержку перенаправленных аудио и видео сигналов. Также эта служба позволяет работать с локальными дисками и принтерами, с PnP-устройствами, умеет передавать отметки времени в электронных письмах и файлах. Недавно у нее появилась поддержка дисплеев высокого разрешения (4096×2048 точек) и передача нарезанного на фрагменты изображения на группу мониторов.

Компонент RDS по умолчанию поставляется с большинством версий операционной системы Windows, но в зависимости от номера версии его возможности могут немного отличаться — например, Windows Server без покупки дополнительных лицензий поддерживает подключение только двух удаленных пользователей к одному рабочему столу.

Преимущества Remote Desktop Services

RDS относится к часто используемым компонентам Windows. Его популярность объясняется тем, что он:

- легко устанавливается и настраивается;

- сокращает время на инсталляцию и обновление сложного ПО;

- позволяет централизовано обслуживать пользовательские сессии;

- имеет прозрачные условия лицензирования;

- может работать совместно с технологией виртуализации рабочих столов.

Где используется RDS

Remote Desktop Services — что это и зачем нужно? Этот компонент позволяет развернуть на одном устройстве программы, к которым имеют доступ пользователи других (клиентских) устройств. Это полезно в решении ряда типичных для бизнеса задач.

- Развертывание ПО. Благодаря RDS ускоряется установка любого программного обеспечения — теперь его можно инсталлировать на одном устройстве вместо нескольких. Это актуально для приложений, которые отличаются сложностью и трудоемкостью в развертывании и настройке.

- Сокращение числа установок к ПО. Приложения выполняются только на той машине, на которой они установлены. На остальные устройства передается изображение того, что происходит во время их выполнения. Это позволяет снизить требования к пропускной способности сети, которая используется для передачи данных между сервером и клиентскими машинами.

- Организация удаленного доступа. К основному компьютеру с установленным ПО можно получать доступ с самых разных устройств: офисных ноутбуков, домашних ПК, мобильных устройств. При этом не важно, как далеко друг от друга находятся клиентское и серверное оборудование — главное, чтобы между ними был установлен канал связи (данные можно передавать по локальной сети или через интернет). Такой способ «общения» можно наладить между удаленными филиалами и центральным офисом компании.

Как настроить RDS в Windows Server

Разбираемся, что такое служба удаленных рабочих столов с точки зрения настройки.

- Запустите «Диспетчер серверов» и нажмите кнопку «Добавить роли и компоненты».

- Откройте вкладку с названием «Роли сервера» и выберите в списке роль «Службы удаленных рабочих столов». Щелкните по кнопке «Далее».

- Перейдите к разделу «Службы ролей», выберите там пункты «Лицензирование удаленных рабочих столов» и «Узел сеансов удаленных рабочих столов», а потом снова щелкните по кнопке «Далее».

- Согласитесь с автоматическим перезапуском конечного сервера, если это потребуется (поставьте галочку напротив строки с этим текстом) и нажмите на кнопку «Установить».

- Перейдите в «Диспетчер серверов» и на вкладке с названием «Средства» выберите Terminal Services, а затем «Диспетчер лицензирования удаленных рабочих столов». Компонент появится в списке, но не будет активированным.

- После покупки лицензии в контекстном меню компонента выберите пункт «Активировать сервер», чтобы запустить мастер активации. На странице с детальным описанием функции нажмите «Далее» и выберите рекомендованный способ подключения (по умолчанию — автоматический) и снова щелкните «Далее».

- В открывшемся окне заполните предложенные системой поля: имя, фамилия, страна и название организации, на которую куплена лицензия. Нажмите «Далее» и в новом окне введите дополнительные сведения об активации. Щелкните «Далее» для продолжения установки и еще несколько раз после вопросов «мастера».

- В окне «Программа лицензирования» в выпадающем списке выберите тип лицензии, которую вы ранее приобрели, и снова нажмите «Далее». Введите номер соглашения и укажите точное количество лицензий. После завершения работы мастера нажмите на «Готово» — к этому моменту сертификат уже будет активирован.

- Для завершения установки зайдите в групповую политику, нажмите комбинацию клавиш WIN + R (команда «Выполнить») и напечатайте в поле «Открыть» команду gpedit.msc. В ветке с компонентами Windows откройте «Службы удаленных рабочих столов», а вслед за этим — «Узел сеансов удаленных рабочих столов». В правом окне вы увидите папку с надписью «Лицензирование». Щелкните по ней, чтобы увидеть состояние лицензирования, а потом напротив строки «Включено» поставьте галочку и впишите IP-адрес сервера лицензирования. Не забудьте сохранить изменения перед закрытием редактора.

После установки проверьте работоспособность четырех основных служб RDS: DNS-клиента, обнаружения SSDP, публикация ресурсов обнаружения функции и узел универсальных PNP-устройств.

Для подключения к удаленному рабочему столу выполните такие действия:

- «выполнить» (комбинация WIN + R);

- введите команду mstsc.

В окне, которое появится на экране, впишите IP-адрес машины, к которой вы планируете подключиться, а затем нажмите на кнопку «Подключить».

Теперь вы знаете все про службы удаленных рабочих столов — что это, как работает и каким образом настраивается на сервере с последующим подключением клиентских машин.

Читайте также:20ноября2019

Что такое виртуализация?

12ноября2019

Виртуализация сервера 1С

10ноября2019

Виртуализация рабочих мест

Для того чтобы повысить уровень безопасности Windows-сервера бывает недостаточно сменить TCP-порт RDP . Рассмотрим настройку шлюза удаленных рабочих столов (Remote Desktop Gateway / Terminal Services Gateway) в домене Active Directory.

Remote Desktop Gateway, что это?

Remote Desktop Gateway — это роль Windows-сервера, обеспечивающая защищенное соединение, с помощью протокола SSL, с сервером по RDP. Главное преимущество этого решения в том, что не требуется развертывание VPN-сервера, для этого и используется шлюз.

Следует отметить, что начиная с Windows Server 2008 R2, были изменены названия всех служб удаленных рабочих столов. Именуемые ранее службы Terminal Services были переименованы в Remote Desktop Services.

Преимущества Remote Desktop Gateway в следующем:

- Используя зашифрованное соединение, шлюз позволяет подключаться к внутренним сетевым ресурсам без необходимости использования VPN-соединения удаленными пользователями;

- Шлюз дает возможность контроля доступа к определенным сетевым ресурсам, тем самым реализуя комплексную защиту;

- Шлюз разрешает подключение к сетевым ресурсам, которые размещены за межсетевыми экранами в частных сетях или NAT;

- С помощью консоли диспетчера шлюза появляется возможность настраивать политики авторизации для тех или иных условий, которые должны быть выполнены при подключении к сетевым ресурсам удаленными пользователями. В качестве примера, можно указать конкретных пользователей, которые могут подключаться к внутренним сетевым ресурсам, а также должен ли клиентский компьютер при этом быть членом группы безопасности AD, допустимо ли перенаправление устройства и диска;

- Консоль диспетчера шлюза содержит инструменты, предназначенные для отслеживания состояния шлюза. Используя их, вы можете назначить отслеживаемые события для аудита, например, неудачные попытки подключения к серверу шлюза служб терминалов.

Важно! Шлюз служб терминалов должен входить в домен Active Directory. Настройка шлюза выполняется только от имени администратора домена, на любом сервере в домене.

Установим роль.

Открываем Диспетчер серверов. Выбираем “Добавить роли и компоненты”. На этапе “Тип установки”, выбираем “Установка ролей и компонентов”. Следующим шагом выбираем текущий сервер. Роль сервера — Служба удаленных рабочих столов. Переходим к службе ролей. Выбираем “Шлюз удаленных рабочих столов”.

Переходим к этапу подтверждения, нажимаем кнопку “Установить”.

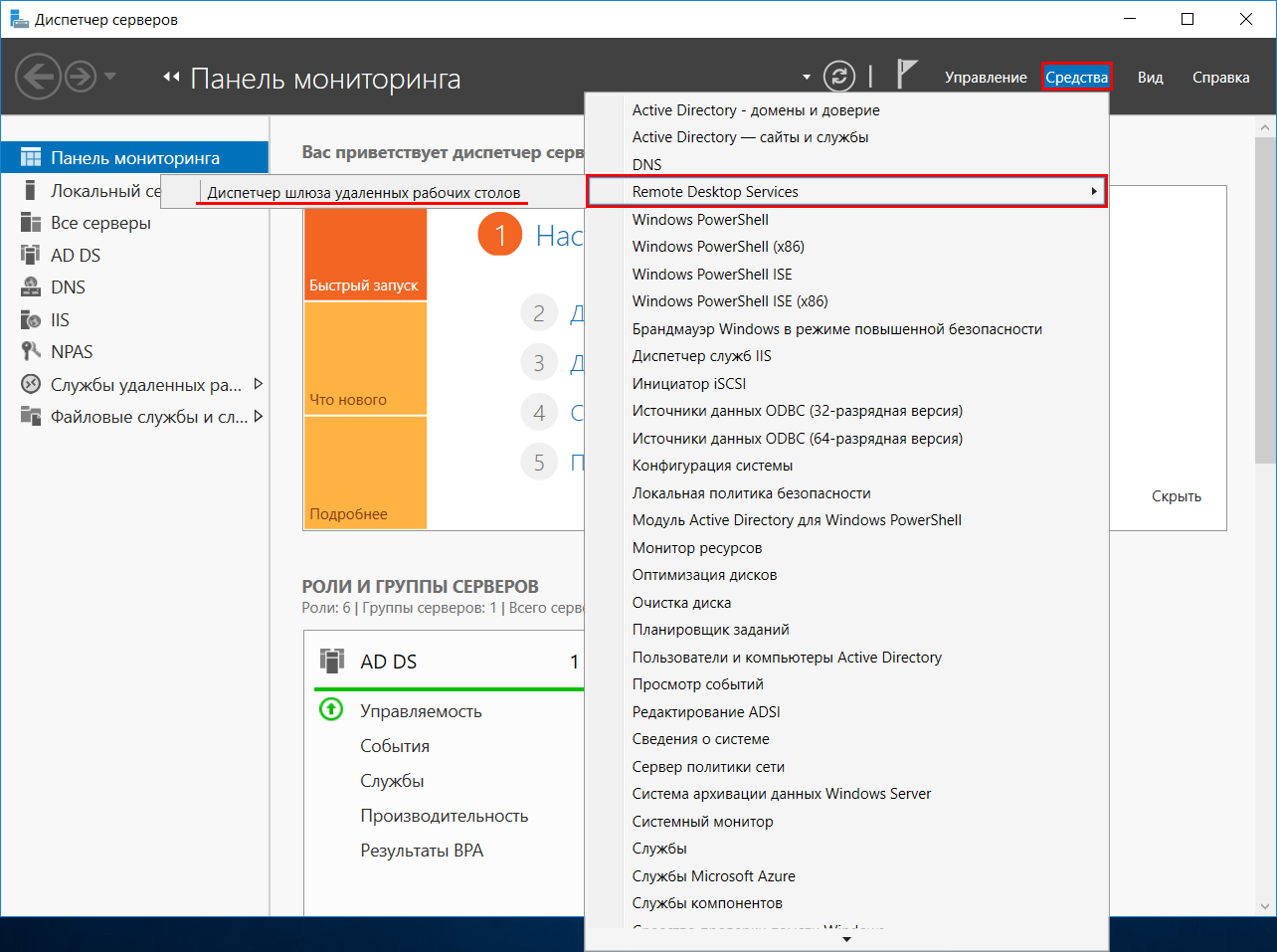

Настройка политики авторизации подключения и ресурсов.

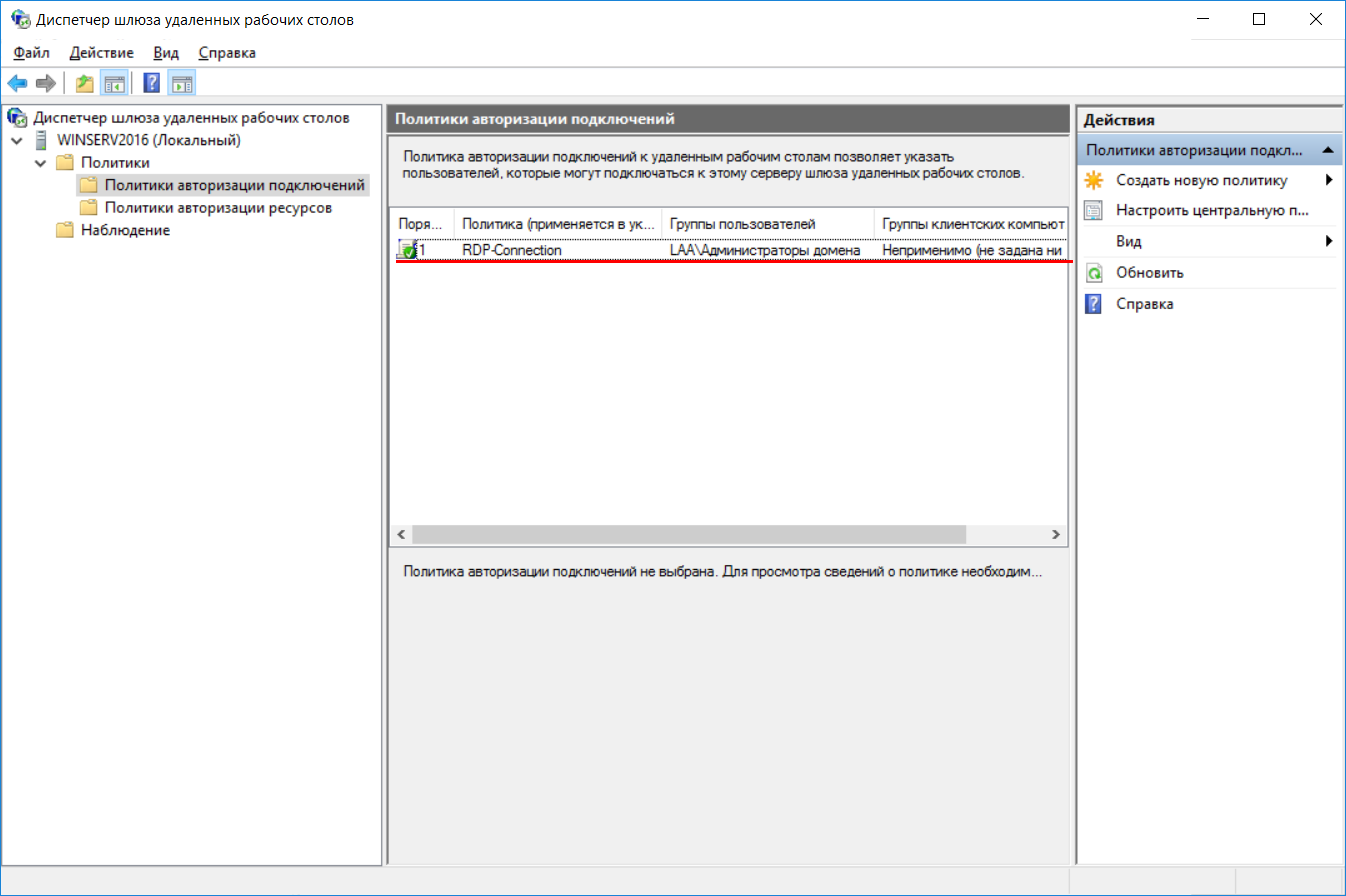

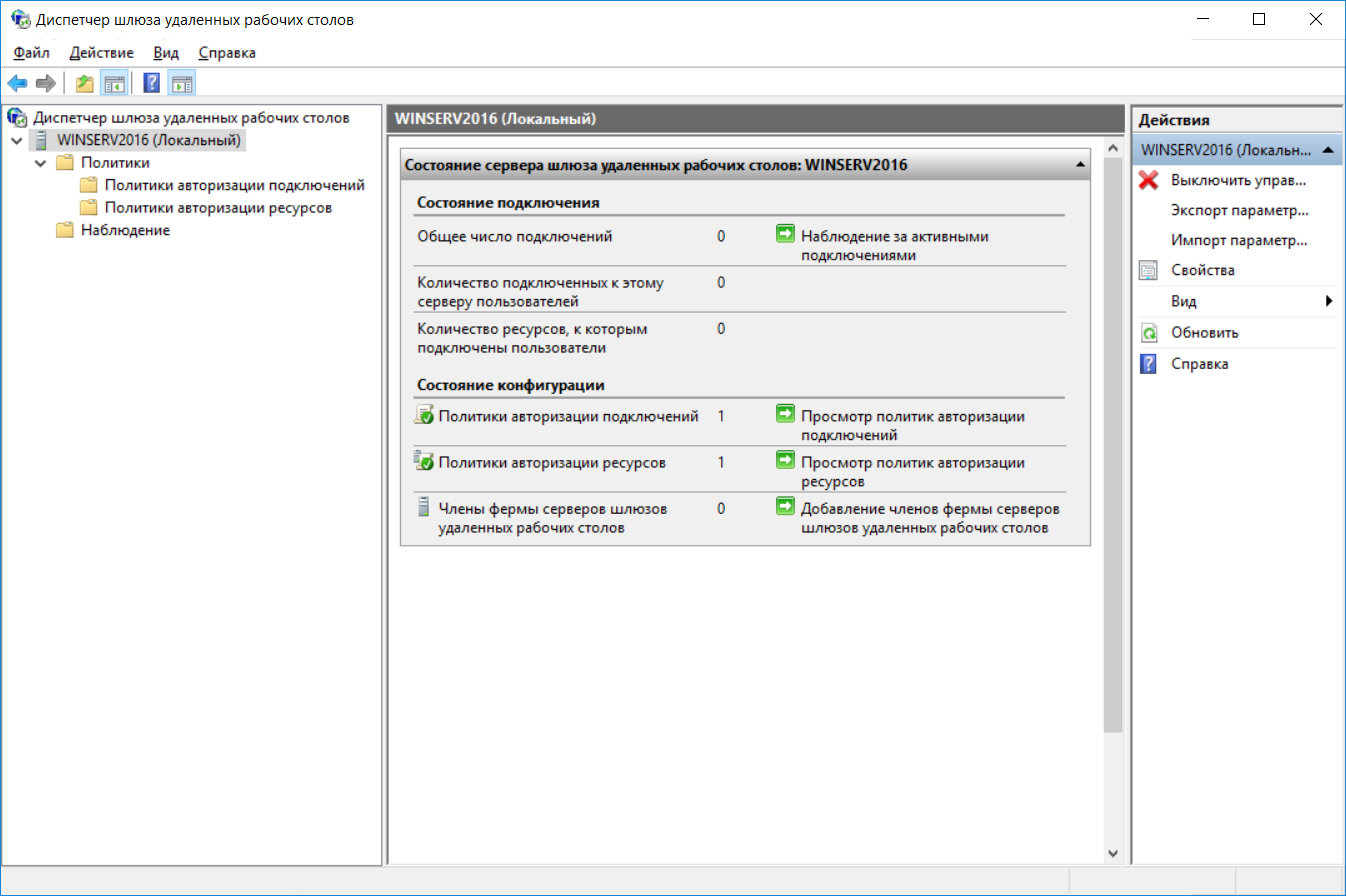

В открывшемся окне диспетчера шлюза удаленных рабочих столов, в левой части окна, раскрываем ветку с именем сервера → Политики → Политики авторизации подключений. В правой части того же окна выбираем Создать новую политику → Мастер.

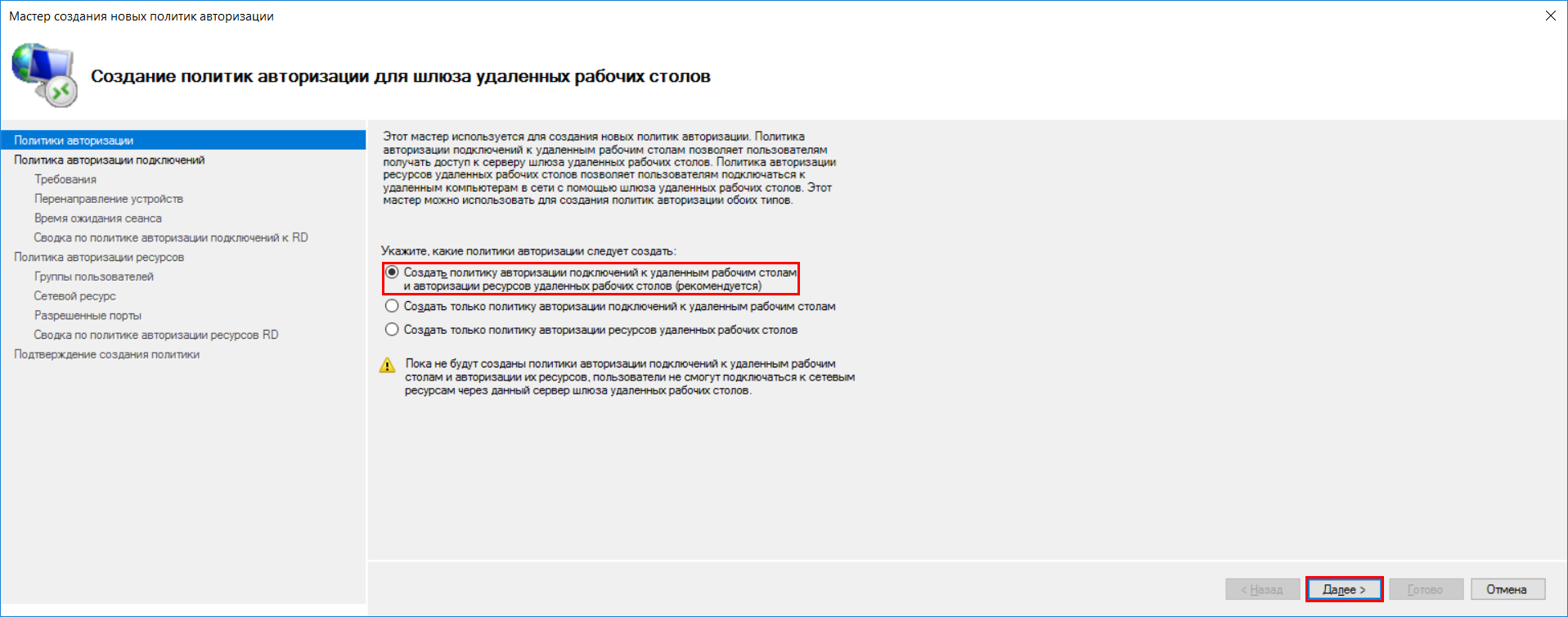

В открывшемся окне “Мастер создания новых политик авторизации” выбираем рекомендуемый параметр “Создать политику авторизации подключений к удаленным рабочим столам и авторизации ресурсов удаленных рабочих столов”. Нажимаем кнопку “Далее”.

На следующем шаге вводим удобное имя для политики авторизации подключения. Мы рекомендуем давать имена на английском языке.

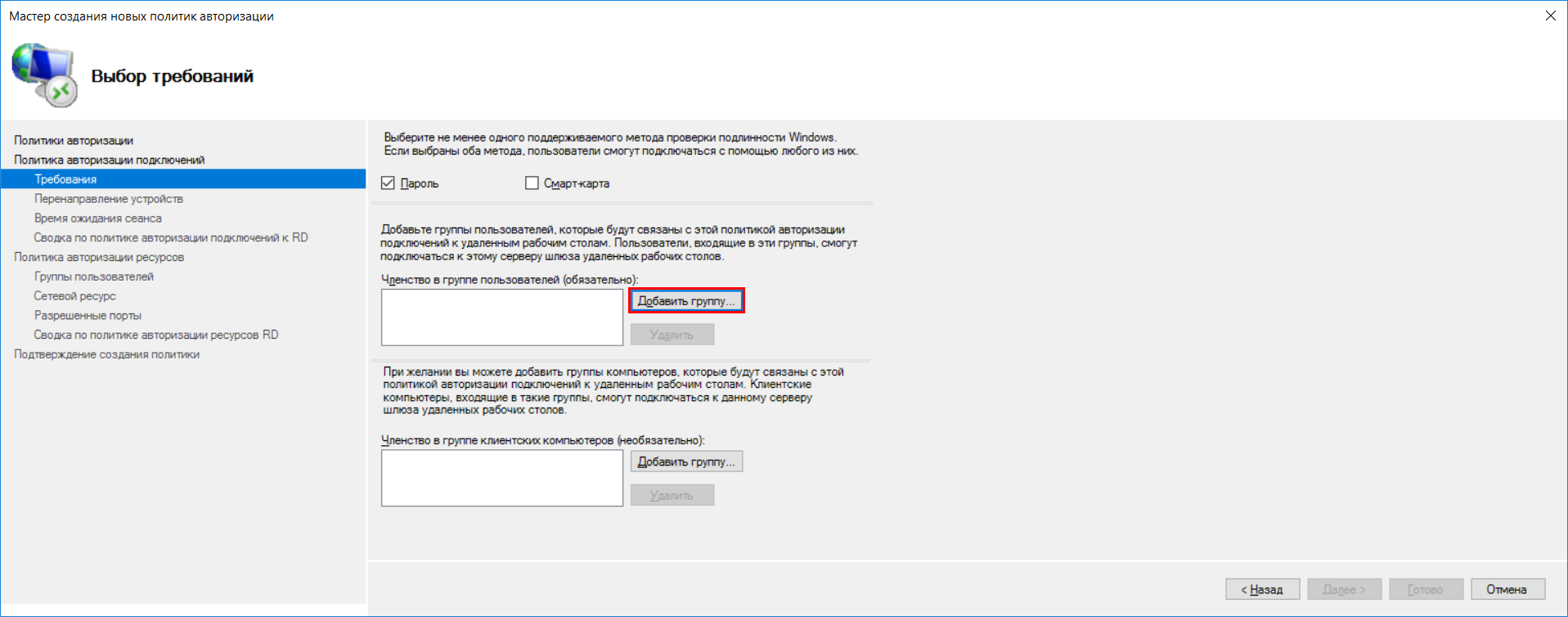

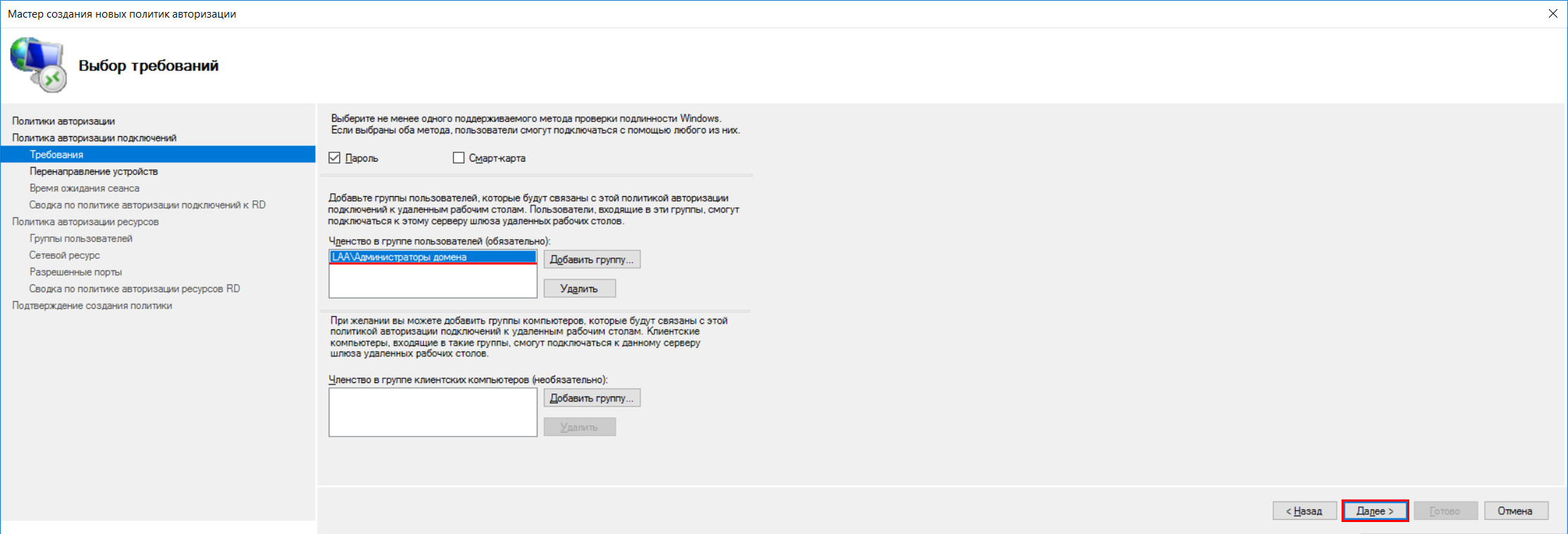

Следующим этапом будет выбор удобного метода аутентификации — пароль или смарт-карта. В нашем случае оставляем отмеченным только “Пароль”. Добавляем группы, которые могут подключаться к данному RD-шлюзу, для этого нажимаем кнопку “Добавить группу…”.

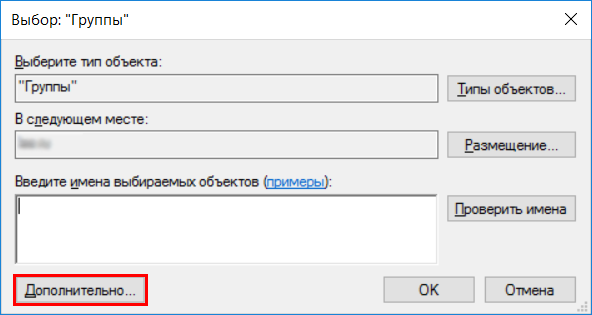

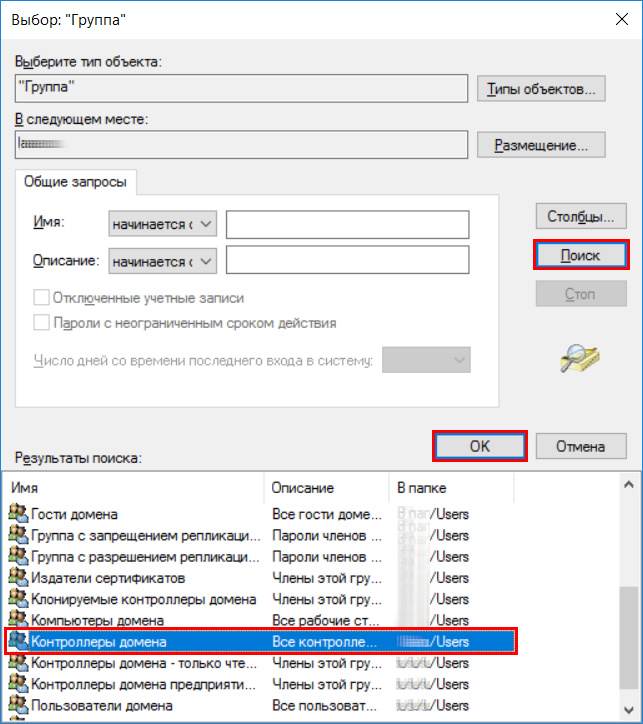

В окне выбора групп кликаем по кнопке “Дополнительно”.

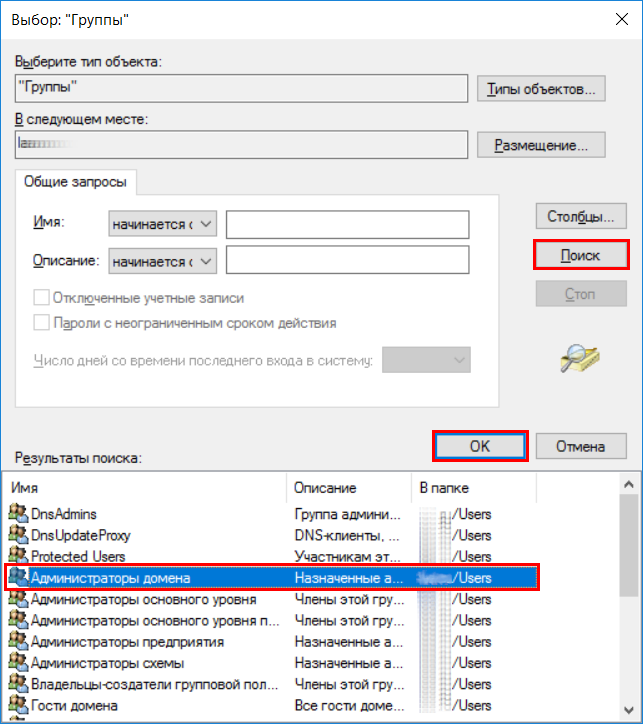

Окно изменит размеры. Нажимаем кнопку “Поиск”. В результатах поиска находим “Администраторы домена” и нажимаем кнопку “OK”.

В окне выбора группы проверяем выбранные имена объектов и нажимаем “OK”.

Группа добавлена. Для перехода к следующему шагу нажимаем кнопку “Далее”.

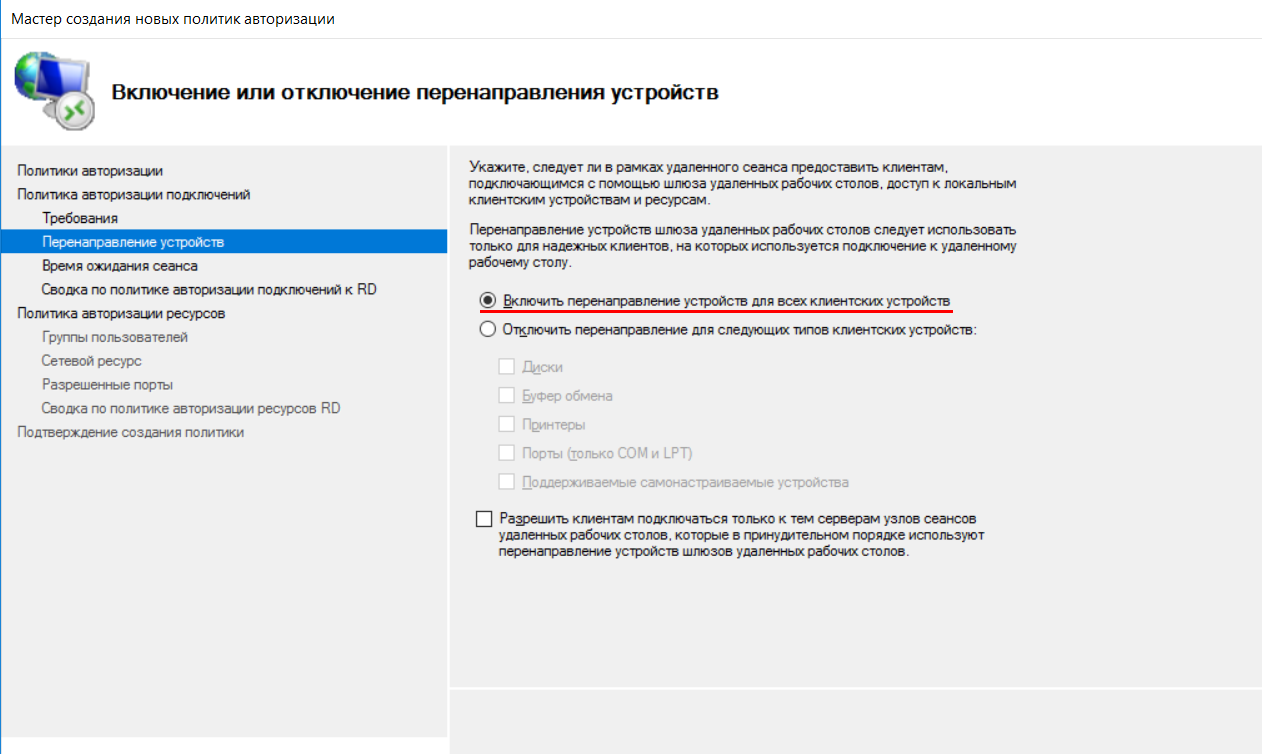

На следующем этапе выбираем пункт “Включить перенаправление устройств для всех клиентских устройств” и нажимаем “Далее”.

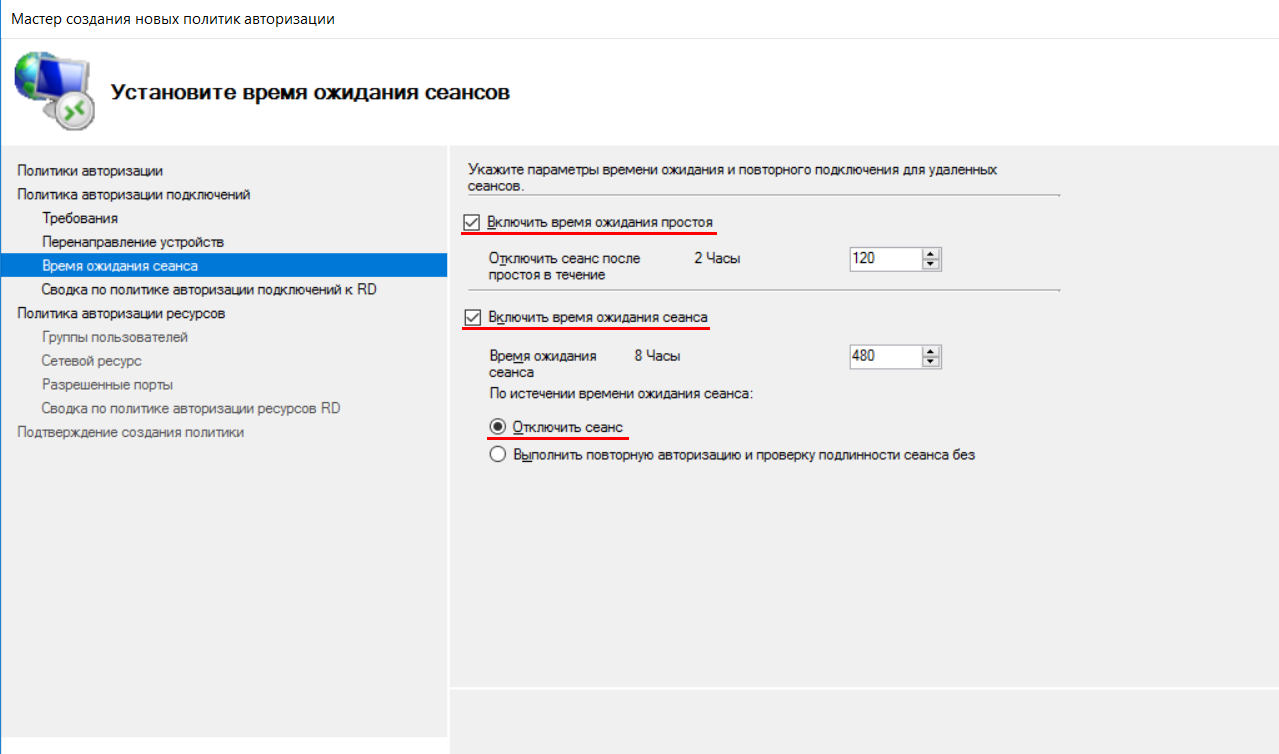

Устанавливаем таймауты — время простоя и время работы сессии, значения указаны в часах. Нажимаем “Далее”.

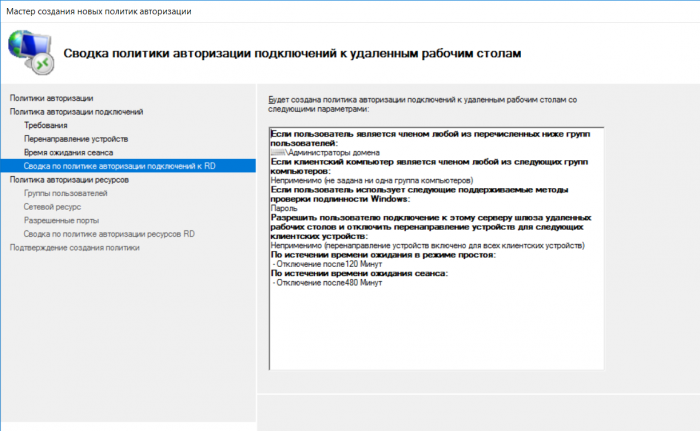

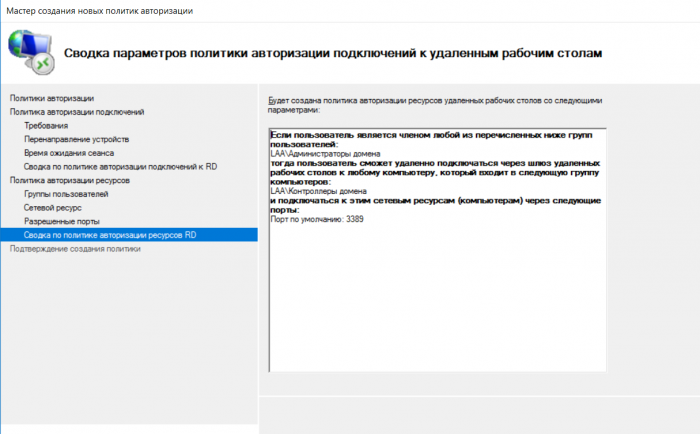

Проверяем выполненные настройки. Все правильно — нажимаем “Далее”.

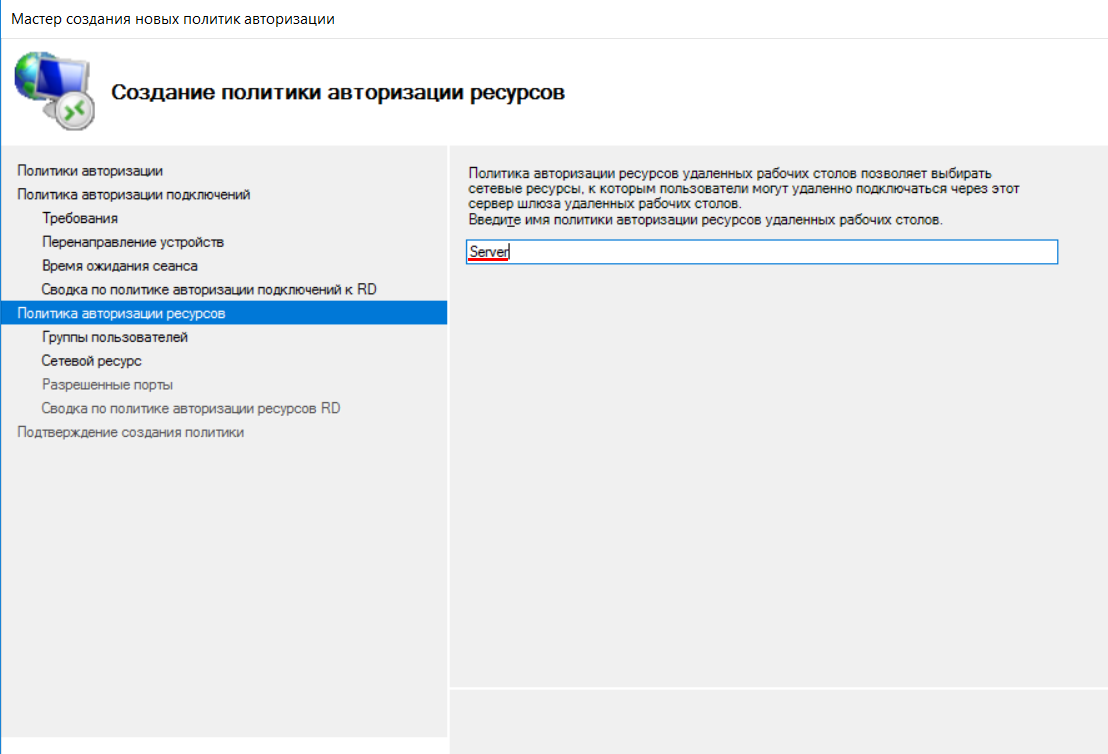

На следующем этапе настроим политику авторизации ресурсов. Указываем желаемое имя политики. Нажимаем “Далее”.

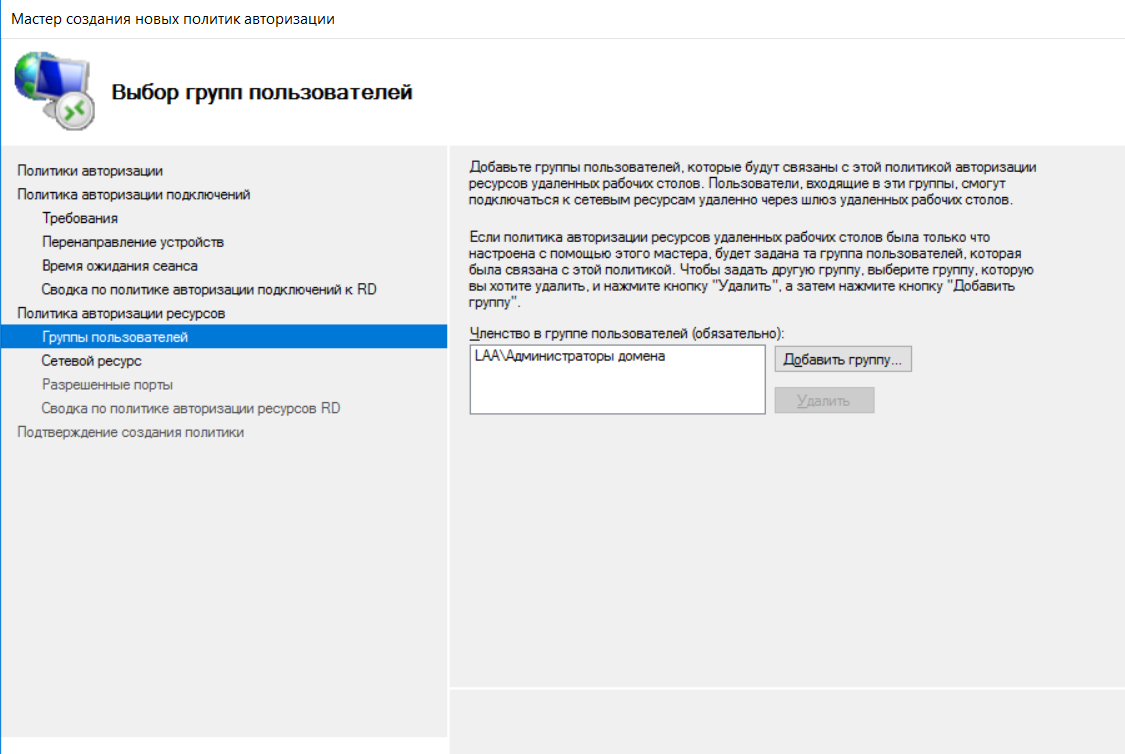

Следующим шагом установим членство в группах. Обычно, группа уже установлена, но если это не выполнено, следует выполнить действия приведенные выше. Нажимаем “Далее”.

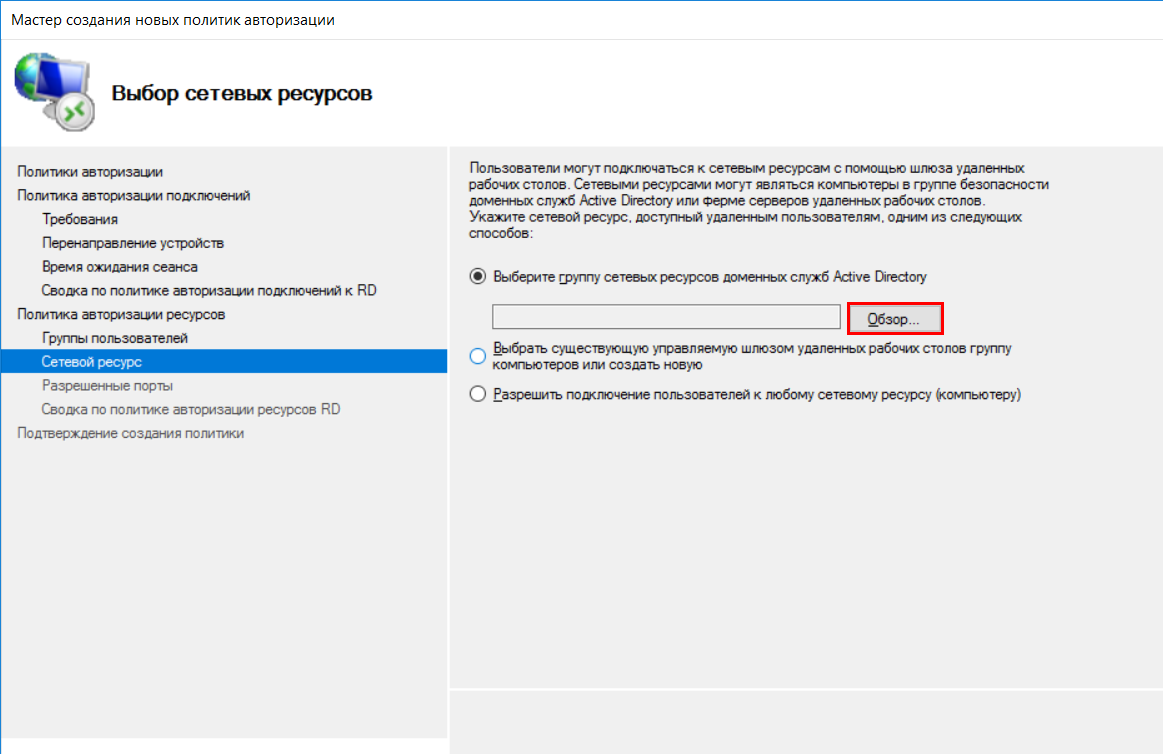

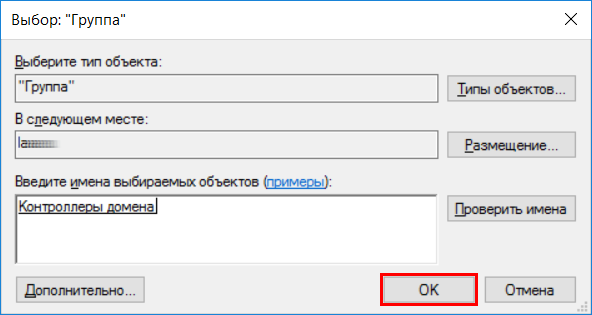

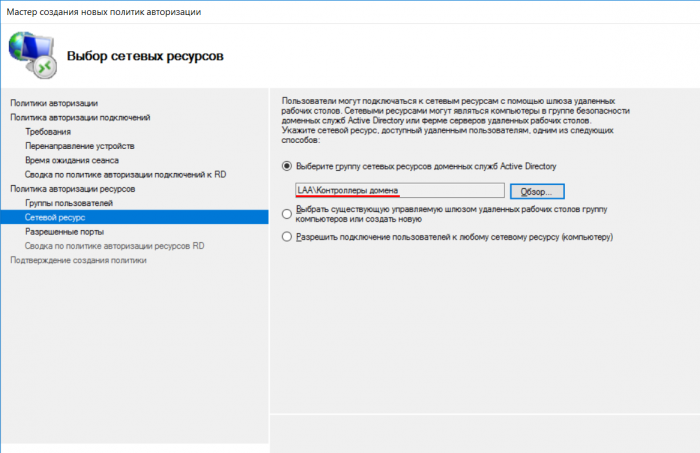

Выбираем доступные сетевые ресурсы. Для этого необходимо выбрать группу, которая содержит серверы на которых требуемые группы пользователей могли бы работать с удаленным рабочим столом. Нажимаем кнопку “Обзор”.

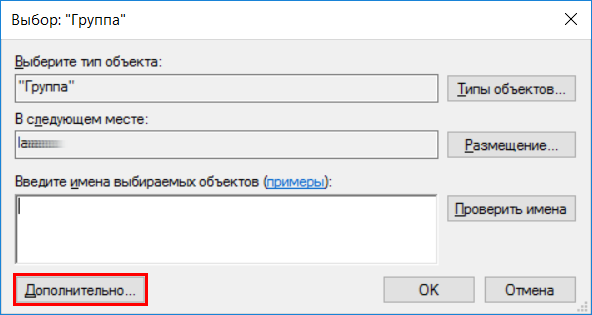

В окне выбора группы, нажимаем кнопку “Дополнительно”.

В измененном окне нажимаем кнопку “Поиск”. В окне результатов находим “Контроллеры домена”. Нажимаем “OK”.

Проверяем выбранные объекты и нажимаем “OK”.

Еще раз проверяем какая сетевая группа добавлена и нажимаем “Далее”.

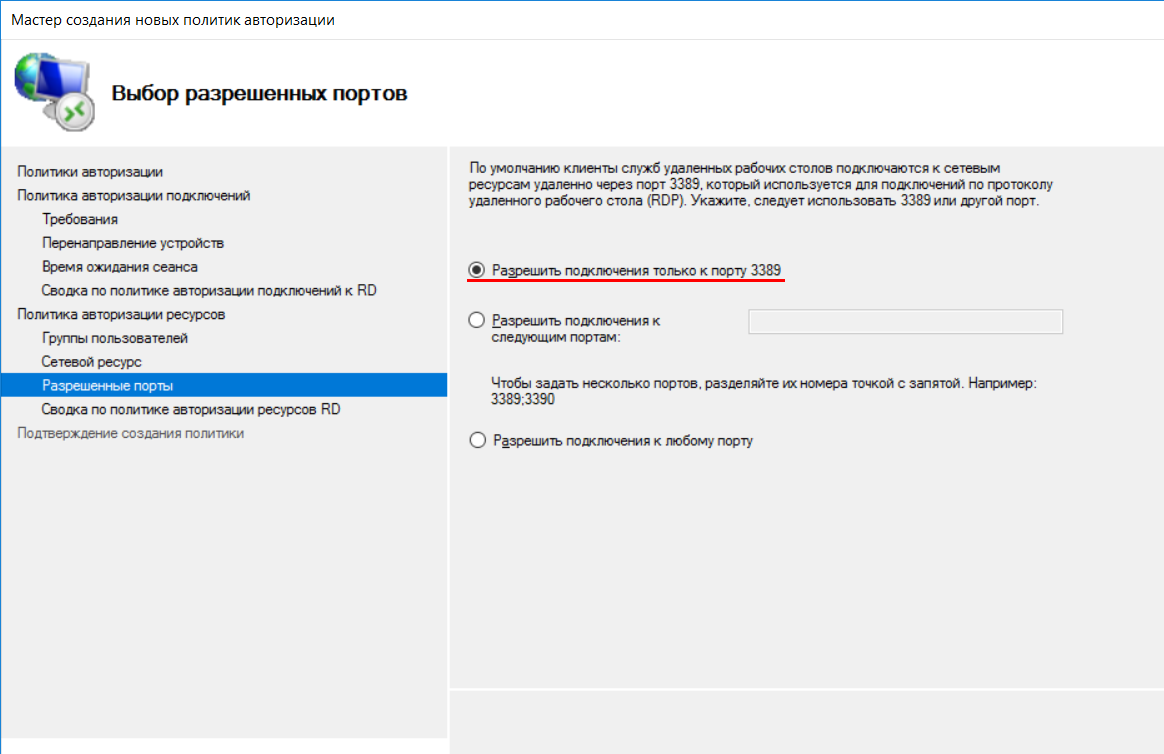

Если номер RDP-порта неизменялся, устанавливаем значение переключателя в “Разрешить подключение только к порту 3389”. Если порт был изменен, следует указать новое значение.

Кликаем “Готово”

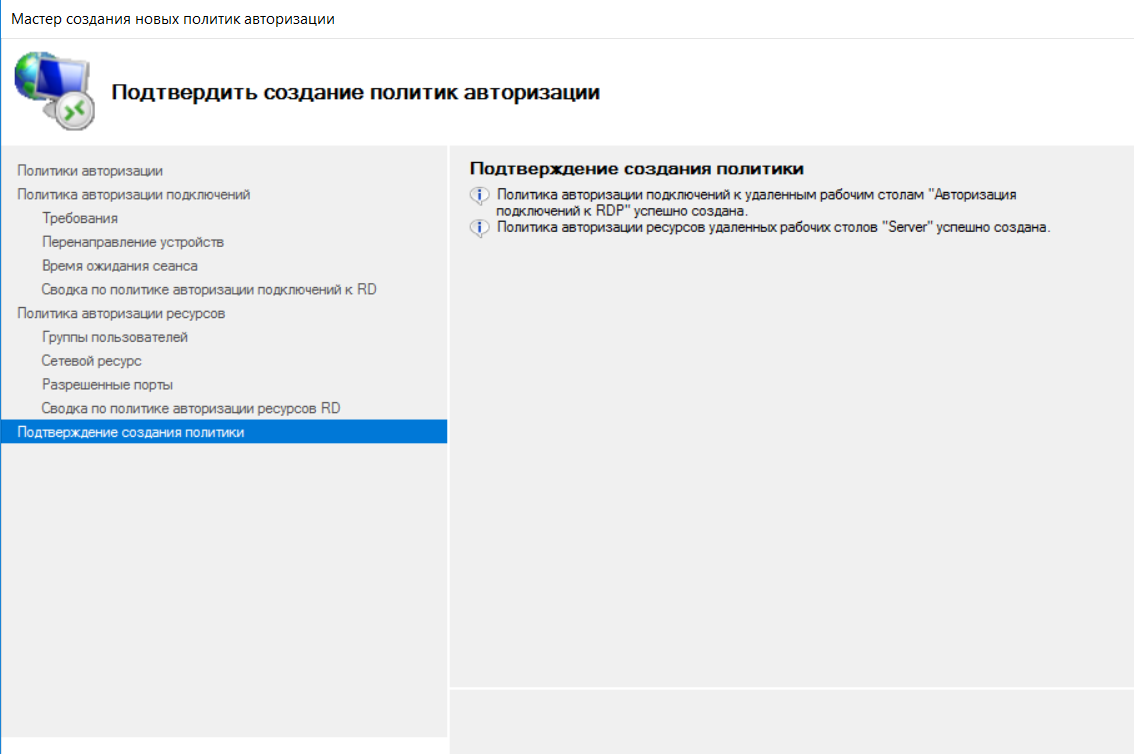

На этапе подтверждения создания политики нажимаем кнопку “Закрыть”.

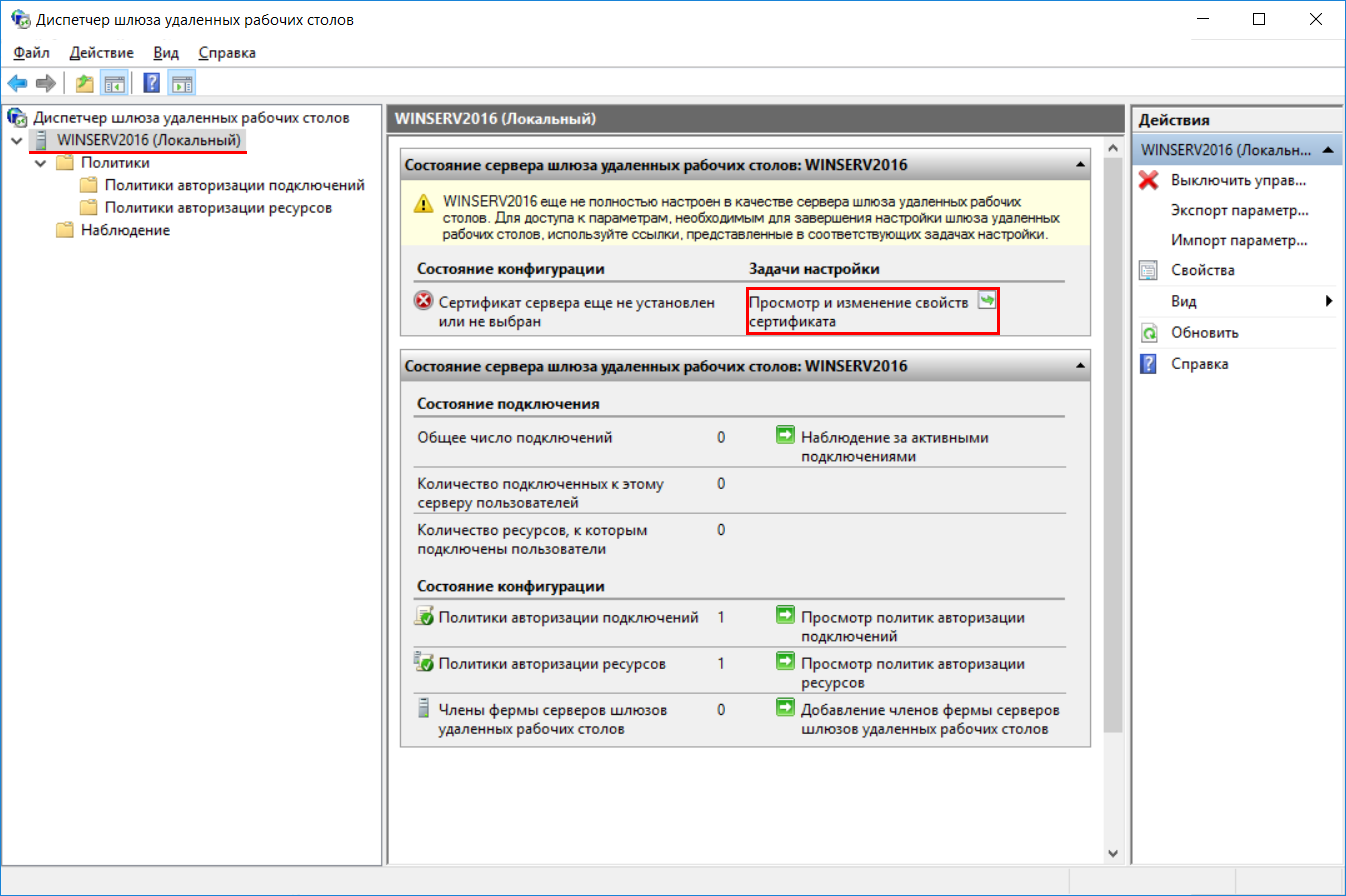

По окончании настройки окно будет выглядеть подобным образом.

Установим SSL-сертификат.

В том же окне “Диспетчер шлюза удаленных рабочих столов”, в левой окна кликаем по значку сервера, в основной части окна — “Просмотр и изменение свойств сертификата”.

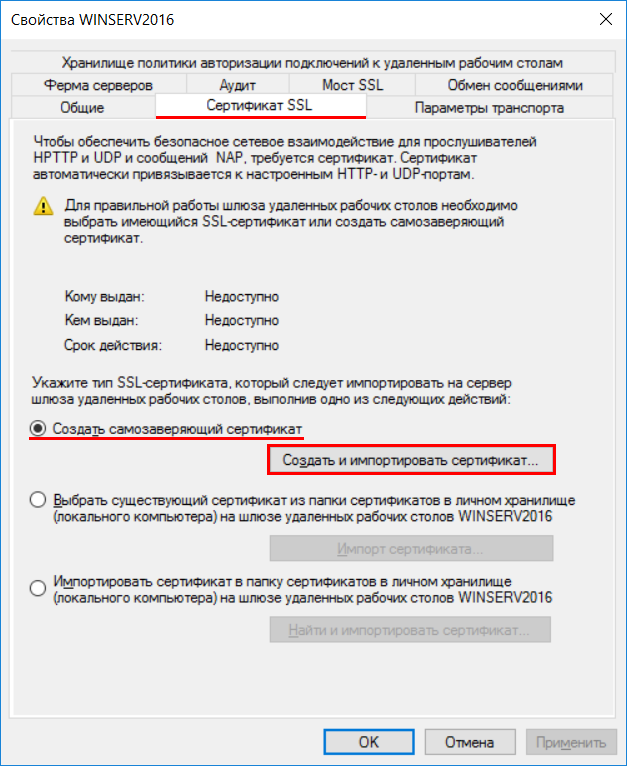

В открывшемся окне “Свойства <имя_сервера>” переходим на вкладку “Сертификат SSL”. Устанавливаем переключатель “Создать самозаверяющий сертификат” и кликаем по кнопке “Создать и импортировать сертификат…”.

Хотя возможны еще 2 варианта:

- импорт ранее загруженного сертификата (самоподписанного ранее или стороннего);

- загрузка стороннего сертификата (например, Comodo) и его импорт;

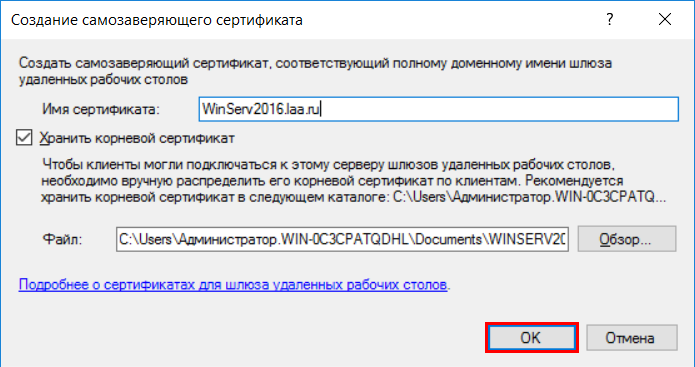

В окне “Создание самозаверяющего сертификата” проверяем параметры и нажимаем кнопку “OK”.

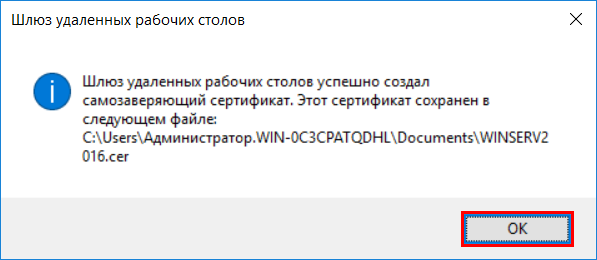

Система уведомит, что сертификат был создан успешно. также присутствует информация, где можно найти сам файл сертификата. Нажимаем кнопку “OK”.

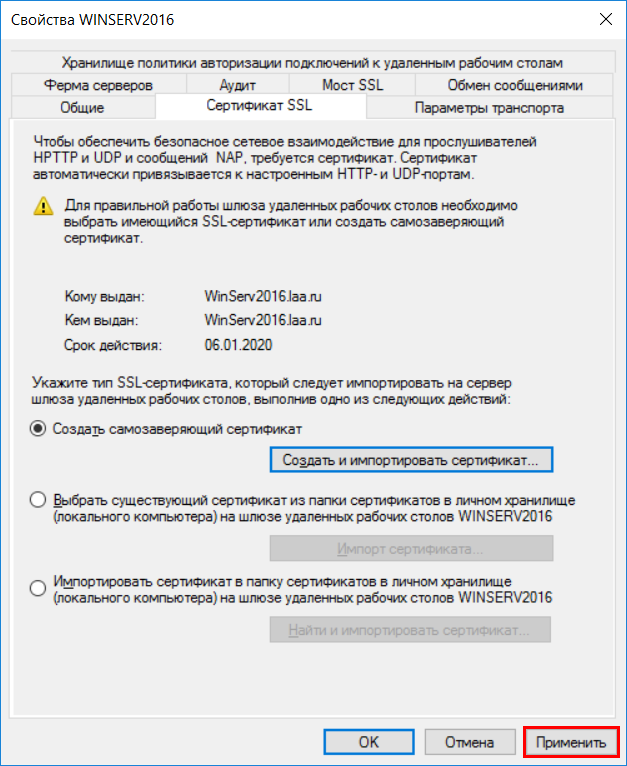

В окне свойств сервера, нажимаем кнопку “Применить”.

Самозаверенный сертификат установлен на TCP-порт 443 (SSL-порт по умолчанию).

Мы рекомендуем, в целях безопасности, изменить порт SSL, используемый по-умолчанию. Для этого, в основном меню окна, выбираем “Действия” → “Свойства”.

Переходим на вкладку “Параметры транспорта” и устанавливаем желаемое значение поля “HTTPS-порт”. Сохраняем параметры нажимая кнопку “Применить”.

Система запросит подтверждение — отвечаем ”Да”.

Выполним подключение через шлюз.

Открываем RDP-клиент, переходим на вкладку “Дополнительно” и нажимаем кнопку “Параметры”.

В открывшемся окне выбираем “Использовать следующие параметры сервера шлюза удаленных рабочих столов”. Указываем доменное имя сервера и через двоеточие (:) указываем SSL-порт. Метод входа — “Запрашивать пароль”. Нажимаем “OK”

Переходим на вкладку “Общие”. Указываем адрес компьютера и пользователя под которым будет выполняться подключение. Нажимаем кнопку “Подключить”

Программа запросит пароль от учетной записи.

Результаты работы шлюза можно проверить трассировкой — команда tracert.

Облачные VPS/VDS

Создайте сервер всего за 1 минуту!

от8 руб/месяцИспользуемые источники:

- https://mixprise.ru/server-2012/nastrojjka-sluzhby-udalennykh-rabochikh-stolov-v-server-2012/

- https://www.stekspb.ru/blog/it/sluzhba-udalennyh-rabochih-stolov/

- https://serverspace.by/support/help/nastroika-shluza-udalennih-rabocheh-stolov/

Windows Server 2012. Установка и настройка удалённых рабочих столов

Windows Server 2012. Установка и настройка удалённых рабочих столов Что такое терминальная ферма RDS

Что такое терминальная ферма RDS Настройка терминального сервера Windows Server 2012 R2 +Лицензирование

Настройка терминального сервера Windows Server 2012 R2 +Лицензирование

Блог о Linux и Windows

Блог о Linux и Windows Активация сервера терминалов 2008 r2 2 часть

Активация сервера терминалов 2008 r2 2 часть Резервное копирование системы Server 2012 R2

Резервное копирование системы Server 2012 R2 Резервное копирование windows server систем

Резервное копирование windows server систем